背景

2024年1月2日,Solar应急响应团队(以下简称Solar团队)接到某集团公司的请求,该公司资产于2024年1月1日遭遇黑客攻击,多台服务器上的文件被加密。Solar团队获取了其中一个加密文件,进行了解密尝试。经过分析,确认了该勒索软件属于Phobos家族,为最新变种jopanaxye。通过多种方法,我们的解密专家成功恢复了测试文件。在随后的工作中,Solar团队与安全服务团队合作,对客户的数十台服务器进行了解密和恢复。此过程中Solar团队排查并清理了黑客遗留的系统后门,修复了受损的服务文件,还原了完整的攻击链条,将系统中存在的安全隐患逐一修复,并最终在一周内将所有系统恢复至正常运行状态。

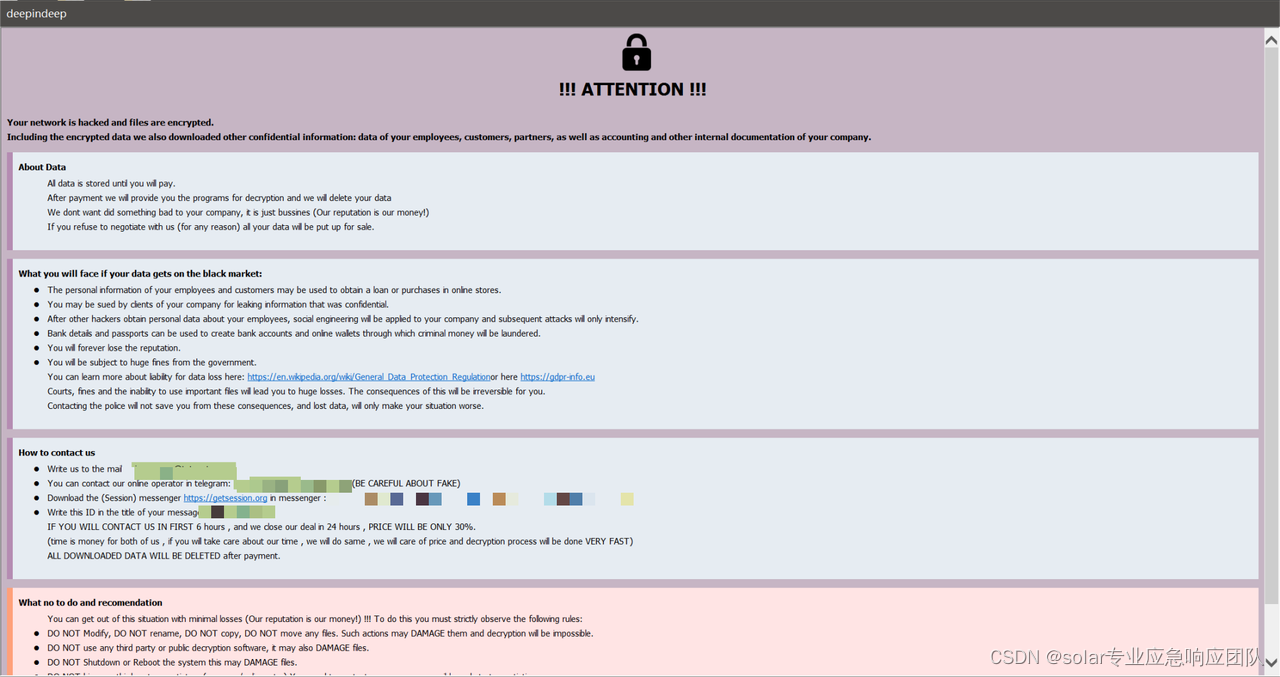

遭受攻击的服务器窗口显示情况

遭受攻击的服务器窗口显示情况

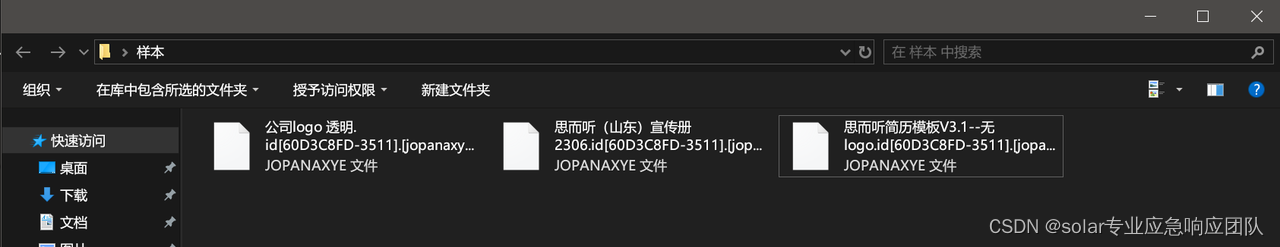

解密前后文件对比(示例)

解密前后文件对比(示例)

一、现场排查

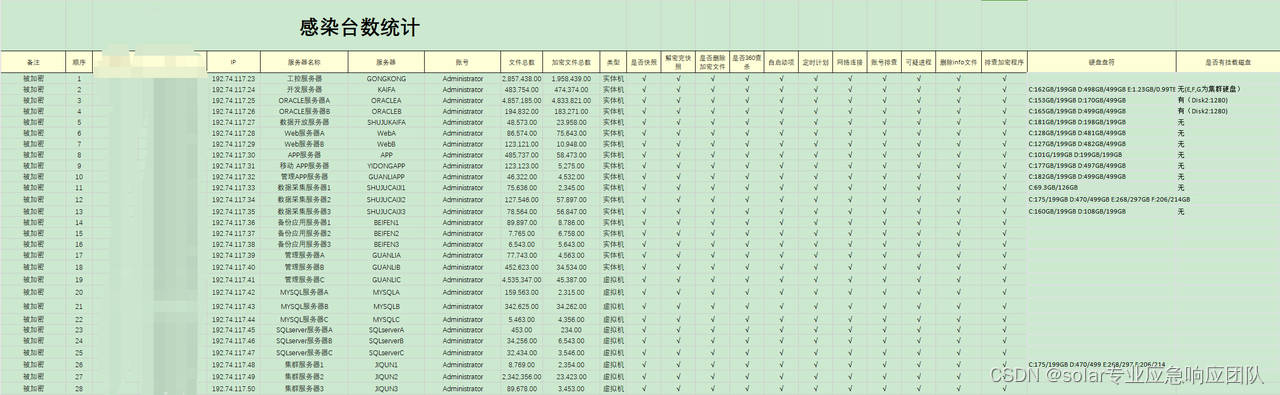

2024年1月3日,Solar应急响应团队到达该集团现场,最终情况如下:

| 加密算法 | AES |

| 被加密服务器数量 | 28台 |

| 被加密文件总数 | 7931980个 |

| 被加密数据大小 | 3.97TB |

| 制作解密工具时长 | 2-3天 |

| 后门路径 | 5个 |

| 注册表残留项 | 3个 |

| 数据恢复时长 | 1天 |

| 数据恢复率 | 95%~99% |

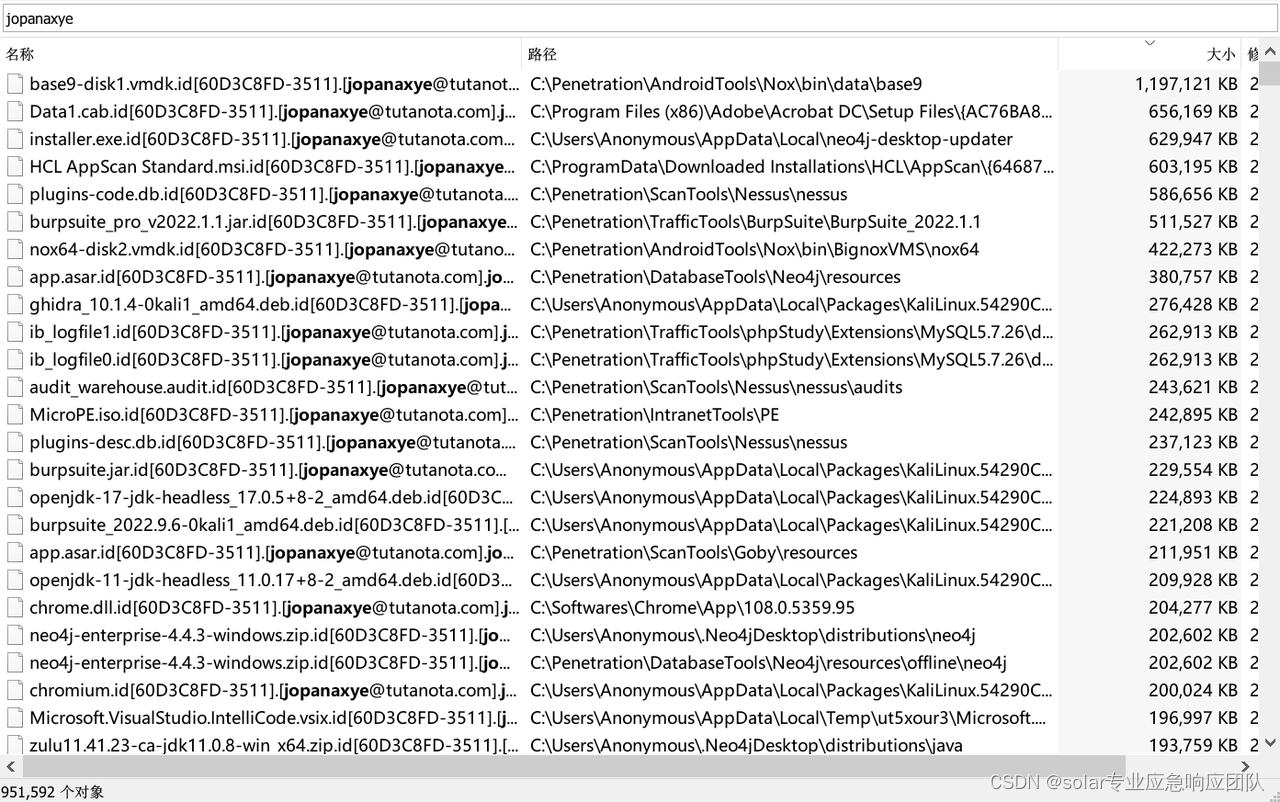

统计出的被加密服务器情况:

图中数据已脱敏,仅作示例参考

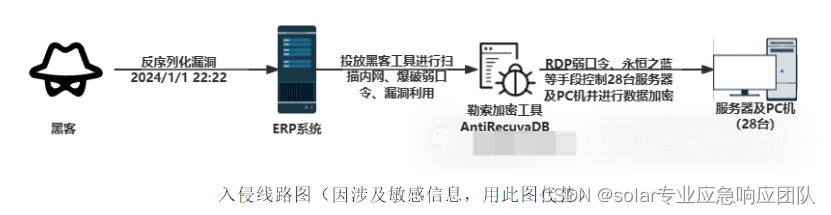

2024年1月3日,根据对现场情况的调研分析,安全专家已梳理出入侵路线如下(已脱敏):

-

入口服务器为该集团开放至公网的某品牌ERP系统,该系统于2023年12月被披露存在反序列化漏洞,攻击者在2024年1月1日22:22通过该漏洞获取了入口服务器的权限

-

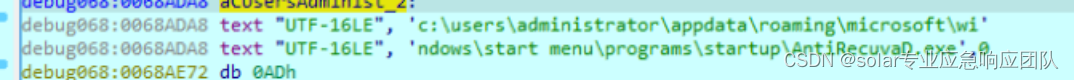

进入该集团内网后,攻击者投放了加密工具AntiRecuvaDB.exe,用于扫描内网、爆破弱口令、漏洞利用等

-

利用RDP弱口令、永恒之蓝漏洞等方式,攻击者共获取了28台内网主机权限,并对上面的数据进行了加密

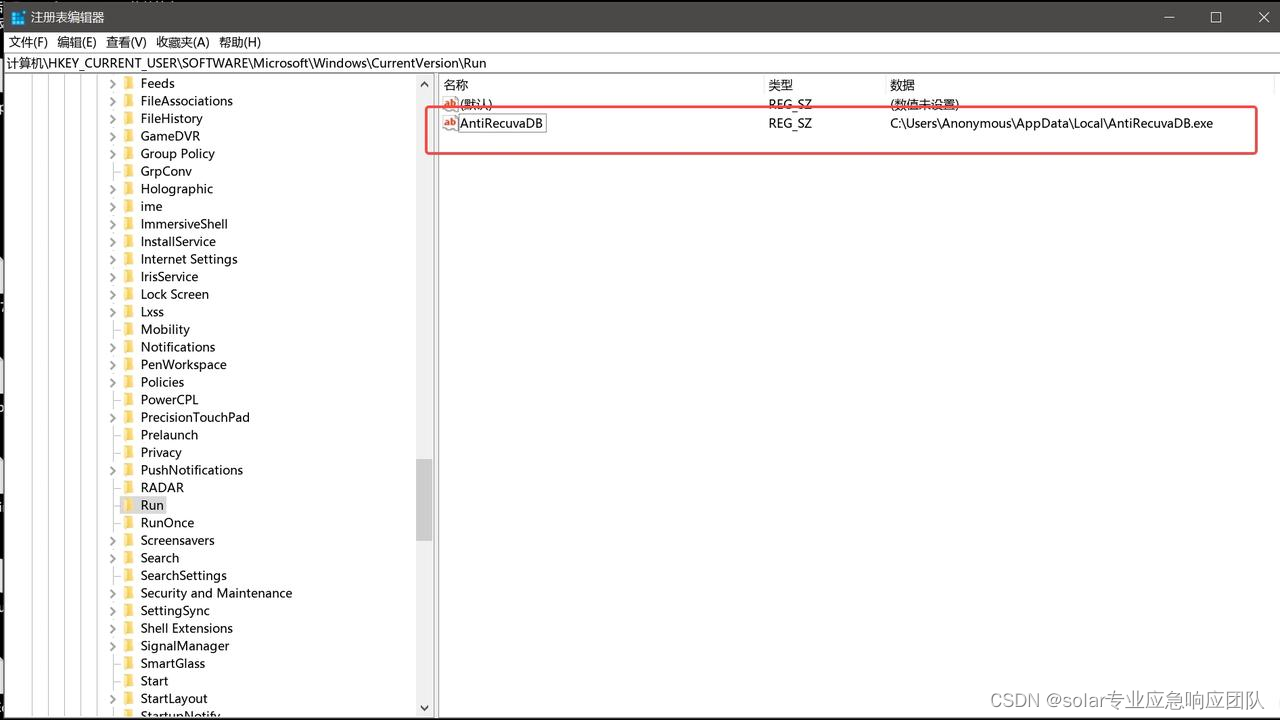

2024年1月3日,安全专家对现场受害服务器进行了后门排查清理,发现受害主机被添加了自启动注册表项:

路径

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

二、样本分析

样本信息

文件名:AntiRecuvaDB.exe

MD5:34590105ad4b09c19f1646a61265bf2d

SHA1: 0c73200795b175d04673dec8844c0b1d8fb434c1

运行平台:Windows

所属家族:Phobos

加密方法概览:

该样本使用AES-256加密算法对目标文件进行加密。被加密文件名称的格式:

.ID[ID][email address 1].[added extension]

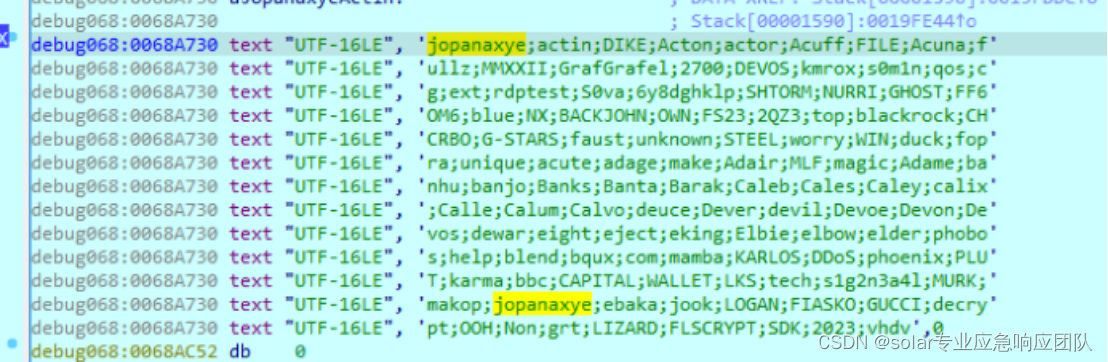

[ID]是勒索信息中指定生成的 ID 号,[email address 1]是攻击者留下的邮箱以供联系,[added extension]是与 Phobos 家族相关的扩展名。以下是 Phobos 使用的部分已知扩展:

| dollars | Acton | actor | Acuff | Acuna | Barak | blend |

| adage | Adame | banhu | banjo | Banks | bbc | BORISHORSE |

| bqux | Cales | Caley | calix | Calle | Calvo | CAPITAL |

| com | deal | deuce | Dever | devil | Devon | Devos |

| dewar | eject | eking | Elbie | elbow | Frendi | help |

| KARLOS | mamba | phobos | phoenix | PLUT | zax |

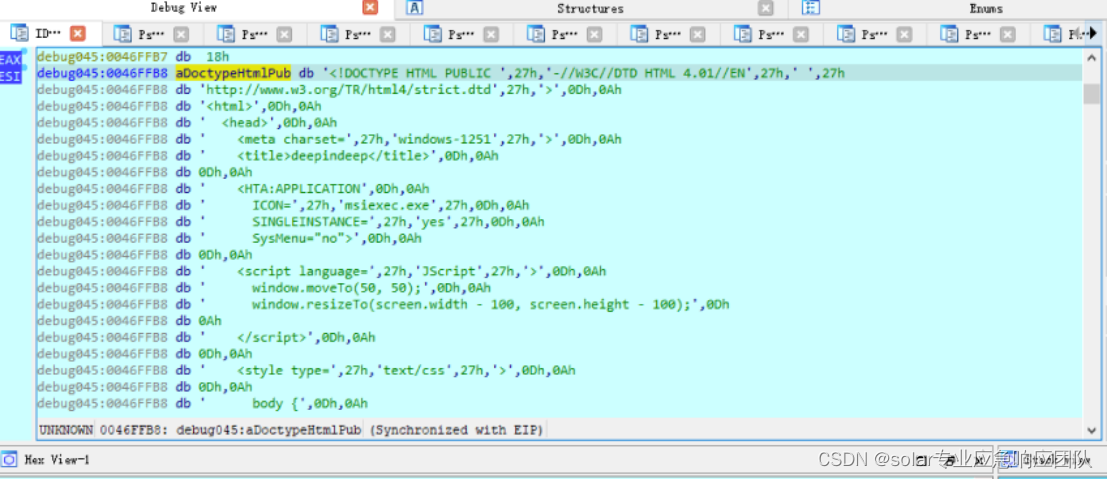

提取的AntiRecuvaDB.exe为一个exe文件,大小为62464字节,主要试用逆向工程工具IDA对其进行逆向分析,以及OllyDbg辅助调试,分析结果如下图所示:

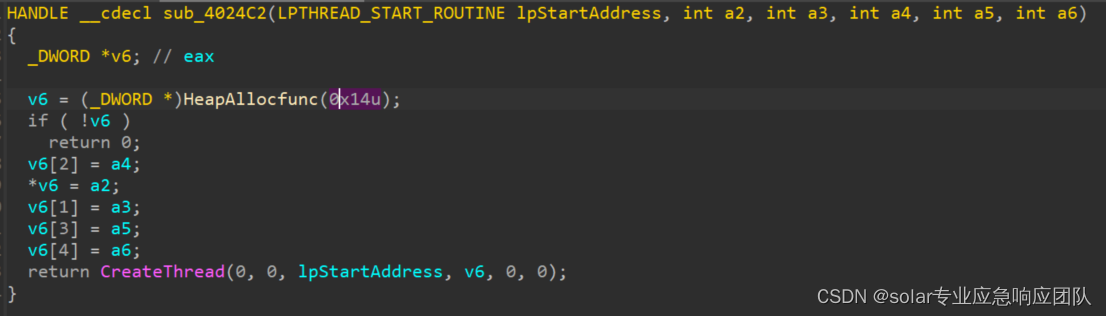

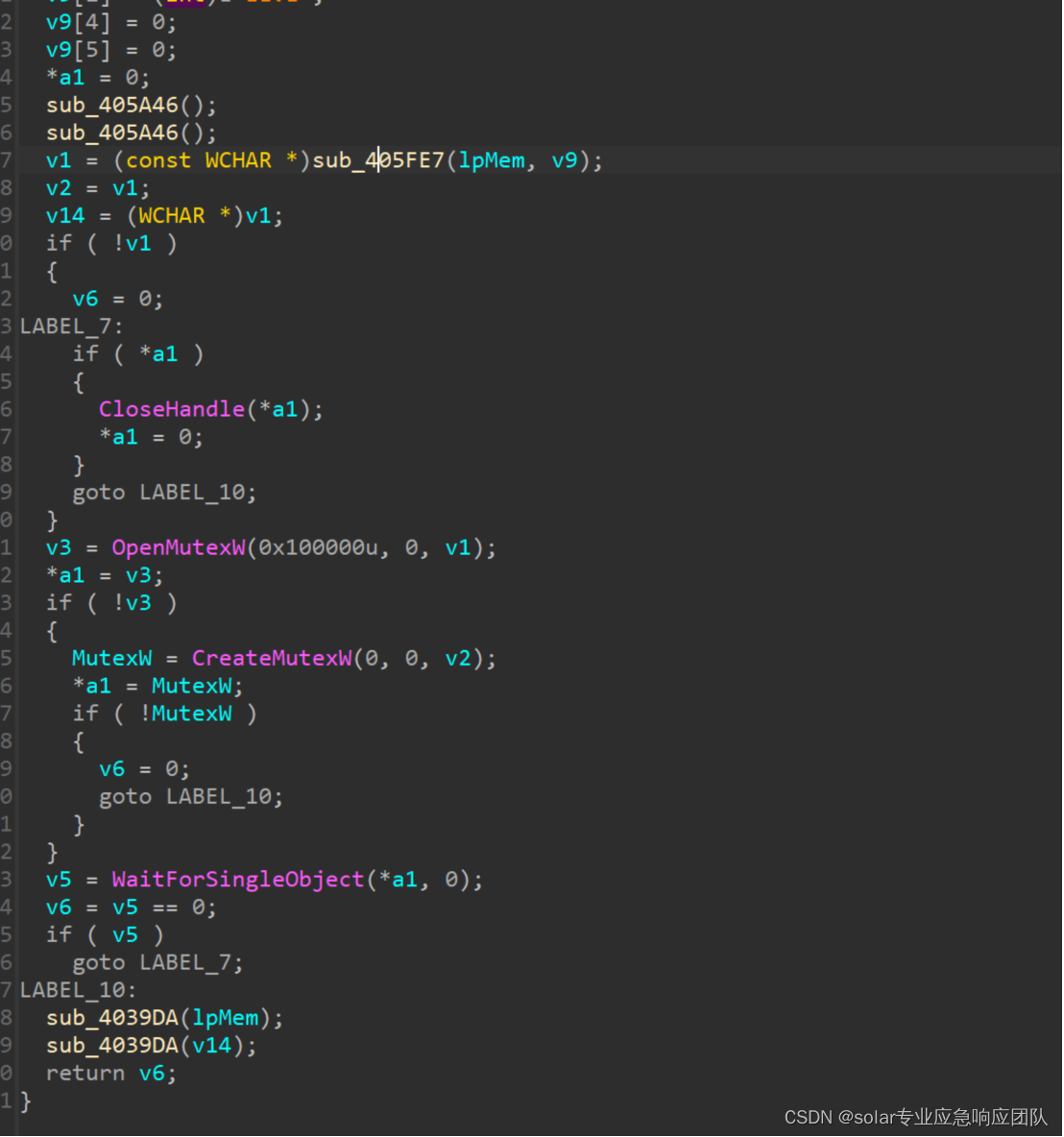

1.初始化

创建线程之后立即使用CreateMutexW API 创建互斥锁,以确保系统中只有一个恶意软件实例在运行。

创建线程之后立即使用CreateMutexW API 创建互斥锁,以确保系统中只有一个恶意软件实例在运行。

2.样本主要功能

-

自我复制

-

提权

-

开机自启动

-

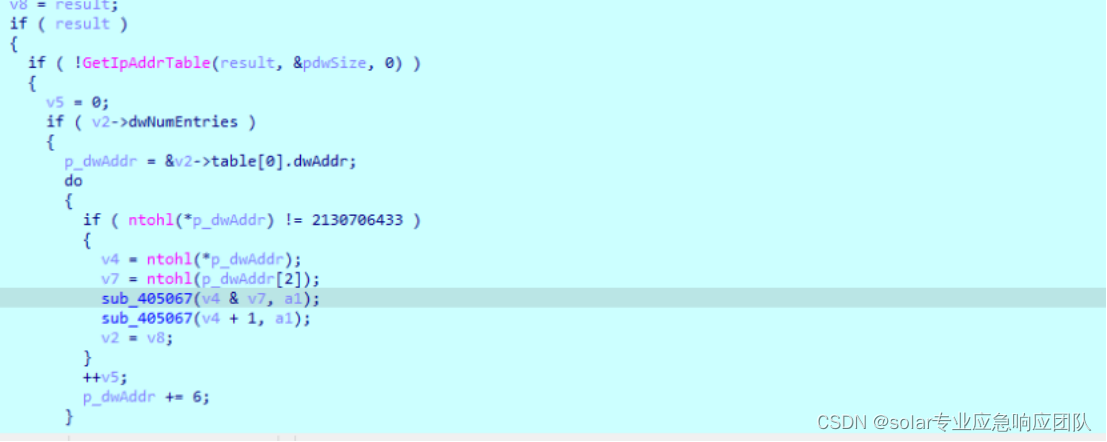

内网永恒之蓝漏洞利用、RDP弱口令爆破

-

对指定类型的文件进行加密

-

生成勒索信息,修改桌面壁纸

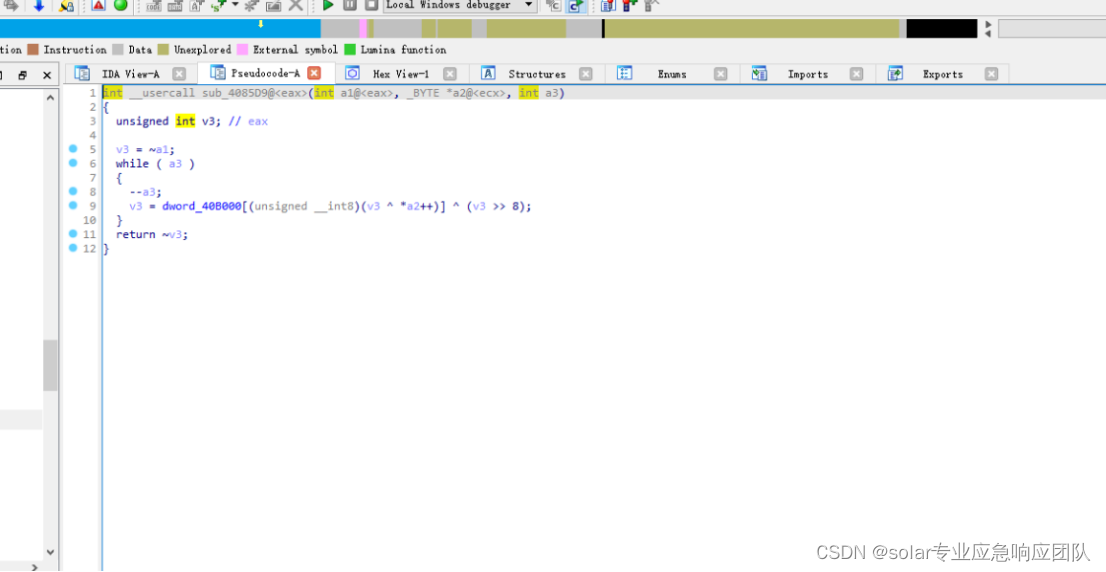

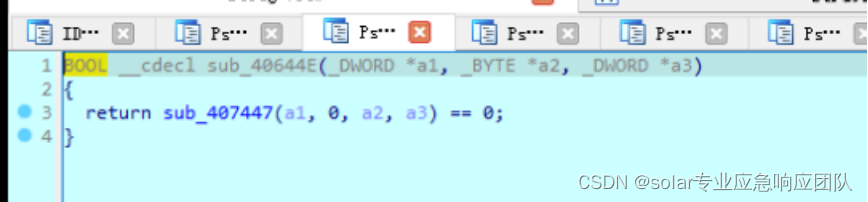

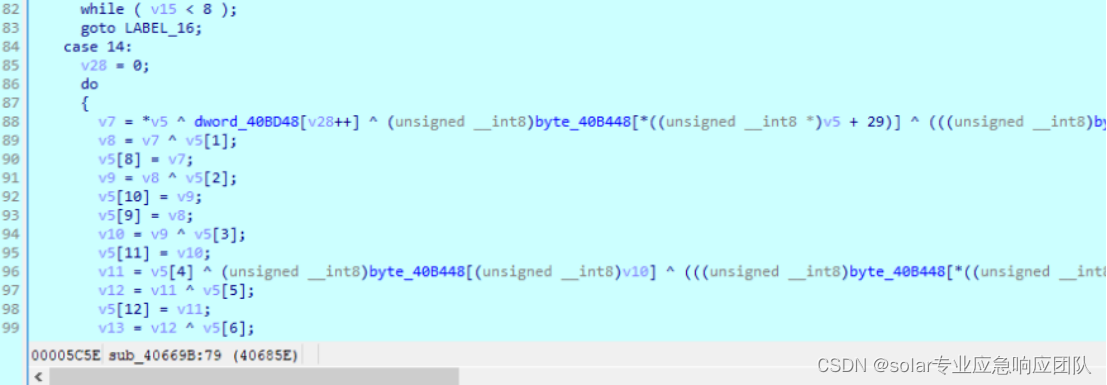

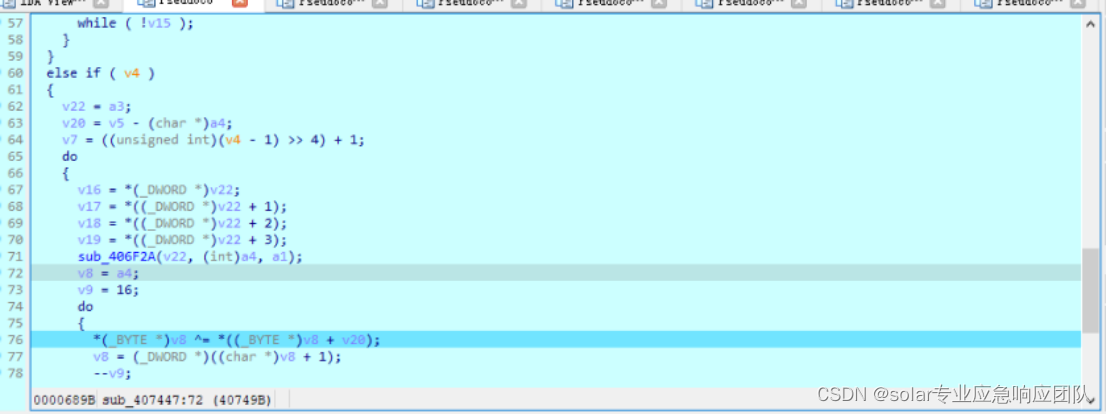

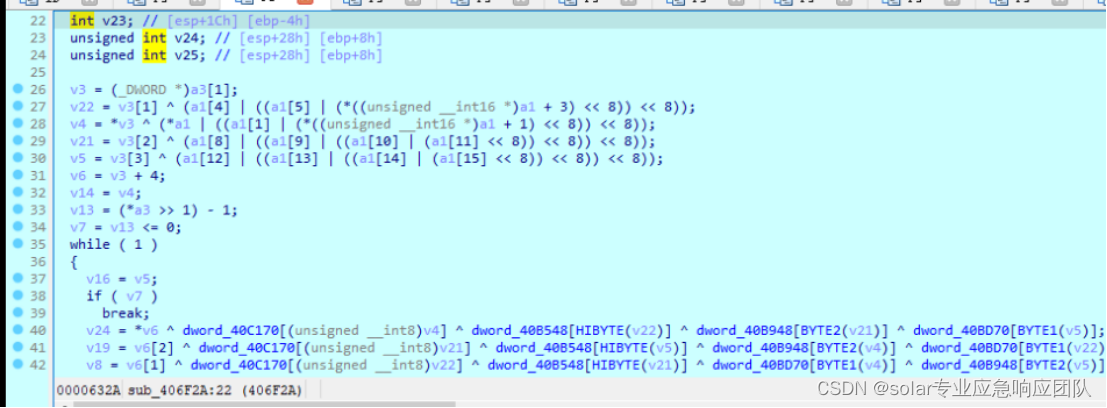

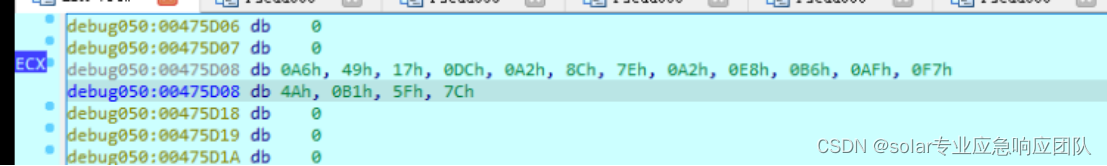

3.技术细节

1.恶意程序获取当前时钟进行执crc32自校验:

2.字符串加密

函数sub_406347为字符串混淆,输入49为id号,返回解密后的字符串,aes ecb加密

加密key图片

3.关闭防火墙 4.添加自启动

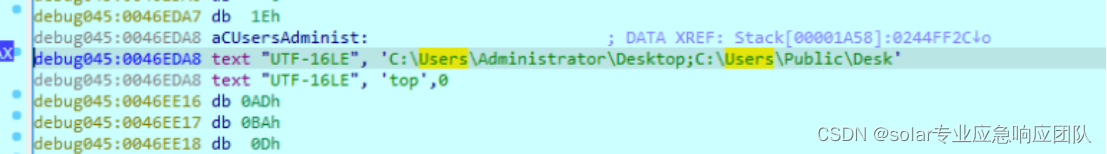

4.添加自启动 5.不加密的文件名和目录

5.不加密的文件名和目录 6.扫描内网,寻找开放445端口的主机,利用永恒之蓝漏洞

6.扫描内网,寻找开放445端口的主机,利用永恒之蓝漏洞

7.在桌面上写入勒索信息文件

7.在桌面上写入勒索信息文件

三、解密恢复

Solar团队第一时间对受害机器的相关情况进行了排查,最终成功解密和恢复了被加密的数据文件,同时还对客户的网络安全情况做了全面的评估,并提供了相应的解决方法和建设思路,获得了客户的高度好评。 解密前

解密前

解密后

解密后

四、安全加固\后门排查

完成解密后,Solar团队使用专用后门排查工具对客户服务器的自启动项、计划任务、可疑网络连接、账号密码强度、可疑进程等项目进行了排查,并对隐患项提出了安全加固建议,确保不存在遗留后门,并对服务器进行快照及备份处理。下表为安全加固排查总表: 图中信息均已脱敏处理

图中信息均已脱敏处理

五、安全建议

1.风险消减措施

资产梳理排查目标:根据实际情况,对内外网资产进行分时期排查

服务方式:调研访谈、现场勘查、工具扫描

服务关键内容:流量威胁监测系统排查、互联网暴露面扫描服务、技术加固服务、集权系统排查

2.设备调优

目标

通过对安全现状的梳理和分析,识别安全策略上的不足,结合目标防御、权限最小化、缩小攻击面等一系列参考原则,对设备的相关配置策略进行改进调优,一方面,减低无效或低效规则的出现频次;另一方面,对缺失或遗漏的规则进行补充,实现将安全设备防护能力最优化。

主要目标设备

网络安全防护设备、系统防护软件、日志审计与分析设备、安全监测与入侵识别设备。

3.全员安全意识增强调优

目标:

通过网络安全意识宣贯、培训提升全方位安全能力

形式:

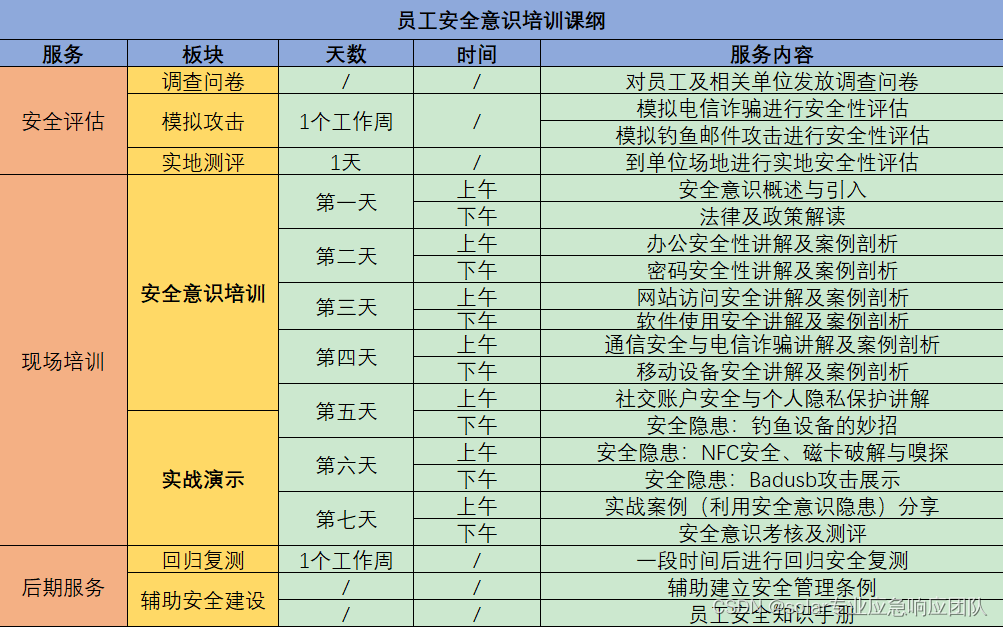

培训及宣贯 线下培训课程表

线下培训课程表

若无法组织线下的集体培训,考虑两种方式:

1.提供相关的安全意识培训材料,由上而下分发学习

2.组织相关人员线上开会学习。线上培训模式。 线上学习平台

线上学习平台

总结

以上就是今天所要分享的全部的内容,本文分享了本团队成功解决某集团公司的Phobos最新变种勒索病毒jopanaxye解密恢复项目的总结分享。

文章讲述了Solar团队应对2024年某公司遭受Phobos勒索软件jopanaxye攻击的全过程,包括解密策略、现场排查、安全加固措施和后续的安全建议,最终在一周内恢复了所有系统运行。

文章讲述了Solar团队应对2024年某公司遭受Phobos勒索软件jopanaxye攻击的全过程,包括解密策略、现场排查、安全加固措施和后续的安全建议,最终在一周内恢复了所有系统运行。

848

848

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?