《一线大厂Java面试题解析+核心总结学习笔记+最新讲解视频+实战项目源码》,点击传送门,即可获取!

-

payload:令牌负荷,记录了保存的主体信息,比如你要保存的用户信息就可以放到这里

-

signature:令牌签名,按照头部固定的签名算法对整个令牌进行签名,该签名的作用是:保证令牌不被伪造和篡改

它们组合而成的完整格式是:header.payload.signature

比如,一个完整的jwt令牌如下:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJmb28iOiJiYXIiLCJpYXQiOjE1ODc1NDgyMTV9.BCwUy3jnUQ_E6TqCayc7rCHkx-vxxdagUwPOWqwYCFc

它各个部分的值分别是:

-

header:eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9

-

payload:eyJmb28iOiJiYXIiLCJpYXQiOjE1ODc1NDgyMTV9

-

signature: BCwUy3jnUQ_E6TqCayc7rCHkx-vxxdagUwPOWqwYCFc

下面分别对每个部分进行说明

header

======

它是令牌头部,记录了整个令牌的类型和签名算法

它的格式是一个json对象,如下:

{

“alg”:“HS256”,

“typ”:“JWT”

}

该对象记录了:

-

alg:signature部分使用的签名算法,通常可以取两个值

-

HS256:一种对称加密算法,使用同一个秘钥对signature加密解密

-

RS256:一种非对称加密算法,使用私钥加密,公钥解密

-

typ:整个令牌的类型,固定写JWT即可

设置好了header之后,就可以生成header部分了

具体的生成方式及其简单,就是把header部分使用base64 url编码即可。

需要明确的是:

base64 url不是一个加密算法,而是一种编码方式,它是在base64算法的基础上对+、=、/三个字符做出特殊处理的算法,而base64是使用64个可打印字符来表示一个二进制数据。

payload

=======

这部分是jwt的主体信息,它仍然是一个JSON对象,它可以包含以下内容:

{

“ss”:“发行者”,

“iat”:“发布时间”,

“exp”:“到期时间”,

“sub”:“主题”,

“aud”:“听众”,

“nbf”:“在此之前不可用”,

“jti”:“JWT ID”

}

以上属性可以全写,也可以一个都不写,它只是一个规范,就算写了,也需要你在将来验证这个jwt令牌时手动处理才能发挥作用

上述属性表达的含义分别是:

-

ss:发行该jwt的是谁,可以写公司名字,也可以写服务名称

-

iat:该jwt的发放时间,通常写当前时间的时间戳

-

exp:该jwt的到期时间,通常写时间戳

-

sub:该jwt是用于干嘛的

-

aud:该jwt是发放给哪个终端的,可以是终端类型,也可以是用户名称,随意一点

-

nbf:一个时间点,在该时间点到达之前,这个令牌是不可用的

-

jti:jwt的唯一编号,设置此项的目的,主要是为了防止重放攻击(重放攻击是在某些场景下,用户使用之前的令牌发送到服务器,被服务器正确的识别,从而导致不可预期的行为发生)

对于应用系统中需要携带的自定义的参数就是放到此payload部分,对于Springsecurity组件来说,是增强部分。

当用户登陆成功之后,我可能需要把用户的一些信息写入到jwt令牌中,比如用户id、账号等等,因为可以被随时解密,密码不要进行存储。

其实很简单,payload这一部分只是一个json对象而已,你可以向对象中加入任何想要加入的信息

比如,下面的json对象仍然是一个有效的payload:

{

“foo”:“bar”,

“iat”:1587548215

}

foo: bar是我们自定义的信息,iat: 1587548215是jwt规范中的信息。

signature

这一部分是jwt的签名,正是它的存在,保证了整个jwt不被篡改

这部分的生成,是对前面两个部分的编码结果,按照头部指定的方式进行加密

比如:头部指定的加密方法是HS256,前面两部分的编码结果是

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJmb28iOiJiYXIiLCJpYXQiOjE1ODc1NDgyMTV9

则第三部分就是用对称加密算法HS256对字符串

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJmb28iOiJiYXIiLCJpYXQiOjE1ODc1NDgyMTV9进行加密,当然你得指定一个秘钥,比如shhhhh。

最终,将三部分组合在一起,就得到了完整的jwt

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJmb28iOiJiYXIiLCJpYXQiOjE1ODc1NDgyMTV9.BCwUy3jnUQ_E6TqCayc7rCHkx-vxxdagUwPOWqwYCFc

由于签名使用的秘钥保存在服务器,这样一来,客户端就无法伪造出签名,因为它拿不到秘钥。

换句话说,之所以说无法伪造jwt,就是因为第三部分的存在。

而前面两部分并没有加密,只是一个编码结果而已,可以认为几乎是明文传输。

这不会造成太大的问题,因为既然用户登陆成功了,它当然有权力查看自己的用户信息

甚至在某些网站,用户的基本信息可以被任何人查看

你要保证的,是不要把敏感的信息存放到jwt中,比如密码。

jwt的signature可以保证令牌不被伪造,那如何保证令牌不被篡改呢?

比如,某个用户登陆成功了,获得了jwt,但他人为的篡改了payload,比如把自己的账户余额修改为原来的两倍,然后重新编码出payload发送到服务器,服务器如何得知这些信息被篡改过了呢?

这就要说到令牌的验证了

令牌的验证

=====

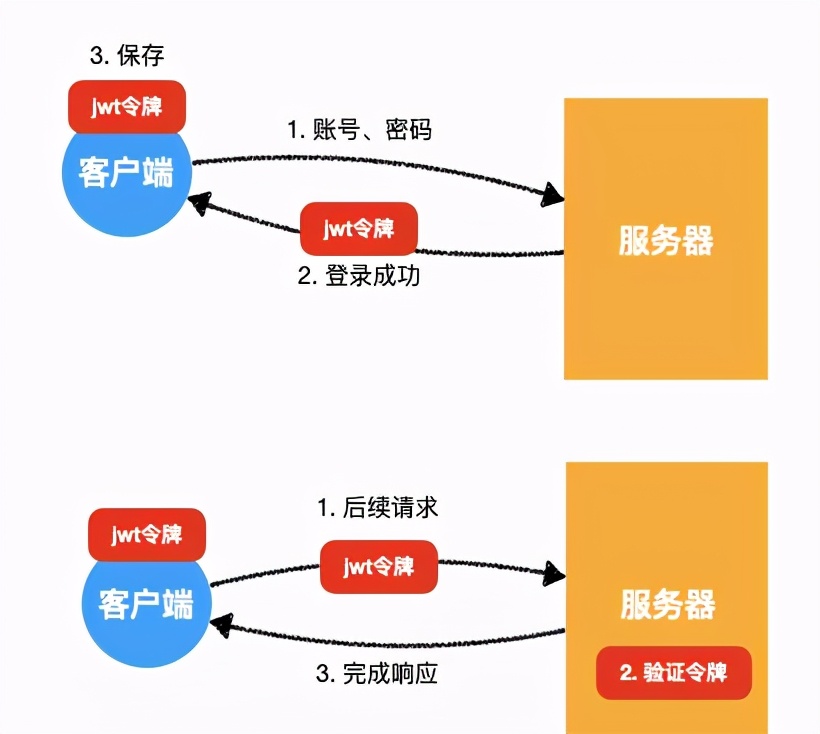

令牌在服务器组装完成后,会以任意的方式发送到客户端

客户端会把令牌保存起来,后续的请求会将令牌发送给服务器

而服务器需要验证令牌是否正确,如何验证呢?

最后

现在正是金三银四的春招高潮,前阵子小编一直在搭建自己的网站,并整理了全套的**【一线互联网大厂Java核心面试题库+解析】:包括Java基础、异常、集合、并发编程、JVM、Spring全家桶、MyBatis、Redis、数据库、中间件MQ、Dubbo、Linux、Tomcat、ZooKeeper、Netty等等**

《一线大厂Java面试题解析+核心总结学习笔记+最新讲解视频+实战项目源码》,点击传送门,即可获取!

的春招高潮,前阵子小编一直在搭建自己的网站,并整理了全套的**【一线互联网大厂Java核心面试题库+解析】:包括Java基础、异常、集合、并发编程、JVM、Spring全家桶、MyBatis、Redis、数据库、中间件MQ、Dubbo、Linux、Tomcat、ZooKeeper、Netty等等**

[外链图片转存中…(img-AzwecIe1-1714674863274)]

《一线大厂Java面试题解析+核心总结学习笔记+最新讲解视频+实战项目源码》,点击传送门,即可获取!

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?