-

access_token

-

token_type

-

refresh_token

-

expires_in

-

scope

具体如下:

{

“access_token”: “b9c9e345-90c9-49f5-80ab-6ce5ed5a07c9”,

“token_type”: “bearer”,

“refresh_token”: “9f843e0e-1778-495d-859a-52a1a806c150”,

“expires_in”: 7199,

“scope”: “seller-auth”

}

但是在实际操作中,我们往往需要在这个基础上,定制自己的返回信息,这就需要我们对这个东西进行自定义。本文松哥就来和大家聊一聊这里要如何自定义。

敲黑板划重点: 本文还是我们最近 OAuth2 系列的延续,如果没看过本系列之前的文章,一定先阅读一下,这有助于更好的理解本文:

好了,不废话了,我们来看今天的内容。

首先我们要搞清楚,access_token 从哪里来。

在前面的文章中,我们在生成 access_token 的时候,都配置了一个类,叫做 AuthorizationServerTokenServices,如下:

@Bean

AuthorizationServerTokenServices tokenServices() {

DefaultTokenServices services = new DefaultTokenServices();

services.setClientDetailsService(clientDetailsService());

services.setSupportRefreshToken(true);

services.setTokenStore(tokenStore);

TokenEnhancerChain chain = new TokenEnhancerChain();

chain.setTokenEnhancers(Arrays.asList(jwtAccessTokenConverter,externalAccessTokenInfo));

services.setTokenEnhancer(chain);

return services;

}

在这个配置中,我们提供了一个 DefaultTokenServices 实例,这个实例就是默认生成 access_token 的工具,我们进入到 DefaultTokenServices#createAccessToken 方法中,一路追踪,可以看到如下代码:

private OAuth2AccessToken createAccessToken(OAuth2Authentication authentication, OAuth2RefreshToken refreshToken) {

DefaultOAuth2AccessToken token = new DefaultOAuth2AccessToken(UUID.randomUUID().toString());

int validitySeconds = getAccessTokenValiditySeconds(authentication.getOAuth2Request());

if (validitySeconds > 0) {

token.setExpiration(new Date(System.currentTimeMillis() + (validitySeconds * 1000L)));

}

token.setRefreshToken(refreshToken);

token.setScope(authentication.getOAuth2Request().getScope());

return accessTokenEnhancer != null ? accessTokenEnhancer.enhance(token, authentication) : token;

}

从这段代码中,我们可以看到,用来保存 access_token 的实例,其实就是 DefaultOAuth2AccessToken,我们再来看看 DefaultOAuth2AccessToken 的定义:

public class DefaultOAuth2AccessToken implements Serializable, OAuth2AccessToken {

private String value;

private Date expiration;

private String tokenType = BEARER_TYPE.toLowerCase();

private OAuth2RefreshToken refreshToken;

private Set scope;

private Map<String, Object> additionalInformation = Collections.emptyMap();

//省略其他

}

从这段属性的声明中,我们就可以看出来,为什么默认返回的数据只有五项。

大家同时也发现,DefaultOAuth2AccessToken 中其实是提供了一个 additionalInformation 属性用来存储额外信息的,但是,我们在 DefaultTokenServices 类中并没有办法去自定义 DefaultOAuth2AccessToken 中的属性,也就是说,默认情况下,我们没有办法自己去给 additionalInformation 中添加值。

虽然默认情况下,无法添加,但是只要大家看了上面这段源码,就会明白,如果我们想要自定义返回的 access_token 信息,就要想办法自已去定义 DefaultOAuth2AccessToken 信息。

思路有了,接下来看操作。

大家知道,我们在 OAuth2 中返回的令牌信息分为两大类:不透明令牌和透明令牌。

不透明令牌就是一种无可读性的令牌,一般来说就是一段普通的 UUID 字符串。不透明令牌的最大问题在于会降低系统性能和可用性,并且增加延迟(因为必须远程校验令牌)。

透明令牌的典型代表就是 JWT 了,用户信息都保存在 JWT 字符串中,关于 JWT 的信息,大家可以参考这篇文章:想让 OAuth2 和 JWT 在一起愉快玩耍?请看松哥的表演。

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数Java工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但对于培训机构动则几千的学费,着实压力不小。自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

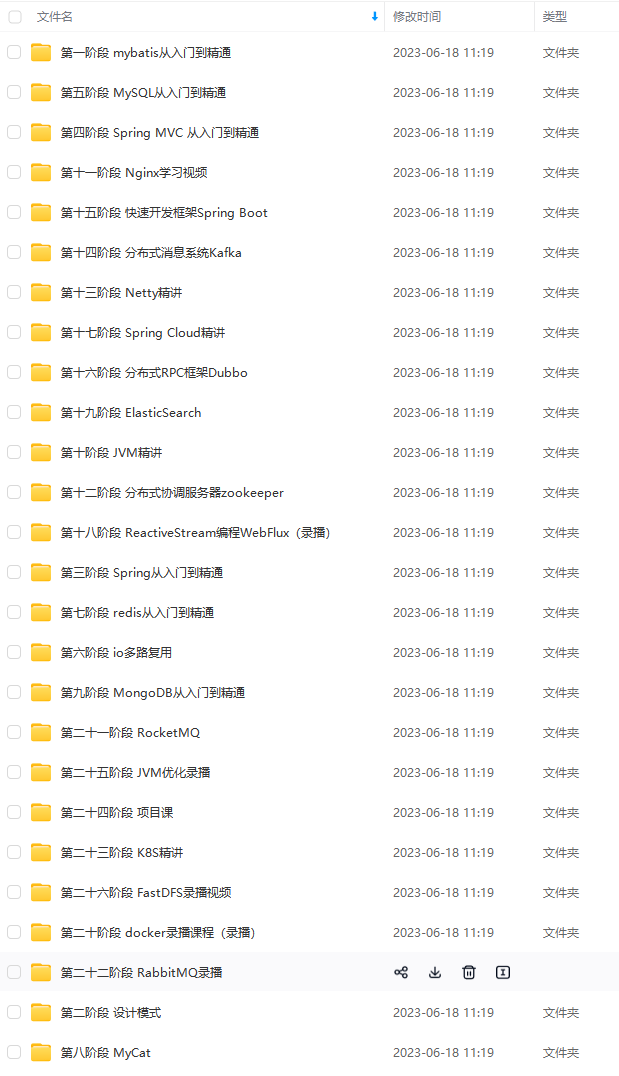

因此收集整理了一份《2024年Java开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上Java开发知识点,真正体系化!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

如果你觉得这些内容对你有帮助,可以扫码获取!!(备注Java获取)

分享

这次面试我也做了一些总结,确实还有很多要学的东西。相关面试题也做了整理,可以分享给大家,了解一下面试真题,想进大厂的或者想跳槽的小伙伴不妨好好利用时间来学习。学习的脚步一定不能停止!

Spring Cloud实战

Spring Boot实战

面试题整理(性能优化+微服务+并发编程+开源框架+分布式)

《互联网大厂面试真题解析、进阶开发核心学习笔记、全套讲解视频、实战项目源码讲义》点击传送门即可获取!

g-NFZ09TWQ-1712726175024)]

Spring Boot实战

[外链图片转存中…(img-ERi6viIc-1712726175025)]

面试题整理(性能优化+微服务+并发编程+开源框架+分布式)

《互联网大厂面试真题解析、进阶开发核心学习笔记、全套讲解视频、实战项目源码讲义》点击传送门即可获取!

669

669

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?