以 bugku-web-bp为例:

首先抓包 CTRL+I

然后选中需要爆破的字符

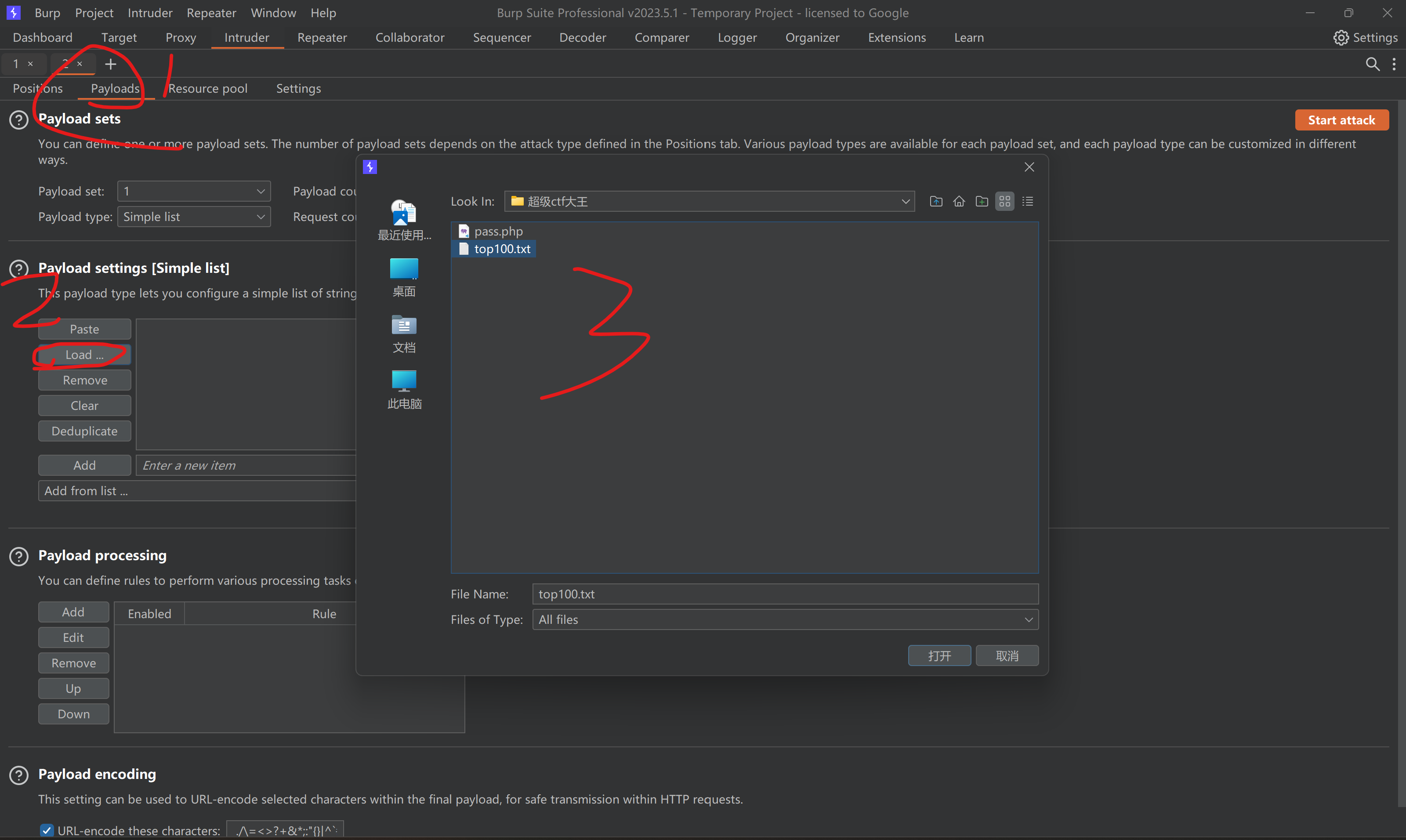

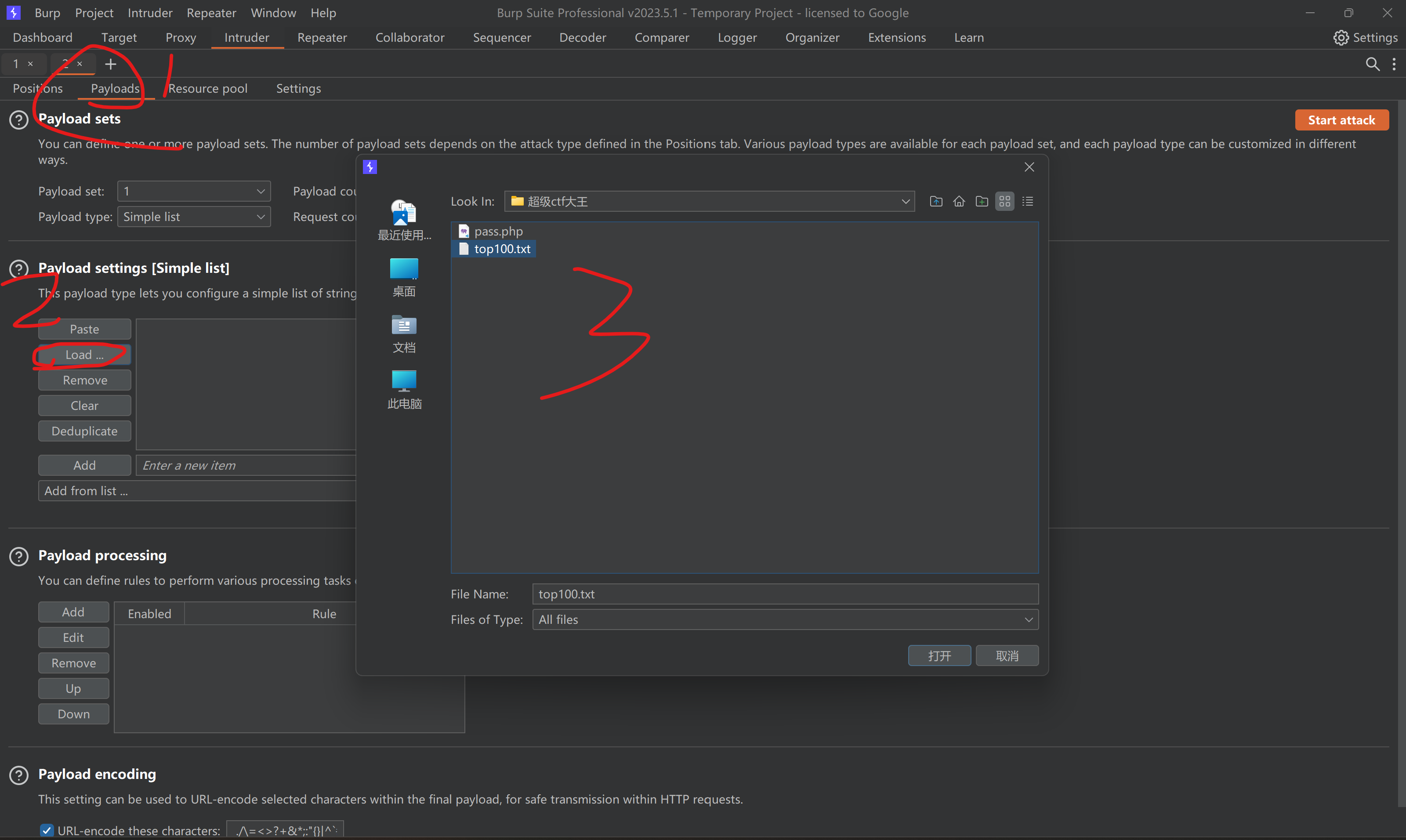

再在Payloads项目中选择字典

选中Start attack开始爆破

这里我们发现没有爆破成功,可能是进行了过滤,所以我们 Intruder---->Settings->Grep - Match,然后Add大部分页面都出现的源码,例题中为code:'bugku10000'

然后返回上一个步骤,爆出密码zxc123

最后得到flag{92ce00358cddb1affb1bf408f7a3657b}

以 bugku-web-bp为例:

首先抓包 CTRL+I

然后选中需要爆破的字符

再在Payloads项目中选择字典

选中Start attack开始爆破

这里我们发现没有爆破成功,可能是进行了过滤,所以我们 Intruder---->Settings->Grep - Match,然后Add大部分页面都出现的源码,例题中为code:'bugku10000'

然后返回上一个步骤,爆出密码zxc123

最后得到flag{92ce00358cddb1affb1bf408f7a3657b}

2002

2002

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?