#修改/etc/pam.d/su

auth required /lib/security/pam_wheel.so group=wheel #只允许wheel组的用户su到root

3. 控制sudo权限,确保只有root用户拥有所有权限

#打开/ect/sudoers 文件

root ALL=(ALL:ALL) ALL

### 四、日志配置

1. 日志文件:

* /var/log/lastlog 最后一次用户成功登陆的信息,时间、登陆IP等。

* /var/log/messages 常见的系统和服务错误信息。

* /var/log/secure Linux系统安全日志,记录用户和工作组变换情况,用户登陆认证情况。

* /var/log/syslog 只记录警告信息,lastlog查看。

* /var/log/cron 记录定时任务的信息。

* /var/log/btmp 记录Linux登陆失败的信息,lastb查看。

* /var/log/wtmp 该日志文件永久记录每个用户登录、注销及系统的启动、停机的事件,last查看。

2. syslog服务是否启用,并查看相关配置

ps –aef | grep syslog #确认syslog是否启用

cat /etc/syslog.conf #查看日志相关配置,各日志文件存放位置

### 五、服务安全

1. SSH服务

* 使用非常规的SSH端口

```

#修改配置文件/etc/ssh/sshd_config

Port 223

```

* 限制能够SSH登录的用户,禁止root账户远程登录。

```

#修改配置文件/etc/ssh/sshd_config

PermitRootLogin no #禁止root账户远程登录

Allowusers test #允许test用户可以远程登录

```

* 屏蔽登录banner信息。

```

#修改配置文件/etc/ssh/sshd_config

banner NONE

#也可修改 /etc/motd 文件内容,其内容将作为banner信息显示给登录用户

```

* 允许指定IP进行ssh。

```

#修改/etc/hosts.allow文件

sshd:192.168.1.120:allow #允许192.168.1.120使用ssh连接

```

* 禁止所有IP使用ssh连接

```

#修改/etc/hosts.deny

sshd:ALL

```

* 使用秘钥进行 ssh 登录

```

# 1.修改要远程的主机的 /etc/ssh/sshd_config 开启rsa与公钥认证,并指定认证秘钥存放位置

RSAAuthentication yes

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys

# 2.本地主机生成密钥,会生成 id_rsa 与 id_rsa.pub

ssh-keygen -t rsa

# 3.在远程主机上指定用户的家目录下创建.ssh/目录

cd ~

mkdir .ssh

# 4.将 id_rsa.pub 放于远程主机下的.ssh/目录目录下,并更改文件名

mv id_rsa.pub authorized_keys

```

* 升级SSH版本

yum update openssh -y

2. 停用或禁用不必要的服务

查看所有服务的自启情况:

centos7 查看所有服务自启情况

systemctl list-unit-files

centos6 查看所有服务自启情况

chkconfig --list

### 六、其他配置

1. 防火墙配置

* 查看防火墙是否开启。

```

#查看iptables是否开启

service iptables status

#查看firewalld是否开启

systemctl status firewalld

```

* 根据需要开放端口,不需要的端口不开放。

```

#使用iptables将tcp 80端口开放

iptables -I INPUT -p tcp --dport 80 -j ACCEPT

#注:iptables需要保证在规则表的最后添加有拒绝所有连接的规则

iptables -A INPUT -j DROP

#使用firewalld将tcp 80端口开放

firewall-cmd --add-port=80/tcp

```

2. history 配置

* 默认情况下,系统可以保存1000条的历史命令,根据需求增加条数。

```

#保存1万条命令

sed -i 's/^HISTSIZE=1000/HISTSIZE=10000/g' /etc/profile

```

* 为历史的命令增加登录的 IP 地址、执行命令时间等信息。

```

# 在/etc/profile的文件尾部添加如下行数配置信息:

USER\_IP=`who -u am i 2>/dev/null | awk '{print $NF}' | sed -e 's/[()]//g'`

if [ "$USER\_IP" = "" ]

then USER\_IP=`hostname`

fi

export HISTTIMEFORMAT="%F %T $USER\_IP `whoami` "

shopt -s histappend

export PROMPT\_COMMAND="history -a"

#执行命令,让配置生效

source /etc/profile

```

3. 查看内核版本,在不影响业务的情况下,升级为新的内核版本。

uname -a #查看系统内核版本信息

4. Linux下的自启动项

/etc/rc.d/rc.local:系统在启动时进行加载执行,/etc/rc.local是本文件的软链接文件。

/etc/profile: 此文件为系统的每个用户设置环境信息,当用户第一次登录时,该文件被执行。

/etc/bashrc: 为每一个运行bash shell的用户执行此文件.当bash shell被打开时,该文件被读取。

~/.bash_profile: 每个用户都可使用该文件输入专用于自己使用的shell信息,当用户登录时,该文件仅仅执行一次。

~/.bashrc: 该文件包含专用于你用户的bash shell的bash信息,当登录时以及每次打开新的shell时,该该文件被读取。~/.bash_logout: 当每次退出系统(退出bash shell)时,执行该文件.

## 缓存三兄弟:缓存击穿、穿透、雪崩

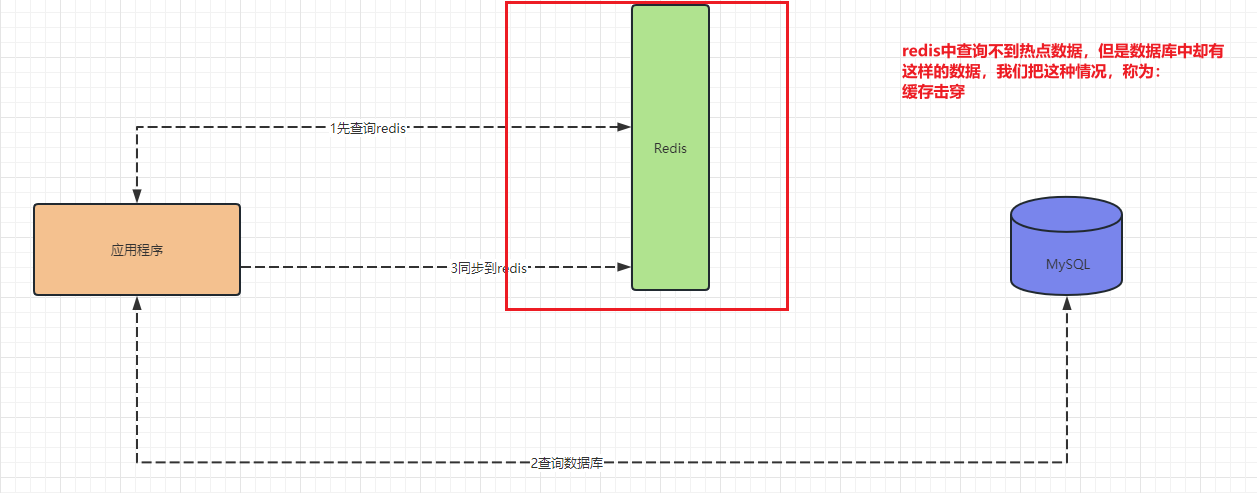

### 缓存击穿

>

> 缓存击穿:redis中没有,但是数据库有

>

>

>

顺序:先查缓存,判断缓存是否存在;如果缓存存在,直接返回数据;如果缓存不存在,則查询数据库,将数据库的数据存入到缓存

解决方案:将热点数据设置过期时间长一点;针对数据库的热点访问方法上分布式锁;

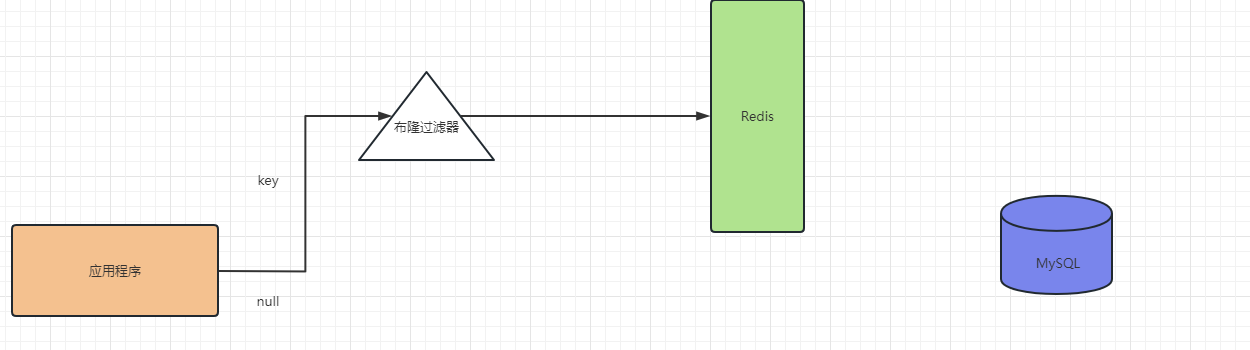

### 缓存穿透

>

> 缓存穿透:redis中没有,数据库也没有

>

>

>

解决方案:

(1)将不存在的key,在redis设置值为null;

(2)使用布隆过滤器;

原理:https://zhuanlan.zhihu.com/p/616911933

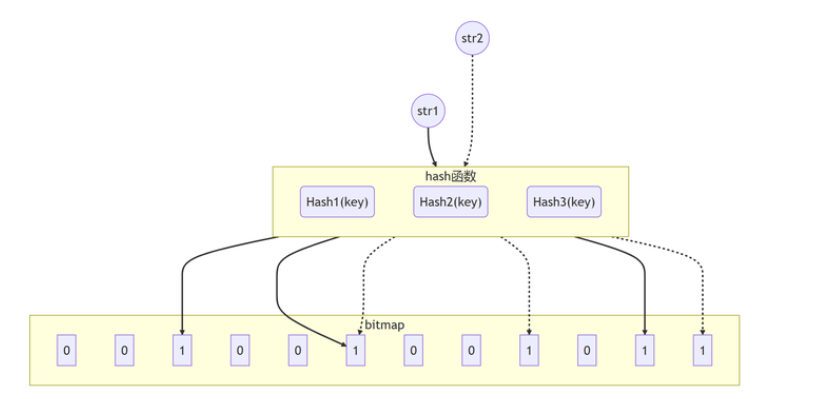

布隆过滤器:

如果确认key不存在于redis中,那么就一定不存在;

它说key存在,就有可能存在,也可能不存在! (误差)

布隆过滤器

>

> 1、根据配置类中的 key的数量 ,误差率,计算位图数组【二维数组】

>

>

> 2、通过布隆过滤器存放key的时候,会计算出需要多少个hash函数,由hash函数算出多少个位图位置需要设定为1

>

>

> 3、查询时,根据对应的hash函数,判断对应的位置值是否都为1;如果有位置为0,则表示key一定不存在于该redis服务器中;如果全部位置都为1,则表示key可能存在于redis服务器中;

>

>

>

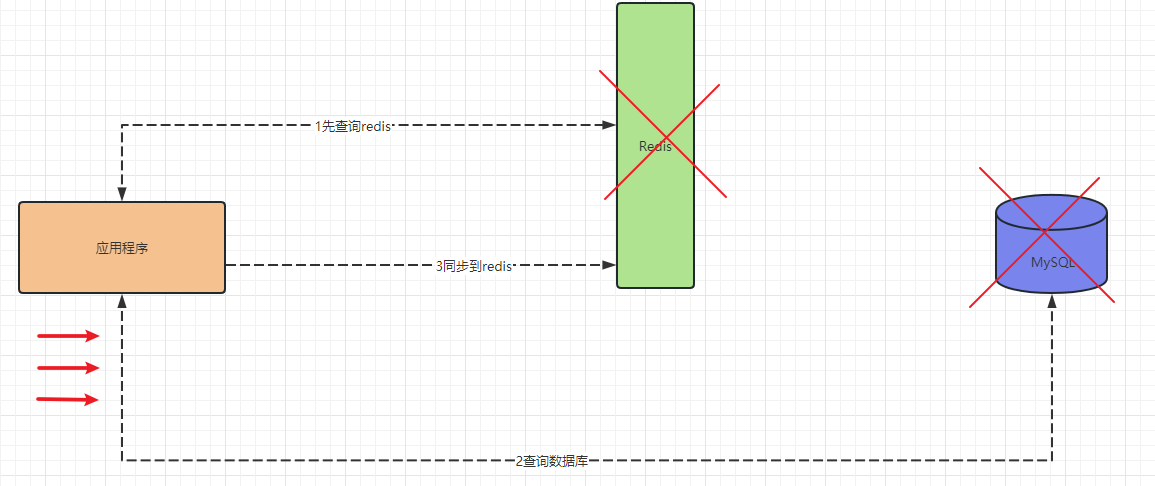

### 缓存雪崩

>

> 缓存雪崩:

>

>

>

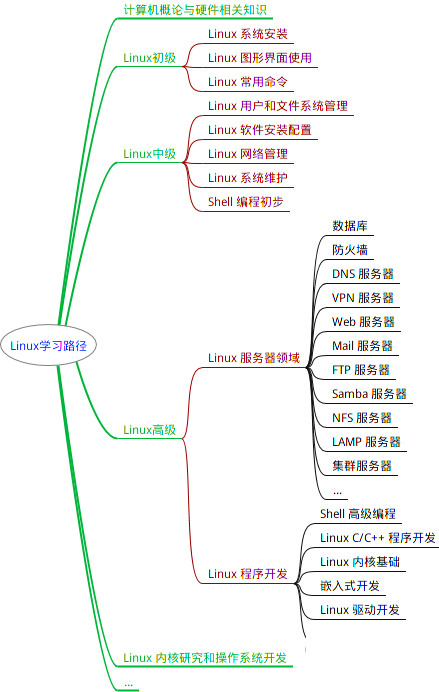

最全的Linux教程,Linux从入门到精通

======================

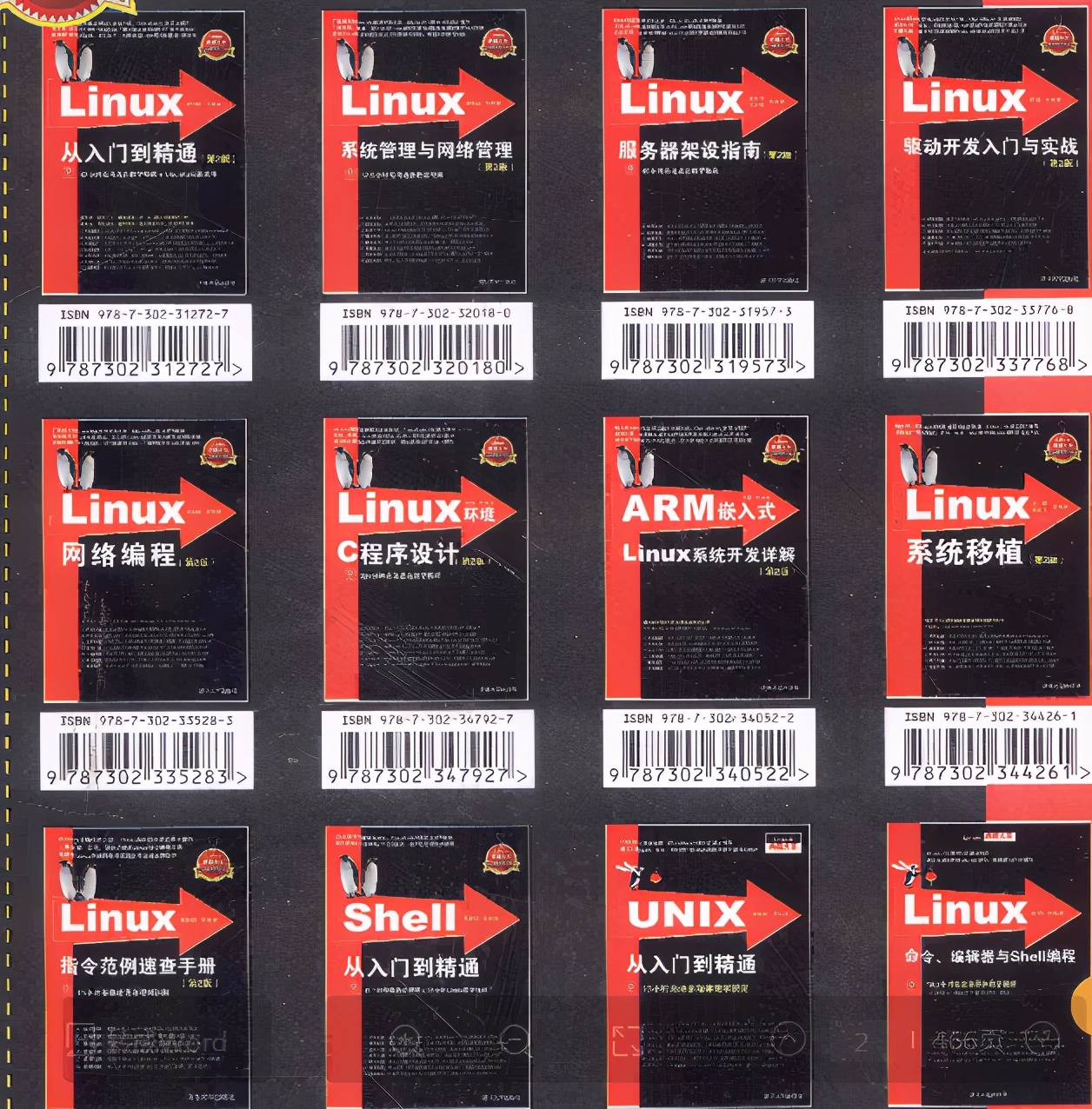

1. **linux从入门到精通(第2版)**

2. **Linux系统移植**

3. **Linux驱动开发入门与实战**

4. **LINUX 系统移植 第2版**

5. **Linux开源网络全栈详解 从DPDK到OpenFlow**

第一份《Linux从入门到精通》466页

====================

内容简介

====

本书是获得了很多读者好评的Linux经典畅销书**《Linux从入门到精通》的第2版**。本书第1版出版后曾经多次印刷,并被51CTO读书频道评为“最受读者喜爱的原创IT技术图书奖”。本书第﹖版以最新的Ubuntu 12.04为版本,循序渐进地向读者介绍了Linux 的基础应用、系统管理、网络应用、娱乐和办公、程序开发、服务器配置、系统安全等。本书附带1张光盘,内容为本书配套多媒体教学视频。另外,本书还为读者提供了大量的Linux学习资料和Ubuntu安装镜像文件,供读者免费下载。

**本书适合广大Linux初中级用户、开源软件爱好者和大专院校的学生阅读,同时也非常适合准备从事Linux平台开发的各类人员。**

> 需要《Linux入门到精通》、《linux系统移植》、《Linux驱动开发入门实战》、《Linux开源网络全栈》电子书籍及教程的工程师朋友们劳烦您转发+评论

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化的资料的朋友,可以点击这里获取!](https://bbs.csdn.net/topics/618542503)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

3834

3834

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?