======================================================================

观察题目,发现用户名在url处被提交,且输出用户名的长度为4

2. 查看源码,发现参数未进行任何过滤,猜测为反射型xss

3. 修改name参数为

============================================================================

-

观察页面提示,发现依然为反射型

xss,但是与上一关不同之处在于有了搜索框。 -

尝试添加与上一关相同的参数

-

查看源码,发现

<和>被HTML字符实体化为<、>,"被HTML字符实体化为"

猜测在服务器端对keyword这个参数使用了htmlspecialchars()函数,但是value参数中的值未被恶意编码,其中输入的payload被赋值给value,可以考虑闭合value的参数值。

- 显示在页面上的恶意代码不可以改变,于是尝试从标签中的属性进行突破,将属性中的

>和<进行闭合

">//

==================================================================================

-

尝试提交一个随便的参数,查看

url中是否有提示

-

输入构造的弹窗测试语句

查看页面响应并查看网页源代码

发现于上一关基本相同,区别在于value值也被转义。

4. 对照服务器端的源码,

keyword和value两个参数均使用了htmlspecialchars()函数,且参数value的闭合方式为单引号。

5. 最后的< 和 > 均被转义,无法逃出<input>标签,因此考虑事件驱动。

'οnfοcus=javascript:alert(‘xss’)>

没有直接跳转,而是考虑onfocus事件属性,需要点击输入框才能出现弹窗

==================================================================================

- 尝试输入

<script>alert('xss')</script>

发现依然为get传参。

-

查看网页源码,

<h2>标签处的将<和>进行了转义,而参数value将<和>删除了。

-

查看服务器端的源码,其中

value的闭合方式为双引号

-

但事件触发不使用这两处的符号,于是用上一关的方法

"οnfοcus=javascript:alert(‘xss’)>//

=====================================================================================

-

输入语句

<script>alert("xss")</script>进行测试,发现依然为get方式传参。

-

查看网页源码,发现

<h2>标签处进行转义,而参数value的标签<script>中被恶意添加了下划线。

-

我们尝试上一关触发事件的

payload

"οnfοcus=javascript:alert(‘xss’)>

查看网页源码发现onfocus也被恶意添加了下划线。

4. 查看服务器端源码,闭合方式为双引号

-

将get方式传递到服务器端的keyword参数的值进行全小写的转换,然后赋值给str变量。

-

通过str_replace()函数来破坏变量值中的敏感字符的语义。

-

通过htmlspecialchars()函数处理之后显示到网页上,

-

直接将进行敏感字符处理之后的变量值插入到

<input>标签的value属性值中。

- 因此我们可以换一个标签来执行js代码

"> <a href=javascript:alert(‘xss’) > xss //

点击xss链接即可出现弹窗。

=============================================================================

- 使用弹窗语句测试

依然为get传参。

2. 查看网页源码,发现<script>标签依然被恶意添加了下划线

3. 使用onfocus事件测试,

"οnfοcus=javascript:alert(“xss”)>

同样被恶意添加了下划线

4. 使用<a href=" ">标签来测试,

"> <a href=javascript:alert(‘xss’) > xss //

同样href被恶意添加下划线

5. 对href尝试大小写绕过

"><a HrEf=javascript:alert(“xss”)>xss//

6. 查看服务器端源码

-

将

get方式传递到服务器端的keyword参数的值赋值给str变量。 -

用字符

<script去匹配我们提交的参数值,如果匹配到了就进行替换来破坏原来的语义导致无法实现xss。此处能够防范的是<script> </script>这一类的恶意代码。 -

可以看到是用字符

on去匹配参数值,如果匹配到了就进行替换破坏原有语义。这里主要防范的是利用带有on字符的事件来触发恶意代码,比如前面用到过的onfocus事件。 -

可以看到是用字符

src去进行匹配,得提到<img>标签。

在标签中引用图片会用到一个属性就是src。正常的引用图片就是将待引用图片的地址赋值给src属性。但是在js中如果src属性的值不正常或者无法访问到时就可以触发一个onerror事件来执行js代码。

标签代码:?name=<img src=111 οnerrοr=alert(‘xss’)>

- 用字符

data进行匹配的,比如如果在实际情况中,javascript、script等关键字被过滤掉了之后,可以用如下语句进行尝试

data:text/html;base64,PHNjcmlwdD5hbGVydCgieHNzIik8L3NjcmlwdD4=

和

javascript:alert(“xss”)

或者

的作用是一样的。

-

可以看到是用

<a> </a>标签中的字符href来进行匹配,防止通过在href属性中插入js代码来点击执行。 -

用

htmlspecialchars()函数对变量str进行处理后显示到网页上。 -

直接将

str变量值插入到了标签的value属性值中

============================================================================

- 使用弹窗语句

javascript:alert(“xss”)

进行测试,并查看网页源码 发现

发现<h2>标签中的双引号被转义处理,且参数value中的script也被删除。

"οnfοcus=javascript:alert(‘xss’)>// on被删除

"><a href=javascript:alert(“xss”)>xss//

"><a HrEf=javascript:alert(“xss”)>xss// 均转化为小写

"><a hrehreff=javascriscriptpt:alert(“xss”)>xss// 双写关键字

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数前端工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但对于培训机构动则几千的学费,着实压力不小。自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

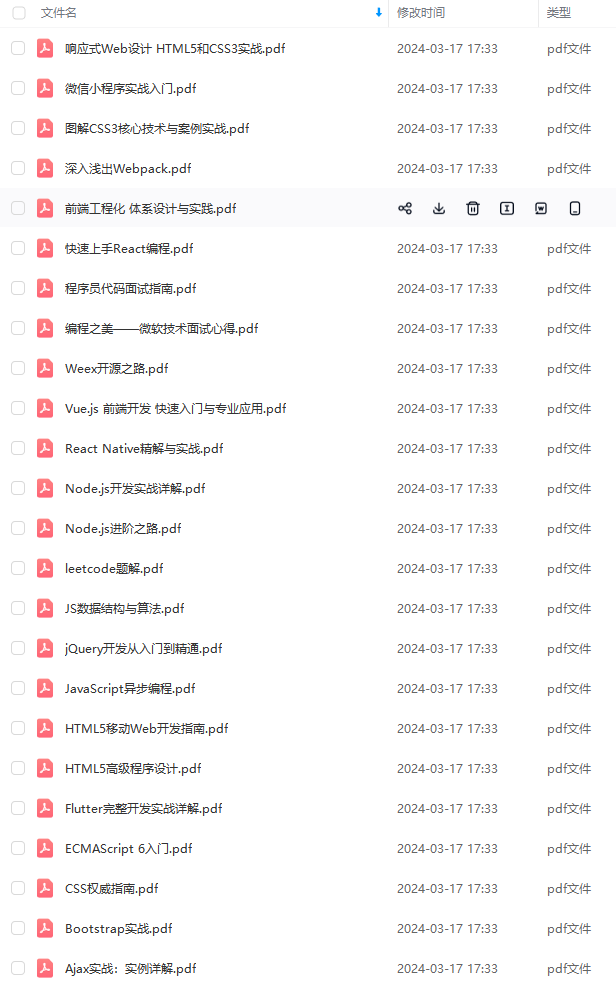

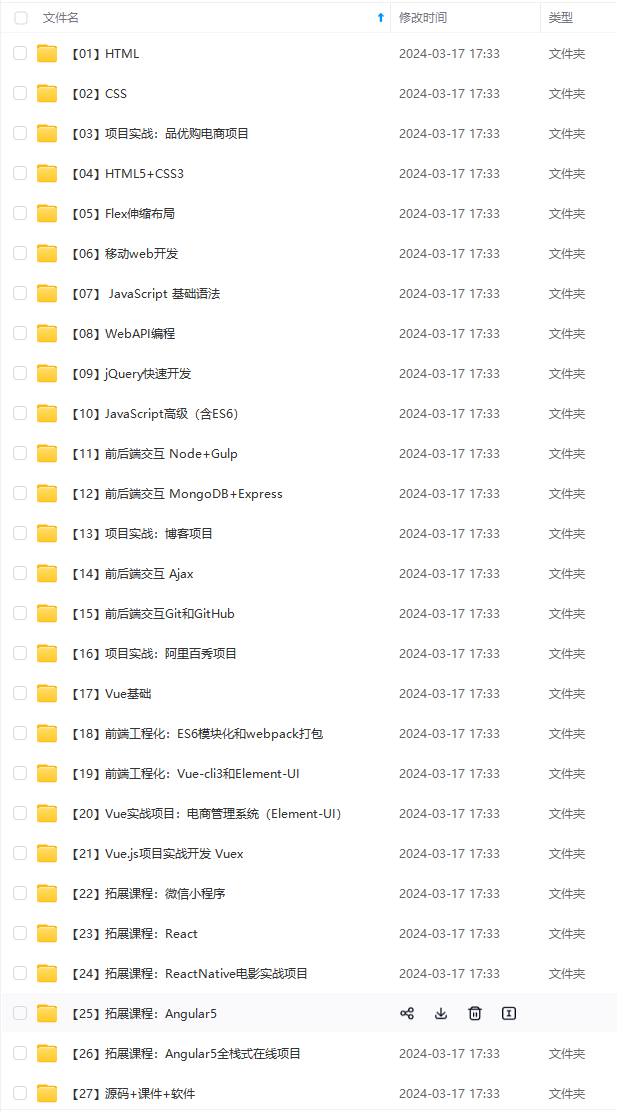

因此收集整理了一份《2024年Web前端开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上前端开发知识点,真正体系化!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

如果你觉得这些内容对你有帮助,可以扫码获取!!(备注:前端)

最后的最后

面试题千万不要死记,一定要自己理解,用自己的方式表达出来,在这里预祝各位成功拿下自己心仪的offer。

需要完整面试题的朋友可以点击蓝色字体免费获取

实战项目、讲解视频,并且会持续更新!**

如果你觉得这些内容对你有帮助,可以扫码获取!!(备注:前端)

最后的最后

面试题千万不要死记,一定要自己理解,用自己的方式表达出来,在这里预祝各位成功拿下自己心仪的offer。

需要完整面试题的朋友可以点击蓝色字体免费获取

[外链图片转存中…(img-09qhnX6J-1712269975601)]

[外链图片转存中…(img-c6hVMmcR-1712269975601)]

[外链图片转存中…(img-wbUWx5ef-1712269975602)]

[外链图片转存中…(img-LORBWP6X-1712269975602)]

1557

1557

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?