xss攻击:

攻击方式:在页面展示内容中参杂js代码,以获取网页信息

预防措施:转换生成js的特殊字符

在node中的处理方式 安装xssAPI来预防xss攻击 npm install xss --save

代码部分 首先使用 const xss = requie(‘xss’);

然后调用即可: const title = xss(blogData.title);

const content = xss(blogData.content);

常见的攻击手段:

上面所介绍的就是关于对于sql注入以及xss攻击的具体攻击形式与在node中如何去防护,在node中封装了一个API一个是escape函数来处理sql注入,其原理就是针对于不同的sql语句对其进行转义然后再去解释运行,最后达到防止sql注入的目的。另外一个预防xss攻击的方式就是使用第三方插件即xss,然后将数据先放入xss()中,然后再去使用,达到预防xss攻击的目的。

还需要做的一个防护就是进行加密处理,不得不去面临的一个问题就是当我们遇到数据库中的用户信息等被攻破后,不能直接将数据暴露出来,因此需要我们去做的就是使用加密手段,对有关于用户的信息进行加密具体的方式如下:

密码加密:

当数据库被攻破时,最不应该泄露的就是用户信息

攻击的方式:获取用户名和密码,再去尝试登录其他系统

预防措施:将密码加密,即使拿到密码也不知道明文

具体的实现方法:

const crypto = require(‘crypto’);

//密匙 用于加密密码 不能暴露否则很容易就会被黑客攻破信息

const SECRET_KEY = ‘WJhou1@@_59454#’;

//md5加密

const md5 = (content) => {

let md5 = crypto.createHash(‘md5’);

return md5.update(content).digest(‘hex’);

}

//加密函数

const genPassword = password => {

const str = `password=KaTeX parse error: Expected 'EOF', got '&' at position 11: {password}&̲key={SECRET_KEY}`;

return md5(str);

}

module.exports = {

genPassword

}

最后将数据库中的信息更加为密匙即可。说到这里在server端的处理方式大致就如上所述。

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数初中级Android工程师,想要提升技能,往往是自己摸索成长,自己不成体系的自学效果低效漫长且无助。

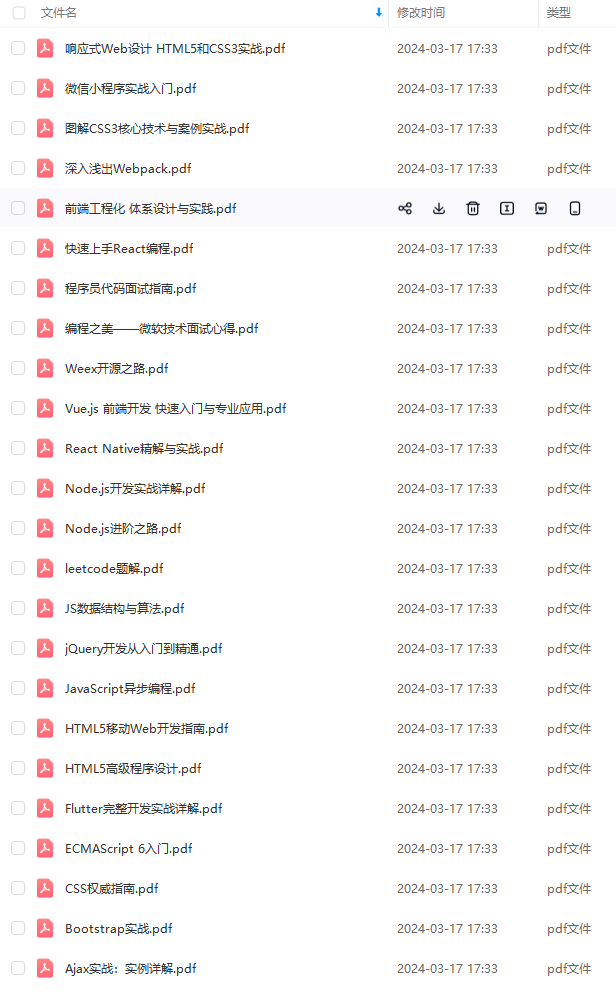

因此收集整理了一份《2024年Web前端开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上Android开发知识点!不论你是刚入门Android开发的新手,还是希望在技术上不断提升的资深开发者,这些资料都将为你打开新的学习之门!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

et/topics/618191877)

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

1103

1103

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?