User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:121.0) Gecko/20100101 Firefox/121.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,/;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: BAIDUID=B6F770C3F11C5513DF8227CFA27DC84A:FG=1; BIDUPSID=B6F770C3F11C5513DBE8B88D20388738; PSTM=1704538770; H_PS_PSSID=39996_40042_40076; BA_HECTOR=8g00a0ag2000a5058l24a504hcitqr1ipui2j1s; BDORZ=FFFB88E999055A3F8A630C64834BD6D0; BDRCVFR[QnzIi5zPp3n]=mk3SLVN4HKm; PSINO=1

Upgrade-Insecure-Requests: 1

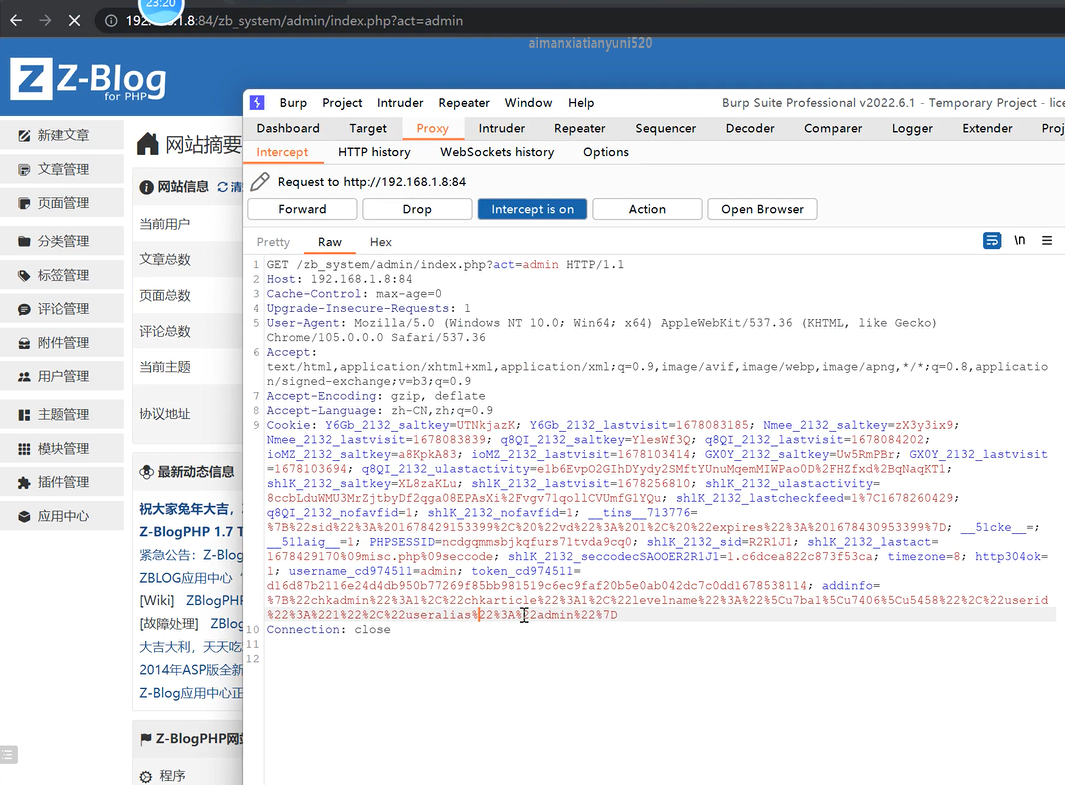

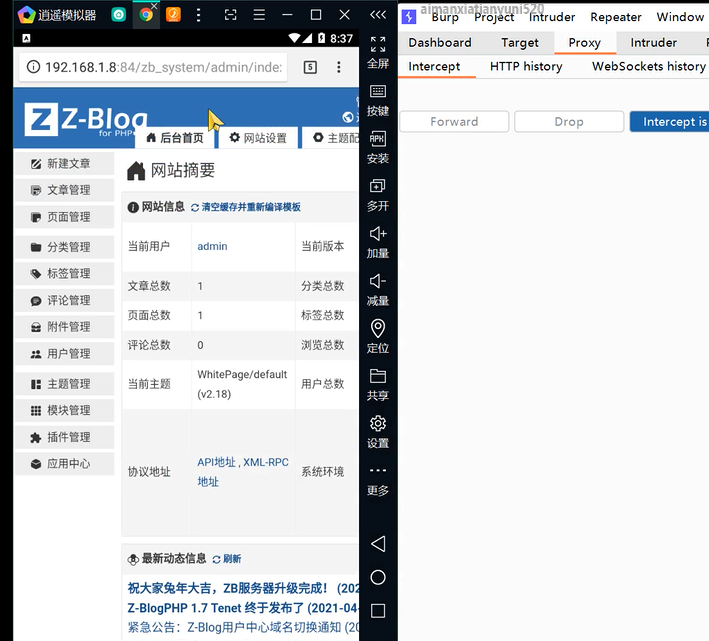

##### 2、Cookie-身份替换

见上图

>

> **首先抓取PC浏览器网站登录上去的数据包**

>

>

> **再抓取模拟机上登录失败的数据包**

>

>

> **把数据包中的cookie进行替换,发现模拟机上从登陆失败变成登陆成功**

>

>

>

###### 结论:

###### Response状态码

>

> **选中抓取数据包,发送至repeater(**Repeater 是一个手动修改并补发个别 HTTP 请求,并分析他们的响应的工具。它最大的用途就是和其他 Burp Suite 工具结合起来。你可以从目标站点地图,从 Burp Proxy 浏览记录,或者从 Burp Intruder 攻击结果上的请求,发送到 Repeater 上,并手动调整这个请求来微调对漏洞的探测或攻击。**),**

>

>

>

**修改数据包内容**

**若response返回200证明正常接收**

**403;服务器收到请求,但是拒绝提供服务**

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1033

1033

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?