网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

•get:向特定资源发出请求(请求指定页面信息,并返回实体主体);

•post:向指定资源提交数据进行处理请求(提交表单、上传文件),又可能导致新的资源的建立或原有资源的修改;

•head:与服务器索与get请求一致的相应,响应体不会返回,获取包含在小消息头中的原信息(与get请求类

似,返回的响应中没有具体内容,用于获取报头);

•put:向指定资源位置上上传其最新内容(从客户端向服务器传送的数据取代指定文档的内容),与post的区别是put为幂等,post为非幂等;

•trace:回显服务器收到的请求,用于测试和诊断。trace是http8种请求方式之中最安全的l

•delete:请求服务器删除request-URL所标示的资源*(请求服务器删除页面)

•option:返回服务器针对特定资源所支持的HTML请求方法 或web服务器发送*测试服务器功能(允许客户 端查看服务器性能);

•connect : HTTP/1.1协议中能够将连接改为管道方式的代理服务器

参数演示:

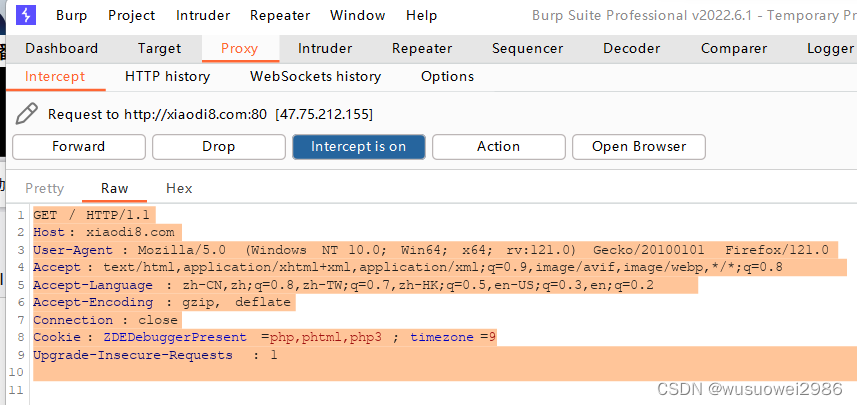

1、UA头-设备平台

手机端

GET /it/app=106&f=JPEG&fm=30&fmt=auto&q=85&size=f218_146&u=2139180382%2C224323809?w=312&h=208&s=F6864AAE0C62108856234DEA0300A019 HTTP/1.1

Host: t11.baidu.com

Cookie: BAIDUID=CDF6FA537941730AA5AF5683F3FE3E05:FG=1; BAIDUID_BFESS=CDF6FA537941730AA5AF5683F3FE3E05:FG=1; ZFY=xZ:Ai3CVtQKYH80RwvtQW5wuPAtF13ZU:AI3XYQRX11R0:C; BAIDULOC=12959581.087947052_4827037.499487276_10_131_1704768935843; H5LOC=1; BAIDULOC_BFESS=12959581.087947052_4827037.499487276_10_131_1704768935843; H_WISE_SIDS=286996_110085_287287_287557_287627_287653_287711_283904_287842_287168_287932_288373_283782_288271_287982_288670_288711_288713_288717_288742_288747_288748_284553_287619_281879_280169_284816_289084_265881_281895_289544_289733_289949_289951_289957_282930_290229_290400_290497_286492_290555_290560_290562_282553_282815_287977_291050_291150_291115_290520_277936_290428_288872_288784_256739_290666_291482_290055_286864_291350_291712_291727_291824_283016_287703_291586_292024_292136_282197_292166_292249_292247_292251_292316_287174_292356_8000055_8000111_8000130_8000140_8000159_8000175_8000178_8000186_8000191_8000204; rsv_i=8633mccynZmeU0k8I9/xxprQRNgDapqE9HAutuAKUBC2xo5YNp4rVEp+4Py9b3rSgRlcWRwOSV21fgb9ruivSuWRTrd3mdw; H_WISE_SIDS_BFESS=286996_110085_287287_287557_287627_287653_287711_283904_287842_287168_287932_288373_283782_288271_287982_288670_288711_288713_288717_288742_288747_288748_284553_287619_281879_280169_284816_289084_265881_281895_289544_289733_289949_289951_289957_282930_290229_290400_290497_286492_290555_290560_290562_282553_282815_287977_291050_291150_291115_290520_277936_290428_288872_288784_256739_290666_291482_290055_286864_291350_291712_291727_291824_283016_287703_291586_292024_292136_282197_292166_292249_292247_292251_292316_287174_292356_8000055_8000111_8000130_8000140_8000159_8000175_8000178_8000186_8000191_8000204

**User-Agent: Mozilla/5.0 (Linux; Android 9; ASUS_I005DA Build/PI) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/68.0.3440.70 Mobile Safari/537.36**

Accept: image/webp,image/apng,image/*,*/*;q=0.8

Referer: https://www.baidu.com/

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

替换了手机端的User-Agent,结果访问到电脑端 的baidu.com

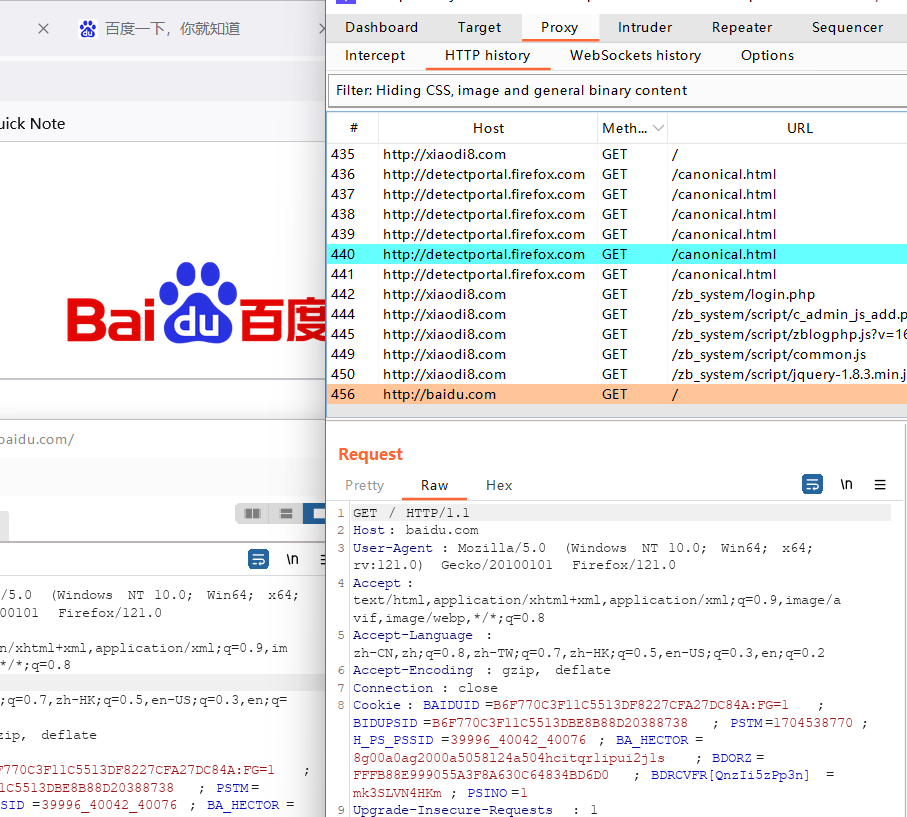

电脑端

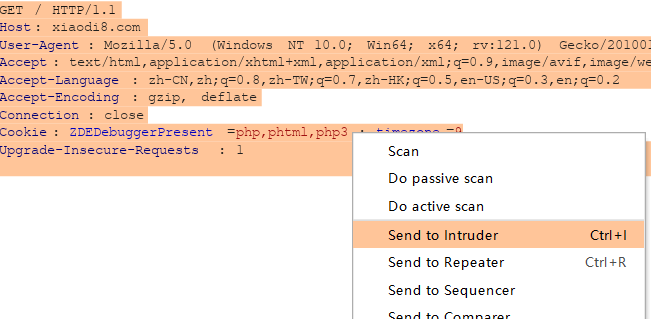

GET / HTTP/1.1

Host: baidu.com

**User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:121.0) Gecko/20100101 Firefox/121.0**

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Cookie: BAIDUID=B6F770C3F11C5513DF8227CFA27DC84A:FG=1; BIDUPSID=B6F770C3F11C5513DBE8B88D20388738; PSTM=1704538770; H_PS_PSSID=39996_40042_40076; BA_HECTOR=8g00a0ag2000a5058l24a504hcitqr1ipui2j1s; BDORZ=FFFB88E999055A3F8A630C64834BD6D0; BDRCVFR[QnzIi5zPp3n]=mk3SLVN4HKm; PSINO=1

Upgrade-Insecure-Requests: 1

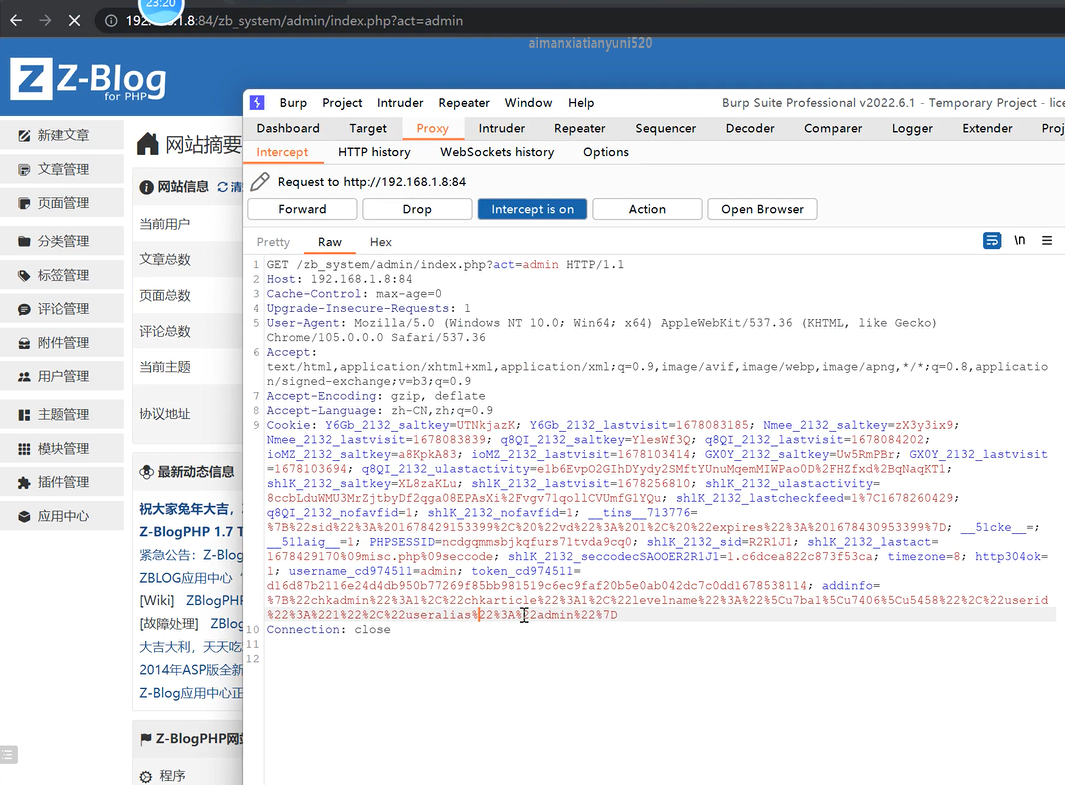

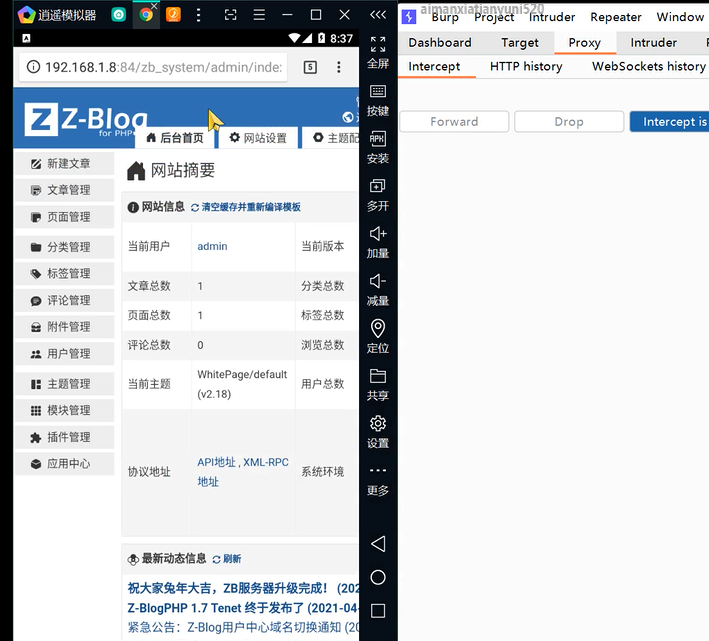

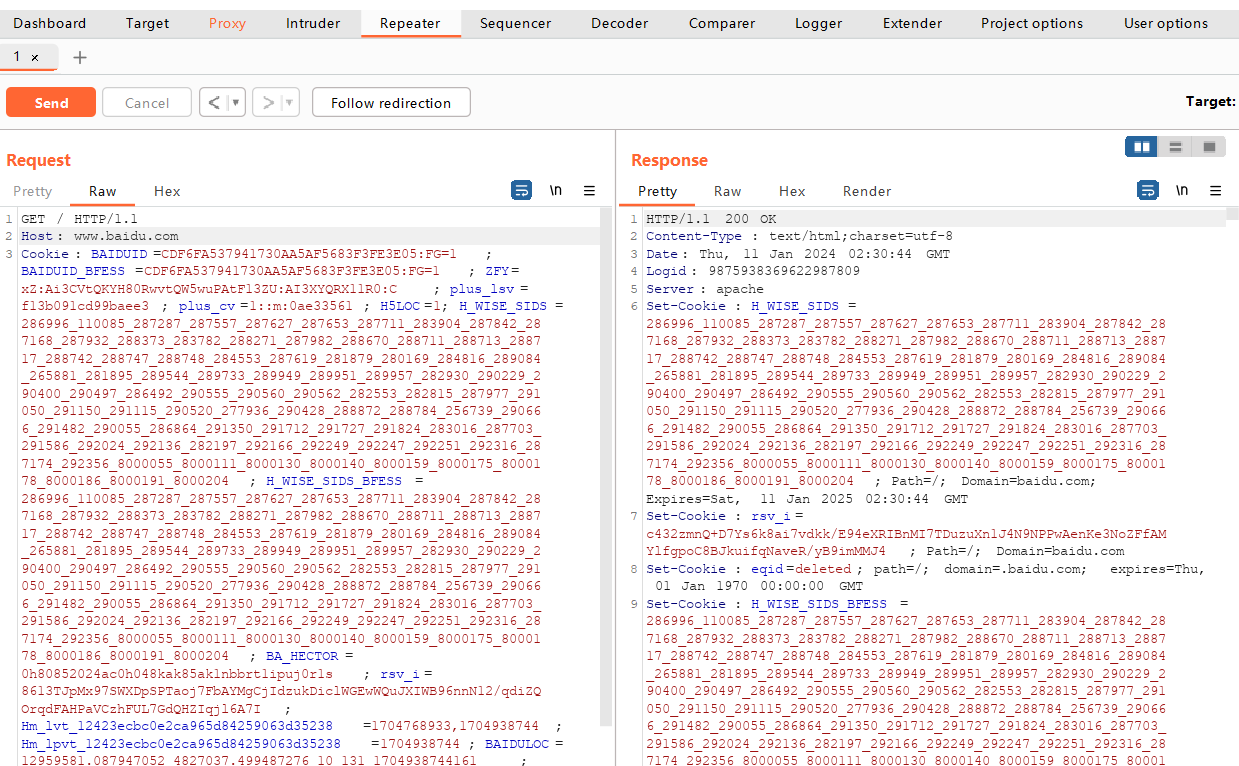

2、Cookie-身份替换

见上图

首先抓取PC浏览器网站登录上去的数据包

再抓取模拟机上登录失败的数据包

把数据包中的cookie进行替换,发现模拟机上从登陆失败变成登陆成功

结论:

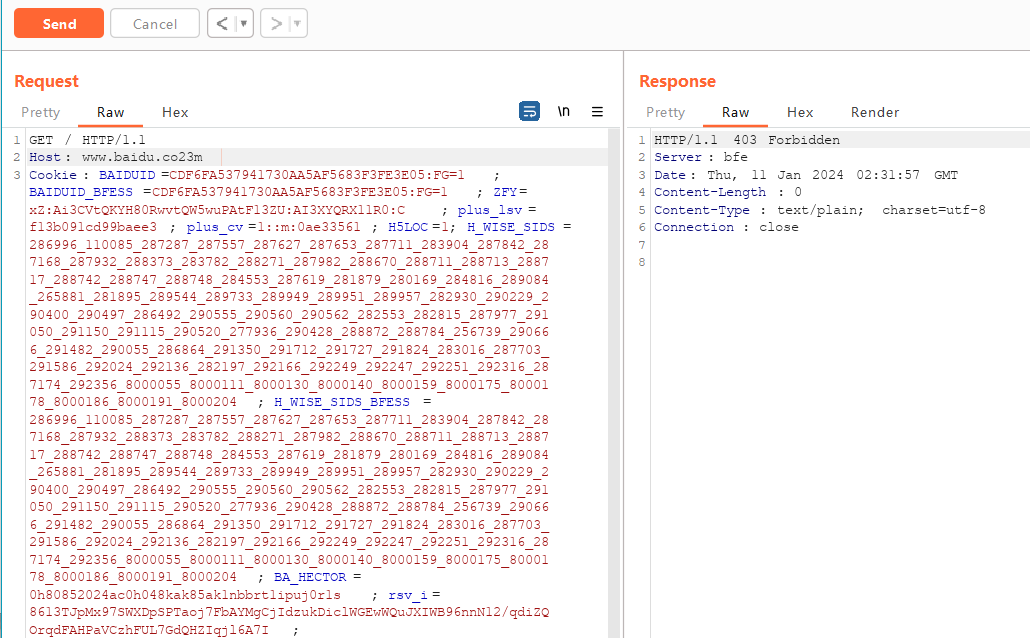

Response状态码

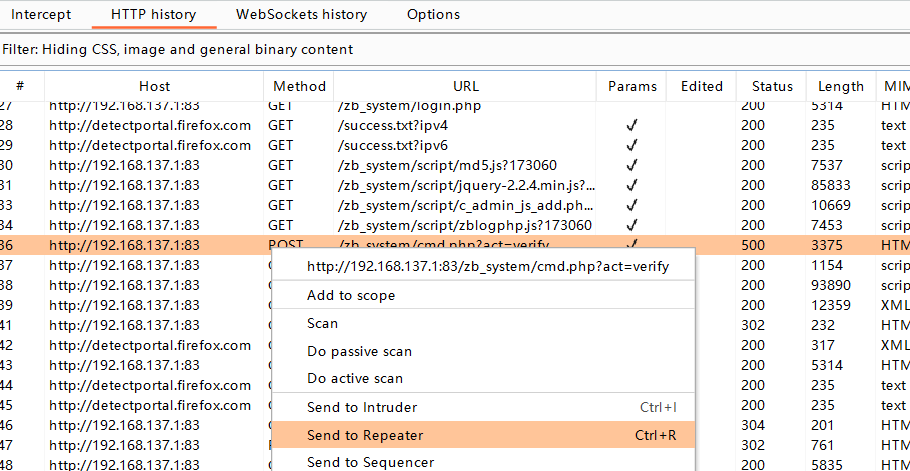

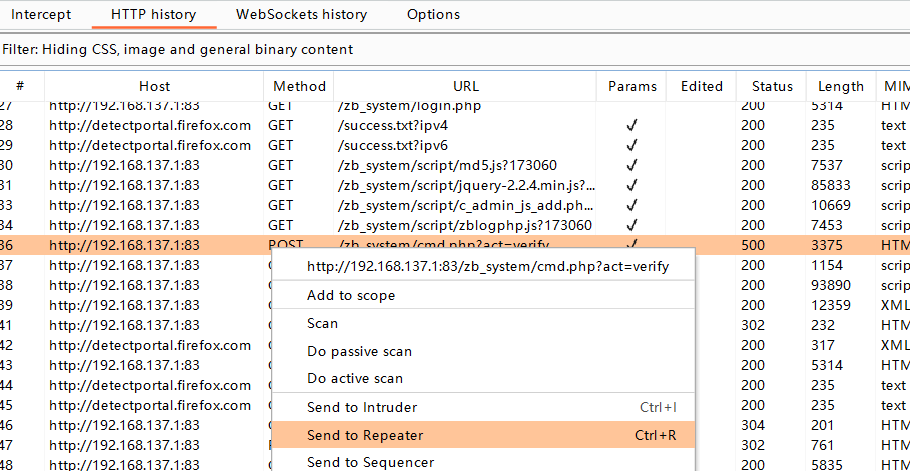

选中抓取数据包,发送至repeater(Repeater 是一个手动修改并补发个别 HTTP 请求,并分析他们的响应的工具。它最大的用途就是和其他 Burp Suite 工具结合起来。你可以从目标站点地图,从 Burp Proxy 浏览记录,或者从 Burp Intruder 攻击结果上的请求,发送到 Repeater 上,并手动调整这个请求来微调对漏洞的探测或攻击。),

修改数据包内容

若response返回200证明正常接收

403;服务器收到请求,但是拒绝提供服务

1、数据是否正常 2、文件是否存在 3、地址自动跳转 4、服务提供错误**

注:容错处理识别

1xx:指示信息—表示请求已接收,继续处理。

2xx:成功—表示请求已经被成功接收、理解、接受。

3xx:重定向—要完成请求必须进行更进一步的操作。

4xx:客户端错误—请求有语法错误或请求无法实现。

5xx:服务器端错误—服务器未能实现合法的请求。•200 OK:客户端请求成功

•301 redirect:页面永久性移走,服务器进行重定向跳转;

•302redirect:页面暂时性移走,服务器进行重定向跳转,具有被劫持的安全风险;

•400 BadRequest:由于客户端请求有语法错误,不能被服务器所理解;

•401 Unauthonzed:请求未经授权。

•403 Forbidden:服务器收到请求,但是拒绝提供服务。

•404 NotFound:请求的资源不存在,例如,输入了错误的URL; •500InternalServerError:服务器发生不可预期的错误,无法完成客户端的请求;

•503ServiceUnavailable:服务器当前不能够处理客户端的请**

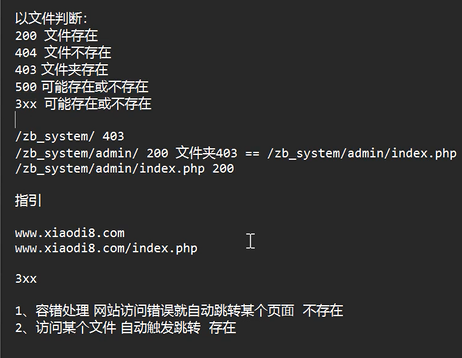

#案例-文件探针&登录爆破

-实验:

1、页面正常访问

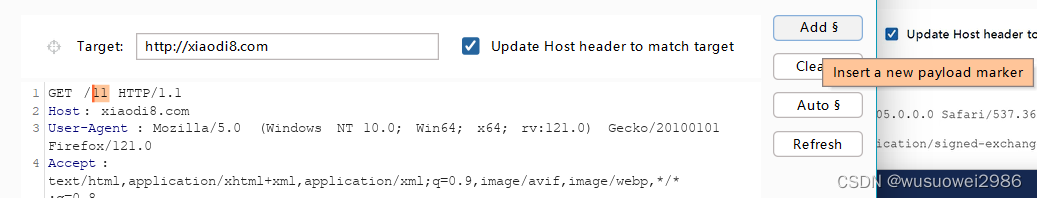

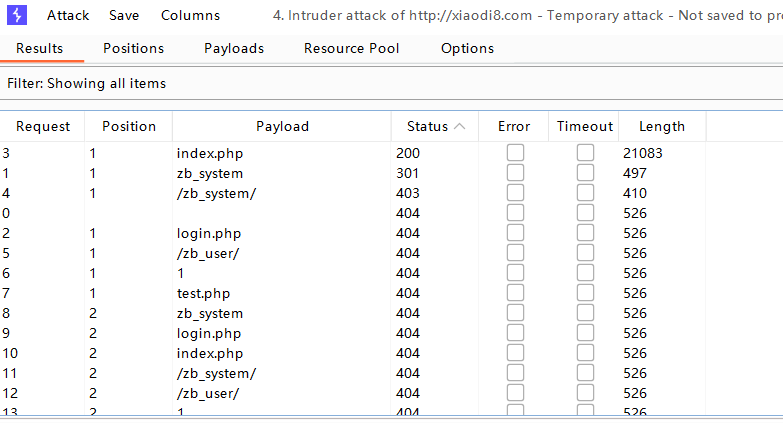

2、网站文件探针

- 抓取页面数据包

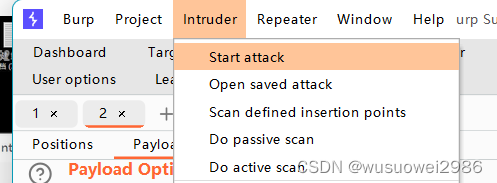

- 将数据包发送至Intruder(Intruder模块是一个定制的高度可配置的工具,对web应用程序进行自动化攻击,如:枚举标识符,收集有用的数据,以及使用fuzzing 技术探测常规漏洞。)

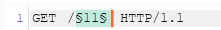

- 首先点击clean清除所有§§,在GET /§11§ HTTP/1.1中间加入11并选中11按下add§

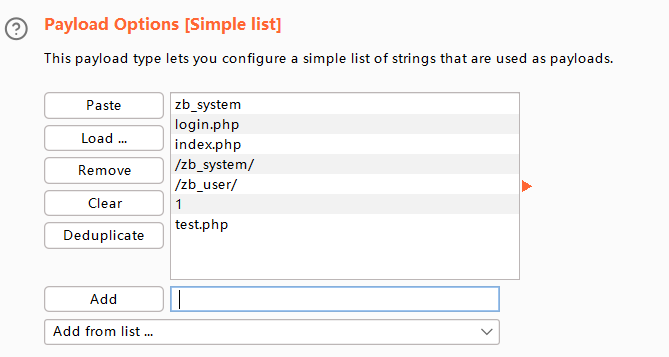

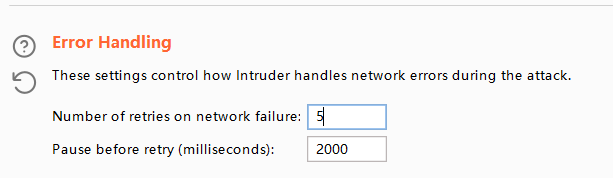

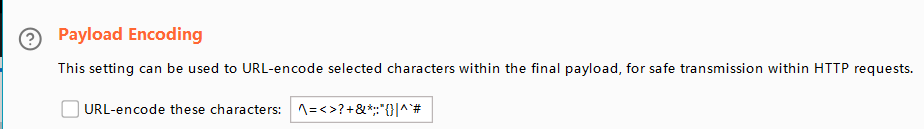

- 点击Payloads,add添加需要替换的文件名称,点击Options修改error handing,将Payload Encoding取消选中

- 点击Intruder,Start获取到响应页面是否正常访问

3、后台登录爆破

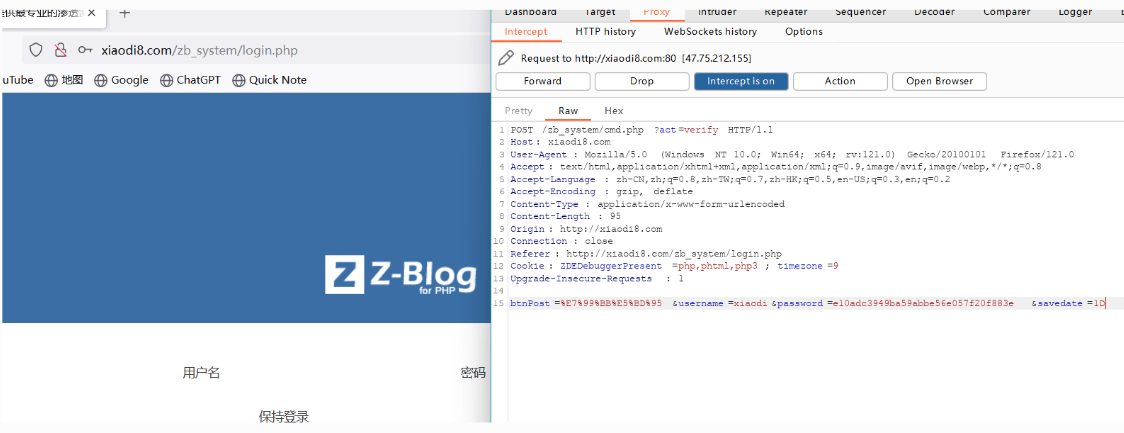

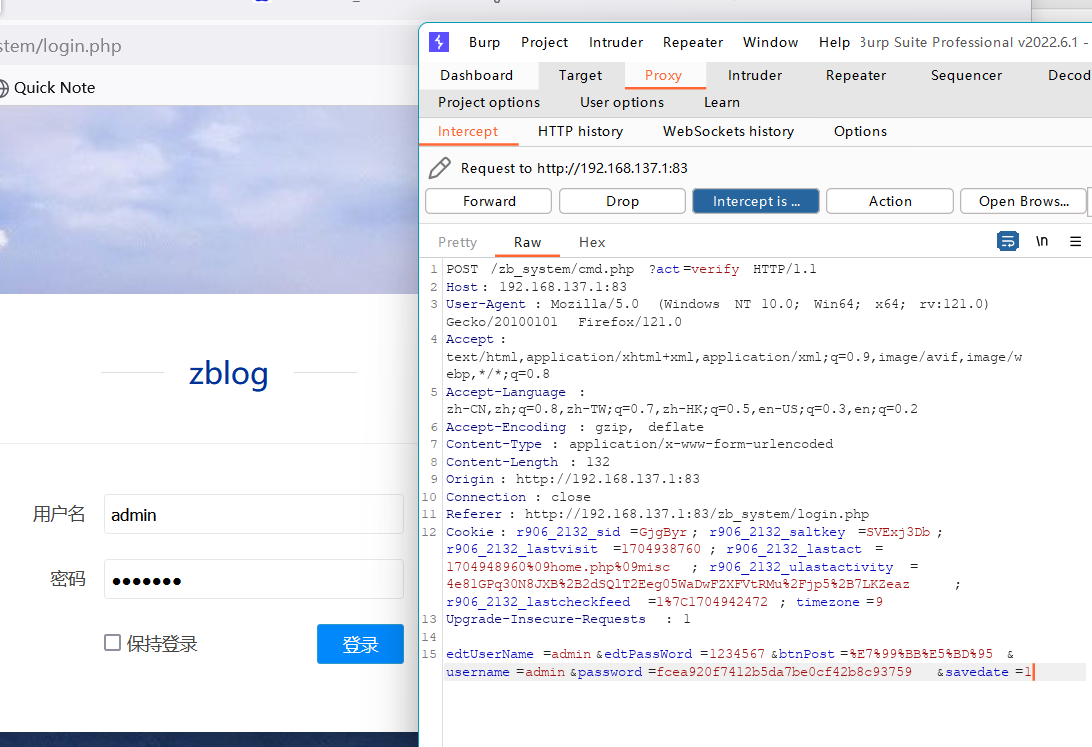

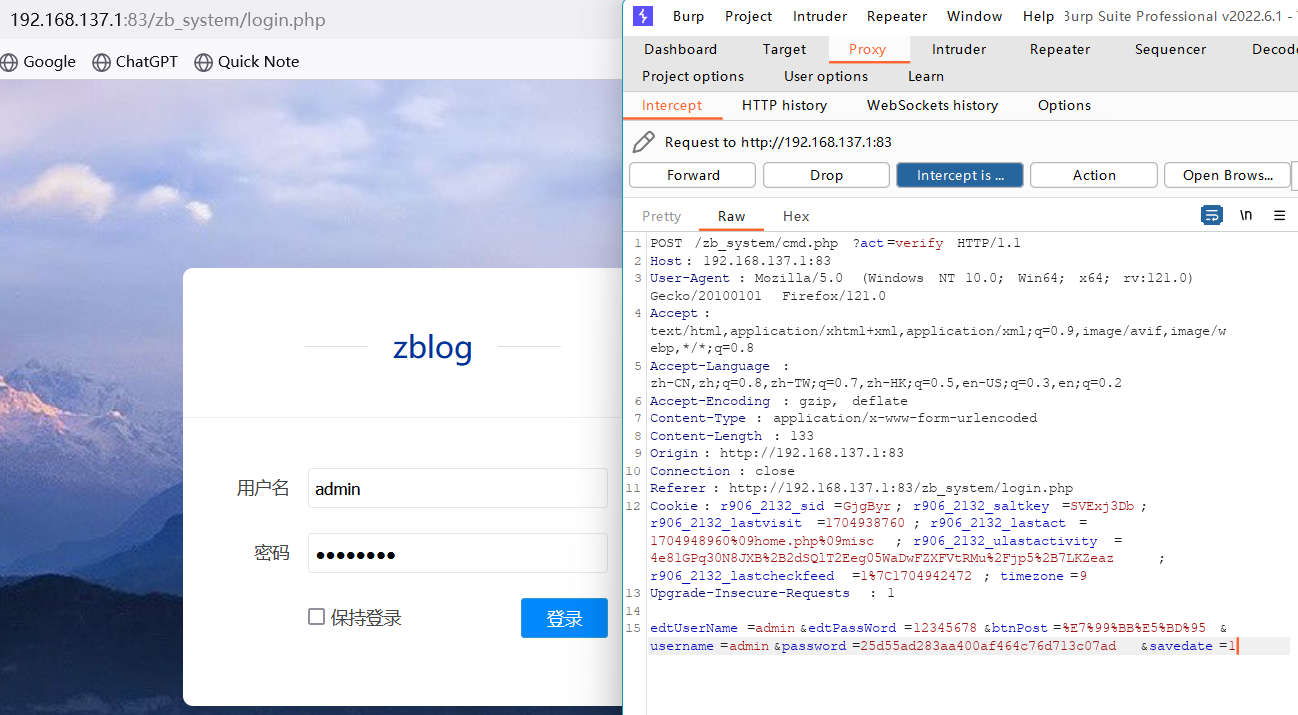

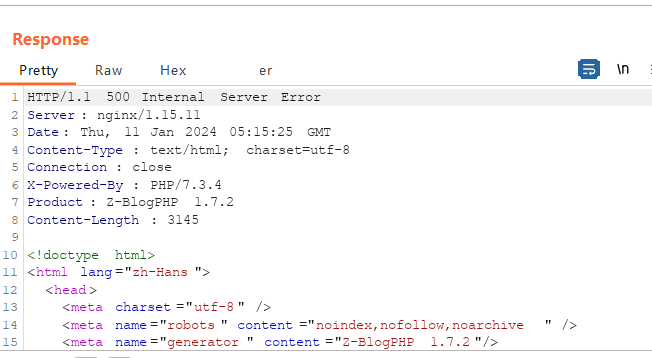

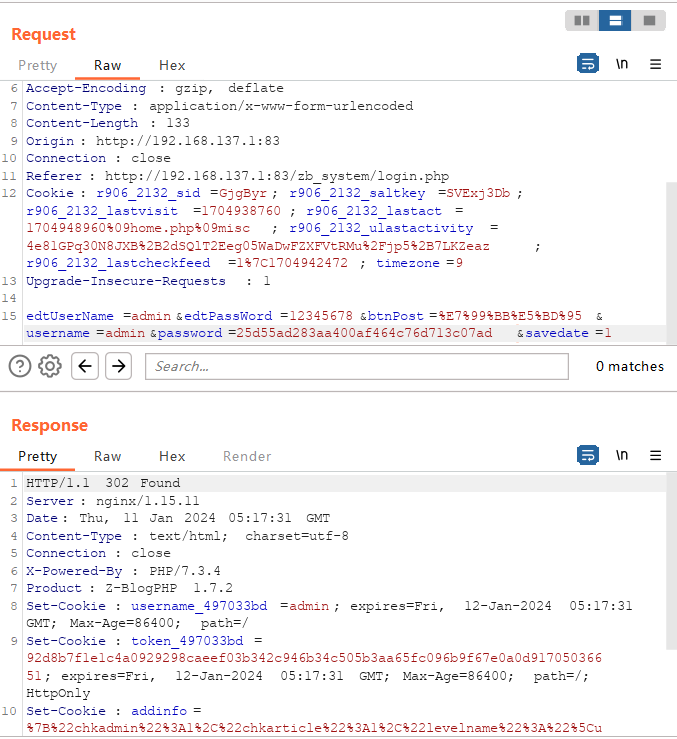

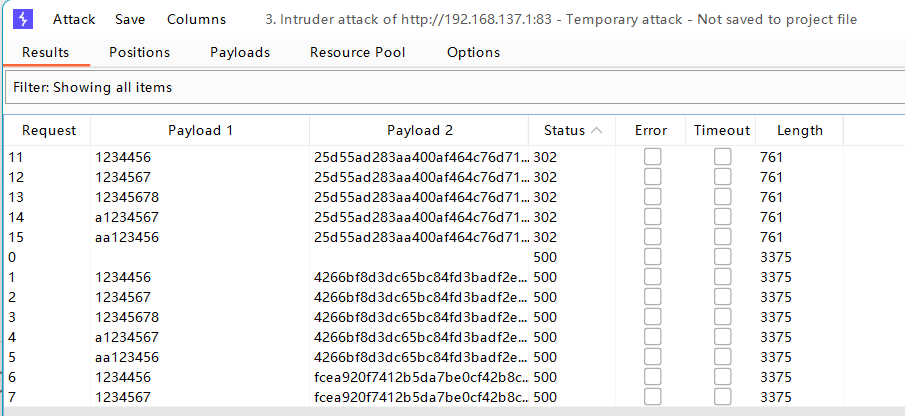

- 抓取登录不上的数据包,再次抓取登录成功的数据包,正确密码为12345678,对比两者区别

- 将登录错误的数据包发送至repeater,将错误密码1234567修改为12345678再发送,发现返回500出现错误,证明只修改明文密码无法登录成功,连着后面的加密文一起修改302成功登录

💡 edtUserName=admin&edtPassWord=1234567&btnPost=%E7%99%BB%E5%BD%95&username=admin**&password=fcea920f7412b5da7be0cf42b8c93759**&savedate=1

💡 edtUserName=admin&edtPassWord=12345678&btnPost=%E7%99%BB%E5%BD%95&username=admin**&password=25d55ad283aa400af464c76d713c07ad**&savedate=1

总结;由此得出必须同时替换明文密码和加密密码才能成功登入

登录爆破思路:

- 抓取登录失败的数据包

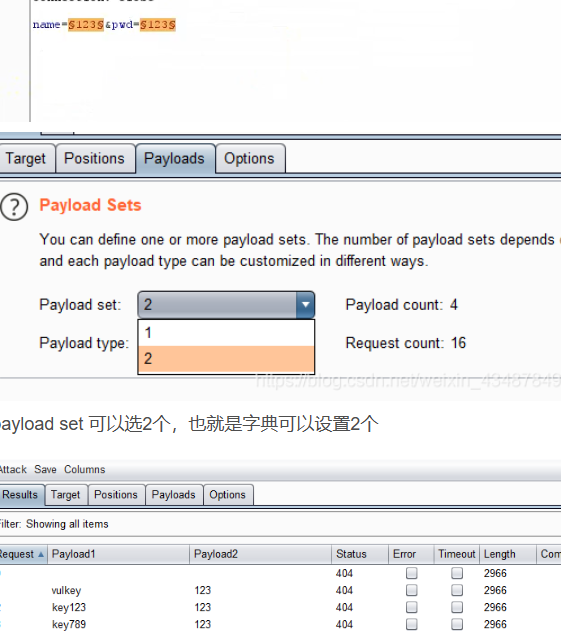

- 发送至Intruder,首先点击clean清除所有§§,选中明文密码和加密密码add§,模式选用Cluster bomb,也就是两个不同字典进行替换

- 通过加入字典来一一识别爆破,字典是明文,先判断出此密码的加密方式,开启burp应用自带的密文加密

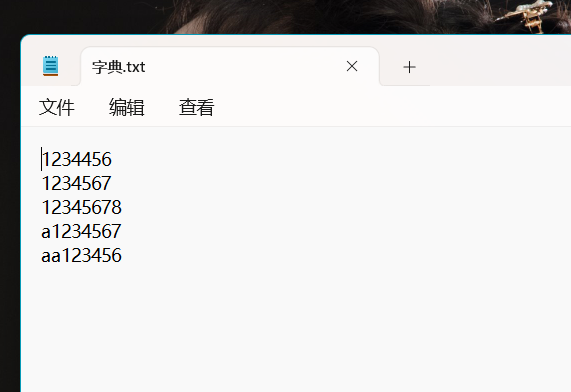

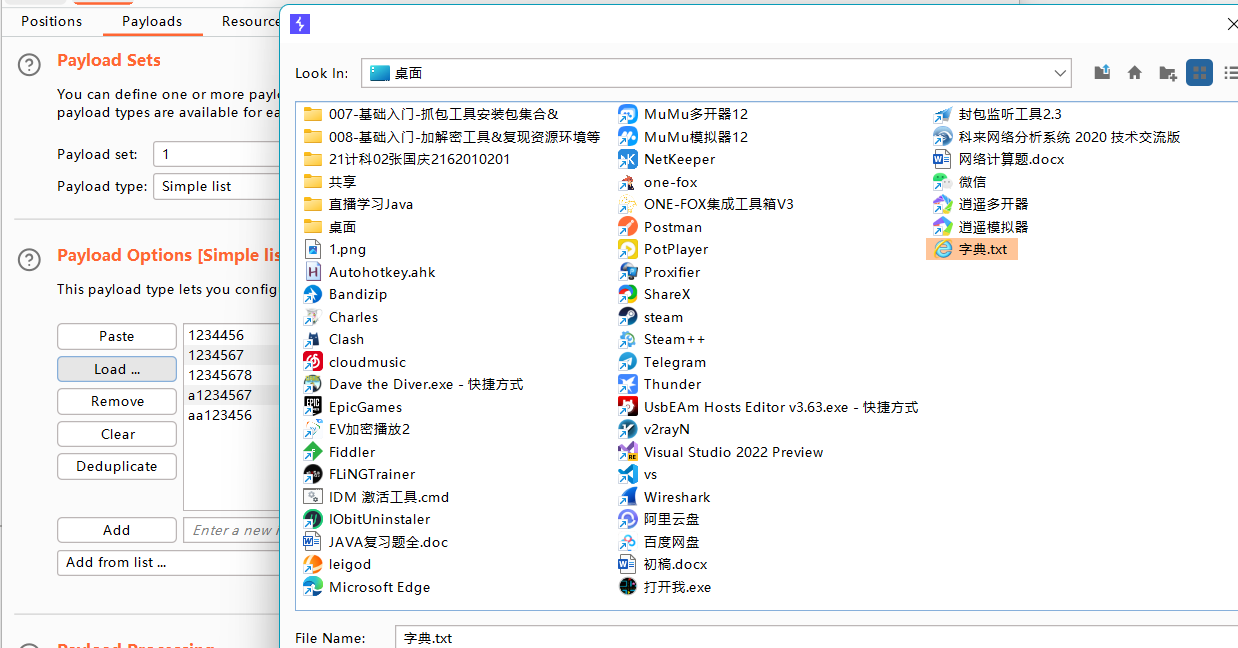

- 在桌面创建字典.txt,分别添加进1,2字典的位置,2字典还要多个步骤设计加密过程,选中Payload Processing添加Add,加密格式为Hash,MD5.

- 最后查看数据返回302的加密密文全部是一样的,这就是登录密文

POST /member.php?mod=logging&action=login&loginsubmit=yes&infloat=yes&lssubmit=yes&inajax=1 HTTP/1.1

Host: 192.168.137.1

### 如何自学黑客&网络安全

#### 黑客零基础入门学习路线&规划

**初级黑客**

**1、网络安全理论知识(2天)**

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

**2、渗透测试基础(一周)**

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

**3、操作系统基础(一周)**

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

**4、计算机网络基础(一周)**

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

**5、数据库基础操作(2天)**

①数据库基础

②SQL语言基础

③数据库安全加固

**6、Web渗透(1周)**

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包评论区留言即可领取!

**7、脚本编程(初级/中级/高级)**

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

如果你零基础入门,笔者建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习;搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime;·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完;·用Python编写漏洞的exp,然后写一个简单的网络爬虫;·PHP基本语法学习并书写一个简单的博客系统;熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选);·了解Bootstrap的布局或者CSS。

**8、超级黑客**

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,附上学习路线。

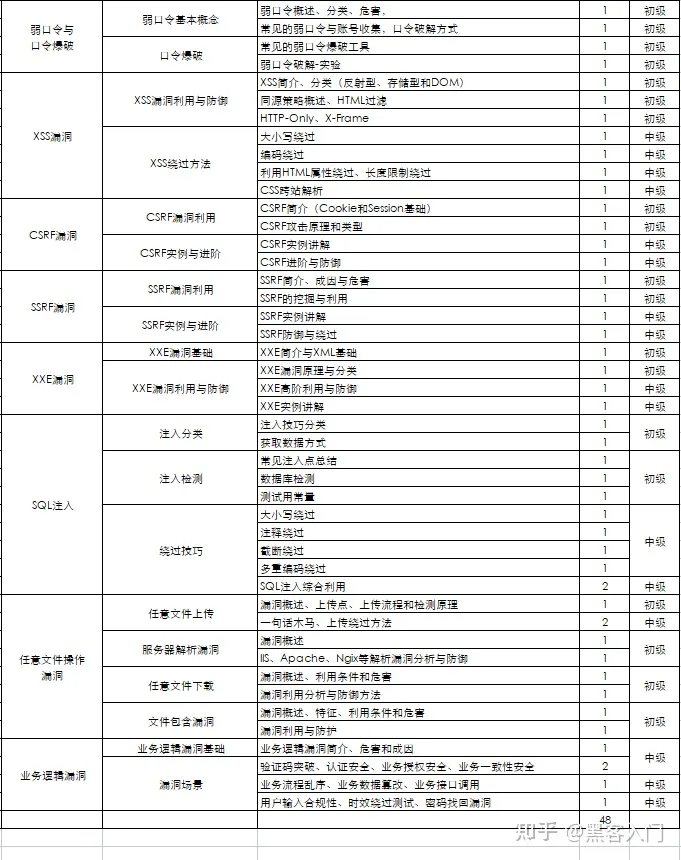

#### 网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言获取吧。我都会回复的

视频配套资料&国内外网安书籍、文档&工具

**需要体系化学习资料的朋友,可以加我V获取:vip204888 (备注网络安全)**

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

一些笔者自己买的、其他平台白嫖不到的视频教程。

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/topics/618540462)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?