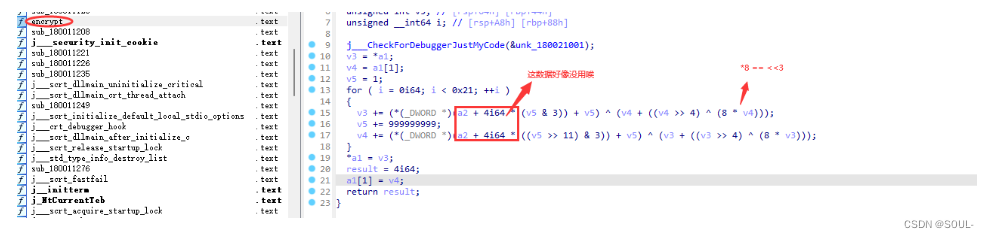

跟TEA算法很类似,差别就是将r的变化结果和l变化结果进行了交替赋值,同时位移次数进行了一些变化,也掺杂了一些与操作

#include<stdio.h>

#include<stdint.h>

void encipher(unsigned int num_rounds, uint32_t v[2], uint32_t const key[4]){

unsigned int i;

uint32_t v0=v[0],v1=v[1],sum=0,delta=0x9E3779B9;

for(i=0;i<num_rounds;i++){

v0+=(((v1<<4)^(v1>>5))+v1)^(sum+key[sum&3]);

sum+=delta;

v1+=(((v0<<4)^(v0>>5))+v0)^(sum+key[(sum>>11)&3]);

}

v[0]=v0;v[1]=v1;

}

void decipher(unsigned int num_rounds,uint32_t v[2],uint32_t const key[4]){

unsigned int i;

uint32_t v0=v[0],v1=v[1],delta=0x9E3779B9,sum=delta*num_rounds;

for(i=0;i<num_rounds;i++){

v1-=(((v0<<4)^(v0>>5))+v0)^(sum+key[(sum>>11)&3]);

sum-=delta;

v0-=(((v1<<4)^(v1>>5))+v1)^(sum+key[sum&3]);

}

v[0]=v0;v[1]=v1;

}

int main(){

uint32_t v[2]={1,2};

uint32_t const k[4]={2,2,3,4};

unsigned int r=32; //这里是加密轮数,自己设置

printf("加密前原始数据:%u %u\n",v[0],v[1]);

encipher(r,v,k);

printf("加密后原始数据:%u %u\n",v[0],v[1]);

decipher(r,v,k);

printf("解密后原始数据:%u %u\n",v[0],v[1]);

return 0;

}

这里我们看一道关于魔改的XTEA的题目

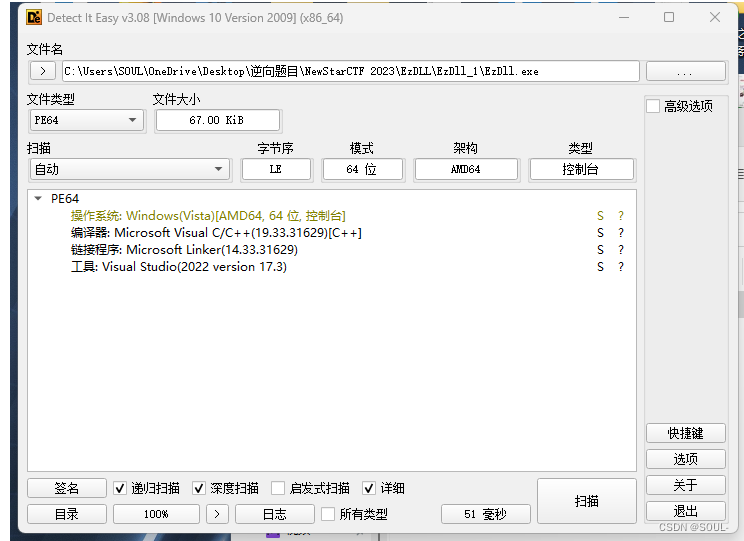

无壳64位,接着分析主函数代码

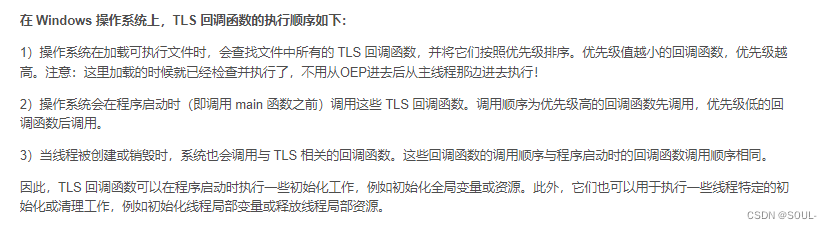

接下来看一下dll文件

这边额外补充一下TLS回调函数

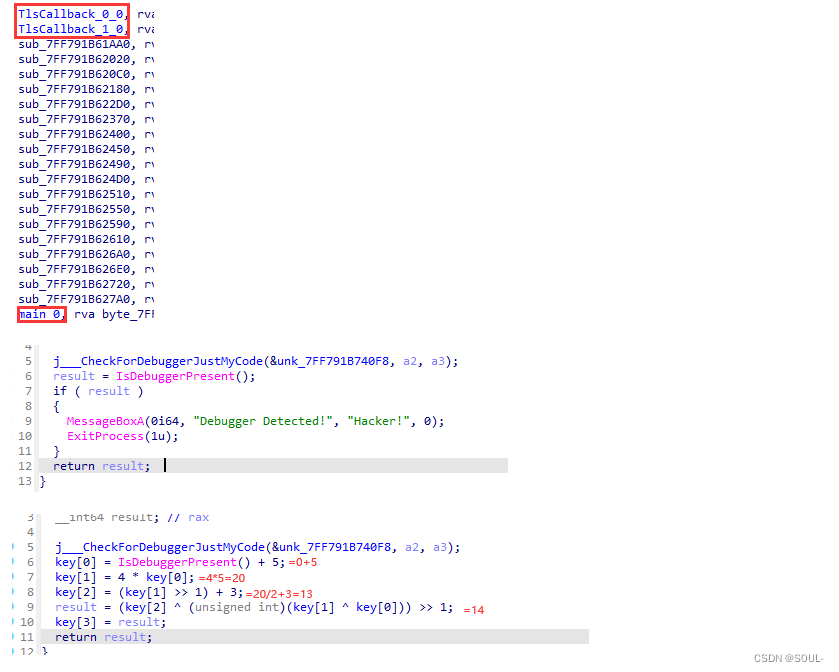

分析的已经差不多了,接下来就是上脚本了

from ctypes import *

"""c_uint32对象本身是一个包装器对象,需要使用.value来访问底层整数值"""

"""c语言中char元素是一个字节,而int元素通常是4个字节,所以一个32位无符号整数代表4个字符(一个字符通常是一个字节)"""

def encrypt(v,k):

v0=c_uint32(v[0])

v1=c_uint32(v[1])

sum1=c_uint32(0)

delta=999999999

for i in range(33):

v0.value+=(((v1.value<<3)^(v1.value>>4))+v1.value)^(sum1.value+k[sum1.value&3])

sum1.value+=delta

v1.value+=(((v0.value<<3)^(v0.value>>4))+v0.value)^(sum1.value+k[(sum1.value>>11)&3])

return v0.value,v1.value

def decrypt(v,k):

v0=c_uint32(v[0])

v1=c_uint32(v[1])

delta=999999999

sum1=c_uint32((delta*33)+1)

for i in range(33):

v1.value-=(((v0.value<<3)^(v0.value>>4))+v0.value)^(sum1.value+k[(sum1.value>>11)&3])

sum1.value-=delta

v0.value-=(((v1.value<<3)^(v1.value>>4))+v1.value)^(sum1.value+k[sum1.value&3])

return v0.value,v1.value

enc = [130,67,163,137,111,186,128,200,248,180,86,189,179,65,178,141,218,68,14,4,3,46,56,222,18,84,173,137,149,48,99,33,223,13,148,17,220,178,208,17]

k=[5,20,13,14]

t = [int.from_bytes(enc[i:i+4], byteorder='little') for i in range(0, len(enc), 4)]

"""

这是一个方法调用,它将四个字节的字节数组(刚才切片得到的)转换为一个整数。byteorder='little' 表示采用小端字节顺序,这意味着最低有效字节在前面,最高有效字节在后面

"""

#print(t)

temp = []

for i in range(0,10,2):

v = t[i:i+2]

res = decrypt(v,k)

temp.extend(res) # extend()方法通常用于将一个可迭代对象的元素添加到另一个可迭代对象中

#print(temp)

#temp=[1734437990 , 828457851, 813260652, 1983078261, 828337765 ,863461222 ,863125599 ,1916823135, 1634746719, 2099344498]

for i in range(10):

num = temp[i]

### 给大家的福利

**零基础入门**

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/topics/618540462)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

1624

1624

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?