TODO

限制抓包的数量

如下,抓到1000个包后,自动退出

tcpdump -c 1000

保存到本地

备注:tcpdump默认会将输出写到缓冲区,只有缓冲区内容达到一定的大小,或者tcpdump退出时,才会将输出写到本地磁盘

tcpdump -n -vvv -c 1000 -w /tmp/tcpdump_save.cap

也可以加上-U强制立即写到本地磁盘(一般不建议,性能相对较差)

tcpdump常用命令示例

注:tcpdump只能抓取流经本机的数据包

1. 默认启动,不加任何参数

tcpdump

默认情况下,直接启动tcpdump将监视第一个网络接口(非lo口)上所有流通的数据包。这样抓取的结果会非常多,滚动非常快。ctrl +c 退出

2、监视指定网络接口的数据包

tcpdump -i ens33

3、监视指定主机的数据包,例如所有进入或离开node1的数据包(可以写主机名,也可以写ip)

tcpdump -i ens33 host node1

4、通过网卡ens33来监听端口80发出去的host包到192.168.73.133的报文

tcpdump -i ens33 port 80 and dst host “192.168.73.133”

5、打印node1与任何其他主机之间通信的IP数据包,但不包括与node4之间的数据包

tcpdump -i ens33 host node1 and not node4

6、截获主机node1 发送的所有数据

tcpdump -i ens33 src host node1

7、监视任意网卡目标是192.168.73.*的80端口的数据包

tcpdump any port 80 and dst host “192.168.73.*”

8、监视指定主机和端口的数据包

tcpdump -i ens33 port 8080 and host node1

9、监视指定网络的数据包,如本机与192.168网段通信的数据包,”-c 10”表示只抓取10个包

tcpdump -i ens33 -c 10 net 192.168

10、打印所有通过网关snup的ftp数据包

tcpdump ‘gateway snup and (port ftp or ftp-data)’

注意,表达式被单引号括起来了,这可以防止shell对其中的括号进行错误解析

11、抓取ping包

tcpdump -c 5 -nn -i ens33

指定主机抓ping包

tcpdump -c 5 -nn -i ens33 icmp and src 192.168.73.133

12、抓取到本机22端口包

tcpdump -c 10 -nn -i ens33 tcp dst port 22

13、解析包数据

[root@elk-master ~]# tcpdump -c 2 -q -XX -vvv -nn -i ens33 tcp dst port 22

tcpdump: listening on ens33, link-type EN10MB (Ethernet), capture size 262144 bytes

10:29:05.724783 IP (tos 0x0, ttl 64, id 2031, offset 0, flags [DF], proto TCP (6), length 40)

192.168.73.1.61453 > 192.168.73.133.22: tcp 0

0x0000: 000c 290b 9534 0050 56c0 0008 0800 4500 …)…4.PV…E.

0x0010: 0028 07ef 4000 4006 1f0a c0a8 4901 c0a8 .(…@.@…I…

0x0020: 4985 f00d 0016 f675 9adb 7cab 7aa8 5010 I…u…|.z.P.

0x0030: 1007 132d 0000 0000 0000 0000 …-…

10:29:05.766565 IP (tos 0x0, ttl 64, id 2032, offset 0, flags [DF], proto TCP (6), length 40)

192.168.73.1.61453 > 192.168.73.133.22: tcp 0

0x0000: 000c 290b 9534 0050 56c0 0008 0800 4500 …)…4.PV…E.

0x0010: 0028 07f0 4000 4006 1f09 c0a8 4901 c0a8 .(…@.@…I…

0x0020: 4985 f00d 0016 f675 9adb 7cab 7b48 5010 I…u…|.{HP.

0x0030: 1006 128e 0000 0000 0000 0000 …

2 packets captured

2 packets received by filter

0 packets dropped by kernel

14、指定目录保存抓到的ens33网卡上的22端口包数据

tcpdump -i ens33 tcp port 22 -w /tmp/22.pcap

注:保存目录为tmp下,名字为22.pcap,后缀名是固定格式,名字可以自定义,抓到的包可以使用wireshark工具打开进行分析

15、后台滚动抓包

有的时候因为问题不是立马复现,需要后台进行抓包保存,但是如果都抓到一个包会导致数据量很大,不好分析,因此需要滚动保存包数据,以下命令就会后台执行抓包命令,并且按照时间对每个包进行命名,当不需要抓包的时候可以ps -ef|grep tcpdump 找到进程,kill掉即可

nohup tcpdump -i ens33 port 22 -s0 -G 3600 -Z root -w ssh22_%Y_%m%d_%H%M_%S.pcap &

16、后台指定包的数量,然后滚动抓包,执行完指定数量自动结束

网卡,端口,和W参数后的包数量,还有包命名,可以根据需求自己修改,其他参数可以不用修改

nohup tcpdump -i ens33 port 22 -s0 -G 3600 -W 1 -Z root -w ssh22_%Y_%m%d_%H%M_%S.pcap &

实战例子

先看下面一个比较常见的部署方式,在服务器上部署了nodejs server,监听3000端口。nginx反向代理监听80端口,并将请求转发给nodejs server(127.0.0.1:3000)。

浏览器 -> nginx反向代理 -> nodejs server

问题:假设用户(183.14.132.117)访问浏览器,发现请求没有返回,该怎么排查呢?

步骤一:查看请求是否到达nodejs server -> 可通过日志查看。

步骤二:查看nginx是否将请求转发给nodejs server。

tcpdump port 8383

这时你会发现没有任何输出,即使nodejs server已经收到了请求。因为nginx转发到的地址是127.0.0.1,用的不是默认的interface,此时需要显示指定interface

tcpdump port 8383 -i lo

备注:配置nginx,让nginx带上请求侧的host,不然nodejs server无法获取 src host,也就是说,下面的监听是无效的,因为此时对于nodejs server来说,src host 都是 127.0.0.1

tcpdump port 8383 -i lo and src host 183.14.132.117

步骤三:查看请求是否达到服务器

tcpdump -n tcp port 8383 -i lo and src host 183.14.132.117

扩展

例子:

1、最常用命令:获取eth0网卡的数据

tcpdump -w 1.cap -i eth0 -nvvv -X -s0

2、过滤器使用-1:过滤:获取主机10.10.10.10的数据

tcpdump -w 1.cap -i eth0 -nvvv -X -s0 host 10.10.10.10

3、过滤器使用-2:过滤:获取端口8080的数据

tcpdump -w 1.cap -i eth0 -nvvv -X -s0 port 8080

4、过滤器使用-3:过滤:过滤源地址和目的地址

tcpdump -w 1.cap -i eth0 -nvvv -X -s0 src 2.3.4.5

tcpdump -w 1.cap -i eth0 -nvvv -X -s0 dst 3.4.5.6

5、滤器使用-4:过滤:过滤源地址和目的地址

tcpdump -w 1.cap -i eth0 -nvvv -X -s0 src 2.3.4.5

tcpdump -w 1.cap -i eth0 -nvvv -X -s0 dst 3.4.5.6

6、滤器使用-5:截获主机10.10.10.10 和主机10.10.10.11 或10.10.10.12的通信

tcpdump -w 1.cap -i eth0 -nvvv -X -s0 host 10.10.10.10 and \ (10.10.10.11 or 10.10.10.12 \)

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数软件测试工程师,想要提升技能,往往是自己摸索成长或者是报班学习,但对于培训机构动则几千的学费,着实压力不小。自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

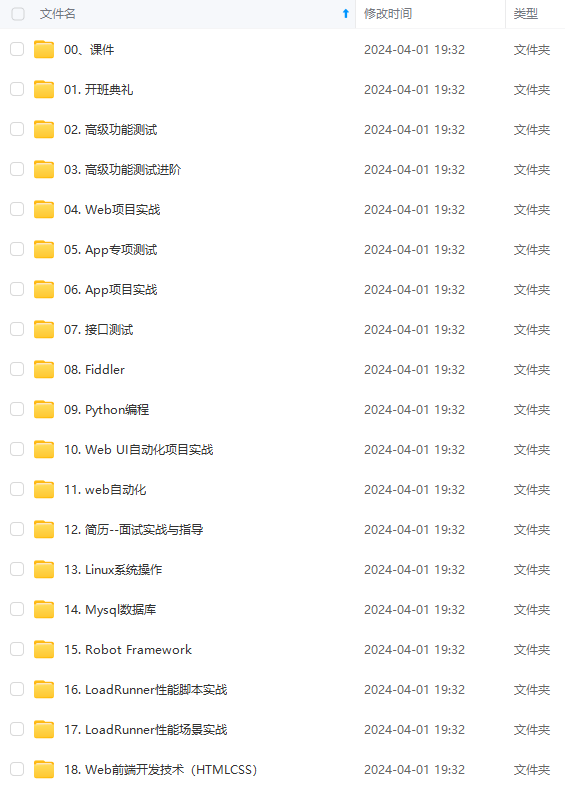

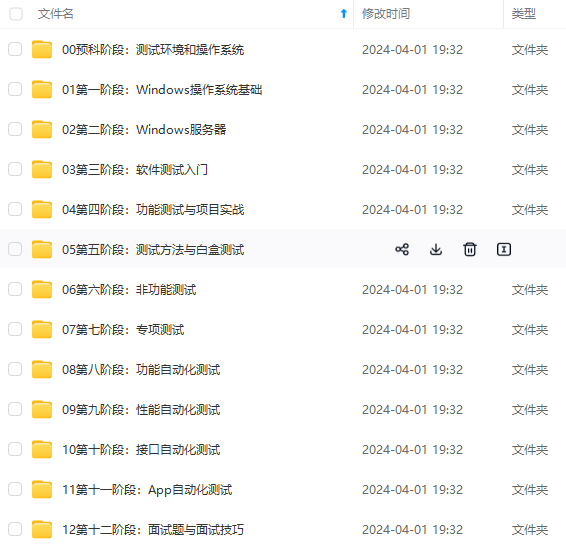

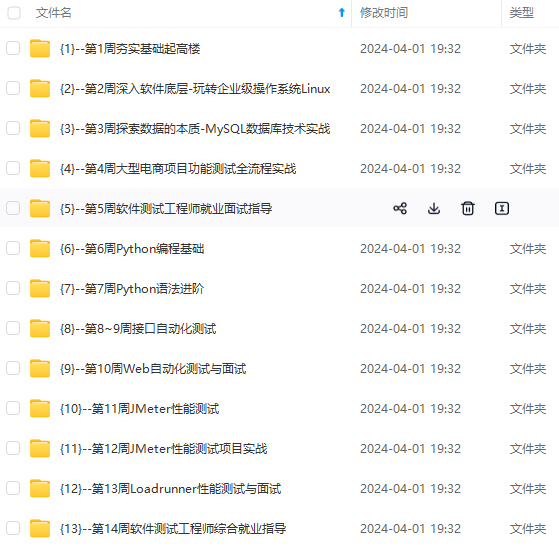

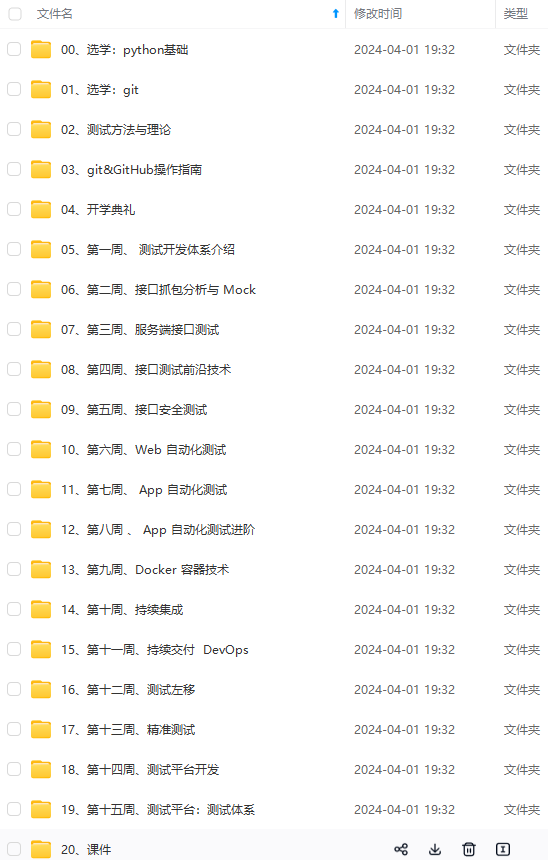

因此收集整理了一份《2024年软件测试全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友,同时减轻大家的负担。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上软件测试开发知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加V获取:vip1024b (备注软件测试)

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上软件测试开发知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加V获取:vip1024b (备注软件测试)

[外链图片转存中…(img-Ku0MWxWB-1712976555967)]

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

1125

1125

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?