给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

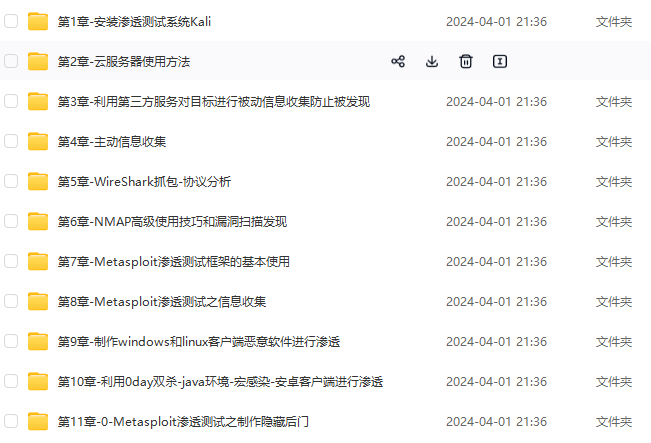

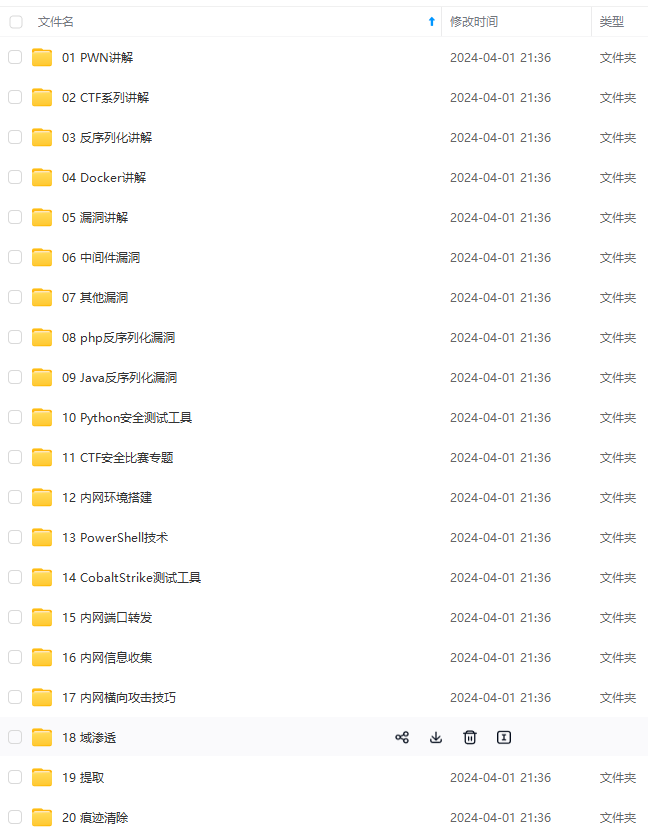

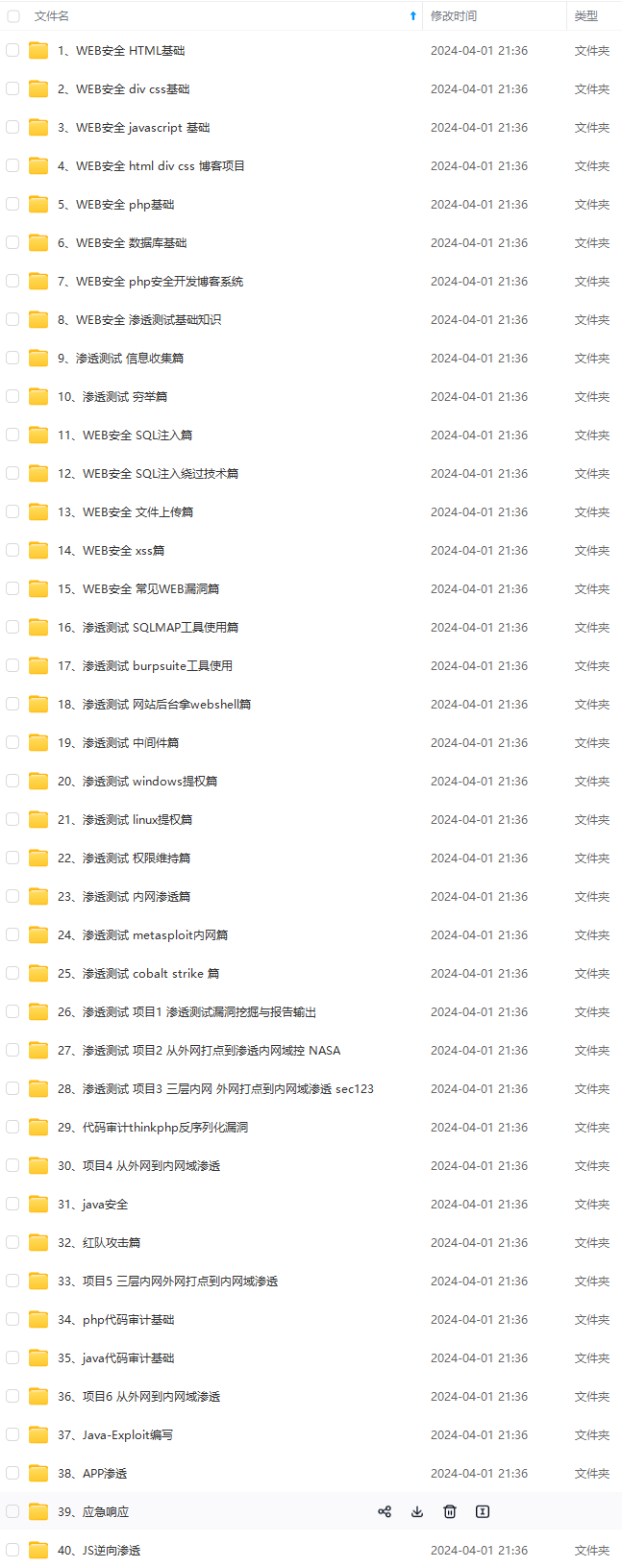

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

应急响应所有流程

重点:一切考虑业务稳定

应急响应步骤流程

先启用运维应急预案,保证业务稳定运行、系统稳定(网络、系统文件、启动项、库、内存),经验是不可替代的,以事件关联思维思考安全事故,所有操作必须有记录和时间。

1. 部署安全系统

所有主机时钟同步``服务器监控系统``系统日志系统``NIPS、WAF、HIDS``蜜罐``主机加固``数据库审计``NTA流量可视化``代码密钥泄露扫描``堡垒机``漏洞预警平台``SIEM

2. 收到入侵告警

安骑士``蜜罐``NIDS``DNS日志``外联域名``数据库审计系统``大量拖库日志``服务器崩溃或重启``客服接到黑客信息``服务器响应速度太慢``非工作时间链接服务器``异常网络流量,比如ping或扫描操作;``一批服务器被远程外联``文件完整性报警``客户数据流失``服务器发现文件被加密

3. 信息收集

对业务有什么影响``被入侵项目名称``大体架构``报警信息``受害主机数量``黑客域名、IP``安全系统的日志``木马样本``服务器是否能出网``是否统一管理入口(堡垒机)``对外开放端口``黑客所有行为记录``操作系统版本``补丁情况

4. 入侵分析

情报威胁平台查看URL、病毒文件、IP、域名``定位黑客肉机,或第一入侵点``服务器外联哪个地址,黑客IP``分析入侵点,哪台机器最先被渗透``通过蜜罐看攻击源``查看所有安全设备的日志,定位攻击面``是否是办公网机器执行的操作``通过服务器所属组,是否云账号泄露``病毒分析``所有可能受攻击机器``预加载库配置文件是否被修改``动态链接库配置文件是否被修改``查看系统启动项``使用公司知识库参考以往类似案例

5. 安全事故类型

被远控``木马植入``留后门``CPU飙高``异常流量``rootkit``挖矿``勒索病毒``sql拖库``web渗透``留黑页,网页挂马``webshell``云账号泄露``监守自盗``爆破``账密泄露``办公网被入侵``网络攻击``劫持``查看所有应用的爆破日志和登录日志,比如ssh和mysql,dns;``杀死恶意进程``查看动态链接库后门

6. 快速应急方案

4小时内处理完成(对应5.安全事故类型,可看图)

把黑客IP加入黑名单,直接给DD死,把应用切换走``禁止主动出网,阻断黑客远控行为``查对外的端口,如果有高危漏洞应用就加白名单``删除木马文件,杀死进程,如果rootkit就服务器下线``找到还能出网机器重点做安全加固``深度安全检测,不重要服务器直接下线``不允许直接访问服务器,防止正向shell,用代理即可``把黑客IP加入黑名单``查对外的端口,如果有高危漏洞应用就加白名单``禁止主动出网,阻断黑客远控行为``机器直接下线``看公开漏洞就行了,redis、mongodb、MySQL等``不允许直接访问服务器,防止正向shell,用代理即可``把黑客IP加入黑名单``在加一层云waf,只启用owasp防御功能``开发修改接口``给接口添加验证码做人机识别``ip每分钟限制访问10次同一接口``通过ngingx日志找到有漏洞的接口``查服务器上是否有木马和webshell``1. 找到日志,看哪台机器产生的,把关键字找到``2. 去到文件里,确认真的被注入webshell,有很多是黑客的扫描日志``3. 立刻删除,去看从哪个接口进来的,根据webshell内容作为关键字全盘搜索,尤其是Java 日志``4. 找所有nginx 日志,找到这个请求接口,用ack命令,比grep 还好用``5. 确定具体的接口,让开发去修改过滤``立即修改云账号,修改密钥,云平台远程桌面做一次远程连接,第二次就需要手机号验证了,敏感操作和登录启用手机验证码,不要在电脑上用验证码。` `把黑客IP加入黑名单``办公电脑断网,重做系统``查堡垒机所有日志``查服务器后门``所有服务器深度安全检测``禁止主动出网,阻断黑客远控行为``更换全部密码和密钥和token``ip每分钟限制访问10次同一接口``挂一个云waf,只启用owasp防御功能``给接口添加验证码做人机识别``加个云锁,做频率限制,iptables也行``做白名单``改个复杂密码或改成密钥``把黑客IP加入黑名单``禁止主动出网,阻断黑客远控行为``不允许直接访问服务器,防止正向shell,用代理即可``修改密码或密钥``深度安全检测``找到代码泄露人和泄露途径,全部改一遍``把黑客IP加入黑名单``把办公网IP全部不是白名单,只用VPN为白名单``不用的机器或下班后,机器全部关机,重做系统``密码全部修改或添加二次验证,手机作为验证码``给IP做限速``加CDN,比如cloudflare``加https``修复百度快照劫持服务器的漏洞``HTTPDNS``查看前端js代码,oss,清cdn缓存,前端代码服务器;

- 定义后查看动态链接库的方式(动态链接库在/usr/lib64):echo $PATH echo $LD_PRELOAD cat /etc/ld.so.preload ls /etc/ld.so.conf.d / cat /etc/ld.so.conf 用starce命令检查下系统命令:strace -f -e trace=file /bin/ls

- 中动态链接库木马的现象:使用普通命令得到的结果,和使用busybox的结果不同;有些命令用stat查看,时间被修改了;ldd elf文件名(如果正常系统没这个库就是木马了)

- 修复方法:./busybox lsattr -ia /etc/ld.so.preload ./busybox chattr -ia /etc/ld.so.preload ./busybox rm -rf/etc/ld.so.preload /lib/cub3.so

7. 应急收尾工作

木马及后门清除``弱密码扫描``清除预加载库``溯源``安全事故报告``打补丁``渗透测试``通过NIDS找到异常流量主机,定位入侵点``安全加固``清除报警,取消噪音``看堡垒机日志,看是不是自己人的操作``通过日志找web漏洞渗透接口``分析黑客渗透思维,以他的思维思考一边``查看内网是否被渗透``最后前端要做加签,和js 加密和请求参数加密,后端验签就够了

8. 永久解决方案

不影响其他项目``不影响其他网段``应用迁移``打补丁``机房ip不允许直接对外开放,可加一层代理``内外网防火墙策略和安装安骑士``找到重要机器,重点做防御

9. 给出安全建议

最小化原则``是否统一管理入口(堡垒机)``渗透测试``非工作时间禁止连接办公电脑和服务器``有必须上外网机器,可以用代理或者临时关闭防火墙就行``所有机器可以快速迁移``持续跟踪检测类似报警``日志统一放服务器上,防止黑客清理痕迹``安全意识培训

文章作者:dahailinux``文章来源:https://github.com/dahailinux/Security-response-process

黑客&网络安全如何学习

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

1.学习路线图

攻击和防守要学的东西也不少,具体要学的东西我都写在了上面的路线图,如果你能学完它们,你去就业和接私活完全没有问题。

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,上面路线图的每一个知识点,我都有配套的视频讲解。

内容涵盖了网络安全法学习、网络安全运营等保测评、渗透测试基础、漏洞详解、计算机基础知识等,都是网络安全入门必知必会的学习内容。

先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!**

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

5962

5962

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?