先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新Golang全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!

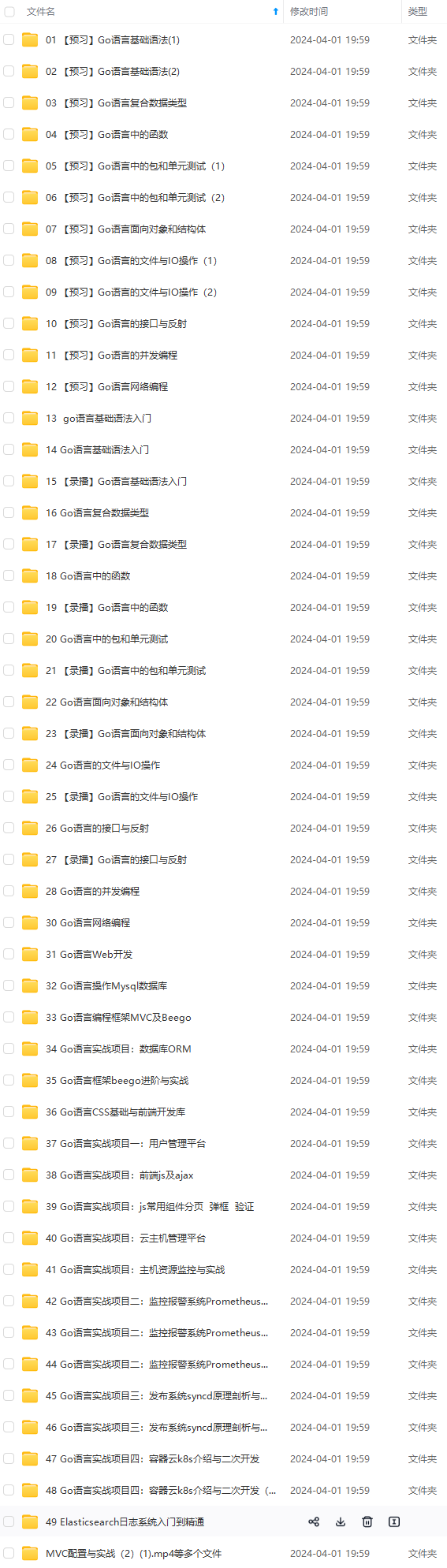

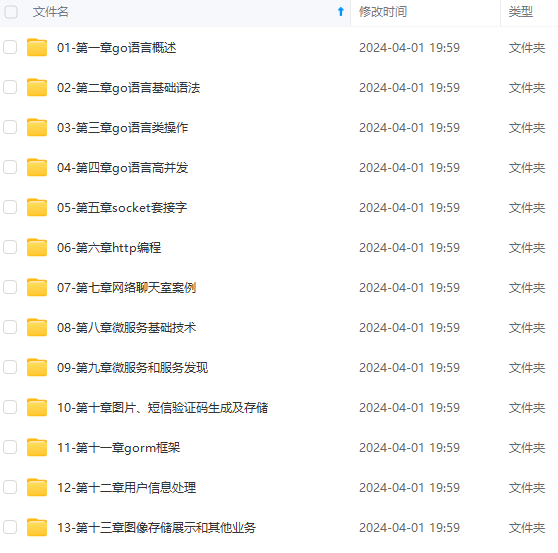

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注go)

正文

这里也有一篇将通过可信考试之后感悟的文章:https://xinsheng.huawei.com/cn/index.php?app=forum&mod=Detail&act=index&id=5156713

曾几何时,可信成了华为软件工程师口口相传的热词,它出现在罗马广场心声社区上,出现在我们的技术规范要求中,出现在我们的编码里,同样出现在让人头疼的考试里……

回首过去两年的可信历程,从被迫接受,到半信半疑,到潜移默化,可信慢慢地融入到开发的流程、代码和意识中。今天,我来说说,我与可信之间的故事……

你好,可信

“今天晚上会议的主题是:可信。”明亮的会议室灯光下,主管敲着黑板说的话。

“最重要的是,大家先背下可信的六大特性:安全(security),安全(safety),韧性(resilience),隐私性(Privacy),可靠性(Reliability),可用性(Availability)……”

“总之,我们的产品就是要做到让客户感到充满安全感,让对手感到绝望,让攻击者无路可走,在经受层层打击下,还有自我恢复的能力。”这是主管的总结发言。

这是我印象中第一次接触可信这个概念,谈不上印象深刻,就是知道我们要干一件更牛的事,我们的产品已经不满足于功能的实现了,还要像“超人”的钢铁之躯一样强大,顺带的,要背下六大特性。

当时,某国某日报突然发布了一篇文章,号称使用先进的二进制工具,对华为各产品线发布的众多二进制程序包进行了逆向扫描分析(就如同拿到市面上一瓶新款可乐,通过品尝、化验、观察反推其配方比例,还推测其使用的某种原料可能有问题),最终结论是华为产品安全性远低于友商。

对于这种质疑文章,我们要从技术上,逐一进行分析。于是,以可信专家牵头,产品各领域投入了精兵强将,对文章中列举的各项数据进行了严谨分析,我也有幸加入了“战斗”。

在封闭作战室,经过一周的反复代码分析、统计、检查、阅读,我的心态慢慢地发生了变化。比如,一些老版本的内存操作函数接口参数上没有约束,新手在粗心的情况下是可输入错误的参数,进而造成潜在的安全风险(虽然检查后发现实际并没有这样的错误使用),这是存在改进空间的。令人欣慰的是,我们新版本的函数从接口上约束使用者无法输入错误参数,并统一使用公司的安全函数库,避免了各部门重复“造轮子”。

另外引起我思考的是,第三方机构在没有我司源代码的情况下,都可以通过逆向技术,挖掘出我们多个可能潜在的安全突破口,我们真做到“可信”了吗?

他山之石,可以攻玉。日报事件引起我们对“可信”的反思,比内部100个发文更加震撼,并让我们深刻意识到:在这个技术飞速发展的今天,拿到二进制执行程序,就相当于拿到源代码。我们必须抱着开源的心态,构建我们代码的可信性。

刷新“可信”认知

安全实验室有一批专家的工作就是对产品源代码以超过业界标准的严苛要求,进行“挖地三尺”的挑战,提出让人感到“吹毛求疵”的整改任务,以这样一种特殊方式不断提升产品品质。有一天我收到一个印象很深刻的任务。

“这是我们内部通信的消息处理函数,这里有一堆数值校验还不够么,还要进行全面的安全校验吗?是不是有点过了?这个东西对外没有物理通道接口,非标准的协议,对方是如何知道我们的通信格式?”拿到那个任务的时候,我一开始是挺不以为然的,这种感觉就像是在一个层层保护、守备森严的堡垒中的两个人之间使用一种内部语言交谈前,还要先检查下对方是否“安全”了

最后,安全专家说服了我,他列举了两个事实:第一,安全实验室已证实在某些极端条件下可通过下层挂接设备攻破侵入上级设备的子系统,第二,在这个时代,拿到二进制程序就相当于拿到源代码。所以,从理论上,破坏者是可以侵入并且构造让系统异常的内部通信消息报文的。

这再一次刷新了我对“安全可信”的认知,原来,我们以前认为的安全,并不是真正持久的安全。针对此事,我们不仅把这一批问题全部整改,还举一反三,把代码中类似的场景都进行了整改。后续,经此次的启发,产品还集中专家,针对下层设备和上层设备之间的通信,专门做了系统级的安全加固。看着经过层层加固的代码,大家都舒了一口气,至少现在我们的产品,就算被攻破一个子系统,也不会影响到整个系统。我们开始迈入多防线安全时代。

这让我想起了可信的一个特性:韧性(resilience)。我们的产品正在向这样一种形态转变,它就像水密隔舱技术,哪怕部分系统遭到破坏,整艘大船依旧可以继续航行,至少这是我们努力的方向。

“恼人”的可信考试

作为软件工程师,可信考试一段时间以来一直是绕不过的一个话题。每听到科目一、科目二、科目三、科目四的时候,恍如回到考驾照时光,某种意义上,这确实是持证上岗。

在华为内部,对于可信考试的感觉可谓是“爱恨交加”,但是对我自己来说,考完了所有科目再回首,蓦然发现别有洞天:

穿越科目一数据结构和算法的海洋,重新对BFS/DFS(广度优先搜索/深度优先搜索)等算法有了更深刻的理解;

在科目二里翻阅最新的编程规范和安全规范,发现在简短朴实的语言中,已经包含了重要的“Clean Code”(整洁代码)指导,包括命名规则、函数和文件长度、圈复杂度等;

在科目三惊奇地发现,大名鼎鼎的开源居然有那么多商业限制,代码会受感染,在享受便利的时候也要付出;在平时没关注到的编译过程里,居然存在那么多的安全编译选项,可以在更底层上加强可执行程序的安全性;

在科目四中重读设计模式又有新的体会,CSEC的黄金法则言简意赅,确实是有效的安全指引,纷繁复杂的密码算法都是出于历史的不断需求迭代。

不仅是我自己,随着身边同事们一个个通过考试拿到证书,越来越少听到对可信考试的吐槽,相反可以明显感觉到大家的编码能力、可信意识有了质的飞越。毕竟,唯有努力和汗水从不骗人!

“戴着脚镣跳舞”

如火如荼的项目开发工作是软件工程师的日常,有一天我突然看到一个让我眼前一亮的OKR(Objectives and Key Results,目标与关键成果,一种绩效管理方法)个人目标:“达成可信交付目标,编码过程遵守可信规范,交付高质量的代码”,这是组内成员小杨在一个样机开发项目中提出的一个目标。我惊讶地发现,大家已经从被动到主动,潜移默化地把可信编码要求带入到日常工作之中,我的内心有点欣喜。

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注Go)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

存中…(img-jtJhzmKK-1713471168689)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

3613

3613

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?