先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

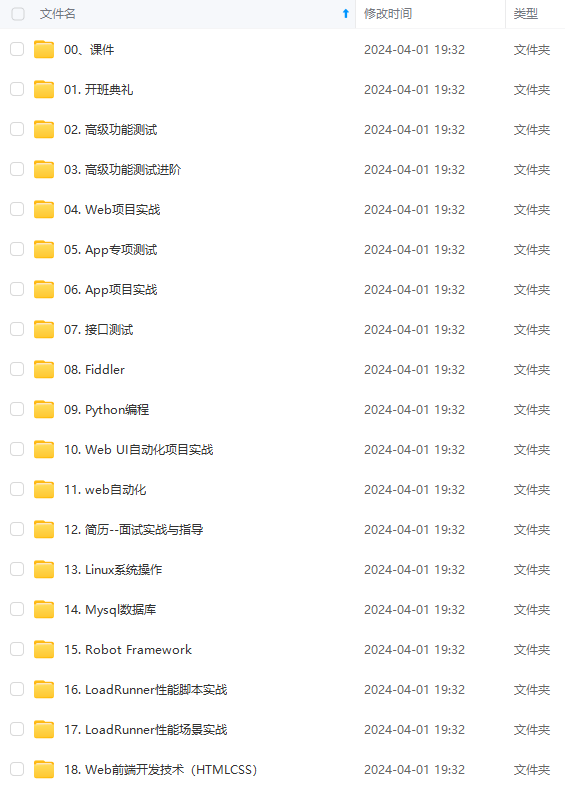

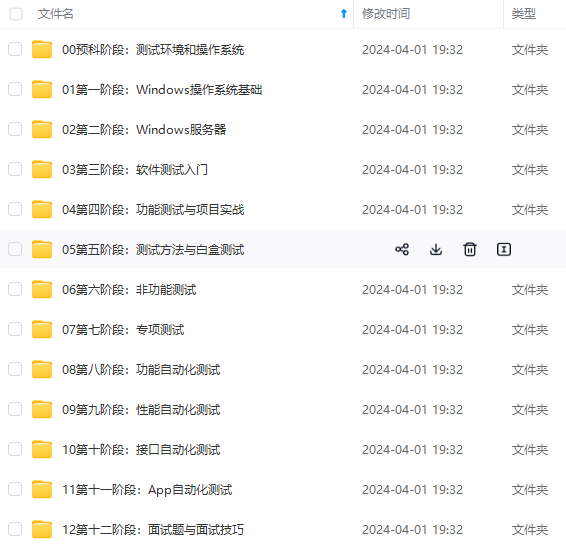

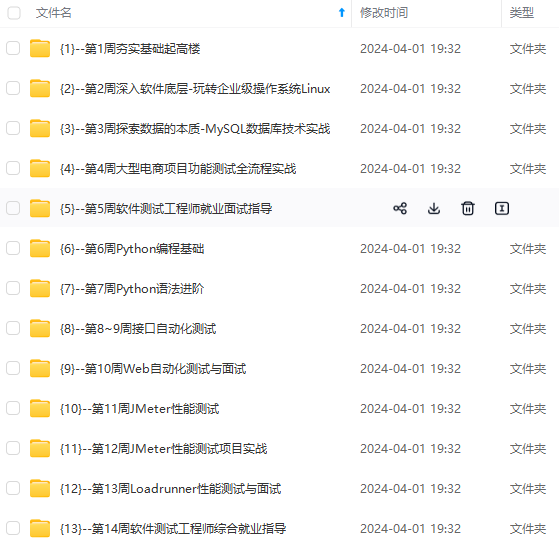

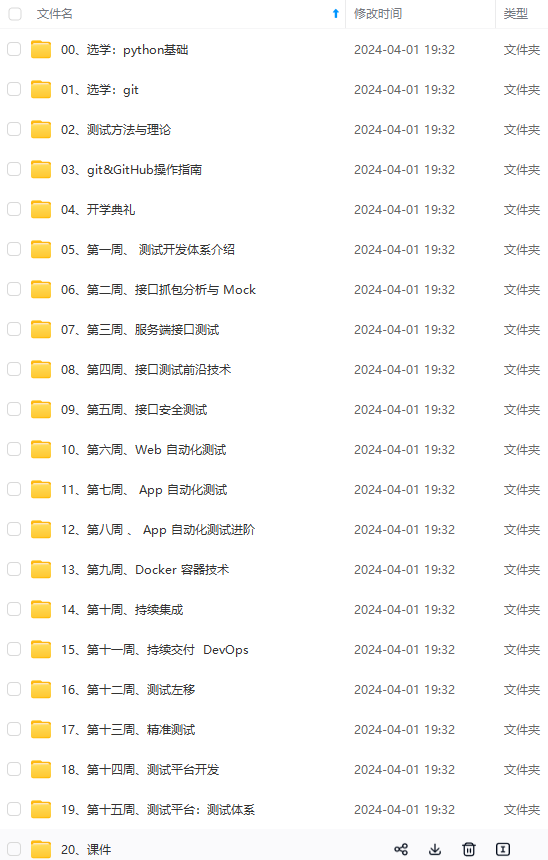

因此收集整理了一份《2024年最新软件测试全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注软件测试)

正文

-PP选项是ICMP时间戳ping扫描,-PM选项可以进行icmp地址掩码ping扫描

nmap-PE-v192.168.0.12nmap-PP-v192.168.0.12nmap-PM-v192.168.0.12

ARP Ping扫描

-PR 通常在扫描局域网时使用,在内网的情况下,使用ARP ping扫描方式是最有效的,在本地局域网中防火墙不会禁止ARP请求,这就使得它比其他ping扫描都更加高效。

nmap -PR 192.168.0.12

扫描列表

列表扫描时主机发现的退化形式,它仅仅列出指定网络上的每台主机,不发送任何报文到目标主机。

默认情况下,Nmap仍然对主机进行反向域名解析以获取它们的名字。

nmap -sL 192.168.0.0/24

禁止反向域名解析

如果单纯扫描一段IP,使用该选项可以大幅度减少目标主机的相应时间,从而更快的得到结果。

namp -n -sL 192.168.0.0/24

反向域名解析

nmap -R -sL *. 192.168.0.0/24

扫描TPv6地址

nmap -6 fe80::20c:29ff:fee0:2e76

路由跟踪

通过此选项可以轻松地查找出本地计算机到目标之间所经过的网络节点,并可以看到通过各个节点的时间。

nmap --traceroute -v www.baidu.com

SCTP INIT Ping扫描

SCTP(流控制传输协议)是IETF在2000年定义的一个传输层协议。

SCTP可以看作是TCP协议的改进,它改进了TCP的一些不足,SCTP INIT Ping扫描通过向目标发送INIT包,根据目标主机的相应判断目标主机是否存活。

nmap -PY -v 192.168.0.12

nast

twork Analyzer Sniffer Tool (nast) 是一个网络包嗅探和局域网分析工具,基于 libnet 和 libpcap 开发。

#nast -S

Knocker

Knocker 是一个简单易用的 TCP 端口扫描工具,采用 C 语言编写,用于分析主机上运行的服务。

nmap介绍

port Scan的方法介绍 port Scan就是一种通过检测对方服务器的开放端口,侦测对方服务器服务的方法。一般可分为主动式和被动式两种。 主动式就是通过向对方服务器的特定端口发送数据包,根据应答来判断。以nmap 为代表

被动式,不主动发出数据包,而是在网络上长时侦听,分析网上的transaction,来分析,严格的来被动式不应该被称作是端口扫描。以nwatch为代表

优缺点比较 主动式的优点

主动式只要在对方没有把通信阻断的情况下,可以在较短的时间内获得结果

主动式的缺点

1 现在带有阻断功能的防火墙越来越多,有些防火墙当检测到端口扫描时,会将端口关闭一定的时间,还有的机器使用了很多filter功能,只对特定的IP地址提供服务,这种情况下,主动式的正确性大打折扣。

2 主动式只是在一瞬间对端口进行扫描,只有当服务器那个时候使用的服务才有可能被侦测到。

3 端口扫描是一种广义上的攻击行为,对于末经许可的机器,一般不能施行。

被动式的优点

被动式只是侦听网络,不会成为网络攻击,它长期运行,可以侦测到一个长时间间内,服务器的变化。

被动式的缺点

由于它不会主动发出请求包,即使端口开着,如果没有发生实际的通信,被动式也无法侦测到服务

nmap的安装

#apt-get install nmap

使用案例

1、批量Ping扫描 : 批量扫描一个网段的主机存活数

#nmap -sP 192.168.1.10/24

** 2、跳过Ping探测:** 有些主机关闭了ping检测,所以可以使用-P0跳过ping的探测,可以加快扫描速度。

#nmap -P0 192.168.1.7

3、计算网段主机IP: 仅列出指定网段上的每台主机,不发送任何保卫呢到目标主机。

#nmap -sL 192.168.1.10/24

4、扫描IP地址范围: 可以指定一个IP地址范围

检测主机是否正常运行

#nmap -sP 192.168.1.1-100

备注:

获取在线的IP地址信息 nmap -sP ip/域名 | grep “Nmap scan report for”|awk ‘{print $5}’

**5、探测开放端口(SYN)😗*探测目标主机开放的端口,可指定一个以逗号分隔的端口列表(如-PS22,443,80)

#nmap -PS22,80,8080 192.168.1.7

nmap -PS 192.168.1.234

**6、探测开放端口(UDP)😗*探测目标主机开放的端口,可指定一个以逗号分隔的端口列表(-PS22,80,8080)

#nmap -PU 192.168.1.7

**7、SYN扫描:**使用SYN半开放扫描

检查开启端口信息

#nmap -sS 192.168.1.7 -p 1-65534

备注:

获取在开放端口信息 nmap -sS/sT ip/域名 | grep “open”|awk ‘{print $1}’

#nmap -sV -p 443 --script ssl-heartbleed.nse 【目标IP】

msf利用

1.搜索Heartbleed模块:

2.引用第一个选项,show options查看需要设置的参数

set rhosts 【ip】

set rport 【端口】

set verbose true 设置verbose不然显示不出信息

抓取的数据有点乱,可以使用脚本抓取我们想要的

https://www.jianshu.com/p/3a4e99862e17

**8、TCP扫描:**扫描开放了TCP端口的设备

#nmap -sT 192.168.1.17

9、UDP扫描: 扫描开放了UDP端口的设备

#nmap -sU 192.168.1.17

** 10、协议探测:**探测目标主机支持哪些IP协议

#nmap -s0 192.168.1.7

** 11、探测目标系统:**扫描探测目标主机操作系统,这里结果仅供参考

#nmap -0 192.168.1.7

12、探测服务版本: 用于扫描目标主机服务版本号

#nmap -sV 192.168.1.7

**13、扫描多台主机:**一次性扫描台目标主机

#nmap 192.168.1.2 192.168.1.7

**14、导入扫描文件:**从一个文件中导入IP地址,并进行扫描

#cat xxx.log

**15、绕过防火墙:**在扫描时通过使用-f 参数以及使用 --mtu 4/8/16 使用分片、指定数据包的MTU,来绕过防火墙。

#nmap -f 127.0.0.1

16、探测指定网段是否有FTP服务的主机,不做DNS反向解析

nmap -sS n p 21192.168.0.0/24

17、探测指定服务器是否启有特定端口的服务

nmap n p T:21-25,80,110,3389sS 192.168.0.1

18、使用TCP连接扫描探测指定服务器,即使无法ping通也仍然继续探测

nmap -sT PO 192.168.0.1

19、探测指定服务器的操作系统类型

nmap O n 192.168.0.1

20、探测局域网段中各主机开启了哪些服务

nmap sS 192.168.0.0/24

21、探测192.168.0.0和172.16.0.0/16网段中有哪些主机在运行

nmap sP n 192.168.0.0/24 172.16.0.0/16

22、快速扫描主机开放端口

nmap -F 192.168.0.1

其他基本

nmap localhhost #查看主机当前开放的端口

nmap -p 1024-65535 localhhost #查看主机端口(1024-65535)中开放的端口

nmap -PS 192.168.21.124 #探测目标主机开放的端口

nmap -PS22,80,8080 192.168.1.2 #探测所列出的目标主机端口

nmap -0 192.168.1.12 #探测目标主机操作系统的类型

nmap -A 192.168.1.21 #探测目标主机操作系统类型

获取ssh Banner信息

23、nmap获取ssh Banner信息

#nmap -sV -p 22 IP地址

24、Metasploit获取ssh Banner信息

#msfconsole

msf>use auxiliary/scanner/ssh/ssh_version

msf>show options

msf>set rhosts 192.168.0.104

msf>show options

msf>run

msf>exit

25、nc获取ssh Banner信息

#nc ip地址 22

26、配置ssh规避ssh Banner信息

在ssh配置文件sshd_config中新增一行。DebianBanner no 再次扫描发现没有操作系统信息。

DebianBanner no

27、

28、

29、

30、

31、

32、

33、

34、

35、

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注软件测试)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQwOTA3OTc3,size_16,color_FFFFFF,t_70#pic_center)

27、

28、

29、

30、

31、

32、

33、

34、

35、

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注软件测试)

[外链图片转存中…(img-saHLtdAT-1713340418709)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?