先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

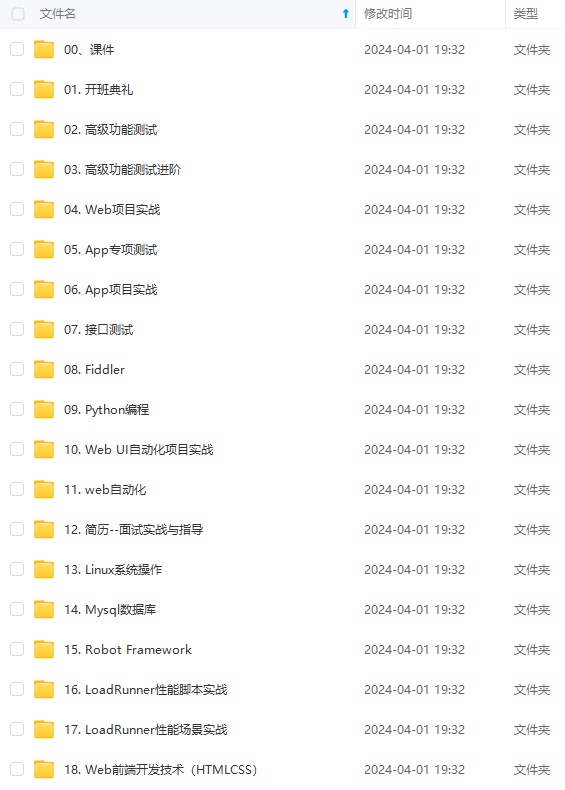

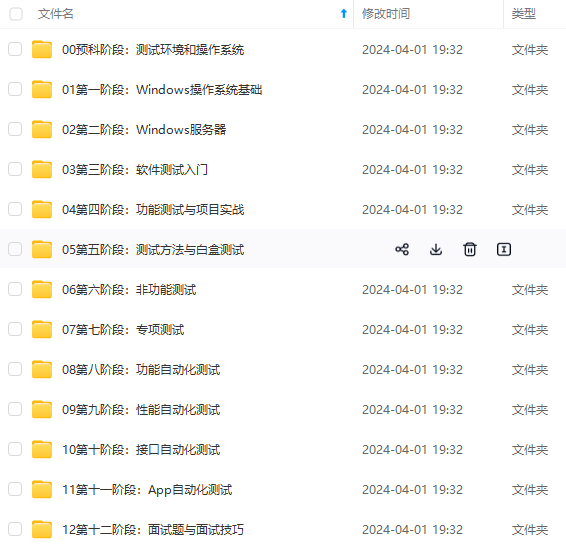

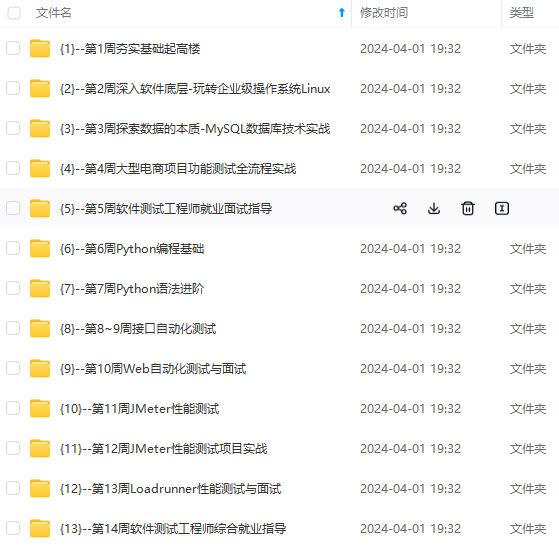

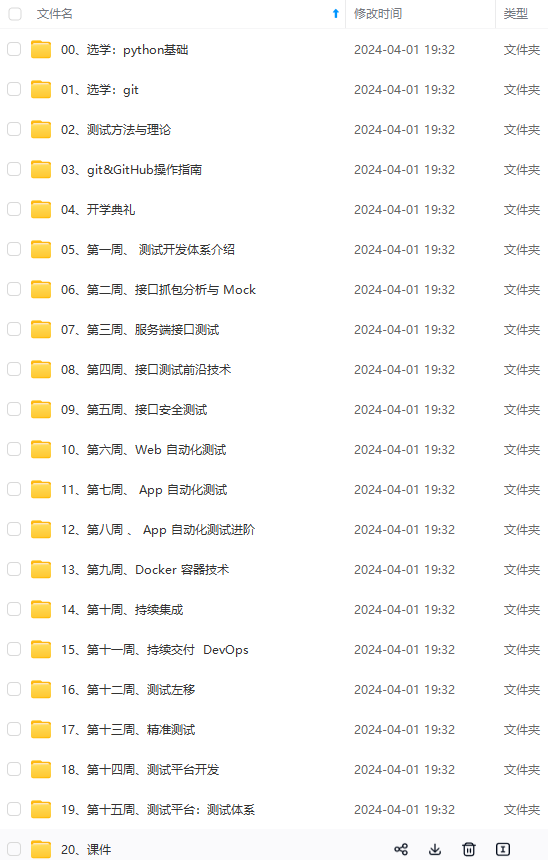

因此收集整理了一份《2024年最新软件测试全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上软件测试知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注软件测试)

正文

六、关闭危险函数

如果您启用了安全模式,那么可以不需要设置函数禁止,但为了安全考虑,还是建议您进行相关设置。例如,您不希望执行包括system()等在内的执行命令的 PHP 函数,以及能够查看 PHP 信息的phpinfo()等函数,那么您可以通过以下设置禁止这些函数:

disable_functions = system, passthru, exec, shell_exec, popen, phpinfo, escapeshellarg, escapeshellcmd, proc_close, proc_open, dl

``

如果您想要禁止对于任何文件和目录的操作,那么您可以关闭以下文件相关操作。

disable_functions = chdir, chroot, dir, getcwd, opendir, readdir, scandir, fopen, unlink, delete, copy, mkdir, rmdir, rename, file, file_get_contents, fputs, fwrite, chgrp,chmod, chown

注意: 以上设置中只列举了部分比较常用的文件处理函数,您也可以将上面的执行命令函数和这些文件处理函数相结合,就能给抵制大部分的 phpshell 威胁。

七、关闭 PHP 版本信息在 HTTP 头中的泄露

为了防止黑客获取服务器中 PHP 版本的信息,您可以禁止该信息在 HTTP 头部内容中泄露:

expose_php = off

这样设置之后,黑客在执行telnet 80尝试连接您的服务器的时候,将无法看到 PHP 的版本信息。

八、关闭注册全局变量

在 PHP 环境中提交的变量,包括使用 POST 或者 GET 命令提交的变量,都将自动注册为全局变量,能够被直接访问。这对您的服务器是非常不安全的,因此建议您将注册全局变量的选项关闭,禁止将所提交的变量注册为全局变量。

register_globals = off

注意: 该选项参数在 PHP 5.3 以后的版本中已被移除。

当然,如果这样设置之后,获取对应变量的时候就需要采取合理方式。例如,获取 GET 命令提交的变量 var,就需要使用$_GET[‘var’]命令来进行获取,在进行 PHP 程序设计时需要注意。

九、SQL 注入防护

SQL 注入是一个非常危险的问题,小则造成网站后台被入侵,重则导致整个服务器沦陷。

magic_quotes_gpc选项默认是关闭的。如果打开该选项,PHP 将自动把用户提交对 SQL 查询的请求进行转换(例如,把 ’ 转换为 \’ 等),这对于防止 SQL 注入攻击有很大作用,因此建议您将该选项设置为:

magic_quotes_gpc = on

注意: 该选项参数在 PHP 5.4.0 以后的版本中已被移除。

十、错误信息控制

一般 PHP 环境在没有连接到数据库或者其他情况下会有错误提示信息,错误信息中可能包含 PHP 脚本当前的路径信息或者查询的 SQL 语句等信息,这类信息如果暴露给黑客是不安全的,因此建议您禁止该错误提示:

display_errors = Off

如果您确实要显示错误信息,一定要设置显示错误信息的级别。例如,只显示警告以上的错误信息:

error_reporting = E_WARNING & E_ERROR

注意: 强烈建议您关闭错误提示信息。

十一、错误日志

建议您在关闭错误提示信息后,对于错误信息进行记录,便于排查服务器运行异常的原因:

log_errors = On

同时,需要设置错误日志存放的目录,建议您将 PHP 错误日志与 Apache 的日志存放在同一目录下:

error_log = /usr/local/apache2/logs/php_error.log

注意: 该文件必须设置允许 Apache 用户或用户组具有写的权限。

转载来源 :https://help.aliyun.com/knowledge_detail/37453.html?spm=a2c4g.11186623.4.6.d15b53edu1Bzt1

十二、PHP站防止cc攻击脚本

遇到问题:

昨天网站突然打不开,以为是php环境出了问题,各种排除问题,最终发现是80端口出了故障,于是想到很可能是被同行攻击了,通过 “netstat -ano” 命令发现是慢性的CC攻击,我的云服务器配置比较低,CPU消耗高达100%,服务器80端口资源被占用,最终导致网站直接崩溃。

解决思路:

1、第一个方法是:使用网站安全狗的CC防护功能,但安全狗容易把正常访问的ip也屏蔽,很不利于网站用户的访问。而且网站安全狗在处理大量访问数据时,也一样占用很大的CPU。

2、第二个方法是:把网站的访问端口改成88,然后通过IP安全策略封杀掉80端口,这样确实是能百分百有效的防护攻击,但用户都是用80端口访问的,突然改用80的话,就会无形中丢失很多用户。

3、第三个方法是:找机房技术人员在第一道防火墙添加了80端口的安全策略,技术人员调试了很多次,终于可以无视任何CC攻击了,但为了安全保障,因此在代码里多加了个防CC攻击的功能,代码如下:

在indx.php入口文件中添加以下代码:

phpMyadmin 服务安全加固

漏洞描述

phpMyadmin 是一款流行的数据库管理系统,如果口令设置过于简单,攻击者可以登录到系统,对数据库进行任意增、删、改等高风险恶意操作,从而导致数据泄露或其他入侵事件发生,安全风险高。

加固方案

根据通常的业务需求,数据库管理后台主要方便地为数据库管理员、开发人员服务,使用人员范围小,一旦对外网全部开放,将可能会造成严重的数据泄露事件发生。所以在部署安装完毕后,我们建议您对 phpMyadmin 管理控制台进行安全加固,具体如下:

1.网络访问控制策略

限制访问人员 IP 配置 phpMyadmin。

- 您可以使用云服务器提供的 安全组防火墙策略 对访问源 IP 地址进行限制,避免不必要的人员访问数据库管理后台。

- phpMyadmin 也默认提供了访问控制功能,具体配置如下:

进入 phpMyAdmin 目录,找到 config.inc.php,如果没有,可以将根目录下的config.sample.inc.php 复制为 config.inc.php。

编辑 config.inc.php,添加下面两行代码,其中 192.168.0.1 是允许访问 phpMyAdmin 的 IP,Access denied 是未经授权访问时的提示信息:

? i p p r e f i x = ′ 192.168.0. 1 ′ ; i f ( s u b s t r ( ip_prefix = '192.168.0.1'; if (substr( ipprefix=′192.168.0.1′;if(substr(_SERVER[‘REMOTE_ADDR’], 0, strlen($ip_prefix)) != $ip_prefix ) die(‘Access denied’)

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注软件测试)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注软件测试)

[外链图片转存中…(img-mAO2emkJ-1713342180204)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

1265

1265

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?