一、网安学习成长路线图

网安所有方向的技术点做的整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

二、网安视频合集

观看零基础学习视频,看视频学习是最快捷也是最有效果的方式,跟着视频中老师的思路,从基础到深入,还是很容易入门的。

三、精品网安学习书籍

当我学到一定基础,有自己的理解能力的时候,会去阅读一些前辈整理的书籍或者手写的笔记资料,这些笔记详细记载了他们对一些技术点的理解,这些理解是比较独到,可以学到不一样的思路。

四、网络安全源码合集+工具包

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

五、网络安全面试题

最后就是大家最关心的网络安全面试题板块

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

DriftingBlues_1

作者:3t0r

靶机信息

About Release版本信息

- Name: DriftingBlues: 1

- Date release: 11 Dec 2020

- Author:tasiyanci

- Series:DriftingBlues

Download关于下载

Please remember that VulnHub is a free community resource so we are unable to check the machines that are provided to us. Before you download, please read our FAQs sections dealing with the dangers of running unknown VMs and our suggestions for “protecting yourself and your network. If you understand the risks, please download!

- driftingblues.ova (Size: 2.7 GB)

- Download (Mirror):https://download.vulnhub.com/driftingblues/driftingblues.ova

Description描述

get flags

difficulty: easy

about vm: tested and exported from virtualbox. dhcp and nested vtx/amdv enabled. you can contact me by email (it should be on my profile) for troubleshooting or questions.

Networking联网设置

- DHCP service: Enabled

- IP address: Automatically assign

打靶方式(思路)

注意:希望大家可以先按照靶机所用工具的思路进行打靶,若有问题再查看下一小节,打靶实录.

01_Nmap主机扫描

02_Netdiscover主机发现

03_Nikto漏洞扫描

04_解码网站

Base64 在线编码解码 | Base64 加密解密 - Base64.us base64在线解码

Brainfuck/Ook! Obfuscation/Encoding [splitbrain.org] ook在线解码网址

04_子域名&子目录扫描工具

- 01_Gobuster

- 02_Dirsearch

05_/etc/hosts

06_crunch字典生成

07_hydra暴力破解

靶机提示:多收集信息,需要耐心的查找靶机文件,本机存在作者打靶提示.

打靶实录(过程)

1 ==>信息收集

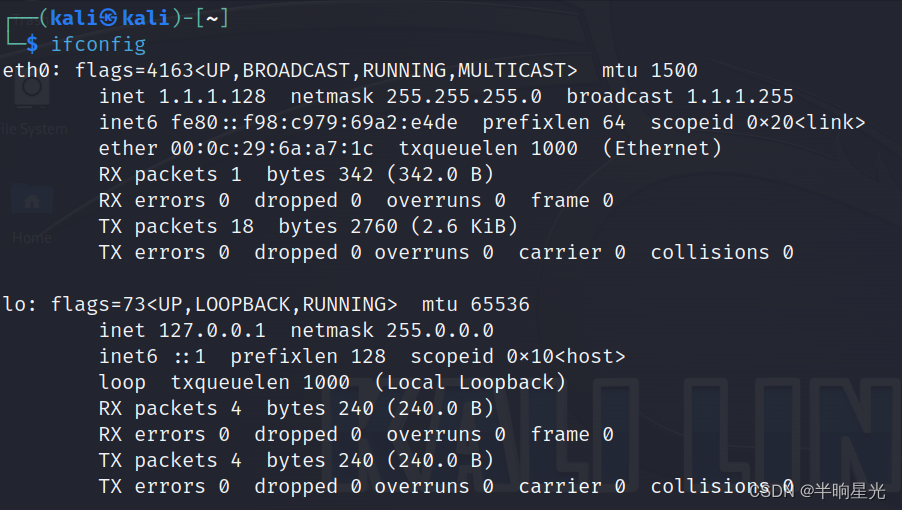

ifconfig

获取kali攻击机IP地址

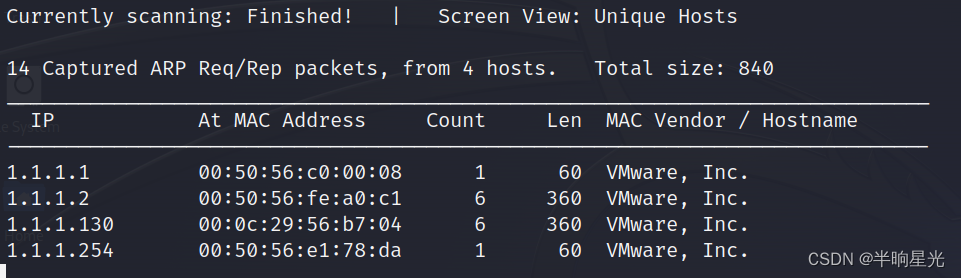

sudo netdiscover -r 1.1.1.0/24

-r range 指定扫描范围,此处为1.1.1.0/24 注意该参数只支持/8,/16和/24

结合以上信息,我们得到攻击机与靶机ip地址

kali ==> 1.1.1.128

靶机 ==> 1.1.1.130

注意:如果存在无法扫描到靶机的情况,只需要将靶机网卡删除再重新安装即可.

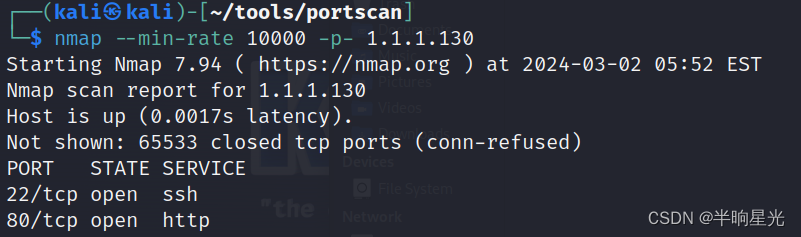

端口扫描

nmap --min-rate 10000 -p- 1.1.1.130

–min-rate 每秒发包数,此处为10000,即理论上每秒探测10000个端口

-p 进行端口扫描 -p-即为全端口扫描,也可以表示为 -p 1-65535

端口开放情况:

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

2 ==> 端口探测

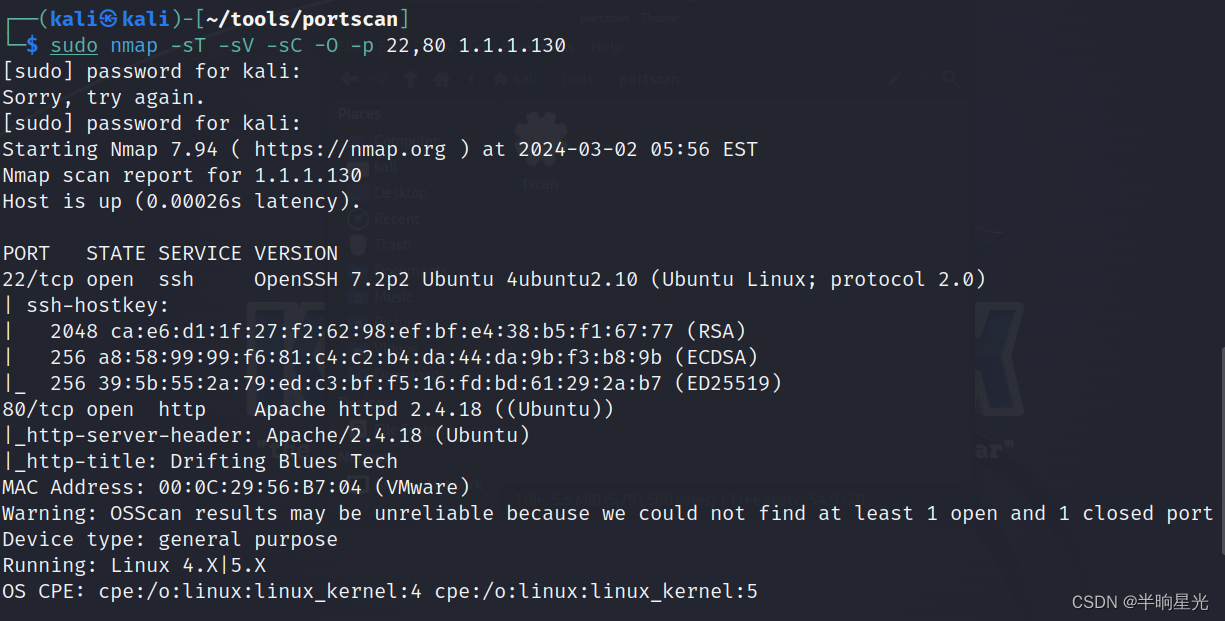

sudo nmap -sT -sV -sC -O -p 22,80 1.1.1.130

-sT 以tcp协议进行扫描 tcp

-sV 探测各服务版本 version

-sC 用默认脚本进行扫描 script脚本

-O 探测操作系统版本

-p 指定端口,由于先前已经把相关端口扫描出来.所以不必全端口,这样也可以减少被发现的可能,提升扫描速度以及冲击力 此处端口为22,80

ORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.10 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 ca:e6:d1:1f:27:f2:62:98:ef:bf:e4:38:b5:f1:67:77 (RSA)

| 256 a8:58:99:99:f6:81:c4:c2:b4:da:44:da:9b:f3:b8:9b (ECDSA)

|_ 256 39:5b:55:2a:79:ed:c3:bf:f5:16:fd:bd:61:29:2a:b7 (ED25519)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-title: Drifting Blues Tech

MAC Address: 00:0C:29:56:B7:04 (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

Device type: general purpose

Running: Linux 4.X|5.X

OS CPE: cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel:5

OS details: Linux 4.15 - 5.8

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.10 (Ubuntu Linux; protocol 2.0)

- 1.暴力破解

- 2.私钥泄露

- 3.OpenSSH 7.2p2版本漏洞

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

- 1.常规web渗透

- 2.中间件 Apache httpd 2.4.41 版本漏洞

inux 4.15 - 5.8 系统版本历史漏洞

由于nmap默认脚本未扫出相关漏洞,可以利用基础扫描工具进行再次扫描

此处介绍一些方便的基础漏洞扫描方式

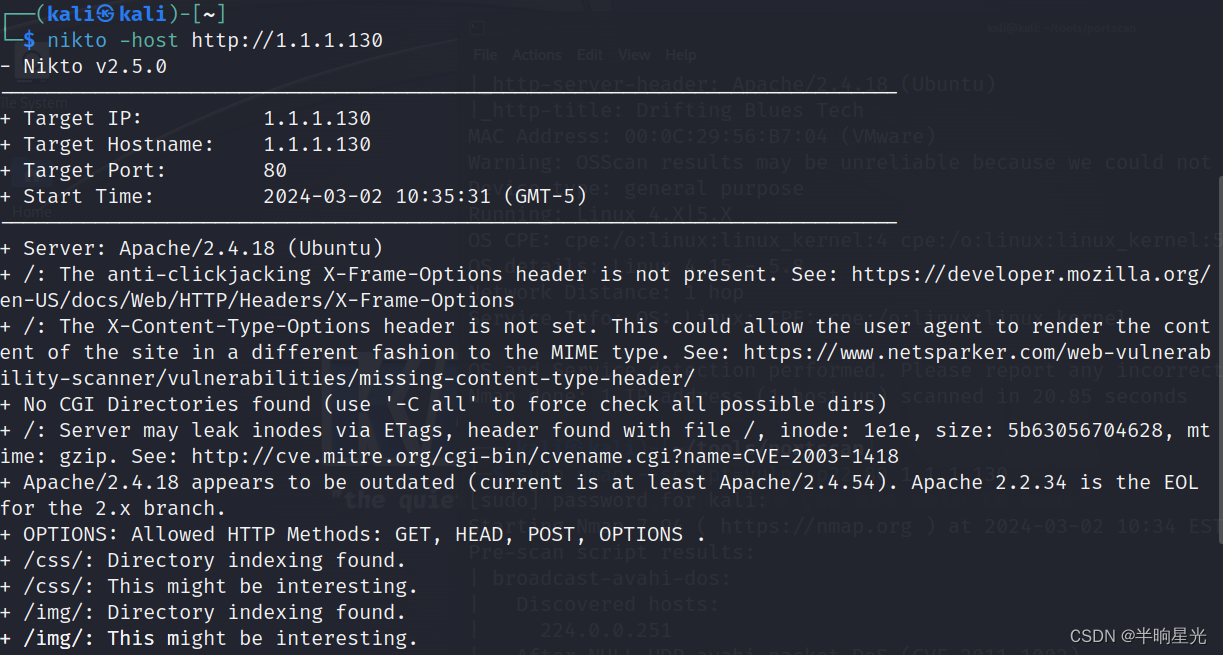

nikto -host http://1.1.1.130

-host 指定要扫描的网站

英文界面:

Server: Apache/2.4.18 (Ubuntu)

The anti-clickjacking X-Frame-Options header is not present. See: https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/X-Frame-Options

The X-Content-Type-Options header is not set. This could allow the user agent to render the content of the site in a different fashion to the MIME type. See: https://www.netsparker.com/web-vulnerability-scanner/vulnerabilities/missing-content-type-header/

No CGI Directories found (use ‘-C all’ to force check all possible dirs)

Server may leak inodes via ETags, header found with file /, inode: 1e1e, size: 5b63056704628, mtime: gzip. See: http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2003-1418

Apache/2.4.18 appears to be outdated (current is at least Apache/2.4.54). Apache 2.2.34 is the EOL for the 2.x branch.

OPTIONS: Allowed HTTP Methods: GET, HEAD, POST, OPTIONS .

/css/: Directory indexing found.

/css/: This might be interesting.

/img/: Directory indexing found.

/img/: This might be interesting.

/icons/README: Apache default file found. See: https://www.vntweb.co.uk/apache-restricting-access-to-iconsreadme/

8046 requests: 0 error(s) and 10 item(s) reported on remote hos

中文翻译

+服务器:Apache/2.4.18(Ubuntu)

+/:防点击劫持X-Frame-Options标头不存在。看见https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/X-Frame-Options

+/:未设置X-Content-Type-Options标头。这可以允许用户代理以与MIME类型不同的方式呈现网站的内容。看见https://www.netsparker.com/web-vulnerability-scanner/vulnerabilities/missing-content-type-header/

+找不到CGI目录(使用“-C all”强制检查所有可能的目录)

+/:服务器可能通过ETag泄漏索引节点,在文件/中找到头,索引节点:1e1e,大小:5b63056704628,时间:gzip。看见http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2003-1418

+Apache/2.4.18似乎已经过时(当前版本至少为Apache/2.4.54)。Apache2.2.34是2.x分支的EOL。

+OPTIONS:允许的HTTP方法:GET、HEAD、POST、OPTIONS。

+/css/:找到目录索引。

+/css/:这可能很有趣。

+/img/:找到目录索引。

+/img/:这可能很有趣。

+/icons/README:找到Apache默认文件。看见https://www.vntweb.co.uk/apache-restricting-access-to-iconsreadme/

+8046个请求:远程主机上报告了0个错误和10个项目

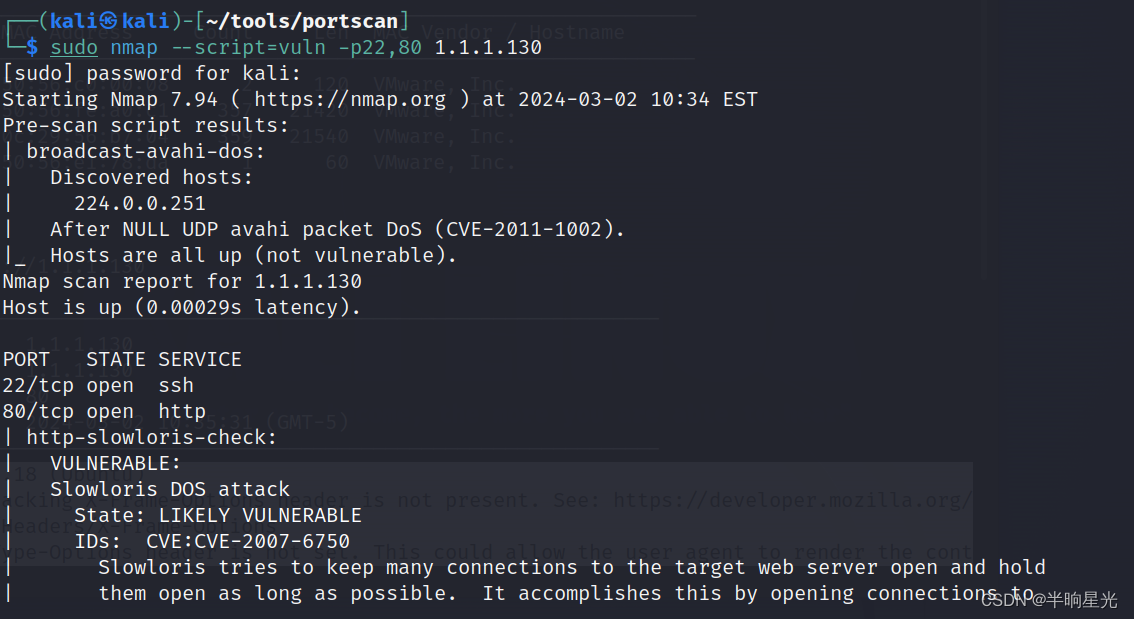

sudo nmap --script=vuln -p22,80 1.1.1.130

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

| http-slowloris-check:

| VULNERABLE:

| Slowloris DOS attack

| State: LIKELY VULNERABLE

| IDs: CVE:CVE-2007-6750

| Slowloris tries to keep many connections to the target web server open and hold

| them open as long as possible. It accomplishes this by opening connections to

| the target web server and sending a partial request. By doing so, it starves

| the http server’s resources causing Denial Of Service.

|

| Disclosure date: 2009-09-17

| References:

| https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2007-6750

|_ http://ha.ckers.org/slowloris/

| http-fileupload-exploiter:

|

| Couldn’t find a file-type field.

|

|_ Couldn’t find a file-type field.

| http-sql-injection:

| Possible sqli for queries:

| http://1.1.1.130:80/js/?C=N%3BO%3DD%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=D%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=M%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=S%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=N%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=D%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=M%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=S%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=N%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=D%3BO%3DD%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=M%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=S%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=N%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=D%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=M%3BO%3DD%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=S%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=N%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=D%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=S%3BO%3DD%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=M%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=N%3BO%3DD%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=D%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=M%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=S%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=N%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=D%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=M%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=S%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=N%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=D%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=M%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=S%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=N%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=D%3BO%3DA%27%20OR%20sqlspider

| http://1.1.1.130:80/js/?C=M%3BO%3DA%27%20OR%20sqlspider

|_ http://1.1.1.130:80/js/?C=S%3BO%3DA%27%20OR%20sqlspider

|_http-stored-xss: Couldn’t find any stored XSS vulnerabilities.

|_http-dombased-xss: Couldn’t find any DOM based XSS.

| http-csrf:

| Spidering limited to: maxdepth=3; maxpagecount=20; withinhost=1.1.1.130

| Found the following possible CSRF vulnerabilities:

|

| Path: http://1.1.1.130:80/

| Form id:

|_ Form action: #

| http-enum:

| /css/: Potentially interesting directory w/ listing on ‘apache/2.4.18 (ubuntu)’

| /img/: Potentially interesting directory w/ listing on ‘apache/2.4.18 (ubuntu)’

|_ /js/: Potentially interesting directory w/ listing on ‘apache/2.4.18 (ubuntu)’

MAC Address: 00:0C:29:56:B7:04 (VMware)

3 ==>漏洞挖掘&利用

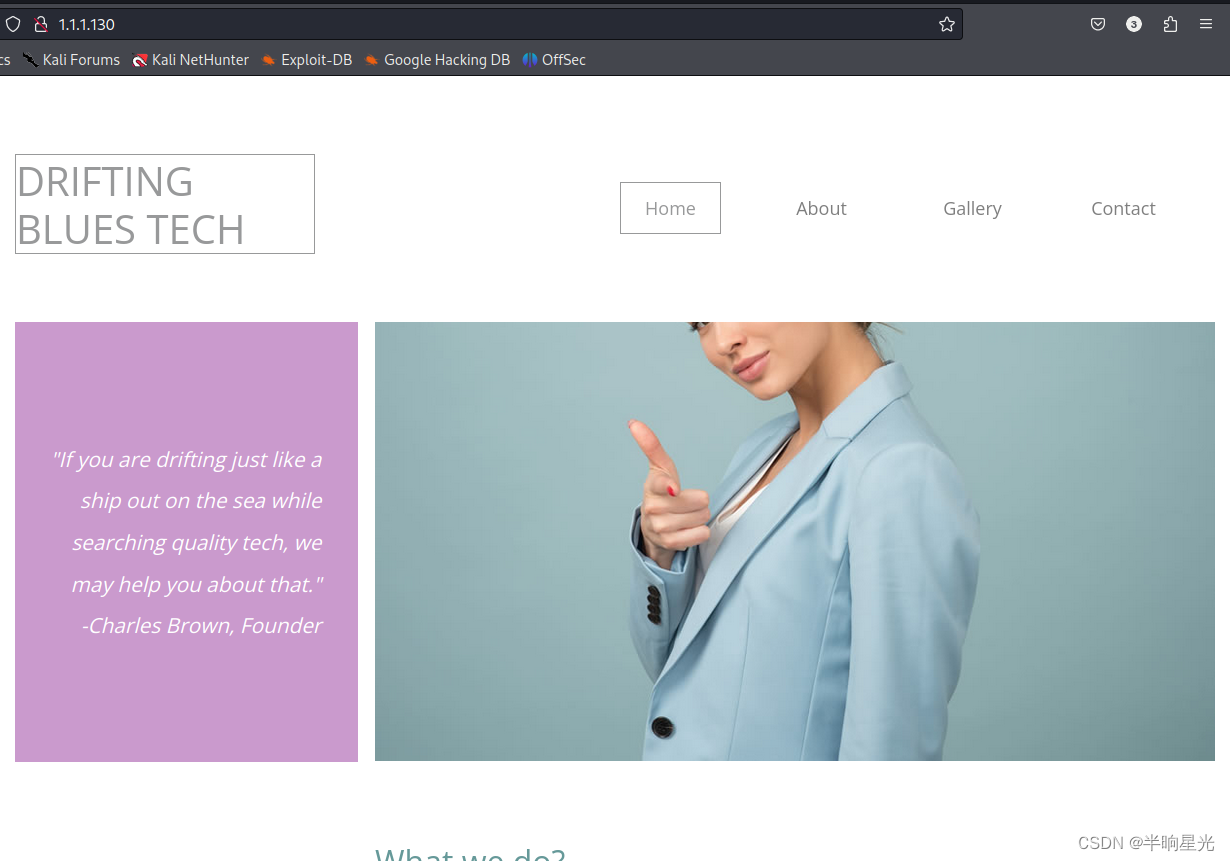

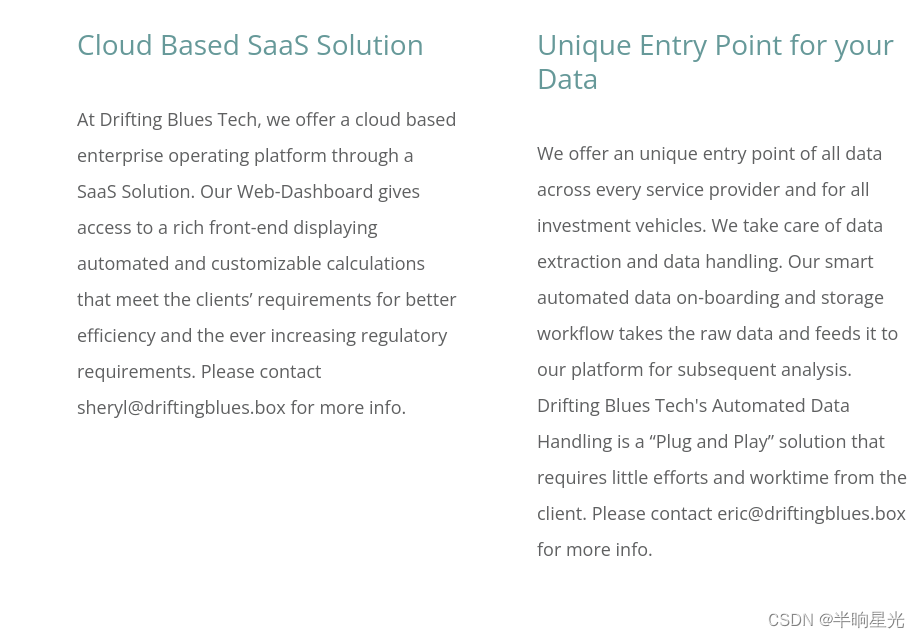

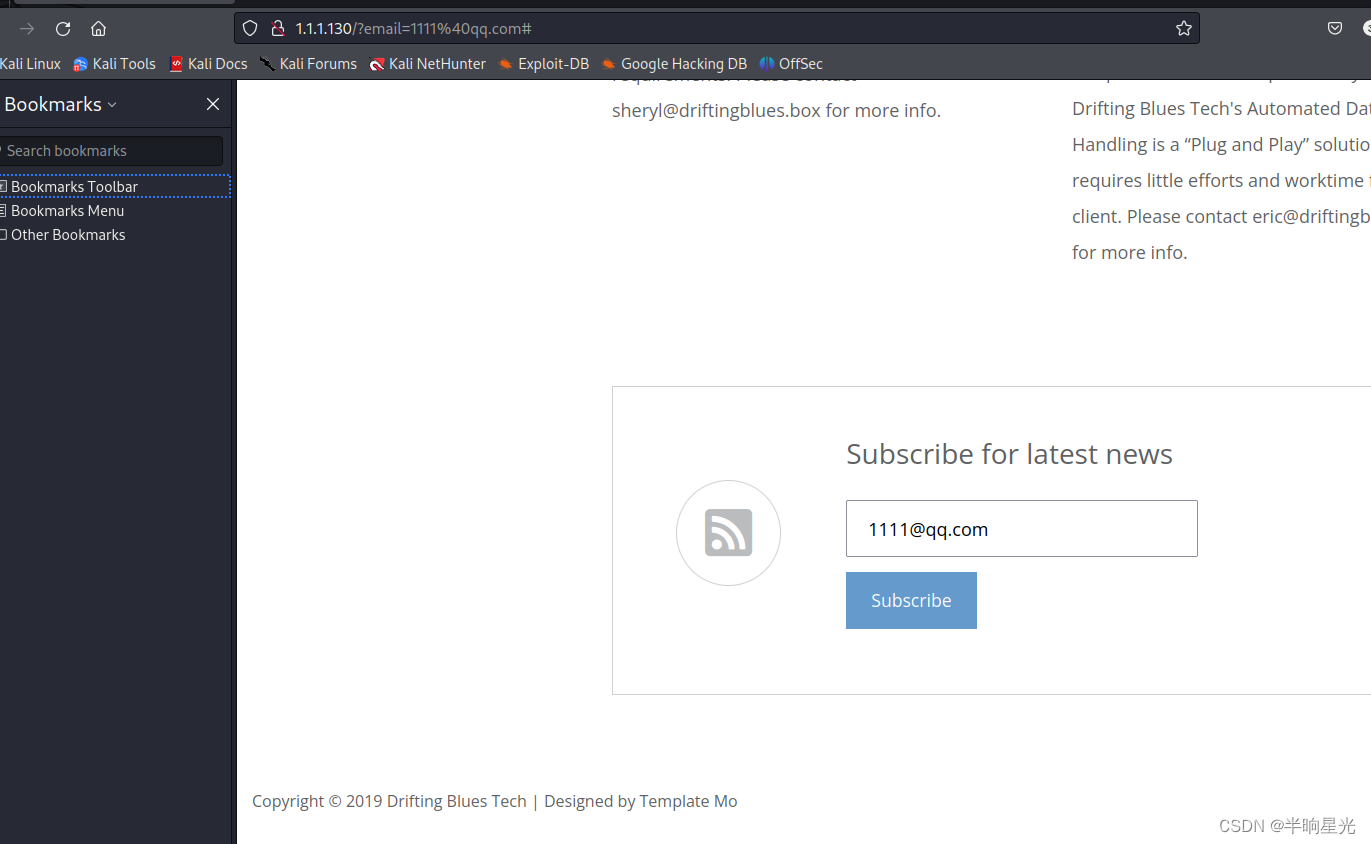

进入页面,发现是一个类似公司官网界面

sheryl@driftingblues.box

eric@driftingblues.box

此时我们在该页面获取到了两个邮箱,driftingblues.box疑似网站,尝试打开,无响应,先看看其他功能点

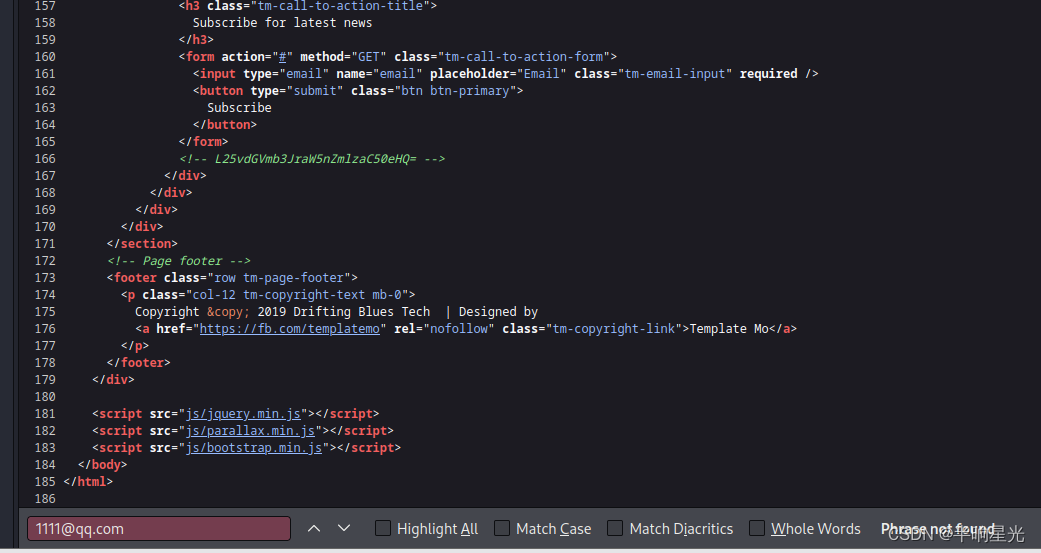

发现邮箱输入后会在网址后回显为域名 http://1.1.1.130/?email=1111%40qq.com#,先看是否会进入到源代码中,如果可以操控,将造成xss漏洞,后面发现存在前端验证,必须要有@字符才能发送,但是可以直接修改域名

尝试如下

http://1.1.1.130/?email=cat+/etc/passwd# 命令执行

http://1.1.1.130/?email=www.baidu.com# ssrf,url跳转

还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

93道网络安全面试题

内容实在太多,不一一截图了

黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

675

675

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?