先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

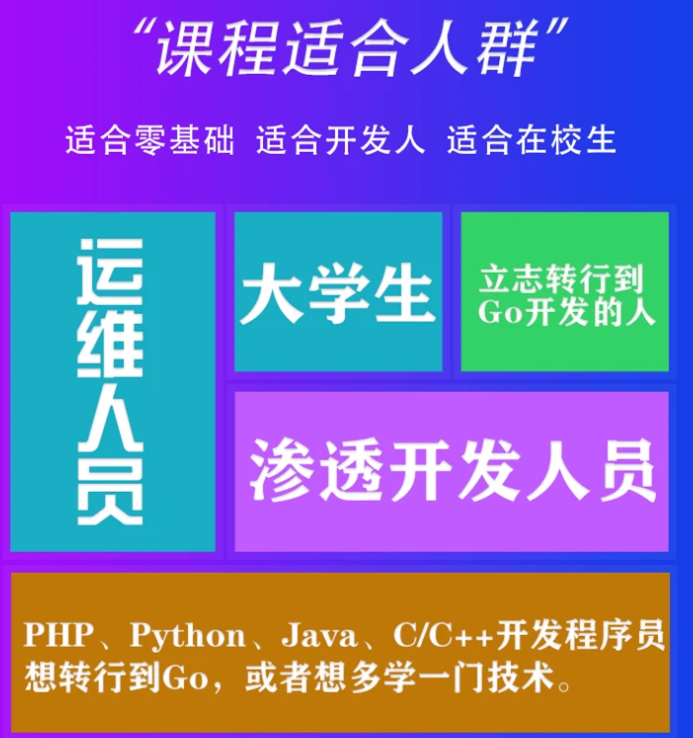

因此收集整理了一份《2024年最新Golang全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注go)

正文

现在,使构建失败的最佳方法是使用退出代码。

为此,请使用带有 trivy 命令的 and 标志,如下所示。如果发现给定严重性的任何漏洞,它将使用 Trivy 退出代码进行非零退出--severity``--exit-code 1

trivy image --severity HIGH,CRITICAL --exit-code 1 techiescamp/pet-clinic-app:1.0.0

此外,还可以将漏洞报告作为生成失败通知发送给开发人员和 DevOps 工程师。

推荐的方法是使用 Trivy 配置文件来设置扫描的默认值。您可以使用此文件来满足特定于项目需求的扫描要求。

下面是一个文件示例trivy.yaml

timeout: 10m

format: json

dependency-tree: true

list-all-pkgs: true

exit-code: 1

output: result.json

severity:

- HIGH

- CRITICAL

scan:

skip-dirs: - /lib64

- /lib

- /usr/lib

- /usr/include

security-checks:

- vuln

- secret

vulnerability:

type: - os

- library

ignore-unfixed: true

db:

skip-update: false

以下是使用配置文件的语法

trivy image --config path/to/trivy.yaml your-image-name:tag

以 JSON 格式输出

Trivy 还可以以 JSON 格式提供输出。为此,请使用标志,它将以 JSON 格式显示扫描结果。--format json

trivy image --format json techiescamp/pet-clinic-app:1.0.0

忽略已修复的漏洞

有些漏洞即使更新了软件包(未修补/未修复)也无法修复。Trivy 可以扫描镜像,忽略这些漏洞。为此,请使用标志。--ignore-unfixed

trivy image --ignore-unfixed java:0.1

扫描 Docker tar 镜像

在某些情况下,您可能拥有 tar 格式的 Docker 镜像。在这种情况下,您可以使用琐碎以 tar 格式扫描镜像。

例如

trivy image --input petclinic-app.tar

Trivy 在 Docker 镜像中扫描什么

以下是 Trivy 扫描的 Docker 镜像中的关键元素。

- **Trivy 可以扫描各种包管理器中的漏洞,包括 apt、yum、apk 和 npm。**这意味着 Trivy 可以扫描使用各种不同软件依赖项的镜像中的漏洞。

- Trivy 可以扫描 Linux 和 Windows 镜像**中的漏洞。**这意味着您可以使用 Trivy 扫描将在 Linux 或 Windows 主机上运行的镜像。

- Trivy 可以扫描以各种不同格式存储的镜像中的漏洞,包括 Docker 镜像**、tar 存档和文件系统。**这意味着您可以使用 Trivy 扫描存储在各种不同位置的镜像。

- **Trivy 可以扫描在各种环境中运行的 Docker 镜像中的漏洞,包括普通 Docker 容器和 Kubernetes Pod。**这意味着您可以使用 Trivy 扫描在您使用的任何环境中运行的镜像。

使用 Trivy 进行 Docker 镜像漏洞扫描的好处

下图显示了 CVE 数据库中的漏洞总数。正如你所看到的,它每年都在增加。

考虑到漏洞的增加,使用 Trivy 扫描 Docker 镜像有很多好处。

一些好处包括:

- **识别漏洞:**Trivy 可以识别 Docker 镜像中使用的包中的漏洞。这在基础镜像修补和应用程序镜像生成中特别有用。

- **改善安全态势:**通过扫描镜像中的漏洞,可以改善组织的安全状况。

- **安全合规:**作为安全合规性的一部分,许多组织需要检查其 Docker 镜像是否存在漏洞。您可以在 Trivy 的帮助下达到这些标准。

结论

Docker 镜像漏洞扫描在开发期间以及 CI/CD 过程中是必须的。这可确保遵循良好的 DevSecOps 原则并实施最佳实践,以在基于 Docker 的环境中保持强大的安全性。

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注Go)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

添加V获取:vip1024b (备注Go)**

[外链图片转存中…(img-2UCZfG0t-1713459490074)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

1017

1017

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?