学习路线:

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

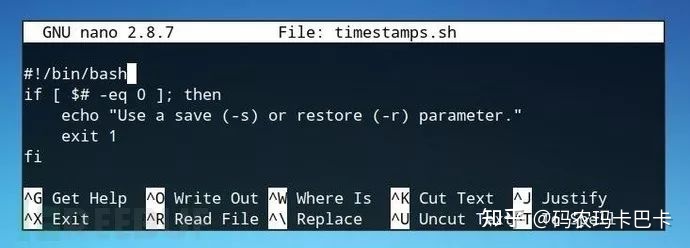

从命令行启动 nano 并创建一个名为 “timestamps.sh” 的脚本,命令如下:

nano timestamps.sh

然后进行下列命令:

#!/bin/bash

if [$# -eq 0];then

echo “Use asave (-s) or restore (-r) parameter.”

exit 1

fi

在 nano 中按下 Ctrl + O 保存这个文件,通过 chmod 命令将它标记为可运行的脚本。

chmod +x timestamps.sh

然后运行脚本,测试无参数时返回错误信息的功能。如果脚本返回我们的 echo 语句,我们就可以继续下一个条件了。

./timestamps.sh

步骤四:将时间戳写入文件

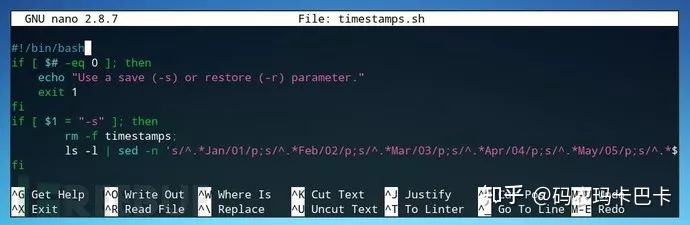

定义 if 语句的条件,“-s” 表示执行保存功能:

if [$1 ="-s"] ; then

fi

当然,需要检查计划保存的时间戳文件是否存在,如果存在,我们可以删除它(名为 timestamps 的文件),避免重复或错误的输入,使用下面的命令:

rm -f timestamps;

然后使用 “ls” 命令列出所有文件和它的修改时间,可将其输出到另一个程序,如 sed,以帮助我们稍后清理这个输入。

ls –l

通常会出现下面的显示结果:

-rw-r--r-- 1 user user 0 Jan 1 2017 file

为了保存时间戳,我们只需要年、月、日及文件名,下面命令可以清除 “Jan” 之前的信息:

ls -l file | sed 's/^.*Jan/Jan/p'

这样显示的就是我们程序需要的信息,只是需要修改月份格式为数字格式:

ls -l file | sed 's/^.*Jan/01/p'

将所有月份都替换为数字:

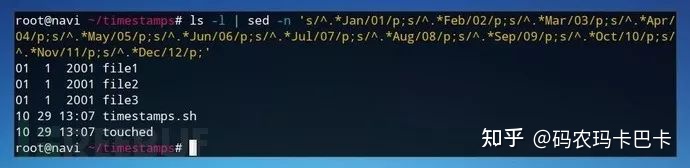

ls -l | sed -n 's/^.*Jan/01/p;s/^.*Feb/02/p;s/^.*Mar/03/p;s/^.*Apr/04/p;s/^.*May/05/p;s/^.*Jun/06/p;s/^.*Jul/07/p;s/^.*Aug/08/p;s/^.*Sep/09/p;s/^.*Oct/10/p;s/^.*Nov/11/p;s/^.*Dec/12/p;'

在一个文件夹中运行我们会看到如下图所示的结果:

然后将输出结果通过 “>>” 发送到名为 “timestamps” 的文件中:

do echo $x | ls -l | sed -n 's/^.*Jan/01/p;s/^.*Feb/02/p;s/^.*Mar/03/p;s/^.*Apr/04/p;s/^.*May/05/p;s/^.*Jun/06/p;s/^.*Jul/07/p;s/^.*Aug/08/p;s/^.*Sep/09/p;s/^.*Oct/10/p;s/^.*Nov/11/p;s/^.*Dec/12/p;' >> timestamps

至此,脚本的前两个操作就完成了,显示结果如下图:

下面可用 “-s” 标示测试脚本,用 cat 检查保存的信息:

./timestamps.sh –s

cat timestamps

步骤五:恢复文件的时间戳

在保存好原始时间戳后,需要恢复时间戳让别人觉察不到文件被修改过,可使用下面命令:

if $1 = "-r" ; thenfi

然后使用下面命令,转发文本文件的内容,并一行一行运行:

cat timestamps |while read linedodone

然后再分配一些变量让文件数据的使用更简单:

MONTH=$(echo $line | cut -f1 -d );

DAY=$(echo $line| cut -f2 -d );

FILENAME=$(echo $line | cut -f4 -d );

YEAR=$(echo $line | cut -f3 -d )

虽然这四个变量在保存的时间戳文件中是一致的,但是如果时间戳是在过去一年中发生的,它只会显示时间而不是年份。如果需要确定当前年份,我们可以分配为写脚本的年份,也可以从系统中返回年份,使用 cal 命令可以查看日历。

然后检索第一行,只让显示想要得年份信息:

CURRENTYEAR=$(cal | head -1 | cut -f6- -d | sed 's/ //g')

定义了所有变量之后可以使用 “if else” 语句,根据格式化的日期更新文件的时间戳,使用 touch 语法:

touch -d "2001-01-01 20:00:00" file

由于每个时间都包含冒号,因此可使用下面的 “ifelse” 语句完成操作,整体操作如下图所示:

if [ $YEAR == *:* ]; then

touch -d $CURRENTYEAR-$MONTH-$DAY $YEAR:00 $FILENAME;

else

touch -d ""$YEAR-$MONTH-$DAY"" $FILENAME;

fi

步骤六:使用脚本

使用的命令主要有以下几个:

./timestamps.sh –s 保存文件时间戳

touch -d “2050-10-12 10:00:00″ * 修改目录下的所有文件时间戳

ls –a 确认修改的文件

./timestamps.sh –r 恢复文件原始时间戳

最后可以再次运行 “ls -a” 来查看文件的时间戳是否和之前备份的时间戳一致,整个的脚本就执行完成了,如下图所示:

总结

该脚本只是用来清除攻击服务器之后遗留的一些痕迹。为了隐藏痕迹,黑客在针对服务器实施具体的攻击时,必须仔细考虑使用的每一个方法,以及入侵服务器之后如何隐藏自己的痕迹。

通过上面的介绍我们了解到,时间戳也是 “会撒谎的”,因此系统管理员必须意识到他们的许多日志和保护措施是可以被操纵的,虽然看起来好像没有异常。

还有兄弟不知道网络安全面试可以提前刷题吗?费时一周整理的160+网络安全面试题,金九银十,做网络安全面试里的显眼包!

王岚嵚工程师面试题(附答案),只能帮兄弟们到这儿了!如果你能答对70%,找一个安全工作,问题不大。

对于有1-3年工作经验,想要跳槽的朋友来说,也是很好的温习资料!

【完整版领取方式在文末!!】

93道网络安全面试题

内容实在太多,不一一截图了

黑客学习资源推荐

最后给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

😝朋友们如果有需要的话,可以联系领取~

1️⃣零基础入门

① 学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

② 路线对应学习视频

同时每个成长路线对应的板块都有配套的视频提供:

2️⃣视频配套工具&国内外网安书籍、文档

① 工具

② 视频

③ 书籍

资源较为敏感,未展示全面,需要的最下面获取

② 简历模板

因篇幅有限,资料较为敏感仅展示部分资料,添加上方即可获取👆

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

95

95

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?