先自我介绍一下,小编浙江大学毕业,去过华为、字节跳动等大厂,目前阿里P7

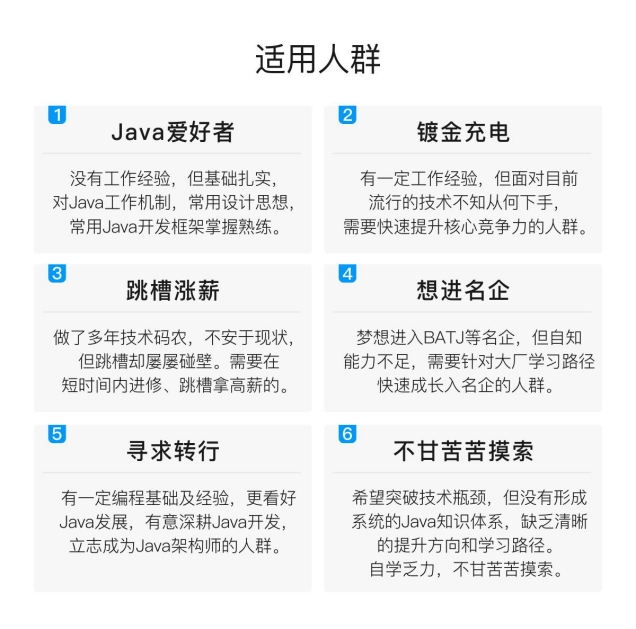

深知大多数程序员,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年最新Java开发全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

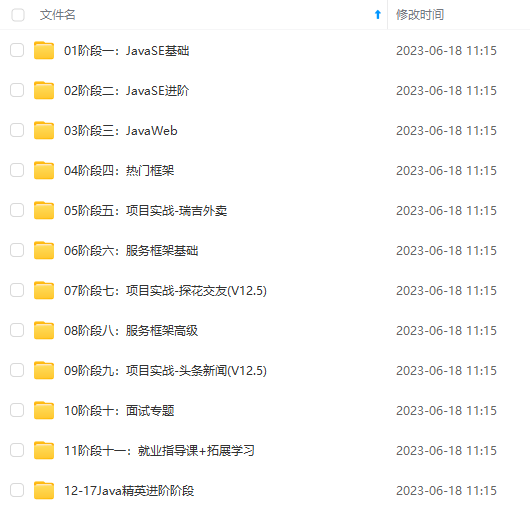

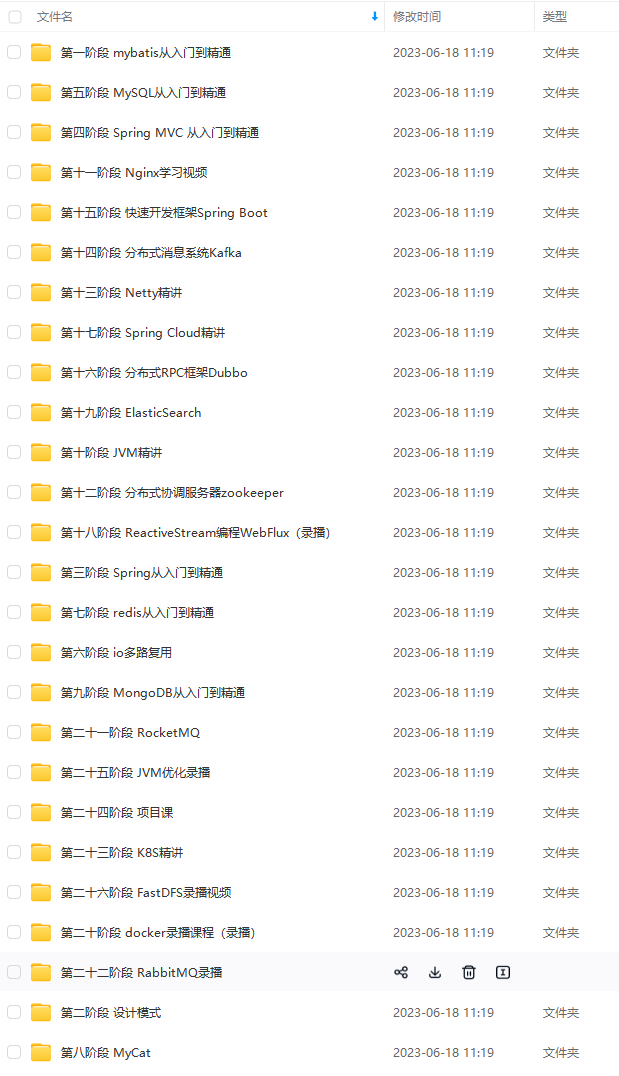

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Java开发知识点,真正体系化!

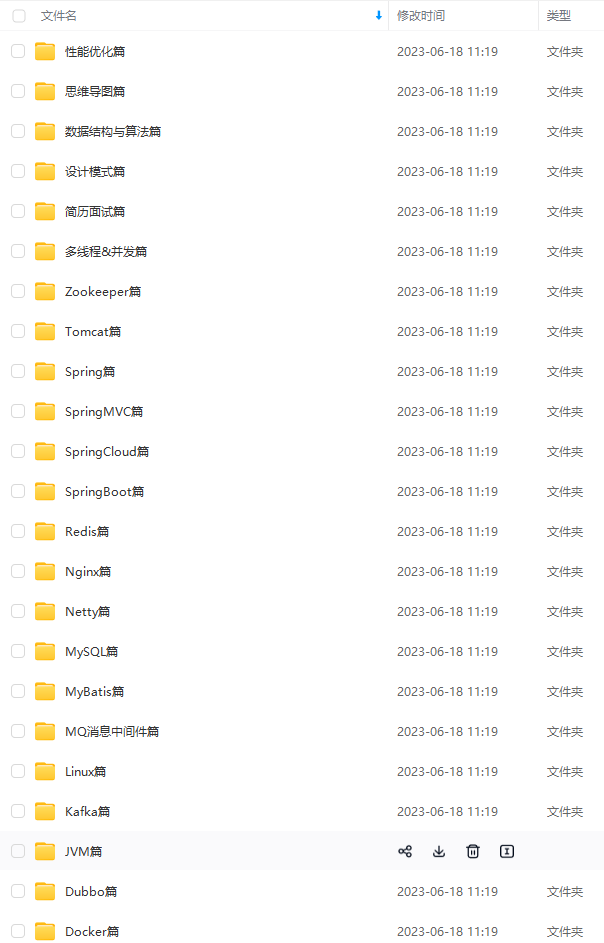

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

如果你需要这些资料,可以添加V获取:vip1024b (备注Java)

正文

-

- 1、密码模式

-

- 1.1、授权服务器

-

- 1.1.1、依赖

-

1.1.2、授权服务器配置

-

1.1.3、Spring Security配置

-

1.2、资源服务器

-

- 1.2.1、资源服务器配置

-

1.2.2、资源服务接口

-

1.3、测试

-

- 1.3.1、获取token

-

1.3.2、使用获取到的token访问资源接口

-

2、授权码模式

-

- 2.1、应用注册

-

2.2、具体代码

-

2.3、测试

============================================================================

开放授权(Open Authorization,OAuth)是一种资源提供商用于授权第三方应用代表资源所有者获取有限访问权限的授权机制。由于在整个授权过程中,第三方应用都无须触及用户的密码就可以取得部分资源的使用权限,所以OAuth是安全开放的。

例如,用户想通过 QQ 登录csdn,这时csdn就是一个第三方应用,csdn要访问用户的一些基本信息就需要得到用户的授权,如果用户把自己的 QQ 用户名和密码告诉csdn,那么csdn就能访问用户的所有数据,井且只有用户修改密码才能收回授权,这种授权方式安全隐患很大,如果使用 OAuth ,就能很好地解决这一问题。

OAuth第一个版本诞生于2007年12月,并于2010年4月正式被IETF作为标准发布(编号RFC 5849)。由于OAuth1.0复杂的签名逻辑以及单一的授权流程存在较大缺陷,随后标准工作组又推出了 OAuth2.0草案,并在2012年10月正式发布其标准(编号RFC 6749)。OAuth2.0放弃了OAuth1.0中让开发者感到痛苦的数字签名和加密方案,使用已经得到验证并广泛使用的HTTPS技术作为安全保障手 段。OAuth2.0与OAuth1.0互不兼容,由于OAuth1.0已经基本退出历史舞台,所以下面提到的OAuth都是指OAuth2.0。

想要理解OAuth的运行流程,则必须要认识4个重要的角色。

-

Resource Owner:资源所有者,通常指用户,例如每一个QQ用户。

-

Resource Server:资源服务器,指存放用户受保护资源的服务器,通常需要通过Access Token(访问令牌)才能进行访问。例如,存储QQ用户基本信息的服务器,充当的便是资源服务器的 角色。

-

Client:客户端,指需要获取用户资源的第三方应用,如CSDN网站。

-

Authorization Server:授权服务器,用于验证资源所有者,并在验证成功之后向客户端发放相关访问令牌。

这是 个大致的流程,因为 OAuth2 中有 种不同的授权模式,每种授权模式的授权流程又会有差异,基本流程如下:

-

客户端(第三方应用)向资源所有者请求授权。

-

服务端返回一个授权许可凭证给客户端。

-

客户端拿着授权许可凭证去授权服务器申请令牌。

-

授权服务器验证信息无误后,发放令牌给客户端。

-

客户端拿着令牌去资源服务器访问资源。

-

资源服务器验证令牌无误后开放资源。

OAuth 协议的授权模式共分为4种。

4.1、授权码

授权码(authorization code)方式,指的是第三方应用先申请一个授权码,然后再用该码获取令牌。

这种方式是最常用的流程,安全性也最高,它适用于那些有后端的 Web 应用。授权码通过前端传送,令牌则是储存在后端,而且所有与资源服务器的通信都在后端完成。这样的前后端分离,可以避免令牌泄漏。

- 第一步,A 网站提供一个链接,用户点击后就会跳转到 B 网站,授权用户数据给 A 网站使用。下面就是 A 网站跳转 B 网站的一个示意链接。

https://b.com/oauth/authorize?

response_type=code&

client_id=CLIENT_ID&

redirect_uri=CALLBACK_URL&

scope=read

上面 URL 中,response_type参数表示要求返回授权码(code),client_id参数让 B 知道是谁在请求,redirect_uri参数是 B 接受或拒绝请求后的跳转网址,scope参数表示要求的授权范围(这里是只读)。

- 第二步,用户跳转后,B 网站会要求用户登录,然后询问是否同意给予 A 网站授权。用户表示同意,这时 B 网站就会跳回redirect_uri参数指定的网址。跳转时,会传回一个授权码,就像下面这样。

https://a.com/callback?code=AUTHORIZATION_CODE

上面 URL 中,code参数就是授权码。

- 第三步,A 网站拿到授权码以后,就可以在后端,向 B 网站请求令牌。

https://b.com/oauth/token?

client_id=CLIENT_ID&

client_secret=CLIENT_SECRET&

grant_type=authorization_code&

code=AUTHORIZATION_CODE&

redirect_uri=CALLBACK_URL

上面 URL 中,client_id 参数和 client_secret 参数用来让 B 确认 A 的身份(client_secret参数是保密的,因此只能在后端发请求),grant_type参数的值是 AUTHORIZATION_CODE,表示采用的授权方式是授权码,code参数是上一步拿到的授权码,redirect_uri 参数是令牌颁发后的回调网址。

- 第四步,B 网站收到请求以后,就会颁发令牌。具体做法是向redirect_uri指定的网址,发送一段 JSON 数据。

{

“access_token”:“ACCESS_TOKEN”,

“token_type”:“bearer”,

“expires_in”:2592000,

“refresh_token”:“REFRESH_TOKEN”,

“scope”:“read”,

“uid”:100101,

“info”:{…}

}

上面 JSON 数据中,access_token字段就是令牌,A 网站在后端拿到了。

4.2、隐藏式

有些 Web 应用是纯前端应用,没有后端。这时就不能用上面的方式了,必须将令牌储存在前端。RFC 6749 就规定了第二种方式,允许直接向前端颁发令牌。这种方式没有授权码这个中间步骤,所以称为(授权码)“隐藏式”(implicit)。

- 第一步,A 网站提供一个链接,要求用户跳转到 B 网站,授权用户数据给 A 网站使用。

https://b.com/oauth/authorize?

response_type=token&

client_id=CLIENT_ID&

redirect_uri=CALLBACK_URL&

scope=read

上面 URL 中,response_type参数为token,表示要求直接返回令牌。

- 第二步,用户跳转到 B 网站,登录后同意给予 A 网站授权。这时,B 网站就会跳回redirect_uri参数指定的跳转网址,并且把令牌作为 URL 参数,传给 A 网站。

https://a.com/callback#token=ACCESS_TOKEN

上面 URL 中,token参数就是令牌,A 网站因此直接在前端拿到令牌。

注意,令牌的位置是 URL 锚点(fragment),而不是查询字符串(querystring),这是因为 OAuth 2.0 允许跳转网址是 HTTP 协议,因此存在"中间人攻击"的风险,而浏览器跳转时,锚点不会发到服务器,就减少了泄漏令牌的风险。

这种方式把令牌直接传给前端,是很不安全的。因此,只能用于一些安全要求不高的场景,并且令牌的有效期必须非常短,通常就是会话期间(session)有效,浏览器关掉,令牌就失效了。

4.3、密码式

如果你高度信任某个应用,RFC 6749 也允许用户把用户名和密码,直接告诉该应用。该应用就使用你的密码,申请令牌,这种方式称为"密码式"(password)。

- 第一步,A 网站要求用户提供 B 网站的用户名和密码。拿到以后,A 就直接向 B 请求令牌。

https://oauth.b.com/token?

grant_type=password&

username=USERNAME&

password=PASSWORD&

client_id=CLIENT_ID

上面 URL 中,grant_type参数是授权方式,这里的password表示"密码式",username和password是 B 的用户名和密码。

- 第二步,B 网站验证身份通过后,直接给出令牌。注意,这时不需要跳转,而是把令牌放在 JSON 数据里面,作为 HTTP 回应,A 因此拿到令牌。

4.4、凭证式

最后一种方式是凭证式(client credentials),适用于没有前端的命令行应用,即在命令行下请求令牌。

- 第一步,A 应用在命令行向 B 发出请求。

https://oauth.b.com/token?

grant_type=client_credentials&

client_id=CLIENT_ID&

client_secret=CLIENT_SECRET

上面 URL 中,grant_type参数等于client_credentials表示采用凭证式,client_id和client_secret用来让 B 确认 A 的身份。

- 第二步,B 网站验证通过以后,直接返回令牌。

这种方式给出的令牌,是针对第三方应用的,而不是针对用户的,即有可能多个用户共享同一个令牌。

======================================================================

如果是自建单点服务,一般都会使用密码模式。资源服务器和授权服务器

可以是同一台服务器,也可以分开。这里我们学习分布式的情况。

授权服务器和资源服务器分开,项目结构如下:

1.1、授权服务器

授权服务器的职责:

-

管理客户端及其授权信息

-

管理用户及其授权信息

-

管理Token的生成及其存储

-

管理Token的校验及校验Key

1.1.1、依赖

org.springframework.boot

spring-boot-starter-security

org.springframework.security.oauth

spring-security-oauth2

2.3.6.RELEASE

1.1.2、授权服务器配置

授权服务器配置通过继承AuthorizationServerConfigurerAdapter的配置类实现:

/**

-

@Author 三分恶

-

@Date 2020/5/20

-

@Description 授权服务器配置

*/

@Configuration

@EnableAuthorizationServer

public class AuthorizationServerConfig extends AuthorizationServerConfigurerAdapter {

@Autowired

private AuthenticationManager authenticationManager;//密码模式需要注入认证管理器

@Autowired

public PasswordEncoder passwordEncoder;

//配置客户端

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.inMemory()

.withClient(“client-demo”)

.secret(passwordEncoder.encode(“123”))

.authorizedGrantTypes(“password”) //这里配置为密码模式

.scopes(“read_scope”);

}

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints.authenticationManager(authenticationManager);//密码模式必须添加authenticationManager

}

@Override

public void configure(AuthorizationServerSecurityConfigurer security) throws Exception {

security.allowFormAuthenticationForClients()

.checkTokenAccess(“isAuthenticated()”);

}

}

-

客户端的注册:这里通过inMemory的方式在内存中注册客户端相关信息;实际项目中可以通过一些管理接口及界面动态实现客户端的注册

-

校验Token权限控制:资源服务器如果需要调用授权服务器的/oauth/check_token接口校验token有效性,那么需要配置checkTokenAccess(“isAuthenticated()”)

-

authenticationManager配置:需要通过endpoints.authenticationManager(authenticationManager)将Security中的authenticationManager配置到Endpoints中,否则,在Spring Security中配置的权限控制将不会在进行OAuth2相关权限控制的校验时生效。

1.1.3、Spring Security配置

通过Spring Security来完成用户及密码加解密等配置:

/**

-

@Author 三分恶

-

@Date 2020/5/20

-

@Description SpringSecurity 配置

*/

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Bean

public AuthenticationManager authenticationManager() throws Exception {

return super.authenticationManager();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

.withUser(“fighter”)

.password(passwordEncoder().encode(“123”))

.authorities(new ArrayList<>(0));

}

@Override

protected void configure(HttpSecurity http) throws Exception {

//所有请求必须认证

http.authorizeRequests().anyRequest().authenticated();

}

}

1.2、资源服务器

资源服务器的职责:

-

token的校验

-

给与资源

1.2.1、资源服务器配置

资源服务器依赖一样,而配置则通过继承自ResourceServerConfigurerAdapter的配置类来实现:

/**

-

@Author 三分恶

-

@Date 2020/5/20

-

@Description

*/

@Configuration

@EnableResourceServer

public class ResourceServerConfig extends ResourceServerConfigurerAdapter {

@Bean

public RemoteTokenServices remoteTokenServices() {

final RemoteTokenServices tokenServices = new RemoteTokenServices();

tokenServices.setClientId(“client-demo”);

tokenServices.setClientSecret(“123”);

tokenServices.setCheckTokenEndpointUrl(“http://localhost:8090/oauth/check_token”);

return tokenServices;

}

@Override

public void configure(ResourceServerSecurityConfigurer resources) throws Exception {

resources.stateless(true);

}

@Override

public void configure(HttpSecurity http) throws Exception {

//session创建策略

http.sessionManagement().sessionCreationPolicy(SessionCreationPolicy.IF_REQUIRED);

//所有请求需要认证

http.authorizeRequests().anyRequest().authenticated();

}

}

主要进行了如下配置:

-

TokenService配置:在不采用JWT的情况下,需要配置RemoteTokenServices来充当tokenServices,它主要完成Token的校验等工作。因此需要指定校验Token的授权服务器接口地址

-

同时,由于在授权服务器中配置了/oauth/check_token需要客户端登录后才能访问,因此也需要配置客户端编号及Secret;在校验之前先进行登录

-

通过ResourceServerSecurityConfigurer来配置需要访问的资源编号及使用的TokenServices

1.2.2、资源服务接口

接口比较简单:

/**

-

@Author 三分恶

-

@Date 2020/5/20

-

@Description

*/

@RestController

public class ResourceController {

@GetMapping(“/user/{username}”)

public String user(@PathVariable String username){

return “Hello !”+username;

}

写在最后

还有一份JAVA核心知识点整理(PDF):JVM,JAVA集合,JAVA多线程并发,JAVA基础,Spring原理,微服务,Netty与RPC,网络,日志,Zookeeper,Kafka,RabbitMQ,Hbase,MongoDB,Cassandra,设计模式,负载均衡,数据库,一致性哈希,JAVA算法,数据结构,加密算法,分布式缓存,Hadoop,Spark,Storm,YARN,机器学习,云计算…

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注Java)

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

nfigurer来配置需要访问的资源编号及使用的TokenServices

1.2.2、资源服务接口

接口比较简单:

/**

-

@Author 三分恶

-

@Date 2020/5/20

-

@Description

*/

@RestController

public class ResourceController {

@GetMapping(“/user/{username}”)

public String user(@PathVariable String username){

return “Hello !”+username;

}

写在最后

还有一份JAVA核心知识点整理(PDF):JVM,JAVA集合,JAVA多线程并发,JAVA基础,Spring原理,微服务,Netty与RPC,网络,日志,Zookeeper,Kafka,RabbitMQ,Hbase,MongoDB,Cassandra,设计模式,负载均衡,数据库,一致性哈希,JAVA算法,数据结构,加密算法,分布式缓存,Hadoop,Spark,Storm,YARN,机器学习,云计算…

[外链图片转存中…(img-7B42Tke2-1713427095606)]

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

需要这份系统化的资料的朋友,可以添加V获取:vip1024b (备注Java)

[外链图片转存中…(img-ms1miAnj-1713427095607)]

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?