访问控制列表 (ACL) 是网络安全和管理的基础。它们在确定谁或什么可以访问网络内的特定资源方面发挥着重要作用。

本文深入探讨了 ACL 的复杂性,探索了其类型、组件、应用程序和最佳实践。我们还将比较不同操作系统的 ACL,并讨论它们在网络架构中的战略位置。

什么是访问控制列表?

访问控制列表 (ACL) 是一组允许或拒绝访问特定数字区域的规则。ACL 主要有两种类型:

-

文件系统 ACL

-

网络 ACL

文件系统 ACL 决定谁可以访问文件或文件夹,并告知操作系统哪些用户有权访问以及他们可以执行哪些操作。

另一方面,网络 ACL 通过指示路由器和交换机允许哪些类型的流量和允许哪些活动来控制对网络的访问。

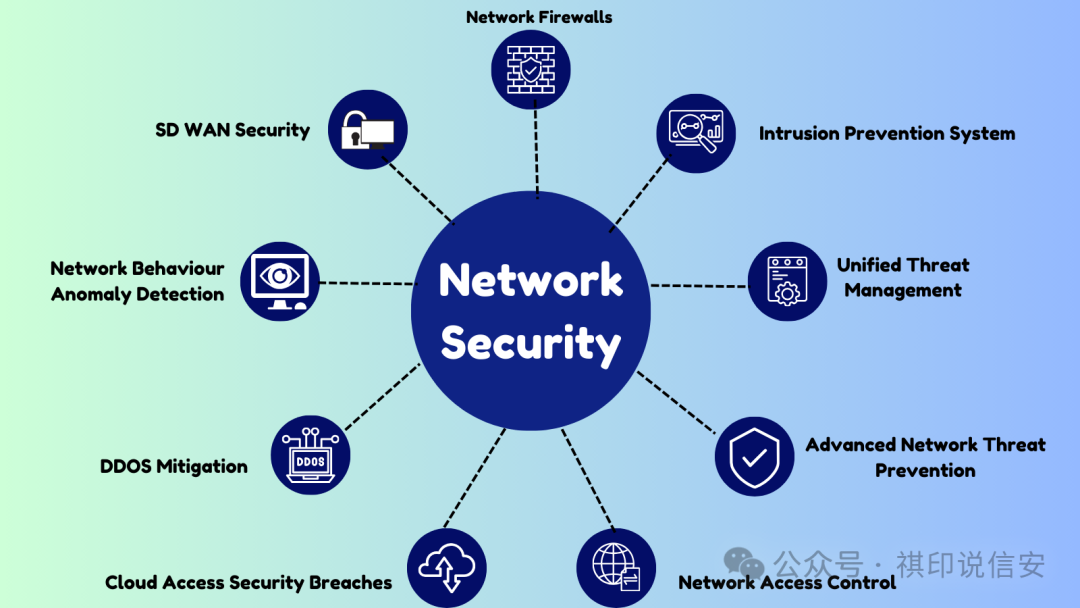

最初,ACL 是实施防火墙保护的唯一方法。如今,有许多不同类型的防火墙和替代解决方案可供选择。尽管如此,组织仍继续将 ACL 与虚拟专用网络 (VPN)等技术结合使用。

这种集成有助于指定哪些流量应该加密并通过 VPN 隧道路由,从而增强了超出 ACL 自身功能的安全措施。

ACL 的组成部分

ACL 由几个关键元素组成:

-

序列号:每个 ACL 条目的唯一标识符。

-

ACL 名称:序列号的替代,可以更容易地识别。

-

备注:为每个条目提供背景的评论或描述。

-

网络协议:指定哪些协议(例如 IP、TCP、UDP)受 ACL 影响。

-

日志:启用日志记录来跟踪网络流量和 ACL 活动。

-

声明:定义是否允许或拒绝流量。

-

源或目标:标识流量中涉及的 IP 地址。

访问控制列表的类型

ACL 有多种形式,每种形式都适用于不同的场景,并提供不同级别的控制和复杂性。下表比较了不同类型的访问控制列表 (ACL):

| ACL 类型 | 描述 |

| 标准 ACL | 标准列表是用于简单部署的最常见 ACL 类型。它们仅过滤数据包的源地址,并且处理器占用较少。 |

| 扩展 ACL | 扩展列表复杂且占用大量资源,但可提供精细控制。它们允许根据源和目标 IP 地址、源和目标端口、协议类型(ICMP、TCP、IP、UDP)等进行过滤。 |

| 动态 ACL | 动态 ACL 也称为“锁和密钥”,使用特定属性和时间范围。它们依赖于扩展 ACL、身份验证和 Telnet 来实现功能。 |

| 自反 ACL | 反射式 ACL 又称为 IP 会话 ACL,它根据上层会话信息过滤 IP 流量。它们允许网络内生成的 IP 流量,并拒绝来自外部或未知网络的流量。 |

| 基于时间的 ACL | 与扩展 ACL 类似,基于时间的 ACL 可以通过一天和一周中的特定时间来实现,从而实现特定时间的访问控制。 |

ACL 的应用

ACL对于网络安全和效率至关重要。它们有助于防止未经授权的访问、管理带宽并阻止恶意流量。以下是一些关键应用:

-

防止数据泄露:通过控制对敏感信息的访问,ACL 有助于防止数据泄露。

-

管理网络带宽:ACL 可以优先处理重要服务,而不是不太重要的服务,从而确保最佳资源分配。

-

阻止恶意流量:ACL 通过过滤有害流量来增强网络安全性。

ACL 的工作原理

文件系统访问控制列表 (ACL) 是一个表,它告知操作系统用户对系统对象(例如文件或目录)的访问权限。

每个对象都与一个安全属性相关联,该属性将其链接到其 ACL,其中包含每个具有该对象访问权限的用户的条目。

典型的权限包括读取、执行或写入文件或目录。使用 ACL 的操作系统包括 Microsoft Windows NT/2000、Novell 的 Netware、Digital 的 OpenVMS 和基于 UNIX 的系统。

当用户请求访问某个对象时,操作系统会检查 ACL 中是否有相关条目,以确定是否允许所请求的操作。

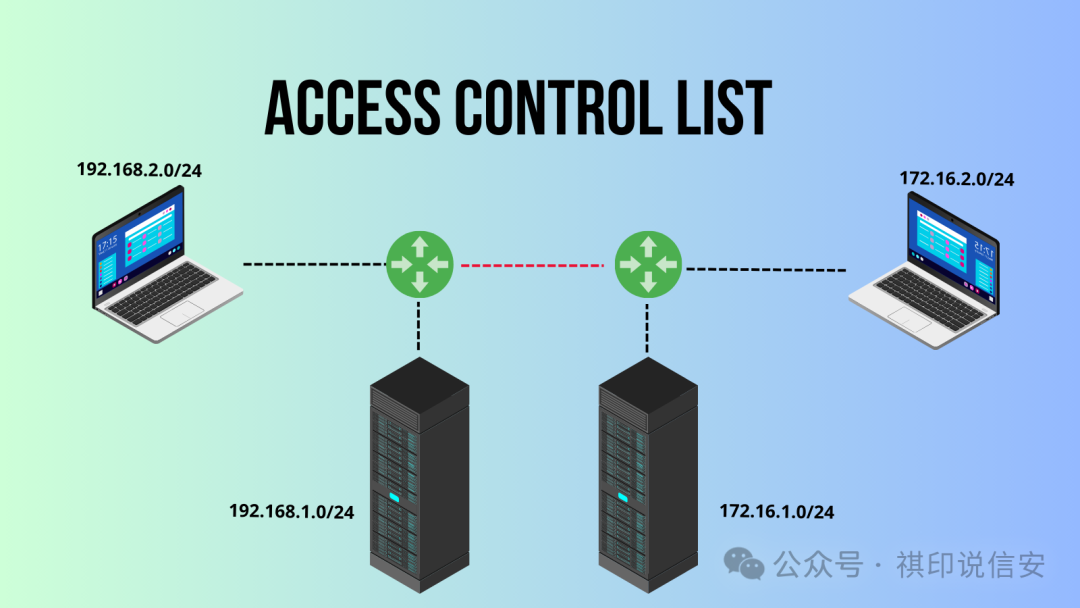

在网络中,ACL 在路由器或交换机中实现,以充当流量过滤器。这些网络 ACL 包含预定义规则,规定允许或拒绝哪些数据包或路由更新访问网络。

具有 ACL 的路由器和交换机的功能类似于数据包过滤器,根据特定标准传输或拒绝数据包。

作为第 3 层设备,数据包过滤路由器使用规则根据源和目标 IP 地址、目标和源端口以及数据包协议来决定是否允许或拒绝流量。

实施 ACL 的最佳实践

有效实施 ACL 需要仔细规划并遵守最佳实践:

1. 一致地应用 ACL

确保 ACL 应用于所有相关接口。这种一致性对于维护网络安全和防止未经授权的访问至关重要。

2. 顺序很重要

将最常触发的规则置于 ACL 的顶部以优化性能。这种方法可以最大限度地减少数据包根据规则进行评估的时间。

3.记录一切

保存 ACL 规则的完整文档,包括其目的和实施日期。此做法有助于将来的审计和故障排除。

4.定期审查和更新

应定期审查和更新 ACL,以适应不断变化的网络条件和安全威胁。

Linux ACL 与 Windows ACL

ACL 在不同操作系统中的功能有所不同。在 Linux 中,ACL 通过修改内核提供灵活性,但这需要专业知识。

另一方面,Windows 提供了一个稳定的平台,应用程序集成起来更容易,灵活性较差。每个系统都有优点和缺点,具体取决于组织的特定需求。

在网络中放置 ACL 对于最大限度地发挥其有效性至关重要。它们通常位于边缘路由器上,充当公共互联网和内部网络之间的网关。

这种战略布局允许 ACL 在流量到达网络的敏感区域之前对其进行过滤。

实现 ACL

为了有效地实施访问控制列表 (ACL),网络管理员必须了解流入和流出网络的流量类型以及他们想要保护的资源。

管理员应该将IT资产分类,并相应地分配不同的用户权限。

访问控制是网络安全的一个重要方面。通常,标准 ACL 实施在靠近其要保护的目的地的位置,而扩展 ACL 则放置在靠近源的位置。

可以使用访问列表名称或编号来配置扩展 ACL。在 Cisco 路由器上创建标准编号 ACL 的主要示例语法是:

Router(config)# access-list (1300-1999) (permit | deny) source-addr (source-wildcard)每个部分的含义如下:

-

(1300-1999):指定ACL的IP号码范围,命名该ACL,并定义为标准ACL。

-

(permit |deny):表示允许或者拒绝数据包。

-

源地址:指定源 IP 地址。

-

源通配符:定义通配符掩码,它告诉路由器可以检查 IP 地址的哪些位以确定它们是否与访问列表匹配。

用户可以将此配置输入到命令行中来创建 ACL。此外,Oracle 和 IBM 等供应商的云平台通常会提供通过其用户登录门户开发 ACL 的选项。

访问控制列表 (ACL) 是至关重要的网络管理和安全工具。它们可以精细地控制谁或什么可以访问特定资源。

了解不同类型的 ACL、其组件和最佳实施实践可以帮助组织增强其安全态势并优化网络性能。随着网络安全威胁不断演变,ACL 在保护网络完整性方面的作用仍然不可或缺。

3301

3301

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?