目录

渗透测试流程概述

顺序

- 攻击前(网络踩点、网络扫描、网络查点)

- 攻击中(利用漏洞信息进行渗透攻击、获取权限)

- 攻击后(后渗透维持攻击、文件拷贝、木马植入、痕迹擦除)

渗透标准

- 安全测试方法学开源手册

- NISP SP800-42网络安全测试指南

- OWASP十大Web应用安全威胁项目

- Web安全威胁分类标准

- PTES渗透测试执行标准

渗透阶段

前期交互阶段

渗透测试范围、目标、限制条件、服务合同

收集客户需求、准备测试计划、定义测试范围、定义业务目标

情报搜集阶段

公开信息查询

Google Hacking

社会工程学

网络踩点.

扫描探测

被动监听

服务查点

威胁建模阶段

漏洞分析阶段

结合安全漏洞扫描结果和服务查点信息

针对关键系统服务进行漏洞挖掘

公共资源库

- CNNVD

- CNVD

- 乌云安全漏洞报告平台

- SCAP中文社区

- CVE

- NVD

- SecurityFocus

- OSVDB

- Seebug

- 补天

渗透攻击阶段

后渗透分析阶段

报告阶段

环境搭建

网络环境拓扑

待搭建环境

配置VMware与主机相同网段

VMnet1

VMnet8

NAT设置

**注意:**DHCP设置中结束IP地址最后为255,否则后序端口扫描,254的那台会失败。

DHCP设置

主机ipconfig

虚拟机镜像

选择.vmx,使用VMware打开,选择我已复制该虚拟机。

其中,BT5太老了,都使用kali了,于是我换成了kali,接下来进行具体虚拟机的配置。

dvssc环境

| 虚拟机 | 类型 | ip | 域名 | 区间网段 |

|---|---|---|---|---|

| kali | 初始攻击点机 | 192.168.31.128 | attacker.dvssc.com | DMZ区 |

| OWASP BWA | 门户网站服务器 | 192.168.31.129 | www.dvssc.com | DMZ区 |

| Win2K3 Metasploitable | 后台服务器 | 192.168.31.130 | service.dvssc.com | DMZ区 |

| Metasploitable_ubuntu | 网关服务器 | 192.168.10.254、192.168.31.254 | gate.dvssc.com | 连接DMZ区和企业内网 |

| WinXPenSP3 Metasploitable | 内网客户端主机 | 192.168.10.128 | intranet1.dvssc.com | 企业内网 |

攻击机-kali

硬件设置

ip设置

vim /etc/network/interfaces

systemctl restart networking.service

使用ifconfig命令查看ip是否修改成功。

DNS设置

vim /etc/resolv.conf

上面三个DNS一般都可以。可以ping下百度试试能否上网。

ping百度成功

修改主机映射

vim /etc/hosts

192.168.31.128 attacker.dvssc.com

192.168.31.129 www.dvssc.com

192.168.31.130 service.dvssc.com

192.168.31.254 gate.dvssc.com

如果是自己,就写127.0.0.1即可,后面的靶机不再赘述。

修改主机映射

靶机-门户网站 OWASP BWA

硬件设置

其他设置步骤同上,不再赘述

systemctl没有安装可以使用

/etc/init.d/networking restart

来重启网络,浏览器输入ip后可查看dvssc门户网站,说明此靶机配置成功。

访问dvscc网站

靶机-网关 Metasploitable_Ubuntu

ip及DNS设置

命令和前面一样,不再赘述

作为内外网网关,有两个网卡,都需要设置好。

ip设置

靶机- 服务器 Win2K3 metasploitable

硬件设置

ip设置

打开cmd命令窗口,输入命令

netsh

int ip

然后修改

set address name="Local Area Connection" source=static addr=192.168.31.130 mask=255.255.255.0 gateway=192.168.31.1 1

设置ip

Oracle服务开启

按照桌面的oracle startup.txt开启即可。

C:\oracle\product\10.2.0\db_1\BIN\sqlplus.exe /nolog

conn sys/mima1234 as sysdba

startup

exit

开启Oracle服务

如遇 ERROR: ORA-12560:TNS:protocol adapter error,可开启MyComputer->Manage->Service->OracleServiceORCL:

靶机-内网 WinxpSP3 metasploitable

ip配置

ip

总结

本文主要配置了DMZ区和内网环境

- 都配置了ip、dns和主机映射

- 网关Metasploitable_Ubuntu,配置了两个ip

- 后台服务器Win2K3 metasploitable需要开启Oracle服务

- 配置好后DMZ区的可以互相ping通,也可以ping通网关,企业内网可以ping通网关

参考

《MetaSploit渗透测试魔鬼训练营》第1、2章

下一篇:《MetaSploit渗透测试魔鬼训练营》之信息搜集

更多内容查看:网络安全-自学笔记

喜欢本文的请动动小手点个赞,收藏一下,有问题请下方评论,转载请注明出处,并附有原文链接,谢谢!如有侵权,请及时联系。如果您感觉有所收获,自愿打赏,可选择支付宝18833895206(小于),您的支持是我不断更新的动力。

学好 Python 不论是就业还是做副业赚钱都不错,但要学会 Python 还是要有一个学习规划。最后大家分享一份全套的 Python 学习资料,给那些想学习 Python 的小伙伴们一点帮助!

一、Python所有方向的学习路线

Python所有方向路线就是把Python常用的技术点做整理,形成各个领域的知识点汇总,它的用处就在于,你可以按照上面的知识点去找对应的学习资源,保证自己学得较为全面。

二、学习软件

工欲善其事必先利其器。学习Python常用的开发软件都在这里了,给大家节省了很多时间。

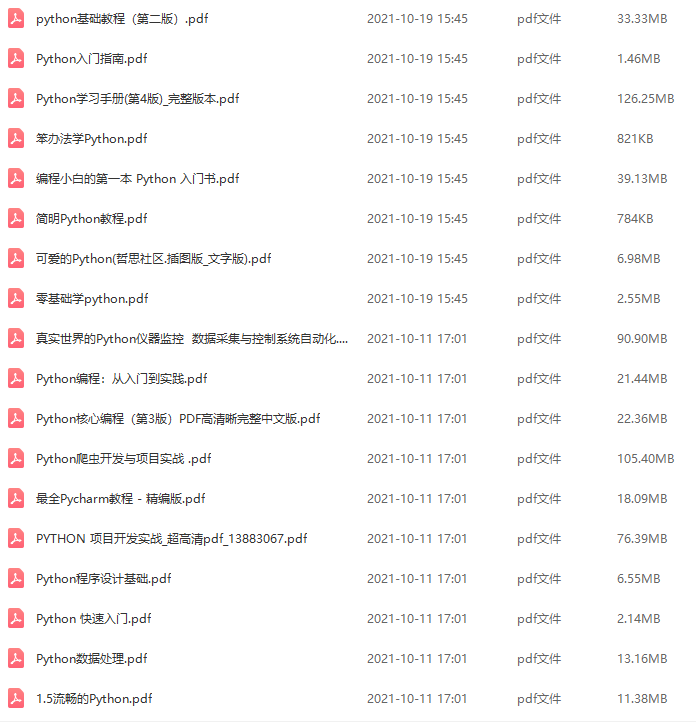

三、全套PDF电子书

书籍的好处就在于权威和体系健全,刚开始学习的时候你可以只看视频或者听某个人讲课,但等你学完之后,你觉得你掌握了,这时候建议还是得去看一下书籍,看权威技术书籍也是每个程序员必经之路。

四、入门学习视频

我们在看视频学习的时候,不能光动眼动脑不动手,比较科学的学习方法是在理解之后运用它们,这时候练手项目就很适合了。

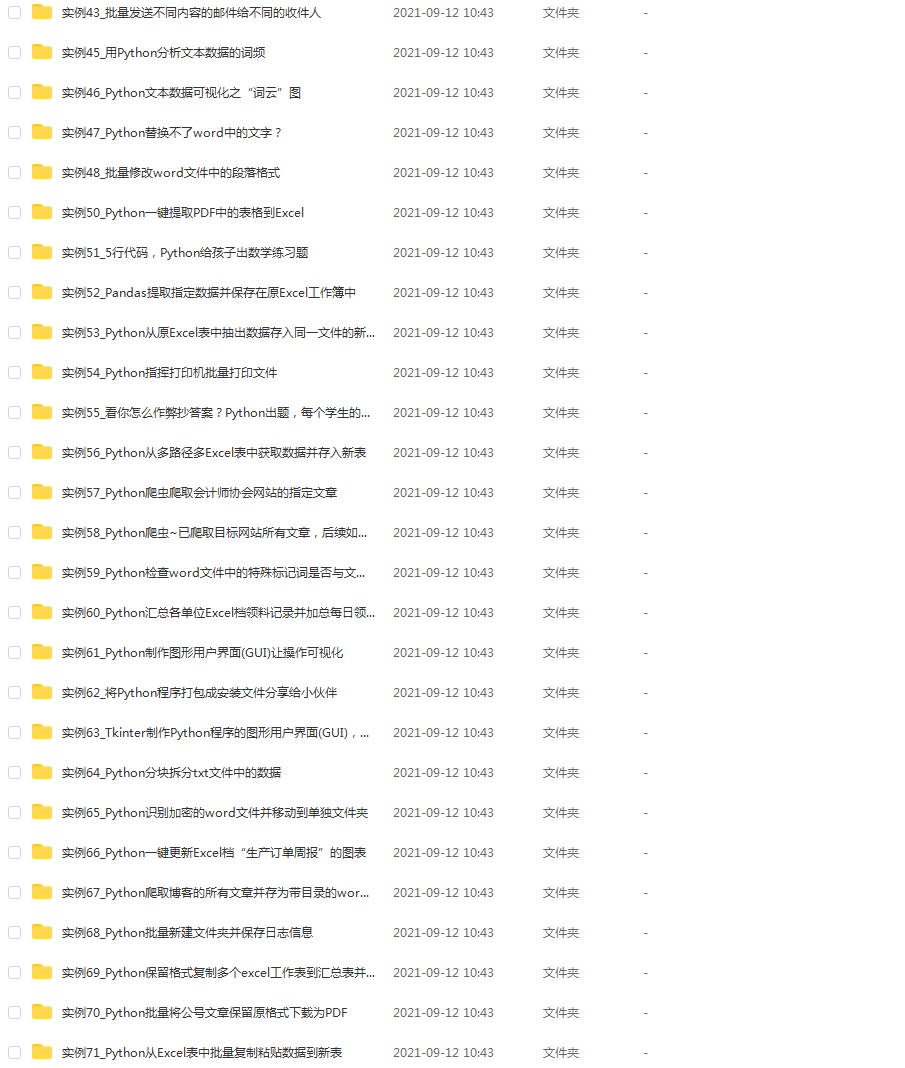

五、实战案例

光学理论是没用的,要学会跟着一起敲,要动手实操,才能将自己的所学运用到实际当中去,这时候可以搞点实战案例来学习。

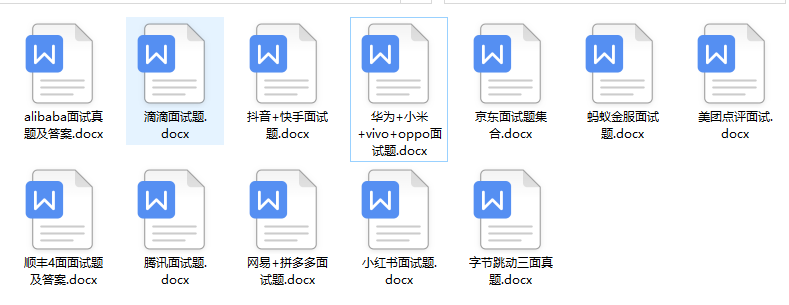

六、面试资料

我们学习Python必然是为了找到高薪的工作,下面这些面试题是来自阿里、腾讯、字节等一线互联网大厂最新的面试资料,并且有阿里大佬给出了权威的解答,刷完这一套面试资料相信大家都能找到满意的工作。

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?