网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

chmod 777 gophish

./gophish

nohup ./gophish & #后台进行执行

jobs:查看当前有多少在后台运行的命令,-l选项可显示所有任务的PID。

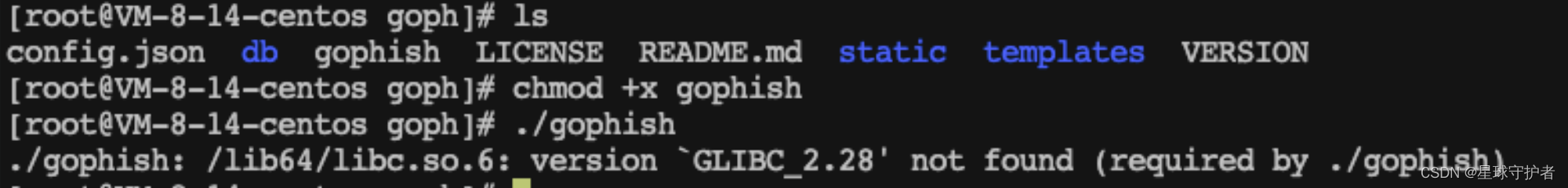

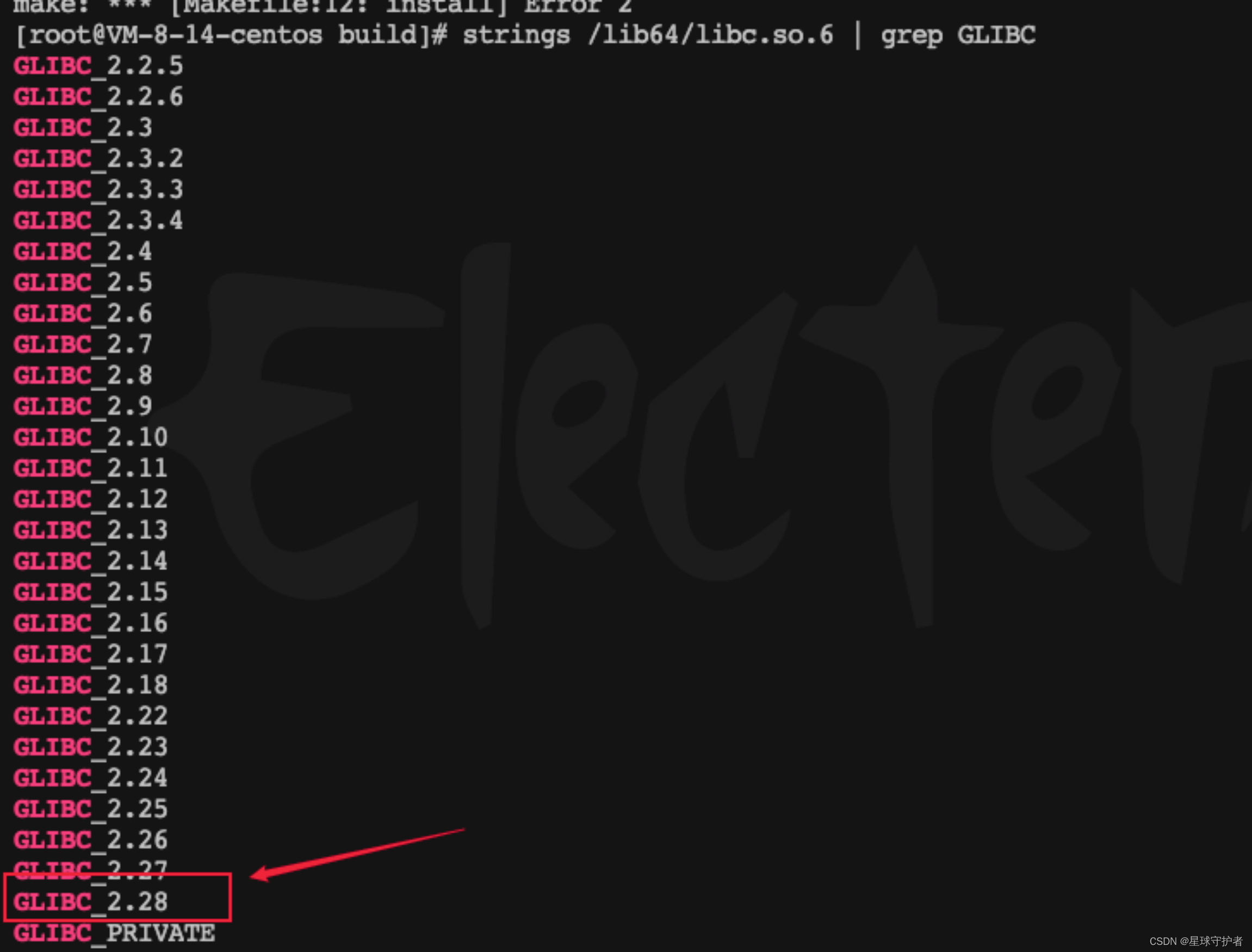

报错信息排查

https://roy.wang/centos7-upgrade-glibc/

此时再次启动,回显密码

https://ip:端口/

admin

78dbfee58e00fd19

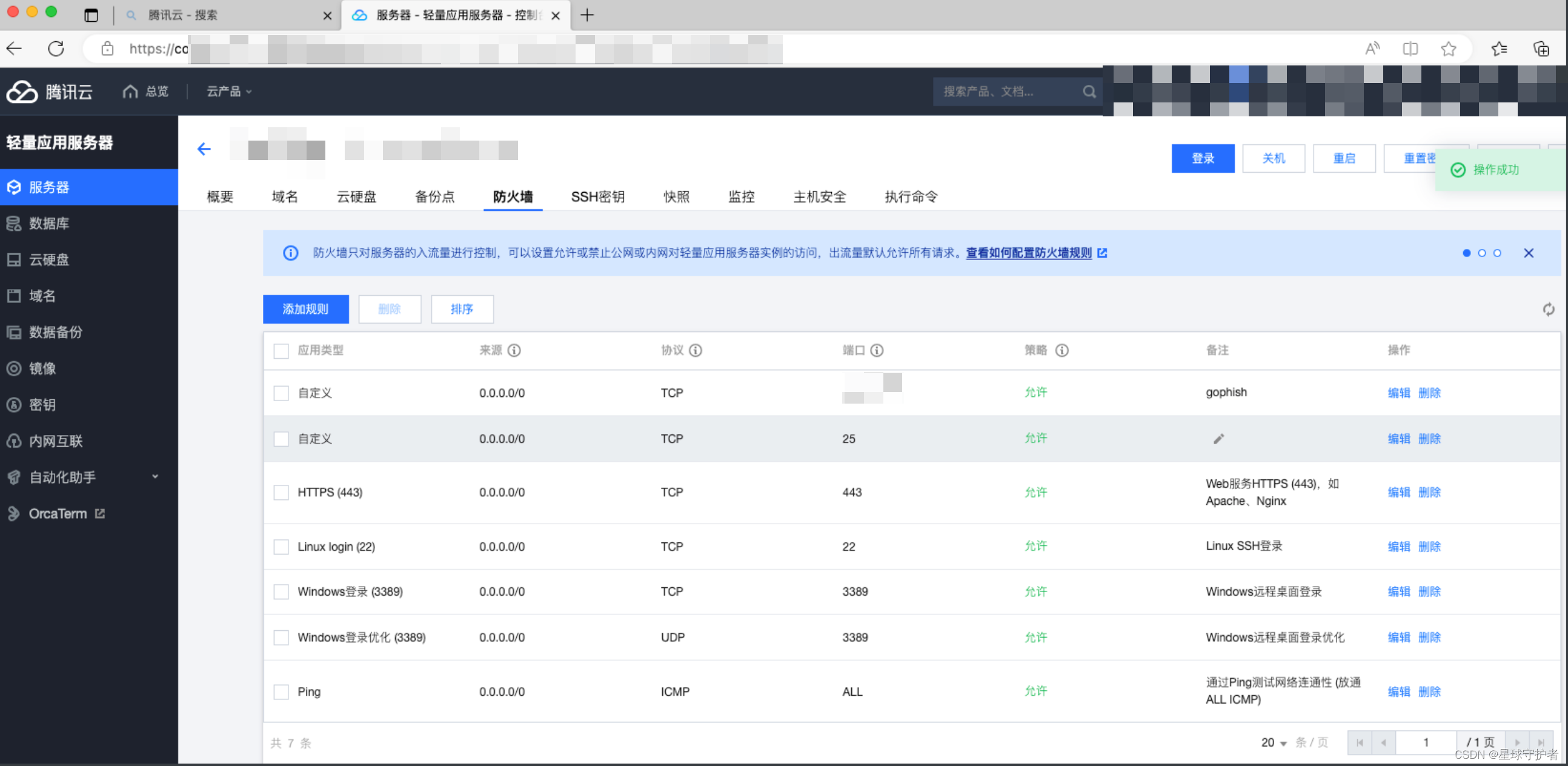

云主机开启防火墙策略,允许端口开放访问

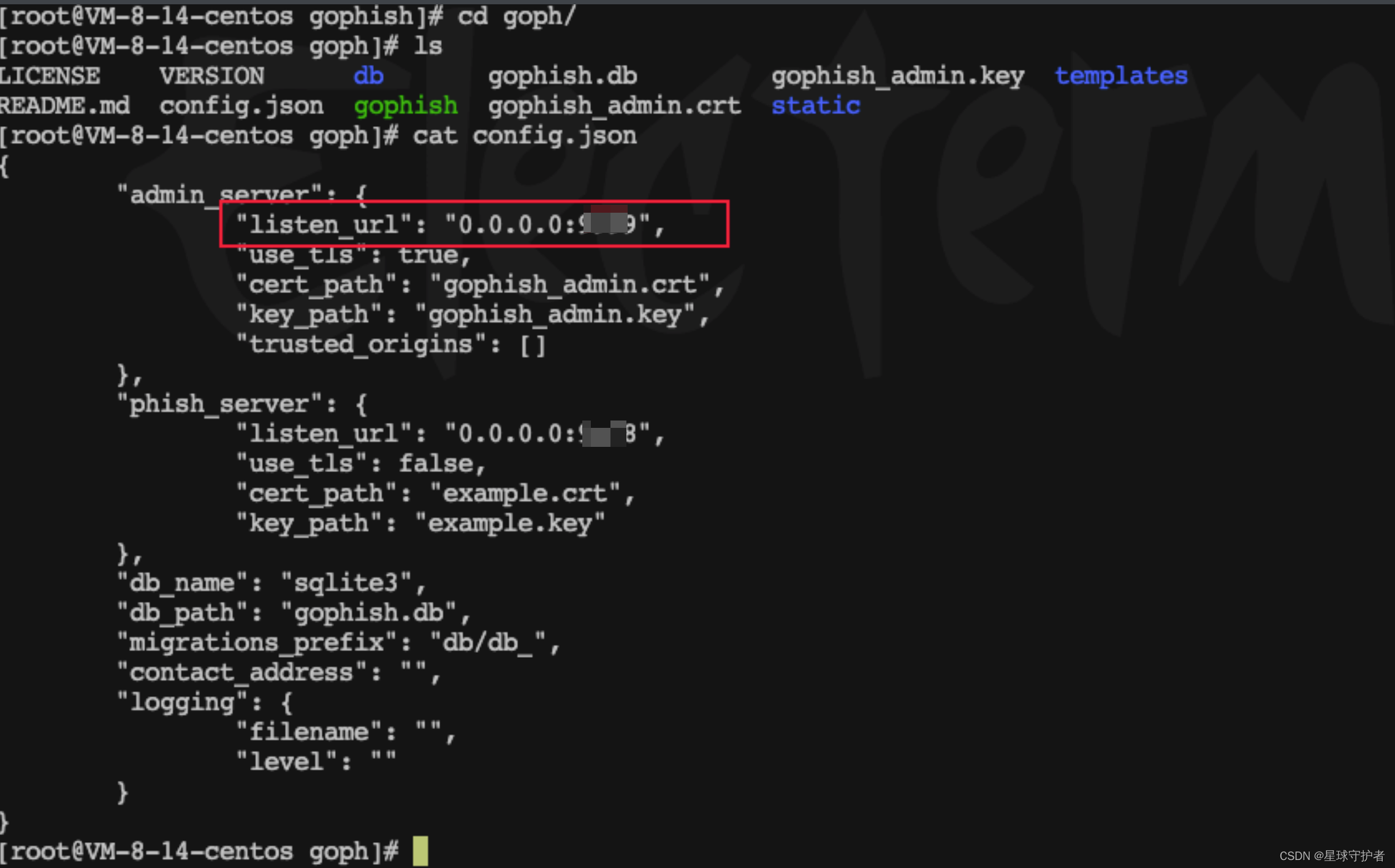

进行访问,发现还是报错,排查发现,配置文件里面,限制了127.0.0.1访问,更改配置文件

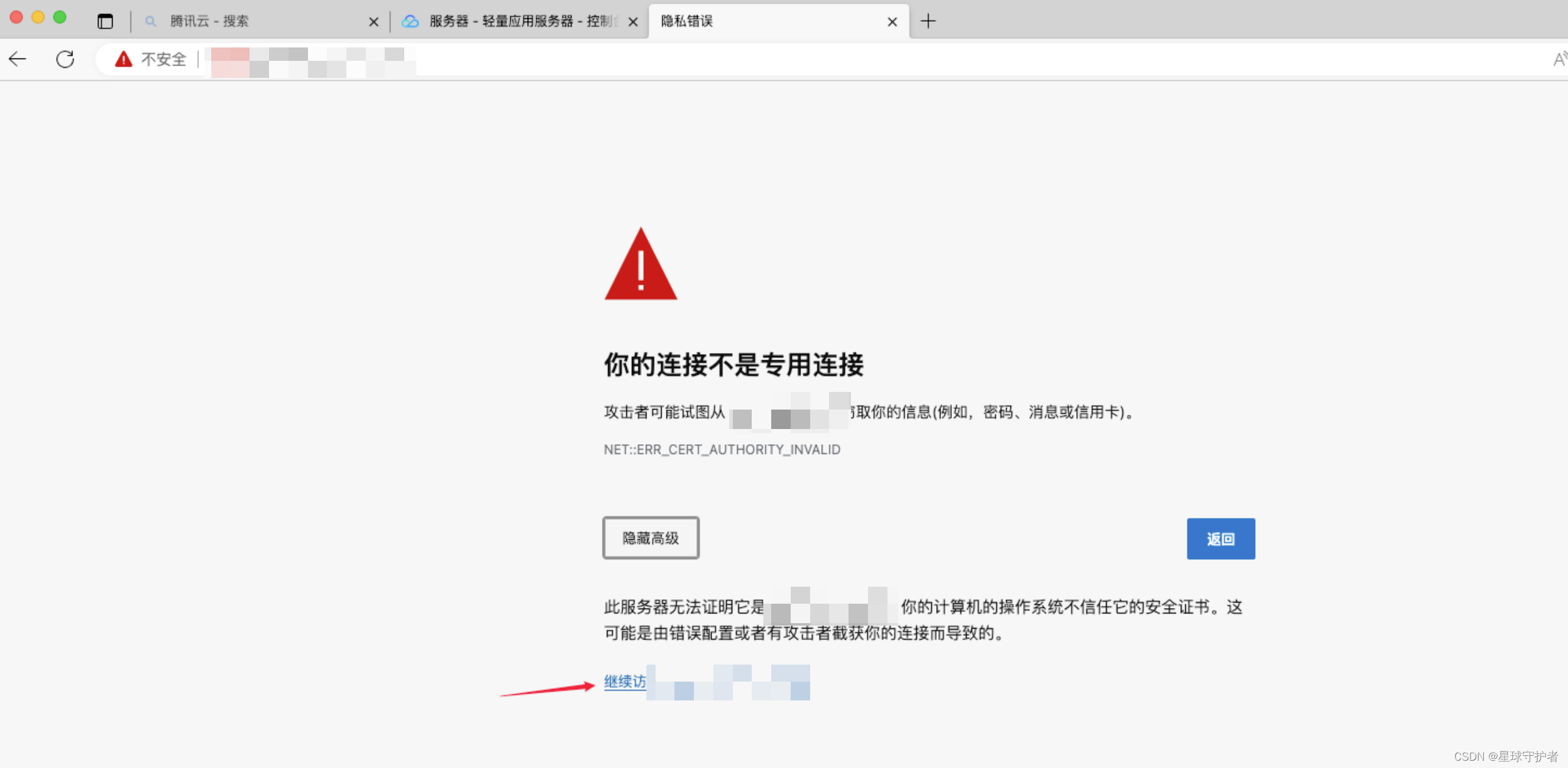

发现成功访问,必须使用https进行访问

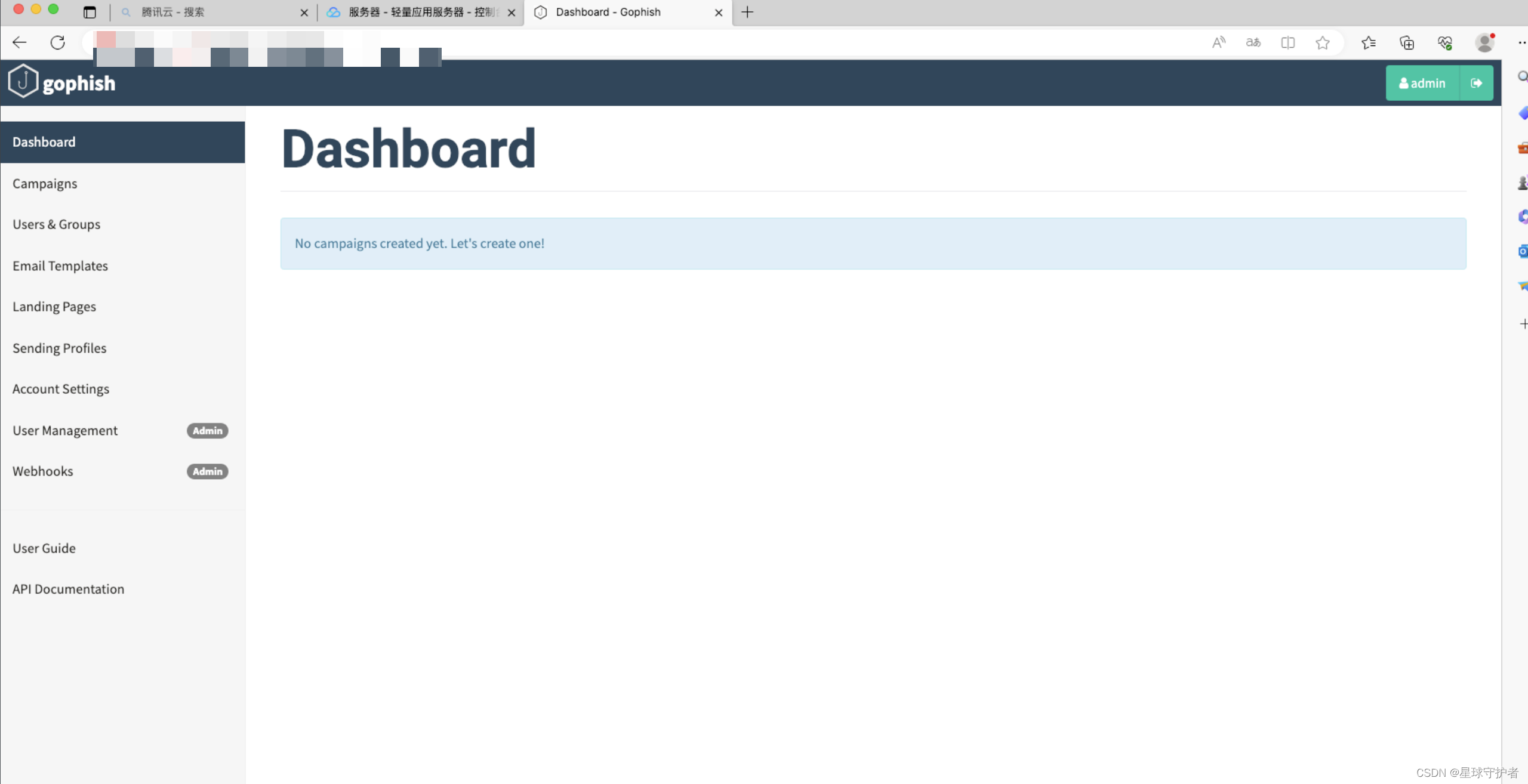

首次登陆进行密码更改,成功进入系统

三、Gophish配置

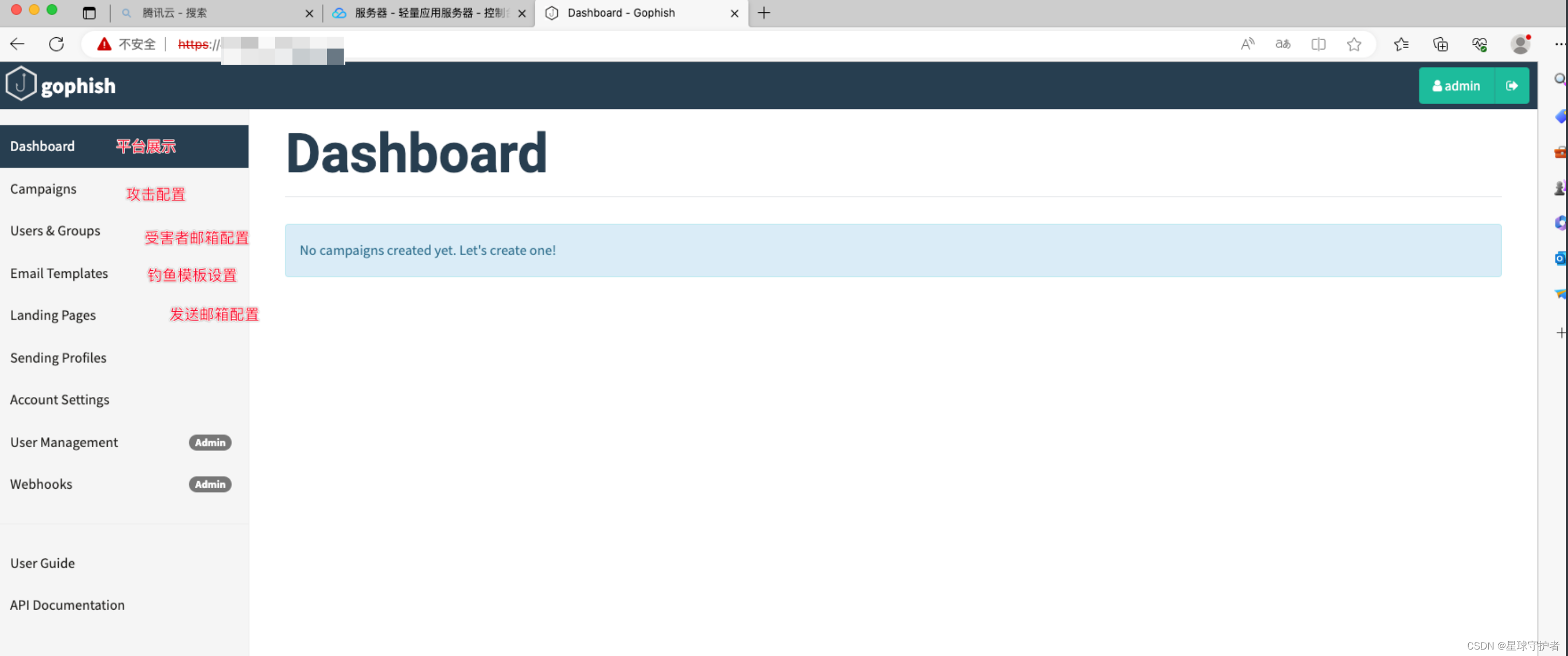

0x01 功能介绍

| 功能 | 简述 |

|---|---|

| Dashboard | 仪表板,查看整体测试情况 |

| Campaigns | 每次攻击前需要配置一次 |

| Users & Groups | 用户和用户组(添加需要进行钓鱼的邮箱和相关基础信息) |

| Email Templates | 电子邮件模板 |

| Landing Pages | 需要伪造的钓鱼页面 |

| Sending Profiles | 钓鱼邮箱发送配置 |

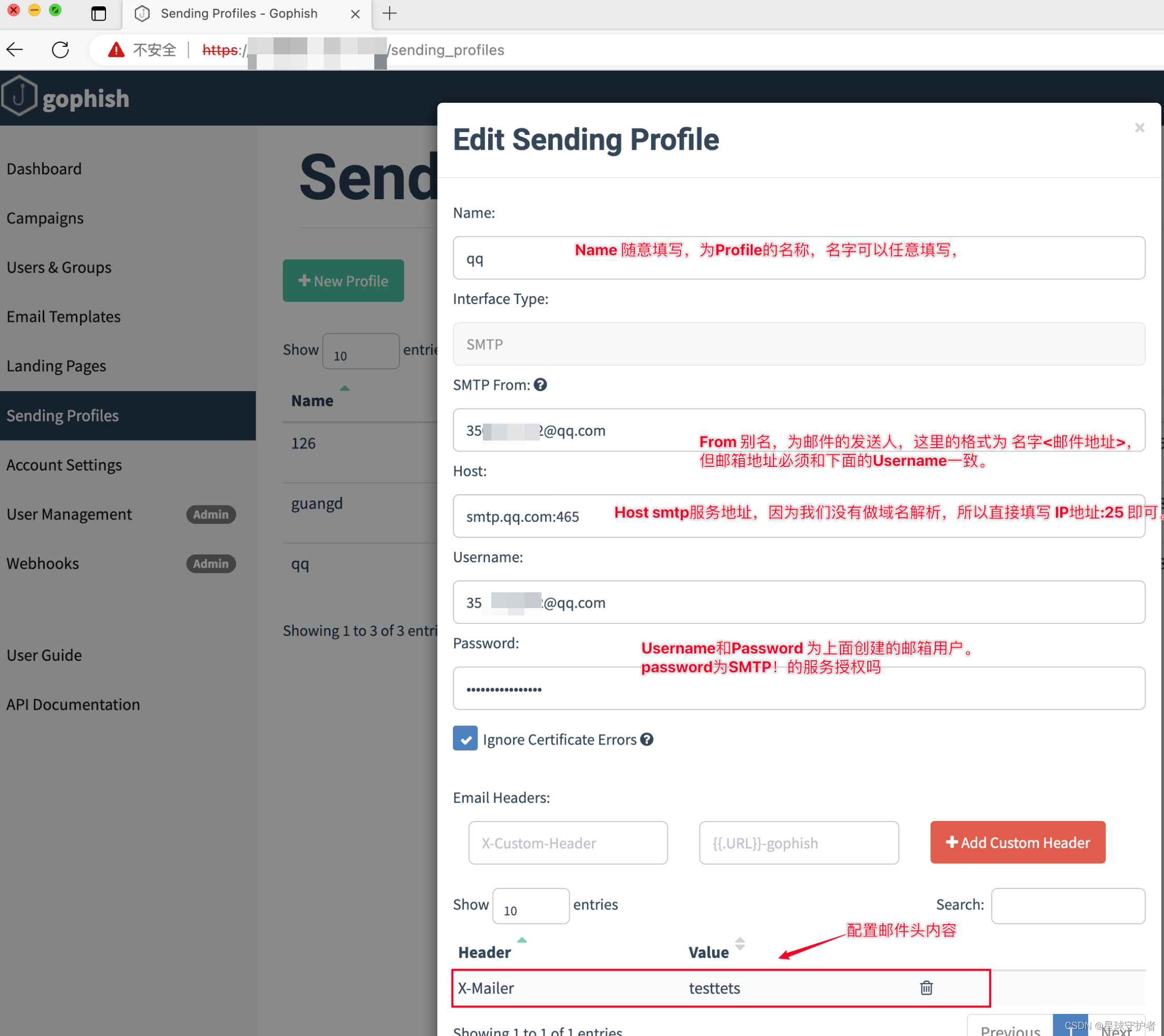

0x02 Sending Profiles(钓鱼邮箱发送配置)

-

主要作用是将用来发送钓鱼邮件的邮箱配置到Gophish。点击 “New Profile” 新建一个策略,依次来填写各个字段:

-

Name:Name字段是为新建的发件策略进行命名,不会影响到钓鱼的实施,建议以发件邮箱为名字,例如使用qq邮箱来发送钓鱼邮件,则Name字段可以写xxxxxx@qq.com。 -

Interface Type:Interface Type 是接口类型,默认为 SMTP类型 且不可修改,因此需要发件邮箱开启SMTP服务 -

From:From 是发件人,即钓鱼邮件所显示的发件人。(在实际使用中,一般需要进行近似域名伪造)这里为了容易理解,就暂时以qq邮箱为例,所以From字段可以写:test<xxxxxx@qq.com>。 -

Host:Host 是SMTP服务器的地址,格式是smtp.example.com:25,例如qq邮箱的smtp服务器地址为smtp.qq.com。但这里要注意,如果搭建Gophish平台用的vps是阿里云的话,是不能使用25端口的,因为阿里云禁用25端口,你可以通过提工单解封,但申请通过的难度很大。所以,我们这里可以把25端口改为465端口,即填写smtp.qq.com:465,这样就可以成功发送邮件了。 -

Username:Username 是SMTP服务认证的用户名,如果是qq邮箱,Username则是自己的qq邮箱号xxxx@qq.com。 -

Password:Password 是SMTP服务认证的密码,例如qq邮箱,需要在登录qq邮箱后,依次点击 “设置”—>“账户”—>“开启SMPT服务”—>“生成授权码”来获取SMTP服务授权码,Password的值则填写我们收到的授权码。

-

Email Headers(选填):Email Headers 是自定义邮件头字段,例如邮件头的X-Mailer字段,若不修改此字段的值,通过gophish发出的邮件,其邮件头的X-Mailer的值默认为gophish。

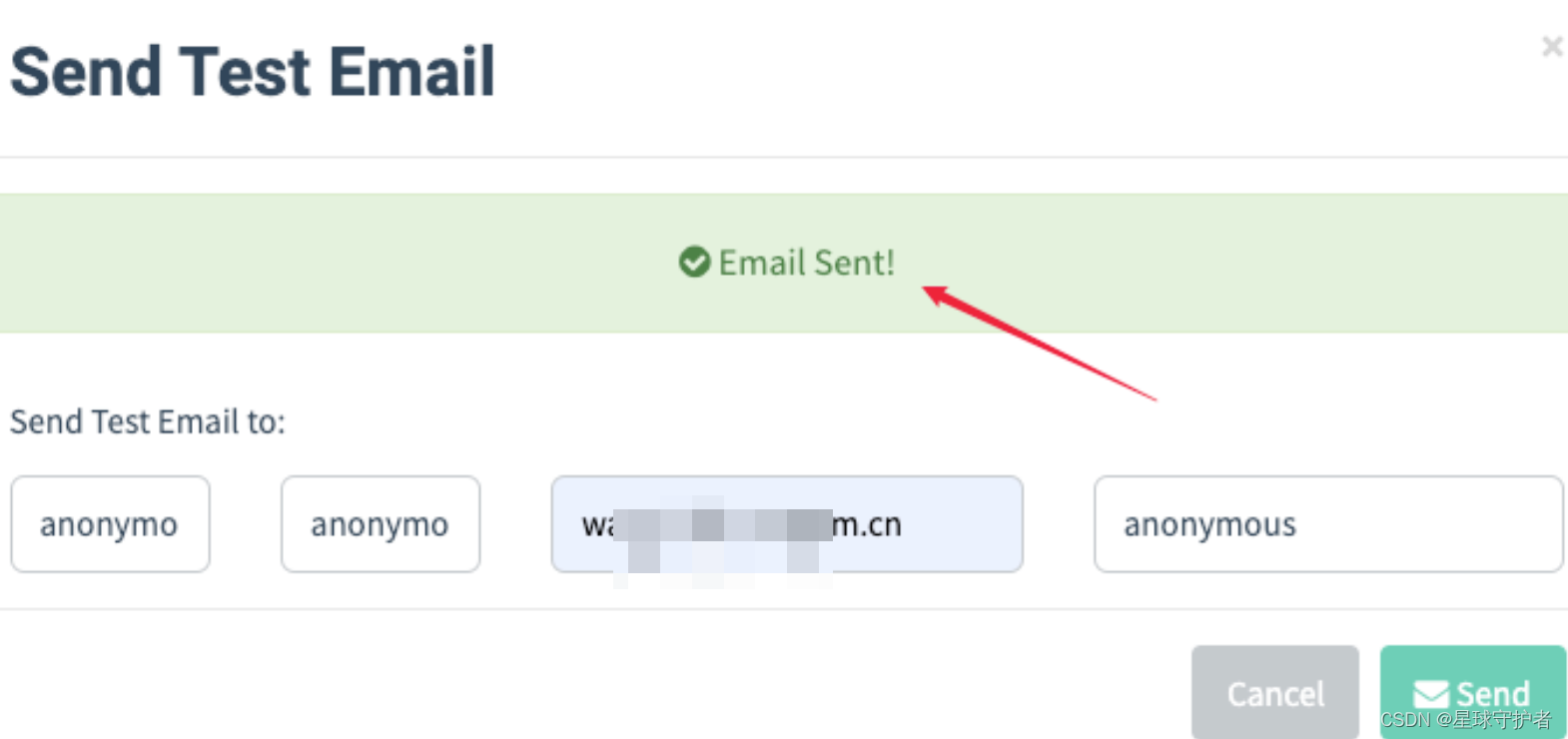

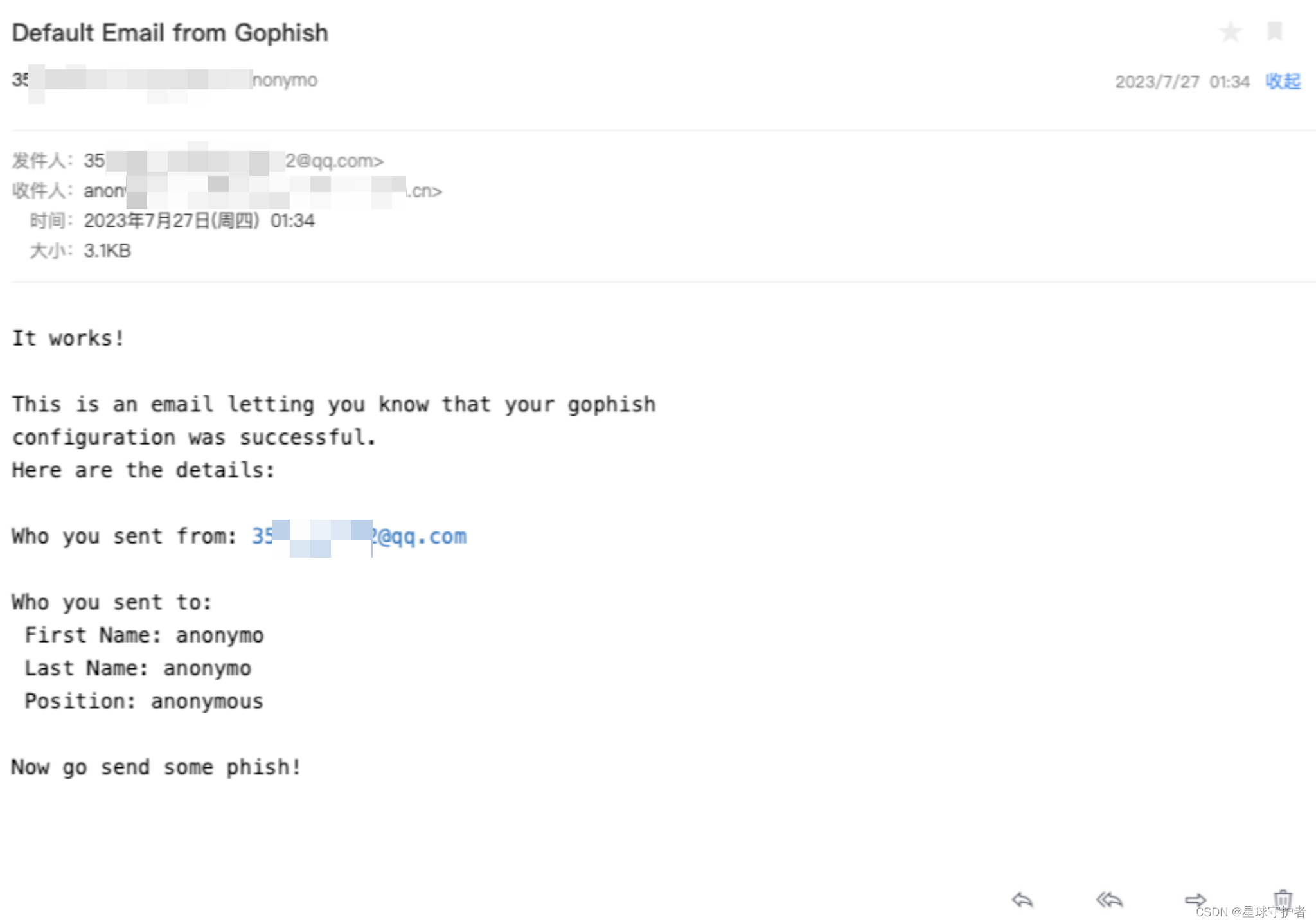

设置好以上字段,可以点击 “Send Test Email” 来给自己发送一个测试邮件,以检测SMTP服务器是否认证通过。如下,成功收到测试邮件,说明SMTP服务器是否认证通过:

查看发送结果

至此,发件邮箱的配置已经完成。当然,在实际钓鱼中,不可能使用自己的qq邮箱去发送钓鱼邮件。一是因为很容易暴露自身身份,而且邮件真实性低,二是qq邮箱这类第三方邮箱对每个用户每日发件数存在限制,对钓鱼有检测、会被封的,所以我们还是得自己搭建邮件服务器。

因此,如果需要大批量去发送钓鱼邮件,最好的方式是使用自己搭建的邮件服务器,申请近似域名,搭建邮件服务器来发件下一篇是搭建邮件服务器教程

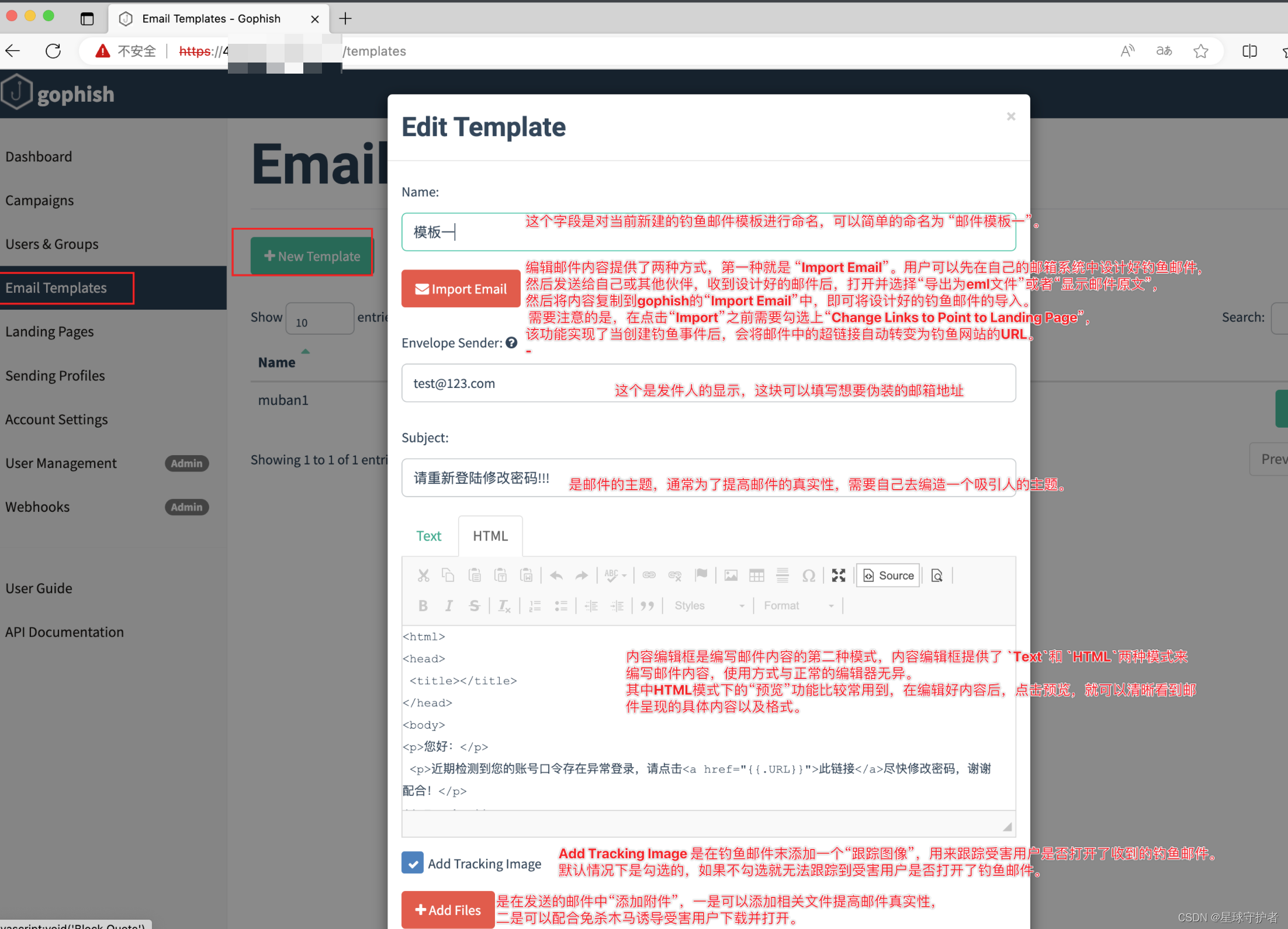

0x03 Email Templates(钓鱼邮件模板)

在左侧栏找到 Email Templates,点击添加新模板

Name:这个字段是对当前新建的钓鱼邮件模板进行命名,可以简单的命名为 “邮件模板一”。Import Email:Gophish为编辑邮件内容提供了两种方式,第一种就是 “Import Email”。用户可以先在自己的邮箱系统中设计好钓鱼邮件,然后发送给自己或其他伙伴,收到设计好的邮件后,打开并选择“导出为eml文件”或者“显示邮件原文”,然后将内容复制到gophish的“Import Email”中,即可将设计好的钓鱼邮件的导入。 需要注意的是,在点击“Import”之前需要勾选上“Change Links to Point to Landing Page”,该功能实现了当创建钓鱼事件后,会将邮件中的超链接自动转变为钓鱼网站的URL。Subject:Subject 是邮件的主题,通常为了提高邮件的真实性,需要自己去编造一个吸引人的主题。这里简单填写成 “第一次钓鱼测试”。内容编辑框:内容编辑框是编写邮件内容的第二种模式,内容编辑框提供了Text和HTML两种模式来编写邮件内容,使用方式与正常的编辑器无异。其中HTML模式下的“预览”功能比较常用到,在编辑好内容后,点击预览,就可以清晰看到邮件呈现的具体内容以及格式。Add Tracking Image:Add Tracking Image 是在钓鱼邮件末添加一个“跟踪图像”,用来跟踪受害用户是否打开了收到的钓鱼邮件。默认情况下是勾选的,如果不勾选就无法跟踪到受害用户是否打开了钓鱼邮件。Add Files:Add Files 是在发送的邮件中“添加附件”,一是可以添加相关文件提高邮件真实性,二是可以配合免杀木马诱导受害用户下载并打开。

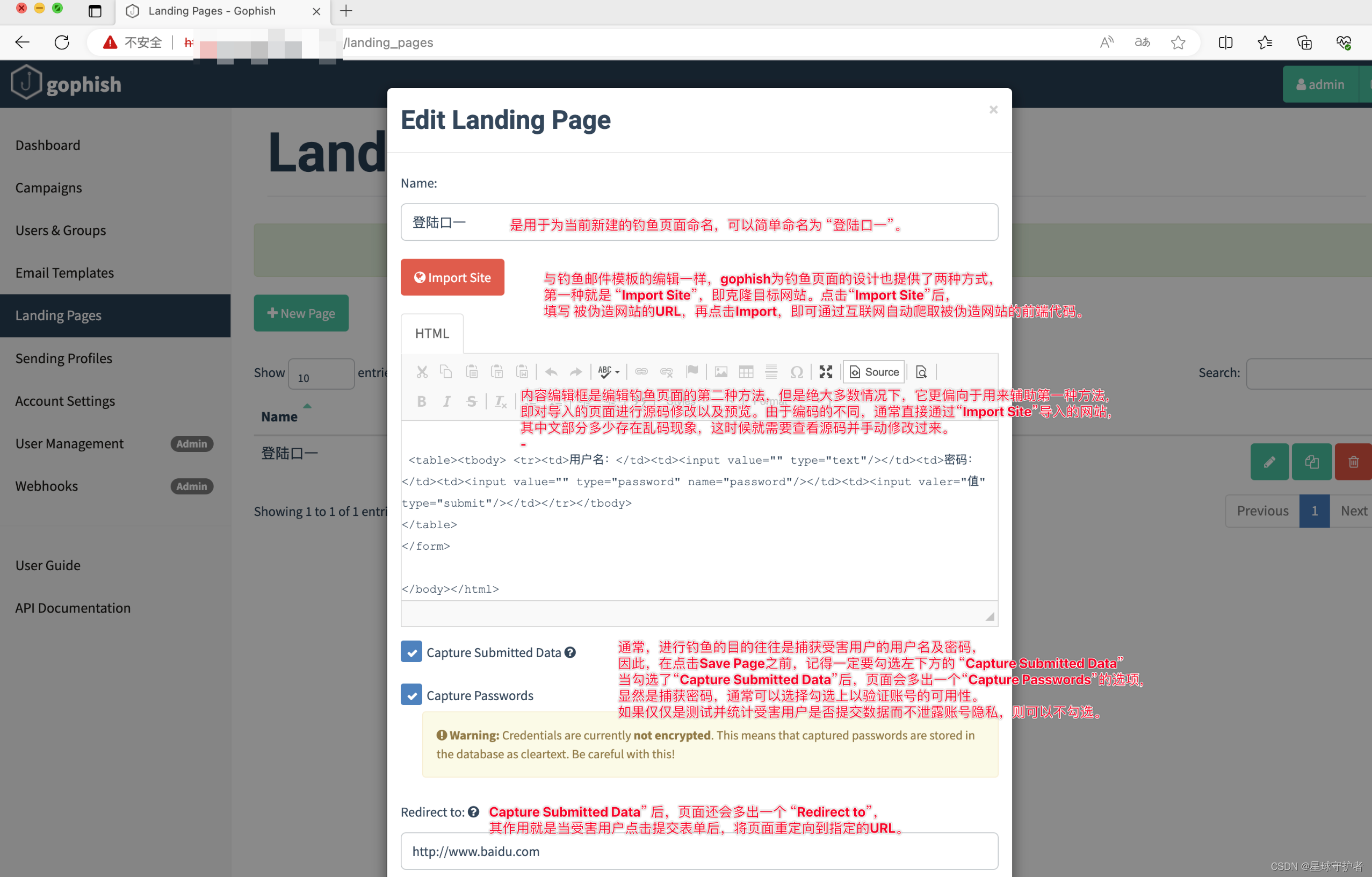

0x04 Landing Pages(伪造钓鱼页面)

Landing Pages中设计由邮件中超链接指向的钓鱼网页,点击 “New Page” 新建页面:

Name:Name 是用于为当前新建的钓鱼页面命名,可以简单命名为 “登陆口一”。Import Site:与钓鱼邮件模板的编辑一样,gophish为钓鱼页面的设计也提供了两种方式,第一种就是 “Import Site”,即克隆目标网站。点击“Import Site”后,填写 被伪造网站的URL,再点击Import,即可通过互联网自动爬取被伪造网站的前端代码。内容编辑框:内容编辑框是编辑钓鱼页面的第二种方法,但是绝大多数情况下,它更偏向于用来辅助第一种方法,即对导入的页面进行源码修改以及预览。由于编码的不同,通常直接通过“Import Site”导入的网站,其中文部分多少存在乱码现象,这时候就需要查看源码并手动修改过来。Capture Submitted Data(重点):通常,进行钓鱼的目的往往是捕获受害用户的用户名及密码,因此,在点击Save Page之前,记得一定要勾选左下方的 “Capture Submitted Data” 当勾选了“Capture Submitted Data”后,页面会多出一个“Capture Passwords”的选项,显然是捕获密码,通常可以选择勾选上以验证账号的可用性。如果仅仅是测试并统计受害用户是否提交数据而不泄露账号隐私,则可以不勾选。- 当勾选了

“Capture Submitted Data”后,页面还会多出一个 “Redirect to”,其作用就是当受害用户点击提交表单后,将页面重定向到指定的URL。

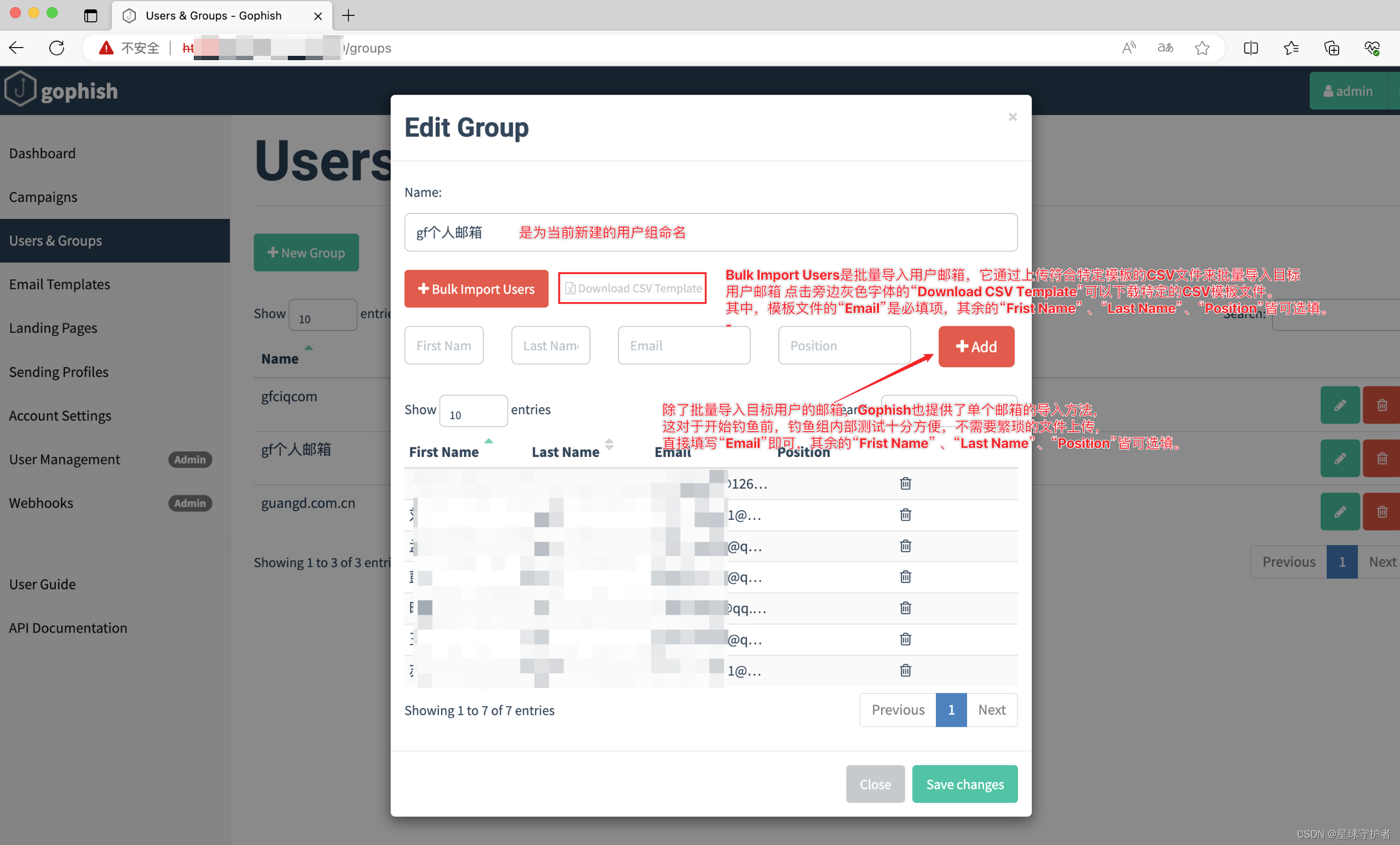

0x05 Users & Groups(用户和组)

添加受害人邮箱发送组,钓鱼的目标邮箱导入Gophish中准备发送。点击“New Group”新建一个钓鱼的目标用户组:

Name:Name 是为当前新建的用户组命名Bulk Import Users:Bulk Import Users是批量导入用户邮箱,它通过上传符合特定模板的CSV文件来批量导入目标用户邮箱 点击旁边灰色字体的“Download CSV Template”可以下载特定的CSV模板文件。其中,模板文件的“Email”是必填项,其余的“Frist Name” 、“Last Name”、“Position”皆可选填。Add:除了批量导入目标用户的邮箱,Gophish也提供了单个邮箱的导入方法,这对于开始钓鱼前,钓鱼组内部测试十分方便,不需要繁琐的文件上传,直接填写“Email”即可,其余的“Frist Name” 、“Last Name”、“Position”皆可选填。

0x06 Campaigns(钓鱼测试)

Campaigns 的作用是将上述四个功能Sending Profiles 、Email Templates 、Landing Pages 、Users & Groups联系起来,并创建钓鱼事件。

在Campaigns中,可以新建钓鱼事件,并选择编辑好的钓鱼邮件模板,钓鱼页面,通过配置好的发件邮箱,将钓鱼邮件发送给目标用户组内的所有用户。点击“New Campaign”新建一个钓鱼事件

Name:Name 是为新建的钓鱼事件进行命名,可以简单命名为”第一次钓鱼“。Email Template:Email Template 即钓鱼邮件模板,这里选择刚刚上面编辑好的钓鱼邮件模板。Landing Page:Landing Page 即钓鱼页面,这里选择刚刚上面编辑好的。URL(重点):URL 是用来替换选定钓鱼邮件模板中超链接的值,该值指向部署了选定钓鱼页面的url地址。简单来说,这里的URL需要填写当前运行Gophish脚本主机的IP。因为启动Gophish后,Gophish默认监听了3333端口和80端口(我们这配置的是81端口),其中3333端口是后台管理系统,而81端口就是用来部署钓鱼页面的。当URL填写了http://主机IP/,并成功创建了当前的钓鱼事件后,Gophish会在主机的81端口部署当前钓鱼事件所选定的钓鱼页面,并在发送的钓鱼邮件里,将其中所有的超链接都替换成部署在81端口的钓鱼页面的url。与配置文件里面的一致即可

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

很难做到真正的技术提升。**

一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

9万+

9万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?