* 设置渗透测试环境,包括安装Kali Linux、配置网络环境等。

* 准备渗透测试工具和资源,确保能够顺利进行测试。

-

漏洞验证:

- 对发现的漏洞进行验证和确认,确保漏洞的存在性和影响程度。

- 验证漏洞利用过程中的各种场景和条件。

-

报告撰写:

- 撰写渗透测试报告,记录测试过程、发现的漏洞、利用的方法等。

- 提出建议的修复措施和改进建议,以提高系统的安全性。

-

后期清理:

- 在渗透测试完成后,进行系统和环境的清理,删除测试留下的痕迹和后门。

- 关闭测试中使用的虚拟机、删除测试数据和日志等。

重要任务主要涉及到渗透测试的核心步骤和目标,对系统安全性的评估和测试结果具有直接影响。而次要任务则是在测试过程中的辅助工作和支持任务,有助于提高测试的效率和质量。

Kali Linux是一个专门用于渗透测试和安全审计的Linux发行版,其中包含了大量的安全工具,包括用于社会工程学的工具。下面是使用Kali Linux中一些常见的社会工程学工具的简要介绍:

1. **Social Engineering Toolkit (SET)**:社会工程学工具包(SET)是一个功能强大的工具集,用于模拟各种社会工程学攻击。它包括多个模块,可以用于生成恶意网站、钓鱼攻击、利用漏洞等。要启动SET,可以在终端中输入命令:setoolkit。

**2. **Credential Harvester Attack**:**凭证收集器攻击是SET的一个模块,用于创建一个虚假的登录页面,诱使用户输入其凭据(用户名和密码)。攻击者可以通过这种方式窃取用户的凭据信息。要使用凭证收集器攻击,可以在SET中选择对应的模块,然后按照提示进行操作。

**3. **Website Attack Vectors**:**网站攻击向量是SET中的另一个模块,用于生成恶意网站,诱使用户访问并执行恶意操作。这包括创建恶意的JavaScript脚本、Flash应用程序等。攻击者可以利用这些恶意网站来传播恶意软件或进行其他攻击。在SET中选择网站攻击向量模块后,可以选择创建各种类型的恶意网站。

4. **SMS Spoofing Attack**:短信欺骗攻击是SET的另一个模块,用于伪造发送者的手机号码,并发送虚假的短信消息。攻击者可以利用这种技术来欺骗用户提供个人信息或执行其他操作。在SET中选择短信欺骗攻击模块后,可以设置发送者的手机号码和消息内容。

**5. **Payload Generator**:**负载生成器是SET中的一个实用工具,用于生成各种类型的恶意负载,例如Trojan、Backdoor、Keylogger等。攻击者可以将这些恶意负载嵌入到钓鱼网站或恶意文件中,以执行远程命令或窃取敏感信息。在SET中选择负载生成器模块后,可以选择生成所需类型的恶意负载。

例:

### Kali Linux 社会工程学工具的使用示例

Kali Linux 是一个广泛用于渗透测试和安全审计的 Linux 发行版,它集成了大量的安全工具,包括社会工程学工具,用于模拟和执行各种社会工程学攻击。在本文中,我们将演示几个 Kali Linux 社会工程学工具的使用示例。

### 1. Social Engineering Toolkit (SET)

社会工程学工具包(SET)是 Kali Linux 中最流行的社会工程学工具之一,它提供了各种模块,用于模拟多种社会工程学攻击。

**示例:使用 Credential Harvester 攻击模块**

Credential Harvester 攻击模块用于创建虚假的登录页面,用于窃取用户的凭据。以下是使用 SET 的 Credential Harvester 攻击模块的简单示例:

- 在终端中输入

setoolkit启动社会工程学工具包。 - 选择 “Website Attack Vectors” -> “Credential Harvester Attack”。

- 选择 “Site Cloner” 以克隆目标网站,并输入目标网站的 URL。

- 设置监听器选项,包括 IP 地址和端口。

- 启动监听器,并等待目标用户访问虚假的登录页面。

### 2. BeEF

Browser Exploitation Framework(BeEF)是一个专门用于攻击 Web 浏览器的工具,可以用于远程控制受害者的浏览器并执行各种攻击。

**示例:远程浏览器控制**

- 在终端中输入

beef-xss启动 BeEF 服务器。 - 访问 BeEF 控制台,通常在

http://localhost:3000/ui/panel。 - 创建一个钓鱼攻击页面,并将 BeEF 的 JavaScript 代码嵌入到页面中。

- 发送钓鱼页面给目标用户,一旦目标用户访问页面并执行 JavaScript,他们的浏览器就会被 BeEF 控制台捕获。

### 3. Metasploit

Metasploit 是一个强大的渗透测试框架,它包含了大量的模块,可用于执行各种类型的攻击,包括社会工程学攻击。

**示例:发送虚假电子邮件**

- 使用 Metasploit 中的

sendmail模块发送虚假电子邮件。 - 配置邮件内容、收件人地址等参数。

- 启动模块,发送虚假电子邮件给目标用户。

- 一旦目标用户打开电子邮件并点击其中的链接或附件,攻击者就可以获取他们的凭据或控制其系统。

哈希密码破解

是一种常见的密码破解技术,它通过尝试不同的输入(通常是字典中的单词或字符串)并计算它们的哈希值,然后将其与目标哈希值进行比较,以找到原始输入。下面是一个简单的示例,演示如何使用 Kali Linux 中的常见工具来进行哈希密码破解:

### 1. 使用 Hashcat

Hashcat 是一个专门用于密码破解的工具,它支持多种哈希算法和攻击模式。

**示例:使用字典攻击破解哈希密码**

- 准备一个包含常见密码和字符串的字典文件,例如

rockyou.txt。 - 在终端中使用

hashcat命令,指定目标哈希文件和字典文件,以执行字典攻击。

hashcat -m [哈希类型] [目标哈希文件] [字典文件]

例如,如果要破解 MD5 哈希密码,命令可能如下所示:

hashcat -m 0 hashes.txt rockyou.txt

### 2. 使用 John the Ripper

John the Ripper 是另一个流行的密码破解工具,它也支持多种哈希算法和攻击模式。

**示例:使用单词生成器破解哈希密码**

- 准备一个包含可能的密码和字符串模式的单词生成器文件,例如

password.lst。 - 在终端中使用

john命令,指定目标哈希文件和单词生成器文件,以执行单词生成器攻击。

john --wordlist=[单词生成器文件] [目标哈希文件]

例如,如果要使用单词生成器攻击破解哈希密码,命令可能如下所示:

john --wordlist=password.lst hashes.txt

### 3. 使用 Hydra

Hydra 是一个强大的密码破解工具,它支持多种服务的暴力破解,包括 SSH、FTP、HTTP 等。

**示例:使用 Hydra 进行在线破解**

- 准备一个包含可能的用户名和密码的文本文件,例如

userpass.txt。 - 在终端中使用

hydra命令,指定目标服务和用户名/密码文件,以进行在线暴力破解。

hydra -l [用户名] -P [密码文件] [目标服务]://[目标地址]

例如,如果要使用 Hydra 对 SSH 进行在线暴力破解,命令可能如下所示:

hydra -l admin -P password.txt ssh://192.168.0.1

当使用Metasploit进行渗透测试时,通常会遵循以下步骤:

1. 启动Metasploit

在Kali Linux中,可以通过命令行启动Metasploit Framework:

msfconsole

2. 选择并加载模块

Metasploit Framework包含各种模块,包括扫描器、漏洞利用模块、Payload生成器等。你可以使用search命令来查找你需要的模块,并使用use命令加载选定的模块。

search exploit <关键词>

use exploit/<exploit模块>

3. 配置模块参数

加载模块后,需要配置相应的参数,例如目标主机的IP地址、端口等信息。

set RHOSTS <目标主机IP>

set RPORT <目标主机端口>

4. 运行模块

配置完成后,可以使用exploit命令来执行模块,并尝试利用目标系统上的漏洞。

exploit

5. 获取访问权限

如果攻击成功,你将获得对目标系统的访问权限,并可以执行特定操作。在获取访问权限后,你可以进一步探索目标系统、收集信息、提升权限等。

6. 清理和退出

在完成渗透测试后,你可以使用exit命令退出Metasploit Framework,并在必要时清理所有痕迹。

exit

如何使用Metasploit Framework进行哈希攻击。

1. 使用哈希转储模块

Metasploit Framework中的hashdump模块是用于从目标系统中获取哈希值的一个常用模块。它可以在已经获得对目标系统的访问权限后,从目标系统的本地存储中获取凭据的哈希值。

2. 配置模块参数

在加载hashdump模块后,需要设置正确的参数以指定目标系统的会话ID。这个会话ID是通过Metasploit Framework与目标系统建立的会话的唯一标识符。

3. 运行模块

运行hashdump模块后,Metasploit Framework将尝试从目标系统中获取哈希值。如果操作成功,将显示在模块执行结果中,通常是NTLM哈希或者Linux密码哈希。

4. 破解哈希

获取到哈希值后,接下来的步骤是破解这些哈希值,以获取明文密码或者凭据。这通常需要使用外部的哈希破解工具,如John the Ripper或hashcat。

示例

假设我们已经获得了对目标系统的访问权限,并且建立了与目标系统的会话。我们可以按照以下步骤来执行哈希攻击:

- 首先,加载

hashdump模块并设置正确的参数:

use post/windows/gather/hashdump

set SESSION <目标系统会话ID>

- 然后,运行模块并等待执行结果:

run

- 等待模块执行完成后,将在输出中看到获取到的哈希值。

- 最后,使用外部的哈希破解工具,例如

John the Ripper或hashcat,对获取到的哈希值进行破解。

当你使用Metasploit Framework获取了目标系统的哈希值后,你可以将这些哈希值保存到一个文件中,然后使用外部的哈希破解工具(例如John the Ripper或hashcat)来进行破解。下面是一个简单的示例:

1. 保存哈希值到文件

首先,将从Metasploit Framework获取的哈希值保存到一个文件中。可以使用hashdump模块的creds命令来将哈希值保存到一个文件中:

creds -o /path/to/hash.txt

2. 使用John the Ripper破解哈希

如果你选择使用John the Ripper进行哈希破解,可以按照以下步骤操作:

a. 创建John the Ripper所需的格式文件

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

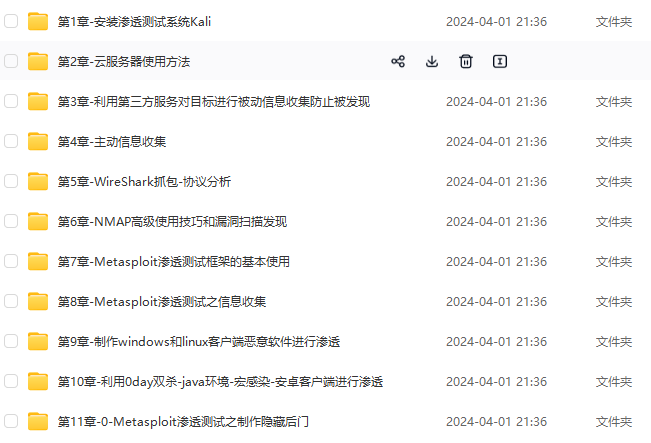

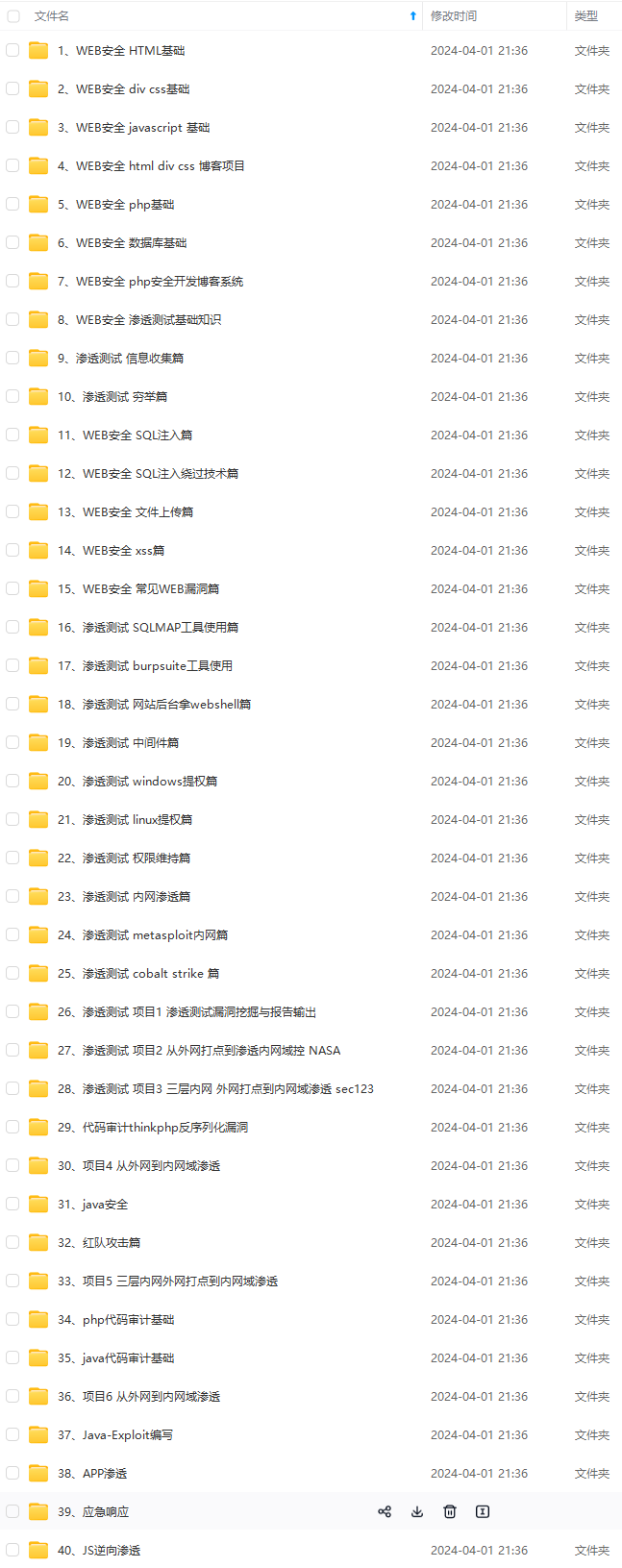

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

4)]

[外链图片转存中…(img-uRIpU5UB-1715527955604)]

[外链图片转存中…(img-waVRJ9Hh-1715527955604)]

[外链图片转存中…(img-0W0tHeO1-1715527955604)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

1522

1522

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?