apt install openvas -y

依赖出问题

如果没出问题就不用进行下面的步骤了

移除模块冲突依赖

apt-get remove libgcc-9-dev mitmproxy

移除依赖

删除自动下载的无用库,再次运行添加 --fix-missing选项

apt autoremove

apt-get remove libgcc-9-dev mitmproxy --fix-missing

重新安装openvas

apt-get -y install openvas

安装完成

从图形化界面也可以找到了,漏洞分析->OpenVAS

安装失败,只能安装最新版了。。。

安装GVM

OpenVAS改名为GVM了,通过以下命令进行一些更新。

apt update

apt-get update

apt dist-upgrade

通过以下命令进行gvm的安装

apt-get install gvm -y

设置

gvm-setup

apt-get install postgresql-13

pg_dropcluster 13 main --stop

pg_upgradecluster 12 main

再次进行设置,注意保存长串密码。

漫长的等待…

使用命令

gvm-start

打开页面

可以使用命令

gvm-check-setup

来检查是否安装成功,会分8步进行检查

使用GVM

更新NVT特征库

使用命令

gvm-feed-update

来更新NVT特征库

以后也要常更新

WEB页面

登录

想改密码,可以使用命令

runuser -u _gvm -- gvmd --user=admin --new-password=123456

我就直接用浏览器去记住了

报告生成格式

Configuration->Report Formats

报告格式包含XML、CSV等。点击蓝色链接可看到详细信息,点击左上角放大镜可看更多信息。

内置扫描配置方案

Configurationg->Scan configs

点击蓝色链接,查看详细信息

点击放大镜查看具体信息

包括扫描、NVT会做些什么,以及权限等。可以看到会进行PostgreSQL、主机的探测等

实战

靶机环境可查看:《MetaSploit渗透测试魔鬼训练营》之环境搭建

新建任务

Scans->Tasks

点击上图圈红图标->New Task

或者快速开始,点击魔法棒图标->Task Wizard,输入扫描主机主机名或ip即可。

服务器和网关也同样进行扫描。

等待一会儿,等到Status为Done时,就可以导出报告了

漏洞报告

www.dvssc.com

选择上图下载按钮,下载XML、CSV等格式的报告。

service.com

同样下载报告

gate.dvssc.com

同样下载报告

漏洞整理

xml中内容样式如下:

csv格式报告中部分内容如下:

同样,包含ip、主机名、端口号、漏洞等级、CVE编号、探测方法、影响、解决办法等

漏洞扫描结果

| 主机名 | 端口 | 漏洞 | 补充 | CVE |

|---|---|---|---|---|

| 网站(www.dvssc.com) | 8080 | The Apache Tomcat Manager/Host Manager/Server Status is using default or known hardcoded credentials. | It was possible to login into the Tomcat Host Manager at http://www.dvssc.com:8080/host-manager/html,http://www.dvssc.com:8080/manager/html,http://www.dvssc.com:8080/manager/status using user “root” with password “owaspbwa” | CVE-2010-4094, CVE-2009-3548, CVE-2009-4189, CVE-2009-3099, CVE-2009-3843, CVE-2009-4188, CVE-2010-0557 |

| 80 | This host is running Apache httpd web server and is prone to denial of service vulnerability. | Successful exploitation will let the remote unauthenticated attackers to cause a denial of service. | CVE-2011-3192 | |

| 80 | Joomla! < 3.9.13 Multiple Vulnerabilities | Installed version: 1.5.9 | CVE-2019-18650,CVE-2019-18674 | |

| 80 | Tiki Wiki CMS Groupware is prone to multiple unspecified vulnerabilities, including: - An unspecified SQL-injection vulnerability - An unspecified authentication-bypass vulnerability - An unspecified vulnerability | Installed version: 1.9.5 | CVE-2010-1135,CVE-2010-1134,CVE-2010-1133,CVE-2010-1136 | |

| 8080 | Source Control Management (SCM) Files Accessible | http://www.dvssc.com:8080/.svn/all-wcprops | ||

| 网站服务器(service.dvssc.com) | 21 | Reports if the remote FTP Server allows anonymous logins. | It was possible to login to the remote FTP service with the following anonymous account(s): anonymous:anonymous@example.com ftp:anonymous@example.com | CVE-2009-0542 |

| 80 | This host is running Microsoft IIS Webserver and is prone to information disclosure vulnerability. | File/Folder name found on server starting with :aspnet | ||

| 135 | Distributed Computing Environment / Remote Procedure Calls (DCE/RPC) or MSRPC services running on the remote host can be enumerated by connecting on port 135 and doing the appropriate queries. | Here is the list of DCE/RPC or MSRPC services running on this host via the TCP protocol: Port: 1025/tcp | ||

| 445 | This host is missing a critical security update according to Microsoft Bulletin MS09-001. | Microsoft Windows 2K Service Pack 4 and prior | CVE-2008-4114,CVE-2008-4834,CVE-2008-4835 | |

| 网关服务器(gate.dvssc.com) | 21 | FTP Brute Force Logins | msfadmin:msfadmin postgres:postgres,service:service,user:user | CVE-2009-0542 |

| 80 | TWiki XSS and Command Execution Vulnerabilities | TWiki, TWiki version prior to 4.2.4. | CVE-2008-5304,CVE-2008-5305 | |

| 80 | phpinfo() output Reporting | http://gate.dvssc.com/phpinfo.php | ||

| 80 | The host is running phpMyAdmin and is prone to Cross-Site Scripting Vulnerability. | Successful exploitation will allow attackers to inject arbitrary HTML code within the error page and conduct phishing attacks.phpMyAdmin version 3.3.8.1 and prior. | ||

| 445 | Samba is prone to a vulnerability that allows attackers to execute arbitrary shell commands because the software fails to sanitize user-supplied input. | An attacker may leverage this issue to execute arbitrary shell commands on an affected system with the privileges of the application.This issue affects Samba 3.0.0 to 3.0.25rc3. | CVE-2007-2447 |

从上表可以看出暴力破解、DOS攻击、敏感信息泄露等很多问题,部分因软件版本过低等漏洞没有黏贴,高危漏洞几十个。

Metasploit使用OpenVAS(失败)

加载插件

使用命令

load openvas

加载插件

帮助命令

可以看到,分为以下五个部分:

- 连接

- 目标

- 任务

- 格式

- 报告

连接

9392连接失败

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

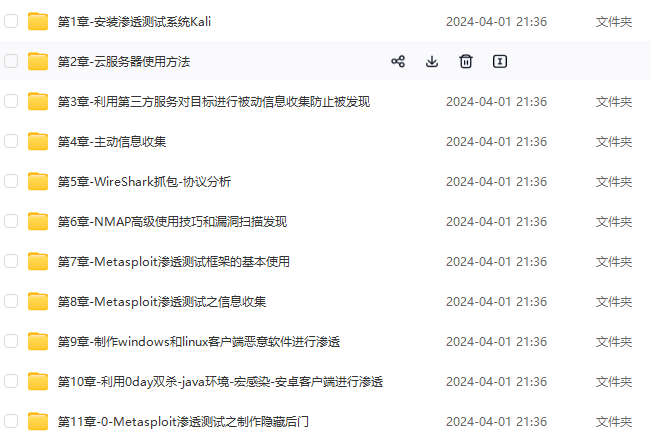

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

img-ziYD7mpV-1715537902647)]

[外链图片转存中…(img-Xk6doc3j-1715537902647)]

[外链图片转存中…(img-5mZf3q39-1715537902648)]

[外链图片转存中…(img-bvJj76LX-1715537902648)]

[外链图片转存中…(img-iXMErqym-1715537902648)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

1177

1177

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?