SSRF的成因及防御措施 (★★)

SSRF如何探测非HTTP协议(★)

简述一下SSRF的绕过手法(★★)

简述一下SSRF中DNSRebind的绕过原理及修复方法(★)

介绍 SQL 注入漏洞成因,如何防范?注入方式有哪些?除了拖取数据库数据,利用方式还有哪些?(★★)

如何通过sql注入写shell,写shell的前提条件是什么?(★★)

介绍一下XSS漏洞的种类,dom型XSS和反射XSS的区别是什么?(★★)

如何防范 XSS 漏洞,在前端如何做,在后端如何做,哪里更好,为什么?(★★)

讲述一下找回密码可能涉及的逻辑漏洞(★)

假设你是甲方的一名安全工程师,应该如何降低逻辑漏洞的出现率?(★★)

oauth认证过程中可能会出现什么问题,导致什么样的漏洞?(★)

CSP应该如何使用及配置,有哪些绕过CSP的方式(★★)

已知某网站存在LFI(本地文件包含),但是无法上传任何文件,针对该情况有哪些利用方式?(★★)

简述一下XXE漏洞产生的原理,针对PHP和JAVA,XXE分别可以进行哪些恶意利用?(★★)

PHP安全

PHP中如何使用phar://伪协议触发反序列化,利用场景以及前提条件有哪些?(★★)

如何绕过php.ini中disable_function的限制,有哪些方法,其中成功率最高的方法是哪个,为什么?(★★★)

文件上传中%00截断的原理是什么,官方是如何设计修复方案的?(★★)

实现一个一句话webshell,绕过RASP的方式有哪些,绕过机器学习检测的方式有哪些,绕过AST-Tree的方式有哪些(★★)

PHP伪协议的攻击场景有哪些?(★★)

mail函数的攻击面有哪些?(★)

如何不通过数字以及字符构造webshell,其原理是什么,此类特性还会造成什么安全问题?(★)

JAVA安全

ClassLoader是什么? 加载自定义ClassLoader的前提是什么? (★)

大概讲一下CommonCollections1的利用链,该利用链有什么样的限制? (★★)

fastjson的反序列化和普通反序列化漏洞的区别是什么? (★★)

在tomcat中实现内存马有哪些方式,有办法实现重启之后依然不会消失的内存马吗?(★)

单向代码执行链如何实现执行多条语句,如CommonCollections1 (★)

请简单讲述一下Shiro反序列化漏洞的原理,无法使用ysoerial中common-collections利用链的原因是什么? (★)

安全研发相关

简要介绍自己常用的扫描器和其实现上的特点(★★)

如果让你设计一个HIDS,应该如何设计(★)

介绍一下Python中的迭代器、生成器、装饰器(★)

介绍自己常用的python库(★)

讲一讲celery的特点以及原理(★)

简述Python中的GIL锁,以及如何打破GIL锁的限制(★★)

masscan号称世界上最快的扫描器,快的原因是什么,如何实现一个自己的masscan?(★★)

简述协程,线程,以及进程的区别(★★)

Linux相关

简述一下守护进程的概念,如何生成一个守护进程? (★)

Linux 服务器的安全运维操作有哪些?如何保护 SSH?(★★)

入侵 Linux 服务器后需要清除哪些日志?(★★)

反弹 shell 的常用命令?一般常反弹哪一种 shell?为什么?(★★★)

从主机的层面,反弹shell如何监控 (★★★)

Rootkit的种类有哪些,针对不同种类的Rootkit应该如何防护以及检测 (★★)

A账户创建了权限为766的文件夹adir,该文件夹中有B账户的文件password.txt,权限为B账户的700,请问B账户能否读取到adir/password.txt文件的内容 (★)

ssh软链接后门的原理是什么,可以通过该原理构造其他后门吗?(★)

Linux中fork的原理是什么,子进程一定会拷贝父进程的资源状态吗?(★★)

实现R3层HOOK的方式有哪些,R0层的HOOK又有哪些? (★)

Linux下如何准确实现应用识别,如识别nginx mysql等 (★)

假设某Linux机器存在命令审计(方法未知),有哪些可能的绕过方法? (★★)

Linux常见的提权方法有哪些?(★★)

内网渗透

psexec的底层实现原理是什么? (★)

SSP接口中修复了哪个模块杜绝了mimikatz的恶意利用,具体是如何修复的?(★★)

内网KDC服务器开放在哪个端口,针对kerbores的攻击有哪些? (★★★)

在win10或者winserver2012中,如果需要使用mimikatz,该如何使用,修改注册表后如何在不重启机器的情况下获取NTLM? (★★)

域内如何查询员工对应的机器?(★)

如何查询域之间的信任关系?(★)

域控开放的常见端口有哪些?(★)

windows内网中ntlm协议认证过程 (★★★)

cobalt strike中上线方式有哪些,各自是什么原理,如果需要绕过监控,如何绕?(★★)

横向渗透中,wmic如何构造有回显的命令执行? (★★)

windows应急响应中,需要查看哪些安全日志ID,分别对应哪些攻防场景,如果该windows主机为域控,又应该查看哪些事件日志?(★★★)

golden ticket和sliver ticket的区别是什么?(★★★)

在非域主机的情况下,如何快速发现域主机?(★★)

mimikatz的原理,哪个补丁导致了mimikatz无法利用,如何绕过? (★★)

NTLM relay的攻击场景有哪些,使用NTLM relay会受到哪些限制?(★)

其他安全相关

RSA加解密流程(★)

HTTPS是如何实现的(★★)

如何防护运营商的DNS劫持/链路劫持(★★)

如何防范羊毛党?(★)

一个大范围影响的0day被曝光,作为甲方安全工程师,应该如何处理(★★)

如果你对网络安全入门感兴趣,那么你点击这里👉CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

如果你对网络安全感兴趣,学习资源免费分享,保证100%免费!!!(嘿客入门教程)

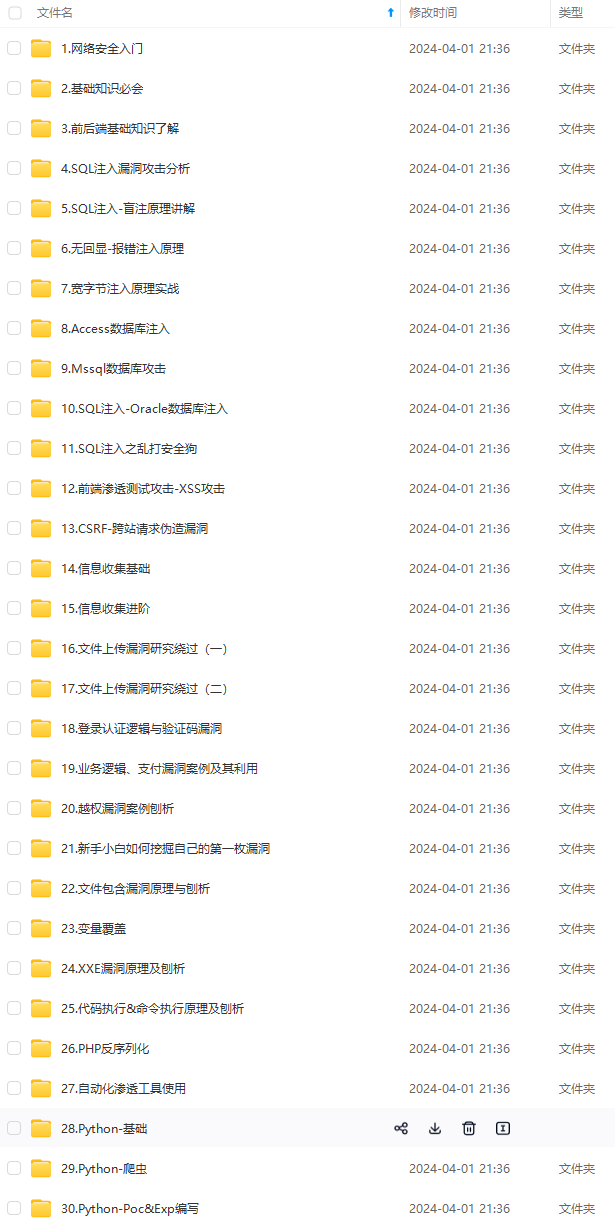

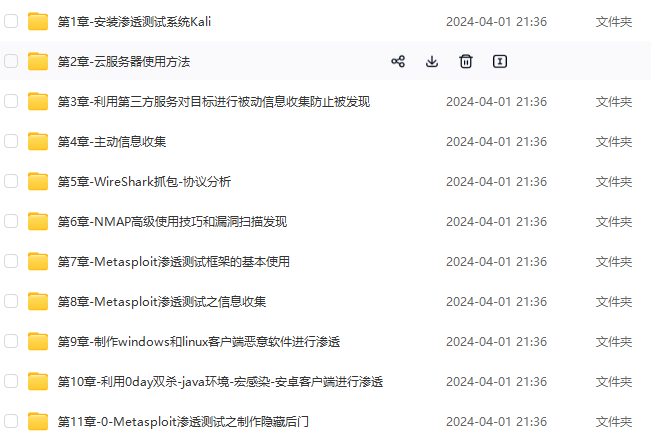

👉网安(嘿客)全套学习视频👈

我们在看视频学习的时候,不能光动眼动脑不动手,比较科学的学习方法是在理解之后运用它们,这时候练手项目就很适合了。

👉网安(嘿客红蓝对抗)所有方向的学习路线****👈

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

学习资料工具包

压箱底的好资料,全面地介绍网络安全的基础理论,包括逆向、八层网络防御、汇编语言、白帽子web安全、密码学、网络安全协议等,将基础理论和主流工具的应用实践紧密结合,有利于读者理解各种主流工具背后的实现机制。

面试题资料

独家渠道收集京东、360、天融信等公司测试题!进大厂指日可待!

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

安全知识点!真正的体系化!**

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

557

557

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?