数字签名概述

手写签名是一种传统的确认方式,如写信、签订协议、支付确认等。在数字系统中同样有签名应用的需求,如假定A发送一个认证的信息给B,如果没有签名确认的措施,B可能伪造一个不同的消息,但声称是从A收到的;或者为了某种目的,A也可能否认发送过该消息。很显然,数字系统的特点决定了不可能沿用原先的手写签名方法来实现防伪造或抵赖,这就是提出了如何实现数字签名的问题。

数字签名(Digital Signature)是电子信息技术发展的产物,是针对电子信息 的一种签名确认方法,它是利用数学方法和密码算法对该电子信息进行关键信息提取并进行加密而形成的,所要达到的目的是:对数字对象的合法化、真实性进行标记,并提供签名者的承诺。

数字化信息的认证性、完整性和不可否认性是实现信息化的基本要求,也决定信息化的普及和推广。数字签名是满足上述要求的主要手段之一也是现代密码学的主要研究内容之一。

数字签名基于两条基本的假设:

一是私钥是安全的,只有其拥有者才能获得;

二是产生数字签名的惟一途径是使用私钥。

数字签名和手写签名的不同

- 签名:手写签名是被签文件的物理组成部分;数字签名是连接到被签消息上的数字串。

- 传输方式:数字签名和所签名的消息能够在通信网络中传输;手写签名使用传统的安全方式传输。

- 验证:手写签名是通过将它与真实的签名进行比较来验证;而数字签名是利用已经公开的验证算法来验证。

- 数字签名的复制是有效的;而手写签名的复制品是无效的!!!

- 手书签名是模拟的,且因人而异;数字签名是0和1的数字串,因消息而异。

数字签名与消息加密/认证

与消息加密不同:消息加密和解密可能是一次性的,它要求在解密之前是安全的;而一个签字的消息可能作为一个法律上的文件,如合同等,很可能在对消息签署多年之后才验证其签字,且可能需要多次验证此签字。

与消息认证不同:数字签名也是一种消息认证技术,它属于非对称密码体制,消息认证码属于对称密码体制,所以消息认证码的处理速度比数字签名快得多。但是,消息认证码无法实现不可否认性。

数字签名的步骤

- 系统初始化生成数字签名方案用到的所有参数(公私钥对)。

- 签名生成算法用户利用给定的算法对消息产生签名。

- 签名验证算法验证者利用公开的验证方法对给定消息的签名进行验证,得出签名的有效性。

数字签名的算法有RSA、ECC等。本文介绍RSA数字签名的实现,第一步的公私钥对生成见RSA加密解密详解与代码

Go中使用Rsa进行数字签名

crypto/rsa包

func SignPKCS1v15(rand io.Reader, priv *PrivateKey, hash crypto.Hash, hashed []byte) (s []byte, err error)

SignPKCS1v15使用RSA PKCS#1 v1.5规定的RSASSA-PKCS1-V1_5-SIGN签名方案计算签名。注意hashed必须是使用提供给本函数的hash参数对(要签名的)原始数据进行hash的结果。

func VerifyPKCS1v15(pub *PublicKey, hash crypto.Hash, hashed []byte, sig []byte) (err error)

VerifyPKCS1v15认证RSA PKCS#1 v1.5签名。hashed是使用提供的hash参数对(要签名的)原始数据进行hash的结果。合法的签名会返回nil,否则表示签名不合法。

crypto/sha512包

func Sum512(data []byte) [Size]byte

返回数据的SHA512校验和。

代码

签名

- 获取私钥

- 使用x509.ParsePKCS1PrivateKey解析

- 使用sha512.Sum512获取明文校验和

- 使用rsa.SignPKCS1v15进行签名

func RsaSign(plainText []byte, priFilePath string) ([]byte,error) {

// get pem.Block

block,err := util.GetKey(priFilePath)

if err != nil{

_, file, line, _ := runtime.Caller(0)

return nil,util.Error(file,line+1,err.Error())

}

priKey,err := x509.ParsePKCS1PrivateKey(block.Bytes)

if err != nil{

_, file, line, _ := runtime.Caller(0)

return nil,util.Error(file,line+1,err.Error())

}

// calculate hash value

hashText := sha512.Sum512(plainText)

// Sign with hashText

signText, err := rsa.SignPKCS1v15(rand.Reader, priKey, crypto.SHA512, hashText[:])

if err != nil{

_, file, line, _ := runtime.Caller(0)

return nil,util.Error(file,line+1,err.Error())

}

return signText,nil

}

验证

- 获取公钥

- 使用x509.ParsePKIXPublicKey解析

- 使用sha512.Sum512获取明文校验和

- 使用rsa.VerifyPKCS1v15进行验证

func RsaVerify(plainText []byte, pubFilePath string,signText []byte) error {

// get pem.Block

block,err := util.GetKey(pubFilePath)

if err != nil{

_, file, line, _ := runtime.Caller(0)

return util.Error(file,line+1,err.Error())

}

// x509

pubInter,err := x509.ParsePKIXPublicKey(block.Bytes)

if err != nil{

_, file, line, _ := runtime.Caller(0)

return util.Error(file,line+1,err.Error())

}

pubKey := pubInter.(*rsa.PublicKey)

// hashText to verify

hashText := sha512.Sum512(plainText)

err = rsa.VerifyPKCS1v15(pubKey,crypto.SHA512,hashText[:],signText)

if err != nil{

_, file, line, _ := runtime.Caller(0)

return util.Error(file,line+1,err.Error())

}

return nil

}

测试代码

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

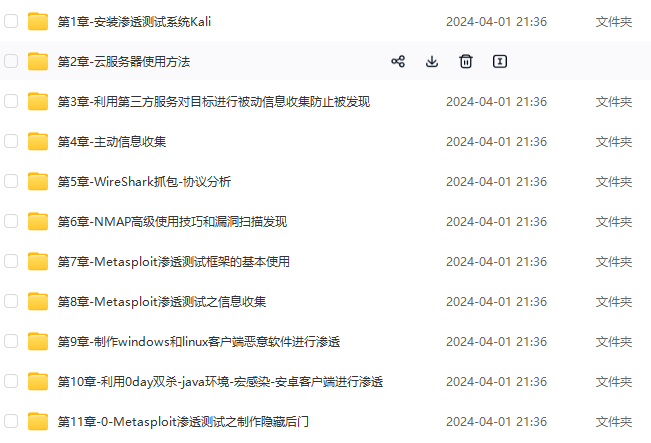

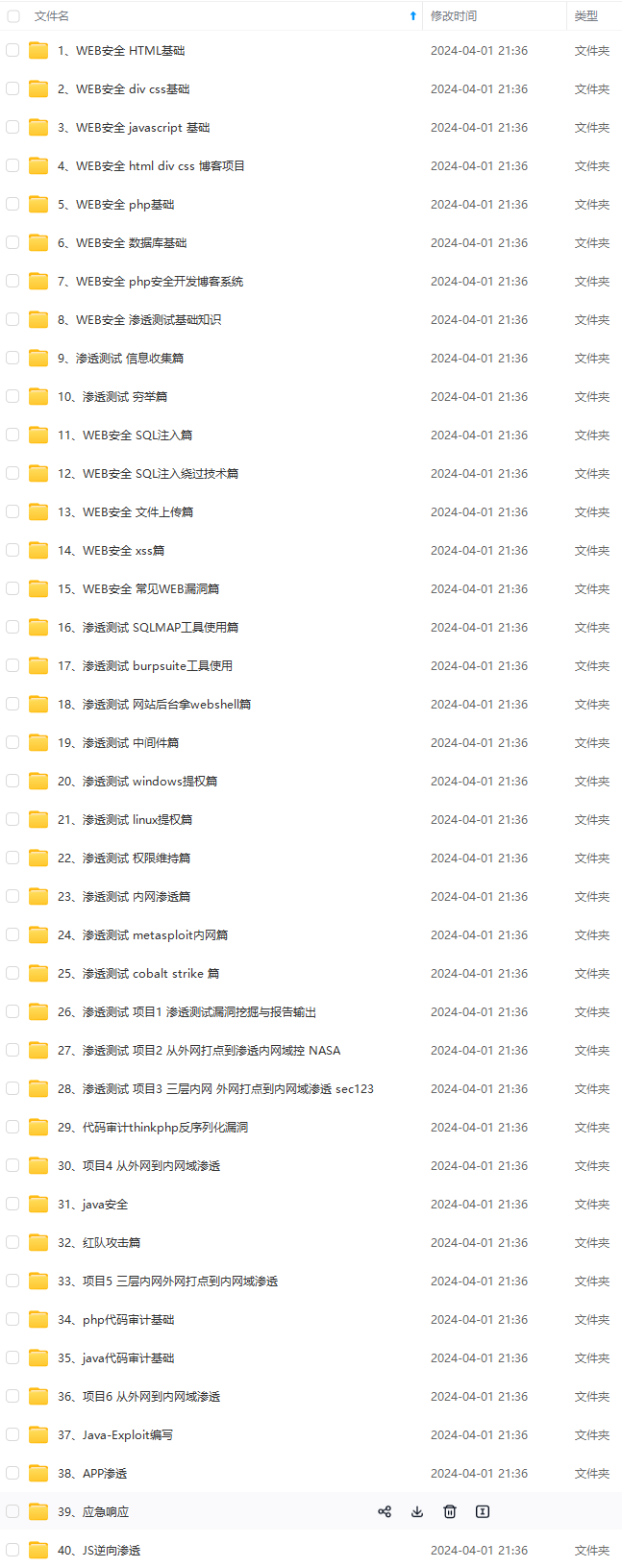

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?