@Select("select \* from user order by ${column}")

List<User> sqltest1(String column);

如果传进去的参数是

column = "id,(select 1 from (select sleep(1000))a)"

那么数据库最后执行的语句则为

select \* from user order by id,(select 1 from (select sleep(1000))a)

可以发现程序会阻塞1000秒,被攻击者造成语句堵塞

(2)#{}

1)无法执行

@Select("select \* from user order by #{column}")

List<User> sqltest1(String column);

如果传进去的参数是

column = "name";

那么#{}会自动给参数加上单引号,数据库语句变成

select \* from user order by 'name'

无法正常执行

2)无法执行

@Select("select \* from user where name like '%#{name}%'")

List<User> sqltest2(String name);

如果传入的参数为

name = "yin";

那么数据库语句就变成

select \* from user where name like '%'name'%'

直接报错,无法执行

3.解决办法

正常来看,一般的解决方法可以使用#{}来代替KaTeX parse error: Expected 'EOF', got '#' at position 14: {},但是有的语句如果使用#̲{}会造成语句错误(因为#{}…{}的有动态指定order by 排序字段、和like模糊匹配,但是这种方式会带来sql注入问题。具体解决方法如下:

(1)动态指定order by 排序字段

自定义一个Map,存入的key为前端传过来的值,value则是参与自定义排序的字段名。真正进行自定义排序的时候使用这个map即可。

// key为前端传的值,value为数据库对应的列值

public static Map<String,String> orderByKeyMap = new HashMap<String,String>(){

{

put("userId","id");

put("name","name");

}

@Select("select \* from user order by #{column}")

List<User> sqltest1(String column);

List<User> users = mapper.sqltest3(User.orderByKeyMap.get("name"));

这样就不会出错了

(2)like模糊匹配

可以使用concat来拼接#{}的字符串,这样就不会报错,也不会导致索引失效

@Select("select \* from user where name like concat('%',#{name},'%')")

List<User> sqltest2(String name);

参入参数

name = "yin";

执行的语句就编程

select \* from user where name like concat('%','yin','%');

这样就解决问题了

4.如何防止sql注入?

1. 使用预编译机制

尽量用预编译机制,少用字符串拼接的方式传参,它是sql注入问题的根源。

2. 要对特殊字符转义

有些特殊字符,比如:%作为like语句中的参数时,要对其进行转义处理。

3. 要捕获异常

需要对所有的异常情况进行捕获,切记接口直接返回异常信息,因为有些异常信息中包含了sql信息,包括:库名,表名,字段名等。攻击者拿着这些信息,就能通过sql注入随心所欲的攻击你的数据库了。目前比较主流的做法是,有个专门的网关服务,它统一暴露对外接口。用户请求接口时先经过它,再由它将请求转发给业务服务。这样做的好处是:能统一封装返回数据的返回体,并且如果出现异常,能返回统一的异常信息,隐藏敏感信息。此外还能做限流和权限控制。

4. 使用代码检测工具

使用sqlMap等代码检测工具,它能检测sql注入漏洞。

5. 要有监控

需要对数据库sql的执行情况进行监控,有异常情况,及时邮件或短信提醒。

6. 数据库账号需控制权限

对生产环境的数据库建立单独的账号,只分配DML相关权限,且不能访问系统表。切勿在程序中直接使用管理员账号。

最后

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

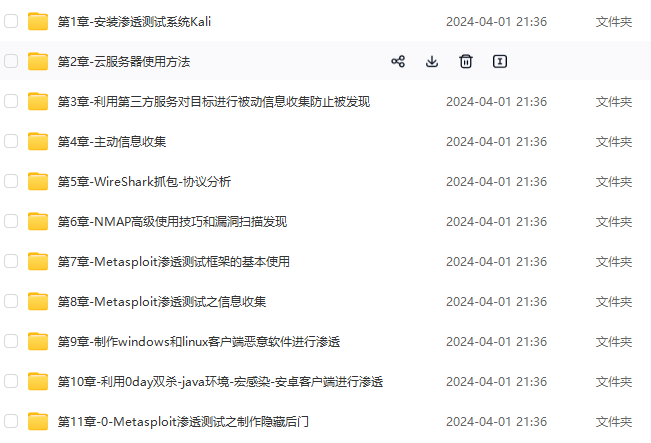

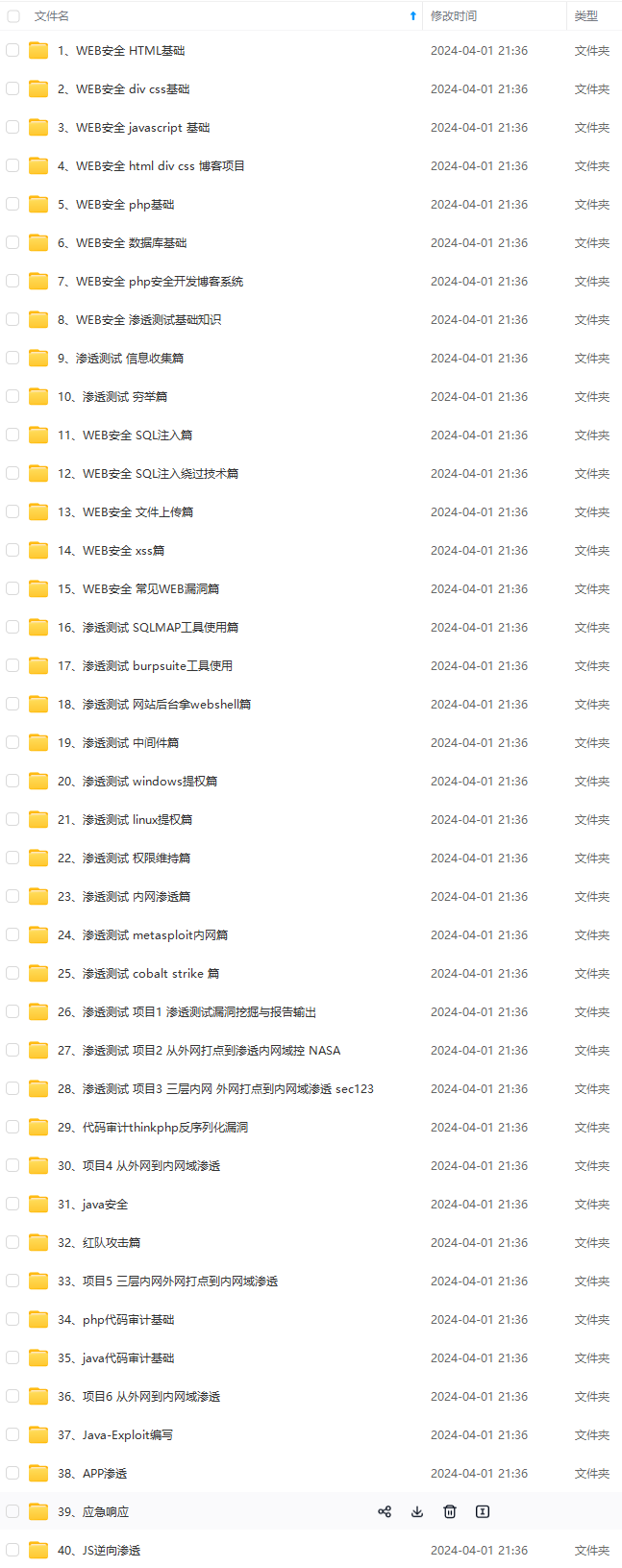

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

2473

2473

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?